администратор x windows system32 cmd exe что делать дальше

C:\Windows\System32\cmd.exe: постоянно появляется, как убрать?

Если вдруг вы увидели, что прогрузилась командная строка C:\Windows\System32\cmd.exe. Постоянно появляется и ничего с этим нельзя сделать. Как ее убрать? Из-за чего происходит открытие? Что необходимо сделать, если появляется черное окно со строкой?

Что это?

C:\Windows\System32\cmd.exe – автоматически всплывающее окно операционной системы, а причиной этого могут как безобидные, так и довольно тревожные для ПК проблемы.

Главные причины автоматического запуска командной строки:

В каких случаях запускается командная строка:

Последствия, с которыми можно столкнуться

При первом варианте развития событий бояться нечего, потому что причиной возникновения командной строки при запуске утилит ОС может быть слабое железо ПК. Как пример, 10-ая версия операционной системы Windows забирает огромную долю мощности компьютера, а значит может выдавать недочеты и вылеты на слабых устройствах.

При варианте с вирусом все сложнее, но можно попробовать разобраться с решением этой проблемы.

Как убрать выскакивающую командную строку cmd.exe?

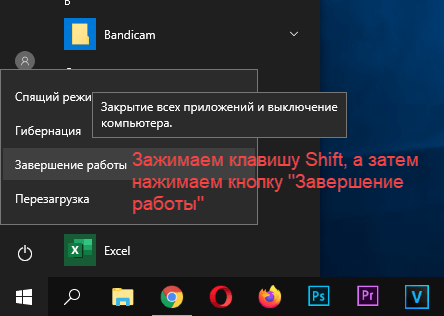

Как понять, вирус это или что-то другое? Чтобы разобраться, используйте «Чистый запуск Windows»:

Дополнительно просканируйте компьютер такими программами как AdwCleaner и MalwareBytes, можно добавить сюда еще Dr.WebCureit. Использование этих программ крайне простое: запускаете и ждете. Выполните сканирование системы пару раз, перезагружая Windows перед каждой последующей проверкой.

Если у вас Windows 10, то действуйте через строку:

Для обычных пользователей подойдет проверка посредствам «Планировщика задач»:

Сброс пароля администратора домена Windows

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Вы можете задать вопрос по статье специалисту.

Запуск от имени администратора программ Windows 7 и 10

Как запустить от имени администратора командную строку CMD и любую другую программу на Windows 7, 8, 10. Запуск от имени админа выполняется 10-ю методами.

При запуске программ с повышенными правами возникает окошко, в котором нужно подтвердить запуск – UAC учетных записей. Некоторые пользователи отключают эту функцию вообще. Таким образом страдает безопасность компьютера. Ведь не появись предупреждающее окошко UAC, любая вредоносная зараза сможет стартовать с вашего компьютера от имени администратора. «Плохой» код и пиши пропало.

Чтобы облегчить пользователям запуск программ от имени администратора я подготовил парочку способов.

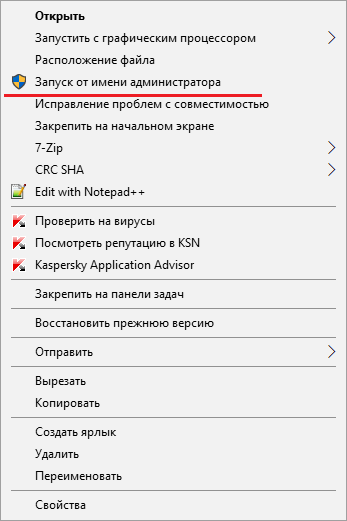

Запуск от имени администратора с помощью контекстного меню

Контекстное меню вызывается правой кнопкой мышки. Жмём по любой программе мышкой и из контекстного меню нажимаем по опции «Запуск от имени администратора». Так открывается командная строка и прочая программа, где необходимы повышенные привилегии.

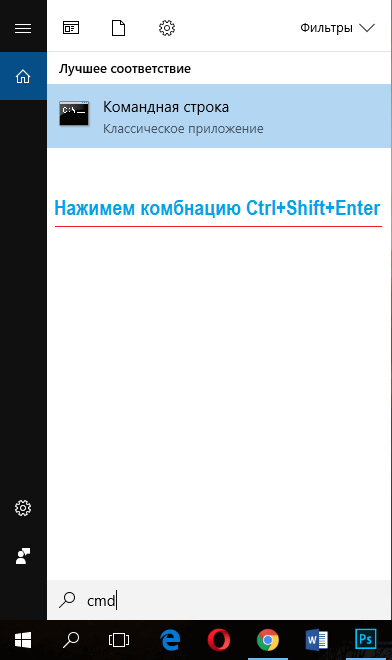

Использование сочетания Ctrl+Shift+Enter при поиске

Когда на рабочем столе или в меню Пуск нет какого-либо инструмента мы обращаемся к поиску. Любая версия Windows оснащена им, а в десятой он наиболее удобен. Пропишите какую-нибудь команду, например, cmd – командная строка. Выбрав результат, одновременно зажимаем комбинацию Ctrl+Shift+Enter. Простой способ не так ли?

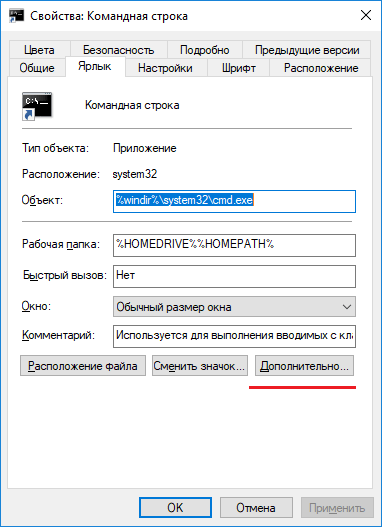

Дополнительные свойства ярлыка

Допустим, вас интересует вопрос, как запустить командную строку от имени администратора. Значок уже расположен на рабочем столе в качестве быстрого доступа, но вы не желаете всё время запускать контекстное меню. Эту проблемку решить можно.

Заходим в свойства ярлыка (правая кнопка мышки и Свойства) и идём в раздел «Дополнительно».

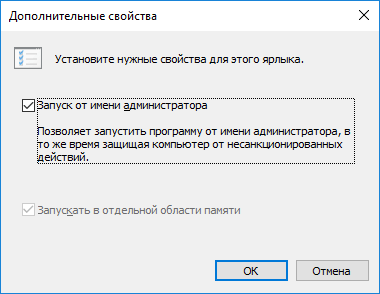

Откроются дополнительные параметры. Там отметьте галочкой параметр «Запуск от имени администратора». Теперь при обычном запуске программы она всегда откроется с повышенными правами.

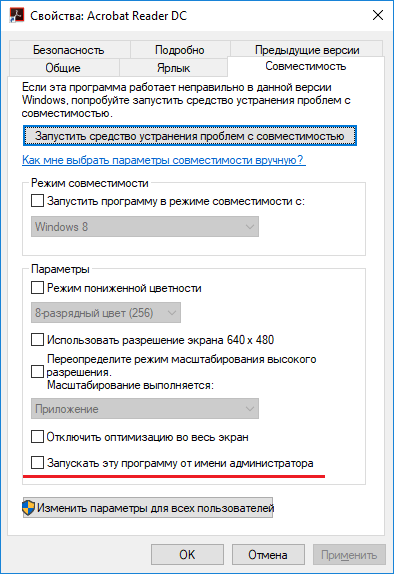

В свойствах на вкладке «Совместимость» есть опция «Запускать эту программу от имени администратора». Тоже полезная вещица.

Открыть от имени администратора из панели задач

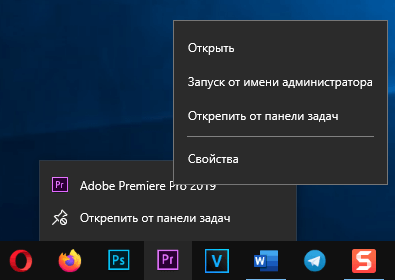

На Windows 10 этот способ очень легко осуществляется. Необходимо на панель задач поместить программы и приложения, которыми вы чаще всего пользуетесь. При нажатии на ярлык программы на панели задач произойдет запуск процесса в обычном режиме, но нам нужны повышенные привилегии.

Для открытия от имени админа программы с панели задач нажимаем по ярлыку программы правой кнопкой мышки. Появится два пункта: ярлык самой программы и опция «Открепить от панели задач». Естественно, нам нужен сам ярлык, по которому нажимаем еще раз правой кнопкой мыши.

Отобразятся несколько подпунктов, где имеется и опция «Запуск от имени администратора».

Да, существует такой вот метод, но проще будем использовать свойства ярлыка из предыдущего способа. Отмечаем в свойствах соответствующую галочку, после чего не придется осуществлять дополнительные действия.

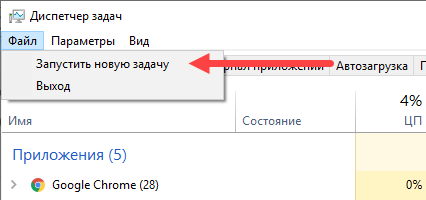

Запускаем от имени администратора в диспетчере задач

Диспетчер задач нужен не только для анализа текущих процессов в операционной системе Windows, через него возможно запускать программы.

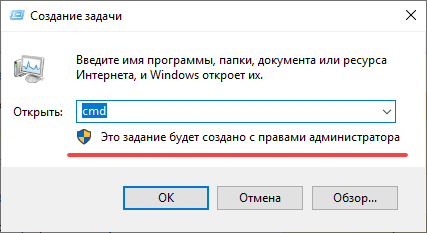

В открывшемся окошке нажимаем на пункт меню «Файл» и выбираем опцию «Запустить новую задачу». В этот момент откроется окно создания задачи, похожее на окошко «Выполнить».

Вбиваем имя задачи, например, процесс командной строки – cmd. Нажимаем ОК.

Изменение параметров повышенных привилегий в реестре

Редактор реестра в Windows это огромная база настроек, отвечающая за работу практически всего в системе. Мы будем изменять параметры редактора реестра так, чтобы запуск приложений от имени администратора осуществлялся всегда.

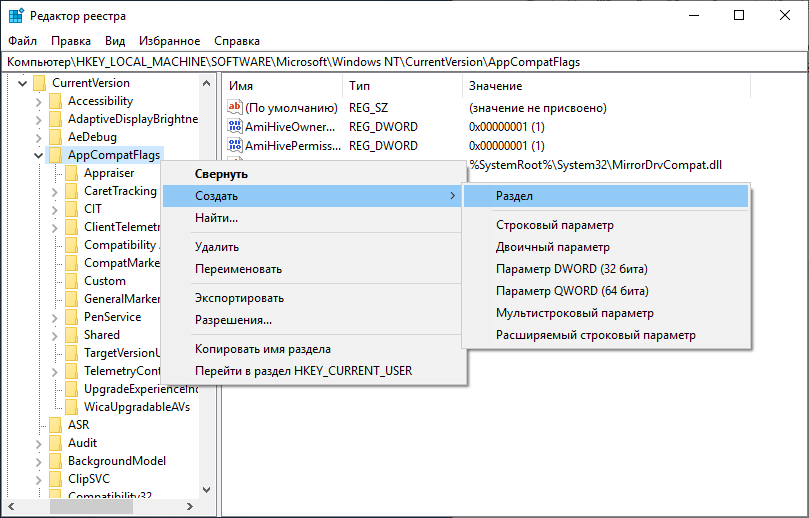

Если раздела Layers, то создать его можно самостоятельно. Для этого нажимаем на раздел AppCompatFlags правой кнопкой мыши и выбираем пункт «Создать» – «Раздел». Называем его Layers. Далее следуем инструкции выше.

Программы для запуска от имени администратора Windows 7 и 10

Существует следующие программы: RunAs, AdmiLink, ExecAS.

Инструмент RunAs

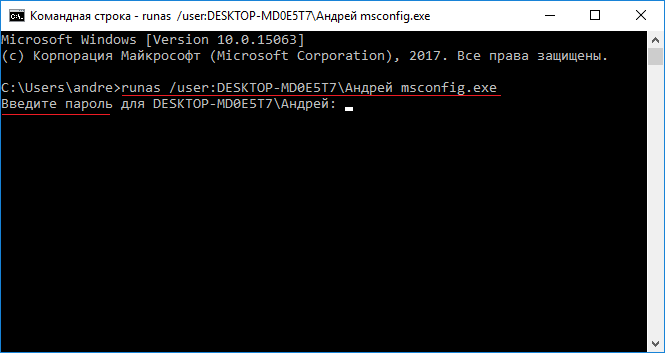

Он является частью Windows, поэтому им можно пользоваться. Чтобы её запустить достаточно открыть командную строку и ввести следующую команду:

runas /user:ИмяПК\ИмяПользователя msconfig.exe

Скорее всего появится просьба о вводе пароля. Обязательно вводим.

Дальше должно появится окошко конфигурации системы. Вместо указанной утилиты используйте cmd.exe или прочие утилиты.

Давайте создадим ярлык на рабочем столе. Нажимаем правой кнопкой мышки на пустой области и выбираем «Ярлык». В качестве расположения прописываем ту самую команду:

runas /user:ИмяПК\ИмяПользователя msconfig.exe

Даем название ярлыку и сохраняем.

После запуска ярлыка откроется командная строка, где надо ввести пароль от учетной записи. При вводе правильных данных сразу же запуститься msconfig или утилита, которую вы выбрали.

При таком раскладе вы или люди, имеющие доступ к ПК, будут каждый раз вводить пароль. Этот момент решается добавлением в команду параметра /savecred, тогда команда будет такой:

runas /savecred /user:ИмяПК\ИмяПользователя msconfig.exe

Если вы думаете о безопасности, то подобные ярлыки с такой опцией лучше не использовать. Лучше каждый раз вводить пароль и не беспокоится, что какой-то нахал воспользуется средствами Windows без пароля в угоду себе и во вред вам.

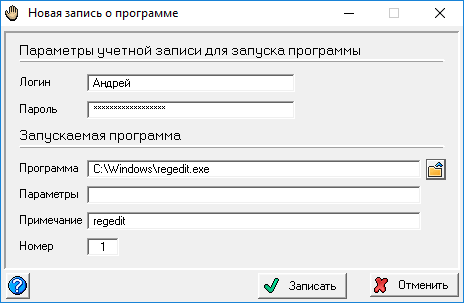

Использование инструмента ExecAS

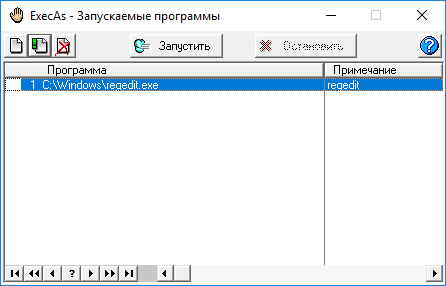

Запуск от имени администратора возможен программкой ExecAS. После запуска возникает окошко с предложением ввести информацию об учетной записи (логин и пароль), а еще имя программы и путь. После ввода данных жмём «Записать».

В окошке ExecAS появился наш подопытный кролик, Закройте программу и откройте заново. Сразу же откроется та программа, указанную нами в ExecAS. Чтобы добавить дополнительное приложение нужно в командной строке прописать ExecAS.exe /S. (При этом нужно находиться в каталоге с утилитой, к примеру, C:\ExecAS).

Запустив ExecAS, добавляем еще какую-либо программку. Закрываем инструмент и опять запускаем. Появляется тоже самое окно. Но так нам не удобно, поэтому перейдем к созданию ярлыков:

Делаем два ярлыка с такими командами:

Числа 1 и 2 отвечают ща номер программы в ExecAS.

Запустив ярлыки, мы видим, что они открылись от имени администратора.

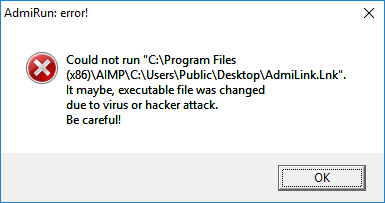

Использование утилиты AdmiLink

Указанная в заголовке утилита является консольной, и после инсталляции будет находиться в каталоге Windows.

Запускаем инструмент и видим вполне удобное окошко с русским интерфейсом, поэтому разобраться будет легко.

Настраиваем параметры на вкладке Account:

Утилита проверит работоспособность указанной нами информации. Жмём любую клавишу в CMD.

После удачного теста нажмите кнопочку «Сгенерировать ключ запуска AdmiRun». Если этого не сделать, то ничего не будет работать.

Значок сразу же появится на рабочем столе или каталоге, который вы указали.

Пробуем запустить ярлык. Если всё удачно и программа запустилась от имени админа, то поздравляю. Иначе неверно выполнены действия на каком-то шаге.

Если зайти в свойства ярлыка и изменить программу в поле «Объект» на другую, то она попросту не запуститься. Это небольшая защита от вредоносов.

Планировщик заданий

Запустить программу от имени администратора, достаточно использованием инструмента «Планировщик заданий». Здесь есть один нюанс – если вы не админ, то воспользоваться им не удастся.

Введите в поиске всего два слова: «Планировщик заданий» и откройте результат. В окне справа выбираем пункт «Создать задачу».

Назовите её соответствующим именем, допустим, вы запускаете командную строку, тогда можно назвать CMD. Также ставим галку «Выполнить с наивысшими правами».

На вкладке «Действия» нажмите кнопочку «Создать».

Выберите действие (в нашем случае запуск программы). Нажмите «Обзор» и выберите запускаемую утилиту. Если вы запускаете командную строку, то путь будет таким: С:\Windows\System32\cmd.exe.Теперь нажимаем ОК.

На вкладе «Действия» появилась новая строчка. Отлично, можно нажать ОК.

Этап создания ярлыка

На рабочем столе делаем ярлык и указываем такую команду:

schtasks /run /tn имя_задачи_в_планировщике

имя_задачи_в_планировщике – это имя, которое вы дали в самом начале процесса создания задачи.

Ура, ярлык мы сделали, но это еще не всё. Перейдите в его свойства.

На вкладке «Ярлык» измените значок. Конечно, делать это вы не обязаны.

Дополнение к способу с планировщиком заданий

Для быстрого запуска множества программ, можно использовать утилиту Elevated Shortcut. Вы берёте ярлык или исполняемого файла и перетаскиваете на значок Elevated Shortcut.

Запуск программ из командной строки

Если открыть командную строку от имени администратора указанными выше способами, то запуск всех программ из CMD также позволит открывать их с повышенными правами.

Инструмент Elevate

Скачиваете эту утилиту отсюда и распаковываете. Дальше открываем командую строку и вводим такую команду:

Всё просто, не так ли? И командную строку можно обычным способом запускать, программа всё сделает сама.

Запуск от имени администратора пропал – нет кнопки | пункта

Нередко бывают моменты, когда в Windows происходят сбои. Это предсказать очень сложно, но исправить возможно. Например, вы хотите запустить программу от имени администратора. По стандарту нажимаете на ярлык правой кнопкой мышки, а пункта, отвечающего за запуск с повышенными привилегиями нет. При этом опция может находиться в меню Win+X.

Бывает так, что открыть программы от имени админа возможно только в случае, если зайти в системный диск и запустить программу оттуда. Например, нужно запустить ярлык, находящийся по пути C:\Program Files (x86)\AIMP/aimp.exe, а не с рабочего стола.

Самое простое решение – почистить кэш системы. Существует много способов очистки временных мусорных файлов. Делается это следующим образом:

Следующий опыт показал, что проверка системы на целостность системных файлов и восстановление повреждённых возможна при выполнении в командной строке или утилите PowerShell следующих команд:

Как еще вернуть пункт запуска от имени администратора

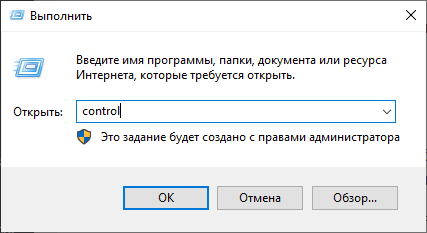

Когда пользователь пробует использовать команду запуска с повышенными привилегиями, а она не работает или вовсе отсутствует, тогда в Windows отключен контроль учетных записей UAC. Многие пользователи действительно его отключают, чтобы избавиться от постоянных раздражающих уведомлений.

Попробуйте его включить и проверить, удалось ли исправить проблему.

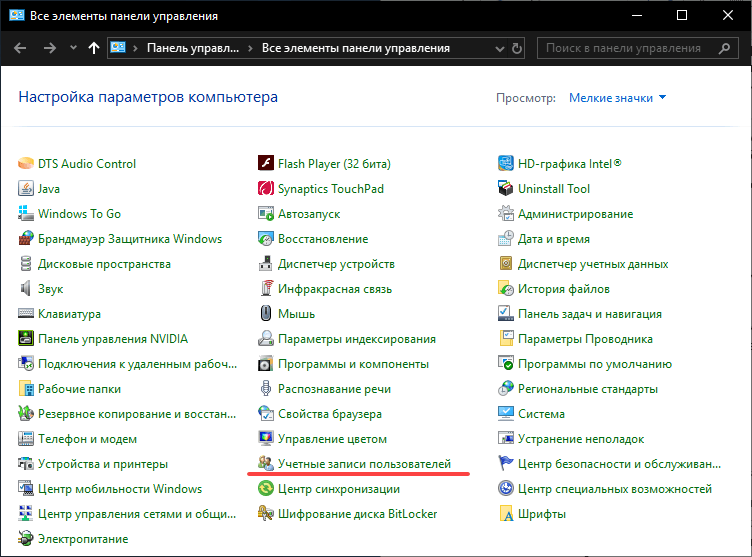

На следующем этапе мы переводим режим отображения в «Мелкие значки». Делается справа вверху. Теперь находим раздел «Учетные записи пользователей».

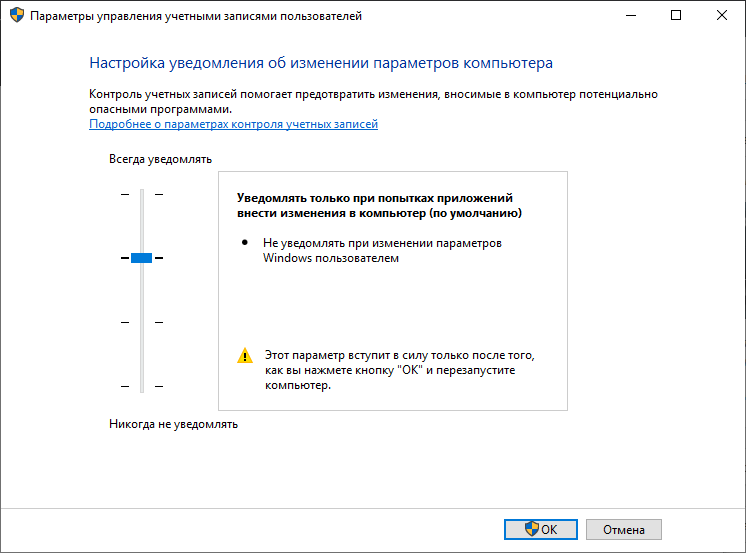

Находим опцию «Изменить параметры контроля учетных записей».

Выставляем ползунок в положении 3 – «Не уведомлять при изменении параметров Windows пользователем». И нажимаем ОК.

Выводы

Мы рассмотрели кучу способов по запуску программ от имени администратора. Есть варианты, где требуется ввести пароль – это одно из безопасных решений, ведь каждый раз, когда мы вводим пароль, можно особо не бояться за потерю каких-то данных. Вирусные программы также не смогут запустить инструменты Windows таким способом.

Еще мы рассмотрели программы, позволяющие запускать программы с повышенными правами без пароля. Хоть это и удобно, но вирус или человек сможет запросто использовать программу в нехороших целях. Также вирусы способны поменять объект ярлыка на сторонний вредоносный ресурс или на программный код, который будет паразитировать в Windows. В целом очень о многих методах мы узнали, а какой использовать решать только вам. Всем удачи!