cain abel что за программа

Cain & Abel 4.0

Если ищешь утилиту для восстановления

всевозможных паролей, то лучшего

инструмента тебе, пожалуй, не найти. Этот

универсальный солдат в буквальном смысле

готов на все. Допустим, тебе нужно извлечь

пароли и личные данные, сохраненные в

браузере. Не проблема. Клик по нужной иконке

— и они твои. Интересуешься пассами,

которые непрерывно передаются по твоей

локалке? В этом случае воспользуйся

встроенным снифером. Правда, для этого

понадобится драйвер WinPcap, но не беда — в

случае необходимости Cain & Abel

заинсталлит его прямо во время установки. А

далее делай, что хочешь. Замечу, что дело не

ограничивается одним лишь перехватом

паролей от всевозможных сервисов, начиная

от банальных FTP/POP3 и заканчивая экзотикой,

вроде ключей для Radius-серверов. Несложно

перехватить идентификационные данные для

клиентов VoIP-телефонии (но только в случае,

если используется SIP-протокол) или даже

пакеты с голосовыми данными, из которых

легко извлечь запись разговора с помощью

специальных конвертеров. Чтобы не было

проблем с коммутаторами, прога отлично

владеет приемом ARP-спуфинга. Умелые

манипуляции с MAC-адресами и заголовками

пакетов приводят к результатам: снифер

работает почти безотказно. Cain & Abel

может взломать 25 типов хэшей, провести

исследование беспроводной сети, а также

выполнить еще целый ряд уникальных

действий, нацеленных прежде всего на подбор

или расшивку паролей, с помощью 15

встроенных утилит. Впечатляет? Меня — тоже.

Еще одна любопытная деталь. В начале этого

года президент США, Джордж Буш, решил

проведать свои силовые ведомства и

невзначай заглянул в Агентство

национальной безопасности (NBA). На одном из

снимков, которых удалось сделать прессе,

виднеется огромный экран, а на нем — список

самого актуального хакерского софта. В этом

списке, помимо легендарных Nmap, Nessus, Ethereal

есть и Cain & Abel. А это о многом говорит.

Журнал «Хакер»

Check Also

Уроки форензики. Расследуем киберинцидент CyberCorp Case 1

Специалисты по атакующей безопасности оттачивают навыки на Hack The Box, Root Me и VulnHub…

Каин и Авель: программа для взлома и взлома паролей

Cain & Abel изначально создавалась как программа для восстановления паролей для Windows. Хотя, как и все, это зависит от того, как мы это используем. Эта программа является экспертом в поиске паролей в любой системе и, если они зашифрованы, может расшифровать их, чтобы получить настоящий ключ, скрытый за хешем.

основные черты

Помимо поиска паролей на любом компьютере, эта программа также имеет сетевые функции. С его помощью мы сможем шпионить за любой сетью и собирать все пароли, которые отправляются через нее, как зашифрованные, так и незашифрованные. Его даже можно использовать для проведения атак методом грубой силы на веб-страницы и серверы через большое количество протоколов, таких как VoIP.

Наконец, также важно указать, что эта программа использует преимущества уязвимости и слабые места, позволяющие обнаруживать ящики с паролями, видеть все те, которые были сохранены в кеше (например, в браузере), и анализировать все виды протоколов.

Но это потому, что, будучи инструментом, используемым хакерами, программы безопасности считают его опасным. Однако его разработчик неоднократно заявлял, что в нем нет вредоносных программ и не скрываются лазейки. К сожалению, мы не можем утверждать, что это программное обеспечение на 100% безопасно, так как его исходный код не был опубликован или предоставлены аудиторским компаниям, чтобы сообщить нам, что это действительно безопасно. Следовательно, это, как и любое другое несвободное программное обеспечение, очень полезная программа, которая работает, но с которой мы должны быть очень осторожны.

Как взламывать пароли с помощью Cain & Abel

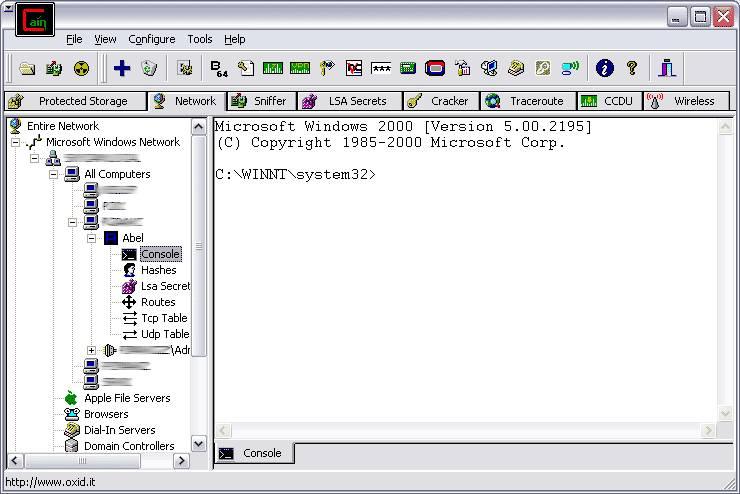

Хотя Каин и Авель всегда считались единой программой, на самом деле она состоит из двух частей. Первый Каин, приложение, отвечающее за взлом паролей. А второй Абель, служба Windows NT, которая защищает отправку паролей в локальных сетях.

Это программное обеспечение занимает всего 10 МБ и, если у нас нет проблем с антивирусом, как мы только что объяснили, сначала его установка и запуск не представляют никакой тайны. Кроме того, он не скрывает нежелательное программное обеспечение или рекламу.

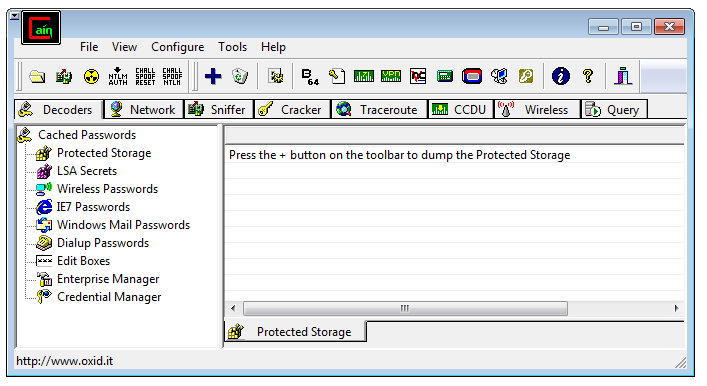

Как только программа будет установлена на компьютере, мы можем начать ее использовать. Для этого мы запустим Cain, и то, что мы увидим, будет очень простым интерфейсом, подобным следующему, где у нас будут все наши инструменты.

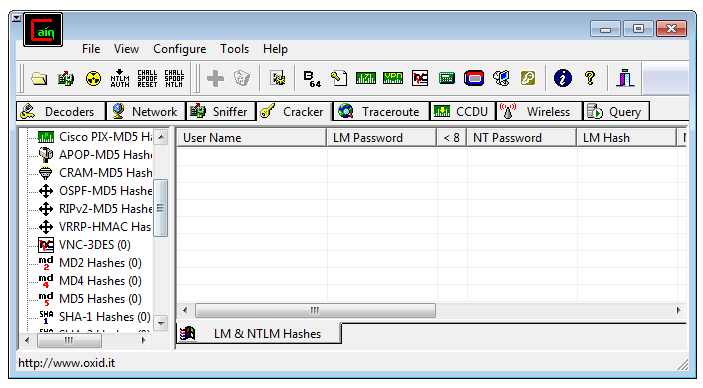

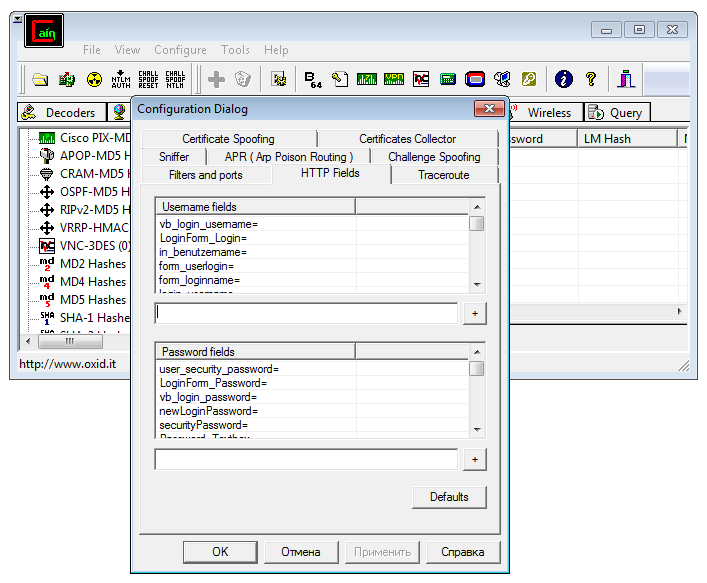

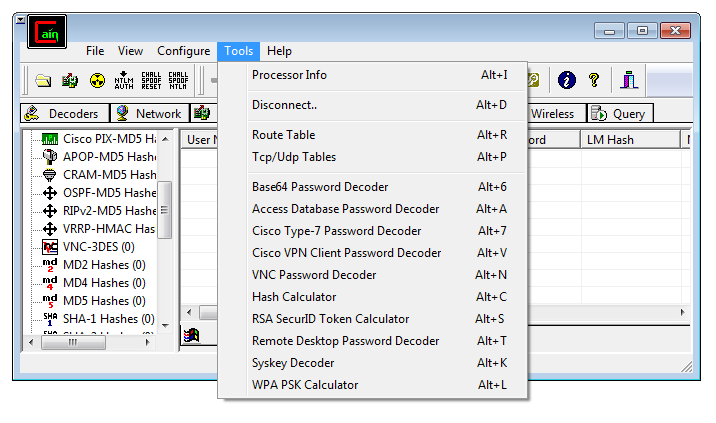

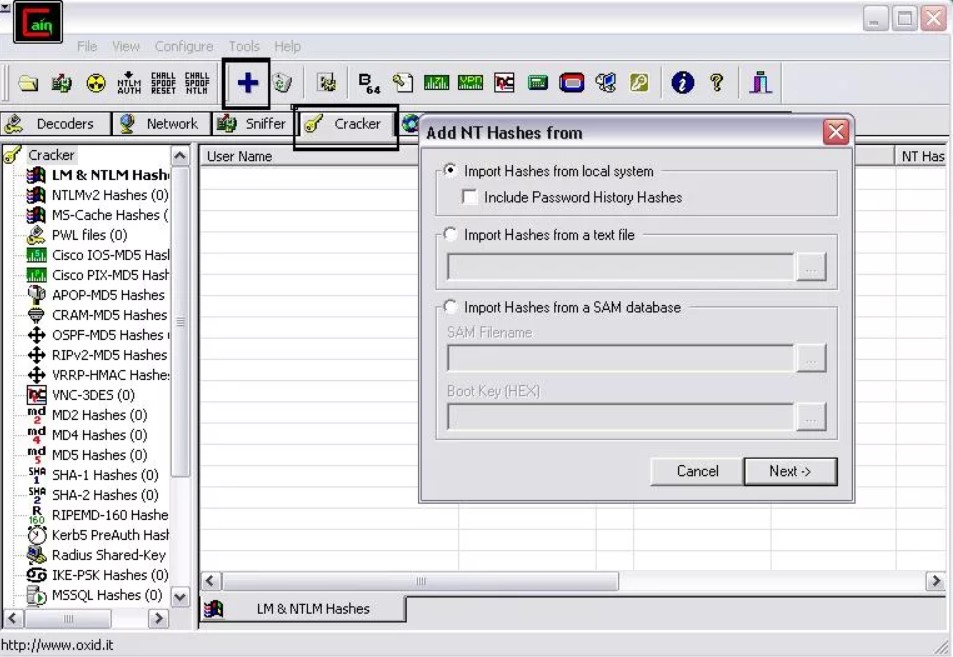

Интерфейс программы разделен на вкладки, в каждой из которых мы найдем различные модули для взлома паролей: Декодеры, Cеть, Sniffer, Cracker, Traceroute, CCDU, Wireless и Query.

В каждой вкладке мы можем найти все необходимое как для поиска паролей, так и для их расшифровки. Некоторые из доступных методов очень просты, и любой пользователь может их применить, но другие намного сложнее, и, если мы не опытные пользователи, у нас будут проблемы.

В зависимости от типа пароль, то, что мы пытаемся сломать, может занять больше или меньше времени.

Загрузите последнюю версию Каина и Авеля

Альтернативы Каину и Авелю

Джон потрошитель

Это еще один из моих любимых инструментов для восстановления (или взлома) паролей. John The Ripper это бесплатное программное обеспечение с открытым исходным кодом, доступное для всех типов операционных систем, которое позволяет нам захватывать и расшифровывать все типы паролей и хэшей в любой операционной системе. Более полное программное обеспечение, чем Caín и Abel, с поддержкой и, вдобавок, 100% заслуживающее доверия, поскольку исходный код доступен каждому.

hashcat

Этот инструмент специализируется на обращении хэшей паролей для получения скрытого ключа. Это программное обеспечение совместимо с более чем 200 различными протоколами и способно получить с помощью всех видов техники любой тип пароля, который мы хотим угадать. Обычно hashcat используется для дополнения другого аналогичного пароля поиск программ.

Wireshark

Wireshark не является программой для взлома паролей как таковой. Скорее, это сетевой сниффер (одна из функций, которые есть у Каина и Авеля), который позволяет, среди прочего, находить все виды паролей и другую информацию, которая может перемещаться по сети. Это программное обеспечение позволит нам только захватывать хэши паролей, которые мы отправляем через нашу локальную сеть, но тогда нам придется прибегнуть к другому специализированному программному обеспечению, например, любому из предыдущих двух, чтобы восстановить пароль.

Cain & Abel 4.9.56

Перед вами отличная программа, которая способна восстановить потерянные пароли при этом будет использованы самые мощные и жестки алгоритмы дешифровки. Утилита способна эффективно и максимально чисто получить сетевые пароли, может отображать пароли под звездочками и так далее, скачать Cain & Abel предлагается ниже.

Большинство зашифрованных паролей довольно хрупкие и этой программой с помощью словаря могут быть легко открыты, можно пользоваться грубой атакой и криптоанализом. Вы сможете расшифровать ключи беспроводной сети, помимо этого вы сможете записывать разговоры VoIP, плюс Cain & Abel может анализировать маршруты сетевых протоколов.

Разработчики Cain & Abel не задавались целью поразить пользователей внешним видом, поэтому тут все невзрачно и максимально простой. После запуска вы сможете переключаться по вкладкам внутри главного окна и выполнять необходимые действия, есть большое количество дополнительных опций, которые можно настроить зайдя в опции. Надеюсь программа будет вам полезна, не забываем, что в первую очередь она подойдет для опытных пользователей.

Настройка Cain & Abel 4.9.56. Полная инструкция

Автор: admin · Опубликовано 8 июля, 2019 · Обновлено 8 июля, 2019

Если требуется восстановить пароли для операционной системы всех версий компании Microsoft, то установка и настройка Cain & Abel 4.9.56 вам просто необходима. Эта небольшая программа легко проводит операции по восстановлению вне зависимости от сложности.

Причем программа с легкостью будет восстанавливать пароль на вход:

Особенности работы и настройка Cain & Abel 4.9.56

При этом используется система взлома класса:

В процессе работы программы ведется запись VoIP-разговоров, происходит расшифровка скремблированных паролей. Благодаря особой системе взлома и проведенной настройки Cain & Abel 4.9.56 есть возможность легко восстановить ключи для беспроводной сети. Программа позволяет открывать окна, в которых сохранены пароли. Можно будет вскрывать все пароли, которые были закешированны в системе. Они же работают с учетом маршрутизации протоколов.

Главная особенность заключается в том, что при работе программа не будет использовать уязвимости программного обеспечения, что позволяет не создавать ошибок, которые потом может потребоваться придется исправлять.

Программой допускается простая настройка Cain & Abel 4.9.56, благодаря которой есть возможность быстро получать информацию, используя проблемы в области безопасности, включая уязвимые места, которые имеются во всех стандартных протоколах, а так же в аутентификации и механизмах кэширования.

Программа успешно решает вопросы, связанные с быстрым и простым поиском и восстановлением различных видов паролей, а так же доступа к учетным данным. Причем из самых разных источников, что делает ее универсальной, если речь идет о продуктах Microsoft Windows.

С этой программой работа в сети будет безопасной

Cain abel как пользоваться

Используйте средство взлома паролей Cain&Abel в мирных целях

Каин + Авель – слаженная команда

Приложение Cain & Abel продвигается как «средство восстановления паролей для Windows.» Это бесплатное средство доступно на итальянском сайте, посвященном безопасности (http://www.oxid.it) и предлагается без ограничений по применению, до тех пор, пока вы не начинаете продавать его или не пытаетесь декомпилировать. Авторы четко дают понять, что программа предлагается для всех, без деления пользователей на «хороших парней» и «плохих парней». Вы можете законно использовать ее для восстановления утерянных паролей для систем и приложений. Программа так же может быть использована в аудите паролей Windows для выявления слабых паролей, а также для тестирования других аспектов безопасности системы.

Программа Cain & Abel не является революционной. Но она неплохо объединяет и автоматизирует функции, которые ранее требовали применений нескольких программ и участия пользователя. Рассматриваемая версия, Cain & Abel 2.8.6, включает «онлайн» поддержку таблиц подбора, что позволяет существенно снизить время взлома, используя предварительно вычисленные таблицы контрольных сумм.

Средство состоит из двух элементов – как следует из названия, Каина и Авеля. Компонент Каин предлагает возможность получения различными способами файлов с паролями и контрольных сумм из сети. Если вы можете получить доступ к системе, используя взломанный пароль, после регистрации в системе вы используете элемент Авель для переноса возможностей Каина на удаленную систему и получения дополнительной информации. Программа Cain & Abel содержит настоящий «шведский стол» различных средств взлома. Вот некоторые из них:

Сетевой поисковик. Встроенный анализатор является достаточно мощным для большинства приложений и имеет встроенные фильтры для большинства сетевых протоколов и форматов паролей. Он облегчает одновременные поиск утечек по сети и взлом пароля, и позволяет сканировать даже радиоканалы. Вы можете искать пароли для отдельных сегментов сетей, реализуя атаки на таблицы ARP (Address Resolution Protocol) коммутаторов и маршрутизаторов. Поисковик VoIP позволяет вам перетранслировать сеансы VoIP и сохранять их в виде файлов «.wav».

Сканер приема всех сетевых пакетов. Это изящное средство находит другие анализаторы или их аналоги, системы обнаружения вторжений IDS, основанные на данных ARP. Вы можете использовать это средство для поиска возможных хакерских анализаторов в вашей сети.

Взломщик защищенных паролей. Эта функция раскрывает сохраненные пароли для большинства приложений Windows, в том числе для Microsoft Office Outlook и любые сохраненные пароли с веб-сайтов, открытых с помощью Microsoft Internet Explorer (IE).

Менеджер протокола маршрутизации. Сетевые администраторы, пытающиеся отладить проблемы маршрутизации, найдут это средство весьма полезным. Оно фильтрует и перехватывает сообщения от большинства сетевых протоколов маршрутизации, таких как Routing Information Protocol (RIP) и Border Gateway Protocol (BGP).

Средство выгрузки/загрузки конфигурации Cisco и декодер Cisco Type 7. Средство выгрузки/загрузки захватывает файл конфигурации с устройств Cisco, использующих строки SNMP. Хакеры, которым посчастливилось найти устройство с наборами строк по умолчанию, как для чтения, так и для записи, могут загрузить новый файл конфигурации. Хотя ситуация, когда злоумышленник только получает файл конфигурации, не выглядит столь серьезной, помните, что в этом файле храниться зашифрованный «секрет» пароля. На этом этапе используется декодер Cisco Type 7, который вскрывает пароль, полученный из файла конфигурации.

Средство перехвата RDP. Эта возможность позволяет вам перехватывать все данные, высланные во время сеансов RDP, в том числе нажатия клавиш, если вы используете возможности Каина на клиентском уровне.

Восстановление паролей приложений с помощью Cain & Abel

Средство Cain & Abel также предлагает взломщики паролей или экстракторы для конкретных программ, таких как Microsoft Access, Microsoft SQL Server Enterprise Manager, Virtual Network Computing (VNC), MySQL, Cisco VPN Client и Windows Wireless Configuration Tool. Оно включает в себя улучшенную функцию Traceroute, средство Whois и средство просмотра таблиц TCP/UDP (аналогичное средству Netstat для командной строки). Это не полный список возможностей. Как скажет вам любой системный администратор, когда «завистники» приобретают такое средство, они из источника раздражения могут стать серьезной опасностью. Я советую вам использовать некоторые из возможностей программы Cain & Abel в своих целях, прежде чем это сделают «плохие парни».

Если ищешь утилиту для восстановления

всевозможных паролей, то лучшего

инструмента тебе, пожалуй, не найти. Этот

универсальный солдат в буквальном смысле

готов на все. Допустим, тебе нужно извлечь

пароли и личные данные, сохраненные в

браузере. Не проблема. Клик по нужной иконке

— и они твои. Интересуешься пассами,

которые непрерывно передаются по твоей

локалке? В этом случае воспользуйся

встроенным снифером. Правда, для этого

понадобится драйвер WinPcap, но не беда — в

случае необходимости Cain & Abel

заинсталлит его прямо во время установки. А

далее делай, что хочешь. Замечу, что дело не

ограничивается одним лишь перехватом

паролей от всевозможных сервисов, начиная

от банальных FTP/POP3 и заканчивая экзотикой,

вроде ключей для Radius-серверов. Несложно

перехватить идентификационные данные для

клиентов VoIP-телефонии (но только в случае,

если используется SIP-протокол) или даже

пакеты с голосовыми данными, из которых

легко извлечь запись разговора с помощью

специальных конвертеров. Чтобы не было

проблем с коммутаторами, прога отлично

владеет приемом ARP-спуфинга. Умелые

манипуляции с MAC-адресами и заголовками

пакетов приводят к результатам: снифер

работает почти безотказно. Cain & Abel

может взломать 25 типов хэшей, провести

исследование беспроводной сети, а также

выполнить еще целый ряд уникальных

действий, нацеленных прежде всего на подбор

или расшивку паролей, с помощью 15

встроенных утилит. Впечатляет? Меня — тоже.

Еще одна любопытная деталь. В начале этого

года президент США, Джордж Буш, решил

проведать свои силовые ведомства и

невзначай заглянул в Агентство

национальной безопасности (NBA). На одном из

снимков, которых удалось сделать прессе,

виднеется огромный экран, а на нем — список

самого актуального хакерского софта. В этом

списке, помимо легендарных Nmap, Nessus, Ethereal

есть и Cain & Abel. А это о многом говорит.

Данная статья не является руководством для кулхацкеров. Все ниже написанное является частью изучения курса Cisco SECURE.

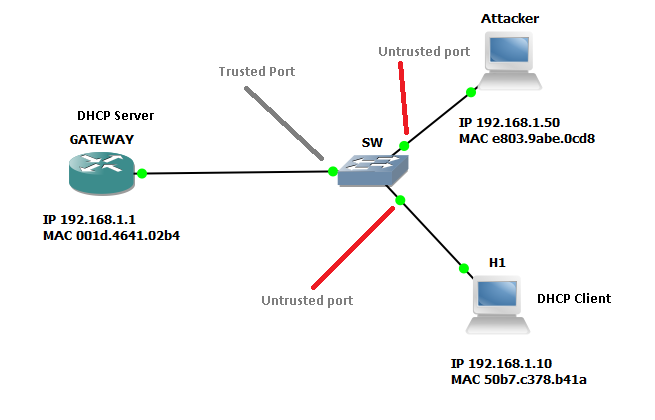

В данном материале я покажу как на практике провести атаку канального уровня на коммутатор Cisco, а также покажу как защитить свою сеть от этого. Для лабораторного стенда я использовал Cisco 881 и Catalyst 3750G.

Наверное все, кто сталкивался хоть немного с сетями знают, что такое протокол ARP.

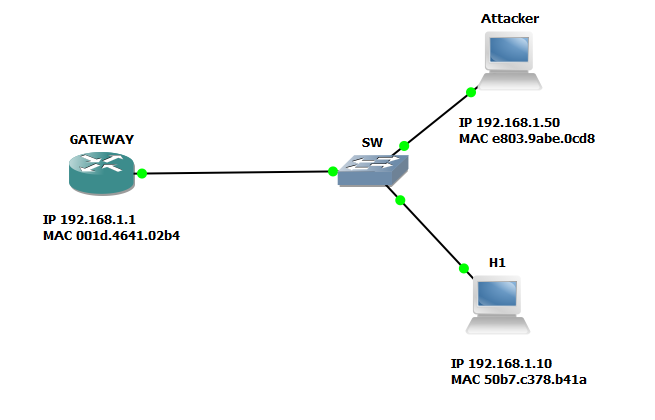

Вкратце напомню. Протокол ARP используется для преобразования IP-адреса в MAC-адрес. Рассмотрим такую топологию:

Что произойдет, если с хоста H1 пропинговать Gateway? Первым делом будет работать ARP протокол. H1 отправит широковещательный запрос (ARP-request), в котором будут указаны MAC и IP хоста H1 и IP получателя (GATEWAY). Далее GATEWAY получит запрос и видя, что в поле IP получателя содержится его адрес, дописывает к нему свой MAC и отправляет ответ ARP-reply. Хост H1 получает ответ и заносит его в ARP-таблицу.

Как можно перехватить трафик идущий от H1 к GATEWAY? Допустим атакующий (ATTACKER) находится в одном широковещательно домене с GATEWAY и H1. Если атакующий запустит сниффер, к примеру Wireshark, то в сниффере ничего интересного он не увидит, кроме своих броадкастов и прочей служебной информации. Для перехвата трафика можно использовать слабости протокола ARP. Данный протокол не имеет никакой защиты, никакой проверки подлинности запросов. А еще возможна отправка ARP ответов без ARP запросов, это так называемый gratuitous-ARP.

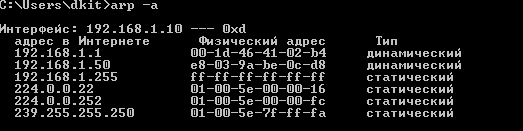

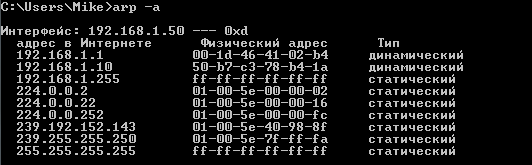

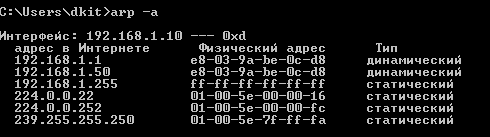

Это как раз то, что нужно. Использовать для атаки будем софт Cain & Abel, но для начала посмотрим ARP-таблицы на хосте H1 и на ATTACKER:

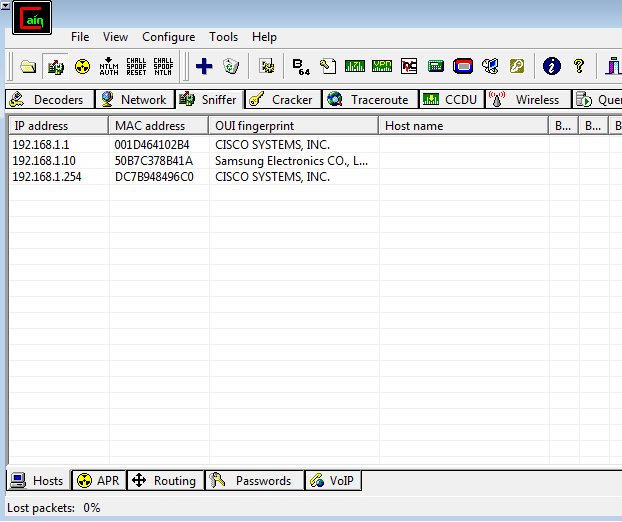

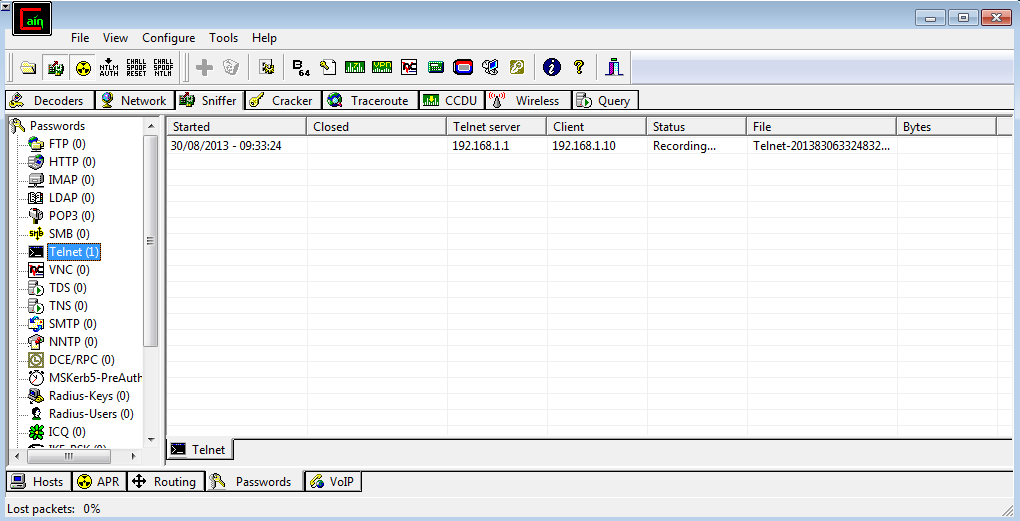

Далее запускаем Cain&Abel, включаем сниффер и добавляем все хосты из широковещательного домена.

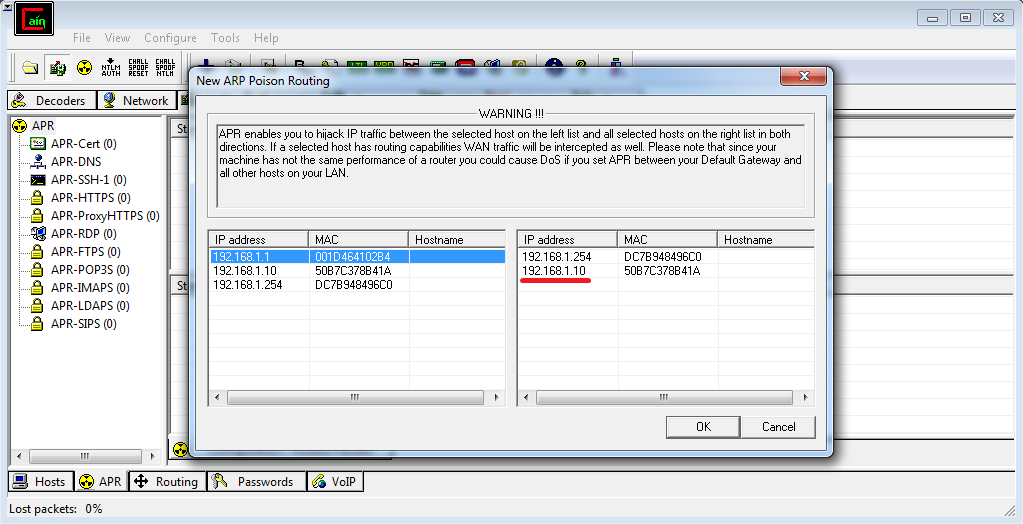

Далее переходим на вкладку ARP, жмем + и выбираем адрес шлюза и хост, с которого будем перехватывать трафик.

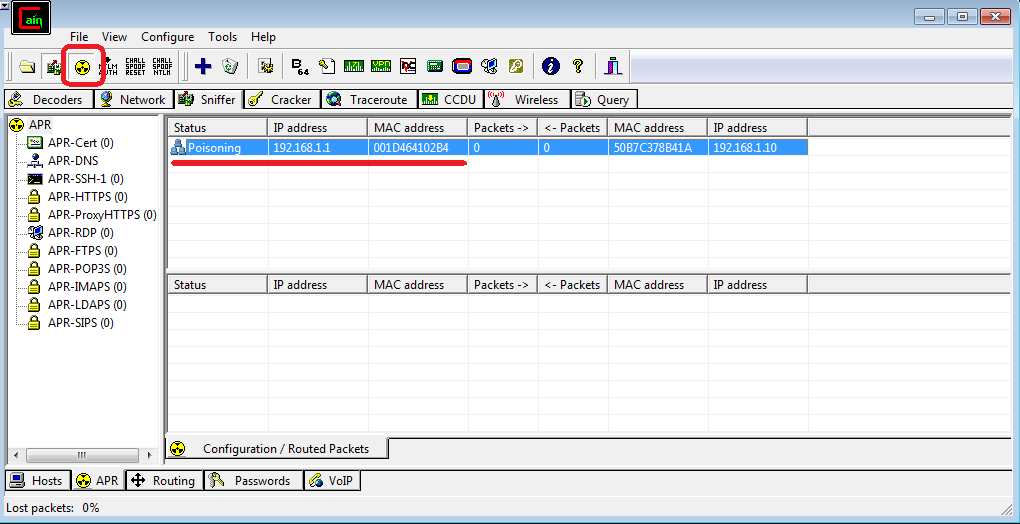

Жмем кнопку ARP-poisoning и процесс изменения таблицы ARP на хосте H1 запустился.

Теперь посмотрим, как изменилась ARP-таблица на хосте H1.

Видим подмену MAC-адреса для IP 192.168.1.1

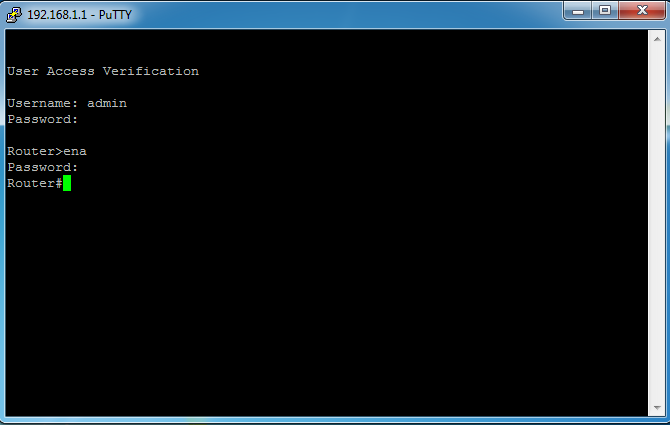

Теперь запустим на хосте H1 putty и попробуем зайти на GATEWAY через небезопасный протокол telnet. Так как протокол telnet передает данные в plain text, то атакующий в сниффере должен будет увидеть всю нужную информацию, то есть логин и пароль. Заходим и вводим логин/пароль и пароль enable.

Теперь на ATTACKER в сниффер, вкладка Passwords. Видно что какую-то информацию отловили

Смотрим эту запись и видим текст такого содержания:

User Access Verification

Username: яы яы яы яы’яэ яы яэ яъ P яряю яъ яряю’яэ яъ XTERMяряы$яю$admin

Все. Пароль от телнета перехвачен.

А теперь самое главное. Как защитить свою сеть от таких атак. На помощь нам приходит инструмент Dynamic ARP Inspection (DAI).

DAI предназначен для регулировки ARP-запросов, то есть решает — какие пропускать, а какие отбросить. Грубо говоря, DAI полностью защищает сеть от атаки ARP-spoofing, которая происходит на канальном уровне, благодаря незащищенности протокола ARP.

Немного о том, как работает DAI. Для того, чтобы работал этот механизм, нам необходимо в сети использовать DHCP и на коммутаторе должен быть включен DHCP Snooping. Если в сети используется статическая адресация, то DAI работать не будет.

Как работает DHCP Snooping. Допустим DHCP сервер у нас настроен на GATEWAY. Злоумышленник ATTACKER решил поднять у себя dhcp сервер и раздавать какие-то свои адреса. DHCP snooping предназначен для регулировки запросов и будет отбрасывать запросы сервера злоумышленника. Все очень просто. Есть Untrusted и Trusted порты. Надежным портом мы назначаем порт, которые ведет к GATEWAY, так как он у нас будет авторизованным DHCP сервером. Все остальные порты будут ненадежными и серверные запросы от них будут отбрасываться.

При этом строится таблица соответствия адресов dchp snooping database. Включаем на коммутаторе SW функцию DHCP snooping

ip dhcp snooping vlan 1

ip dhcp snooping database flash:/dhcp-snoop.db

ip dhcp snooping

На порту, смотрящему в сторону GATEWAY

SW(config-if)# ip dhcp snooping trust

Смотрим, что получилось

SW#sh ip dhcp snooping

Switch DHCP snooping is enabled

DHCP snooping is configured on following VLANs:

1

DHCP snooping is configured on the following Interfaces:

Insertion of option 82 is enabled

circuit-id format: vlan-mod-port

remote-id format: MAC

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Interface Trusted Rate limit (pps)

— — — FastEthernet1/0/47 yes unlimited

И посмотрим, что появилось в таблице соответствия

SW#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

— — — — — — E8:03:9A:BE:0C:D8 192.168.1.50 26268 dhcp-snooping 1 FastEthernet1/0/13

50:B7:C3:78:B4:1A 192.168.1.10 69421 dhcp-snooping 1 FastEthernet1/0/1

Total number of bindings: 2

Теперь, если атакующий захочет стать dhcp сервером, то запросы его коммутатор будет отбрасывать.

На основании базы dhcp snooping, где содержится соответствие всех MAC и IP адресов и будет работать механизм Dynamic ARP Inspection.

Перейдем к настройке. На коммутаторе Cisco данный инструмент включается для каждого vlan отдельно. В нашем случае, достаточно на коммутаторе SW дать команду:

SW(config)#ip arp inspection vlan 1

Оба хоста и шлюз находятся в vlan 1. В DAI для портов коммутатора есть две настройки: Trusted и Untrusted. По-умолчанию, все порты коммутатора

Untrusted, то есть ненадежные. Порт, который идет к шлюзу или порт, в который включен транком еще один коммутатор можно сделать Trusted, тогда ARP-запросы приходящие через него будут считаться надежными.

SW(config-if)#ip arp inspection trust

Теперь повторим атаку с самого начала. Пробуем делать ARP-poisoning через Cain&Abel. Атака не проходит и в логах коммутатора появились следующие записи:

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/0000.0000.0000/192.168.1.1/18:11:19 UTC Mon Mar 1 1993])

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:19 UTC Mon Mar 1 1993])

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.1/50b7.c378.b41a/192.168.1.10/18:11:19 UTC Mon Mar 1 1993])

18:11:19: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:19 UTC Mon Mar 1 1993])

18:11:21: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:21 UTC Mon Mar 1 1993])

18:11:21: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.1/50b7.c378.b41a/192.168.1.10/18:11:21 UTC Mon Mar 1 1993])

18:11:21: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/13, vlan 1.([e803.9abe.0cd8/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:21 UTC Mon Mar 1 1993])

18:11:24: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:24 UTC Mon Mar 1 1993])

18:11:25: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Res) on Fa1/0/1, vlan 1.([50b7.c378.b41a/192.168.1.10/001d.4641.02b4/192.168.1.1/18:11:25 UTC Mon Mar 1 1993])

Коммутатор отбрасывает «неправильные» arp-запросы. Теперь атакующий ничего не сможет перехватить.

Включим еще дополнительную проверку DAI

SW(config)#errdisable recovery cause arp-inspection

Данная опция позволяет восстановить порт и состояния errdisabled через 300 секунд. Если конечно несоответствие MAC-IP будет на этом порту продолжаться, то порт восстановлен не будет.

Просмотреть trusted и untrusted порты и статистику можно командой