что такое госсопка и для чего она предназначена

Статьи по теме: «Информационная безопасность»

Как и кому необходимо подключаться к ГосСОПКА

Для эффективного реагирования на угрозы была создана государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА). Ее основное назначение — обеспечить защиту информационных ресурсов страны от атак и штатное функционирование таких ресурсов в условиях возникновения компьютерных инцидентов.

Содержание:

Нормативное регулирование деятельности центров ГосСОПКА

В соответствии с принятым в 2017 году Федеральным законом № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» одной из задач обеспечения безопасности критических информационных инфраструктур (далее – КИИ) является взаимодействие с ГосСОПКА. Для того, чтобы обеспечить это взаимодействие, создаются центры, где будут сосредоточены силы и средства для обнаружения, предупреждения атак, ликвидации их последствий и реагирования на инциденты.

Также в приказе изложены полномочия НКЦКИ:

Роль центров ГосСОПКА в обеспечении безопасности КИИ

Для обеспечения безопасности необходимо выполнять меры защиты, выбираемые в соответствии с категорией значимости объектов КИИ, а также применять средства предупреждения и ликвидации последствий атак, в том числе, используя возможности взаимодействия центров ГосСОПКА. Также для решения указанных задач в центрах ГосСОПКА сконцентрированы функции, позволяющие выстроить процессы противодействия атакам. Перечислим эти функции:

Кому необходимо подключаться к ГосСОПКА

Таким образом, к ГосСОПКА могут подключиться:

Как подключиться к ГосСОПКА

Способ подключения к ГосСОПКА зависит от того, является организация субъектом КИИ или нет.

Для обмена информацией об инцидентах через техническую инфраструктуру необходимо организовать канал защищенного межсетевого взаимодействия, решить организационные вопросы по определению зоны ответственности, и подключить организацию к технической инфраструктуре НКЦКИ под определенной учетной записью. Если организация не является субъектом КИИ, но планирует подключиться к ГосСОПКА для выполнения задач по обнаружению, предупреждению и ликвидации последствий компьютерных атак, то ей необходимо стать субъектом ГосСОПКА и создать центр ГосСОПКА.

Чтобы стать субъектом ГосСОПКА и построить центр ГосСОПКА необходимо:

Лицензирование работ, связанных с использованием сведений, составляющих государственную тайну (только для юридических лиц) осуществляется в соответствии с законом № 5485-I «О государственной тайне». Порядок лицензирования определен постановлением Правительства Российской Федерации от 15 апреля 1995 г. № 333.

При составлении штатного расписания и должностных инструкций центра ГосСОПКА необходимо распределить следующие роли специалистов:

В зависимости от выполняемых ролей специалисты центра ГосСОПКА должны удовлетворять определенным требованиям по образованию и стажу работы.

Организационная структура центра ГосСОПКА состоит из трех линий. Всю структуру возглавляет руководитель центра ГосСОПКА.

Положение о центре ГосСОПКА должно отражать:

В регламент деятельности центра ГосСОПКА необходимо включить требования по выполнению задач и ответственность за ненадлежащее исполнение указанных в регламенте требований.

Что делать при возникновении инцидента

НКЦКИ формирует состав технических параметров инцидента и их формат, и доводит эту информацию до субъектов КИИ. Сообщить в НКЦКИ об инциденте необходимо не позднее 24 часов с момента выявления инцидента.

Для подготовки к реагированию на инциденты и принятию мер по ликвидации последствий атак субъект КИИ, у которого есть значимые объекты КИИ, разрабатывает план. План включает в себя:

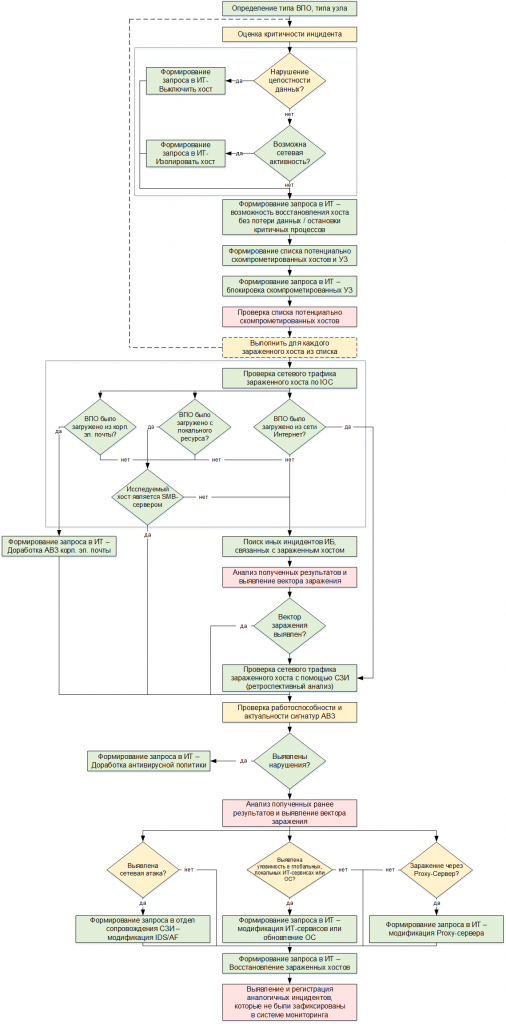

Эффективно реагировать на компьютерные атаки субъекту ГосСОПКА помогут регулярные тренировки и киберучения, повышение квалификации ответственных сотрудников на специализированных курсах, участие специалистов центра ГосСОПКА в различных соревнованиях по информационной безопасности (формата CTF), а также составление сценариев реагирования и инструкций под различные типы инцидентов. Сценарии реагирования помогут специалистам последовательно выстроить процесс реагирования под определенные типовые ситуации.

Рисунок 3: Пример сценария реагирования на ВПО.

Для сбора информации о технических параметрах инцидента и для выполнения задач по реагированию необходимо использовать средства ГосСОПКА. К ним относятся средства обнаружения, предупреждения, ликвидации последствий атак и реагирования на инциденты.

Средства обнаружения должны обеспечивать:

Средства предупреждения должны обеспечивать:

Средства ликвидации последствий должны обеспечивать:

Если инцидент произошел в организации, которая является субъектом ГосСОПКА, то необходимо применять лучшие практики реагирования на инциденты, использовать индикаторы атак и учитывать методические рекомендации НКЦКИ. Информация об инцидентах направляется в ГосСОПКА в сроки, достаточные для своевременного проведения мероприятий по обнаружению, предупреждению и ликвидации последствий атак, и реагированию на инциденты.

Заключение

Создание центра ГосСОПКА — комплексная сложная задача: необходимо выстроить процессы ИБ, собрать команду квалифицированных специалистов, внедрить систему безопасности. Как только все значимые для государства субъекты начнут эффективно взаимодействовать с НКЦКИ, своевременно реагировать на инциденты, проводить мероприятия для превентивной защиты, а также организуют оперативный обмен данными — информационная безопасность важных объектов и в целом нашей страны серьезно повысится, а критическая инфраструктура станет устойчивее перед атаками.

Автор:

Сергей Куц, руководитель направления по ГосСОПКА и безопасности КИИ, Positive Technologies.

ГосСОПКА

Защита критической информационной инфраструктуры (конспект лекции)

IoCs / Индикаторы компрометации / Indicators of Compromise

Нормативные документы по ИБ. Часть 13. Обзор российского законодательства в области ИБ финансовых организаций – продолжение

Нормативные документы по ИБ. Часть 8. Обзор российского законодательства в области защиты критической информационной инфраструктуры

Нормативные документы по ИБ. Часть 7. Обзор российского законодательства в области защиты критической информационной инфраструктуры

Нормативные документы по ИБ. Часть 4. Обзор российского и международного законодательства в области защиты персональных данных

Нормативные документы по ИБ. Часть 1. Стандарты ГОСТ Р 57580.1-2017 и ГОСТ Р 57580.2-2018

Обзор Security Vision 3.4 — российской платформы SGRC

Новости

«Интеллектуальная безопасность» получила лицензию ФСТЭК на оказание услуг по мониторингу информационной безопасности

ГосСОПКА состоит из иерархически связанных ведомственных и корпоративных Центров ГосСОПКА, обменивающихся информацией о зафиксированных кибератаках и методах их предотвращения.

Система ГосСОПКА призвана централизованно противодействовать кибератакам и защищать от них объекты КИИ, а также оперативно устранять их последствия.

Руководство по созданию Центров ГосСОПКА и Центров мониторинга инцидентов ИБ. Кому, зачем и почему это надо? Часть 1

Мы начинаем серию постов, посвященных созданию Центров ГосСОПКА и Центров мониторинга инцидентов информационной безопасности. В этой вводной части мы расскажем о том, кому зачем и почему необходимо заниматься созданием Центров мониторинга, ответим на наиболее часто задаваемые вопросы тех, кто только знакомится с данной тематикой.

Что такое мониторинг инцидентов информационной безопасности (ИБ) и для чего он нужен?

Мониторингом инцидентов информационной безопасности (ИБ) принято считать систему, включающую в себя людей, технологии и процессы их взаимодействия, позволяющую обнаруживать, предупреждать и ликвидировать отклонения от нормы или нарушения информационной безопасности от заданных политик и требований стандартов. Примерами отклонений и нарушений могут быть компьютерные атаки, несоблюдения работниками требований политик безопасности, несанкционированные действия пользователей, несоответствие организации принятым стандартам в области информационной безопасности.

Поэтому предприятия, которые стремятся избежать финансовых, репутационных и других видов потерь, вызванных сбоями и инцидентами ИБ в защищаемых системах, с готовностью принимают решение в пользу создания Центра мониторинга инцидентов информационной безопасности.

Проект по созданию такой центра будет не самым простым (зависит от сложности вашей ИТ-инфраструктуры), не самым дешевым (зависит от того, создаете ли вы систему внутри компании или подключаетесь к внешнему провайдеру услуг в области ИБ) и не быстрым (среднее время реализации таких проектов от одного года до нескольких лет). Достаточно много переменных и условий, влияющих на достижение успешного результата в срок.

Важно осознавать, что данный проект внесет огромные изменения в методы и процессы работы сотрудников подразделений ИБ и ИТ. А как известно, изменения всегда встречают препятствия со стороны персонала (только если им не повышают зарплату), поэтому важно подобрать такую команду людей, которая будет понимать важность данного проекта и всячески способствовать его реализации в вашей компании. Отсутствие такой команды приведет к тому, что вы потеряете много денег и времени.

Что такое «Центр ГосСОПКА» и для чего он нужен?

15 января 2013 года был подписан Указ Президента Российской Федерации «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации».

12 декабря 2014 года Президентом Российской Федерации была утверждена «Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» (№ К 1274).

В рамках Системы ГосСОПКА предусмотрено создание органами государственной власти ведомственных центров ГосСОПКА, а государственными корпорациями, операторами связи и другими организациями, осуществляющими лицензируемую деятельность в области защиты информации, корпоративных центров ГосСОПКА.

Если в Вашем предприятии планируется создание или уже функционирует Центр мониторинга инцидентов информационной безопасности и у Вас есть вопросы по необходимости его подключения к Системе ГосСОПКА, наши аналитики окажут Вам консультацию, проинформируют о положительных возможностях и рисках данного решения, опишут порядок подключения, расскажут, как выглядит обмен информацией между Центрами ГосСОПКА после подключения.

Где и в каких случаях создавать Центры мониторинга инцидентов ИБ?

Во-первых, необходимость возникает там, где администраторы и подразделения ИБ не справляются с объемом работы и уже не могут контролировать все защищаемые активы. Инциденты ИБ возникают все чаще, а время их решения и обработки все возрастает (а иногда и не хватает квалификации специалистов для их решения), потери и простои защищаемых систем увеличиваются до недопустимых значений. Когда чувство потери контроля над вашей ИТ-инфраструктурой увеличивается с каждым днем.

В малых и средних предприятиях, как правило, смысла в построении таких Центров обычно нет (хотя применение систем по мониторингу имеет смысл, но сами процессы мониторинга отладить скорей всего не получится в силу отсутствия свободного персонала), а вот уже в компаниях среднего размера и крупных организациях – Центр мониторинга инцидентов ИБ либо обязательно должен быть, либо данную задачу должна выполнять подрядная организация, оказывающая данный вид услуг.

Большинство организаций, являющихся крупными заказчиками в области ИТ/ИБ-услуг в России уже либо построили у себя Центры мониторинга инцидентов ИБ, либо заключили контракты на оказание услуг мониторинга с внешними организациями.

Во-вторых, почти во всех обязательных и рекомендательных нормативных актах, стандартах России в области информационной безопасности, есть пункты о необходимости и важности выполнения мониторинга событий и инцидентов информационной безопасности:

ГосСОПКА: что такое, зачем нужна и как устроена

Введение

1 января 2018 года вступил в силу федеральный закон №187-ФЗ от 26.07.2017 г. «О безопасности критической информационной инфраструктуры Российской Федерации» (далее ФЗ-187). Хотя с момента вступления закона в силу прошло уже больше года, он по-прежнему вызывает большое количество вопросов в стиле «а что именно имелось в виду в абзаце X статьи Y?» И если по вопросам, касающимся категорирования объектов критической информационной инфраструктуры и выполнения требований ФСТЭК России по ее защите, уже наработана определенная практика, то все, что касается государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА), для многих субъектов, подпавших под действие закона, остается загадкой.

Почему появилась ГосСОПКА

Как хакерам удается взламывать информационные системы? Наглядный ответ на этот вопрос дает хронология эпидемии WannaCry. 14 марта 2017 года Microsoft опубликовало обновление MS17-010, устраняющее удаленно эксплуатируемую уязвимость SMB, 14 апреля 2017 в публичный доступ был выложен эксплойт EternalBlue, использующий эту уязвимость, а 12 мая 2017 начал свое победоносное шествие сетевой червь, использующий этот эксплойт. Точно такую же картину мы увидим и в других известных эпидемиях: Conficker, MSBlast и т. п. Предотвратить эпидемию можно было простой установкой обновления, и это — элементарная мера защиты, которая понятна любому ИТ-специалисту. И тем не менее во многих корпоративных сетях установка обновлений не проводится.

Этот пример демонстрирует общую тенденцию: каждый опубликованный разбор инцидента и почти каждое тестирование на проникновение демонстрируют наличие в ИТ-инфраструктуре атакованной организации целый комплекс очевидных недостатков: типовые уязвимости веб-приложений, словарные пароли, отсутствие элементарной защиты от перехвата трафика в локальных сетях и т. п. Эти недостатки обнаруживаются практически в каждой организации, независимо от формы собственности, государственной или отраслевой принадлежности. Такие недостатки в равной степени присутствуют и в коммерческой компании, которая имеет полное право игнорировать проблемы собственной безопасности, и в органе власти, который теоретически должен добросовестно выполнять строгие требования ФСТЭК России в области безопасности информации.

Таким образом, если государство ставит перед собой задачу защитить от хакерских атак критически важные информационные системы, то при решении этих задач приходится учитывать несколько аксиом. Во-первых, из-за организационных и технических ошибок в любой информационной системе в любой момент времени могут присутствовать уязвимости, позволяющие атаковать эту систему. На сегодняшний день нет эффективных способов избежать появления таких ошибок. Во-вторых, развитие технологий приводит к появлению новых способов проведения атак, и только через некоторое время после их возникновения появляются эффективные способы противодействия им. То есть всегда есть риск того, что в момент проведения атаки защищающаяся сторона окажется неспособна ей противодействовать из-за отсутствия необходимых знаний, опыта или технических средств. В-третьих, в каждой отдельной организации инциденты, связанные с хакерскими атаками, случаются крайне редко. В то же время для эффективного реагирования на такие атаки требуются люди с крайне редкими специальностями: реверсеры, вирусные аналитики, компьютерные криминалисты и т. п. Ни одна организация не может позволить себе держать в штате таких специалистов, если они востребованы только один-два раза в год.

Такая особенность предметной области диктует свой подход к решению проблемы. Если применяемые меры защиты не могут гарантированно предотвратить атаку, значит, одновременно с принятием превентивных мер необходимо готовиться к реагированию на такую атаку. Если невозможно обеспечить все предприятия, входящие в критическую информационную инфраструктуру, специалистами с нужными компетенциями, значит нужно создавать центры компетенции, которые будут непосредственно подключаться к противодействию атакам. Этот подход и был заложен в концепцию ГосСОПКА.

История создания ГосСОПКА

Одним из первых примеров такого противодействия стала программа EINSTEIN Агентства национальной безопасности США. По замыслу авторов программы, для эффективного противодействия хакерским атакам достаточно разместить на каналах связи систему сенсоров, сочетающих в себе сигнатурные методы выявления атак с выявлением аномалий сетевого трафика. Атаки, выявляемые с помощью сигнатур, должны блокироваться оборудованием интернет-провайдеров, а анализ аномалий сетевого трафика должен позволить специалистам US-CERT выявлять новые атаки и разрабатывать сигнатуры для них.

Идея казалась очень перспективной: все компьютерные атаки включают в себя или удаленную эксплуатацию уязвимостей, или передачу по каналам связи эксплойтов, используемых при локальной эксплуатации уязвимостей, а значит, анализ сетевого трафика способен их обнаруживать. При этом все манипуляции проводятся только на внешних каналах связи, никак не зависят от архитектуры и специфики защищаемых информационных систем и не требуют вмешательства в их функционирование. В результате в 2008-2010 годах в ряде российских ведомств были начаты работы по созданию ведомственных систем обнаружения и предупреждения компьютерных атак (СОПКА), основанных на централизованном использовании IDS/IPS.

К моменту, когда задача стала актуальной для РФ, стала очевидной неэффективность такого решения. Рост протестных движений по всему миру привел к резкому всплеску политически мотивированных атак на органы государственной власти, в том числе — на информационные ресурсы правительства США. Результаты этих атак показали, что возможности хакеров и последствия этих атак сильно недооцениваются (достаточно вспомнить 5,6 млн отпечатков пальцев в личных делах государственных служащих, компрометация которых в U.S. Office of Personnel Management была обнаружена в марте 2014 г.), а методы противодействия им сильно переоценены. И действительно, аудит системы EINSTEIN, который провел в 2015 году U.S. Government Accountability Office, выявил в ней целый ряд проблем: система неспособна выявлять атаки на веб-приложения из-за того, что в них не применяются известные эксплойты, а также из-за шифрования трафика она неспособна обнаруживать передачу вредоносных файлов в протоколах HTTPS и SMTPS. Таким образом, система практически непригодна для обнаружения самых распространенных и эффективных способов проведения атак: атак на интернет-порталы и атак на сотрудников организаций с применением методов социальной инженерии.

В результате создание ведомственных СОПКА было признано недостаточным для решения задачи, и при разработке концепции ГосСОПКА был принят принципиально иной подход. Государство не берет на себя обязанность защитить кого-либо от атак, такая защита по-прежнему остается проблемой владельца защищаемой информационной системы. Вместо этого создается система государственных и частных центров компетенции (центров ГосСОПКА), которые обслуживают субъектов критической информационной инфраструктуры. Такой центр берет на себя часть функций безопасности, необходимых для противодействия атакам на информационные системы субъектов критической информационной инфраструктуры. Как правило, к таким функциям относится:

Чтобы уметь выполнять такую работу, подобные центры тесно интегрируются с защищаемыми информационными системами: они получают полные инвентаризационные данные информационных систем (вплоть до проверки установленных обновлений и отдельных параметров настройки операционных систем и приложений), контролируют их защищенность и анализируют события, регистрируемые их программным и аппаратным обеспечением. При этом они не заменяют собой собственные системы защиты информационных систем: в нормальных условиях все то же самое владельцы объектов КИИ должны делать самостоятельно, а центр ГосСОПКА своей деятельностью лишь компенсирует возможные ошибки.

ГосСОПКА в контексте ФЗ «О безопасности критической информационной инфраструктуры РФ»

Описанная выше компенсационная роль ГосСОПКА отражена в нормативных документах о безопасности КИИ. С одной стороны, владельцы значимых объектов КИИ обязаны выполнять требования ФСТЭК России по обеспечению безопасности этих объектов (ч. 3 статьи 9 ФЗ-187) и создавать системы защиты этих объектов (статья 10 ФЗ). В соответствии с требованиями ФСТЭК (Приказ ФСТЭК России от 25.12.2017 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации») в системе защиты должны быть реализованы базовые меры, многие из которых непосредственно направлены на противодействие компьютерным атакам:

При этом владелец имеет право самостоятельно решать, как именно будут реализованы эти меры защиты (ч. 1 статьи 9 ФЗ-187). Более того, эти меры защиты являются всего лишь базовыми, то есть необходимыми, но не достаточными для обеспечения безопасности объекта КИИ. В соответствии с процедурой, описанной в приказе №239, владелец такого объекта должен самостоятельно провести анализ угроз, актуальных для объекта, самостоятельно определить, как должны быть реализованы базовые меры защиты, а если их окажется недостаточно для защиты от угроз — самостоятельно усилить базовые меры защиты или разработать дополнительные.

В нормативной базе КИИ отсутствует привычное по государственным информационным системам требование об обязательной сертификации средств защиты — такое требование установлено только для государственных информационных систем, являющихся объектами КИИ. Остальные организации вправе использовать любые средства защиты при условии, что их соответствие требованиям безопасности проверено в результате испытаний или приемки, которые субъект КИИ может провести самостоятельно. Исчезло также понятие аттестации информационной системы на соответствие требованиям безопасности информации — подобная аттестация часто воспринимается владельцами информационных как индульгенция на случай инцидента. Вместо этого, в соответствии все с тем же приказом №239, перед вводом информационной системы в эксплуатацию ее владелец должен провести анализ уязвимостей (в том числе тестирование на проникновение) и убедиться, что все уязвимости устранены или не могут быть использованы нарушителем для реализации угроз.

Но это не является его обязанностью: в нормативных документах подобного требования нет. К обязанностям, установленным законом, относятся необходимость информировать НКЦКИ об инцидентах (в том числе телефонным звонком и официальным письмом) и оказывать содействие сотрудникам этого ведомства. Все это субъекты КИИ могут делать и не становясь субъектами ГосСОПКА. Субъектов ГосСОПКА можно разделить на несколько видов, у каждого из которых свои мотивы принимать участие в ГосСОПКА:

Таким образом, в контексте ФЗ-187 ГосСОПКА охватывает три категории организаций:

Функции центров ГосСОПКА

Центр ГосСОПКА создается как структурное подразделение организации, ориентированное на решение определенного набора задач по противодействию компьютерным атакам. К таким задачам относятся:

Выявление уязвимостей является, наверное, ключевым элементом противодействия атакам, и речь идет не только об устранении предпосылки для проведения атаки, использующей такую уязвимость. Не всякую уязвимость можно устранить в короткие сроки: иногда для этого требуется заменить уязвимые устройства, и таких устройств в инфраструктуре могут быть десятки тысяч. Знание уязвимости позволяет определить возможные способы ее использования нарушителем, следы, которые он при этом оставит, а главное — заранее спланировать действия по реагированию.

Выявление уязвимостей требует хорошего знания защищаемой инфраструктуры, и для этого требуется инвентаризация. Инвентаризация предусматривает сбор подробной технической информации о каждом сервере, каждом персональном компьютере и каждом телекоммуникационном устройстве в защищаемой инфраструктуре, включая определение моделей аппаратного обеспечения, состава установленных программных средств и установленных обновлений безопасности. Такая информация позволяет быстро реагировать на некоторые виды атак: например, при появлении публикаций о новом сетевом черве можно сразу же определить все узлы сети, потенциально подверженные такой атаке, и принять необходимые меры.

Анализ угроз также является необходимой составляющей подготовки к реагированию. Не секрет, что при создании информационных систем разработка моделей угроз сводится к простой формальности, и многие актуальные угрозы при создании системы защиты не рассматриваются. Центр ГосСОПКА оценивает архитектуру и состав защищаемых информационных систем с позиций нападающей стороны и определяет, какие атаки могут быть проводиться на них при их текущем состоянии. Для этого используются как результаты выявления уязвимостей, так и опыт, накопленный в реагировании на атаки, проводившиеся ранее на другие информационные системы.

При реагировании на атаки центр ГосСОПКА сочетает в себе роли координатора и экспертной группы. Для атак, с которыми центру уже приходилось сталкиваться, разрабатываются сценарии реагирования (плейбуки), определяющие необходимые действия персонала по локализации атаки и ликвидации ее последствий. Если с атакой раньше сталкиваться не приходилось, центр формирует рабочую группу из представителей персонала защищаемой системы и своих экспертов, и решения вырабатываются непосредственно в процессе реагирования.

Не на каждую атаку удается отреагировать адекватно. Решения, принятые в спешке в случае неизвестной атаки, не всегда оказываются удачными, даже в случае известных атак готовые плейбуки не всегда оказываются адекватными. Поэтому после каждого реагирования проводится разбор полетов, по итогам которого принимаются решения о совершенствовании защиты информационных систем и работы собственно центра ГосСОПКА.

Таким образом, работа центра ГосСОПКА строится на принципах самосовершенствования: допустима неудача в реагировании на отдельный инцидент, но каждая такая неудача должна приводить к совершенствованию защиты.

Взаимодействие субъекта КИИ с ГосСОПКА

Путаница в понятии «субъект» («субъект КИИ» или «субъект ГосСОПКА») порождает путаницу в вопросах взаимодействия субъектов КИИ с ГосСОПКА.

Таким образом, центры ГосСОПКА, обслуживая своих клиентов, выступают в роли посредников между субъектами КИИ и НКЦКИ.

Выводы

Структура ГосСОПКА порождает своеобразное частно-государственное партнерство в вопросах противодействия компьютерным атакам. Угроза хакерских атак актуальна и для органов власти, и для бизнеса, но в сферах, определенных законом, они представляют особую опасность для общества. Самостоятельно защищаться от таких атак способны далеко не все. В рамках ГосСОПКА обеспечивается концентрация компетенций, необходимых для предотвращения атак и реагирования на них, и воспользоваться такими компетенциями могут как представители крупного бизнеса, так и небольшие компании и даже индивидуальные предприниматели. При этом государство в лице НКЦКИ выступает гарантом добросовестности центров ГоСОПКА, устанавливая требования к их деятельности, осуществляя надзор этой деятельностью и даже непосредственно участвуя в реагировании на некоторые атаки.