что значит туннелировать все приложения

Как работает VPN-туннель? Типы VPN-туннелей. Что такое раздельное туннелирование?

Хакеры, снуперы, интернет-провайдеры и правительства могут превратить цифровую жизнь пользователя в ад. Не так уж много требуется, чтобы быть взломанным в интернете, подвергнуться цензуре или постоянно сталкиваться с различными препятствиями, пытаясь получить доступ к определенным услугам. VPN-туннель поможет защититься от всех этих неприятностей.

Как работает VPN-туннель?

У хакеров свои мотивы. Они используют вредоносные программы, фишинг, программы-вымогатели, DDoS-атаки и другие методы для перехвата данных и взлома ваших банковских счетов.

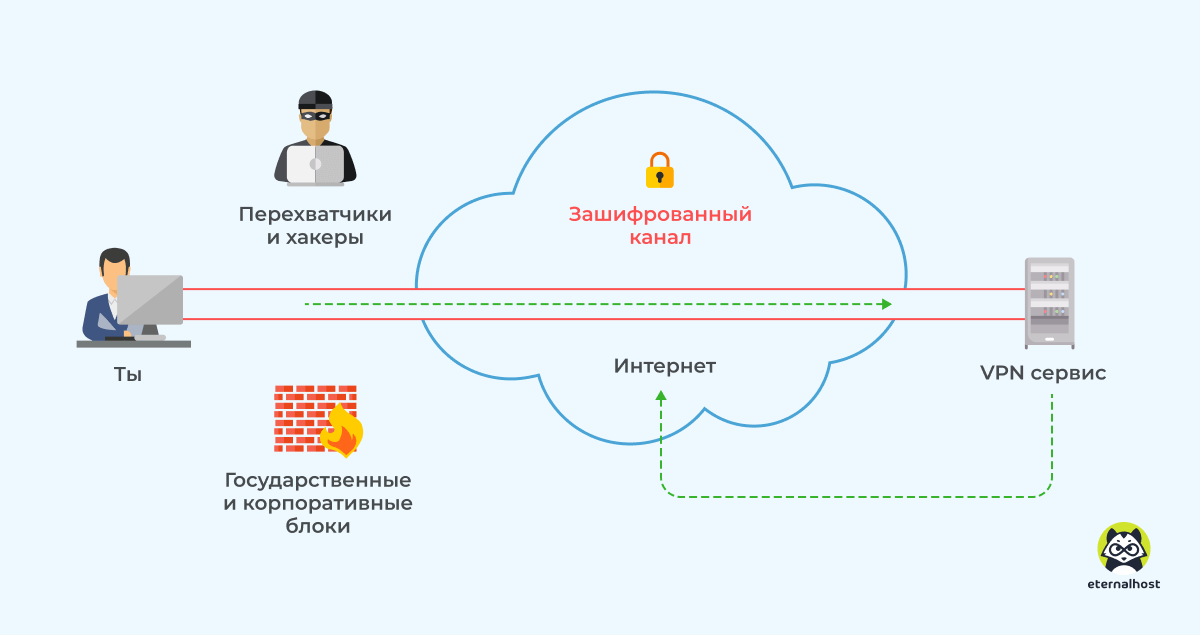

Когда вы подключаетесь к интернету через VPN, ваш трафик проходит через зашифрованный туннель, обеспечивая защиту данных и перенаправляя их на один из серверов поставщика VPN. Вы можете сидеть перед своим компьютером в России и притворяться, что вы из Канады. Ни интернет-провайдеры, ни хакеры, не смогут вас идентифицировать, а также получить ваши данные или отследить настоящее местоположение.

Типы VPN-туннелей

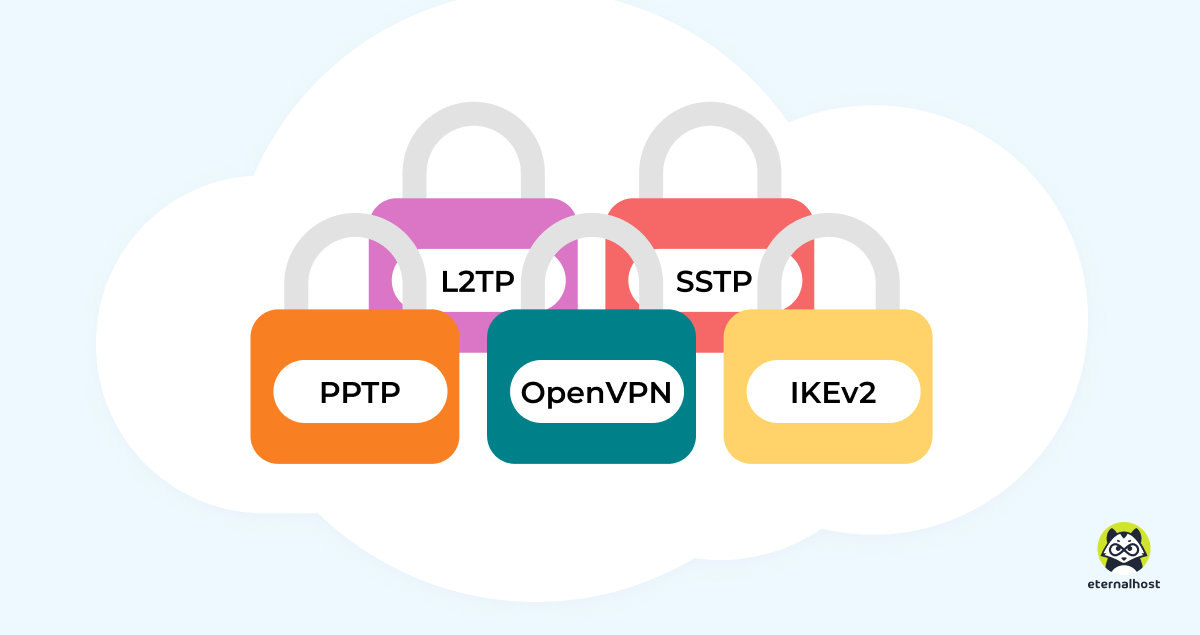

Существует множество различных протоколов VPN-туннелирования, различающихся по скорости, уровню безопасности и другим характеристикам. Стоит рассмотреть наиболее распространенные из них.

OpenVPN

OpenVPN — это популярный протокол с открытым кодом, который работает со всеми основными операционными системами. Вы можете загрузить исходный код, просмотреть его и изменить, как вам угодно. OpenVPN может работать через интернет-протоколы TCP или UDP. Он также считается самым безопасным протоколом VPN.

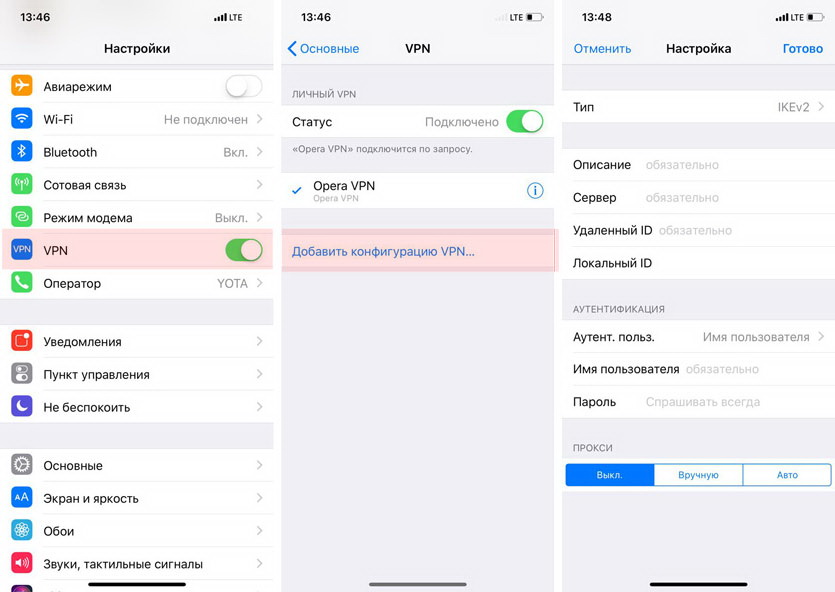

IPSec/IKEv2

Протокол IKEv2/IPSec может похвастаться преимуществами безопасности IPSec и высокой скоростью IKEv2, что делает его серьезным конкурентом в индустрии VPN-туннелирования. Когда ваше VPN-соединение прерывается или вы переключаетесь между сетями, функция автоподключения IKEv2/IPSec восстанавливает все до нормального состояния.

WireGuard

WireGuard — самый новый и быстрый из всех протоколов. Пока он все еще находится на ранней стадии разработки и поэтому имеет некоторые недостатки в безопасности.

SSTP — это VPN-протокол, который был создан компанией Microsoft, но он также доступен и на многих других системах. Многие провайдеры VPN скептически относятся к SSTP, поскольку, как известно, компания Microsoft сотрудничает с Агентством национальной безопасности. Тем не менее, нет никаких доказательств того, что протокол использовался не по назначению.

Что такое раздельное туннелирование?

VPN-туннель шифрует весь ваш трафик, но иногда возникают определенные ситуации, когда вам это не нужно. Именно в этом и заключается принцип раздельного туннелирования — вы можете создавать исключения для определенных приложений или сайтов и получать к ним доступ без использования VPN.

Таким образом, вы можете смотреть потоковое видео Netflix из Канады, сохраняя при этом доступ к локальным ресурсам из вашего родного города в России.

Какой VPN-протокол лучше всего использовать?

Все зависит от личных потребностей, но OpenVPN считается лучшим выбором среди большинства провайдеров VPN. У каждого из них есть свои как слабые, так и сильные стороны, которые предпочтут разные пользователи.

Тоннелирование

Cодержание

Функциональность

В процессе туннелирования данные будут разбиваться на более мелкие фрагменты, известные как пакеты, которые будут перемещаться по «туннелю» для транспортировки к конечному пункту назначения. Когда эти пакеты проходят через туннель, они шифруются и инкапсулируются. Частные сетевые данные и сопутствующий им информационный протокол также инкапсулируются в передающие устройства сети общего пользования для отправки. В принимающей стороне будет происходить процесс декапсуляции и дешифровки. Кроме того, туннель рассматривается в качестве логического пути или соединения, которое будет инкапсулировать пакеты, проходящие через транзитную внутреннюю сеть. Этот протокол туннелирования будет шифровать исходный кадр, чтобы содержимое не было интерпретировано за пределами маршрута. Для того чтобы процесс действительно работал, данные будут отправляться, как только туннель будет уже установлен, и клиенты или сервер будут использовать один и тот же туннель для передачи и получения данных через внутреннюю сеть. Передача данных будет зависеть от протоколов туннелирования, которые используются для передачи.

Тоннелеукладчики

VPN туннели могут быть созданы на следующих уровнях открытого системного взаимодействия или эталонной модели OSI:

VPN протоколы, которые работают на этом уровне, являются точкой, указывающей на протокол туннелирования и протокол туннелирования второго уровня.

IPSec может работать как VPN протокол на сетевом уровне эталонной модели OSI. [3]

Протоколы

Протоколы проходки тоннелей

Ниже приведены различные протоколы, разрешающие прокладку тоннелей:

Протокол туннелирования точка-точка (PPTP)

Это обеспечивает безопасность данных, даже если они передаются по сетям общего пользования. Авторизованные пользователи могут получить доступ к частной сети, которая называется виртуальной частной сетью или VPN, предоставляемой провайдером интернет-услуг или провайдером интернет-услуг. Это частная сеть в виртуальном смысле, потому что она создана в туннельной среде. Данный протокол позволяет корпорациям расширять собственную корпоративную сеть по частному каналу через общедоступный интернет.

Протокол проходки тоннелей второго уровня (L2TP)

Этот протокол включает в себя комбинацию использования PPTP и переадресации второго уровня. Это используется для поддержки виртуальных частных сетей (VPN) в рамках предоставления услуг по протоколам Интернет-услуг или провайдерам интернет-услуг. Оно не обеспечивает шифрование и конфиденциальность только само по себе. Но для обеспечения конфиденциальности он использует протокол шифрования, проходящий в туннеле. Он использует сетевые соединения с пакетной коммутацией, что позволяет размещать конечные точки на разных машинах. Это означает, что соединение может быть прервано на концентраторе локальной цепи и исключает, помимо прочих преимуществ, возможные расходы на междугороднее соединение. Таким образом, с другой точки зрения, с точки зрения проведения операции никакой разницы нет. [4]

Таким образом, туннелирование действительно полезно и полезно в корпоративной среде, а также предоставляет функции безопасности, такие как опции шифрования. [2:1] В двух словах, туннели рассматриваются как механизм, используемый для отправки неподдерживаемых протоколов по различным и разнообразным сетям. Туннелирование данных, VPN или других, увеличит размер пакета, что приведет к меньшему количеству передаваемых данных на пакет. Эти данные туннелирования через SSH обычно представляют собой VPN для каждого приложения, но в последней версии открытой SSH будет реализована полномасштабная бесперебойная VPN.

Ниже перечислены два типа проходки тоннелей:

Добровольное туннелирование

В этом типе туннелирования клиент начнет процесс инициализации соединения с VPN сервером. Существует требование для того, чтобы процесс работал, и это требование представляет собой существующее соединение между сервером и клиентом. Это соединение, которое VPN клиент будет использовать для создания туннельного соединения с VPN сервером. Для добровольного туннелирования компьютер пользователя будет рассматриваться в качестве конечной точки туннеля и будет выступать в качестве клиента туннеля. Клиент здесь или пользователь выдаст запрос конфигурации и создаст добровольный туннель. Им потребуется коммутируемое соединение или подключение к локальной сети (LAN). В этом типе туннелирования требуется, чтобы компьютер клиента имел соответствующее программное обеспечение и чтобы протоколы были предварительно установлены, чтобы соединение стало возможным.

Обязательное прокладка тоннелей

В этом типе туннелирования будет создано соединение между двумя VPN серверами и двумя устройствами VPN доступа или VPN маршрутизаторами. При этом сервер удаленного доступа будет настраивать и настраивать VPN с помощью устройства, которое называется сервером коммутируемого доступа. Это будет действовать как клиент туннеля. При использовании принудительного туннеля компьютер пользователя не считается конечной точкой туннеля.

Технология VPN — определение, принципы использования и способы организации

Содержание:

По мере развития информационных технологий, тема безопасности и анонимности в Интернете становится всё более актуальной. Киберпреступники постоянно совершенствуют способы похищения личных данных, а интернет-провайдеры следят за своими клиентами и ограничивают их возможности различными способами.

VPN (Virtual Private Network, англ. «виртуальная частная сеть») позволяет защититься от вмешательства третьих лиц в процесс обмена информацией по сети. Изначально технология разрабатывалась для решения задач в корпоративной среде, но позже её преимущества оценили и обычные пользователи.

В этом материале мы подробно расскажем о том, что же такое VPN и как работает эта технология. А также приведём полезные советы по реализации VPN-соединения с построением архитектуры как на личном сервере, так и с использованием VPN-провайдеров.

Что такое VPN

VPN – это виртуальная частная сеть, которая объединяет несколько устройств, туннелируя их трафик поверх другого сетевого соединения. Если говорить простыми словами, то VPN – технология, позволяющая анонимизировать и обезопасить свою деятельность в Интернете или какой-либо другой сети.

Для более глубокого понимания принципа использования технологии, стоит подробнее разобрать составляющие термина виртуальная частная сеть.

Архитектура VPN

VPN-подключение создаётся за счёт использования как минимум двух устройств.

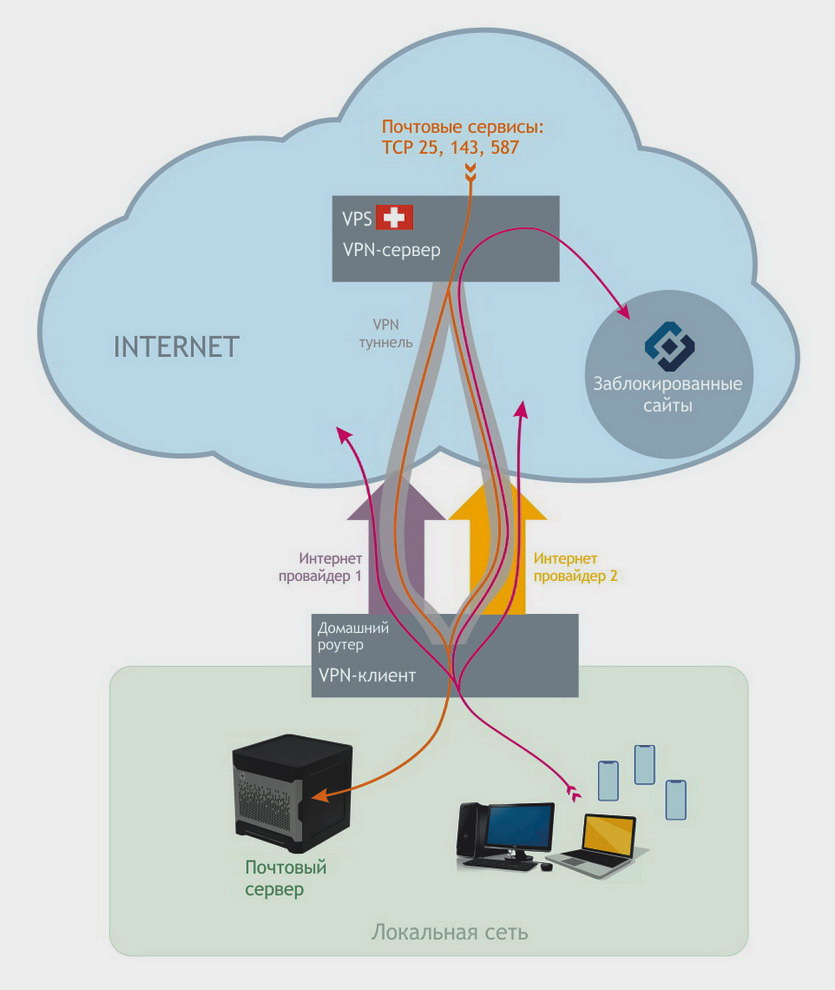

Между сервером и клиентом постоянно перемещается зашифрованная информация через VPN-туннель, а все процессы криптографической обработки данных (шифрование/дешифрование) выполняются на самих устройствах. Поэтому в условиях туннелирования, никто не сможет перехватить данные пользователя.

Варианты использования VPN

Частная сфера

Технология VPN популярна среди пользователей, поскольку защищает проходящий через сеть трафик от злоумышленников и скрывает действия в Интернете от сетевых-провайдеров, которые зачастую передают данные посторонним лицам. Всё, что видит провайдер при использовании VPN — факт подключения к VPN-серверу, объем передаваемых данных и длительность подключения.

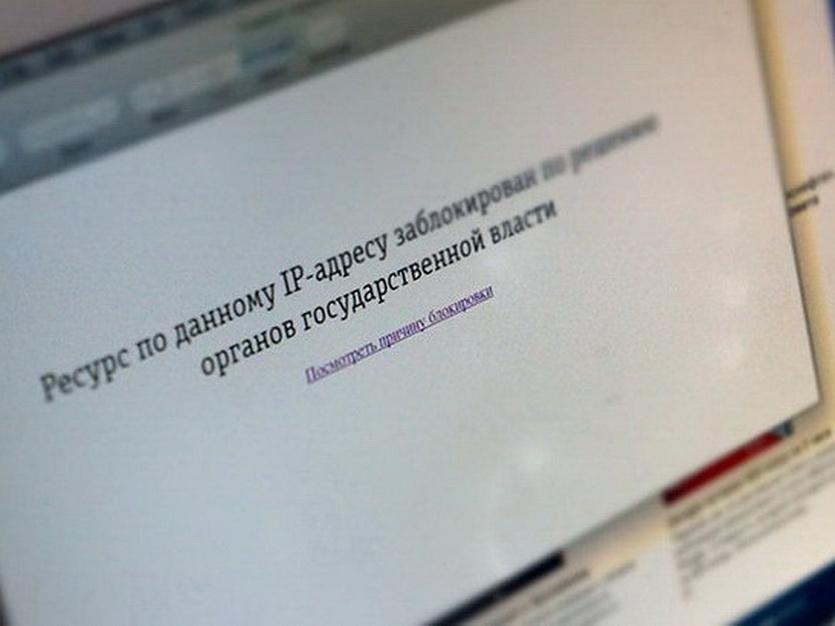

Иногда VPN используется для обхода сетевых запретов, наложенных администратором или интернет-провайдером. Например, ограничение доступа к заблокированным ресурсам или урезание скорости для файлообменников, таких как BitTorrent.

Подобные возможности доступны благодаря маршрутизации трафика через VPN-сервер. Это значит, что отправленные пользователем запросы сначала передаются через туннель от клиента к серверу, а только потом отправляются в Интернет к необходимому веб-ресурсу. Это делает сёрфинг в Интернете анонимным, а также позволяет получить доступ к ресурсам, которые заблокировали IP-адрес клиента.

Маршрутизация потока через VPN-сервис

Корпоративная сфера.

В корпоративной сфере VPN используется для объединения или, наоборот, обособления сетей различных отделов. Эта технология позволяет обойти локальные ограничения между подключёнными устройствами.

Кроме того, VPN нужен для объединения корпоративных сетей через Интернет между отдалёнными объектами компании: офисами, региональными филиалами, зарубежными представительствами. Это гораздо выгоднее, чем использование физического локального подключения — кабельной или беспроводной связи.

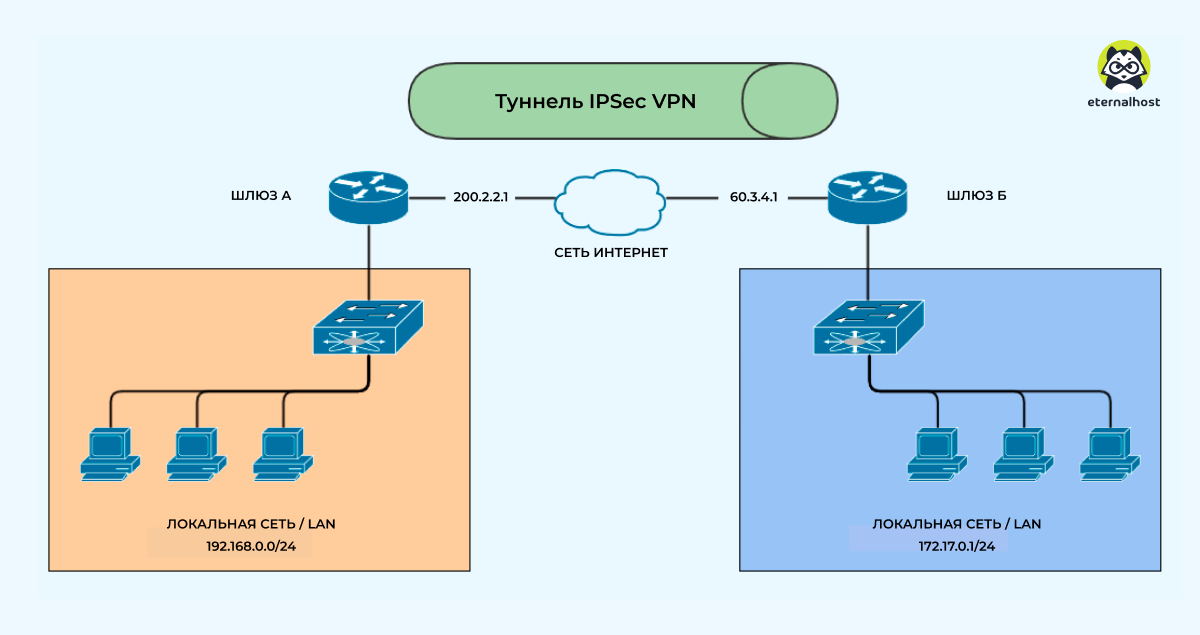

Соединение двух сетей через VPN-туннель. Тип подключения «точка-точка».

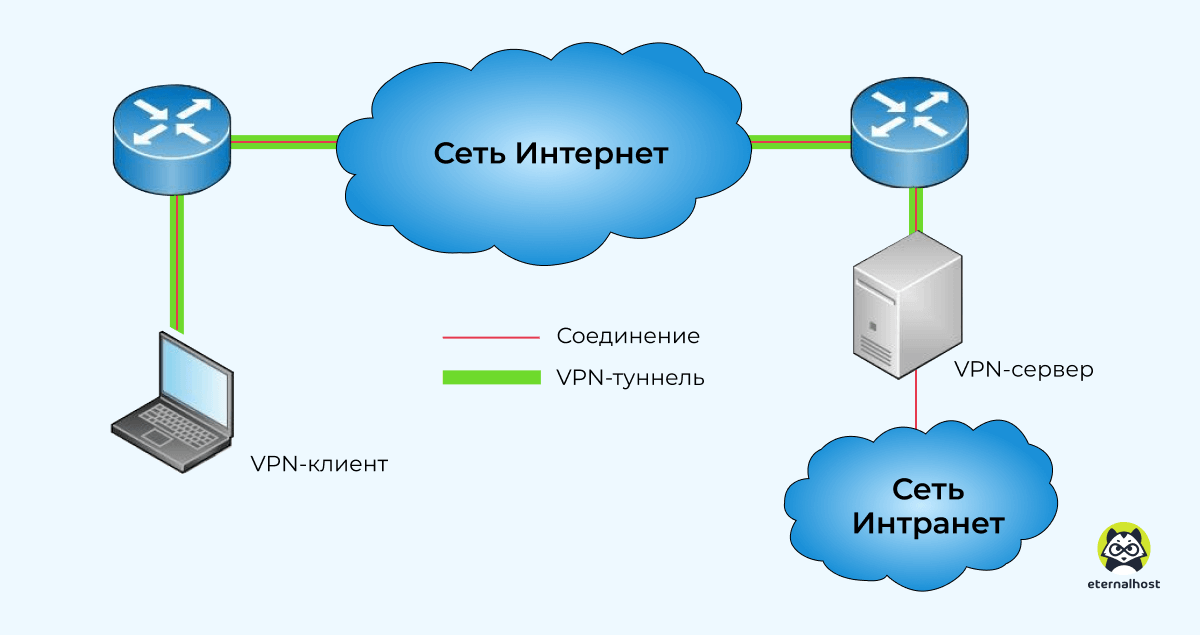

VPN также даёт сотрудникам возможность подключаться к рабочей сети, находясь вне офиса. Например, дома или в общественном месте. После установки соединения пользователь получает доступ к корпоративным ресурсам и оборудованию.

Получение удалённого доступа к корпоративной сети (Intranet) с помощью VPN.

Подробно о практических способах применения технологии VPN можно почитать в этой статье.

Преимущества и недостатки использования VPN

Преимущества использования VPN напрямую вытекают из его богатых возможностей.

Использование VPN для выхода в интернет предполагает наличие недостатков, которые могут стать существенной проблемой для некоторых пользователей.

Протоколы VPN

Архитектура VPN-сетей строится на базе VPN-протоколов, которые применяются для реализации туннелирования между устройствами. Все они различаются между собой характеристиками, принципом работы и доступностью на разных операционных системах.

Способы организации VPN

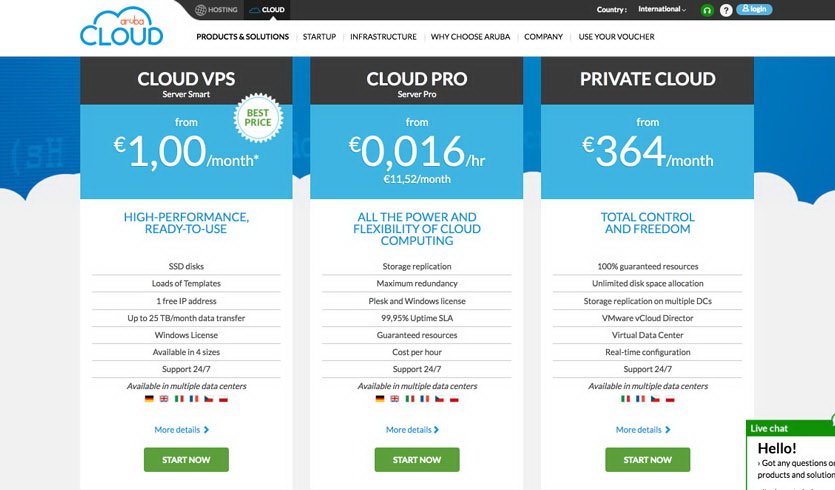

Собственный сервер

Понадобится арендовать VPS/VDS сервер и самостоятельно развернуть необходимое ПО, предварительно выбрав подходящий VPN-протокол. Реализация подобного способа требует наличия знаний в администрировании. Но именно он является наиболее надёжным, безопасным и гибким в настройке, поскольку пользователь сам выстраивает архитектуру и уверен в том, что его данные не попадут в чужие руки.

Подробнее о том, как настроить и пользоваться VPN (OpenVPN) на собственном сервере, рассказано в этой статье.

VPN-провайдер

При использовании VPN-сервисов пользователям предоставляется на выбор сразу несколько серверов из разных стран. Для установки соединения используются расширения для туннелирования трафика только в браузере или отдельные программные клиенты, обеспечивающие перенаправление всех системных данных.

Подобный вариант создания VPN-подключения не всегда безопасен. Многие провайдеры обещают анонимность в сети, но при этом зачастую собирают данные пользователей. А в худшем случае продают информацию третьим лицам.

Показатели стабильности и скорости у VPN-сервисов тоже не из лучших. Ведь на каждый сервер приходится несколько клиентов, активность которых может негативно повлиять на «соседей».

На рынке присутствуют платные и бесплатные сервисы. Вторые живут преимущественно за счёт показа рекламы или предлагают услуги в рамках пробного периода. Средняя цена за VPN составляет 10-13 долларов в месяц.

Выбор VPN-сервиса

В первую очередь нужно изучить отзывы пользователей и ознакомиться с документацией. Важно, чтобы сервис не собирал статистику использования VPN — некоторые провайдеры заранее предупреждают об отсутствии логирования на серверах.

Важно! Рекомендуется сразу отсеять бесплатные варианты, поскольку у таких VPN—сервисов наблюдаются наихудшие показатели стабильности, скорости и безопасности.

Стоит обратить внимание на то, какая информация требуется для совершения регистрации. Хороший провайдер не будет запрашивать личные данные.

Нужно выбирать такого провайдера, серверы которого достаточно стабильны и быстры для комфортного использования сети. Подключение должно совершаться через надёжный VPN-протокол.

Популярные VPN-сервисы

Заключение

Технология VPN продолжает стремительно набирать популярность, ведь её можно использовать для реализации совершенно разных целей — от обеспечения собственной безопасности в Интернете до гибкого управления сетевой инфраструктурой в организациях.

При наличии даже минимальных технических знаний можно самостоятельно развернуть VPN-сеть с использованием собственного оборудования. Тем, кто хочет получить сразу готовый вариант сервиса можно воспользоваться платными услугами VPN-провайдеров.

Виртуальные сервера Eternalhost — проверенное решение для создания собственной сети VPN! Оперативная техподдержка 24/7 и бесплатная защита от DDoS.

Зачем нужен VPN. 15 причин, которые заставили меня подключить и помогают в жизни

С каждым годом наша жизнь в сети становится насыщеннее: мы спокойно доверяем провайдеру передавать не только паспортные данные или информацию о картах, но и медицинскую информацию о себе. А ещё собственное местоположение, интересы, разговоры.

Точно так же в трафике проносятся наши личные фотографии, рабочая переписка и проекты. Вся жизнь в пакетах Интернет-соединения. А значит, его нужно защищать от внешних вмешательств.

Вместе с тем, сам интернет за последние 5 лет стал совершенно иным — многочисленные региональные блокировки, полузакрытые сервисы и прочие ограничения действий пользователей только набирают силу. И это вторая, не менее сложная задача, стоящая перед пользователем.

Обе они решаются очень просто с использованием VPN. Сегодня это нужно каждому, у кого есть смартфон, компьютер или игровая приставка, способные подключаться к интернету.

Что такое VPN на самом деле?

VPN — сокращение от Virtual Private Network, «виртуальная частная сеть», обозначающее обобщенную технологию создания сети «поверх» уже существующей.

Как и любая другая компьютерная сеть, глобальный доступ организован с помощью множества узловых точек (маршрутизаторов, точек доступа, дата-центров), соединенных между собой в один огромный граф с постоянным или случайно назначаемым в момент подключения адресом.

Соответственно, данные от компьютера пользователя до каждого ресурса в интернете, будь то другой компьютер, сайт, потоковый сервис или любой другой сервер, проходят определенный путь.

В простейшем случае его «следы» делятся на читаемые невооруженным глазом части для удобной передачи. В более сложных — проходят определенную обработку для исключения простой идентификации пройденного пути и заключенной в пакетах информации.

Опять же, в общем случае VPN предполагает одновременно 2, а то 3 условных операции.

► Защищенная (шифрованная) аутентификация заставляет пользователя определенным образом активировать построение доверенной сети.

► Создание «туннеля» — логически выстроенного с помощью протоколов VPN последовательность подключений внутри глобальной сети, исключающая непроверенные узлы. Путь может меняться случайным образом, затрудняя отслеживание. Или наоборот, сохранять заданную конфигурацию.

► Шифрование данных, гарантирующее с определенной вероятностью сохранность передаваемых данных.

Разобрались? Но для чего это нужно на практике? Ответов будет немало — сегодня VPN нужен действительно каждому.

1. Доступ к любым сайтам из любой точки мира

Самый очевидный плюс VPN — используя туннельное обезличенное подключение, можно обходить самые разнообразные блокировки.

Использование прямого обезличенного туннеля до сервера в произвольной стране позволяет просматривать заблокированные в текущей стране проживания или конкретном местонахождении ресурсы.

Блокируют YouTube на рабочем Wi-Fi? А вдруг отключат Telegram? Кстати, как, по вашему, китайцы серфят европейские сайты и пользуются социальными сетями, обходя «Великий Китайский файервол»?

Примеров с каждым днем становится все больше: на отдыхе в мусульманской стране запросто можно оказаться без привычных «западных» сетевых развлечений.

Но VPN легко восстановит справедливость, проведя трафик мимо запретов.

2. Обход региональных блокировок облачных и стриминговых сервисов

Просмотр закрытых ресурсов — не единственное популярное применение VPN. Множество провайдеров контента предлагают свои услуги только в определенных странах. В ряде случаев те же компании предлагают отличающиеся по стоимости и содержимому подписки.

Туннелирование трафика здесь как нельзя кстати. Почти бесплатный Xbox Game Pass с xCloud, Nvidia NOW без очередей, огромный каталог американского Netflix — список можно продолжать бесконечно.

Почти все они допускают требуют подмену местоположения VPN только в момент подключения, поэтому скорость доступа почти не страдает.

3. Возможность использования технологий «не для пользователей»

В комментариях к одному из прошлых материалов читатели упоминали о возможных блокировках провайдерами портов, необходимых для технических нужд — например, для развертывания собственного почтового сервера.

Как оказалось, закрытый для «простых смертных» интерфейс довольно распространен. Но VPN “упаковывает” весь поток, если выбрать подходящую технологию и точку выхода (в том числе учитывая требования к серверным в стране расположения), в том числе идущий по заблокированным портам.

Важна только поддержка со стороны сервера на выходе (а подобных ограничений нет практически у всех платных ресурсов), и провайдер не сможет это запретить.

В таком случае, если виртуальный сервер не будет блокировать подобный трафик, пользователь получит доступ к любым возможным услугам. Хоть IP-телефонию поднимай, хоть дистанционно управляемый DoS-источник.

4. Доступ к файлообменным сетям

Аналогичным способом ряд провайдеров блокирует файлообменные сети. Клиенты для них все чаще оказываются неработоспособны, будь то Soulseek или Strong DC.

Для этого некоторые поставщики услуг интернета в России закрывают порты соединений. Другие пытаются определять состав пакетов, блокируя исходящие множественные подключения и любые обращения, похожие на пиринговый обмен.

Снова выручает VPN, допуская работу не только с torrent-закачками, но и с более древними способами обмена файлами с помощью p2p-клиентов, таких как Soulseek.

Иногда работа туннелирования с файлообменными сетями требует дополнительной настройке. Но, поверьте искателю редкого контента — одни залежи музыки и фильмов “расшаренных” личных коллекций того стоят.

5. Защищенное использование платежных систем и банкинга

Примитивные схемы мошенников используют прямой обзвон и «живое общение» с человеком для получения адресов, паролей, явок, текстовых кодов из смс и приложений.

Новые методы, связанные с использованием троянов и социальной инженерии позволяют определять наличие средств на счетах, транзакции и другую системную информацию без передачи самим пользователем: современные трояны умеют отслеживать и перехватывать трафик и смс, связанные с оплатой в интернет-магазинах.

Но даже наиболее хитрые способы обмана рушатся, если смартфон/компьютер использует туннелированное зашифрованное подключение: трояны не могут выйти из “туннеля”, поэтому перенаправление трафика с данными злоумышленникам просто перестает работать.

Тоже самое происходит при попытке мошенников установить соединение для удаленного управления смартфоном или компьютером.

6. Блокировка фишинговых атак

Не будем вдаваться в технические подробности конкретных методов реализации VPN — это долго и скучно. Если понадобится, желающие быстро найдут нужные для своих задач комбинации, например, здесь.

Главное, что за счет туннелирования злоумышленникам всегда сложно реализовать направленную фишинговую атаку: дополнительное шифрование подобных ресурсов делает затруднительным любое отслеживание трафика.

Таким образом, мошенники не смогут связать информацию о покупках или оплате других услуг с конкретным устройством, на котором это производилось. И не смогут провести направленную атаку, “горячий звонок” – у них просто не будет начальных данных, так часто используемых в подобных преступлениях. А «лупить по площади» для них слишком затратно.

Реже всего подвергаются фишингу именно скрытые VPN устройства и ресурсы. Это слишком трудно, долго, результат не предсказуем — кому нужны ваши пароли, если они перемешаны с данными других приложений и пару раз зашифрованы?

7. Подмена личного местоположения

При использовании VPN с выходом через иностранные сервера с отключенной геолокацией и A-GPS устройство будет определять местоположение ближайшего к серверу узла или его самого.

Конечно, такси с таким подходом к дому не вызовешь. Сделать заказ в иностранном магазине или сохранить определенную конфиденциальность в чате — пожалуйста.

Кстати о магазинах: даже использование сервисов по пересылке, таких как «Почтой» или «Бандеролька», не исключает необходимость подмены геоданных, которые отслеживают все крупные ритейлеры.

8. Минимизация рекламы и таргетов

Наверняка каждый замечал, что среди рекламы на сайтах, в мессенджерах и приложениях очень много предложений от локальных магазинов или поставщиков услуг.

Чаще всего именно так настраивается таргетирование по региону — специальная функция показа рекламы, определяющая по косвенным данным, кому и что показывать во время использования ресурсов с доступом к сети.

Использование VPN не отключит рекламу, но точно сделает её менее навязчивой, исключая раздражающие баннеры от ближайших точек общепита, школ с назойливым предложением выучить язык только что загугленного куска кода и прочих “соседей”.

9. Скрытие определенных устройств от внешних глаз

Некоторые методы организации туннельного соединения позволяют «объединять» трафик: использующие их сервисы позволяют подключаться к одному серверу-«туннелю» сразу с нескольких устройств.

Для внешнего наблюдателя если такие соединения и видны, то выступают в роли единственного потребителя.

Метод позволяет избегать направленных фишинговых атак, подменять на удобное собственное местоположение, обходить некоторые блокировки (например, не оповещать банк о неожиданном отъезде) или без ограничений использовать стриминговые ресурсы, учитывающие количество подключенных устройств.

10. Защита от слежки глобальных корпораций

Apple и Google не скрывают, что собирают множество данных со всех устройств. Даже если отказаться или заблокировать его системными средствами, часть информации все равно будет передаваться.

Местоположение, аппаратные настройки, программные логи, характерные наборы действий пользователя рано или поздно оказывается на серверах крупнейших брендов.

Официально это происходит в обезличенном режиме. Но и в этом случае агрессивный сбор аналитики вызывает подозрение у многих.

Комбинация VPN, шифрования и файрволла позволяет практически полностью закрыть доступ поставщиков услуг к пользовательским действиям. При правильной настройке даже Google не сможет узнать ничего со смартфона – правда, ряд сервисов и таргетирование будет хромать.

11. Сохранность передаваемых данных

Основная масса VPN-сервисов умеет и активно практикует сложные методы шифрования данных в поточном режиме, на лету. Организовать подобное самостоятельно можно, но справится не каждый пользователь.

Для особых параноиков стоит выбирать ещё более продвинутые ресурсы туннельного доступа, умеющие подменять или маскировать DNS-сервера, «смешивающие» трафик разных пользователей или использующих распределенный доступ к внешним ресурсам.

Среди них стоит выделить дешевый и надежный AzireVPN, расположенный в оффшорной зоне BolehVPN, технически продвинутый LiquidVPN или поддерживающий TOR-соединения SequreVPN.

После такого пароли, явки и данные не получит никто, кроме владельца и ресурса, к которому они обращены (с которого скачиваются).

12. Использование защищенной IP-телефонии

Среди более тривиальных методов использования VPN стоит упомянуть звонки с использованием интернета: с его помощью можно развернуть сервер для звонков на мобильные и стационарные телефоны даже в другой стране, даже с использованием коротких или служебных номеров.

При этом сам сервер и его операторы физически может находиться где угодно, если то позволяет абонентский договор. Почему бы не развернуть российский колл-центр где-нибудь в Казахстане, чтобы зарплату платить пониже?

Кроме того, с помощью VPN можно шифровать голосовые IP-звонки с помощью самых современных стандартов, вплоть до AES-256, и упаковывать их в защищенный “туннель”, недоступный для любых внешних наблюдателей. То, что надо для настоящий параноиков.

Любая информация о местоположении абонентов и предметах их разговора будут находиться в юрисдикции страны, в которой расположен сервер “выхода”, поэтому использование BolehVPN или SequreVPN гарантированно защитит даже очень важные деловые переговоры.

13. Реализация прямого доступа к ПК из любой точки мира

В общем случае любой ресурс в удаленном доступе использует так называемый статический (“белый”) IP или другой постоянный адрес, использующий http/https или ftp-подключение.

Иначе для связи потребуется «прослойка» в виде приложения, создающего прямое подключение (такие используют умные дома) либо страницу использованием специализированного протокола (так реализован Transmission — приложение для домашних серверов).

VPN позволяет реализовать прямое подключение без дополнительных средств в рамках одного подключения: все устройства, подключенные к определенной учетной записи одного сервера при желании пользователя могут использовать прямые адреса и перенаправлять данные между собой.

Эта возможность позволяет реализовывать защищенные от взлома умные дома и домашние серверы, а так же напрямую подключаться к использующим один VPN-аккаунт с помощью Radmin или аналогичных приложений по локальному адресу.

14. Запуск собственных сетевых ресурсов

Создав единый пул подключенные к одной учетной записи внешнего VPN-ресурса или собственного VPN-сервера, можно организовать и домашний сервер, доступный из любой точки мира.

Конечно, только при использовании соответствующих учетных данных. Причем, в отличие от разнообразных готовых домашних серверов от WD или Synology, собственный VPN может включать доступ и диски по запросу пользователя.

Соответственно, большую часть времени он будет «спать», экономя энергию, деньги и ресурс. Заодно защищая себя таким образом от DDoS-атак и других случайных массированных атак извне.

15. Полный контроль сетевого трафика

Стоит упомянуть и ещё одну, не самую очевидную функцию VPN-серверов: все они имеют достаточно обширные настройки, заменяющие или по крайней мере, дополняющие файрволлы.

В том случае, если сервер разворачивается самостоятельно на удаленном ресурсе, можно использовать и то, и другое для всего трафика (и, с учетом пунктов выше, всех устройств).

Один раз настроил — и голова не болит ни за рекламу, ни за детские профили с ограничением контента.

Практически все платные VPN-ресурсы предлагают собственные DNS-сервера и ряд других настроек маршрутизации, с помощью которых можно полностью исключить доступ к сети любым, даже самым умным, приложениям.

Как правильно реализовать свой VPN без хлопот?

VPN-сервер нужен сегодня каждому — если не для доступа к развлекательному контенту, то хотя бы для защиты собственных логинов и паролей, а так же другой конфиденциальной информации.

Тут есть серьезная проблема: далеко не все сервисы, предлагающие туннельный доступ, адекватно работают с пользовательскими данными.

Некоторые не зашифровывают трафик. Другие совершенно не отслеживают атаки на пользовательские ресурсы. Подписка некоторых стоит совершенно невменяемых денег.

Наконец, ряд компаний предоставляют любую информацию правоохранительным органам и находятся в странах с огромным количеством уголовно наказуемых-интернет деяний (просмотр фильма легко приводит к штрафу во Франции).

Подробное сравнение можно найти здесь. К сожалению, за прошедшее время практически ничего не изменилось в лучшую сторону.

Поэтому самым правильным вариантом станут BolehVPN или SequreVPN.

А я для VPN использую свой собственный сервер ArubaCloud по ряду причин. Он работает в “облаке” и поддерживает iPhone, iMac, MacBook и любых устройств под Windows/Android, в том числе через единое “сквозное” соединение. Он принадлежит только мне, а не непонятному сервису. Настраивается за пару минут. А главное, стоит меньше 300 рублей в месяц.

Дело за малым — начать использовать защищенное подключение.