дешифратор код да винчи

Удалить вирус шифровальщик da_vinci_code и восстановить зашифрованные файлы

Da_vinci_code вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, da_vinci_code вирус использует ещё более стойкий режим шифрования, с большей длинной ключа.

Как da_vinci_code вирус-шифровальщик проникает на компьютер

Da_vinci_code вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера da_vinci_code вирусом-шифровальщиком.

Что такое вирус-шифровальщик da_vinci_code

Вирус-шифровальщик da_vinci_code — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

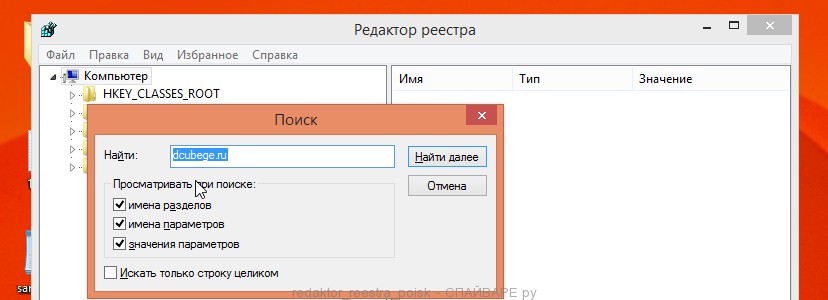

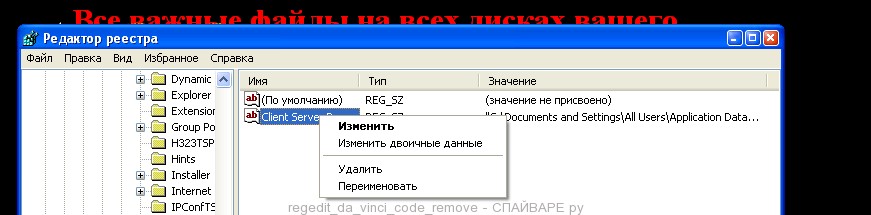

Во время заражения компьютера, вирус-шифровальщик da_vinci_code использует системный каталог C:\Documents and Settings\All Users\Application Data для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик da_vinci_code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

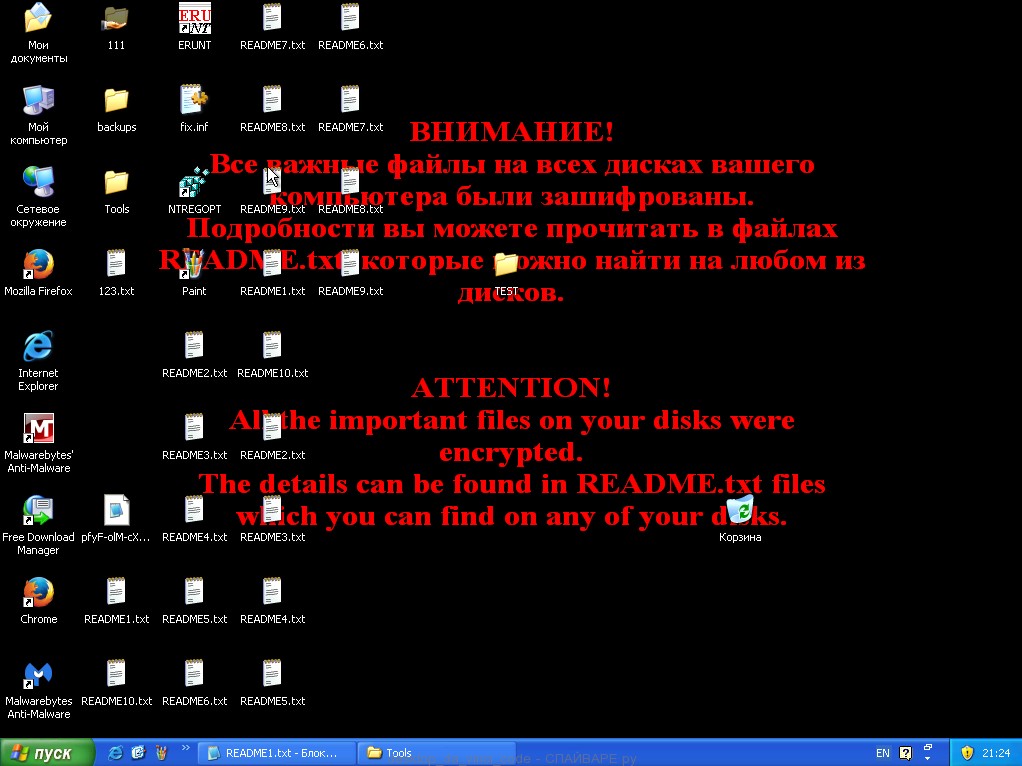

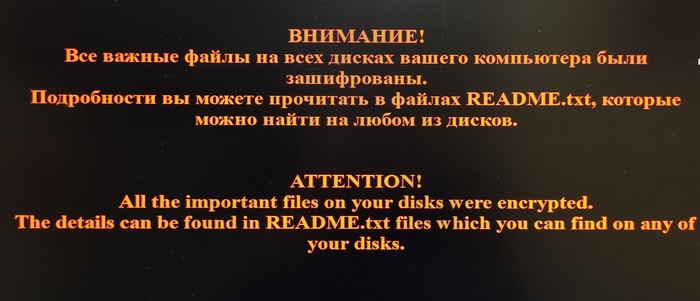

Вирус-шифровальщик da_vinci_code активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

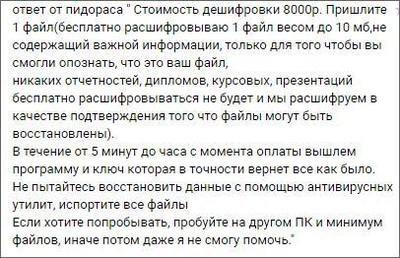

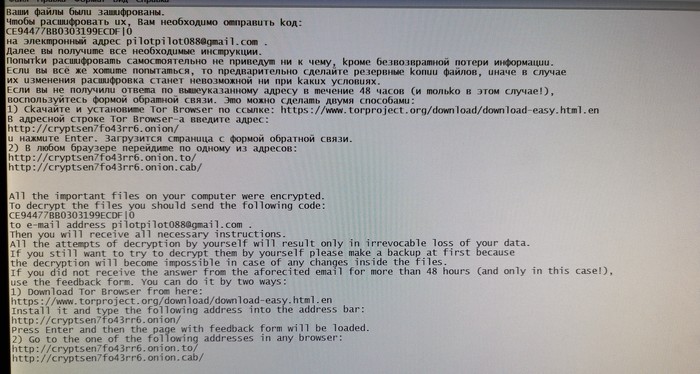

Определить заражён компьютер или нет вирусом-шифровальщиком da_vinci_code довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением da_vinci_code, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке da_vinci_code файлов. Пример содержимого такого файла приведён ниже.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

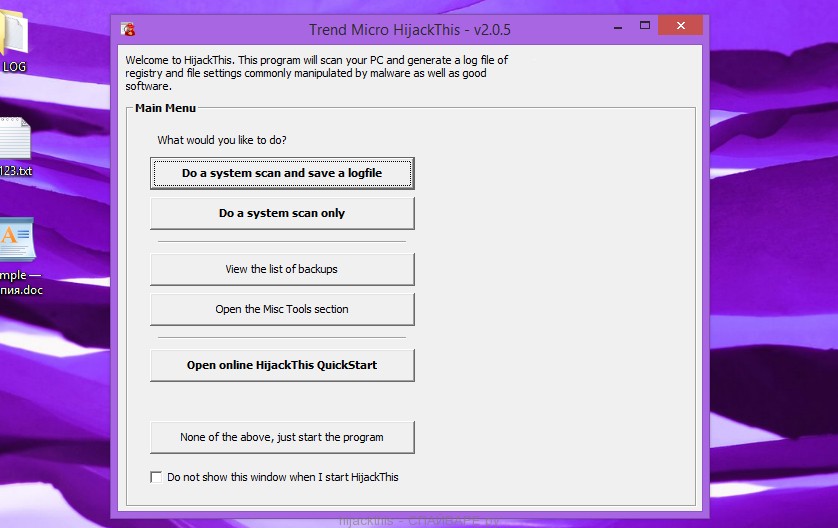

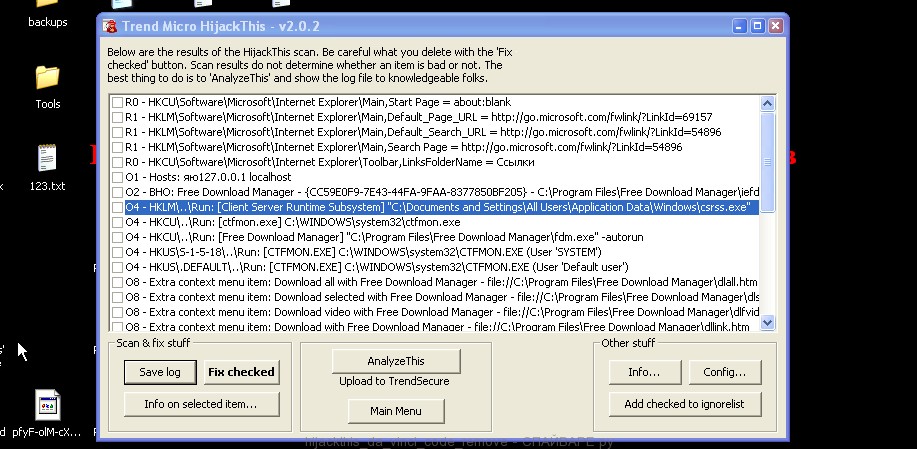

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code. Попробуйте оба метода.

Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от da_vinci_code вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Аркадий Витальевич, попробуйте в качестве места куда восстанавливать файлы выбрать другой диск (можно флешку). Так же проверьте, что на том диске, куда будут копироваться восстановленные файлы есть достаточно свободного места.

Аркадий, вы должны понимать что эта программа не расшифровывает ваши файлы, а находит все удаленные. Т.к. шифровальщик удалил оригиналы и создал свои файлы, у вас есть шанс что они не создались физически на тех же местах, что и оригинальные файлы. Поэтому когда работаешь с восстановлением диска, нужно выбирать папку восстановления на другом диске/разделе, чтобы не затереть области в которых находятся файлы. Советую так же воспользоваться не qphotorec, а r-studio.

Есть способ дешифровки файлов после заражения da_vinci_code.

После использования ShadowExplorer или PhotoRec дешифровать очень сложно. Подробности дешифровки сообщу в личку после прохождения Вами проверки. Денег просить не буду.

Здравствуйте, Валерий.

ПК заразился этим вирусом. Полгода назад с этого ПК была сделана копия документов. Сейчас у нас имеется зашифрованный файл и его нормальная копия. Возможно ли подобрать код расшифровки для дешифрации остальных файлов?

Спасибо.

P. S. Теперь каждое утро встаю с проклятиями в адрес тех людей, которые выпустили эту гадость. Я на грани увольнения.

Иван, можете свой способ дешифровки или восстановления файлов зашифрованных da_vinci_code вирусом выложить на нашем форуме, в соответствующем разделе или скиньте через контактную форму нашего сайта.

Люция, к сожалению даже имея два файла, зашифрованный и оригинал, определить ключ расшифровки не получится, так как da_vinci_code вирус использует очень стойкую систему шифрования.

Если ещё не пробовали, то все же попробуйте восстановить файлы используя способы предложенные выше. Многим пользователям удалось вернуть файлы полностью или частично, хотя конечно нельзя отрицать того, что часто восстановить файлы не получается.

Восстановить нужные файлы используя способы предложенные выше не получилось — кластеры перезаписаны. Возможно потому, что файлы хранились на флэшке.

Люди помогите решить эту проблему

Михаил8, если вы имеете в виду восстановление файлов, которые зашифровал вирус, то на сегодняшний день, единственный путь — это использовать программы для восстановления данных. Например, ShadowExplorer и PhotoRec.

Валерий, спасибо, буду пробовать

Хорошая статья. Кто нибудь пробовал платить за дешифратор? При переписке с вирусописателем написали следующее:

Стоимость дешифровки 30000р. Пришлите 1 файл(бесплатно расшифровываю 1 файл весом до 10 мб,не содержащий важной информации, только для того чтобы вы смогли опознать, что это ваш файл,

никаких отчетностей, дипломов, курсовых, презентаций бесплатно расшифровываться не будет и мы расшифруем в качестве подтверждения того что файлы могут быть восстановлены).

В течение от 5 минут до часа с момента оплаты вышлем программу и ключ которая в точности вернет все как было.

Не пытайтесь восстановить данные с помощью антивирусных утилит, испортите все файлы

Если хотите попробывать, пробуйте на другом ПК и минимум файлов, иначе потом даже я не смогу помочь.

И помните пожалуйста, что цена каждый день растет.

есть ли новости по расшифровке файлов?

не появились ли новые инструменты? :((((

К сожалению радостных новостей нет, более того создатели da_vinci_code создали новую версию вируса. Теперь после шифрования файлов, расширение зашифрованного файла — no_more_ransom. Это отсылает нас к проекту лаборатории Касперского и ещё множества организаций — nomoreransom.org. Единственное, что ещё можно добавить, время и труд — все перетрут. Так что остается только ждать.

Анастасия, раз операционная система была переустановлена то ShadowExplorer уже точно не поможет. Но если перед установкой Windows, жесткий диске НЕ форматировали, то можно попробовать восстановить файлы используя программу PhotoRec. Защифрованные файлы скидывать не нужно, храните их, возможно в будущем будет создан расшифровщик, тогда и расшифруете все файлы.

14.01.2017 цепанул подобную дичь. перешифровало все файлы в такое расширение no_more_ransom

применимы ли данные методы, описанные в статье, к этому расширению? спасибо

Женя, да описанная выше инструкция применима и в вашем случае, так как вирус no_more_ransom — это обновление ранее вышедшего da_vinci_code.

Я был в такойже ситуации Касперский помог support.kaspersky.ru/viruses/utility#

Алекс, по Вашей ссылке ( support.kaspersky.ru/viruses/utility# ) много утилит… Вы каким именно воспользовались?

Добрый день! Тоже столкнулись с проблемой шифрования файлов. Подскажите кто-нибудь сумел расшифровать файлы самостоятельно?

Бесплатно или за деньги кто смог расшифровать файлы, отпишитесь, пожалйуста, друзья!

Антон, используйте программы рекомендованные в этой статье для того чтобы восстановить файлы, которые были зашифрованы. В настоящий момент расшифровать файлы возможности нет, только если обратиться к создателям вируса.

Товарищ АЛЕКС так и не ответил нам какую утилиту он выбрал :(((

Валерий Здравствуйте. Есть какие-нибудь новости по расшифровке Кода да Винчи?

К сожалению, мастер ключ пока нигде не засветился, как результат и дешифровщика нет.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

da_vinci_code: как удалить вирус и расшифровать файлы (дешифратор)

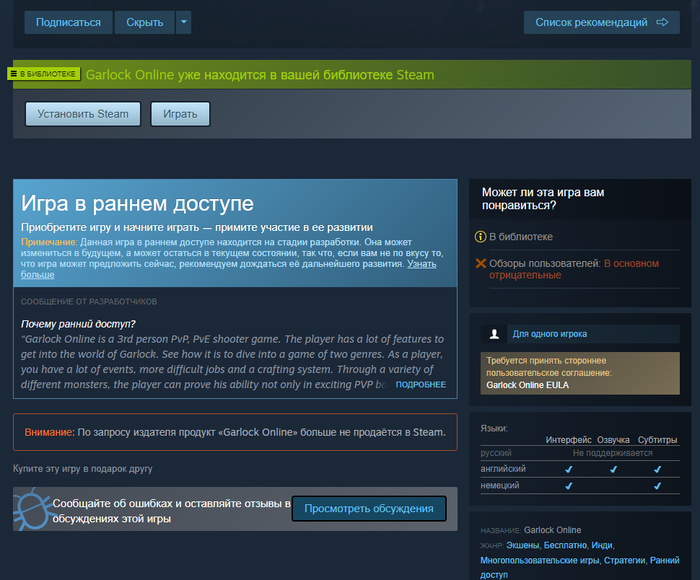

Почти месяц тому назад антивирусные лаборатории стали фиксировать случаи заражения ПК пользоватетелей новым видом шифровальщика, который переименовывает расширения инфицированных (зашифрованных) файлов в “.da_vinci_code” (not-a-virus:RemoteAdmin.Win32.Ammyy.wrj). Этот шифровальщик по сути ничем особенным не отличается от сотен своих собратьев. После инфицирования и шифрования основных типов файлов на рабочем столе жертвы появляется следующие обои:

Рабочий стол после заражения da_vinci_code

Рабочий стол после заражения da_vinci_code

Авторы данного зловреда сообщают, что они применяют более сложный механизм шифрования, чем RSA-2048 (с длиной ключа 2048 бит), который применялся в более ранних версиях похожих вирусов. Особенность вируса еще и в том, что каждому инфицированному ПК da_vinci_code присваивает уникальный код (ID), который используется злоумышленниками при расшифровке файлов в случае получения оплаты от жертвы. В папках с зашифрованными файлами зловред оставляет файл README.txt со следующей информацией:

При этом сами файлы имеют приблизительно такой вид:

Заражение вирусом da_vinci_code происходит преимущественно через электронную почту, куда приходит письмо с вложенным файлом – инсталятором вируса. Оно может быть зашифровано под письмо с Налоговой, от вашего бухгалтера, как вложенные квитанции и чеки о покупках и.т.д. Обращайте внимание на расширения файлов в таких письмах – если это исполнительный файл (.exe), то с большой вероятностью он может быть контейнером с вирусом da_vinci_code. И если модификация шифровальщика свежая (как в случае с da_vinci_code) – ваш антивирус может и не отреагировать.

Мы настоятельно не рекомендуем платить злоумышленникам за расшифровку ваших файлов. Попробуйте методы приведенные ниже для восстановления доступа к нужной информации и удаления вируса.

Удалить вирус da_vinci_code c помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

Как было отмечено, программа-вымогатель da_vinci_code блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа (иногда доходит до 1000$). Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стёртые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность весьма высока.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Использовать инструмент “Теневой проводник” ShadowExplorer

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобится попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Дешифратор da_vinci_code файлов в данном случае Вам попросту не нужен, только перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя da_vinci_code

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Шифровальщик (da vinci code) Помощь Пикабу. Будьте бдительны!

Добрый день, Пикабу.

Более того, рыская по просторам интернета оказывается что, все больше и больше появляется пострадавших от этой пакости.

Если кто-то также столкнулся с этой проблемой, милости просим в коменты для обсуждения.

Комменты для минусов внутри, поехали обсуждать. Прошу не топить

всегда казалось что если появляется вирус, который может вылечить только одна контора, то она же и автор его с вероятностью 90%. если контора до этого не была известна- то вероятность 98%. хотя может я и не прав.

блин. тоже словили.. автор, есть какие подвижки в лечении?

Автор, как успехи? Тоже на эту гадость попались((

Осталось только понять (или нагуглить) какое шифрование использует твоя модификация вируса. Потом погуглить методы взлома шифрования. Сразу скажу, RSA и AES взломать можно только перебором, если длина ключа не слишком большая. С остальными шифрами не знаком, сам уж гугли)

А чего тут обсуждать? Варианта 2:

1.Заплатить бабки и расшифровать

2.Смириться с потерей данных, удалить вирь и жить дальше.

было дело. забил на это просто. они там бабло за расшифровку требуют. я жадный.

Расшифровка файлов, зашифрованных с помощью RSA-3072, возможна только при получении уникального для каждого случая ключа, либо мощностями адронного коллайдера за пару часов.

Причем с данной версией да Винчи там как минимум два ключа потребуется.

Весенняя эпидемия в интернете.

Но вы главное не осознаете никак, хотя я вас предупреждал, земляне. Я люблю упорных, но не тупых.

ВАША ЭЛЕКТРОННАЯ ПОЧТА ДАВНО ВЗЛОМАНА. Смените пароли елки.

Пользователи делятся на две группы: не делающие бакапы и те, которые уже начали их делать.

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

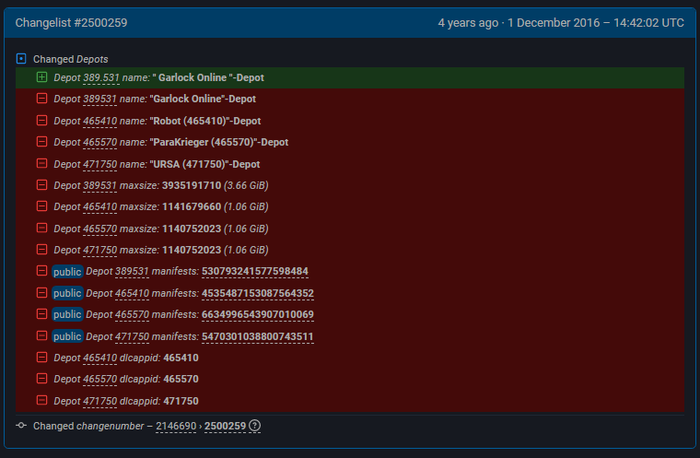

Steam только через 4 года убрал из продажи игру, которой уже не было.

в мае 2016 вышла в Steam игра Garlock Online

Вот только вместе с игрой покупатели получили и троян, но разрабы не растерялись и удалили все файлы из игры (без шуток)

и продолжили продавать воздух, т.е. даже купив игру, попробовав её скачать, пользователь получал просто пустую папку, вместо игры.

Это продолжалось целых четыре года, игра перешла даже на Free-to-Play(бесплатную) модель распространения, но ирония в том, что файлов игры по прежнему не было.

И вот сегодня в истории поставлена точка, игру убрали из магазина.

Не рабочий сегодня день

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

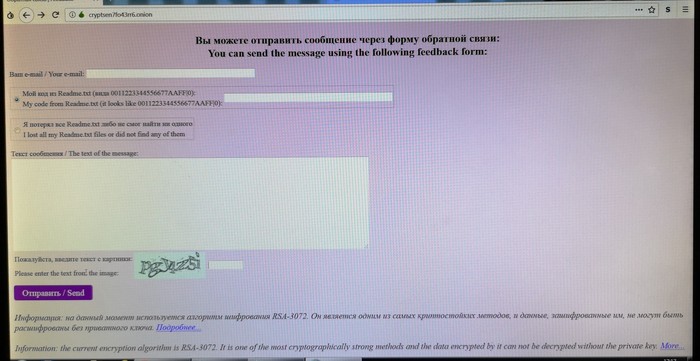

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

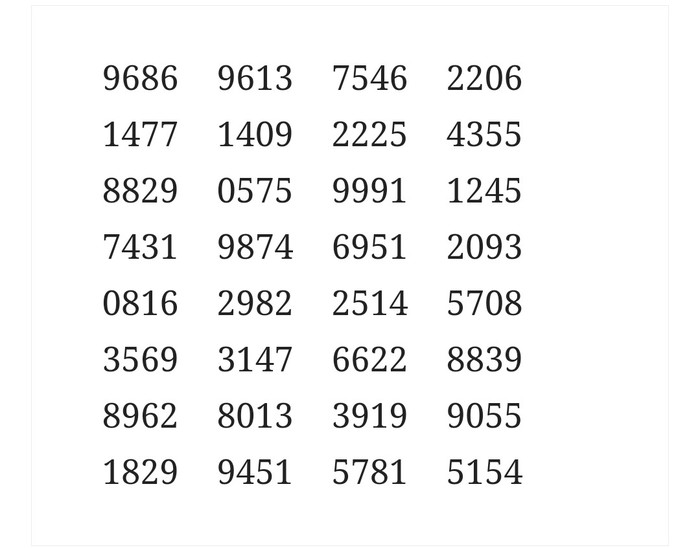

Написав в форме обратной связи, если её можно так назвать, обращение, я решил пока он не ответит на почту просвятится и узнать что же за метод RSA шифрования, оказывается все началось в августе 1977 года в колонке «Математические игры» Мартина Гарднера в журнале Scientific American, с разрешения Рональда Ривеста появилось первое описание криптосистемы RSA. Читателям также было предложено дешифровать английскую фразу, зашифрованную описанным алгоритмом:

В качестве открытых параметров системы были использованы числа n=1143816. 6879541 (129 десятичных знаков, 425 бит, также известно как RSA-129) и e=9007. За расшифровку была обещана награда в 100 долларов США. По заявлению Ривеста, для факторизации числа потребовалось бы более 40 квадриллионов лет. Однако чуть более чем через 15 лет, 3 сентября 1993 года было объявлено о старте проекта распределённых вычислений с координацией через электронную почту по нахождению сомножителей числа RSA-129 и решению головоломки. На протяжении полугода более 600 добровольцев из 20 стран жертвовали процессорное время 1600 машин (две из которых были факс-машинами. В результате были найдены простые множители и расшифровано исходное сообщение, которое представляет собой фразу «THE MAGIC WORDS ARE SQUEAMISH OSSIFRAGE» («Волшебные слова — это брезгливый ягнятник»).

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса.

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

Про вирусы (часть 2, не продолжение)

Этот пост НЕ является продолжением предыдущего. Всем, кто этого продолжения ждет, я настоятельно рекомендую запастись терпением: до окончания работ на объекте никакой иной информации дано не будет.

Я не буду делить вредоносов на троянов, червей, фишеров, кейлоггеров и прочую шелупонь. Не силен я в их классификации. Так что любую вредоносную программу я буду называть просто вирус.

Первым для меня был Sasser.

Если кто не помнит – этот паразит атаковал процесс lsass.exe в Windows XP SP1. По факту, все было очень просто: если на компьютере не стояло файерволла – при подключении сети через небольшой промежуток времени появлялось окно, уведомлявшее о том, что процесс local security asses system service (lsass.exe) инициировал завершение работы методом перезагрузки, которое произойдет через 00:00:59. И таймер тикал вниз.

По принципу своего воздействия, Sasser был похож на MSBlast, он же Lovesan. А из-за схожести названия Lovesan с именем процесса (напомню: lsass), половина моих знакомых путала этих пугал между собой. А вторая половина, видимо, увидев в названии слово Love, путала этот вирус с другим пугалом: ILOVEYOU.

Вторым был Автораннер.

Тот самый, который в 2007-2008 году заразил 95% компьютеров моих друзей. Меня оно обошло стороной, потому что по старой привычке у меня был запрещен автозапуск отовсюду, а все накопители я просматривал с помощью Total Commander. Я, впрочем, до сих пор не знаю, что делал этот вирус. Знаю только, что он копировал самого себя во все папки, которые были открыты через проводник. А еще, что он скрывал на флешках папки, плодил ярлыки с названиями этих папок на самого себя, ну и так далее. Если кто знает, зачем это все происходило – жду ваших комментариев. Мне правда интересно.

В самом начале 2010 года случилась просто эпидемия заражений этой пакостью. И сперва, даже, казалось, что решения нет, что пользователи будут продолжать заражаться этой пакостью, а инженеры техподдержки продолжат бегать по квартирам. К слову, на Вики написано, что обычно заражение происходило через порносайты. На самом деле это не так. Ни один уважающий себя порносайт не потерпит у себя такой пакости. Но я гарантирую, что назову минимум четверых человек, которые локера поймали в электронной библиотеке :/

В сентябре 2011, работая инженером техподдержки в Оранжевом провайдере, был направлен в город-сателлит в «усиление наряда» – местные ребята уже не справлялись. Ну так вот, в течение месяца, 14 из 16 заявок в день приходились на чистку «порнобаннеров», «мбр-локеров», «винолокеров». В тот момент я даже шутил, что чувствую себя венерологом: столько сисек и писек я в своей жизни больше не видел.

Четвертой группой вирусов оказались фишинговые сайты. Скорее всего, это связано с массовым распространением дешевых планшетов. С октября 2011 мы лечили зараженные файлы HOSTS, измененные ярлыки на Google Chrome, прописывание стартовой страницы vlkontakte.ru и иже с ними. Больше всего мне понравился троянчик, прописывающий левые днс-серверы в ручные параметры подключения. Он пускал только на измененные версии vk и ok. В свою очередь, собирал логины и пароли, которые потом использовались для спам-рассылок по списку контактов. Этого зверя я встретил в 2014. В тот момент я грешным делом даже подумал, что вирусописатели окончательно слились и ничего серьезного уже не произойдет.

А потом появились они. Первый раз про шифровальщика я услышал в 2015 году. И, уж простите мне мою твердолобость, я не могу вспомнить ни одного более страшного вируса «корпоративного сегмента». В данный момент, антивирусные лаборатории (которые всегда отставали от «писателей» на один шаг) отстают уже на 3, а то и 4 шага. Вот только остается вопрос: а все почему?

Лирическое отступление:

Видел по новостям (с полгода-год назад), что одного школьника судят за «взлом площадки dnevnik.ru». Судят по уголовной статье за то, что он исправлял оценки себе и одноклассникам в электронном журнале.

Наша компания работает с двумя гимназиями. Ну так вот: у половины учителей пароль от dnevnik.ru сохранен в браузере. У половины из них нет пароля на учетную запись, либо отсутствует блокировка учетной записи после выхода компьютера из режима ожидания. Им так удобнее, знаете ли. Нет, ну а сколько раз они должны пароль вводить?! Им же детей учить нужно. Типичный человеческий фактор. Нет, я не защищаю пацана в плане исправления оценок. Но это не «взлом системы». Это просто халатное отношение преподавателей к защите своих прав доступа. И халатное отношение администрации ресурса dnevnik.ru к защите своей системы. Ничто ведь не мешает сделать двухуровневую аутентификацию с подтверждением по смс!

Или.

Или та история, когда я впервые столкнулся с шифровальщиком. Дом Культуры. Бухгалтерия. Письмо от, якобы, Ростелекома. В нем вложение «Новые тарифы для бюджетных организаций.scr». Антивирус Кашперовского не позволял открыть вложение. Но главбуху же виднее. Не долго думая, антивирус был отключен.

Так и почему же антивирусные лаборатории отстают? Да потому что никто и никогда не защитит тебя от того, что ты сам запустишь. Отказавшись от антивируса в 2010 году, я не испытываю никаких затруднений. Наверное, потому, что я стараюсь знать, что именно ожидаю получить, введя очередной запрос в яндексе, но всем своим клиентам советую ставить хотя бы базовую защиту. Благо, сейчас хватает бесплатных сервисов. И я не рассчитываю на то, что все вдруг станут похожи на меня. Я скажу даже больше: я этого боюсь, потому что при таком раскладе я останусь без работы.