Device guard windows 10 что это такое

Device Guard в Windows 10 защищает от вредоносных программ

Device Guard в Windows 10 – это микропрограмма, которая не позволяет загружать не прошедшие проверку подлинности, неподписанные, неавторизованные программы, а также операционные системы. Мы уже говорили о том, что нам нужна операционная система, которая выполняет самопроверку того, что все подается на него и загружается в оперативную память для выполнения. Зависимость только от программного обеспечения для защиты от вредоносных программ не является мудрой вещью в наши дни, хотя у нас не так много вариантов. Антивредоносное ПО – это отдельное приложение, которое необходимо загрузить в память, прежде чем оно начнет сканирование приложений, загружаемых в память.

Device Guard в Windows 10

Device Guard – одна из главных функций безопасности Microsoft в Windows 10. OEM-производители, такие как Acer, Fujitsu, HP, NCR, Lenovo, PAR и Toshiba, также одобрили ее.

Device Guard – это комбинация аппаратных и программных функций безопасности, которые при совместном конфигурировании блокируют устройство, чтобы оно могло запускать только доверенные приложения. Он использует новую систему безопасности на основе виртуализации в Windows 10, чтобы изолировать службу целостности кода от самого ядра Windows, позволяя службе использовать сигнатуры, определенные вашей корпоративной политикой, чтобы помочь определить, что заслуживает доверия.

Основная функция Device Guard в Windows 10 заключается в проверке каждого процесса, загружаемого в память, на выполнение до и во время процесса загрузки. Он будет проверять подлинность, основываясь на надлежащих сигнатурах приложений, и будет предотвращать загрузку в память любого процесса, которому не хватает надлежащей подписи.

Device Guard от Microsoft использует технологию, встроенную на аппаратном уровне, а не на программном уровне, которая может пропустить обнаружение вредоносного ПО. Он также использует виртуализацию для обеспечения правильного процесса принятия решений, который сообщит компьютеру, что разрешать и что предотвращать загрузку в память. Эта изоляция предотвратит вредоносное ПО, даже если злоумышленник полностью контролирует системы, в которых установлена защита. Они могут попытаться, но не смогут выполнить код, поскольку у Guard есть свои собственные алгоритмы, которые блокируют выполнение вредоносных программ.

Это дает ему значительное преимущество по сравнению с традиционными антивирусными технологиями и технологиями контроля приложений, такими как AppLocker, Bit9 и другие, которые могут быть изменены администратором или вредоносным ПО.

Device Guard против антивирусного программного обеспечения

Пользователям Windows по-прежнему необходимо установить на свои устройства программное обеспечение для защиты от вредоносных программ, если вредоносное ПО происходит из других источников. Единственное, от чего Windows Device Guard защитит вас, – это вредоносная программа, которая пытается загрузиться в память во время загрузки, прежде чем антивирусная программа сможет защитить вас.

Поскольку новый Device Guard может не иметь доступа к макросам в документах и вредоносных программах на основе сценариев, Microsoft заявляет, что пользователям придется использовать программное обеспечение для защиты от вредоносных программ в дополнение к Guard. В Windows теперь есть встроенная антивирусная программа под названием Защитник Windows. Вы можете зависеть от этого или использовать стороннее вредоносное ПО для лучшей защиты.

Разрешает ли Device Guard другие операционные системы?

Windows Guard позволяет обрабатывать только предварительно утвержденные приложения во время загрузки. ИТ-разработчики могут разрешить все приложения доверенному поставщику или настроить его для проверки каждого приложения на утверждение. Независимо от конфигурации, Windows Guard разрешит запуск только утвержденных приложений. В большинстве случаев утвержденные заявки будут определены подписью разработчика приложения.

Это дает поворот к параметрам загрузки. Те операционные системы, которые не имеют проверенных цифровых подписей, не будут загружены Windows Guard для загрузки.Однако для того, чтобы получить какое-либо приложение или ОС для получения сертификата, не требуется много усилий.

Необходимое аппаратное и программное обеспечение для Device Guard

Чтобы использовать Device Guard, вам необходимо установить и настроить следующее аппаратное и программное обеспечение:

Вы можете прочитать больше об этом на TechNet.

Потратьте некоторое время, чтобы прочитать о защите корпоративных данных в Windows 10.

Device Guard: Что это такое и как включить или отключить

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

Как включить и отключить Device Guard

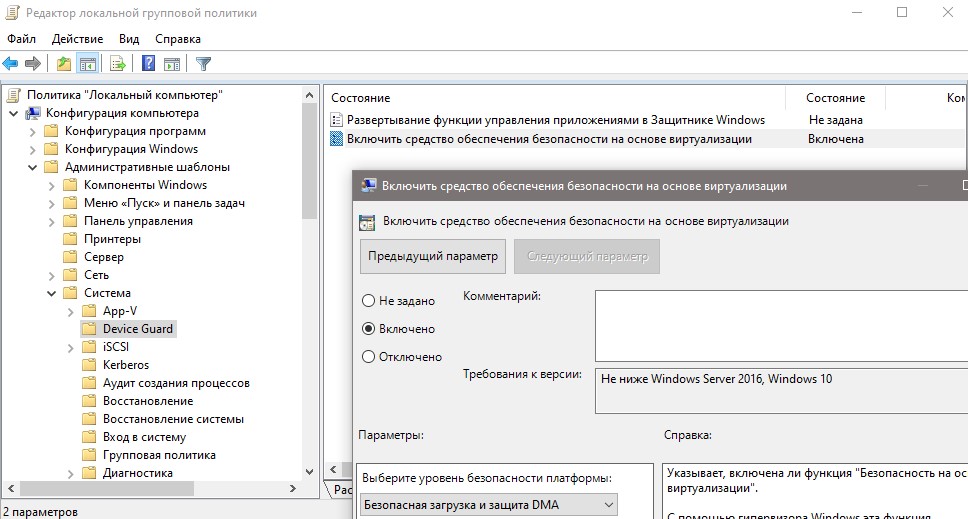

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

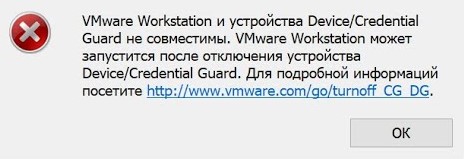

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

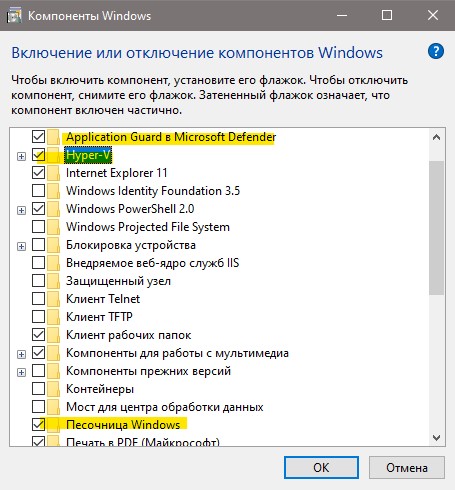

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

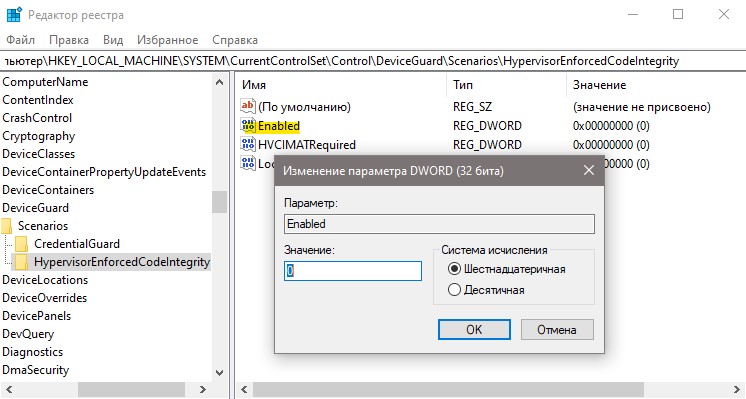

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Device Guard в Windows 10. Политика целостности кода

Автор статьи — Андрей Каптелин, участник ИТ-сообщества

Device Guard – набор программно-аппаратных технологий защиты, доступный для устройств с Windows 10. Статья посвящена одной из компонент Device Guard – политике Code Integrity (CI). С деталями настройки и применения CI можно познакомиться здесь.

Назначение Device Guard

В современном мире киберугрозы развиваются очень быстро. Технологии защиты уже не поспевают за развитием вредоносных программ, как за их количеством, так и расширяющимся спектром атак.

Вирусы из забавы для одиночек переросли в организованную киберпреступность. Автоматизация и низкая стоимость сложных атак не оставляет шанса даже небольшим компаниям оставаться незамеченными.

Классическое решение основывается на трех основных условиях: установленные обновления, обновленный антивирус и отсутствие административных привилегий. Это уже давно сложившийся подход. Однако, совершенно легальная с точки зрения антивируса программа может выполнять нежелательные действия и не использовать при этом уязвимости ПО. Такой взгляд на безопасность ставит под подозрение любую программу. Уже нельзя полагаться на список сигнатур антивируса, а анализировать действия всех программ довольно трудно.

Новые угрозы требуют новых решений безопасности, и в Windows 10 они уже имеются. Одно из решений – запускать только одобренное программное обеспечение. Такой подход успешно опробован на мобильных платформах Windows и Apple. В них абсолютно все ПО проходит проверку и имеет цифровую подпись, на основании которой устройство разрешает его запуск. В Windows эту функцию обеспечивает механизм проверки целостности кода – Code Integrity (CI).

Уже на стадии запуска компьютера можно контролировать запуск программного обеспечения, подписанного доверенными сертификатами. Далее, имея список своего программного обеспечения, можно запретить запуск чего-то иного, и задача обеспечения безопасности решена. Список доверенных сертификатов, используемых для подписи исполняемых файлов, представляет собой файл-политику, которым и руководствуется операционная система.

Но мир ПО на Windows весьма разнообразен, и далеко не все программы имеют цифровые подписи, а многие не получат их никогда. Для этого механизм Code Integrity может использовать подписанные вашим сертификатом каталоги – списки файлов программы и их хэш-коды.

В итоге, для использования нового механизма, требуется создать политику, содержащую список доверенных сертификатов и хэш-коды не подписанных файлов и, при необходимости, дополнить её файлами-каталогами разрешенного программного обеспечения.

Самым простым использование Device Guard будет для новых, либо уже имеющихся рабочих мест с фиксированным списком ПО. Достаточно сформировать политику целостности кода и активировать функционал, после этого ничто постороннее не сможет запуститься на этих компьютерах.

Существует также возможность создания политик на основе нескольких возможных вариантов рабочих мест и слияние их в единую политику, назначаемую в последующем всем рабочим местам.

Для продвинутых пользователей, которые сами выбирают и устанавливают программы, достаточно режима аудита. Журнал запускаемых приложений пригодится в дальнейшем для определения нужных и ненужных программ.

Замечу, Device Guard с механизмами Code Integrity и Virtualization Based Security (VBS) доступен только в редакции Windows 10 Enterprise.

Настройка политики Code Integrity

Настройка Device Guard в пользовательском режиме (User Mode Code Integrity) наиболее близка к обычным задачам ограничения запуска программного обеспечения.

Для того чтобы создать политику Code Integrity на эталонном компьютере, потребуется создать теневую копию диска и запустить командлет сканирования файлов. В данном случае теневая копия позволяет получить процессу сканирования доступ ко всем, в том числе открытым на момент сканирования, файлам.

Полученный снимок диска, подмонтированный в папку C:\scpy, можно просканировать следующим командлетом:

Данная команда создаст список подписей (сертификатов), обнаруженных на эталонном компьютере, и посчитает хэш-коды исполняемых файлов, не имеющих подписи. Результатом будет XML-файл содержащий следующие параметры:

Опция, включающая работу модуля Code Integrity в режиме аудита, при котором все не попадающие под сформированную политику исполняемые файлы записываются в журнал аудита.

Пример обнаруженного сертификата. Все подписанные им исполняемые файлы будут выполняться без ограничений.

Пример обнаруженного файла без цифровой подписи. При совпадении хэш-кода, данный файл будет запущен.

Полученный XML-файл необходимо скомпилировать в бинарный формат и поместить в системную папку C:\Windows\System32\CodeIntegrity\.

После перезагрузки компьютера механизм Code Integrity начнет работу в режиме аудита. Проверив запуск и работу всех необходимых программ, можно дополнить политику данными, собранными аудитом, выполнив следующую команду.

Ключ -Audit указывает, что необходимо создать политику на основе записей в журнале аудита.

Файл AuditPolicy.xml аналогичен по структуре файлу BasePolicy.xml, сформированному ранее.

Для объединения результатов первичного сканирования и собранной в режиме аудита информации существует команда объединения политик.

Чтобы включить принудительное применение политики, в полученном файле отключаем режим аудита.

В результате удаляется запись Enabled:Audit Mode из XML-файла, и такая политика будет блокировать всё неучтенное в ней ПО.

Далее компилируем XML-файл в бинарный формат, снова выполнив команду

Распространить политику на целевые компьютеры можно как скопировав удобным способом файл SIPolicy.bin, так и воспользовавшись групповой политикой Windows 10 в разделе Computer Configuration\Administrative Templates\System\Device Guard.

Создание файла-каталога

Политика Code Integrity представляет собой монолитный список разрешенного программного обеспечения, что не всегда удобно. Для использования новых или обновленных программ, если их не удаётся заверить электронной подписью, можно создать файл-каталог.

Для примера возьмём программу 7zip, для которой создадим файл каталога, содержащий как данные об дистрибутиве, так и о всех исполняемых файлах после установки дистрибутива.

Для этого на станции без активного Device Guard запустим утилиту мониторинга PackageInspector (входит в состав Windows 10 Enterprise), указав в качестве параметров букву диска для наблюдения и запускаемый файл дистрибутива программы.

По окончании установки 7zip проверяем его запуск и работу и останавливаем мониторинг командой

Файл 7zip.cdf покажет все исполняемые файлы, подвергшиеся мониторингу.

Файл 7zip.cat содержит скомпилированную информацию для Device Guard.

Чтобы созданный файл каталога стал доверенным для Device Guard, подпишем его своей цифровой подписью.

Если у администратора уже имеется импортированный сертификат с назначением Code Sign, его можно использовать для подписи прямо из PowerShell, указав алгоритм хеширования SHA256, необходимый для Device Guard.

Сертификат должен быть выдан доверенным центром сертификации, корневой сертификат которого был импортирован на эталонный компьютер перед созданием политики.

Далее нужно поместить сгенерированный и подписанный файл каталога на нужные компьютеры, скопировав в хранилище каталогов по пути

C:\Windows\System32\CatRoot\

В отличие от политики, файлы каталогов применяются сразу и без перезагрузки. Теперь установка и работа 7zip на компьютере разрешена.

Подпись Device Guard

Относится к

Поддержка Microsoft Store для бизнеса и Microsoft Store для образования будут прекращена в первом квартале 2023 г. Вы можете продолжать использовать текущие возможности бесплатных приложений до этого момента. Дополнительные сведения об этом изменении см. в статье Развитие Microsoft Store для бизнеса и образования.

Мы представляем новую версию службы подписей охранников устройств (DGSS), которая будет более удобной для автоматизации. Новая версия службы (DGSS v2) теперь доступна. Как было объявлено ранее, до 9 июня 2021 г. необходимо перейти на DGSS v2. 9 июня 2021 г. существующие веб-механизмы для текущей версии службы DGSS будут отменены и больше не будут доступны для использования. Пожалуйста, заделайте планы перехода на новую версию службы до 9 июня 2021 г.

Следующие основные изменения, которые мы внося в службу:

Следующие функции будут доступны с помощью этих окей PowerShell:

Для любых вопросов свяжитесь с нами по DGSSMigration@microsoft.com.

Подпись Device Guard — это функция Device Guard, которая предоставляет администраторам одно место для подписи файлов каталога и политик целостности кода. После того как администраторы создали файлы каталога для неподписанных приложений и подписали файлы каталога, они могут добавить владельцев подписи в политику целостности кода. Вы можете объединить политику целостности кода с имеющейся политикой, чтобы включить настраиваемый сертификат подписи. Это позволяет сделать файлы каталога доверенными.

Device Guard— это набор компонентов для укрепления целостности аппаратного и программного обеспечения. Данные компоненты используют новые параметры безопасности на основе виртуализации и модель операционной системы мобильного устройства типа «никому не доверяй». Ключевая функция данной модели называется настраиваемой целостностью кода. Она позволяет организации выбирать, какое программное обеспечение или доверенные издатели программного обеспечения могут запускать код на ее клиентских компьютерах. Кроме того, Device Guard дает возможность организациям подписывать имеющиеся бизнес-приложения (LOB), чтобы их системы доверяли собственному коду без необходимости перепаковки приложения. Такой же метод подписывания позволяет организациям доверять отдельным приложениям сторонних разработчиков. Дополнительные сведения см. в руководстве по развертыванию Device Guard.

В этом разделе

| Статья | Описание |

|---|---|

| Добавление неподписанного приложения в политику целостности кода | Если вы хотите добавить неподписанное приложение в политику целостности кода, необходимо начать с политики целостности кода, созданной на эталонном устройстве. Затем создайте файлы каталога для неподписанного приложения, подпишите их и объедините политику по умолчанию, которая содержит ваш сертификат подписи, с имеющимися политиками целостности кода. |

| Подпись политики целостности кода путем подписи Device Guard | Подписание политик целостности кода препятствует незаконному изменению политик после их развертывания. Вы можете подписать политики целостности кода на портале подписи Device Guard. |

Служба подписи охранника устройства (v2) PowerShell Commands

Время работы команды:

Среднее время работы не более 20 секунд, но может быть до 3 минут.

Get-RootCertificate Получает корневой сертификат для текущего клиента. Все сертификаты подписывания authenticode и политики в конечном итоге будут цепями к этому корневому сертификату.

Время работы команды:

Среднее время работы не более 20 секунд, но может быть до 3 минут.

Get-SigningHistory Получает сведения о последних 100 файлах, подписанных текущим клиентом. Результаты возвращаются в качестве коллекции с элементами в обратном хронологическом порядке (последний до последнего времени).

Время работы команды:

Среднее время работы — менее 10 секунд.

Submit-SigningJob Отправка файла в службу для подписи и времени. Модуль поддерживает допустимый тип файла для подписи Authenticode — файл каталога (.cat). Допустимый тип файла для подписания политики — это двоичные файлы политики с расширением (.bin), созданные с помощью ConvertFrom-CiPolicy. В противном случае двоичный файл политики может быть развернут неправильно.

OutFile — строка, обязательная — файл вывода, который должен быть создан в процессе подписания. Если этот файл уже существует, он будет перезаписан. (Примечание: сначала создайте папку)

NoTimestamp — переключатель, необязательный. Если она присутствует, операция подписывателя пропустит время, включив выходной файл, и он будет подписан только. Если нет (по умолчанию) и представляет TimeStamperUrl, файл вывода будет подписан и назначен временем. Если нет как NoTimestamp, так и TimeStamperUrl, операция подписывай будет пропускать время, взявшись за файл вывода, и он будет подписан только.

Противодействие вирусам-шифровальщикам на основе технологий Microsoft

Microsoft Security Trusted Advisor

Вирусы-шифровальщики стали настоящим бичем нашего времени. Увы, стоит признать, что мы живем в эпоху бурного развития данного типа угроз. Посмотрим статистику 2016 года от Kaspersky Lab:

Как видите, ситуация совсем неутешительна. Что делать? Естественно, первое что приходит на ум – делать резервные копии, в корпоративных сетях не хранить никакие данные на рабочих станциях. Ведь делать резервные копии серверов куда проще, тем более делать их регулярно, несколько раз в сутки. Чем мы рискуем в таком случае? Тем что пользователи, увы, будут в любом случае хранить данные на своем ПК. Особенно VIP-пользователи, считающие что правила написаны не для них. Ну, возразите вы своему руководителю? Чем закончится? Как правило, поиском работы для ИТ.

И все же если пользовательский ПК зашифрован, вы потеряете, как максимум, информацию за период от предшествующего резервного копирования до текущего времени. Но что делать, если и это не выход?

Для этого вам необходимо понять, как происходит заражение?

Атака может происходить по нескольким векторам. Как правило, самый распространенный путь заражения – электронная почта. Сегодня преступники активно используют методы социальной инженерии, эффективность которых, увы, со временем не падает. Преступник может позвонить сотруднику вашей компании и после беседы направить письмо с вложением, содержащим вредоносную ссылку. Сотрудник, безусловно, откроет этот файл, ведь он только что говорил с отправителем по телефону. Это, естественно, один из примеров. К сожалению, от таких атак не застрахован никто. Снизить вероятность подобной атаки можно лишь регулярным обучением пользователей.

Источником атаки может служить фишинговый сайт, на который пользователь зашел по мошеннической ссылке, случайно нажатая кем-то ссылка или почтовое вложение. Все чаще заражение происходит через мобильные устройства сотрудников, с которых они получают доступ к корпоративным ресурсам. А ведь антивирус больше не панацея. Известны сотни программ, которые обнаруживались уже после заражения.

Более того, часто администраторы либо не устанавливают обновления безопасности, либо делают это значительно позже необходимого.

В данной статье мы рассмотрим несколько технологий от Microsoft.

Windows Defender Advanced Threat Protection

Ключевые особенности данного сервиса:

Для работы Windows Defender ATP использует:

На следующей схеме показаны сервисные компоненты Windows Defender ATP:

Windows Defender ATP работает как с существующими технологиями безопасности Windows на конечных точках, такими как: Windows Defender, AppLocker и Device Guard, так и со сторонними решениями по обеспечению безопасности и антивирусными продуктами.

Device Guard

Device Guard или, чаще встречается термин «белый список ПО», — метод защиты основанный на том, что запускается только разрешенное ПО. Данный метод нуждается в большой предварительной работе.

Перед внедрением данного метода вы должны составить список программного обеспечения (с учетом версий) применяемого в вашей организации. Причем не просто составить список, а составить список, отсортировав его по компьютерам и пользователям. А затем проверить совместимость ПК на возможность настройки на них DG

Увы, но стоит признать, что в большинстве организаций подобный учет попросту отсутствует и никогда не проводился. Подобная инвентаризация занимает много времени и сил.

Кроме того, следует учесть, что сами пользователи не знают какое именно ПО им нужно.

Что такое Device Guard

Device Guard — сочетание корпоративных функций безопасности оборудования и программного обеспечения, которые можно настроить для блокировки устройства, чтобы на нем запускались только доверенные приложения. Если приложение не является доверенным, оно не будет работать ни при каких условиях. Это также означает, что даже если злоумышленник получит контроль над ядром Windows, он с гораздо меньшей вероятностью сможет запустить вредоносный код после перезапуска компьютера вследствие метода принятия решений о том, что и когда может запускаться.

В Windows 10 Корпоративная Device Guard задействует новые меры безопасности на основе виртуализации для изоляции службы целостности кода от самого ядра Microsoft Windows, что позволяет службе использовать сигнатуры, определенные корпоративной политикой для определения надежных объектов. По существу, служба целостности кода работает вместе с ядром в контейнере Windows, защищенном гипервизором.

Как работает Device Guard

Device Guard позволяет операционной системе Windows 10 Корпоративная запускать только код, подписанный доверенными источниками, в соответствии с вашей политикой целостности кода ядра при помощи определенных конфигураций оборудования и безопасности, включая:

Следует учесть, что так как устройство запускается с использованием безопасной загрузки UEFI, потому программы типа boot-kit и root-kit не смогут запускаться.

После безопасного запуска операционная система Windows 10 Enterprise может запустить службы безопасности на основе Hyper-V. Эти службы обеспечивают защиту ядра системы, не позволяя вредоносному коду запускаться на ранних этапах загрузки или в режиме ядра после запуска.

Требуемое оборудование и программное обеспечение

Перед загрузкой и использованием Device Guard необходимо выполнить следующие требования

Действия перед использованием Device Guard в вашей организации

Прежде чем начать использовать Device Guard, необходимо настроить среду и политики.

Подпись приложений

Режим Device Guard поддерживает и приложения UWP, и классические приложения для Windows. Доверие между Device Guard и вашими приложениями устанавливается, когда ваши приложения подписываются с помощью подписи, которую вы определяете, как надежную. Однако подходят не все подписи.

Внимание! Начиная с Windows 10 1703 все приложения, развернутые через SCCM являются доверенными

Подпись ставится следующим образом.

Заключение

Применяя данные технологии, вы сможете снизить вероятность заражения. Вместе с тем хотелось бы отметить, что только комплексный подход обеспечит вам защиту от вредоносного ПО. Надеюсь, что приведенное описание подходов к защите от шифровальщиков подтолкнет вас к более глубокому изучению технологий.