Dlp checkpoint что это за программа

Контроль за информацией, или Три веселые буквы – DLP

Для начала небольшое введение, как и положено, скучное и формальное. Информация правит миром. Информация дороже золота. Какую бы еще избитую мысль привести, чтобы подтвердить тезис, в котором и так никто не сомневается?

Любая информация имеет особенность утекать. Причем обычно к конкурентам. Чтобы ваша информация оставалась при вас, ее надо защищать. Перечислим три основных способа защиты, посмотрим на плюсы и минусы. Ну а чтобы вы могли на равных разговаривать с вашим начальником службы ИТ-безопасности, добавим порцию умных слов, описывающих эти методы профессиональными терминами.

Первый способ. Можно построить стену, в стене прорубить калитку, у калитки поставить часового, и он будет совать нос в каждый документ, который пытаются вынести за пределы стены. Если документ похож на секретный, калитка захлопывается и вызывается начальник охраны.

Умные слова. Такой способ называется граничным DLP (Border DLP). Понятно, почему граничным: мы же запрещаем документам покидать границы нашей организации. Аббревиатура DLP расшифровывается как Data Leak Prevention – предотвращение утечек данных. Документы определяются как секретные либо по имени файла (способ простой, но ненадежный, ибо переименовать файл очень просто), либо по его содержимому. Вычисляется так называемая сигнатура – бинарная последовательность, которая будет уникальной для каждого исходного документа. Когда документ пытается покинуть пределы организации каким-либо путем – по сети, через USB-диск (флешку), по почте и так далее, определяется его сигнатура и сравнивается с базой защищаемых документов. Если сигнатура в базе найдена, операция блокируется, а ИТ-безопасность уведомляется.

Плюсы. Сделать такую систему достаточно просто, поэтому на рынке их много и стоят они относительно недорого.

Минусы. Не обязательно выносить документ из организации по сети или по почте. Есть и альтернативные способы. Во-первых, его можно прочитать и запомнить. Во-вторых, сделать снимок экрана и отправить по почте. В-третьих, сфотографировать документ, открытый на экране монитора. В-четвертых, вообще изменить документ, теперь он не будет совпадать с сигнатурой, а значит, система ничего не заметит.

Выводы. Стоит ли платить за такую систему – решайте сами. В качестве дополнения она, может, и сгодится. Проблема только в том, что зачастую две однотипные, но по-разному работающие системы имеют свойство конфликтовать.

Второй способ.Стену можно не строить (к чему такие строгости?), зато приставить к каждому работнику по сотруднику тайной службы, чтобы ходил следом да приглядывал, какие документы тот пытается прочитать. И только он захочет открыть запрещенный документ, как его хвать за рукав, секретный документ назад на полку, а нарушителя режима – куда следует.

Умные слова.Такой вариант DLP называется агентским (Agent DLP). На каждый компьютер в организации устанавливается агент, отслеживающий всякую попытку работы с любыми документами (открытие, копирование, удаление, печать и т. д.). При каждой такой попытке он вычисляет сигнатуру документа, сравнивает ее с базой сигнатур. Если документ защищен, определяется пользователь, пытающийся с ним работать, и есть ли у этого пользователя права на выполнение этой операции. Если права есть, операция выполняется, если нет, блокируется и уведомляется служба безопасности.

Плюсы. С помощью данного способа действительно можно эффективно защитить документы. Их невозможно будет даже открыть, а если нельзя открыть, то нельзя и ознакомиться с содержимым. Хотя, если основной задачей стоит именно запрет на открытие документов, здесь достаточно стандартного механизма разграничения прав доступа к файлам Windows.

Минусы. Как ни странно, тут их предостаточно. Во-первых, на каждом компьютере в сети работает агент, что отнюдь не сказывается положительно на общей производительности компьютера. Страдает также производительность сети, ведь каждый компьютер периодически обращается к базе сигнатур документов (нет, она, конечно же, сохраняется локально на компьютерах, но ведь ее надо периодически обновлять). Во-вторых, перед открытием, копированием, печатью каждого документа происходят вычисление его сигнатуры, сравнение и прочие действия, что в случае среднего компьютерного «железа» может обеспечить 1–5-секундные задержки (а то и больше) между запуском операции и ее выполнением. В-третьих, систему нужно настроить, указав все файлы, которые нужно защищать, и права доступа к ним для разных пользователей. Ну и наконец – деньги. Лицензия на каждый агент стоит недешево – 50–100 американских долларов, причем ближе к 100, чем к 50. При этом лицензию купить нужно на каждый компьютер, в противном случае можно сесть за незащищенную машину и получить доступ к файлам.

Выводы. Неплохой подход, если минусы для вас несущественны. Работает с любыми документами, но эффективен не во всех ситуациях.

Третий способ.Можно и стен не строить, и на соглядатаев не тратиться. Просто зашифровать документы. Что толку от документа, который прочесть невозможно? А хочешь прочесть, обратись в хранилище ключей, там твою личность проверят и дадут ключик. Но даже с ключиком ты не всесилен, если он не разрешает документ печатать или вносить в него изменения.

Умные слова.Каждая компания называет эту технологию по-разному. Но есть и общее название – DRM (Digital Rights Management), управление цифровыми правами. Данная технология реализуется путем встраивания механизма шифрования / дешифрации в стандартные программы для просмотра и редактирования документов. Для Microsoft это большинство программ, входящих в Office: Word, Excel, PowerPoint, Outlook; для Adobe – Acrobat и Acrobat Reader. Клиентская часть при попытке открытия документа обращается с информацией о документе и открывающем его пользователе к серверу ключей, который хранит сведения о правах различных пользователей на доступ к различным документам. Если право на доступ есть, отправляется ключ, с помощью которого клиент незаметно для пользователя расшифровывает документ и дает возможность выполнить разрешенные операции. То есть если в правах задано «Только просмотр», то напечатать документ уже не получится.

Плюсы. Защищенные письма в Outlook открываются заметно медленнее обычных, но в целом данная технология имеет хорошие показатели по скорости работы и мало нагружает компьютер и сеть.

Минусы. Я не зря сказал, что все компании называют эту технологию по-своему. Каждая компания еще и реализует эту технологию по-своему. Для защиты документов Microsoft Office используется программное обеспечение от Microsoft (причем желательно, чтобы Office был определенной версии), для защиты Adobe PDF – да, угадали, программное обеспечение от Adobe. Причем если захотите открыть документ с рабочего ноутбуку, который унесли домой, позаботьтесь, чтобы сервера были доступны извне вашей организации.

Вывод.Решение в целом неплохое, но весьма нишевое. Нужно в тех случаях, когда есть небольшое количество документов, которые надо защитить. Документы в едином формате, клиентское программное обеспечение одной и той же версии установлено у всех сотрудников, которые с этими документами будут работать (например, высшее руководство компании). Но для массового применения решение достаточно тяжелое и неэффективное.

Check Point DLP

Ключевые преимущества

Check Point UserCheck TM

Check Point UserCheck помогает пользователям устранять инциденты информационной безопасности в режиме реального времени. Эта инновационная технология предупреждает пользователей о возможном нарушении режима безопасности, позволяет оперативно устранить возникшее нарушение и не допустить утечки данных.

Благодаря UserCheck пользователи могут самостоятельно администрировать обработку инцидента безопасности, с возможностью отправки, удаления и проверки запроса по инциденту. Благодаря этому улучшается знание пользователями корпоративных правил работы с информацией и повышается уровень защиты. Уведомление о возможном нарушении режима безопасности приходит пользователю в режиме реального времени в виде всплывающего сообщения или электронного письма (нет необходимости в инсталляции клиентского ПО). Решение Check Point DLP имеет следующие преимущества для заказчиков:

Check Point MultiSpect TM

Ведется классификация и корреляция данных на основе многих параметров: проверка контента и внедрение политик безопасности в отношении большинства популярных протоколов TCP (в т.ч. SMTP, FTP, HTTP, web-почты), сопоставление с образцами, классификация файлов с целью идентификации типов контента (в т.ч. для архивированых файлов).

Распознает и защищает конфиденциальные данные: сравнение по типу файла/форме на основе заранее заданных шаблонов

Идентифицирует поведение, которое не соответствует этике бизнес-коммуникаций: способствует примению лучших мировых практик

Кроме того, открытый язык сценариев Check Point позволяет пользователям создавать собственные типы данных. Эта уникальная гибкость обеспечивает практически неограниченную возможность поддержки для защиты конфиденциальных данных.

Сетевая защита

Централизованное управление политиками безопасности

Блейд DLP управляется централизованно с помощью Check Point Security Management TM через удобный для пользователя интерфейс. Централизованное управление обеспечивает лучшие контроль и применение политик безопасности, а также дает организациям возможность использования единого хранилища с заданными пользователями и группами, сетевыми объектами, правами доступа и политиками безопасности во всей инфраструктуре безопасности. Унифицированные правила доступа автоматически применяются во всей распределенной инфрастуктуре, обеспечивая защищенный доступ с любого места.

Развертывание единой политики безопасности на нескольких шлюзах безопасности позволяет вести контроль за действиями по применению каждой политики безопасности, т.е. «обнаружить» (лишь зарегистрировать) или «отправить в карантин» (самостоятельно устранить инцидент). Управление политиками безопасности предлагает следующие возможности:

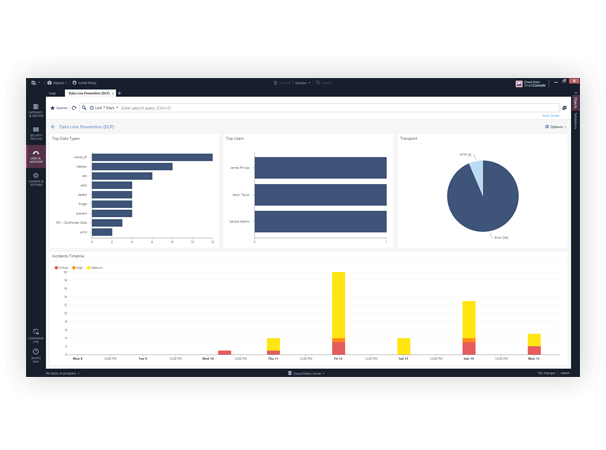

Представление данных и тенденций в виде обновляемых в реальном времени хронологических графиков, диаграмм и карт, реализующих полный обзор событий безопасности в системе DLP

Простая корреляция событий безопасности

Легко настраиваемый интерфейс просмотра

Управление событиями и инцидентами безопасности

Сетевое решение Check Point DLP способствует освобождению ИТ-персонала и сотрудников отделов безопасности от задач обработки инцидентов и обучает пользователей корпоративным правилам работы с информацией, предотвращая тем самым как преднамеренные, так и непреднамеренные потери данных.

Компонент ContentLock предназначен для контентного мониторинга и фильтрации файлов и данных, копируемых с/на сменные носители, а также в сетевых коммуникационных каналах.

Пакет управления привилегированными учётными записями CyberArk Privileged Identity Manager Suite (PIM) предназначен для поддержки всего жизненного цикла привилегированных идентификаторов в организации. Решение обеспечивает контроль, управление и мониторинг всех действий, связанных со разными типами привилегированных учётных записей.

Комплекс Управления Привилегированными Сессиями Privileged Session Management Suite (PSM Suite) от CyberArk Software является единым решением для защиты баз данных, серверов и виртуальных окружений от инсайдеров и передовых внешних угроз. Продукт позволяет управлять административными сессиями, изолировать и защищать критически важные системы, предоставляет удобный инструмент анализа.

CyberArk SIM Suite — это безопасная платформа для хранения, использования, передачи и защиты критически важной информации как внутри компании, так и при ее передаче партнерам. Фактически CyberArk Software Sensitive Information Management Suite можно назвать собственным цифровым сейфом для предприятия.

Приложение DeviceLock — основной базисный компонент, представляющий собой инфраструктурную платформу и ядро для других модулей комплекса DeviceLock Endpoint DLP Suite.

Комплексная система DeviceLock Endpoint DLP Suite, предназначенная для предотвращения утечек конфиденциальной корпоративной информации, состоит из взаимодополняющих по своей функциональности модулей: DeviceLock, NetworkLock, ContentLock и DeviceLock Search Server (DLSS).

Модуль DeviceLock Search Server (DLSS) разработан для полнотекстового поиска по централизованным БД теневого копирования и событийного протоколирования DeviceLock.

Если игнорировать угрозы, исходящие от мобильных устройств хранения информации, последствия могут приобрести катастрофический характер. Чтобы решить данную диллему, необходимо получить полный контроль над переносом информации на внешние устройства хранения, а также по сети. Продукт EndPointSecurity от GFI — это как раз то решение, что позволит службе ИБ получить контроль над ситуацией в корпоративной сети и всегда знать, кто и что копирует и на какие устройст.

Программный продукт Lumension Device Control предназначен для контроля съемных носителей и переносимых с их помощью данных в целях защиты информации от утери или хищения. Посредством Lumension Device Control администраторы смогут открывать доступ к устройствам для отдельных пользователей, групп или рабочих станций. Lumension Device Control объединяет политики безопасности с пользовательскими данными, хранящимися в Microsoft Windows Active Directory или Novell.

Data Loss Prevention (DLP)

Check Point Data Loss Prevention (DLP) pre-emptively protects your business from unintentional loss of valuable and sensitive information.

Integrated in Check Point Next Generation Firewalls (NGFW), network DLP enables businesses to monitor data movement and empowers your employees to work with confidence, while staying compliant with regulations and industry standards.

Track Data

Movement

Tracks and controls any type or format of sensitive information in motion, such as e-mail, web browsing and file sharing services.

Pre-emptive Data

Loss Prevention

Educates and alerts end-users on proper data handling without involving IT/security teams, and allows for real-time user remediation.

Easy to Deploy

and Manage

Centrally managed across your entire IT infrastructure from a single console. Leverages out-of-the-box best practice policies.

Product Specifications

Prevent Unintentional Data Loss

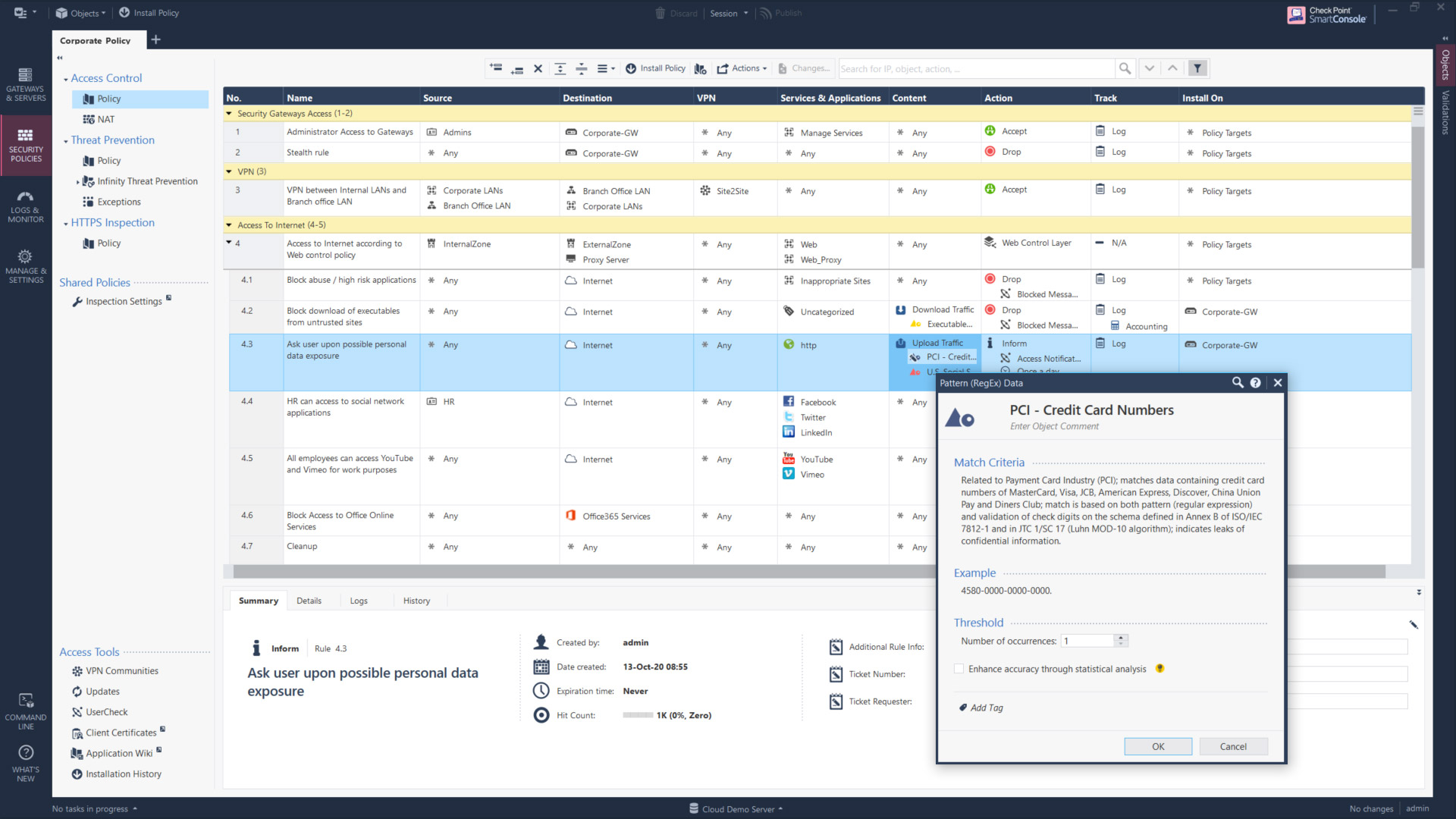

Many data loss incidents can be prevented by simply notifying the user they are about to send sensitive data to an unauthorized user. The data loss rule action can be Inform or Ask, giving the user the option to enter a justification for sending the file.

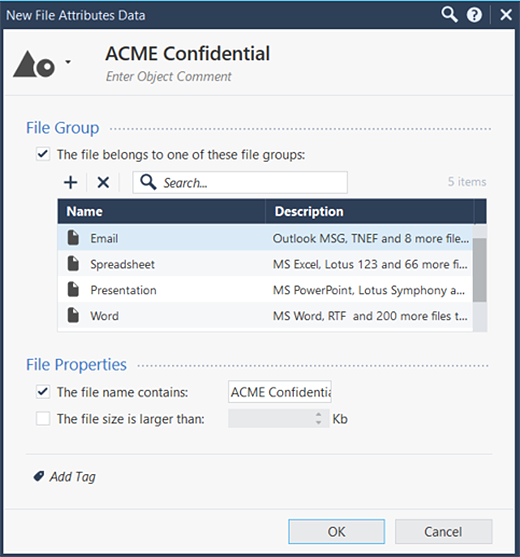

Predefined and Custom Data Types

Choose from over 60+ (Content Awareness) or 500+ (DLP) predefined data types. Create additional data types based upon file attributes, keywords, weighted keywords, RegEx patterns or combinations of these. DLP also supports fingerprinting data at rest, matching documents based upon a corporate template and more complex rules using cpcode scripting language.

360° Visibility and Reporting

Achieve an unmatched level of visibility to monitor and detect data loss security incidents. Check Point Data Loss Prevention seamlessly integrates with SmartEvent, enabling Check Point customers to monitor and report only what is important.

A Next Generation Firewall for Any Deployment

Network Security

Dynamic zero-day threat protection with cutting-edge evasion-resistant malware detection, safeguards you against the world’s most dangerous threats.

VIEW PRODUCT

Cloud Network Security

Automated and elastic public cloud network security to keep assets and data protected while staying aligned to the dynamic needs of public cloud environments.

VIEW PRODUCT

Secure Access Service Edge

Harmony Connect, Check Point’s SASE solution, makes it simple to secure remote and internet access for users and branches.

VIEW PRODUCT

More than a Next Generation Firewall

View our Quantum Next Generation Firewalls

Two DLP Options to Choose From

Content Awareness

Content Aware Unified Policy

Implement Zero Trust Security

Zero Trust Data

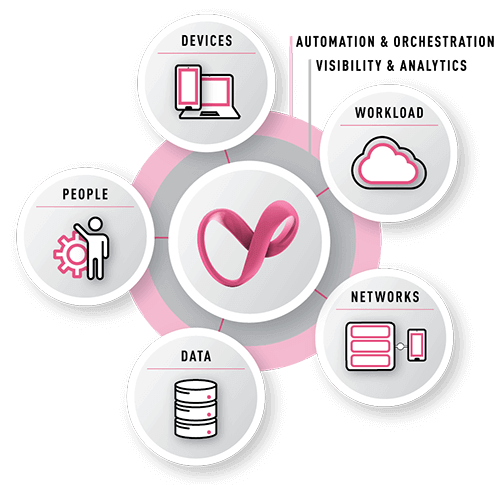

Zero Trust is all about protecting the data while it is shared continuously between workstations, mobile devices, application servers, databases, SaaS applications, and across the corporate and public networks.

Check Point delivers multi-layered data protection, that preemptively protects data from theft, corruption, and unintentional loss, wherever it is. Data Loss Prevention (DLP) in NGFWs tracks and controls data movements across the network to ensure sensitive information does not leave the organization.

“With Check Point Data Loss Prevention (DLP) we can now monitor incoming and outgoing traffic for the first time.”

-Christoph Andreas, IT Systems & Support Team Leader,

Optimal Media

Предотвращение утечки данных (DLP)

Модуль предотвращения утечки данных (DLP) Check Point превентивно защищает ваш бизнес от случайной потери ценной и конфиденциальной информации.

Сетевой модуль DLP, интегрированный в межсетевые экраны нового поколения (NGFW) Check Point, позволяет компаниям отслеживать движение данных, а вашим сотрудникам работать с уверенностью, соблюдая нормы и отраслевые стандарты.

Отслеживание перемещения данных

Отслеживает и контролирует любой тип или формат конфиденциальной информации в движении, например электронную почту, навигацию по веб-страницам и файлообменники.

Упреждающая

защита от потери данных

Обучает и предупреждает конечных пользователей о надлежащей работе с данными без привлечения ИТ-специалистов/специалистов по безопасности и позволяет исправлять ошибки пользователей в реальном времени.

Простота развертывания

и управления

Централизованное управление всей ИТ-инфраструктурой из одной консоли. По-новому использует готовые передовые методы.

Технические характеристики

Предотвращение случайной потери данных

Многие случаи потери данных можно предотвратить, просто уведомив пользователя о предстоящей отправке ими конфиденциальных данных неавторизованному пользователю. Для предотвращения потери данных может быть установлено правило информировать или спросить пользователя, чтобы он мог обосновать отправку файла.

Заранее определенные и индивидуальные типы данных

Выбирайте из более 60 (на основе известного содержимого) или более 500 (DLP) заранее определенных типов данных. Создавайте дополнительные типы данных на основании атрибутов файлов, ключевых слов, взвешенных ключевых слов, схем RegEx или их комбинаций. DLP также поддерживает хранимые данные отпечатков пальцев, сопоставляя документы, составленные по корпоративному шаблону, и более сложные правила с помощью языка описания сценария cpcode.

Полный контроль и комплексная отчетность

Достигайте беспрецедентного уровня видимости для мониторинга и обнаружения инцидентов, связанных с потерей данных. Модуль предотвращения потери данных Check Point безупречно интегрируется в SmartEvent, давая клиентам Check Point возможность осуществлять мониторинг и составлять отчеты только о важных событиях.

Межсетевой экран нового поколения для развертывания в любой среде

Безопасность сетей

Динамическая защита от угроз нулевого дня благодаря передовому обнаружению вредоносных программ, устойчивых к уклонению, защищает вас от самых опасных угроз в мире.

ПОСМОТРЕТЬ ПРОДУКТ

Безопасность облачных инфраструктур

Гибкая автоматизированная защита ваших ресурсов и данных в облачной сети с одновременной подстройкой под изменяемые требования публичных облачных сред.

ПОСМОТРЕТЬ ПРОДУКТ

Пограничная служба безопасного доступа (Secure Access Service Edge, SASE)

Harmony Connect, решение SASE от Check Point упрощает обеспечение защиты удаленного доступа и доступа в Интернет для пользователей и филиалов компаний.

ПОСМОТРЕТЬ ПРОДУКТ

Больше чем просто межсетевой экран нового поколения

Посмотрите наши межсетевые экраны нового поколения Quantum

Два варианта модуля DLP на выбор

Content Awareness

Модуль DLP

Единая политика на основе известного содержимого

Внедрение модели безопасности «нулевое доверие»

Данные с нулевым доверием

Zero Trust — это защита данных, в то время как они непрерывно обменяются между рабочими станциями, мобильными устройствами, серверами приложений, базами данных, приложениями SaaS, а также корпоративными и общедоступными сетями.

Check Point обеспечивает многоуровневую защиту данных, которая предварительно защищает данные от кражи, повреждения и непреднамеренной потери, независимо от их расположения. Защита от потери данных (DLP) в межсетевых экранах нового поколения ( NGFW) отслеживает и контролирует перемещения данных по сети, чтобы конфиденциальная информация не выходила за пределы организации.

«С помощью Защиты от потери данных (DLP) Check Point мы теперь можем впервые отслеживать входящий и исходящий трафик».

Кристоф Андреас, руководитель группы ИТ-систем и поддержки,

Optimal Media

Попробуйте сейчас

Помощь профессионалов

Запросить стоимость

Отчет о кибербезопасности за 2021 год

Узнайте о последних угрозах в сети, в облаках и в мобильных устройствах

Check Point. Что это, с чем его едят или коротко о главном

Здравствуйте, уважаемые читатели хабра! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM — Unified Threat Management

Если коротко, то суть UTM — консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW — Next Generation Firewall

Название говорит само за себя — межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW — глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

Такой вариант подходит когда у вас всего один шлюз, который слабо нагружен пользовательским трафиком. Этот вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS). Однако при серьезной нагрузке шлюза вы можете получить “тормозящую” систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

Оптимальный вариант в плане удобства и производительности. Используется когда необходимо управлять сразу несколькими шлюзами, например центральным и филиальными. В этом случае требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система — Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

2) Для Management (функционал сервера управления)

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном — смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

Если вы хотите подробнее ознакомиться с Check Point, научиться настраивать основные системные параметры, управлять политиками безопасности и еще многому другому, нажмите сюда.