Для выявления нового вируса что необходимо сделать с антивирусной базой программы

Компьютерные вирусы и антивирусные программы

Урок 15. Информатика 8 класс

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобрев в каталоге.

Получите невероятные возможности

Конспект урока «Компьютерные вирусы и антивирусные программы»

Практически у каждого из вас дома есть персональный компьютер и наверняка каждый сталкивался с таким явлением, как компьютерный вирус.

Прежде чем приступить непосредственно к компьютерным вирусам и вредоносным программам, давайте с вами вспомним, что такое программа?

Первая массовая «эпидемия» компьютерного вируса произошла в 1986 году, когда вирус по имени Brain «заражал» дискеты персональных компьютеров.

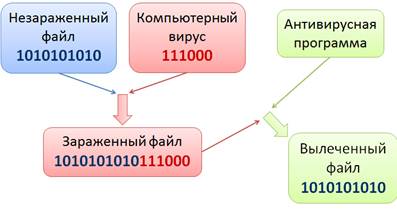

Вирусы действуют только программным путем. Они, как правило, присоединяются к файлу или проникают в тело файла. В этом случае говорят, что файл заражен вирусом. Вирус попадает в компьютер только вместе с зараженным файлом. Для активизации вируса нужно загрузить зараженный файл, и только после этого, вирус начинает действовать самостоятельно.

Чаще всего вирус распространяется через зараженные диски, дискеты, флэшки, карты памяти мобильных телефонов, фотоаппаратов, видеокамер, электронную почту и интернет (скачивание программ).

Основные признаки заражения компьютера вирусом:

· Работа компьютера замедляется,

· Уменьшается объем оперативной памяти,

· Файлы и диски оказываются испорченными,

· Компьютер перестает загружаться с жесткого диска,

· Некоторые программы перестают работать или работают с ошибками.

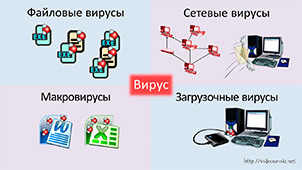

По «среде обитания» вирусы можно разделить на файловые вирусы, макровирусы и сетевые вирусы.

Файловые вирусы внедряются и активизируются при х запуске. После запуска зараженной программы вирусы находятся в оперативной памяти компьютера и могут заражать другие файлы до момента выключения компьютера или перезагрузки операционной системы.

Макровирусы заражают файлы документов, например текстовых документов. После загрузки зараженного документа в текстовый редактор макровирус постоянно присутствует в оперативной памяти компьютера и может заражать другие документы. Угроза заражения прекращается только после закрытия текстового редактора.

Сетевые вирусы могут передавать по компьютерным сетям свой программный код и запускать его на компьютерах, подключенных к этой сети. Заражение сетевым вирусом может произойти при работе с электронной почтой или при «путешествиях» по Всемирной паутине.

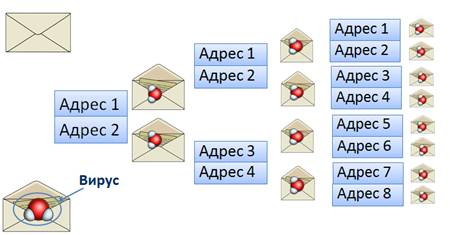

Наибольшую опасность создают почтовые сетевые вирусы, которые распространяются по компьютерным сетям во вложенных в почтовое сообщение файлах. Активизация почтового вируса и заражение компьютера может произойти при просмотре сообщения электронной почты.

Лавинообразная цепная реакция распространения почтовых вирусов базируется на том, что вирус после заражения компьютера начинает рассылать себя по всем адресам электронной почты, которые имеются в электронной адресной книге пользователя.

Уберечься от вредоносных программ, нам помогут антивирусные программы.

Всего два главных принципа работы антивирусных программ.

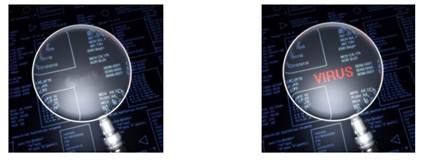

Во-первых, это использование антивирусной базы данных, которая содержит информацию о существующих вирусах и при проверке сравнивает с ней каждый существующий файл. Соответственно, для эффективного пользования такими средствами обнаружения необходимо регулярное и частое обновления. В большинстве случаев для домашнего компьютера достаточно обновлять вирусную базу раз в неделю, но если позволяют условия соединения с интернетом, лучше это делать ежедневно.

Во-вторых, принцип, с помощью которого программы обнаруживают вирусы, основан на поиске действий, характерных для вирусов. Обнаружив их, антивирус блокирует программу, которая их осуществляет. Таким образом, в большинстве случаев может быть выявлен и вирус, которого нет в базе.

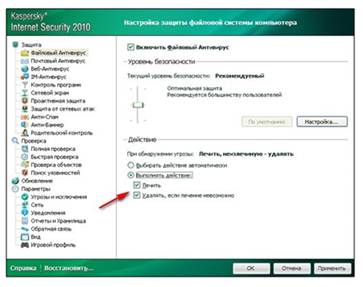

Для периодической проверки компьютера используются антивирусные сканеры, которые после запуска проверяют файлы и оперативную память на наличие вирусов и обеспечивают нейтрализацию вирусов.

Антивирусные сторожа (мониторы) постоянно находятся в оперативной памяти компьютера и обеспечивают проверку файлов в процессе их загрузки в оперативную память.

Недостатки антивирусных программ:

· Ни одна из существующих антивирусных технологий не может обеспечить полной защиты от вирусов.

· Антивирусная программа забирает часть вычислительных ресурсов системы, нагружая центральный процессор и жёсткий диск. Особенно это может быть заметно на слабых компьютерах.

· Антивирусные программы могут видеть угрозу там, где её нет.

Широко известны такие антивирусные программы как

Компьютерные вирусы и антивирусные программы.

Онлайн-конференция

«Современная профориентация педагогов

и родителей, перспективы рынка труда

и особенности личности подростка»

Свидетельство и скидка на обучение каждому участнику

Практическая работа № 12

Компьютерные вирусы и антивирусные программы.

Цель занятия: изучить классификацию вирусов, способы их распространения, способы борьбы с ними; изучить классификацию и назначение антивирусных программ.

Теоретические основы работы:

Наиболее защищенный компьютер — это тот компьютер, который отключен от сети и заперт в сейф.

Вирус — это часть программного кода, которая тиражируется путем добавления в другой объект, обычно незаметно и без разрешения пользователя.

Встреча компьютера с вирусом влечет несколько последствий.

• Появление необычных системных сообщений.

• Исчезновение файлов или увеличение их размеров.

• Замедление работы системы.

• Внезапный недостаток дискового пространства.

• Диск становится недоступным.

Вирусы могут быть безвредными, малоопасными и разрушительными.

Троянский конь представляет собой компьютерную программу, которая маскируется или скрывается в части программы. Некоторые формы троянских коней могут быть запрограммированы на саморазрушение и не оставляют никаких следов, кроме причиненных ими разрушений. Некоторые хакеры используют троянских коней для получения паролей и отсылки их обратно хакеру. Кроме того, они могут использоваться для банковских мошенничеств, когда небольшие суммы денег снимаются с законных счетов и передаются на секретный счет.

Черви представляют собой программы, которые разрушают компьютерную систему. Они могут проникать в программы обработки данных и подменять или разрушать данные. Как вирусы, они могут причинять большие разрушения, если их не обнаружить вовремя. Намного проще ликвидировать червя или троянского коня, если существует только единственная копия программы-разрушителя.

Пути проникновения вирусов в компьютер.

Вирусы попадают в вашу компьютерную систему из множества разнообразных источников – исполняемых программ, программ и файлов, передаваемых вам, или программного обеспечения, приобретаемого в архивированной форме.

Гибкие диски и компакт-диски могут хранить файлы данных, программ и программное обеспечение one рационных систем. Гибкий диск состоит из загрузочного сектора и данных. При необходимости, в загрузочном секторе может храниться информация, нужная для загрузки компьютера. Кроме того, здесь же хранится информация о разделах, информация по управлению загрузкой и информация о размещении файлов. Данные представляют собой всю ту содержательную информацию, которая храниться на гибком диске. Очень легко распространяются вирусы с флеш-карт.

Излюбленным местом обитания вирусов являются загрузочные сектора и исполняемые файлы, хранимые на гибком диске. Помещенные в загрузочном секторе, вирусы могут запускаться при загрузке системы с дискеты. Вирусы, помещенные в исполняемые файлы, запускаются вместе с зараженной программой, после чего начинают свою деятельность.

Если в локальной сети заражён хотя бы один компьютер, то вирус моментально распространится и на все остальные компьютеры.

Интернет предоставил пользователям новые возможности, которые увеличивают потенциальную опасность прорех в системе защиты от вирусов.

Место обитания вируса связано с его функционированием самым непосредственным образом (как и у настоящих живых вирусов). Вирусные атаки можно даже классифицировать по месту их расположения в компьютере. Типы вирусных атак: атака загрузочного сектора; инфицирование файла; атака с использованием макросов.

Вирусы загрузочного сектора инфицируют загрузочный сектор или главную загрузочную запись компьютерной системы. Когда компьютер загружается, вирусная программа активируется. Вирусы загрузочного сектора прежде всего перемещают в другое место записывают исходный загрузочный код и замещают его инфицированным загрузочным кодом. Информация исходного загрузочного сектора переносится на другой сектор диска, который помечается как дефектная область диска и далее не используется.

Поскольку загрузочный сектор – первый элемент, загружаемый при запуске компьютера, обнаружение вирусов загрузочного сектора может оказаться нелегкой задачей. Вирусы загрузочного сектора – один из самых популярных типов вирусов. Они могут распространяться путем использования инфицированных гибких дисков при загрузке компьютера. Это может легко произойти, если при перезагрузке компьютера гибкий диск вставлен в дисковод.

Прочие вирусы могут иметь черты одного или нескольких описанных выше типов.

Вирусы-невидимки (жаргонное название – «стелс-вирусы») при работе пытаются вся как от операционной системы, так и антивирусных программ. Чтобы перехватить все попытки использования операционной системы, вирус должен находиться в памяти. Вирусы невидимки могут скрывать все изменения, которые они вносят в размеры файлов, структуру каталогов или иные разделы операционной системы. Это значительно затрудняет их обнаружение. Чтобы блокировать вирусы-невидимки, их следует обнаружить, когда они находятся в памяти.

Зашифрованные вирусы во время работы шифруют свой вирусный код, что позволяет им предотвратить обнаружение и распознание вируса.

Полиморфные вирусы могут изменять свой внешний вид при каждом инфицировании. Для изменения внешнего вида и затруднения обнаружения они используют механизмы мутаций. Полиморфные вирусы способны принимать более двух миллиардов различных форм, поскольку при каждом инфицировании изменяют алгоритм шифрование.

Многокомпонентные вирусы инфицируют как загрузочные секторы, так и исполняемые файлы. Это один из самых сложных для обнаружения вирусов, поскольку многокомпонентные вирусы могут сочетать некоторые или все методы скрытия своей деятельности, присущие вирусам-невидимкам и полиморфным вирусам.

Самообновляющиеся вирусы, которые появились в самое последнее время, способные скрытно обновляться через Интернет во время сеансов связи.

Новые вирусы. Сигнатуры новых вирусов появляются постоянно. Когда разрабатывается новый вирус, разработчики антивирусных программ должны «разобрать» его на составные части, проанализировать поведение, добавить его сигнатуру в базу данных антивируса и опубликовать данное обновление. Даже если ваша антивирусная программа настроена на регулярное обновление, какой-то короткий период времени вы не защищены от новейших вирусов. Эта проблема может показаться не столь серьезной в момент начала распространения вируса.

Поскольку новые вирусы появляются непрерывно, никогда не стоит рассчитывать только на антивирусную программу. Для создания нескольких уровней защиты необходимо блокировать исполняемые почтовые вложения и установить все необходимые обновления безопасности.

Ложные тревоги. Иногда антивирусный сканер может принять обычный файл за инфицированный, если база данных антивируса содержит некорректное описание вирусной программы или если алгоритм эвристического анализатора сканера содержит ошибки.

Действия антивирусных программ.

Антивирусная программа должна выполнять три основные задачи: обнаружение вируса, удаление вируса, превентивная защита.

Чтобы предотвратить вирусную атаку, антивирусная программа реализует множество различных методов обнаружения. Различные антивирусные программы используют некоторые или все методы из следующей группы.

Сканирование цифровой сигнатуры используется для идентификации уникального цифрового кода вируса. Цифровая сигнатура представляет собой предварительно установленный шестнадцатеричный код, наличие которого в файле свидетельствует о его заражении вирусом. Сканирование цифровой сигнатуры представляет собой в высшей степени успешный метод идентификации вирусов. Он, однако, всецело зависит от поддержки базы данных с цифровыми сигнатурами вирусов и тонкостей механизма сканирования. Возможно ложное обнаружение вируса в неповрежденном файле.

Эвристический анализ (или сканирование по заданным правилам) выполняется быстрее, чем сканирование большинством традиционных методов. Этот метод использует набор правил для эффективного анализа файлов и быстро обнаруживает подозрительный вирусный код. Как отмечено в [9], все эвристические методы в той или иной форме выполняют эмулирование исполнения кода вируса. Поэтому, при наличии некоторого опыта, разработчик вируса может защитить свое «изделие» от обнаружения эвристическим анализом. Эвристический анализ склонен к ложным тревогам, и, к сожалению, зависит от корректности набора правил выявления вируса, которые все время изменяются.

Исследование памяти — еще один метод, обычно успешно применяемый для обнару4ое4ия вирусов. Он зависит от распознания местоположения известных вирусов и их кодов, когда они находятся в памяти. И хотя исследование памяти обычно приводит к успеху, использование такого метода может потребовать значительных ресурсов компьютера. Кроме того, он может вмешиваться в нормальный ход выполнения операций компьютера.

Мониторинг прерываний работает путем локализации и предотвращения вирусных атак, использующих вызовы прерываний. Вызовы прерываний представляют собой запросы различных функций через системные прерывания. Мониторинг прерываний, подобно исследованию памяти, также может отвлечь значительные системные ресурсы. Он может стать причиной проблем при легальных системных вызовах и замедлить работу системы. Из-за большого числа вирусов и легальных системных вызовов, мониторинг прерываний может испытывать трудности в локализации вирусов.

Контроль целостности (известный также как вычисление контрольных сумм) просматривает характеристики файлов программ и определяет, были ли они модифицированы вирусным кодом. Этот метод не нуждается в обновлении программного обеспечения, поскольку не зависит от цифровых подписей вирусов. Однако он требует от вас поддержания базы данных контрольных сумм файлов, свободных от вирусов. Контроль целостности не способен обнаруживать пассивные и активные вирусы-невидимки. Кроме того, он не может идентифицировать обнаруженные вирусы по именам или типам.

Непрерывной контроль может быть неподходящим средством для домашнего использования, поскольку может привести к обработке слишком большого объема информации, а это замедляет работу компьютера. На клиентской машине предпочтительнее конфигурировать антивирусную программу на запуск в определенное время. Например, она может запускаться при загрузке компьюте5о или считывании нового файла с гибкого диска. В некоторых пакетах (например, Norton AntiVirus и MacAfee VimsScan ) используют метод, известный как сканирование по расписанию, для выполнения поиска вирусов на жестком диске в заданные периоды времени. Еще один метод заключается в использовании антивирусной программы в период простоя компьютера. Например, его можно использовать как часть программы экранной заставки.

Основные принципы компьютерной безопасности.

Обучите всех, кто пользуется вашим компьютером или сетью, основным принципам обеспечения компьютерной безопасности.

Установите антивирусную программу на компьютер. Установите на компьютер персональный брандмауэр.

Настройте почтовый клиент таким образом, чтобы он блокировал или помещал в отдельный каталог все потенциально опасные вложения.

Не пользуйтесь дисками, дискетами, флеш-картами, которыми Вы пользовались в заражённых ПК, не проверив их на наличие вирусов и не вылечив их.

Не поддавайтесь на сомнительные предложения в Интернете: просмотр интересного фильма или установка бесплатной программы и т.п.

Настройте свое антивирусное ПО таким образом, чтобы выполнялось регуляр5ое обновление, как минимум раз в неделю.

Используйте авторитетные источники информации о компьютерных вирусах и «ложных тревогах».

Пользуйтесь программами для резервного копирования данных. Разработайте план восстановления системы на случай вирусной атаки.

Замечание: В РФ отношения производителей и распространителей вирусов с обществом регулируются статьей 273 Уголовного кодекса, гласящей следующее: «Создание программ для ЭВМ или внесение изменений в y же существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации или копированию информации, нарушению рабов ЭВМ, систем ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами наказывается лишением свободы на срок до 3-х лет со штрафом от 200 до 500 минимальных размеров оплаты труда…». Аналогичные законы приняты и в других странах.

ПОРЯДОК ВЫПОЛНЕНИЯ РАБОТЫ

Посмотрите, какие антивирусные программы установлены на Вашем ПК.

Откройте программу ESET NOD 32 Antivirus и изучите окно программы (Рис.6).

Почитайте информацию на вкладках: Состояние защиты, Обновление, Настройка, Служебные программы, Справка и поддержка.

Посмотрите на вкладке Настройка, все ли опции включены: Защита в режиме реального времени, Защита электронной почты, Защита доступа в Интернет.

Включите вкладку Сканирование ПК. Выберите выборочное сканирование. Просканируйте диск локальный D.

Пока идёт сканирование, изучите содержимое вкладки Служебные программы. Какие файлы были помещены на карантин?

После окончания сканирования локального диска просканируйте свою дискету. Результаты сканирования диска и дискеты запишите в отчёт.

В разделе Справочной системы программы найдите информацию о том, какие три уровня очистки поддерживает программа и запишите эту информацию в отчёт.

Изучите раздел справки Введение в интерфейс пользователя.

Изучите раздел справки Предупреждения и уведомления.

В служебных программах в Планировщике почитайте, какие задачи запланированы на ближайшее время и запишите эту информацию в отчёт.

Запишите, где могут обитать вирусы.

Запишите, как вирусы могут проникнуть в ПК.

Запишите, какие типы вредоносных программ Вы изучили.

Запишите результаты выполнения пункта 7.

Запишите информацию из пункта 8 выполнения работы.

Запишите информацию из пункта 10 выполнения задания: о чём может предупреждать программа пользователя.

Запишите информацию из пункта 11 выполнения задания.

Какие разновидности вирусов Вы знаете?

Как вирусы классифицируются по среде обитания?

Как вирусы классифицируются по степени вредного воздействия?

Какие виды вредоносных программ Вы знаете?

Как вирусы маскируются?

Когда обнаружили первый вирус?

Как Вы думаете, зачем изобретают вирусы?

Какие действия могут выполнять антивирусные программы?

Какие три задачи должна выполнять антивирусная программа?

Как обеспечить безопасность своей информации?

Как удалить вредоносное ПО с вашего устройства

Использование антивирусного ПО необходимо для защиты ваших устройств будь то ноутбук, настольный компьютер или мобильный телефон. Вы когда-нибудь задумывались на тем, что такое вредоносная программа? Чтобы помочь вам выявить и надежно удалить вредоносное ПО, мы рассмотрим следующие темы:

Что такое вредоносное ПО

Зараженный вредоносной программой ноутбук, настольный компьютер или мобильное устройство может работать медленнее или перестать работать вообще. Вредоносные программы также могут удалять или красть данные, что ставит под угрозу вашу конфиденциальность.

Как вредоносные программы проникают на ваше устройство

Вредоносные программы могут проникнуть в ваше устройство разными путями. Например, если вы пройдете по зараженной ссылке в рекламном объявлении или откроете вложение в спам-рассылке.

Если вовремя не принять меры, вредоносное ПО может нарушить работу вашего устройства и сделать ваши данные уязвимыми для кражи. К счастью, большинство вредоносных программ легко удалить с помощью Kaspersky Anti-Virus.

Типы вредоносного ПО

Вредоносные программы ведут себя по-разному. Одни могут скрываться во вложениях электронной почты или использовать веб-камеру вашего устройства, чтобы шпионить за вами. Другие (программы-вымогатели) могут удерживают ваши файлы в качестве заложников, пока вы не заплатите выкуп.

Существует несколько типов вредоносных программ. Давайте рассмотрим поведение каждого из них, чтобы вы смогли понять природу угроз, представляющих опасность для вашего устройства:

Черви

Червь – это вредоносная программа, которая многократно копирует сама себя, но не наносит прямого вреда безопасности. Черви могут распространяться по сетям, используя уязвимости каждого устройства.

Как и другие виды вредоносного ПО, червь может нанести вред вашему устройству, загружая на него вредоносные программы и замусоривая канал связи.

Adware

Adware — это программы, которые предназначены для показа рекламы на вашем компьютере, часто в виде всплывающих окон. Вы можете случайно согласиться на просмотр какого-то рекламного объявления и таким образом загрузить нежелательное ПО.

Иногда хакеры встраивают шпионское ПО в Adware, и тогда оно становится особенно опасным, поэтому будьте внимательны, не нажимаете на рекламное объявление, которое выглядит подозрительно.

Шпионское ПО

Шпионское ПО отличается от других типов вредоносных программ тем, что это не техническое определение, а общий термин для Adware, Riskware и троянских программ.

Шпионское ПО отслеживает вашу активность в интернете, наблюдает за тем, какие клавиши вы нажимаете, и собирает ваши личные данные.

Вирус

Боты создаются автоматически для выполнения специальных операций.

Некоторые боты создаются для выполнения вполне легитимных задач. Например, они могут использоваться для сканирования веб-сайтов и сбора их контента с целью занесения этой информации в поисковые системы.

При злонамеренном использовании боты могут искать и собирать личные данные и передавать их киберпреступникам.

Программы-вымогатели

Программы-вымогатели блокируют доступ к вашему устройству или шифруют информацию, которая хранится на нем, а затем требуют плату за расшифровку файлов и восстановление работы системы.

Руткиты

Руткиты — это программы, используемые хакерами для предотвращения обнаружения при попытке получить несанкционированный доступ к компьютеру. Хакеры используют руткиты для удаленного доступа и кражи вашей информации.

Троянские программы

Троянские программы могут выполнять различные действия, включая кражу персональных данных. Примерами троянских программ являются:

Почему важно использовать антивирусную защиту

Если вы не предпринимаете должных мер для защиты от вредоносных программ, ваше устройство и ваши личные данные (например, банковская информация) находятся под угрозой кражи и/или ненадлежащего использования. Решение для защиты от вредоносных программ – важный шаг для обеспечения безопасности ваших устройств и данных.

Как защититься от вредоносного ПО

В условиях, когда вредоносное ПО становится все более совершенными, а мы все больше своих личных данных храним в Интернете, угроза того, что вредоносные программы украдут нашу конфиденциальную информацию и используют ее в мошеннических целях, никогда не еще была более реальной.

Есть несколько способов защитить себя. Следуйте приведенным ниже рекомендациям; они помогут предотвратить заражение ваших устройств вредоносными программами и не дать им возможности получить доступ к вашей личной информации.

Используйте антивирусную защиту

Обеспечьте безопасность своего устройства с помощью Kaspersky Anti-Virus. Наше передовое защитное решение автоматически проверяет ваш компьютер на наличие угроз. Если ваша система окажется зараженной вредоносным ПО, наша технология удалит его с вашего устройства и сообщит вам об этом.

Установите защитное решение на ваш смартфон

Для максимальной защиты смартфона мы рекомендуем Kaspersky Antivirus для Android или Kaspersky Security Cloud для iOS, если вы пользователь iPhone.

Скачивайте приложения только с доверенных сайтов

Чтобы снизить риск заражения вредоносным ПО, скачивайте приложения, программное обеспечение или мультимедийные файлы только с доверенных сайтов. Пользуйтесь Google Play Store на Android или App Store для iPhone. Помните: загружая файлы или приложения с незнакомых сайтов, вы, скорее всего, загрузите и вредоносное ПО, даже не подозревая об этом.

Проверяйте описания разработчиков

Читайте отзывы пользователей

Обязательно читайте отзывы пользователей о любом ПО или приложениях, которые вы собираетесь скачать. Они выглядят достоверными? Хакеры, пытающиеся побудить пользователей загружать вредоносные программы, могут подделывать отзывы, поэтому следует быть внимательным и проверять все, что выглядит подозрительным.

Сигналом тревоги для вас должны стать только положительные отзывы о приложении или программе: как правило, в настоящих отзывах отмечаются как положительные, так и отрицательные аспекты приложения.

Проверяйте количество скачиваний

Проверяйте запрашиваемые разрешения

Посмотрите, какие разрешения требует от вас приложение или программное обеспечение. Запрашиваемые разрешения кажутся вам разумными? Если вы считаете, что запрашиваемые разрешения не являются необходимым для работы приложения или программы, будьте осторожны – не скачивайте приложение или удалите его, если вы его уже установили.

Не нажимайте на непроверенные ссылки

Не нажимайте на непроверенные ссылки в спам-рассылках, сообщениях или на подозрительно выглядящих веб-сайтах. Нажатие на зараженную ссылку может автоматически запустить загрузку вредоносного ПО.

Помните, что ваш банк никогда не попросит вас отправить им ваше имя пользователя и пароль по электронной почте. Если вы получили письмо с подобной просьбой, не открывайте его, не передавайте свою информацию (даже если это письмо выглядит легитимным) и немедленно свяжитесь с банком, чтобы перепроверить информацию.

Регулярно обновляйте операционную систему и приложения

Регулярное обновление операционной системы важно для защиты от вредоносных программ. Это означает, что ваше устройство использует последние обновления безопасности.

Важно так же регулярно обновлять приложения на ваших устройствах. Это позволяет разработчику приложения или программного обеспечения исправлять любые обновления безопасности, чтобы защитить ваши устройства и данные.

Не игнорируйте это правило: хакеры и вредоносные программы как раз и рассчитывают на то, что вы не обновите свои приложения, и тем самым дадите им возможность использовать лазейки в программном обеспечении для получения доступа к вашим устройствам.

Будьте внимательны при пользовании бесплатным Wi-Fi

Если вы пользуетесь ноутбуком или смартфоном в кафе или общественных местах, будьте осторожны с бесплатным Wi-Fi. Не вводите конфиденциальные данные на сайтах интернет-магазинов или для совершения банковских операций. Если вам нужно подключится по бесплатному Wi-Fi, используйте VPN-соединение, например, Kaspersky Secure Connection: оно защищает ваше соединение путем шифрования ваших данных.

Никогда не пользуйтесь чужими USB-устройствами

Никогда не вставляйте чужое USB-устройство в свой ноутбук или настольный компьютер – оно может быть заражено вредоносным ПО.

Ваше устройство заражено?

Ваш ноутбук, настольный компьютер или смартфон ведут себя странно? Большинство вредоносных программ ненавязчивы и не видны невооруженным глазом. Однако есть некоторые предупреждающие знаки, указывающие на то, что ваше устройство может быть заражено вредоносным ПО.

Для диагностики заражения вредоносным ПО обратите внимание на следующие предупреждающие знаки:

Удаление вредоносной программы

Если вы считаете, что ваш ноутбук, настольный компьютер или смартфон заражен, необходимо немедленно принять меры по удалению вредоносного ПО.

Вот 10 простых шагов для удаления вредоносных программ на вашем ноутбуке или компьютере:

> Заражен смартфон?

После удаления вредоносного ПО с вашего устройства, следуйте нашим советам по антивирусной защите, чтобы всегда быть в безопасности.

СкачайтеKaspersky Anti-Virusсейчас и чувствуйте себя в безопасности.