Endpoint agent что это за программа

Управление программой Kaspersky Endpoint Agent

Программа Kaspersky Endpoint Agent устанавливается в составе Endpoint Protection Platform (далее также «EPP»).

Kaspersky Endpoint Agent обеспечивает коммуникацию EPP и Kaspersky Sandbox, а также выполнение действий по автоматическому реагированию на угрозы, обнаруженные Kaspersky Sandbox.

Вы можете устанавливать и удалять программу, а также удаленно управлять параметрами программы из Консоли администрирования Kaspersky Security Center (далее также «консоль KSC») с помощью плагина управления Kaspersky Endpoint Agent через политики Kaspersky Endpoint Agent.

Подробную информацию о работе в Консоли администрирования Kaspersky Security Center и Kaspersky Security Center Web Console см. в Справке Kaspersky Security Center.

Для оказания поддержки при неполадках в работе программы Kaspersky Endpoint Agent специалисты Службы технической поддержки могут попросить вас в отладочных целях выполнить следующие действия:

Вся информация, необходимая для выполнения перечисленных действий (описание последовательности шагов, изменяемые параметры, конфигурационные файлы, скрипты, дополнительные возможности командной строки, отладочные модули, специализированные утилиты и другое), а также состав данных, собираемых в отладочных целях, будут озвучены вам специалистами Службы технической поддержки. Собранная расширенная диагностическая информация сохраняется на компьютере пользователя. Автоматическая пересылка собранных данных в «Лабораторию Касперского» не выполняется.

Перечисленные выше действия должны выполняться только под руководством специалистов Службы технической поддержки по полученным от них инструкциям. Самостоятельное изменение параметров работы программы способами, не описанными в документации программы или в рекомендациях специалистов Службы технической поддержки, может привести к замедлению и сбоям в работе операционной системы, снижению уровня защиты компьютера, а также к нарушению доступности и целостности обрабатываемой информации.

Kaspersky Endpoint Agent

Программа Kaspersky Endpoint Agent устанавливается на отдельные устройства в ИТ-инфраструктуре организации. Программа осуществляет постоянный контроль процессов, запущенных на этих устройствах, открытых сетевых соединений и изменяемых файлов. Kaspersky Endpoint Agent поддерживает взаимодействие со следующими решениями «Лаборатории Касперского» для обнаружения сложных угроз (например, целевых атак):

Kaspersky Endpoint Detection and Response Optimum – это решение, предназначенное для защиты ИТ-инфраструктуры организации от сложных кибер-угроз. Функционал решения сочетает автоматическое обнаружение угроз с возможностью реагирования на эти угрозы для противостояния сложным атакам, в том числе новым эксплойтам, программам-вымогателям, бесфайловым атакам, а также атакам с использованием законных системных инструментов. Решение предназначено для корпоративных пользователей. Дополнительная информация приведена в онлайн справке Kaspersky Endpoint Detection and Response Optimum.

Kaspersky Anti Targeted Attack Platform – это решение, предназначенное для защиты корпоративной ИТ-инфраструктуры и своевременного обнаружения таких угроз, как атаки нулевого дня, целевые атаки и сложные целевые атаки, известные как продвинутые постоянные угрозы. Решение предназначено для корпоративных пользователей. Дополнительная информация приведена в онлайн справке Kaspersky Anti Targeted Attack Platform.

Kaspersky Sandbox – это решение для обнаружения и блокировки комплексных угроз. Виртуальные образы операционных систем разворачиваются на серверах Kaspersky Sandbox, а проверяемые объекты исполняются внутри этих операционных систем. Kaspersky Sandbox анализирует поведение этих объектов, чтобы выявить вредоносную активность и признаки таргетированных атак. Дополнительная информация приведена в онлайн справке Kaspersky Sandbox.

Kaspersky Security 11 для Windows Server поддерживает следующие версии Kaspersky Endpoint Agent: 3.7, 3.8, 3.9.

Дистрибутив Kaspersky Security 11 для Windows Server включает файлы установки для Kaspersky Endpoint Agent 3.9. Kaspersky Endpoint Agent 3.9 можно установить во время установки Kaspersky Security для Windows Server.

Кейсы использования агентов endpoint из практики наших заказчиков

Ниже мы расскажем о типичных сценариях применения систем мониторинга рабочих станций на примерах из практики.

Автор: Виталий Петросян, аналитик внедрения Solar Dozor компании «Ростелеком-Солар»

Служба безопасности любой компании нацелена на защиту от внутренних угроз. Рынок ИБ предлагает широчайший набор инструментов, которые решают эту большую задачу различными путями, применяя те или иные технологии для отдельных подзадач. Так, системы DLP (Data Leak Prevention) отслеживают трафик, выходящий за пределы организации, модуль UBA (User Behaviour Analysis) анализирует отклонения в типовом поведении сотрудников. Технологии мониторинга конечных точек сети контролируют действия сотрудников на рабочих компьютерах, где бы ни находился персонал — в офисе, дома, в командировке.

Ниже мы расскажем о типичных сценариях применения систем мониторинга рабочих станций на примерах из практики использования Dozor Endpoint Agent нашими заказчиками.

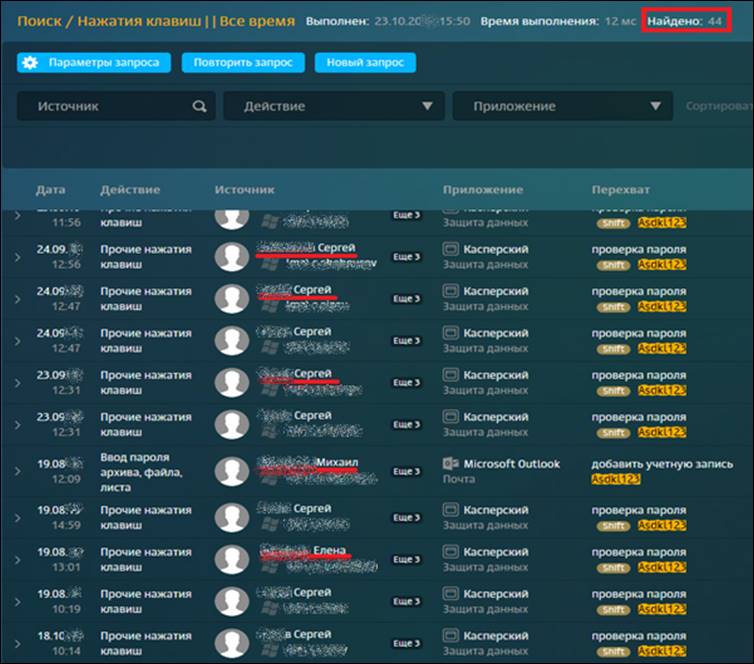

Кейлоггинг для выявления дискредитации паролей

Endpoint-агенты имеют целый набор разных функций, которые позволяют обнаруживать нелегитимные действия сотрудников в отношении компании. С их помощью можно выявлять следы нарушений ИБ-политики компании, утечек конфиденциальных документов, различных мошеннических сговоров, финансовой нечистоплотности персонала и многих других инцидентов. Одной из таких полезных функций является кейлоггинг или отслеживание нажатия клавиш на клавиатуре. Система собирает и хранит длительное время всю историю набора информации с клавиатуры для каждого агента. А это значит, что можно восстановить дату и время, а главное — факт ввода каких-либо важных данных. В нашей практике чаще всего кейлоггинг помогает узнать, как пользователи применяют свои пароли.

Проблема заключается в том, что практически любая организация сталкивается с проблемой дискредитации паролей. Масштабы этого неприятного явления могут быть разными, но нужно помнить, что пользователи склонны делиться паролями друг с другом. Иногда пароль дают коллеге, чтобы он в отсутствие сотрудника переслал важные документы. Однажды в ходе пилотного проекта мы выяснили, что системный администратор поделился с одним из сотрудников, которому просто не имел возможности отказать, паролем на установку дополнительного ПО в Kaspersky Security Suite. После поиска по базе оказалось, что этим паролем пользуются 70% сотрудников, и на компьютерах организации давно уже установлено какое попало ПО, в том числе опасное и вредоносное.

Иногда пароли передают специально, например, чтобы сбить с толку службу безопасности. Ведь если сотрудника не было на месте, его невозможно будет обвинить в инциденте. Он просто скажет: «Да, видимо, утечка была с моей рабочей станции, но меня-то здесь не было!»

На самом деле, современные развитые DLP-системы обладают широчайшим инструментарием для расследования подобных инцидентов. Если говорить только о возможностях endpoint агента, то можно просто воспользоваться полнотекстовым поиском в системе и моментально узнать, кто еще из сотрудников компании использовал искомый пароль (см. скриншот ниже).

Создавать сложные запросы уже нет необходимости. Если же endpoint-агент ведет запись с веб-камер рабочих станций сотрудников, то можно получить визуальное подтверждение, кто именно был за компьютером в момент ввода пароля.

Более детальное расследование можно провести, применяя систему анализа поведения пользователей (UBA): с ее помощью служба безопасности сразу узнает, что пароль вводит человек, которого не должно быть в офисе. Так, в модуле Dozor UBA имеются паттерны (характерные особенности) поведения «Работа ночью» или «Работа в выходные дни», в которых отдельно отмечается прирост числа включенных в них сотрудников. В списке включенных в паттерн лиц всегда бросаются в глаза работники, для которых попадание в список не является нормальным: например, их должности не подразумевают подобный график работы. И когда офицер безопасности понимает, что на компьютере такого сотрудника зафиксирована какая-либо активность, а по данным СКУДа этот работник покинул помещение, – это веский повод проверить версию дискредитации пароля от рабочей станции и служебных программ. Работа на опережение позволяет выявить негативные явления на ранних стадиях.

Кроме того, модуль UBA зафиксирует несвойственную конкретному работнику активность, например, отправку конфиденцильных файлов вовне. А модуль мониторинга электронной почты и мессенджеров DLP-системы поможет определить, кому пересылались учетные данные и когда.

Еще один типичный пример дискредитации паролей связан с передачей дел при увольнении сотрудников. В нашей практике встречались случаи, когда покидающие компанию работники передавали работодателю зашифрованные архивы и… неверные пароли от них! В этом случае кейлоггинг позволяет восстановить историю нажатия клавиш и найти правильный пароль.

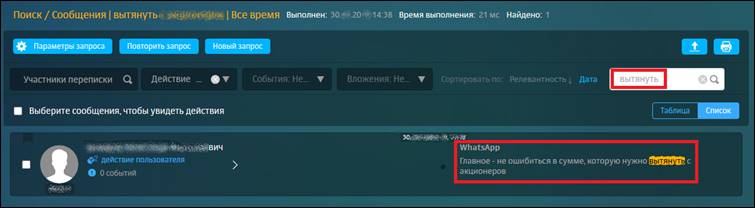

Поиск по ключевым словам

Большинство современных модулей контроля рабочих станций способны вести мониторинг переписки пользователей в наиболее популярных мессенджерах. Однако некоторые сотрудники умудряются установить на рабочий компьютер какой-нибудь экзотический восточно-европейский или китайский сервис обмена сообщениями. В этом случае единственным инструментом контроля остается отслеживание нажатий клавиш на клавиатуре по ключевым словам.

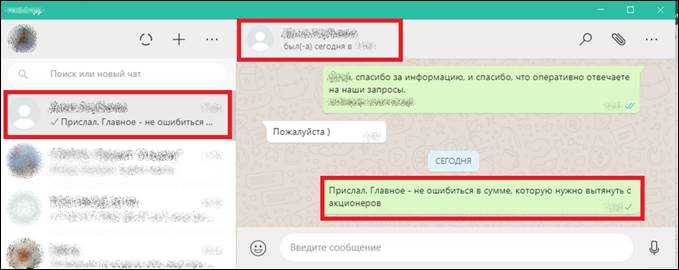

В одной из компаний мы проводили проверку использования при общении сотрудников в мессенджерах слова «вытянуть», потому что его часто применяют в коммуникациях при подготовке к совершению различных неправомерных действий. В результате удалось выявить сотрудника, который обсуждал, как «посильнее нагреть начальство» на очередной сделкем (см. скриншоты ниже).

Выявление компромата в общедоступных файлообменниках

Агенты контроля конечных точек часто помогают отследить копирование чувствительной информации на USB, в облачные хранилища или попытку ее слива в соцсети. Система может проверять наличие графических вложений в сообщениях, искать определенные типы документов.

Недавно при помощи агентского перехвата была пресечена утечка компрометирующих фото с корпоратива одной из крупных федеральных компаний. Специалисты по информационной безопасности проанализировали все сообщения, включая мессенджеры, соцсети, почту, флешки и другие каналы на предмет содержания какой-либо информации, связанной с тематикой корпоратива.

С помощью поиска по нажатию клавиш ИБ-специалисты заметили присвоение имён папкам «Корпоратив официально» и «Корпоратив неофициально». Затем они проверили дальнейшие действия с файлами в папках и обнаружили что сотрудники бухгалтерии разместили архив с фото на Яндекс.Диске и активно делятся ссылками друг с другом. В общей массе фото оказались не самые пристойные кадры с участием ключевых сотрудников компании, и их утечки удалось избежать. С учетом слабого уровня защищенности общедоступных файлообменных ресурсов и несоблюдения некоторыми сотрудниками правил корпоративной культуры репутационные риски для компании были весьма высоки.

Скриншоты для расследования случаев мошенничества

Агентский модуль для конечных точек имеет функциональность снятия снимков с экранов рабочих компьютеров пользователей. Эти данные помогают восстановить картину событий, когда возникает подозрение, что произошел ИБ-инцидент или имело место мошенничество.

Например, в одной компании сотрудник срочно отпросился с работы, потому что у него «умерла бабушка». Не верить человеку в такой ситуации некрасиво, но у службы безопасности возникли сомнения. При анализе скриншотов с рабочего ноутбука сотрудника выяснилось, что за несколько минут до печального известия он общался в мессенджере с девушкой, оказывающей платные интимные услуги (см. скриншот ниже).

С помощью endpoint-агента удалось выяснить, что сотрудник вместо похорон бабушки побежал на свидание. В результате удалось изобличить обманщика, а также не допустить, чтобы участливый коллектив скидывался на похороны бабуле.

В другом случае наличие endpoint-агента помогло обнаружить сотрудника, который отказывался от выполнения заказов, отправляя их «налево». Он настроил пересылку информации о заказах через одного из руководителей финансового блока компании в надежде, что того не будут подозревать. Впрочем, endpoint-агент вместе с модулем UBA помогли службе безопасности выявить нестандартное поведение сотрудника (см. скриншот ниже).

Печать на принтере

Анализ документов, уходящих на печать, — один из классических способов обнаружения нечистоплотных сотрудников. Например, в одной региональной компании выяснилось, что менеджер по закупкам получает «рибейты» (по сути откаты) от контрагентов за то, что в закупках отдается предпочтение определенному вендору. Инцидент был замечен после того, как девушка решила распечатать на офисном принтере документ на получение денежного перевода от фирмы-однодневки. Это заинтересовало службу безопасности, которая по нажатию клавиш на рабочем компьютере сотрудницы обнаружила запросы в поисковиках по слову рибейт (см. скриншот ниже).

Примечательно, что трехнедельный мониторинг активности менеджера показал, что в течение этого времени сотрудница ничего кроме данного документа на офисном принтере не распечатывала.

Мы рекомендуем нашим клиентам вести мониторинг печати по ключевым словам, таким как извещение, повестка, договор (в особенности, если это не свойственно сотруднику по его должностной деятельности) и тому подобным. Кроме того, наша рекомендация компаниям – устанавливать агенты на компьютеры всех работников со схожими должностными полномочиями (участники тендеров, ключевых сделок, участники формирования бюджета вплоть до рядовых сотрудников, формирующих ТЗ, определяющих начальную максимальную цену).

Перевод денег, конечно, может приходить от частного лица или от фирмы-посредника. Но очень часто договоренности о подобных активностях одновременно присутствуют и в электронной переписке, социальных сетях, мессенджерах. Дополненная печатью документов на принтере, эта активность позволяет весьма эффективно выявлять подобные инциденты.

Endpoint-агент как элемент экосистемы

Как можно видеть, endpoint-агенты значительно расширяют возможности службы информационной безопасности и помогают навести в компании порядок. Однако они являются лишь частью экосистемы решений для защиты компании от внутренних угроз. Многие аспекты контролируются на уровне серверов, и правильное использование агентов позволяет найти баланс между безопасностью и оптимальными затратами.

Например, можно установить агенты на все компьютеры корпоративной сети, но активировать их только при необходимости — когда есть соответствующие сигналы от серверных систем, модуля UBA или просто подозрения опытного безопасника. Например, если сотрудник вдруг перестал отправлять сообщения или, наоборот, у него резко возросла интенсивность переписки, если он сменил рабочий график или ведет себя странно на «удаленке», – это повод активировать агентское ПО и узнать, в чем же дело. Отслеживая ввод с клавиатуры, скриншоты и передачу данных, печать, запись информации на внешние накопители, можно избежать множества неприятностей и сохранить конфиденциальность корпоративной информации.

Обзор Kaspersky Endpoint Detection and Response для бизнеса Оптимальный

Мы протестировали решение «Kaspersky EDR для бизнеса Оптимальный» от «Лаборатории Касперского», которое предоставляет администраторам безопасности удобный инструментарий для работы с инцидентами в сфере ИБ, включая выявление массовых атак и вредоносных действий, ускользающих от обнаружения, их визуализацию для дальнейшего расследования и анализа первопричин и путей распространения, автоматическое создание IoC-файлов или их импортирование, а также возможности практически моментального реагирования в случае выявления угроз, в том числе — по сетевой изоляции хоста и блокировке запуска файлов.

Сертификат AM Test Lab

Номер сертификата: 303

Дата выдачи: 16.09.2020

Срок действия: 16.09.2025

Введение

По результатам исследования, проведённого «Лабораторией Касперского», в 2019 году доля фишинговых атак только в финансовом секторе по отношению ко всем зафиксированным случаям фишинга возросла с 44,7 % до 51,4 %. Помимо финансового и банковского секторов основными целями кибернападений являются государственные учреждения и промышленные предприятия. Организации, относящиеся к данным категориям, являются субъектами критической информационной инфраструктуры (КИИ) в соответствии с Федеральным законом № 187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации». По сведениям Министерства иностранных дел России, с начала 2020 года было выявлено более миллиарда атак только в отношении объектов КИИ.

Для защиты от сложных угроз и целевых атак крупные организации, выбирающие защиту от «Лаборатории Касперского», обычно применяют Kaspersky Anti Targeted Attack Platform, а для анализа событий по безопасности на конечных точках — решение Kaspersky Endpoint Detection and Response. Однако малым и средним компаниям оно может показаться дорогостоящим, тем более что часть его функциональности иногда не востребованна подобными предприятиями при выявлении, расследовании и обработке свойственных им киберинцидентов. Такие организации чаще всего используют для защиты рабочих мест продукт Kaspersky Endpoint Security для Windows. Впрочем, зачастую для противостояния более сложным современным угрозам им требуется базовая функциональность систем класса EDR, обеспечивающая лучшую видимость обнаружений, а также возможности для дальнейшего анализа и реагирования на угрозы.

В связи с этим «Лаборатория Касперского» решила дополнить линейку Kaspersky Security для бизнеса, представив «Kaspersky EDR для бизнеса Оптимальный», который включает в себя не только технологии защиты конечных устройств, доступные в продукте «Kaspersky Endpoint Security для бизнеса Расширенный», но и упомянутую выше базовую функциональность EDR: возможности по анализу обнаруженных угроз, реагированию на них и предотвращению подобных происшествий в будущем. Если в инфраструктуре компании уже развёрнут «Стандартный» или «Расширенный» уровень линейки, то переход на «Оптимальный» не потребует значительных усилий.

Функциональные возможности «Kaspersky EDR для бизнеса Оптимальный»

«Kaspersky EDR для бизнеса Оптимальный» предназначен для выявления и расследования кибератак, реагирования на них, а также предоставляет инструментарий для работы с инцидентами в сфере информационной безопасности.

К основным возможностям «Kaspersky EDR для бизнеса Оптимальный» относятся:

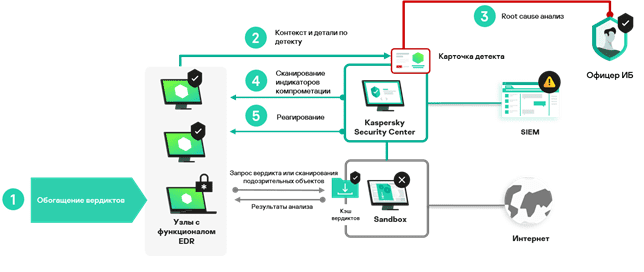

Рисунок 1. Архитектура работы решения «Kaspersky EDR для бизнеса Оптимальный» совместно с Kaspersky Sandbox

Архитектура решения «Kaspersky EDR для бизнеса Оптимальный»

«Kaspersky EDR для бизнеса Оптимальный» включает в себя компонент Endpoint Agent, который устанавливается на рабочие станции в составе платформы защиты конечных точек Kaspersky Endpoint Security. Первоначальное развёртывание агентов и дальнейшая настройка осуществляются в привычной локальной консоли Kaspersky Security Center. Агентское приложение запускается на рабочих местах сотрудников компании или серверах под управлением операционных систем семейства Microsoft Windows.

Возможности решения могут быть расширены за счёт технологий песочницы Kaspersky Sandbox, которая выполняет дополнительную проверку подозрительных объектов путём анализа угроз нулевого дня (0-day) и других вредоносных сущностей, ускользающих от обнаружения, в изолированной среде. Эта функциональность может быть добавлена посредством приобретения лицензии Kaspersky Sandbox.

Таким образом, решение «Kaspersky EDR для бизнеса Оптимальный» может состоять из следующих компонентов:

Системные требования «Kaspersky EDR для бизнеса Оптимальный»

«Kaspersky EDR для бизнеса Оптимальный» не нуждается в большом количестве ресурсов; требования к ним — такие же, как у Kaspersky Endpoint Security и Kaspersky Security Center. Соответственно, при наличии этих средств защиты в инфраструктуре организации выделять дополнительные мощности под «Kaspersky EDR для бизнеса Оптимальный» не понадобится. Минимальные аппаратные требования для агентов и консолей управления приведены в таблицах ниже.

Таблица 1. Минимальные аппаратные требования для установки агента «Kaspersky EDR для бизнеса Оптимальный»

| Параметр | Значение |

| Процессор | 1,4 ГГц (одноядерный) |

| Оперативная память | 256 / 512 МБ для 32-разрядной / 64-разрядной операционной системы |

| Объём свободного места на диске | 500 МБ |

Таблица 2. Минимальные требования к установке консолей для управления «Kaspersky EDR для бизнеса Оптимальный»

| Параметр | Значение | |

| Kaspersky Security Center | Kaspersky Security Center Cloud Console | |

| Процессор | 1 ГГц | Необходимые для работы браузера |

| Оперативная память | 4 ГБ | |

| Объём свободного места на диске | 10—100 ГБ | |

| Программные требования | Microsoft Data Access Components (MDAC) 2.8; Microsoft Windows DAC 6.0; Microsoft Windows Installer 4.5 | Наличие браузера: Mozilla Firefox 68 / Google Chrome 75 / Safari 12 |

Перечень поддерживаемых «Kaspersky EDR для бизнеса Оптимальный» операционных систем:

Установка и первоначальная настройка «Kaspersky EDR для бизнеса Оптимальный»

Установка «Kaspersky EDR для бизнеса Оптимальный» не отличается от процесса внедрения Kaspersky Endpoint Security для Windows. Организациям, где данные продукты уже установлены, для получения возможности работать с инцидентами или IoC-файлами потребуется только добавить соответствующую лицензию.

Установка Kaspersky Security Center

В первую очередь потребуется запустить инсталляционный пакет и проследовать указаниям мастера установки.

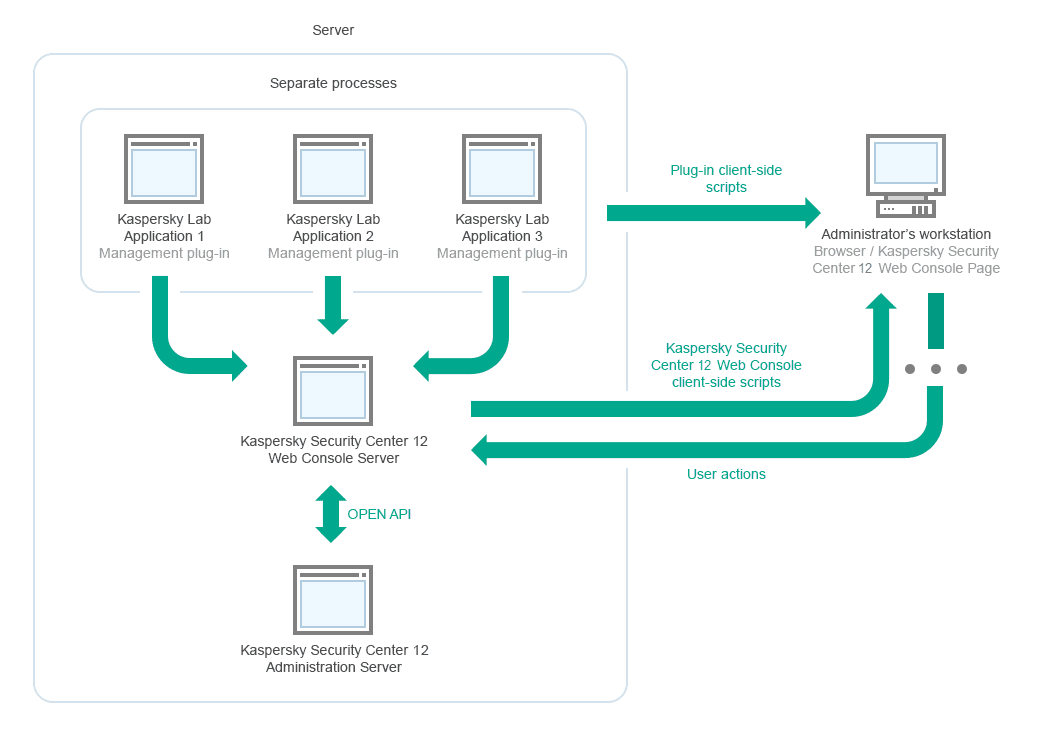

Рисунок 2. Схема развёртывания Kaspersky Security Center

Далее происходит выбор варианта установки — стандартная или выборочная. При выборочной инсталляции мастер запрашивает примерное количество устройств, которыми планируется управлять.

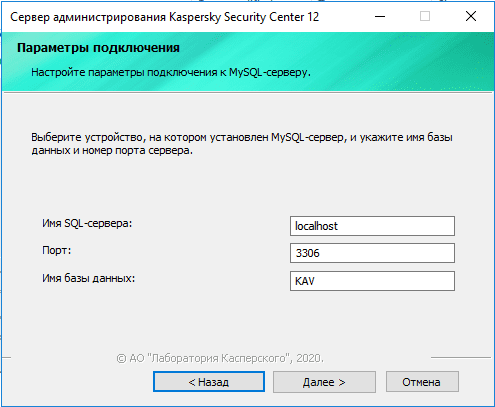

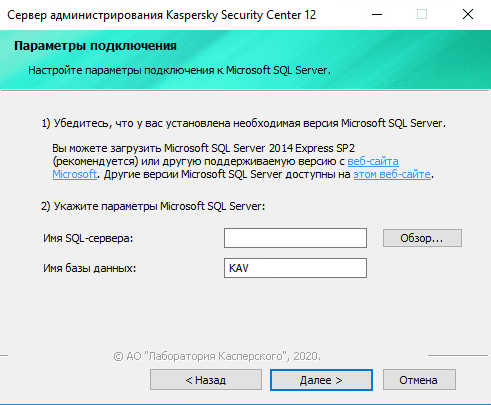

Для работы Kaspersky Security Center требуется подключение к системе управления базами данных, параметры которого следует указать во время установки. Для администратора доступны два варианта подключения — к Microsoft SQL Server и к MySQL.

Рисунок 3. Параметры подключения к СУБД MySQL в процессе установки Kaspersky Security Center

Рисунок 4. Параметры подключения к СУБД Microsoft SQL Server в процессе установки Kaspersky Security Center

После успешного создания базы данных автоматически регистрируются новые учётные записи, от имени которых Kaspersky Security Center будет запускать собственные службы. Можно указать уже зарегистрированные служебные «учётки» — при их наличии.

В заключение создаётся (или указывается) папка общего доступа, которая предназначена для хранения установочных пакетов и пакетов обновлений продуктов «Лаборатории Касперского», а также настраиваются параметры сервера администрирования — его адрес, порты для подключения, длина ключа шифрования.

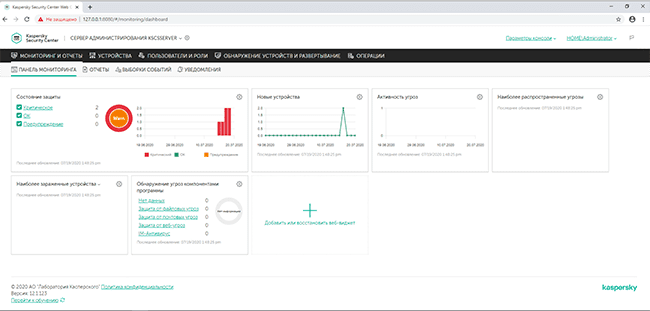

Рисунок 5. Стартовая страница веб-консоли Kaspersky Security Center

Стоит отметить, что установка веб-консоли Kaspersky Security Center выбирается опционально в мастере установки или осуществляется дополнительно либо на сам узел Kaspersky Security Center, либо на выделенный сервер. После установки веб-консоль Kaspersky Security Center будет доступна по адресу https:// :8080.

Установка Kaspersky Endpoint Agent

По завершении установки Kaspersky Security Center запускается мастер развёртывания защиты. С его помощью администратор может выполнить ряд подготовительных действий:

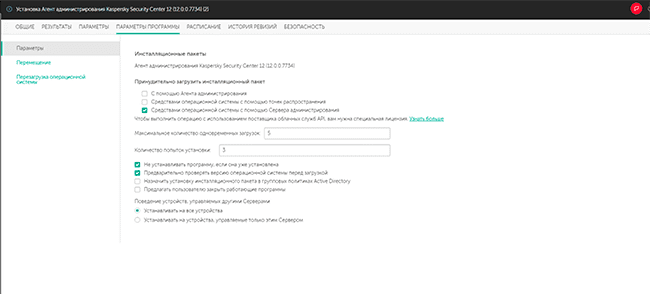

После выполнения этих действий можно запустить созданную задачу по установке. Стоит обратить внимание на то, что для использования возможностей «Kaspersky EDR для бизнеса Оптимальный» необходимо установить Kaspersky Endpoint Security 11.4 (и новее) для Windows с компонентом Endpoint Agent.

Рисунок 6. Параметры задачи удалённой установки в интерфейсе веб-консоли Kaspersky Security Center

Кроме того, в настройках можно указать необходимость автоматического удаления программ, несовместимых с устанавливаемыми продуктами (различные версии средств антивирусной защиты других производителей).

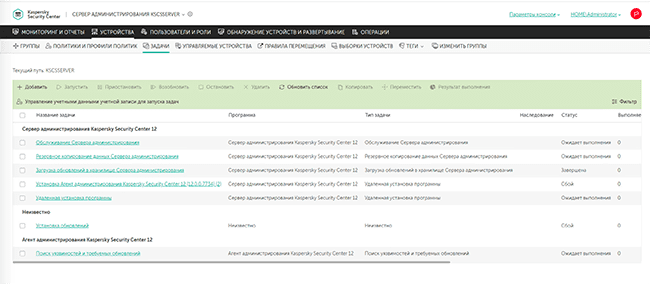

Существуют и другие способы развёртывания «Kaspersky EDR для бизнеса Оптимальный»:

Рисунок 7. Перечень задач в интерфейсе веб-консоли Kaspersky Security Center

Сценарии использования «Kaspersky EDR для бизнеса Оптимальный»

Анализ информации о вредоносных программах в «Kaspersky EDR для бизнеса Оптимальный»

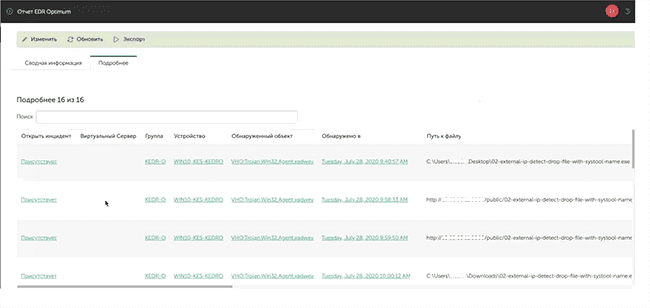

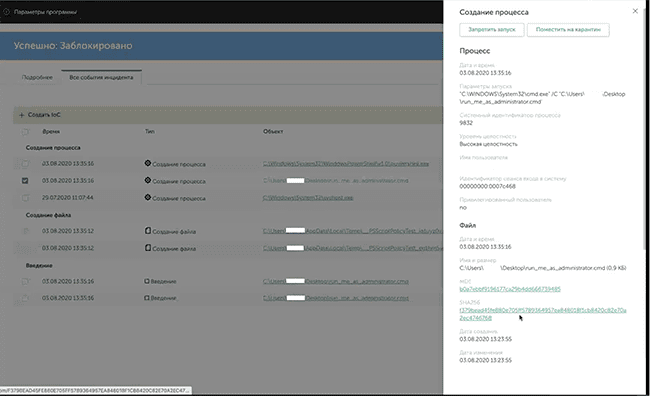

При обнаружении вредоносной программы на рабочей станции в Kaspersky Endpoint Security создаётся событие по информационной безопасности, которое можно также увидеть в отчёте «Kaspersky EDR для бизнеса Оптимальный». Помимо общих сведений о вредоносном объекте там доступны дополнительные данные о происшествии. Также вся информация размещается в карточке инцидента.

Рисунок 8. Отчёт «Kaspersky EDR для бизнеса Оптимальный» в консоли Kaspersky Security Center

Карточка инцидента доступна из веб-консоли Kaspersky Security Center. В ней можно выполнять следующие действия:

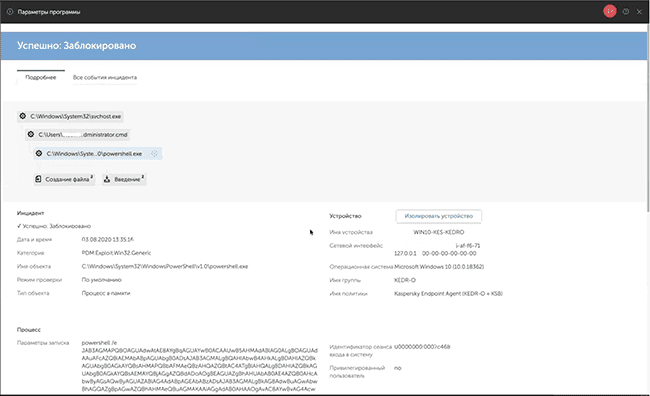

Рисунок 9. Карточка инцидента в «Kaspersky EDR для бизнеса Оптимальный»

В верхней части карточки инцидента находится граф распространения угрозы на рабочей станции, с помощью которого можно увидеть, какие действия выполняла вредоносная программа и как развивалась атака на анализируемом компьютере. В проиллюстрированном выше случае на заражённом устройстве были созданы 2 временных файла и 2 процесса.

Рисунок 10. События инцидента в «Kaspersky EDR для бизнеса Оптимальный»

В дополнение к детектирующей и превентивной функциональности Kaspersky Endpoint Security для бизнеса «Kaspersky EDR для бизнеса Оптимальный» позволяет проанализировать расширенную информацию по обнаружению, такую как данные о файле, пользователе или хосте, а также параметры запуска вредоносного файла (в примере — команда PowerShell), которые можно в дальнейшем декодировать и проанализировать.

Создание индикаторов компрометации в «Kaspersky EDR для бизнеса Оптимальный»

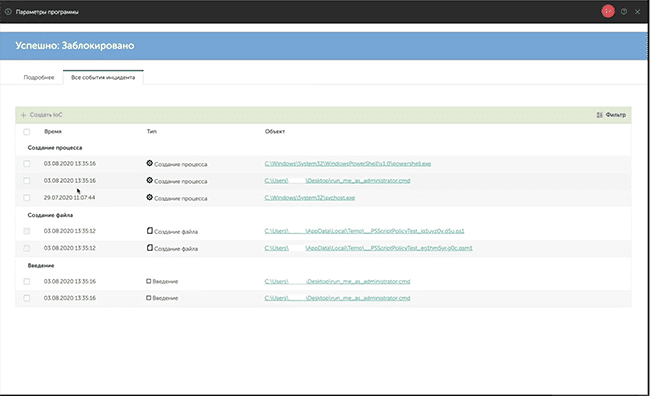

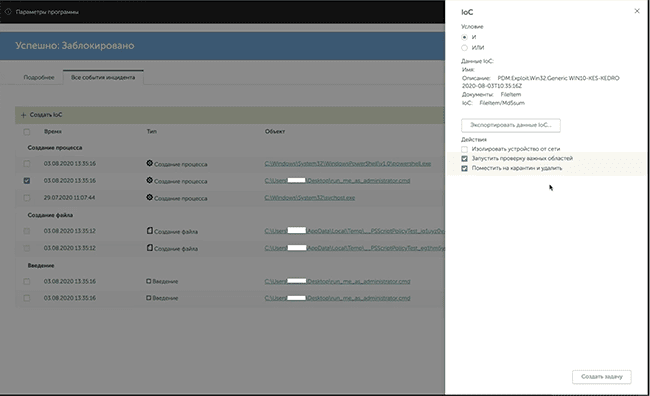

Ввиду того что злоумышленники могут выбрать тактику заражения как можно большего количества хостов, в «Kaspersky EDR для бизнеса Оптимальный» предусмотрена возможность создания индикаторов компрометации или IoC-файлов.

В «Kaspersky EDR для бизнеса Оптимальный» есть три способа создания IoC: импортировать, создать вручную или сгенерировать на основании событий или файлов в процессе расследования.

Для импортирования индикаторов компрометации администратор может загрузить данные, полученные из других источников (например, ФинЦЕРТ), или подготовить их самостоятельно. Основное требование в данных случаях — это поддержка стандарта OpenIOC. В документации на «Kaspersky EDR для бизнеса Оптимальный» имеется подробное руководство по теме индикаторов компрометации, включая таблицу со списком IoC-терминов стандарта OpenIOC, которые поддерживаются Kaspersky Endpoint Agent.

Рисунок 11. Создание индикаторов компрометации в «Kaspersky EDR для бизнеса Оптимальный»

«Kaspersky EDR для бизнеса Оптимальный» также поддерживает возможность автоматического создания индикаторов компрометации после обнаружения угроз с помощью Kaspersky Sandbox (при наличии песочницы).

Данное решение позволяет администратору самостоятельно подготовить индикаторы компрометации, которые будут использоваться в дальнейшей работе, или же сгенерировать их в процессе расследования в несколько щелчков мышью. Сценарий поиска IoC из инцидента даёт возможность выявить угрозу сразу на всех машинах сети — в том числе на тех, где остановлена часть компонентов защиты или же полностью отключён Kaspersky Endpoint Security.

После запуска поиска индикаторов администратор безопасности сможет просмотреть перечень рабочих станций, на которых были найдены файлы с указанными хеш-суммами. В случае выявления признаков компрометации решение «Kaspersky EDR для бизнеса Оптимальный» позволяет в автоматизированном режиме реализовать различные варианты реагирования: от помещения вредоносных файлов на карантин до сетевой изоляции поражённых устройств.

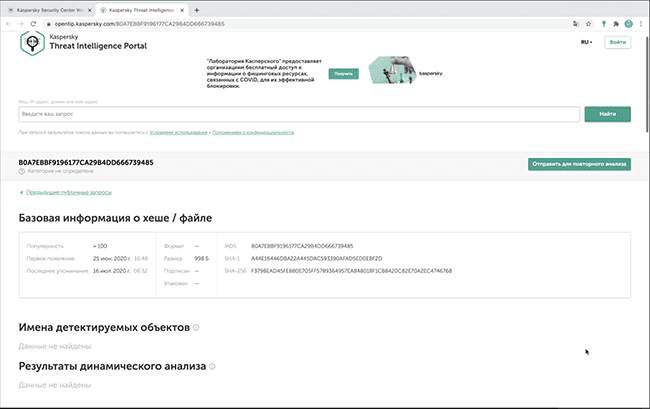

На рисунке ниже представлен скриншот события в «Kaspersky EDR для бизнеса Оптимальный». Стоит отметить, что решение предоставляет детальную информацию по всем собранным событиям операционной системы, связанным с инцидентом.

Рисунок 12. Сведения о процессе, запущенном вредоносным объектом, в «Kaspersky EDR для бизнеса Оптимальный»

Из карточки инцидента можно сразу открыть страницу портала киберразведки (Threat Intelligence Portal) от «Лаборатории Касперского», где доступна дополнительная информация по вредоносному файлу. Для этого нужно нажать на хеш-сумму файла.

Рисунок 13. Портал Threat Intelligence Portal от «Лаборатории Касперского»

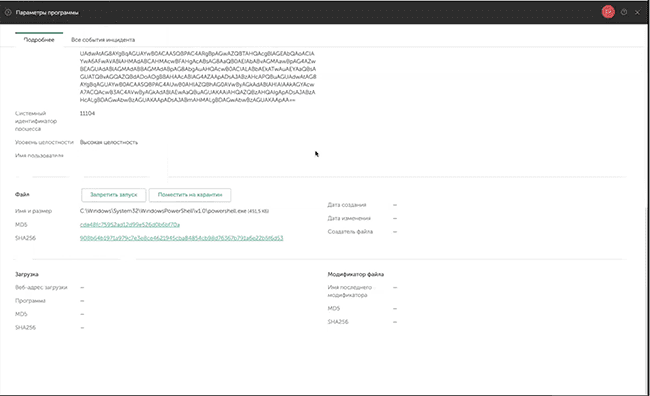

Карантин вредоносного файла в «Kaspersky EDR для бизнеса Оптимальный»

Полезной возможностью «Kaspersky EDR для бизнеса Оптимальный» может оказаться отправка файлов в карантин. Это также можно сделать из карточки инцидента. При нажатии кнопки «Поместить на карантин» создаётся соответствующая задача, после выполнения которой вредоносный файл будет помещён в защищённое хранилище. Это позволяет в дальнейшем работать с данным файлом через консоль Kaspersky Security Center — например, скачать его для проведения исследования.

Рисунок 14. Карточка инцидента в «Kaspersky EDR для бизнеса Оптимальный»

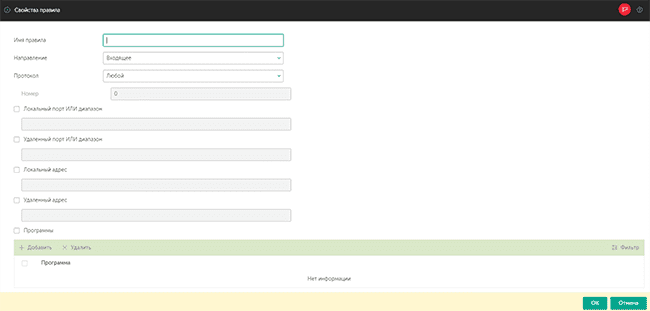

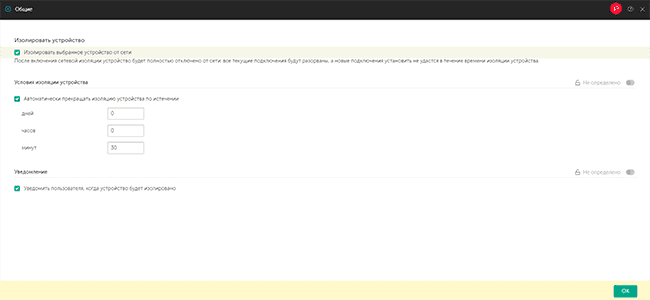

Сетевая изоляция устройства в «Kaspersky EDR для бизнеса Оптимальный»

В «Kaspersky EDR для бизнеса Оптимальный» предусмотрено два сценария сетевой изоляции — вручную и в автоматизированном режиме. При выявлении угроз информационной безопасности программный комплекс оборвёт сетевые соединения между заражённым хостом и сетью компании. Останутся только те, которые администратор заранее добавил в исключения, а также необходимые для взаимодействия с другими продуктами «Лаборатории Касперского» (в том числе для управления агентом Kaspersky Endpoint Agent). Добавление исключений позволит при необходимости вернуть сетевое взаимодействие с хостом из консоли управления Kaspersky Security Center.

Рисунок 15. Добавление исключений сетевой изоляции в «Kaspersky EDR для бизнеса Оптимальный»

Полезной является возможность оповещения пользователя о том, что его компьютер изолирован от сети компании. В критической ситуации такое оповещение позволит успокоить сотрудника и при этом снизить нагрузку на внутреннюю поддержку.

Рисунок 16. Параметры настройки сетевой изоляции устройства в «Kaspersky EDR для бизнеса Оптимальный»

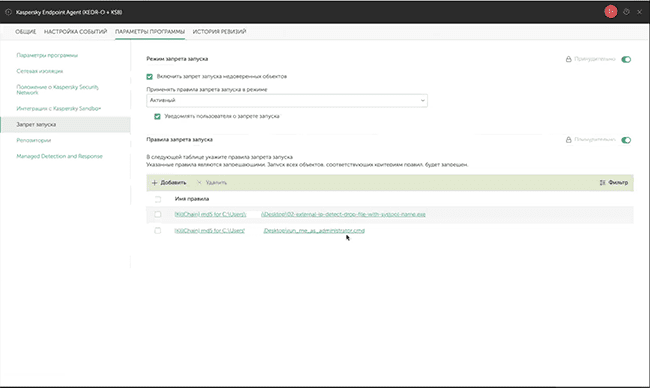

Запрет запуска файлов в «Kaspersky EDR для бизнеса Оптимальный»

На устройствах с Kaspersky Endpoint Agent имеется возможность запретить запуск файлов, в том числе исполняемых, скриптовых и офисных (документов). Для использования данного механизма администратор может в первую очередь настроить применение запрещающих правил в режиме сбора статистики. Тогда «Kaspersky EDR для бизнеса Оптимальный» будет только регистрировать попытки запуска приложений и открытия документов.

По завершении первого этапа рекомендуется включать активный режим, который не позволит пользователям открывать запрещённые файлы. Добавление хешей запрещённых файлов может производиться как вручную, так и из карточки инцидента одним щелчком. При попытке выполнить такое действие сотруднику будет направляться уведомление.

Рисунок 17. Параметры настройки запрета запуска файлов в «Kaspersky EDR для бизнеса Оптимальный»

Выводы

«Kaspersky EDR для бизнеса Оптимальный» подойдёт тем организациям, которые уже используют продукты «Лаборатории Касперского» для обеспечения безопасности конечных устройств и / или нуждаются в усиленной защите последних с возможностями по расследованию инцидентов в сфере защиты информации, а также по реагированию на них (например, для выполнения требований регуляторов).

Разработчики «Kaspersky EDR для бизнеса Оптимальный» хорошо продумали те действия, которые выполняют администраторы безопасности в «боевой» среде. Например, возможность изолировать устройство в случае его заражения не позволит вредоносным программам распространиться по внутренней сети компании и вывести из строя критически значимые ресурсы. Реагирование может осуществляться одним кликом или в автоматизированном режиме при поиске IoC. Кроме того, администратору безопасности будет доступна возможность запрета запуска исполняемых файлов или документов в автоматизированном режиме. «Kaspersky EDR для бизнеса Оптимальный» имеет функцию поиска индикаторов компрометации и поддерживает возможность создавать собственные IoC-файлы. Работа с карточками инцидентов снижает временные затраты на выяснение причин инцидента и его последствий.

Другими словами, «Kaspersky EDR для бизнеса Оптимальный» решает множество задач в рамках процесса защиты инфраструктуры организации от компьютерных атак и в то же время помогает выполнить требования нормативных актов, в том числе предписаний ФСТЭК России по защите объектов критической информационной инфраструктуры (организация процесса реагирования на ИБ-инциденты в соответствии с требованиями по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации, утверждёнными приказом ФСТЭК России № 239 от 25.12.2017).

Достоинства:

Недостатки: