Forensic mode kali linux что это

Forensic mode kali linux что это

Сегодня мы продолжаем знакомится с операционной системой, созданной для пентестеров. Backtrack, а теперь и Kali linux интересует многих, но не все имеют опыт работы с Linux системами. В данной статье я постараюсь рассказать, что делать после загрузки Kali Linux и как её использовать.

Но перед тем как перейти к сути вопроса, ознакомьтесь с установкой Kali (backtrack) Linux на флешку и с кратким обзором Linux систем.

Запуск Kali linux

Для начала разберём запуск этого дистрибутива. Тут возможны варианты в зависимости от того, запускаете вы Kali с DVD, флешки или она установленна на жёсткий диск. Запуск с DVD может понадобится только в ознакомительных целях, так как после перезагрузки изменения не сохраняются, поэтому я не буду останавливаться на этом варианте. Устанавливать Kali в качестве основной системы я не советую, так как это очень узконаправленный дистрибутив и нет смысла в его повседневном использовании. Вот запуск с флешки является оптимальным, так как в случае модификации (например установки обновлений) все изменения сохраняются и запускать Kali можно на любом компьютере.

Запуск с флешки не сильно отличается от запуска с DVD. Нужно перейти в BIOS компьютера/ноутбука и поставить флешку как первое устройство в списке приоритета загрузки. На разных компьютеров этот список выводится поразному, поэтому Вам придётся найти его самостоятельно. Второй вариант при запуске компьютера вызвать список устройств для загрузки. Обычно это делается клавишами F8, F11 или F12. Но в любом случае флешка должна быть вставленна до того, как вы включите компьютер/ноутбук.

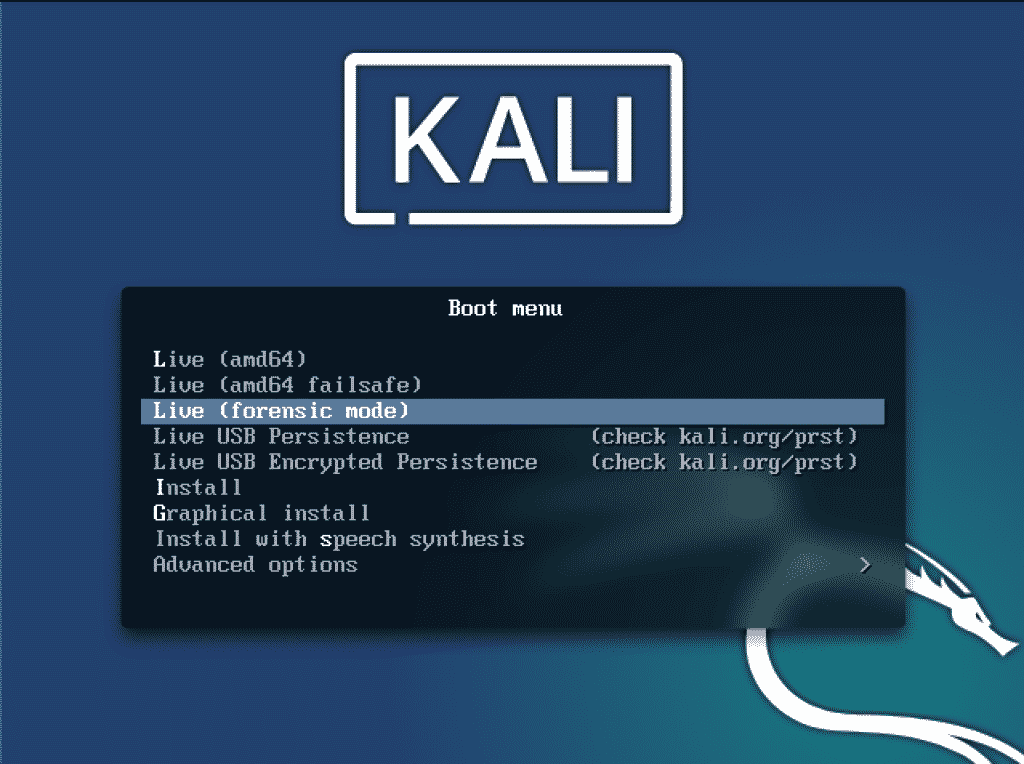

Варианты загрузки

Предусмотрено 3 варианта загрузки Kali linux. Первым идёт обычная загрузка, её мы используем чаше всего. Следующая — это безопасный режим (Failsafe), его используем когда не получается загрузиться обычным способом. Самый интересный режим загрузки — Forensic mode. Это режим для криминалистической экспертизы, суть режима в том, что операционная система не оставляет следов на запущенном компьютере(пример: не монтирует автоматом диски, не использует разделы с подкачкой и т.п.). Если вы не понимаете зачем это нужно — не лезьте туда.

После загрузки

Kali linux по умолчанию загружается в графический интерфейс, но иногда перед вами может появиться консоль и компьютер будет ждать команды. Ничего страшного, просто запустите графическое окружение командой «startx».

Если потребуется ввести пароль, то в Kali linux по умолчанию установленн пользователь root и пароль toor

Очень важно работать в обновлённой системе, поэтому первое, что Вы должны сделать — обновить ПО. Для этого заходим в терминал (программа Terminal) и выполняем по очереди 2 команды:

apt-get update

apt-get upgrade

Периодически нас будут спрашивать, действительно ли мы хотим установить тот или иной пакет — соглашаемся, нажимая кноппу Y.

Чтобы программы работали

Многие программы, описанные мной в обзоре Kali Linux, требуют для своей работы запущенных демонов (в Windows это называется сервисами), так вот в Kali они по умолчанию остановленны и запустить их можно из меню Kali Linux → System Service

Не забудте подключиться к сети, благо в Kali это делается при помощи Network manager, который привычно расположен на панели задач.

Дополнительные программы можно установить используя «Add/Remove Software», она находится в меню System Tools.

Как работать в терминале (консоли)

Несмотря на то, что в Kali графическое окружение сделано на пять с плюсом, нам всё равно придутся довольно часто работать с командной строкой. Для этого у нас есть программа «Terminal» (хотя вы можете установить и другую программу для этих целей).

Для начала установите «MC» – это отличный файловый менеджер для командной строки.

Установить его можно командой:

Отлично, теперь давайте поговорим об особенностях работы в командной строке Linux. Для начала запоминаем следующее:

Эта та информация, которая может помочь новичку в Linux, но при этом я полагаю, что Вы умеете работать в консоле Windows

Настоятельно советую почитать более подробно про работу в консоли Linux.

Собственно это всё, данной информации достаточно, чтобы начать работать с Kali linux, а остальное читайте в следующих статьях.

Kali Linux: оценка защищённости систем

Сегодня мы продолжаем публиковать перевод избранных глав книги «Kali Linux Revealed». Перед вами — первый раздел главы 11: «Применение Kali Linux для оценки защищённости информационных систем».

Глава 11. Применение Kali Linux для оценки защищённости информационных систем

К этому моменту мы рассмотрели немало возможностей Kali Linux, поэтому вы уже должны хорошо понимать особенности системы и то, как решать с её помощью множество сложных задач.

Однако, прежде чем приступать к практическому использованию Kali, стоит разобраться с некоторыми концепциями, связанными с оценкой защищённости информационных систем. В этой главе мы расскажем об этих концепциях, благодаря чему вы получите базовые знания по данному вопросу. Здесь же мы и дадим ссылки на дополнительные материалы, которые пригодятся в том случае, если вам понадобится использовать Kali для выполнения оценки защищённости систем.

Для начала стоит уделить время самому понятию «безопасность» в применении к информационным системам. Пытаясь защитить информационную систему, обращают внимание на три её основных атрибута:

Например, у вас есть личный дневник, который содержит ваши самые заветные мысли. Конфиденциальность этой информации может быть гораздо важнее, чем её целостность или доступность. Другими словами, главное — чтобы никто не мог прочесть то, что написано в дневнике. Если кто-то что-то в него напишет, не читая — это не так уж и страшно. Точно так же, вам не нужно, чтобы дневник был абсолютно всегда под рукой.

С другой стороны, если вы защищаете систему, которая хранит сведения о медицинских рецептах, целостность данных выходит на первый план. Важно не дать посторонним читать эти записи, то есть — получать сведения о том, кто какими лекарствами пользуется. Важно, чтобы к спискам рецептов можно было получить беспрепятственный доступ. Однако, самое важное — чтобы никто не смог изменить содержимое системы (то есть — повлиять на её целостность), так как это может привести к опасным для жизни последствиям.

Когда вы занимаетесь безопасностью системы и обнаруживаете проблему, вам нужно понять, какие части CIA имеют отношение к этой проблеме. Это может быть что-то одно из списка «конфиденциальность, целостность, доступность», либо — комбинация частей модели. Подобный подход помогает более полно понять проблему, позволяет разбивать инциденты по категориям и принимать соответствующие меры. Понимая сущность модели CIA, несложно классифицировать с её помощью уязвимости разного масштаба. Вот, например, как можно рассмотреть сквозь призму CIA взломанное методом внедрения SQL-кода веб-приложение:

Ещё одна концепция, которой мы уделим внимание — это риск. Понятие «риск» складывается из понятий «угроза» и «уязвимость». Эти концепции не слишком сложны, но применяя их легко ошибиться. Подробнее мы рассмотрим их позже, но если сказать об этом в двух словах, можно отметить, что лучше всего воспринимать риск как то, что вы пытаетесь предотвратить, угрозу — как того, кто может это, нежелательное, совершить, и уязвимость — как нечто, способное позволить сделать то, что вы хотите предотвратить. Соответствующие усилия могут быть приложены к тому, чтобы снизить уровень угрозы или устранить уязвимость. Цель этих действий — снижение риска.

Например, посещая некоторые страны, вы можете быть подвержены существенному риску заражения малярией. Это так по двум причинам. Во-первых — в некоторых местностях высока угроза быть укушенным малярийным комаром. Во-вторых — у вас, почти наверняка, нет иммунитета к малярии. Риск — это заражение. Угроза — это комары. Уязвимость — это отсутствие иммунитета к болезни. Для того, чтобы снизить вероятность реализации угрозы, можно контролировать уязвимость с помощью медикаментов. Кроме того, можно попытаться контролировать угрозу, используя репелленты и противомоскитные сетки.

11.1. Применение Kali Linux для оценки защищённости информационных систем

Если вы готовитесь использовать Kali Linux в боевых условиях, сначала необходимо удостовериться в том, что у вас установлена чистая ОС, которая нормально работает. Обычная ошибка, которую совершают многие начинающие пентестеры, заключается в том, что они используют один и тот же экземпляр Kali в ходе выполнения анализа защищённости разных систем. Такой подход может привести к проблемам по двум основным причинам:

Для того, чтобы обзавестись подобной версией системы, обратитесь к разделам 9.3. «Сборка собственных Live-ISO образов»и 4.3. «Автоматическая установка». Чем серьёзнее вы подойдёте к автоматизации своего труда сегодня — тем меньше времени потратите завтра.

У каждого пентестера свои требования к рабочей конфигурации Kali, но имеются некоторые универсальные рекомендации, на которые стоит обратить внимание всем.

Для начала — рассмотрите возможность зашифрованной установки, как показано в разделе 4.2.2. «Установка на полностью зашифрованную файловую систему». Это позволит защитить ваши данные, хранящиеся на компьютере, обычно — на ноутбуке. Если его когда-нибудь украдут, вы по достоинству оцените эту меру предосторожности.

Для обеспечения дополнительной безопасности во время путешествий имеет смысл рассмотреть настройку функции самоуничтожения (подробности — в разделе «Установка пароля самоуничтожения для повышения уровня безопасности системы») после отправки (зашифрованной) копии ключа сослуживцу в офисе. Таким образом ваши данные будут защищены до тех пор, пока вы не вернётесь в офис, где вы сможете восстановить работоспособность компьютера с помощью ключа дешифрования.

По той же причине вам, возможно, следует перепроверить сетевые настройки (подробнее — в разделе 5.1. «Настройка сети», и в разделе 7.3. «Защита сетевых служб»). Дважды проверьте настройки DHCP и просмотрите службы, которые слушают ваш IP-адрес. Эти установки могут оказать серьёзнейшее воздействие на успешность работы. Вы не можете анализировать то, что не видите, а излишние службы могут выдать вашу систему и привести к её отключению от сети ещё до того, как вы начнёте исследование.

Особую важность внимание к сетевым настройкам играет в том случае, если вы занимаетесь расследованием сетевых вторжений. В ходе таких расследований необходимо избежать любого воздействия на системы, которые подверглись атаке. Специально настроенная версия Kali с метапакетом kali-linux-forensic загружается в режиме криминалистической экспертизы (forensic mode). В таком режиме ОС не монтирует диски автоматически и не использует раздел подкачки. В результате, при использовании инструментов цифровой криминалистики, доступных в Kali, вы сможете сохранить целостность анализируемой системы.

В заключение можно сказать, что правильная подготовка Kali Linux к работе, использование чистой, вдумчиво настроенной системы — залог успеха.

Итоги

Сегодня мы рассказали о модели CIA, и о том, как применять её при классификации уязвимостей и при планировании мер по защите систем. Мы рассмотрели понятия рисков, угроз и уязвимостей, поговорили о том, как готовить Kali Linux к выполнению практических задач пентестера. В следующий раз мы расскажем о различных видах мероприятий, направленных на оценку защищённости информационных систем.

Уважаемые читатели! Применяете ли вы на практике модель CIA?

🎩 Инструменты для форензики Kali Linux

Kali Linux – это мощная операционная система, специально разработанная для специалистов по тестированию на проникновение и безопасности.

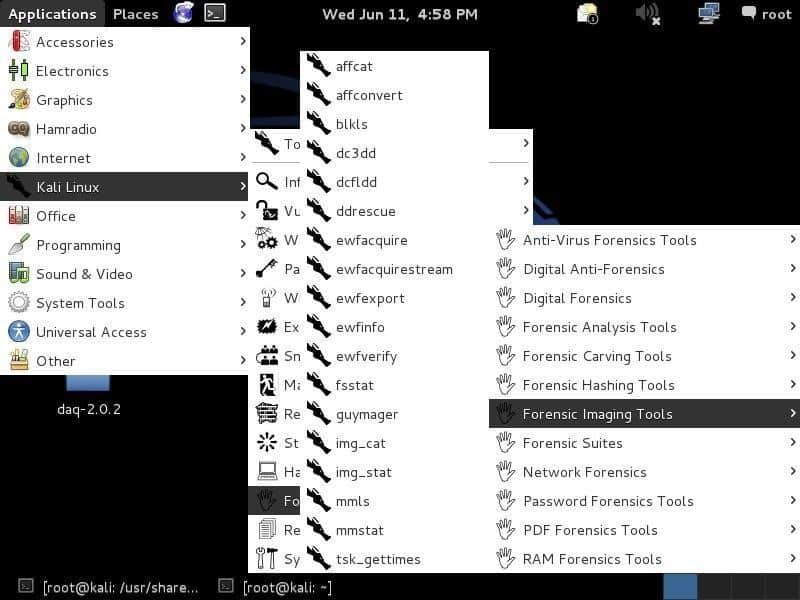

Большинство ее функций и инструментов предназначено для исследователей безопасности и пентестеров, но у нее есть отдельная вкладка «Forensics» и отдельный режим «Forensics» для криминалистов, т.е. форензика.

Форензика становится очень важной в кибербезопасности для обнаружения и отслеживания преступников в Black Hat. Важно удалить вредоносные бэкдоры / вредоносные программы Hackers и отследить их, чтобы избежать возможных инцидентов в будущем.

В режиме Kali Forensics операционная система не монтирует ни один раздел с жесткого диска системы и не оставляет никаких изменений или отпечатков пальцев в системе хоста.

Kali Linux поставляется с предустановленными популярными приложениями и инструментами для форензики.

Здесь мы рассмотрим некоторые известные инструменты с открытым исходным кодом, присутствующие в Kali Linux.

Bulk Extractor

Bulk Extractor – это многофункциональный инструмент, который может извлекать полезную информацию, такую как номера кредитных карт, доменные имена, IP-адреса, электронные адреса, номера телефонов и URL-адреса, из доказательств Жесткие диски / файлы, найденные в ходе судебно-медицинской экспертизы.

Он полезен при анализе изображений или вредоносных программ, а также помогает в кибер-расследовании и взломе паролей.

Метод состоит их составления списка слов на основе информации, найденной из доказательств, которые могут помочь в взломе пароля.

Bulk Extractor популярен среди других инструментов благодаря своей невероятной скорости, совместимости с множеством платформ и тщательности.

Он быстрый благодаря многопоточным функциям и способен сканировать любой тип цифрового мультимедиа, включая жесткие диски, твердотельные накопители, мобильные телефоны, камеры, SD-карты и многие другие типы.

Bulk Extractor имеет следующие интересные функции, которые делают его более предпочтительным,

Autopsy

Autospy – это платформа, которая используется при кибер-расследованиях правоохранительными органами для проведения и составления отчетов о криминалистических операциях.

Он объединяет множество отдельных утилит, которые используются для криминалистики и восстановления, и предоставляет графический интерфейс пользователя.

Autopsy – это бесплатный кроссплатформенный продукт с открытым исходным кодом, доступный для Windows, Linux и других операционных систем на основе UNIX.

Autospy может искать и исследовать данные с жестких дисков различных форматов, включая EXT2, EXT3, FAT, NTFS и других.

Он прост в использовании и не требует установки в Kali Linux, так как он поставляется с предустановленной и предварительно настроенной конфигурацией.

Dumpzilla

Dumpzilla – это кроссплатформенный инструмент командной строки, написанный на языке Python 3, который используется для выгрузки связанной с форензикой информации из веб-браузеров.

Он не извлекает данные или информацию, он просто отображает их в терминале, который можно передать, отсортировать и сохранить в файлах с помощью команд операционной системы.

В настоящее время он поддерживает только браузеры на основе Firefox, такие как Firefox, Seamonkey, Iceweasel и т. д.

Dumpzilla может получить следующую информацию из браузеров:

Digital Forensics Framework – DFF

DFF – это инструмент для восстановления файлов и платформа для разработки форензики, написанный на Python и C ++.

Он имеет набор инструментов и скриптов с командной строкой и графическим интерфейсом пользователя.

Он используется для проведения судебных расследований, а также для сбора и представления цифровых доказательств.

Он прост в использовании и может быть использован профессионалами, а также новичками для сбора и сохранения цифровой криминалистической информации.

Здесь мы обсудим некоторые из его полезных функций:

Foremost

Foremost – это более быстрый и надежный инструмент восстановления на основе командной строки для возврата потерянных файлов в операциях форензики.

Прежде всего, имеет возможность работать с изображениями, созданными dd, Safeback, Encase и т. д., или непосредственно на диске. Прежде всего можно восстановить exe, jpg, png, gif, bmp, avi, mpg, wav, pdf, ole, rar и много других типов файлов.

Заключение

Kali, наряду со своими известными инструментами тестирования на проникновение, также имеет целую вкладку, посвященную «Криминалистике» или если хотите Форензике.

Он имеет отдельный режим «Forensics», который доступен только для Live USB, в которых он не монтирует разделы хоста.

Kali немного предпочтительнее других дистрибутивов, таких как CAINE, из-за его поддержки и лучшей совместимости.

How to Use Kali Linux Forensics Mode

Kali Linux ‘Live’ provides a Forensic mode where you can just plug in a USB containing a Kali ISO. Whenever a forensic need arises you are able to do what you need without installing anything extra using the Kali Linux Live (Forensic Mode). Booting into Kali (Forensic mode) does not mount system hard drives, hence the operations you perform on the system do not leave any trace.

How to Use Kali’s Live (Forensic Mode)

To use “Kali’s Live (Forensic Mode),” you will need a USB drive containing Kali Linux ISO. To make one, you can follow official guidelines from Offensive Security, here:

After preparing the Live Kali Linux USB, plug it in and restart your PC to enter the Boot loader. There, you will find a menu like this one:

Clicking on the Live (Forensic mode) will take you right into the forensics mode containing the tools and packages required for your forensic needs. In this article we will look at how to organize your digital forensics process using the Live (Forensic mode).

Copying Data

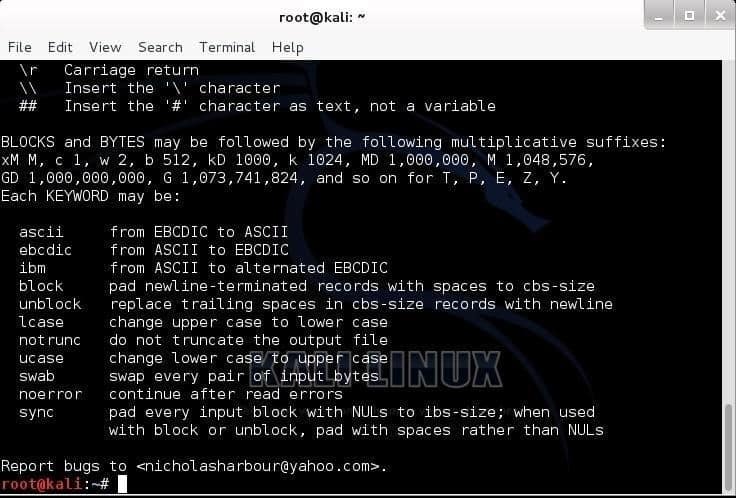

Forensics requires imaging of System Drives containing data. The first thing we need to do is make a bit-by-bit copy of the file, hard drive, or any other type of data on which we need to perform forensics. This is a very crucial step because if it is done wrong, then all the work can go to waste.

The regular backups of a drive or file do not work for us (the forensic investigators). What we need is a bit-by-bit copy of data on the drive. To do this, we will use the following dd command:

$ dd if = source > of = destination > bs = byte size >

We need to make a copy of the drive sda1, so we will use the following command. It will make a copy of sda1 to sda2 512 byes at a time.

$ dd if = / dev / sda1 of = / dev / sda2 bs = 512

Hashing

With our copy of the drive, anyone can question its integrity and could think that we placed the drive intentionally. To generate proof that we have the original drive, we will use hashing. Hashing is used to assure the image integrity. Hashing will provide a hash for a drive, but if a single bit of data is changed, the hash will change and we will know if it has been replaced or is the original. To ensure the integrity of the data and that nobody can question its originality, we will copy the disk and generate an MD5 hash of it.

First, open dcfldd from the forensics toolkit.

The dcfld interface will look like this:

Now, we will use the following command:

$ dcfldd if = / dev / sda of = / media / image.dd hash =md5 bs = 512

/dev/sda: the drive you want to copy

/media/image.dd: the location and name of the image you want it to copy to

hash=md5: the hash you want to generate e.g md5, SHA1, SHA2, etc. In this case it is md5.

bs=512: number of bytes to copy at a time

One thing we should know is that Linux doesn’t provide drives names with a single letter like in windows. In Linux, hard drives are separated by hd designation, such as had, hdb, etc. For SCSI (small computer system interface) it is sd, sba, sdb, etc.

Now, we have the bit by bit copy of a drive on which we want to perform forensics. Here, forensic tools will come into play, and anyone with a knowledge of using these tools and can work with them will come in handy.

Tools

Forensics mode already contains famous open-source ToolKits and packages for forensic purposes. It is good to understand Forensics to inspect the crime and backtrack to whoever has done it. Any knowledge of how to use these tools would come in handy. Here, we will take a quick overview of some tools and how to get familiar with them

Autopsy

Autopsy Is a tool utilized by the military, law enforcement, and different agencies when there is a forensic need. This bundle is presumably one of the most powerful ones accessible through open-source, it consolidates the functionalities of numerous other littler bundles that are progressively engaged in their methodology into one flawless application with an internet browser-based UI.

Now, how about we open any program and explore the location above. This will essentially take us to the nearby web server on our framework (localhost) and get to port 9999 where Autopsy is running. I am utilizing the default program in Kali, IceWeasel. When I explore that address, I get a page like the one seen below:

Its functionalities incorporate – Timeline investigation, keyword search, hash separating, data carving, media, and markers of a bargain. Autopsy accepts disk images in raw oe EO1 formats and give results in whatever format is required usually in XML, Html formats.

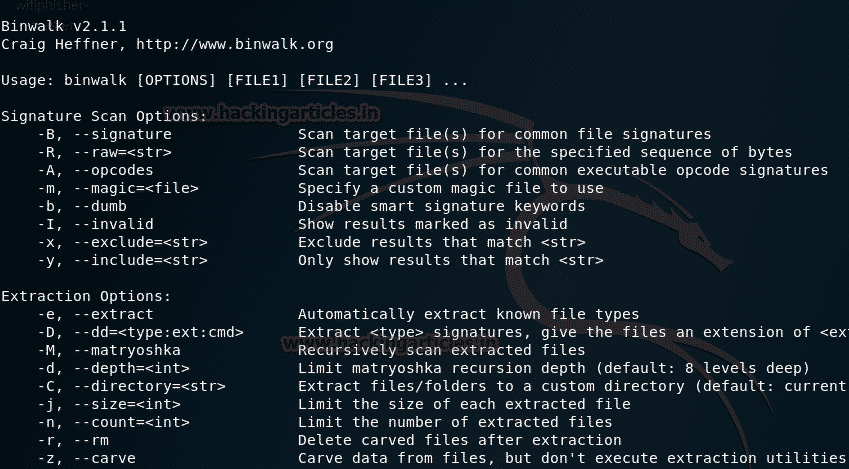

BinWalk

This tool is utilized while managing binary images, it has the ability of finding the inserted document and executable code by investigating the image file. It is an amazing asset for those who know what they are doing. When utilized right, you very well may discover delicate data covered up in firmware images that might reveal a hack or be used to discover an escape clause to misuse.

This tool is written in python and it uses the libmagic library, making it ideal for use with enchantment marks made for Unix record utility. To make things simpler for examiners, it contains an enchantment signature record which holds the most regularly discovered marks in firmware, which makes it simpler to spot inconsistencies.

Ddrescue

It duplicates information from one document or square gadget (hard drive, cd-rom, etc.) to another, attempting to protect the great parts first if there should arise an occurrence of read mistakes.

The essential activity of ddrescue is completely programmed. That is, you do not need to sit tight for a blunder, stop the program, and restart it from another position. If you utilize the mapfile highlight of ddrescue, the information is saved proficiently (just the required squares are perused). Likewise, you can intrude on the salvage whenever and continue it later at a similar point. The mapfile is a basic piece of ddrescue’s viability. Utilize it except if you know what you are doing.

To use it we will use the following command:

$ dd_rescue infilepath > outfilepath >

Dumpzilla

Dumpzilla application is created in Python 3.x and is used for extracting the measurable, fascinating data of Firefox, Ice-weasel, and Seamonkey programs to be examined. Because of its Python 3.x turn of events, it probably will not work appropriately in old Python forms with specific characters. The application works in an order line interface, so data dumps could be diverted by pipes with devices; for example, grep, awk, cut, sed. Dumpzilla allows users to picture the following areas, search customization and concentrate on certain areas:

Foremost

Erase documents that may help unravel a computerized episode? Forget about it! Foremost is a simple-to-use, open-source bundle that can cut information out of arranged circles. The filename itself probably will not be recouped however the information it holds can be cut out. Foremost can recover jpg, png, bmp, jpeg, exe, mpg, ole, rar, pdf and a lot of other types of files.

-V – display copyright information and exit

-t – specify file type. (-t jpeg,pdf …)

-d – turn on indirect block detection (for UNIX file-systems)

-i – specify input file (default is stdin)

-a – Write all headers, perform no error detection (corrupted files)

-w – Only write the audit file, do not write any detected files to the disk

-o – set output directory (defaults to output)

-c – set configuration file to use (defaults to foremost.conf)

-q – enables quick mode. Searches are performed on 512 byte boundaries.

-Q – enables quiet mode. Suppress output messages.

-v – verbose mode. Logs all messages to screen

Bulk Extractor

This is an exceptionally useful tool when an examiner is hoping to separate specific sort of information from the computerized proof record, this device can cut out email addresses, URL’s, installment card numbers, and so on. This tool takes a shot at catalogues, files, and disk images. The information can be halfway ruined, or it tends to be compacted. This device will discover its way into it.

This feature includes highlights which help make an example in the information that is found over and again, for example, URL’s, email ids and more and presents them in a histogram group. It has a component by which it makes a word list from the information discovered. This can help with splitting the passwords of scrambled documents.

RAM Analysis

We have seen memory analysis on hard drive images, but sometimes, we must capture data from live memory (Ram). Remember that Ram is a volatile memory source, which means it loses its data like open sockets, passwords, processes running as soon as it is turned off.

One of the many good things about memory analysis is the ability to recreate what the suspect was doing at the time of a mishap. One of the most famous tools for memory analysis is Volatility.

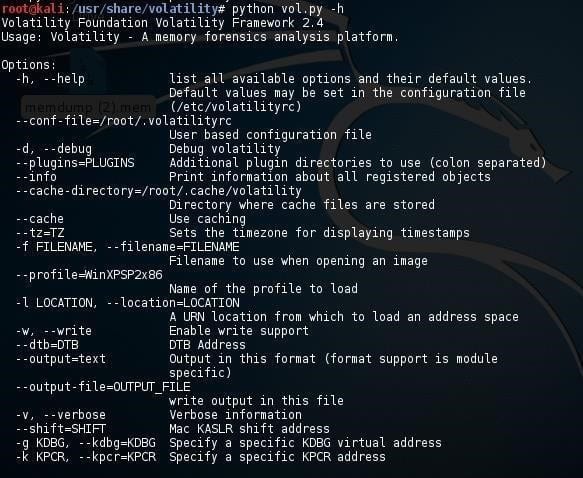

In Live (Forensics mode), first, we will navigate to Volatility using the following command:

As volatility is a Python script, enter the following command to see the help menu:

Before doing any work on this memory image, first we need to get to its profile by using the following command. The profile image helps volatility to know where in memory addresses the important information resides. This command will examine memory file for evidence of operating system and key information:

Volatility is a powerful memory analysis tool with tons of plugins that will help us investigate what the suspect was doing at the time of the computer seizure.

Conclusion

Forensics is increasingly becoming more and more essential in today’s digital world, where every day, many crimes are committed using digital technology. Having forensic techniques and knowledge in your arsenal is always an extremely useful tool to fight against cyber-crime on your own turf.

Kali is equipped with the tools needed to perform forensics, and by using Live (Forensic Mode), we do not have to keep it in our system all the time. Instead, we can just make a live USB or have Kali ISO ready in a peripheral device. In case forensic needs pop up, we can just plug in the USB, switch to Live (Forensic Mode) and get the job done smoothly.

About the author

Usama Azad

A security enthusiast who loves Terminal and Open Source. My area of expertise is Python, Linux (Debian), Bash, Penetration testing, and Firewalls. I’m born and raised in Wazirabad, Pakistan and currently doing Undergraduation from National University of Science and Technology (NUST). On Twitter i go by @UsamaAzad14