ibank что это за программа на андроид

Эксперты оценили уязвимость мобильных приложений банков для мошенников

В банковских мобильных приложениях есть уязвимые места, что может привести к утечкам данных клиентов, несанкционированному доступу к приложению и проведению мошеннических операций, а также к краже денежных средств. К такому выводу пришли специалисты Positive Technologies, которые проанализировали эти уязвимости и угрозы мобильным банкам. С исследованием компании ознакомился РБК.

Специалисты выявили недостатки как в клиентских частях мобильного банка (установленное на устройство пользователя приложение), так и в серверных частях (веб-приложение, которое находится на стороне банка и взаимодействует с приложением клиента через интернет).

Что изучали

Для исследования было выбрано 14 полнофункциональных банковских мобильных приложений для Android и iOS, которые принадлежат семи банкам из топ-50 крупнейших кредитных организаций по величине активов. Каждое из анализируемых приложений было скачано из официальных магазинов Google Play и AppStore не менее 500 тыс. раз. Общее число скачиваний всех этих приложений превышает 10 млн.

Всего специалисты Positive Technologies обнаружили в приложениях 43 уникальные уязвимости, в основном технического характера. Каждое приложение содержит в своем коде как минимум три уязвимости, с помощью которых мошенники могут получить доступ к внутренней инфраструктуре банка.

Как банки защищают свои приложения

Банки уделяют повышенное внимание безопасности приложений и регулярно проводят аудит и проверку их защищенности, рассказали РБК в ВТБ, МКБ, Промсвязьбанке, Райффайзенбанке, Тинькофф Банке и «Открытии». При этом основные сценарии мошенничества в России строятся на методах социальной инженерии (психологические методы выманивания у граждан необходимых сведений), поэтому мошенникам даже не требуется искать и эксплуатировать ИT-уязвимости приложений — всю необходимую информацию они получают обманным путем у клиентов банков, подчеркнули в ВТБ.

Group-IB регулярно находит уязвимости в банковских приложениях, однако на практике эти «дыры» используются довольно редко, поскольку злоумышленникам проще и дешевле использовать социальную инженерию, говорит руководитель направления «Аудит и консалтинг» Group-IB Андрей Брызгин. Однако он обращает внимание на то, что банки начали активно просвещать пользователей на тему мошеннических схем с использованием фишинга, звонков с тюремных call-центров и прочего. Поэтому со временем социнженерия может перестать приносить преступникам финансовую выгоду и они обратятся к уязвимости приложений.

По данным ЦБ, в 2019 году 69% всех хищений средств с банковских счетов граждан проводилось с использованием социальной инженерии. Всего за прошлый год мошенникам удалось украсть 6,42 млрд руб.

Для чего нужно приложение Ubank на смартфонах

Если у вас есть смартфон Samsung или Fly, то вы наверняка находили на нём непонятное установленное приложение Ubank. Не секрет, что многие производители гаджетов устанавливают на свои модели разные программы, которые, по их мнению, будут полезны пользователям. Вот это как раз и относится к таким.

Но чем оно может быть полезно и какие функции может выполнять? Давайте разберёмся — это будет полезно, даже если вы являетесь владельцем телефона другой марки, ведь эту программу можно легко и просто скачать с Play Market.

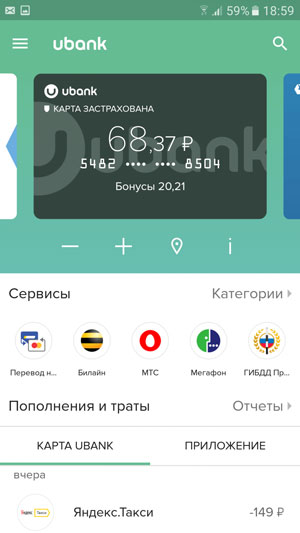

Ubank — что за приложение

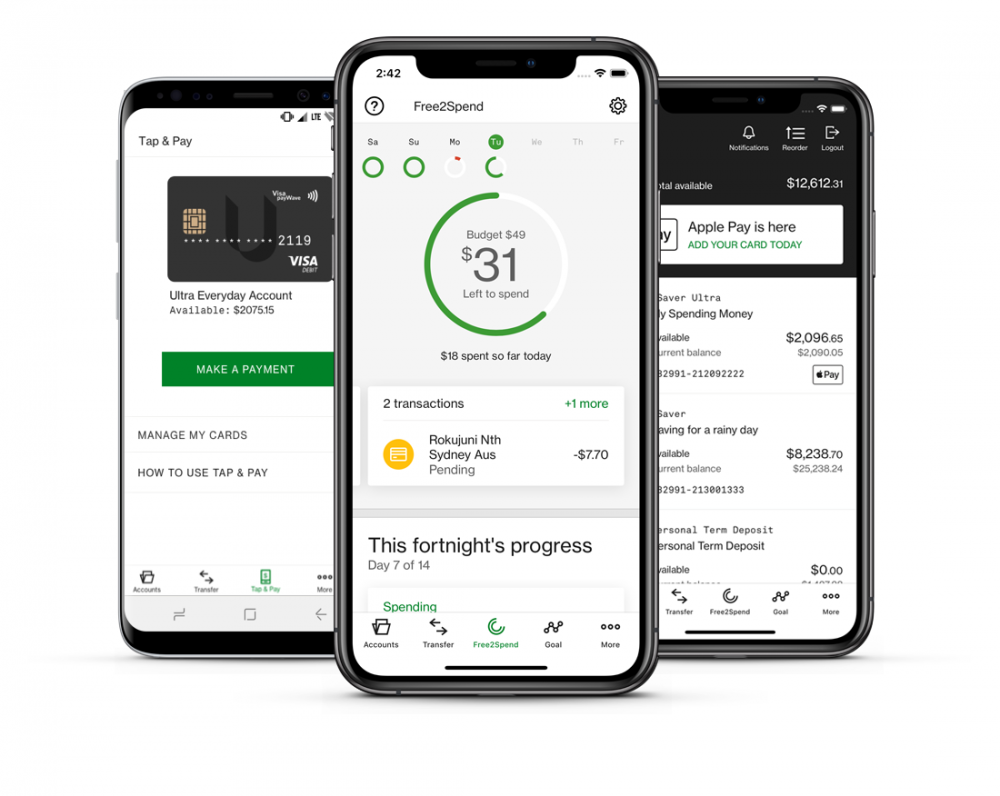

Как видно из названия, это банковское приложение, но какого именно банка и для чего оно нужно? В отличие от других подобных, специализированных, которые выпускаются собственно каким-либо банком, например, Сбербанком или Тинькофф, эта программа более универсальна.

Приложение Ubank может хранить платёжные данные сразу многих пластиковых карт и использоваться для расчётов в Интернете. Также, добавив свои карты Visa или Mastercard, вы сможете пополнять с них баланс телефона, оплачивать разные счета, услуги, штрафы, даже выполнять международные переводы.

По сути, эта утилита представляет собой как бы мобильный кошелёк на телефоне, с помощью которого удобно вести разные расчёты и переводы. Теперь вы знаете, что за программа Ubank и для чего она нужна в телефоне. Разработчики софта для Samsung не зря сочли её полезной и добавили в состав системы Android.

Основные преимущества

В наше время электронные платежи уже никого не удивляют, а использование такого универсального кошелька может сильно упростить жизнь. Например, это даёт такие возможности:

Это лишь несколько возможностей, которые позволяет получить Ubank. Не надо думать, что всё это возможно где-то в других странах, так как приложение и смартфон иностранного происхождения. На самом деле всё это прекрасно работает и на территории России, с картами, выпущенными российскими банками.

Как пользоваться

Пользоваться Ubank очень просто. Первым делом нужно добавить в приложение хотя бы одну карту. Это можно сделать вручную, введя данные с клавиатуры. Есть и ещё более простой способ – сфотографировать карту, а данные, записанные на ней, распознаются автоматически.

После добавления карт появится меню, похожее на то, которое вы видели в банкоматах – внести средства, снять, оплатить, перевести и т. д. Для каждой операции можно выбрать определённую карту из введенных в программу. То есть здесь нет особой отличий от аналогичных приложений, которые предлагают банки, хотя в них больше полезной информации именно по их услугам. Здесь этого нет, но функционал похож.

Кроме того, Ubank предлагает разные задания и бонусы в виде небольшого денежного вознаграждения за их выполнение. Это работает подобно кэшбэку. Например, за каждые несколько покупок через приложение можно получить некоторую небольшую сумму себе на счёт.

Как удалить приложение Ubank

Несмотря на полезный функционал, многие пользуются официальными приложениями банков, находя их более удобными. Тогда возникает вопрос, как удалить Ubank с телефона – обычно это Samsung или Fly.

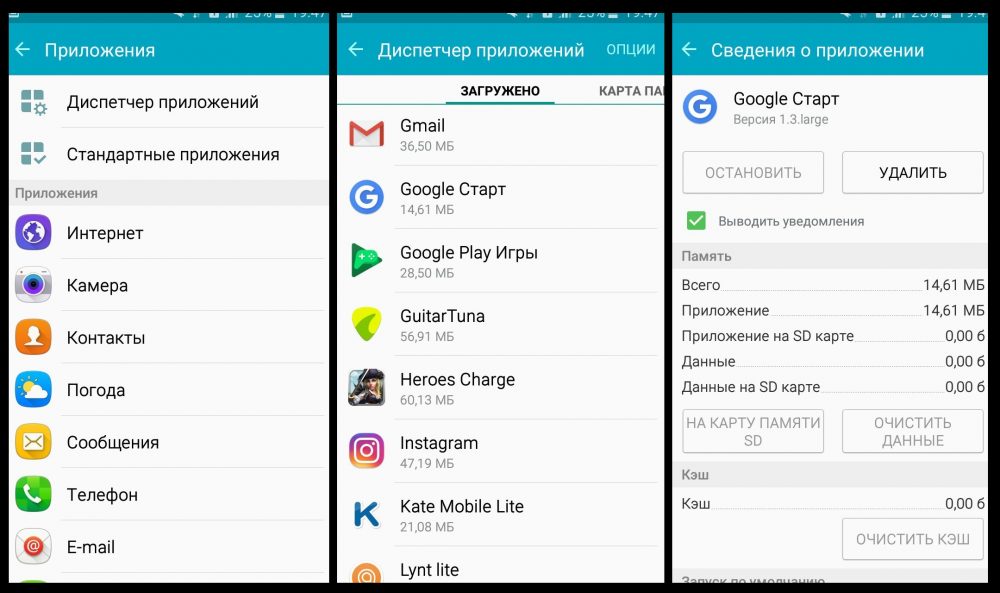

Если эта программа устанавливалась самостоятельно с Play Market, проблем с её удалением нет – это делается стандартным способом. Для этого достаточно перейти в «Настройки» — «Приложения», выбрать нужное и нажать кнопку «Удалить».

Можно ли удалить Ubank, если эта утилита была предустановлена, как на смартфонах Samsung? Иногда можно, пользуясь вышеприведённым методом. Но иногда она зашита в прошивку и считается системной программой. Тогда её можно удалить только воспользовавшись root-доступом или перепрошив телефон. Это достаточно сложно для неопытного пользователя, поэтому можно поступить проще – не удалять, а всего лишь отключив приложение.

Для этого также нужно перейти в «Настройки» — «Приложения», выбрать там Ubank и перейти в настройки. Там не будет кнопки «Удалить», но будет кнопка «Остановить» — ею и воспользуйтесь. После этого также нажмите кнопку «Отключить».

Напишите в комментариях, пользуетесь ли вы Ubank на своём смартфоне и какие впечатления от неё остались. Стоит ли это приложение поставить или лучше от него избавиться?

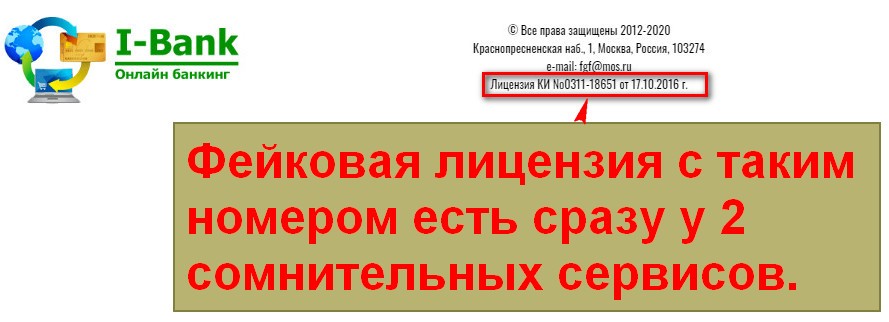

Онлайн банкинг I-Bank и Федеральный Гражданский Фонд

Международных систем переводов так много, что знают все только специалисты в этой сфере. Неизвестный нам онлайн банкинг I-Bank прислал уведомление о сумме в 127 280 рублей. Попробуем их получить прямо сейчас и узнаем при чем здесь Федеральный Гражданский Фонд.

I-Bank

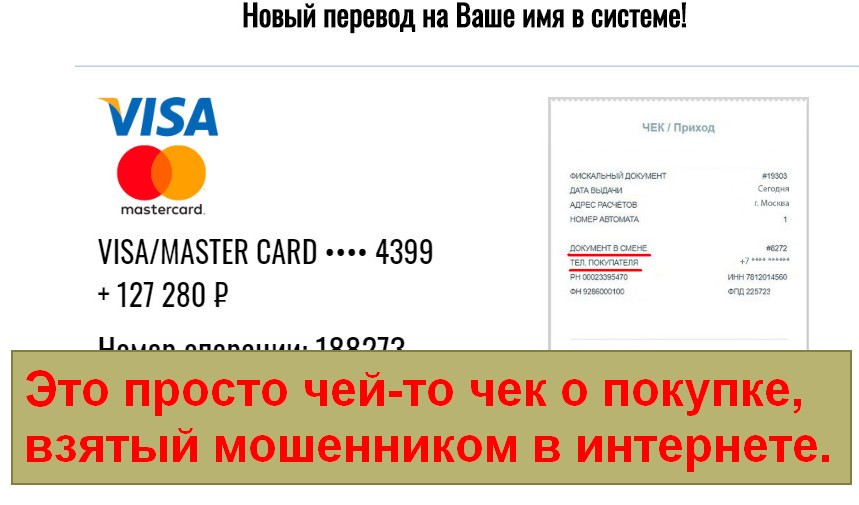

При переходе по ссылке идет быстрая проверка, а потом показывают электронный чек на крупную сумму. Отправитель неизвестен. Можно только догадываться, кто так расщедрился. Мы точно подобные суммы не ожидали.

Сведений на странице мало, однако в глаза сразу бросилась лицензия. Проверка показала, что никому документ №0311-18651 не выдавался. Зато обнаружили в интернете сервис, где значится этот же номер. Федеральный Гражданский Фонд также сходу пообещал деньги от неизвестного отправителя. Сумма отличается, но схема точно та же. Нельзя сказать, какой из проектов стал копией другого, но ясно одно: это лохотроны.

Если вы не первый раз на нашем сайте, то наверняка уже знакомы с признаками лохотронов. Регулярно описываем их в обзорах. Обратите внимание на Траст Юнион, где обещали деньги, а в итоге оставляли людей ни с чем. Здесь всё примерно так же.

Признаки того, что I-Bank лохотрон:

Держитесь от лохотрона I-Bank подальше. Этот онлайн банкинг обманывает наивных людей не первый день.

Хотите научиться заработку в интернете? Читайте обзоры Проверенных курсов. Простым языком рассказали о способах получения прибыли, нужных вложениях и в целом о том, кому эти методы будут полезны. Попробуйте сейчас!

Федеральный Гражданский Фонд

Перед изучением других страниц проекта обратим внимание на чек, в котором указана сумма в 127 280 рублей. По задумке мошенника он должен доказывать реальность системы переводов. По факту же этот «документ» говорит, что онлайн банкинг I-Bank липовый.

Если присмотреться, то увидим, что это чек на покупку чего-то. В нем есть соответствующее поле: «Телефон покупателя». С большой вероятностью жулик взял картинку из интернета и слегка отредактировал под свои надобности. Внимательный человек уже по этому ляпу поймет, что его пытаются обмануть.

Такие сайты создаются с одной целью: выманить у вас побольше денег в пользу своего владельца. Смотрите, как это работает:

Ранее сервис сообщил, что спишет несколько тысяч комиссии из переводимой суммы. Почему бы эти 367 рублей не взять оттуда? Да потому что I-Bank и Федеральный Гражданский Фонд развод. Держитесь от этого подальше.

Узнайте больше о действующих способах заработка в интернете. Их описания есть в разделе «Проверенные курсы». Читайте, выбирайте, используйте!

Почему опасно использовать смартфоны (планшеты) с OS Android для дистанционного банковского обслуживания?

Миф первый.

Если установлен антивирус, то мой смартфон надежно защищен.

Неправда, так как

1. бесплатная версия антивируса (лайт вариант) не обеспечит защиту,

2. несвоевременное обновление антивирусных баз не обеспечит защиту,

3. если вирус был установлен до установки антивируса, то антивирус не обеспечит защиту,

4, если антивирус обнаружил вирус, то в ряде случаев не сможет его удалить или дезактивировать.

Миф второй.

Если вирус таки сработал и денежку украли, то банк вернет украденное за счет прибыли банка (или, как полагают некоторые клиенты, за счет некоего страхового фонда), так как он предоставил небезопасную услугу.

Увы, судебная практика в РФ говорит об обратном. Достаточно воспользоваться поиском на портале банки точка ру.

В 2016 году российские суды разрешили 194 спора между банками и их клиентами о возмещении ущерба от использования систем дистанционного банковского обслуживания (ДБО). В 81% случаев (158 исков) суды полностью отказывали истцам, пишут «Ведомости» со ссылкой на данные RTM Group (занимается юридическим сопровождением информационной безопасности).

Суды полностью удовлетворили 13 из 163 исков физических лиц и два из 31 иска юридических лиц, а частично — 19 и 2 соответственно. Компании подали иски на 301 млн рублей, но взыскали лишь 32 тыс. рублей. Точные суммы исков физлиц и выплат по ним установить не удалось: они раскрываются не во всех делах, объясняет эксперт RTM Group Евгений Царев. Исходя из раскрытых сумм, физические лица в среднем подавали иск на 412 647 рублей, а юридические — на 9,7 млн. Ответчиком по большинству исков (140) были Сбербанк и его подразделения.

До суда доходит малая часть инцидентов. По данным Group-IB (занимается компьютерной криминалистикой), со II квартала 2015 года по I квартал 2016 года хакеры только у владельцев смартфонов Android похитили 348,6 млн рублей — на 471% больше, чем за аналогичный период предыдущего года. У юридических лиц через интернет-банк за этот период похитили 956,1 млн рублей, сообщала Group-IB.

По договору о предоставлении ДБО всю ответственность за сохранность паролей и файлов электронной подписи несет клиент, объясняет замруководителя лаборатории компьютерной криминалистики Group-IB Сергей Никитин. Хищения, как правило, происходят из-за компрометации клиента с помощью банковского трояна (вид вредоносного софта), соглашаются Никитин и Царев. Понятно, почему судебные решения в основном на стороне банка: ни один банк не может гарантировать безопасную среду на стороне клиента, указывает Никитин.

Возможности вирусов на платформе ОС Андроид поистине фантастические.

Специалисты по информационной безопасности из компании Perception Point предупредили о существовании опасной уязвимости в ядре Linux, дающей злоумышленнику полный доступ к операционной системе Android в качестве администратора (так называемый root-доступ). Опасная уязвимость CVE-2016-0728 существует с 2012 года, сообщает портал Softpedia.

Проблема актуальна для 32-х и 64-битных систем и версий ядра Linux, начиная с 3.8 и заканчивая 4.5. «Дыра» в системе затрагивает все версии Android, начиная с KitKat и выше, т. е. для 66% устройств на базе Android.

Уязвимость связана с работой подсистемы keyring, которая занимается хранением ключей шифрования, сертификатов и других конфиденциальных данных.

В последнее время проявилась новая тенденция: пользователь получает заказанный гаджет, но уже с заранее установленным вирусом.

Самое неприятное, что с зараженным смартфоном сделать практически ничего нельзя. Как рассказывает Наместников, смартфон заражается с помощью эксплоита, дающего вирусу права администратора: «При такой схеме гаджет остается нерутованным (у пользователя по-прежнему нет прав администратора. — Прим. ред.), но вредоносное ПО права рута (администратора) имеет. Удалить его в такой ситуации, мягко говоря, не тривиально, и самый простой способ — прошить чистой стоковой прошивкой телефон через флеш-накопитель. Дело в том, что зловреды прописываются непосредственно в механизм восстановления стоковой прошивки, которая есть на борту устройства, и откат средствами телефона в данном случае не помогает».

О новом банковском трояне — Spy.Agent.SI — стало известно в марте 2016 года из заявления компании ESET. Специалисты компании предупредили, что программа способна успешно обходить двухфакторную аутентификацию и похищать учетные данные пользователей мобильных банковских приложений. Используя украденную информацию, мошенники могут получить удаленный доступ к личному кабинету жертвы в ИБ/МП и вывести все средства со счета. Параллельно троян перехватывает SMS с одноразовыми паролями, отправляемыми банками для подтверждения транзакций.

20 апреля 2016 года.Сотрудники управления «К» МВД России совместно с оперативниками отдела «К» бюро специальных технических мероприятий МВД по Республике Марий Эл и отдела «К» БСТМ МВД по Республике Татарстан пресекли деятельность межрегиональной преступной группы, которая похищала денежные средства со счетов клиентов одного из крупных российских банков. Название банка в релизе правоохранителей не указано.

Как следует из сообщения МВД, в управление «К» поступила информация о появлении на территории РФ нового вида вредоносного программного обеспечения, целью которого являются устройства, работающие на платформе Android. После попадания в устройство вредоносная программа запрашивала баланс привязанной к номеру банковской карты, скрывала поступающие уведомления и начинала переводить денежные средства с банковского счета потерпевшего на счета, подконтрольные злоумышленникам, поясняют правоохранители.

Оперативники установили, что преступная группа состояла из четырех человек, проживающих на территории Приволжского федерального округа. Ее организатором являлся ранее судимый 28-летний житель Йошкар-Олы. В криминальном бизнесе был задействован и его 24-летний брат, проживавший в Казани на съемной квартире.

«В результате слаженных мероприятий на территории двух регионов России злоумышленники были задержаны», — отчитывается полиция.

В ходе обысков были изъяты ноутбуки со следами распространения в сети Интернет вредоносного программного обеспечения, 12 мобильных телефонов, 15 USB-модемов, более 300 сим-карт, электронные носители информации и порядка 70 банковских карт, на счета которых производилось зачисление похищенных денежных средств.

Для банковских зловредов атаки с использованием root-привилегий нетипичны, ведь деньги можно украсть множеством способов, не требующих повышенных прав. Но в начале февраля 2016 года «Лаборатория Касперского» обнаружила банковский троянец Trojan-Banker.AndroidOS.Tordow.a, создатели которого решили, что root-привилегии будут полезны. Мы следили за развитием этого зловреда и установили, что возможности Tordow значительно превзошли функциональность большинства обнаруженных ранее банковских зловредов и это позволило злоумышленникам использовать новые виды атак.

Заражение Tordow начинается с установки одного из популярных приложений, например, «ВКонтакте», «ДругВокруг», «Покемон Go», «Телеграм», «Одноклассники» или «Subway Surf». В данном случае речь идет не об оригинальных приложениях, а об их копиях, распространяемых вне официального магазина Google Play. Вирусописатели скачивают легитимные приложения, разбирают их и добавляют новый код и новые файлы.Провести такую операцию может любой человек, обладающий небольшими знаниями в области разработки под Android. В результате получается новое приложение, которое очень похоже на оригинальное и выполняет заявленные легитимные функции, но при этом обладает необходимой для злоумышленников вредоносной функциональностью.

В исследуемом случае внедренный в легитимное приложение код расшифровывает файл, добавленный злоумышленниками в ресурсы приложения, и запускает его.Запущенный файл обращается к серверу злоумышленников и скачивает основную часть Tordow, которая содержит ссылки на скачивание еще нескольких файлов – эксплойта для получения рута, новых версий зловреда и так далее. Количество ссылок может меняться в зависимости от планов злоумышленников, более того, каждый скачанный файл может дополнительно загрузить с сервера, расшифровать и запустить новые компоненты. В результате на зараженное устройство загружаются несколько модулей зловреда, их количество и функциональность также зависят от пожеланий хозяев Tordow. Так или иначе, у злоумышленников появляется возможность удаленно управлять устройством посредством отправки команд с управляющего сервера.В итоге киберпреступники получают полный набор функций для кражи денег пользователя методами, уже ставшими традиционными для мобильных банковских троянцев и вымогателей.

В функциональность вредоносного приложения входят:

Отправка, кража, удаление SMS.

Запись, перенаправление, блокирование звонков.

Проверка баланса.

Кража контактов.

Осуществление звонков.

Изменение управляющего сервера.

Скачивание и запуск файлов.

Установка и удаление приложений.

Блокировка устройства с показом веб-страницы, заданной сервером злоумышленников.

Составление и передача злоумышленникам списка содержащихся на устройстве файлов; отправка, переименование любых файлов.

Перезагрузка телефона.

Помимо скачивания модулей собственно банковского троянца, Tordow (в рамках прописанной цепочки загрузки модулей) скачивает еще и популярный пакет эксплойтов для получения прав root, что предоставляет зловреду новый вектор атаки и уникальные возможности.

В-первых, троянец устанавливает один из скачанных модулей в системную папку, что делает его трудноудаляемым.

Во-вторых, при помощи прав суперпользователя злоумышленники похищают базы данных дефолтного браузера Android и браузера Google Chrome, если он установлен.В таких базах содержатся все логины и пароли, сохраненные пользователем в браузере, история посещений, файлы cookie и даже иногда сохраненные данные банковских карт.

Таким образом злоумышленники могут получить доступ ко множеству аккаунтов жертвы на различных сайтах.

И в-третьих, права суперпользователя позволяют похитить практически любой файл в системе – от фотографий и документов до файлов с данными аккаунтов мобильных приложений.Результатом таких атак может стать хищение огромного количества важнейших данных пользователя.

Мы рекомендуем не устанавливать приложения из неофициальных источников и использовать антивирусные решения для защиты своего Android-устройства.

Почти в каждом обновлении операционной системы Android появляются новые защитные механизмы, усложняющие жизнь киберпреступникам. А злоумышленники, конечно же, стараются их обходить.

Мы обнаружили новую модификацию мобильного банковского троянца Trojan-Banker.AndroidOS.Gugi.c, способную обходить два защитных механизма, появившихся в Android 6: запрос приложением разрешения на отображение своего окна поверх других и динамические разрешения на совершение опасных действий, таких как звонки или SMS. Данная модификация использует не уязвимости, а социальную инженерию.

Троянец Gugi распространяется, главным образом, через SMS-спам со ссылкой, по которой пользователь попадает на фишинговую страницу с текстом: «Уважаемый пользователь, вам пришла ммс-фотография! Посмотреть ее вы можете по ссылке ниже».

Нажав на ссылку, пользователь загружает троянца Gugi на свое Android-устройство.

Обход механизмов защиты

Для защиты пользователей от последствий фишинга и вредоносных атак в системе Android 6 приложениям необходимо запрашивать разрешение на отображение своих окон поверх других. В более ранних версия операционной системы приложения могли перекрывать другие окна автоматически.

Главная цель троянца – перекрыть банковское приложение фишинговым окном, чтобы похитить данные, используемые пользователем для мобильного банкинга. Он также перекрывает окно приложения Google Play Store с целью похищения данных кредитной карты.

Данная модификация троянца Trojan-Banker.AndroidOS.Gugi.c просит пользователя предоставить необходимое ей разрешение на отображение своего окна поверх других. Затем она блокирует экран устройства, требуя доступ ко все более опасным действиям.

Первое, с чем сталкивается зараженный пользователь, это окно с текстом: «Для работы с графикой и окнами приложению необходимы права» и одной кнопкой: «Предоставить».

Нажав на эту кнопку, пользователь видит диалоговое окно, разрешающее перекрытие приложений («рисование поверх других приложений»).

Но как только пользователь даст Gugi такое разрешение, троянец заблокирует устройство и будет показывать свое окно поверх любых других окон и диалогов.

Троянец не оставляет пользователю выбора, выводя окно с единственной кнопкой «Активировать». Как только пользователь нажимает эту кнопку, он получает серию запросов на получение всех необходимых троянцу прав. Пользователь не может вернуться в главное меню, пока не даст согласие на все запросы.

Например, после первого нажатия на кнопку, троянец запросит права администратора устройства. Они необходимы ему для самозащиты, поскольку с такими правами пользователю будет гораздо труднее его удалить.

Успешно получив права администратора устройства, троянец выдает следующий запрос. На этот раз он запрашивает у пользователя разрешение на отправку и просмотр SMS и на совершение звонков.

Интересно, что возможность динамических запросов разрешений в Android 6 была представлена как новый механизм защиты. Более ранние версии операционной системы показывали разрешения приложения только в момент установки. Но, начиная с Android 6, система будет запрашивать у пользователя разрешения на выполнение опасных действий, таких как отправка SMS или совершение звонков, при первой попытке совершения таких действий, либо позволит приложению запрашивать их в любое время – и это как раз то, что делает троянец Gugi.

Троянец будет продолжать запрашивать у пользователя каждое разрешение, пока не получит его. Если первый раз пользователь отказался от предоставления троянцу этих прав, то во второй раз будет возможность отключить эти запросы. Но если троянец не получит всех разрешений, которые ему нужны, он полностью заблокирует зараженное устройство. В таком случае единственным выходом для пользователя будет перезагрузить устройство в безопасном режиме и попытаться удалить троянца.

Если не считать способности обходить механизмы защиты Android 6 и использовать протокол Websocket, Gugi представляет собой типичного банковского троянца. Он перекрывает приложения фишинговыми окнами с целью похищения данных, используемых для мобильного банкинга, а также данных кредитных карт. Кроме того, он похищает SMS, контакты, совершает USSD-запросы и может отправлять SMS по команде управляющего сервера.

Семейство Trojan-Banker.AndroidOS.Gugi известно с декабря 2015 года, модификация Trojan-Banker.AndroidOS.Gugi.c была обнаружена в июне 2016.

Троянец Gugi атакует, в основном, пользователей из России: здесь находятся свыше 93% пользователей, атакованных на момент исследования. Сейчас этот троянец на подъеме – в августе атакованных Gugi пользователей было в 3 раза больше, чем в июле, и почти в 20 раз больше, чем в июне 2016 года.

Европол предупреждает владельцев смартфонов на операционной системе Android о том, что мошенники воспроизводят несанкционированные владельцем NFC-платежи. Об этом сообщается в ежегодном отчете Европола об угрозах веб-преступности.

Согласно отчету, несколько продавцов в Даркнете предлагают программное обеспечение, которое позволяет загружать скомпрометированные данные по банковским картам на Android-смартфоны, позволяя проводить бесконтактные транзакции в магазинах, которые принимают NFC-платежи.

Авторы отчета отмечают, что одним из следствий нового типа преступлений является то, что магазины не знают, как реагировать, даже если обнаружат обман. «В настоящее время, когда продавцы выявляют мошенническую сделку, то банковская карта изымается. Тем не менее, конфискация может оказаться невозможной, если данные карты записаны на смартфон», — говорится в докладе.

Европол уверен, что мошенничество происходит исключительно на смартфонах, использующих ОС Android, так как система позволяет сторонни приложениям использовать чип NFC в телефоне. Компания Apple ограничивает пользователей iPhone системой Apple Pay и не позволяет другим приложениям взаимодействовать с чипом NFC.

Вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play троянца, распространяющегося под видом программы для доступа к услугам онлайн-банкинга сразу нескольких кредитных организаций. Это вредоносное приложение крадет логины, пароли и другую конфиденциальную информацию и ориентировано на пользователей из России.

Вредоносная программа, получившая имя Android.BankBot.344.origin, скрывается в приложении под названием «ВСЕБАНКИ – Все банки в одном месте». Вирусописатели опубликовали ее совсем недавно, 25 февраля, и троянца успели скачать не более 500 владельцев мобильных устройств. При этом, чтобы сделать банкера более привлекательным для потенциальных жертв, его авторы не поленились оставить поддельные отзывы от имени «счастливых пользователей». Специалисты «Доктор Веб» передали информацию о троянце в корпорацию Google, которая оперативно удалила его из каталога Google Play.

5 апреля 2018 года

Вирусные аналитики компании «Доктор Веб» зафиксировали распространение троянца Android.BankBot.358.origin, который нацелен на клиентов Сбербанка. Эта вредоносная программа крадет информацию о банковских картах, выводит деньги со счетов, а также блокирует зараженные устройства и требует выкуп.

Этот банковский троянец распространяется при помощи мошеннических СМС, которые могут рассылать как киберпреступники, так и сама вредоносная программа. Чаще всего сообщения отправляются от имени пользователей сервиса Avito.ru. В таких СМС потенциальной жертве предлагается перейти по ссылке – якобы чтобы ознакомиться с ответом на объявление. Например, популярен текст: «Добрый день, обмен интересен?». Кроме того, иногда владельцы мобильных устройств получают поддельные уведомления о кредитах, мобильных переводах и зачислениях денег на счет в банке.

При переходе по ссылке из такого сообщения жертва попадает на принадлежащий злоумышленникам сайт, откуда на мобильное устройство скачивается apk-файл вредоносного приложения. Для большей убедительности вирусописатели используют в Android.BankBot.358.origin значок настоящей программы Avito, поэтому вероятность успешной установки троянца после его загрузки увеличивается. Некоторые модификации банкера могут распространяться под видом других программ – например, ПО для работы с платежными системами Visa и Western Union.

При первом запуске Android.BankBot.358.origin запрашивает доступ к правам администратора устройства и делает это до тех пор, пока пользователь не согласится предоставить ему необходимые полномочия. После получения нужных привилегий троянец показывает ложное сообщение об ошибке установки и удаляет свой значок из списка программ на главном экране. Так Android.BankBot.358.origin пытается скрыть свое присутствие на смартфоне или планшете. Если же в дальнейшем пользователь пытается удалить банкера из списка администраторов, Android.BankBot.358.origin активирует функцию самозащиты и закрывает соответствующее окно системных настроек. При этом некоторые версии троянца дополнительно устанавливают собственный PIN-код разблокировки экрана.

После инфицирования устройства Android.BankBot.358.origin соединяется с управляющим сервером, сообщает ему об успешном заражении и ожидает дальнейших указаний. Главная цель троянца – похищение денег у русскоязычных клиентов Сбербанка, при этом основным вектором атаки является фишинг. Злоумышленники отправляют троянцу команду на блокирование зараженного устройства окном с мошенническим сообщением. Оно имитирует внешний вид системы дистанционного банковского обслуживания Сбербанк Онлайн и отображается для всех пользователей независимо от того, являются ли они клиентами Сбербанка или другой кредитной организации. В этом сообщении говорится о якобы поступившем денежном переводе в размере 10 000 рублей. Для получения средств владельцу смартфона или планшета предлагается указать полную информацию о банковской карте: ее номер, имя держателя, дату окончания действия, а также секретный код CVV. При этом без ввода требуемых данных мошенническое окно невозможно закрыть, и устройство остается заблокированным. В результате пользователь вынужден подтвердить «зачисление средств», после чего информация о карте передается злоумышленникам, и они могут беспрепятственно украсть все деньги с банковского счета жертвы.

Однако на момент публикации этого материала существующие модификации троянца не выполняют полную проверку сведений о банковских картах, и после ввода любых данных снимают блокировку. В результате пострадавшие от Android.BankBot.358.origin владельцы мобильных устройств могут избавиться от фишингового окна и воспользоваться антивирусом, чтобы удалить вредоносную программу. Для этого в мошенническую форму необходимо ввести произвольный номер карты, который состоит из 16 или 18 цифр, а также указать любой срок ее действия в диапазоне от 2017 до 2030 года включительно. При этом ни в коем случае нельзя вводить информацию о настоящей карте Сбербанка или другой кредитной организации, т. к. злоумышленники получат к ней полный доступ.

Тем не менее, ничто не мешает вирусописателям отдать команду на повторную блокировку смартфона или планшета после обнаружения обмана. Поэтому после того как фишинговое окно будет закрыто, необходимо как можно скорее проверить устройство антивирусом и удалить троянца с мобильного устройства: https://download.drweb.ru/android/

Если у пользователя подключена услуга Мобильный банк, Android.BankBot.358.origin с ее помощью пытается украсть деньги со счета жертвы. Вредоносная программа незаметно отправляет СМС с командами для выполнения операций в системе онлайн-банкинга. Троянец проверяет текущий баланс карты пользователя и автоматически переводит средства либо на банковский счет злоумышленников, либо на счет их мобильного телефона.

Для получения дополнительного дохода некоторые версии Android.BankBot.358.origin могут заблокировать зараженное устройство сообщением с требованием оплаты штрафа за просмотр запрещенных видео. Кроме того, чтобы скрыть вредоносную активность (например, поступление подозрительных СМС), различные модификации троянца способны также блокировать экран зараженного смартфона или планшета уведомлением об установке некоего системного обновления.

Наряду с кражей денег и блокировкой зараженных устройств Android.BankBot.358.origin способен выполнять и другие вредоносные действия. Получая команды от злоумышленников, троянец может:

загружать собственные обновления;

рассылать СМС-сообщения по всем номерам из телефонной книги;

рассылать СМС-сообщения по указанным в командах номерам;

загружать заданные киберпреступниками веб-сайты;

отправлять на сервер хранящиеся на устройстве СМС-сообщения;

получать информацию о контактах из телефонной книги;

создавать поддельные входящие СМС-сообщения.

14.03.2019

В Забайкалье сотрудники полиции пресекли деятельность группы лиц, похищавших денежные средства со счетов граждан с использованием вредоносного программного обеспечения.

Как сообщает пресс-служба регионального управления МВД, в течение года двое жителей Забайкальского края в возрасте 25 и 28 лет распространяли вредоносное программное обеспечения (вирус) на устройства средств связи граждан, получая при этом доступ к их банковским реквизитам. После этого злоумышленники похищали имевшиеся на счетах денежные средства путем их перечисления на другие счета или через расчеты при онлайн-покупках в интернет-магазинах. Уведомления о списании денежных средств блокировались вредоносной программой, и СМС-сообщения держателям счетов не поступали. О совершении в отношении них преступлений потерпевшие узнавали спустя длительное время при личном обращении в банк.

Возбуждено уголовное дело по части 3 статьи 158 Уголовного кодекса РФ — о краже с банковского счета. Санкция статьи предусматривает до шести лет лишения свободы.

Проводятся следственно-оперативные мероприятия, направленные на установление потерпевших. По предварительной информации, сумма причиненного злоумышленниками ущерба составляет более 1 млн рублей.

На период следствия подозреваемые заключены под стражу.

24.05.2019

Сотрудники полиции в Чувашии раскрыли хищения денег с банковских счетов, совершенные с помощью вирусных программ, сообщает пресс-служба МВД России.

Весной 2018 года одновременно в отделы полиции городов Чебоксары, Новочебоксарск и Канаш поступили три заявления от граждан о пропаже денежных средств с банковских счетов. При этом СМС-сообщения о списании средств никому из них не поступали — об отсутствии денег они узнавали, лишь войдя в мобильное приложение банка.

«После проверки мобильных телефонов потерпевших сотрудниками отдела «К» МВД по Чувашской Республике было установлено, что хищения совершались с использованием вредоносной компьютерной программы. Вирус заражал телефон во время скачивания популярных мессенджеров для переписки с неофициальных сайтов и блокировал поступление СМС-информирования владельцу банковской карты», — говорится в сообщении ведомства.

Специалисты Avast сразу сообщили Google о приложениях: Track Employees Check Work Phone Online Spy Free, Spy Kids Tracker, Phone Cell Tracker, Mobile Tracking, Spy Tracker, SMS Tracker и Employee Work Spy. Все вместе эти приложения были загружены более 130 тыс. раз. Компания оперативно удалила все приложения из Google Play Store.

Все приложения требуют, чтобы у человека, желающего проследить за своими близкими и коллегами, был доступ к устройству жертвы. Вредоносное ПО загружается из Google Play Store на отслеживаемое устройство, требует ввести адрес своей электронной почты, на него приложение вышлет пароль для доступа к полученным данным.

«После того как вы установили первое приложение и настроили его, оно само загрузит еще одну программу. Тогда первое приложение можно будет удалять — жертва не увидит шпионское ПО, установленное на ее смартфоне. Обнаруженные вредоносные приложения могли отслеживать местонахождение жертвы, собирать ее контакты, СМС и историю звонков. На некоторых устройствах можно было получить доступ к сообщениям WhatsApp и Viber», — пишут эксперты.

17.09.2019

Зафиксирована новая атака Android-трояна Fanta на клиентов 70 банков, платежных систем, web-кошельков в России и странах СНГ, сообщает Group-IB. Троян нацелен на пользователей, размещающих объявления о купле-продаже на интернет-сервисе Avito.

Через некоторое время после публикации продавец получает именное СМС о «переводе» на его счет необходимой суммы — полной стоимости товара. Детали платежа ему предлагается посмотреть по ссылке, ведущей на фишинговую страницу, похожую на страницу интернет-сервиса. После клика на кнопку «Продолжить» на телефон пользователя загружается троян Fanta, замаскированный под приложение Avito. Данные банковских карт похищаются через фишинговые окна, маскирующиеся под приложения банков, куда их вводит сам клиент.

Fanta также читает текст уведомлений около 70 приложений банков, систем быстрых платежей и электронных кошельков. Также троян может получить права на различные действия в системе, эмулируя нажатия клавиш пользователя.

Атака нацелена на русскоязычных пользователей, большая часть зараженных устройств находится в России, небольшое количество — на Украине, а также в Казахстане и Беларуси. С января 2019 года потенциальная сумма ущерба составляет более 35 млн рублей.

Кроме Avito, разработчики трояна нацелены на пользователей порядка 30 различных интернет-сервисов, включая AliExpress, Юла, Pandao, Aviasales, Booking, Trivago, а также такси и каршеринговых служб и тд.

03.10.2019

Исследователям удалось обнаружить банковский ботнет GeostAndroid, который заразил более 800 тыс. устройств в России. Об этом сообщается в пресс-релизе компании Avast, которая изучала хакерскую атаку совместно с исследователями из Чешского технического университета и Университета UNCUYO.

«Редко встречающаяся цепочка ошибок OpSec привела к открытию нового банковского ботнета. нацеленного на жителей России. По оценкам исследователей, ботнет Geost действует с 2016 года, заразил более 800 000 Android-устройств и мог контролировать несколько миллиардов рублей», — говорится в сообщении.

Открытие было сделано после того, как хакеры решили довериться вредоносной прокси-сети, созданной с использованием вредоносной программы HtBot. Она представляет собой прокси-сервис, который можно арендовать, чтобы дать возможность пользователям псевдоанонимно общаться в Интернете. Анализ сетевого взаимодействия HtBot привел к обнаружению и раскрытию хакерской атаки.

Выбранная злоумышленниками платформа анонимизации не смогла в достаточной мере защитить хакеров, им не удалось зашифровать свои сообщения. Это позволило исследователям узнать всю их внутреннюю работу. Найденные чаты показали, как хакеры обращались к серверам, вводили новые устройства в ботнет и как они избегали антивирусного программного обеспечения. Кроме того, была обнаружена личная переписка злоумышленников.

«Ботнет, который исследователи назвали Geost, представляет собой сложную инфраструктуру зараженных телефонов Android. Телефоны заражены Android APK, которые похожи на различные поддельные приложения. Например, они имитируют банковские приложения и приложения социальных сетей. После заражения телефоны подключаются к ботнету и могут управляться удаленно. Как правило, злоумышленники могут получить доступ к СМС, к их отправке, к общению с банками и перенаправлению трафика телефона на разные сайты. Хакеры получают доступ к огромному количеству личной информации от пользователя», — объяснили в компании.

Главными целями банковского зловреда были пять банков, которые в основном расположены в России.

10.01.2020

Троянец Shopper на Android чаще всего в декабре 2019 года атаковал российских пользователей, сообщают эксперты «Лаборатории Касперского». Доля атакованных россиян составила 31%. На втором месте — Бразилия с 18% зараженных пользователей, на третьем — Индия с 13%.

Злоумышленники с помощью Shopper распространяют многочисленные рекламные объявления и без ведома владельцев устанавливают на устройства различные приложения, а также оставляют фейковые отзывы в Google Play от их имени, предупреждают эксперты. Shopper может перехватывать данные, появляющиеся на экране, нажимать кнопки и имитировать жесты пользователя.

Троянец может попадать на устройство из мошеннических рекламных объявлений или из сторонних магазинов приложений при попытке скачать якобы легитимную программу. После попадания на устройство жертвы Shopper может маскироваться под системное ПО.