как происходит проверка прав доступа пользователя к ресурсам в ос windows

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

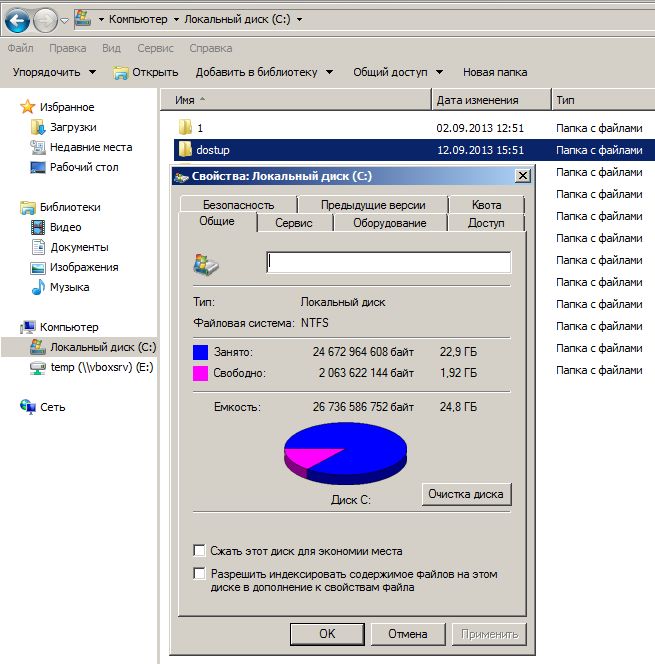

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

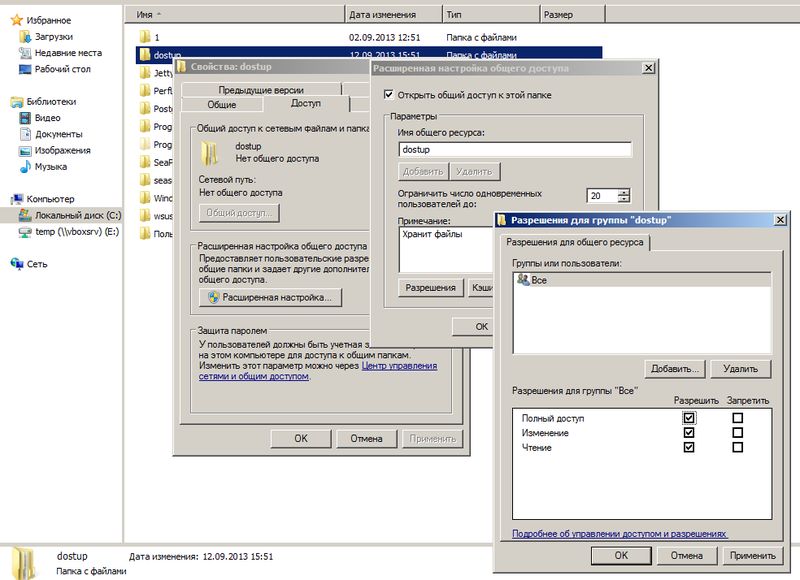

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

Пользователи и группы безопасности.

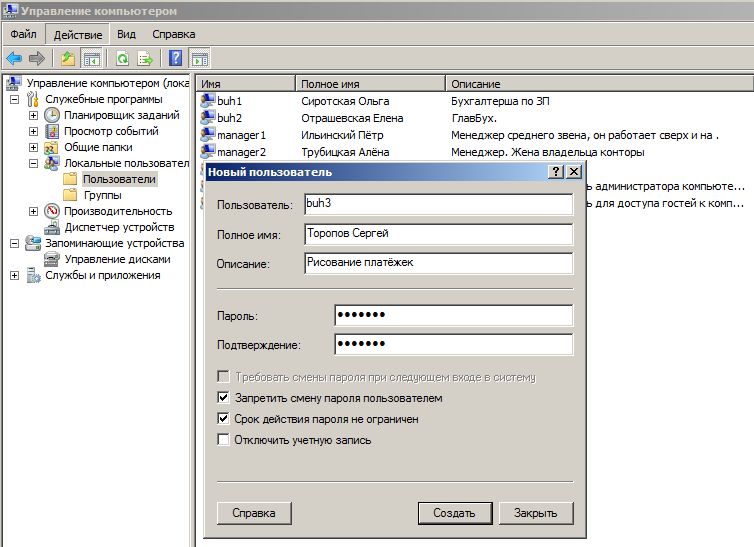

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

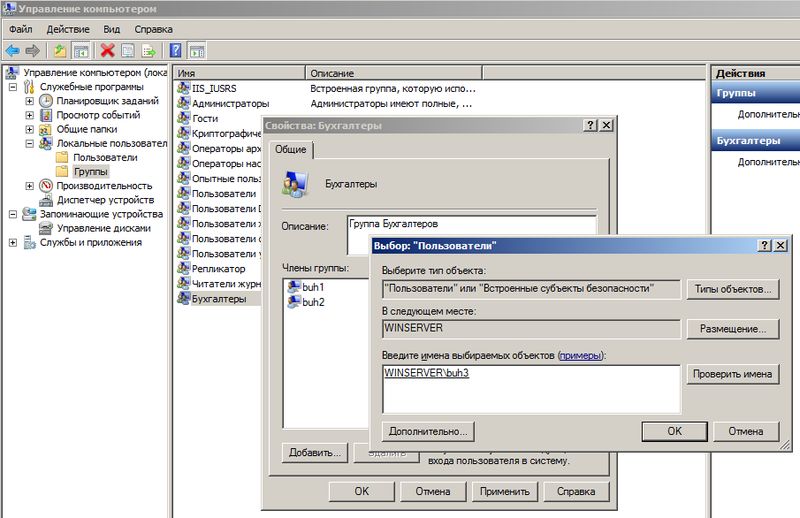

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

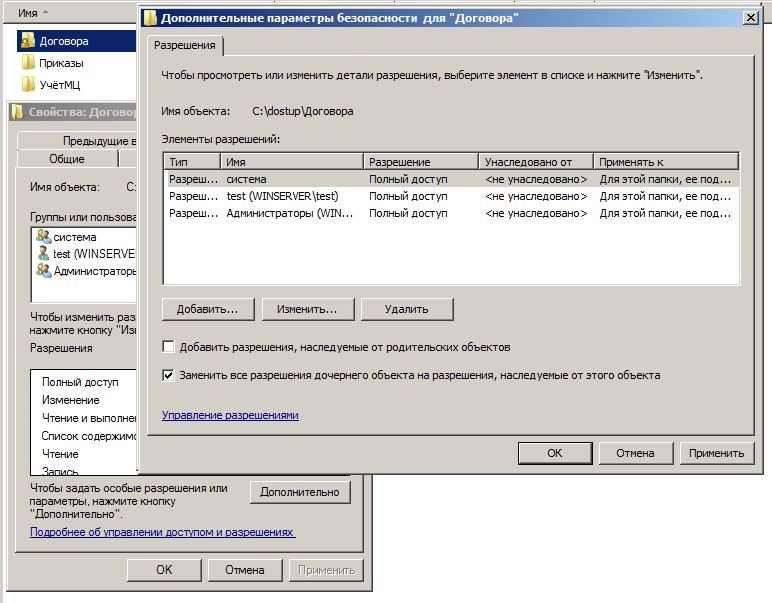

Мы прервём это наследование прав и назначим свои права-хотелки.

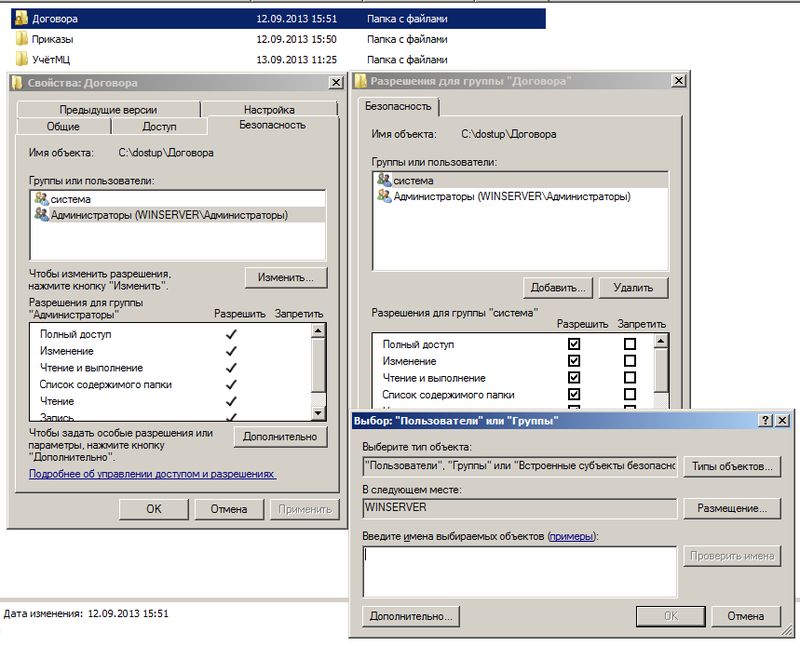

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

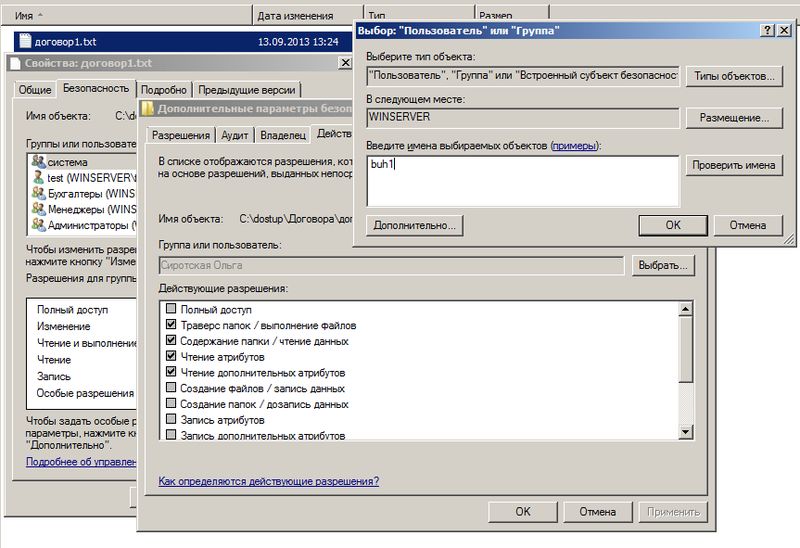

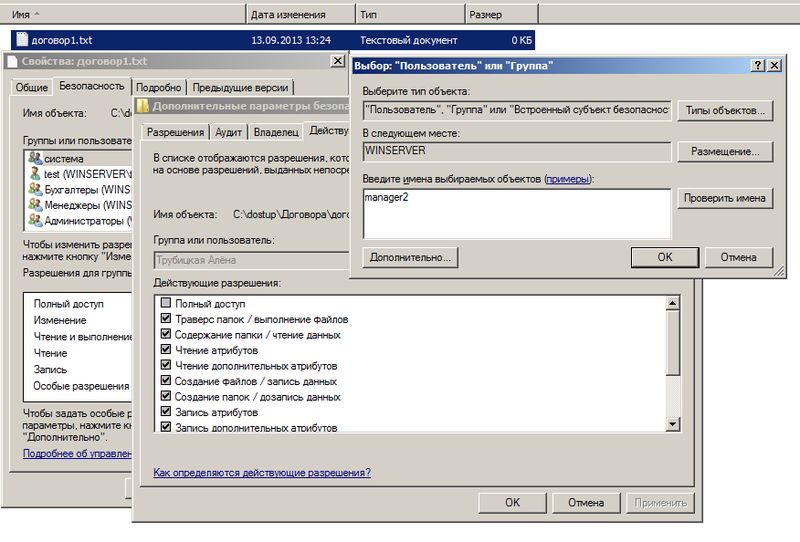

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Идентификатор безопасности в Windows – как определять права пользователей

Windows предлагает несколько уровней защиты для файлов и папок. В статье Разрешения общих папок в Windows: как управлять ими, мы увидели, как можно обмениваться содержимым файлов и папок в локальной сети, создавая учетные записи, которые имеют право на доступ к ресурсу, и какие разрешения они могут использовать (например, доступ только для чтения или возможность редактировать контент).

На уровне файловой системы каждая учетная запись в системе может иметь или не иметь доступ к определенным ресурсам. Не только к файлам и папкам, а также к ключам реестра, принтерам, системным объектам, таким как процессы, службы, области общей памяти и так далее.

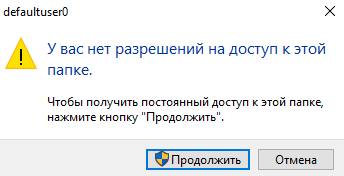

Как вы знаете, даже используя учетную запись администратора, если вы попытаетесь получить доступ к ресурсам, к которым у вас нет соответствующих привилегий, вы получите сообщение: У вас нет необходимых разрешений для доступа к папке. Это связано с тем, что Windows Explorer (explorer.exe) всегда работает с обычными правами, а не с правами администратора.

Если дважды щелкнуть по учетной записи, которая принадлежит не вам, вы увидите сообщение об отсутствии прав на доступ.

В целом, все процессы пользуются правами пользователя с ограниченными правами, даже если они запускаются с учетной записью, которая входит в группу «Администраторы». Когда программе требуются более широкие права, Windows отобразит – в конфигурации по умолчанию – запрос безопасности UAC.

Единственным исключением являются некоторые инструменты Windows для изменения настроек системы (окно «Параметры Windows» и панель управления). В этих случаях вы получите полные права без дальнейших проверок, если только вы не будете вмешиваться в особенно глубокие аспекты конфигурации системы.

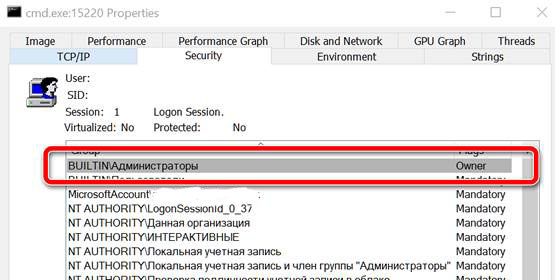

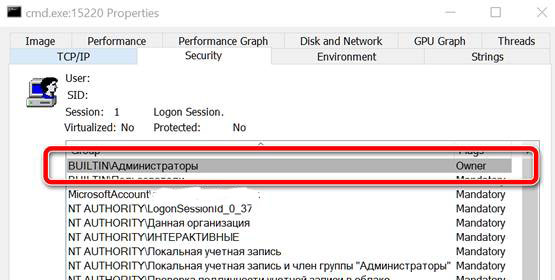

Это также можно проверить с помощью утилиты Process Explorer, о которой мы часто говорим.

Как определить группу учетной записи

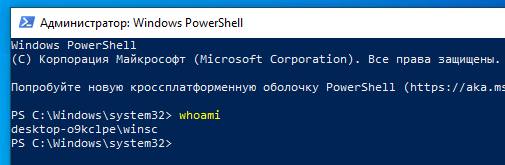

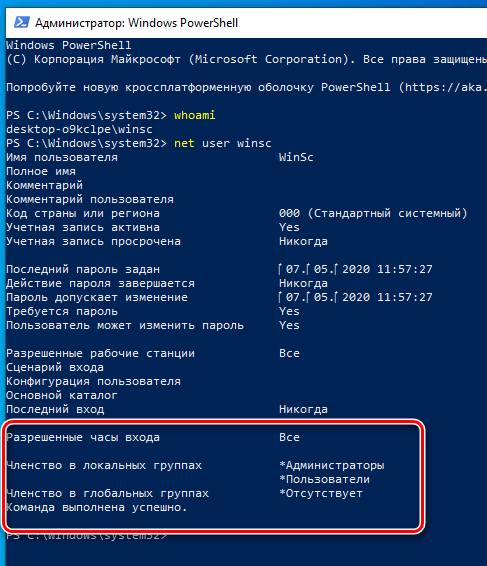

В командной строке (cmd или PowerShell) вы можете набрать whoami, чтобы мгновенно вернуться к имени вашей учетной записи пользователя, даже если – в Windows 10 – вы используете учетную запись Microsoft.

На этом этапе, набрав net user, а затем имя учетной записи, вы можете проверить, к какой группе она принадлежит (проверить, что отображается рядом с элементами Членства в группах).

Вы также можете использовать команду net localgroup Administrators, чтобы в результате получить список учетных записей, принадлежащих группе администраторов.

Обычно вы также заметите наличие административной учетной записи с именем «Администратор»: её нельзя выбрать на экране входа в Windows, поскольку она обычно отключена. Эту учетную запись можно включить и использовать при необходимости.

Аналогично, с помощью команды net localgroup Users можно получить список учетных записей, принадлежащих группе Users, с более ограниченными правами.

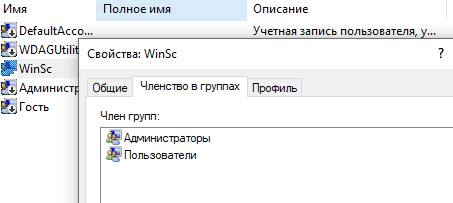

Дважды щелкнув имя пользователя и выбрав вкладку Членство в группах, вы найдете информацию о группе или группах, к которым он принадлежит.

Что такое SID в Windows

Аббревиатура для идентификатора безопасности, SID – это буквенно-цифровой идентификатор, более или менее длинный, который используется Windows для уникальной ссылки на учетные записи и группы пользователей. Короче говоря, операционная система использует не имена отдельных учетных записей, а их идентификацию (SID).

Существуют общий SID для учетных записей или других системных компонентов, общих для всех установок Windows, в то время как идентификаторы, созданные для отдельных учетных записей пользователей, являются абсолютно уникальными. Настолько, что учетная запись food, созданная при установке Windows, не будет иметь тот же SID, что и учетная запись food, созданная как часть другой установки, даже на той же машине.

Следующая команда PowerShell позволяет получить список всех идентификаторов безопасности, настроенных в системе, а также соответствие с различными учетными записями:

gcim Win32_Account | ft Nome, SID

Если вас интересуют только учетные записи пользователей, просто используйте команду gcim Win32_UserAccount | ft Name, SID. Чтобы получить идентификаторы безопасности групп: gcim Win32_Group | ft Name, SID.

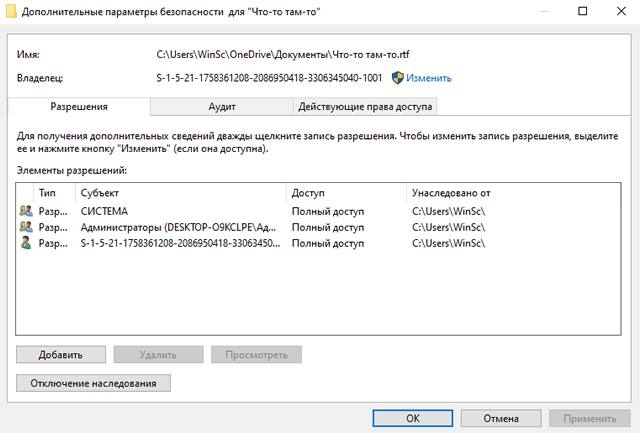

Встреча с SID случается редко: это может произойти, например, при попытке восстановить файлы из незавершенной установки Windows или из другой установки Windows на том же компьютере. Получив доступ к свойствам папки, затем перейдите на вкладку Безопасность и найдете имена SID вместо имен учетных записей пользователей.

Если у вас возникают проблемы с доступом к ресурсу с использованием учетной записи администратора, вы можете использовать команду takeown, чтобы получить полный контроль над содержимым папки.

Права доступа к папке или файлам

Особенности прав доступа к объекту

Мы уже прошлись по теме настройки прав доступа к папке/файлу. Напомню, что мы рассмотрели варианты настройки как через привычный интерфейс Windows, так и через интерфейс командной строки. Но одной лишь настройкой сыт не будешь, если не знать поведение прав доступа к объекту при копировании или перемещении объекта, если не знать про наследование и не знать как можно просмотреть уже назначенные разрешения.

Определение действующих прав доступа к объекту

На конечного пользователя могут одновременно действовать довольно много разрешений доступа. Кроме разрешений, которые непосредственно заданы для данного пользователя, есть еще и права доступа, которые заданы для группы пользователей, в которой он состоит. Вдобавок, стоит напомнить, что группы могут быть вложены друг в друга, а приоритет разрешений у более внутренней группы выше, чем у внешней группы. К тому же приоритет запретов выше, чем приоритет разрешений. Так как не запутаться среди стольких правил?

Выяснить конечные права доступа к объекту для какого-либо пользователя или группы поможет вкладка Безопасность в окне Свойства выбранного объекта. Для этого необходимо нажать кнопку Дополнительно и перейти во вкладку Действующие разрешения. После этого необходимо нажать кнопку Выбрать пользователя и указать пользователя или целую группу, для которой хотите получить результирующий список разрешений. Что Вы собственно и получите, если нажмете кнопку ОК.

Наследование прав доступа к объекту

Суть наследования проста: потомок папки получает наследство от своего предка. Другими словами, если внутри папки создается новая папка, то она получит все те права доступа, которые были у её предка.

Данную функцию можно либо включить, либо отключить. Для этого в окне Свойства папки необходимо перейти во вкладку Безопасность и нажать кнопку Дополнительно. Искомый пункт будет иметь название Добавить разрешения, наследуемые от родительских объектов или Включение наследования/Отключение наследования в зависимости от используемой операционной системы.

Права доступа к объекту при копировании или перемещении объекта

При копировании папки или файла его новоиспеченная копия получит только те права доступа, которые задаются вновь создаваемым папкам или файлам, а так же права доступа, которые она наследует по месту своего «рождения». Никаких прав доступа от оригинала она не получит.

При перемещении объекта роль играет то, куда происходит перемещение. Если объект перемещает внутри тома, то все права доступа сохраняются. Если же объект перемещают с одного тома на другой, то он получает права доступа целевого расположения, так же как и в случае с копированием.

Если же Вы хотите скопировать объект с сохранением всех его прав доступа, используйте утилиту командной строки Robocopy.

Как обойти права доступа к объекту?

Если Вы хотите обойти запрет, который выставлен Вам правами доступа к объекту, попробуйте несколько вариантов:

Но не стоит радоваться раньше времени. Если у администратора руки не кривые, то эти действия Вы вообще не сможете выполнить. Удачи Вам.

Доступ к папке Windows. Права на папку

Рано или поздно многие пользователи Windows, заинтересованные в более глубоком использовании своего персонального компьютера, сталкиваются с проблемами, которые вызваны ограничениями прав доступа самой операционной системы. В рамках данной статьи поговорим о том, как решить одну из таких проблем, а именно, как получить доступ к папке в Windows. Вся инструкция будет сопровождаться большим количеством скриншотов для полного понимания каждого шага настроек. все изображения кликабельны.

Содержание статьи:

Права на папку в Windows

Ошибка доступа к папке в ОС Windows может возникать как при попытке открыть папку, так и при попытке удалить или изменить её содержимое, а также провести какие-либо манипуляции с самим каталогом.

Существует множество папок, доступ к которым может быть ограничен системой, в рамках текущей статьи мы рассмотрим способ устранения ошибки доступа к папке на примере каталога WindowsApps, который в системах Windows 8 и Windows 10 является местом расположения служебных файлов для программ и игр из Microsoft Store, то есть для всех метро-приложений. По умолчанию данный каталог является скрытым и расположен по пути:

При желание расположение метро-приложений можно изменить из меню параметров системы. Чтобы изменить раздел для установки приложений из магазина Microsoft Store, нужно в разделе Хранилище изменить место сохранения для новых приложений

Но если мы попытаемся вручную переименовать вышеупомянутый каталог, удалить его или даже просто открыть, то, возможно, нас встретит следующее предупреждение: У вас нет разрешений на доступ к этой папке

Владелец папки в Windows

Запустится процесс смены владельца папки.

Однако, для некоторых операций даже сейчас будет выдаваться ошибка: Нет доступа к целевой папке

Для устранения этой ошибки нужно получить полный доступ к папке.

Отказано в доступе к каталогу. Полный доступ к папке

Соглашаемся с внесением изменений и дожидаемся окончания процесса установки безопасности для папки.

На этом процедура получения прав на папку закончена, мы сделали своего пользователя владельцем и дали ему полный доступ к каталогу в системе Windows.

Нет доступа к папке. Windows.old

В заключении рассмотрим ситуацию, при которой мы являемся владельцами папки, у нас открыт к ней полный доступ, но, тем не менее, не удаётся открыть каталог для работы.

Рассмотрим две возможные причины блокировки доступа к каталогам Windows:

и копируем из папок все необходимые файлы в папки, расположенные по пути

Либо скачиваем на свой компьютер средство устранение неполадок после «миграции» Windows от компании Microsoft: windowsmigration_ENUS, запускаем его и следуем подсказкам программы, которая попытается в автоматическом режиме устранить возникшие проблемы, а затем просто проверяем доступность файлов в новой системе.

На этом описание настроек прав доступа к папке в Windows и изменения владельца папки в рамках данной статьи можно считать законченным.

Обзор управления доступом

Область применения

В этом разделе для ИТ-специалистов описывается управление доступом в Windows, который является процессом разрешения пользователям, группам и компьютерам доступа к объектам в сети или на компьютере. Ключевыми понятиями, которые составляют управление доступом, являются разрешения, владение объектами, наследование разрешений, права пользователей и аудит объектов.

Описание компонента

Компьютеры с поддерживаемой версией Windows могут управлять использованием системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После проверки подлинности пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения того, имеет ли пользователь с проверкой подлинности правильные разрешения на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, кроме владельца ресурса, и они должны быть защищены от несанкционированного использования. В модели управления доступом пользователи и группы (также именуемые директорами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначены права и разрешения, которые информируют операционную систему о том, что может сделать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения директорам безопасности. Во время проверки контроля доступа эти разрешения проверяются, чтобы определить, какие принципы безопасности могут получить доступ к ресурсу и каким образом они могут получить к нему доступ.

Принципы безопасности выполняют действия (в том числе чтение, записи, изменение или полный контроль) на объектах. Объекты включают файлы, папки, принтеры, ключи реестра и объекты служб домена Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACLs) для назначения разрешений. Это позволяет руководителям ресурсов применять управление доступом следующими способами:

Отказ в доступе к несанкционированным пользователям и группам

Установите четко определенные ограничения доступа, предоставляемого уполномоченным пользователям и группам

Владельцы объектов обычно выдают разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может удерживать другие объекты (например, подмостки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его контентом выражается, ссылаясь на контейнер в качестве родительского. Объект в контейнере называется ребенком, и ребенок наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для контейнерных объектов, а не отдельных детских объектов, чтобы облегчить управление управлением доступом.