как проверить sha1 linux manjaro

Check a Downloaded ISO Image For Errors

Содержание

Overview

To make the check, you must first download the appropriate checksum file from the same Sourceforge website folder as your chosen ISO image. A checksum file will have the same name as the ISO image that it is to be used with; the only difference is that it will end in either -sha1.sum or -sha256.sum. For example, the appropriate checksum files for the manjaro-xfce-0.8.1-x86_64.iso file (64 bit Manjaro release 0.8.1 with the XFCE desktop) would be:

SHA1 and SHA256

The checksum file itself is just a text document that contains a code that should match the code generated by the sha1 or sha256 algorithm. As such, if the code generated from the ISO file matches that contained in the checksum file, then the ISO is fine; otherwise, if the two codes don’t match then it means that the ISO file has changed in some way, most likely due to being corrupted. You can think of it like someone using a secret password to identify who they are: if they provide the wrong password, then something is obviously amiss!

Don’t worry if this all sounds a bit much, it’s actually very straightforward and easy to use!

Checking in Linux

The command to then perform a checksum uses the following syntax:

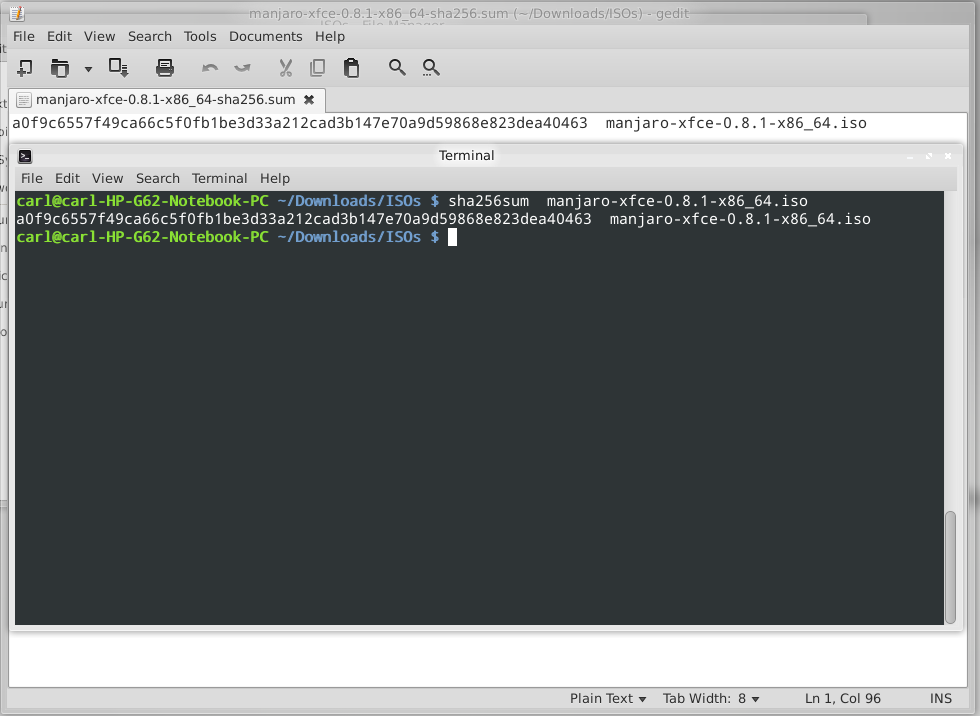

For example, the following command will use sha256 to generate a code from the 64 bit Manjaro XFCE 0.8.1 ISO. The code generated can then be compared to the code provided by the appropriate sha256 checksum file:

As illustrated, in this instance both codes match, thus confirming that the downloaded ISO file is correct. The following command would use sha1 to undertake exactly the same task:

When satisfied that both codes match, then it is safe to proceed to either burning the ISO to your chosen installation media, or using it immediately in Virtualbox. If the codes do not match, then it will be necessary to delete the ISO image and download it again.

👥 Как проверить ISO образы в Linux

Вы только что загрузили ISO-образ вашего любимого дистрибутива Linux с официального сайта или же стороннего, и что теперь?

Создать загрузочный носитель и начать установку ОС?

Перед началом его использования настоятельно рекомендуется убедиться, что загруженный ISO в вашей локальной системе является точной копией ISO, присутствующего в загрузочных зеркалах.

Потому что, например сайт Linux Mint был взломан несколько лет назад, и хакеры создали модифицированный ISO-образ Linux Mint с бэкдором.

Итак, важно проверить подлинность и целостность ваших образов ISO.

Если вы не знаете, как проверить образы ISO в Linux, это краткое руководство вам точно поможет.

Проверьте образы ISO в Linux

Мы можем проверить образы ISO, используя значения контрольной суммы.

Контрольная сумма – это последовательность букв и цифр, используемая для проверки данных на наличие ошибок и проверки подлинности и целостности загруженных файлов. Существуют различные типы контрольных сумм, такие как SHA-0, SHA-1, SHA-2 (224, 256, 384, 512) и MD5.

Суммы MD5 были самыми популярными, но в настоящее время в основном используются хэшсуммы SHA-256 в современных дистрибутивах Linux.

Скачать контрольные суммы и подписи

В целях данного руководства я собираюсь использовать ISO-образ сервера Ubuntu 18.04 LTS.

Однако приведенные ниже шаги должны работать и в других дистрибутивах Linux.

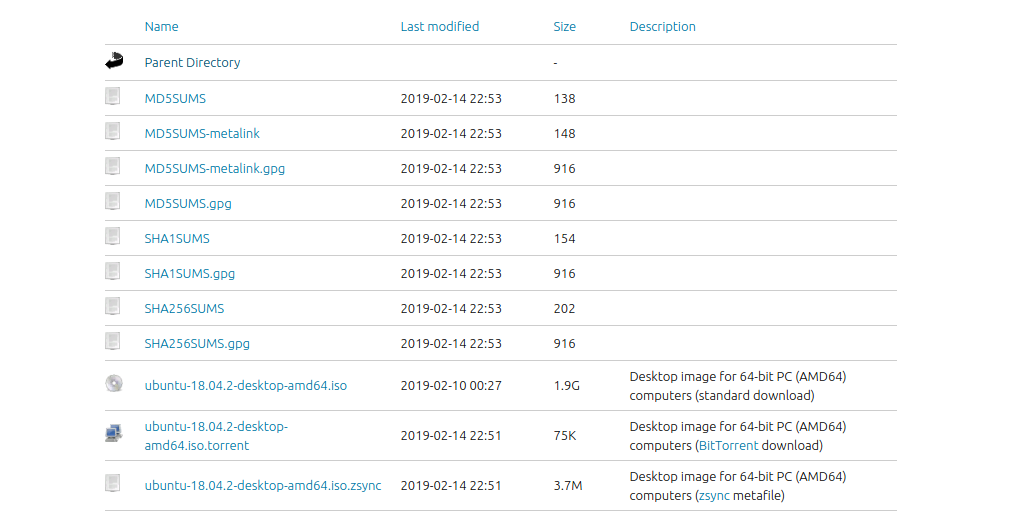

В верхней части страницы загрузки Ubuntu вы увидите несколько дополнительных файлов (контрольных сумм и подписей), как показано на следующем рисунке.

Здесь файл SHA256SUMS содержит контрольные суммы для всех доступных образов, а файл SHA256SUMS.gpg является подписью GnuPG для этого файла.

Мы используем этот файл подписи для проверки файла контрольной суммы на последующих этапах.

Скачайте ISO-образы Ubuntu и эти два файла и поместите их в каталог, например ISO.

Как видно из вышеприведенного вывода, я скачал образ сервера Ubuntu 18.04.2 LTS вместе со значениями контрольной суммы и подпись.

Скачать действующий ключ подписи

Теперь загрузите правильный ключ подписи с помощью команды:

Проверьте контрольную сумму SHA-256

Затем проверьте файл контрольной суммы, используя подпись командой:

Если в выходных данных отображается «Good signature», файл контрольной суммы создан разработчиком Ubuntu и подписан владельцем файла ключа.

Проверьте загруженный файл ISO

Далее, давайте продолжим и проверим, что загруженный файл ISO соответствует контрольной сумме.

Для этого просто запустите:

Если значения контрольной суммы совпадают, вы увидите сообщение «ОК».

Значение: загруженный файл является законным и не был изменен или подделан.

Если вы не получили никакого вывода или отличного от указанного выше, файл ISO был изменен или неправильно загружен.

Вы должны повторно загрузить файл из хорошего источника.

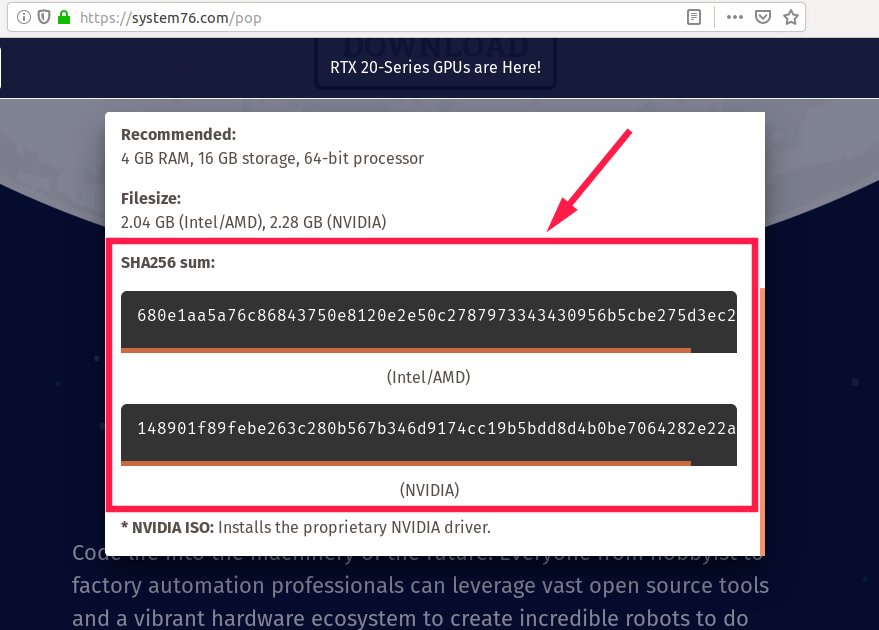

Некоторые дистрибутивы Linux включают значение контрольной суммы на самой странице загрузки.

Например, разработчики Pop! _Os предоставили значения контрольной суммы SHA-256 для всех образов ISO на самой странице загрузки, чтобы вы могли быстро проверить образы ISO.

После загрузки образа ISO проверьте его с помощью команды:

Здесь случайная строка, начинающаяся с «680elaa…», является значением контрольной суммы SHA-256.

Сравните ее значение со значением суммы SHA-256, приведенным на странице скачивания.

Если оба значения одинаковы, вы можете идти дальше!

Загруженный файл ISO является законным, и он не изменялся по сравнению с его исходным состоянием.

Вот как мы можем проверить подлинность и целостность файла ISO в Linux.

Загружаете ли вы ISO из официальных или сторонних источников, всегда рекомендуется сделать быструю проверку перед использованием.

Как проверить контрольные суммы в Linux и Windows

Разработчики предоставляют информацию в виде специального hash ключа с помощью которого проверяется в порядке образ или нет. С тем для чего проверять iso образ дистрибутива разобрались. Далее будем выяснять как и с помощью каких инструментов сравнить контрольные суммы и проверить целостность файлов.

Проверка контрольной суммы iso образа в Linux

В линукс есть штатные утилиты с помощью которых проверяются хеши файлов. Это md5sum для алгоритма md5 и shasum для проверки алгоритма sha. Это консольные утилиты поэтому терминал. Запустим его и введем команду: md5sum имя_файла.

указываем в терминале:

Как видим хеш файлов совпадает. Дистрибутив пригоден.

Так же поступаем если хотим проверить алгоритм sha. Только дополняем команду в зависимости от битности алгоритма 1-, 256-, 384- или 512-битного. Например так:

Сверяем с информацией на сайте как в предыдущем примере.

Проверка контрольных сумм в линукс с помощью программы GtkHash

Теперь давайте рассмотрим как проверить контрольные суммы файлов, вариант с графическим интерфейсом (GUI). Установите программу с помощью команды:

Запустите программу. Выберите с помощью кнопки расположенной рядом с надписью «Файл» нужный файл. На рисунке номер 1. И нажмите кнопку «Hash». На рисунке под номером 2.

Программа посчитает хеши сразу по трем алгоритмам: md5, sha1 и sha256.

Возможности утилиты гораздо шире. Для настройки выберите пункт «Правка», «Параметры». Откроется окно в котором можно выбрать большое количество хеш функций.

Установить флаг (галочку) напротив нужной и она будет отображена в главном окне. После обработки результат также будет отображен во всех выбранных окнах.

Как проверить контрольную сумму файла в Windows

У microsoft тоже есть своя утилита командной строки и называется она fciv.exe (File Checksum Integrity Verifier utility).

В Windows 10 появилась утилита командной строки CertUtil. Для проверки хеша с её помощью введите команду:

После установки программа интегрируется в проводник. Зайдите в папку со скачанным образом. Правым кликом кликните по файлу и выберите из контекстного меню пункт «Свойства». Перейдите на вкладку «Хэш-суммы файлов». Увидите хеши в двух интересующих нас алгоритмах, md5 и sha1.

Если хеши не отобразились или требуется указать дополнительные алгоритмы расчета то нажмите на ссылку «Настройки».

В открывшемся меню поставьте флаги напротив требуемых значений.

Для проверки текущего файла нужно в поле «Сравнение хеша» указать значение выбранного алгоритма из списка предоставленного поставщиком файла. В моем примере это образ дебиан xfce.

Сравнение по алгоритму md5. Если видим что на значке решетка появилась зеленая галочка значит значения совпадают. Файл в порядке можно пользоваться.

Используя кнопку «Сравнить файл» можно сравнить хеши двух файлов. Я, для примера, сравнил два iso образа дебиан xfce и lxqt. Их значения, конечно, не сошлись, что и отображено на скриншоте, где показан красный крест на значке решетки.

На этом всё. Надеюсь теперь у вас не возникнет проблем с проверкой контрольной суммы файлов ни в линукс ни в виндовс.

Видео: Как проверить hash-суммы образа в linux

Изучаем Linux приемы для создания контрольных сумм и проверки целостности данных

Контрольная сумма используется для проверки целостности файла.

Ее можно охарактеризовать как цифровой отпечаток файла.

Проверяя значение Checksum, мы можем определить целостность файла, когда он был перенесен из одного места в другое.

Контрольная сумма представляет собой длинную строку данных, содержащую различные буквы и цифры.

Все популярные веб-сайты программного обеспечения предоставляют значение контрольной суммы для загруженного файла, с помощью которого мы можем подтвердить наши данные, проверив значение контрольной суммы.

Генерирование контрольных сумм Linux

Контрольная сумма генерируется алгоритмом контрольной суммы.

Он генерирует значение контрольной суммы, беря файл в качестве ввода.

MD5 и SHA (Secure Hash Algorithms) – самые популярные алгоритмы, используемые для создания контрольных сумм

Инструменты командной строки для работы с контрольной суммой

Почти все дистрибутивы Linux предоставляют инструменты командной строки для различных алгоритмов контрольной суммы.

Вы можете сгенерировать и проверить контрольную сумму используя их.

Некоторые из стандартных инструментов командной строки, используемые в настоящее время, следующие:

Примеры

Давайте рассмотрим некоторые примеры использования этих инструментов командной строки для создания значений контрольной суммы.

Я создал один из тестовых файлов index.html.

Давайте сгенерируем значение контрольной суммы для этого файла, используя указанные выше средства.

md5sum:

MD5 – это алгоритм, который используется для проверки целостности данных посредством создания 128-битного дайджеста сообщений из ввода данных, который, как утверждается, является уникальным для этих конкретных данных вроде отпечатка пальца для конкретного человека.

Вы можете видеть мой файл, я сгенерировал значение контрольной суммы, соответствующее этому файлу, используя алгоритм MD5.

🛠️ Как восстановить сломанный Arch Linux в прежнее рабочее состояние

Это краткое руководство описывает, как восстановить сломанную Arch Linux и ее разновидности, такие как EndeavourOS, Manjaro Linux, в прежнее рабочее состояние.

Мой Arch Linux отказался загружаться в графическом режиме и продолжал выдавать сообщения об ошибках: “dependency failed multi-user system” и “dependency failed for graphical interface”.

Единственный вариант, который у меня был, это войти в однопользовательский режим и попытаться откатить обновленные пакеты до их предыдущих версий.

В однопользовательском режиме я попробовал следующее:

Если вы оказались в подобной ситуации, это руководство может помочь вам восстановить ваш сломанный Arch Linux до прежнего рабочего состояния.

Восстановление работоспособности Arch Linux

1. Сначала войдите в систему в режиме одного пользователя.

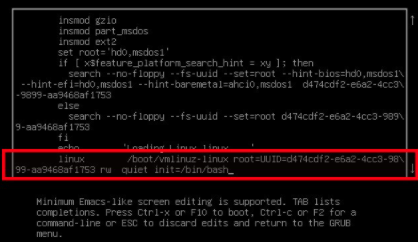

Для этого введите “e” при появлении меню Grub.

2. Затем найдите строку, которая начинается со слова linux:

Для справки посмотрите следующий снимок экрана.

3. Затем нажмите F10 или CTRL+X, чтобы продолжить. Через несколько секунд вы перейдете в однопользовательский режим.

4. Введите следующую команду для монтирования корневой (/) файловой системы в режиме чтения/записи.

5. Теперь вам нужно найти, когда вы выполнили полное обновление системы.

Вы можете легко найти это, просмотрев файл pacman.log.

В этом файле сохраняются все записи pacman, которые вы делали в прошлом.

Потому что в моем файле pacman.log очень много записей.

Как вы, возможно, знаете, команда tail отображает только последние 10 записей.

Поэтому замените 200 на свое собственное число, чтобы просмотреть файл pacman.log.

Я передал вывод команды “tail” команде “less”, чтобы отобразить результаты постранично.

6. Просмотрев файл pacman.log, я обнаружил точное время полного обновления системы.

Как вы уже знаете, pacman сохраняет все загруженные пакеты в папке /var/cache/pacman/pkgs/.

8. Я отметил все обновленные пакеты на скриншоте и понизил их один за другим до более ранней версии из кэша, как показано ниже.

Приведенная выше команда установит пакет qt5-base из папки cache.

У меня ушло почти полчаса на понижение версии всех пакетов.

9. Если вы уже очистили папку cache, у вас нет выбора.

Переустановка может быть единственным вариантом.

Поэтому я рекомендую вам сохранить в кэше по крайней мере две старые версии, чтобы вы могли восстановить их, если возникнут проблемы с новыми пакетами.

10. После обновления всех пакетов введите следующую команду, чтобы применить изменения и запустить Arch Linux в нормальном режиме.

11. Теперь я могу войти на свой Arch Linux без каких-либо проблем.

Думаю, мне стоит подождать пару дней, а затем попробовать обновить систему снова, когда все будет исправлено.

Если у вас есть время и терпение, понизите один пакет и запустите “exec /sbin/init” для загрузки системы в нормальный режим и проверьте, решит ли это проблему.

Если нет, попробуйте другой пакет.

Повторяйте это до тех пор, пока не найдете проблемный пакет. Затем просто оставьте проблемный пакет и обновите все остальные пакеты.

Некоторые из вас могут посчитать этот метод не очень эффективным и сложным. Но именно так я восстановил свою сломанную систему Arch Linux.

Возможно, вы знаете какие-то другие простые способы, кроме этого метода. Если вы знаете такие простые способы, пожалуйста, сообщите мне об этом в разделе комментариев ниже. Я проверю и обновлю руководство соответствующим образом.