как сбросить пароль виндовс 7 через подмену файлов

Забыл пароль администратора в Windows 7/10/11. Как сбросить пароль, помогите, не могу войти в систему

На моем ноутбуке сын посидел и не много «поиграл». Как оказалось, поставил пароль на Windows (у меня установлена Windows 10 домашняя). Теперь не могу включить ноутбук, а пароль он забыл.

Помогите, я совсем не могу войти в систему. Теперь придется обращаться в сервис?

Обычное явление, многие часто просто забывают свой пароль. Для решения подобного вопроса, понадобится флешка (хватит даже на 8-16 ГБ) и рабочий компьютер, чтобы записать 👉 LiveCD на нее (возможно, у вас есть еще один ноутбук, или воспользуйтесь компьютером соседей, знакомых, родственников).

Собственно, в этой статье подробно и по шагам разберу все действия по сбросу пароля при входе в Windows. В принципе, если вы не первый день знакомы с ПК, то со всем можно справиться самостоятельно, без обращения в сервис-центр. 👌

Как сбросить пароль «админа» в Windows

Способов ликвидации парольной защиты в Windows — достаточно много:

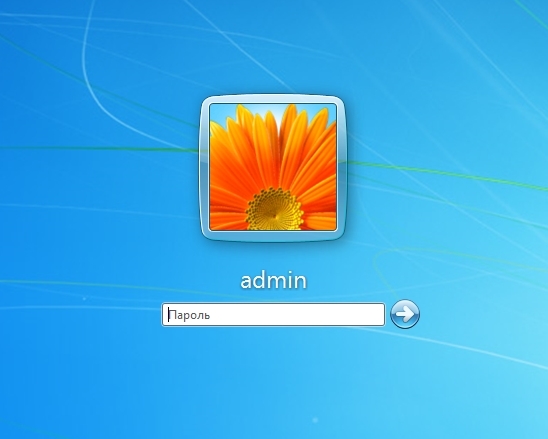

Неправильный пароль. // Пример проблемы

Вариант 1

Наиболее оптимальный и простой способ для решения текущего вопроса — воспользоваться 👉 LiveCD от Сергея стрельца. Во-первых, в его загрузочном образе уже есть все необходимые инструменты, а, во-вторых, он полностью на русском и совместим с большинством ПК/ноутбуков.

О том, как из этого образа ISO подготовить флешку — рассказано в моей прошлой статье (ссылка ниже). Разумеется, понадобиться другой рабочий ПК (где вы можете добраться до рабочего стола 😉).

LiveCD для аварийного восстановления Windows — подборка

Какие программы есть на диске «Стрельца. «

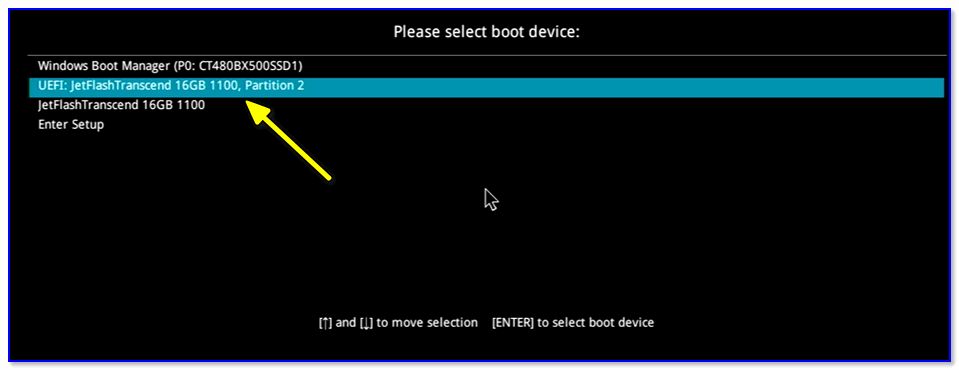

После, необходимо подключить созданную флешку к USB-порту на проблемном ПК/ноутбуке и загрузиться с нее (👉 как это сделать).

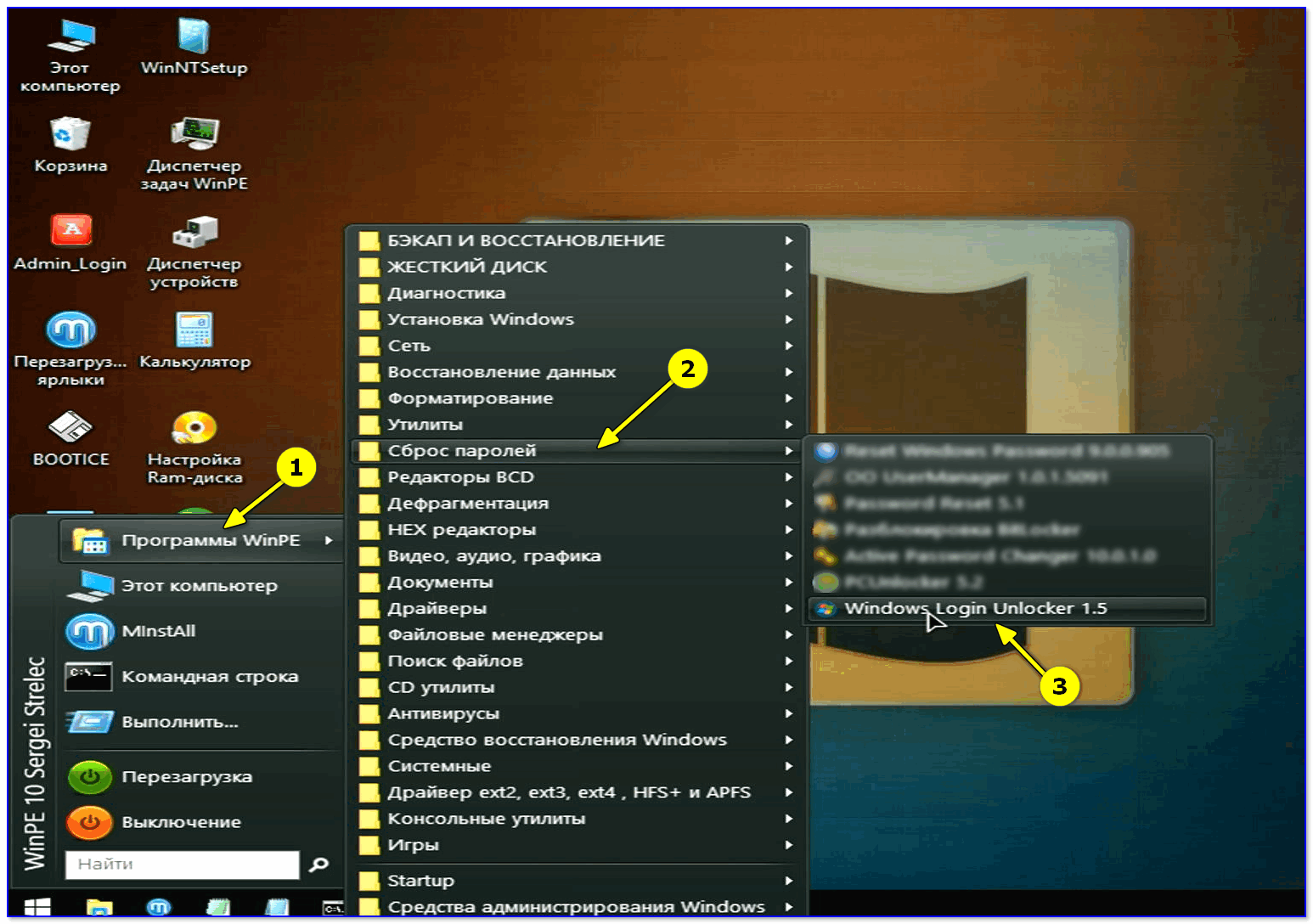

Далее перед вами появиться самый обычный рабочий стол (👇). Вам будет необходимо зайти в меню ПУСК и среди программ найти и запустить Windows login Unlocker (см. скриншот ниже 👇).

Windows login Unlocker — загрузочная флешка от Стрельца

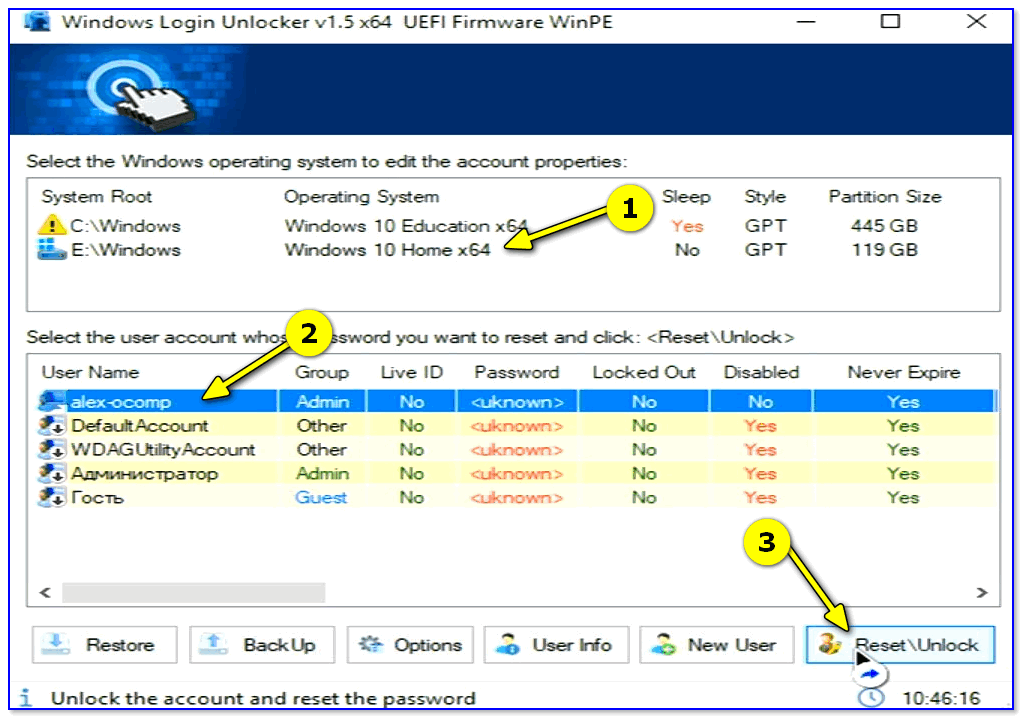

Выбор ОС и сброс пароля

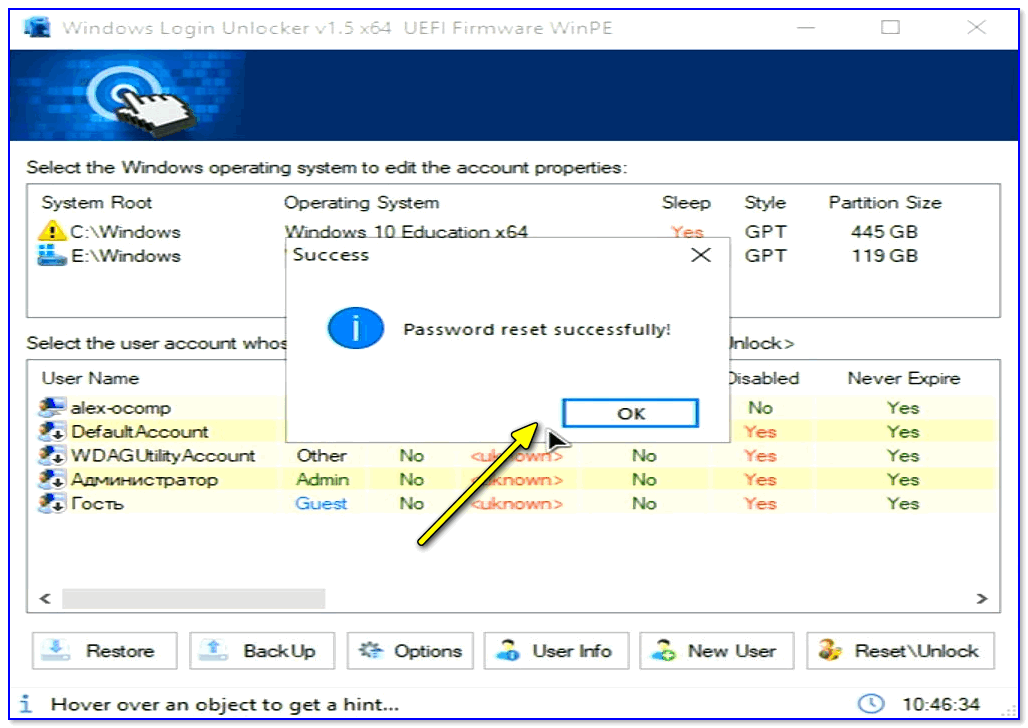

Если все прошло успешно — вы увидите соответствующее уведомление (👇).

Успешно! Можно перезагрузить компьютер

Теперь можно перезагружать компьютер и нормально пользоваться Windows. 😉

Вариант 2

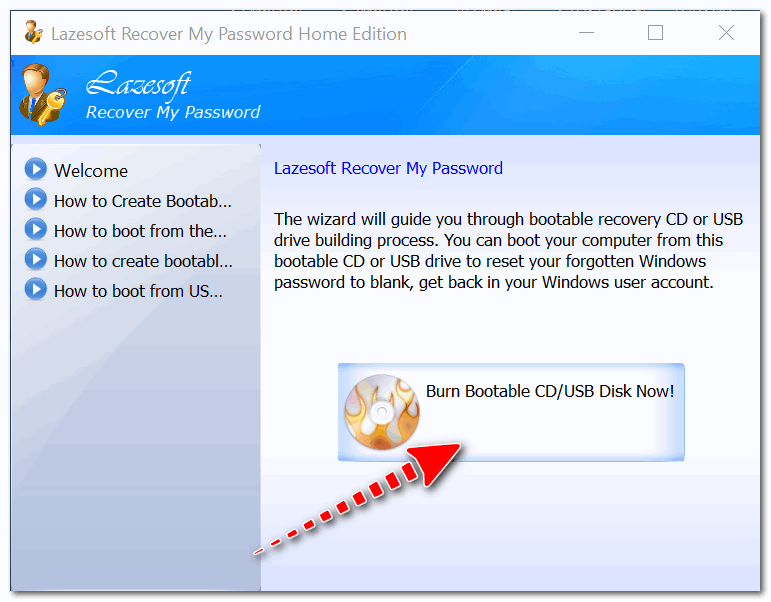

Если первый вариант по каким-либо причинам у вас не заработал — попробуйте инструмент Recover My Password (от Lazesoft). Отличается он тем, что самостоятельно подготавливает флешку + обладает высокой совместимостью (поддерживаются практически все версии Windows, начиная с 2000).

Lazesoft Recover My Password

В общем-то, именно поэтому я и рекомендую ее в этой статье, и покажу все действия, которые нужно выполнить.

1) Создание загрузочной аварийной флешки

Скачивание и установку утилиты я опускаю (они стандартны и с ними разберется каждый. ).

Создание загрузочного носителя

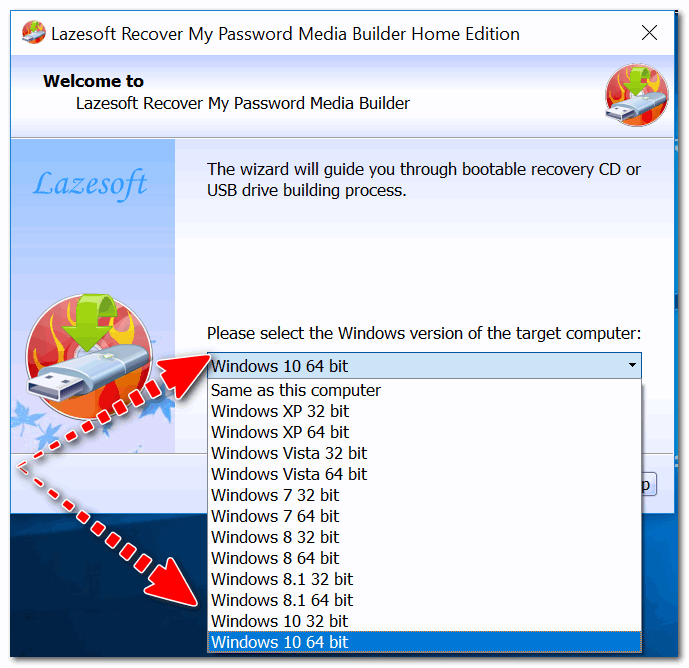

Ремарка! Отмечу, что я, выбрав вариант «Windows 10 64 bits», спокойно использовал флешку и для удаления паролей в Windows 7/8 (т.е. флешка, по сути, получается универсальной). Однако допускаю, что с некоторыми версиями ОС такое может не пройти.

Выбираем ОС, для которой сбросим пароль (Важно! У меня подобная аварийная флешка работает на всех версиях ОС, вне зависимости от того, что я тут выбрал. ).

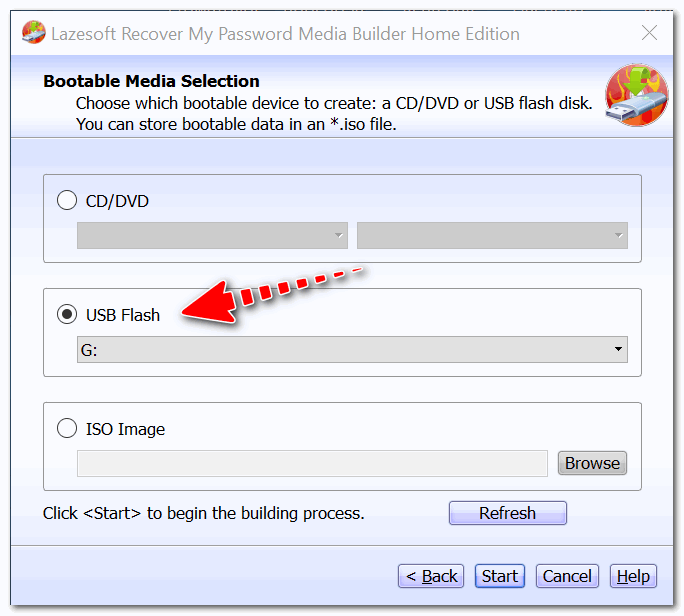

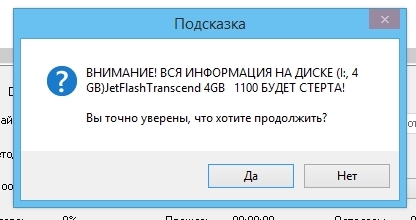

Далее указываете букву USB-флеш накопителя (обратите внимание, что утилита предлагает также записать CD/DVD диск, или создать образ ISO).

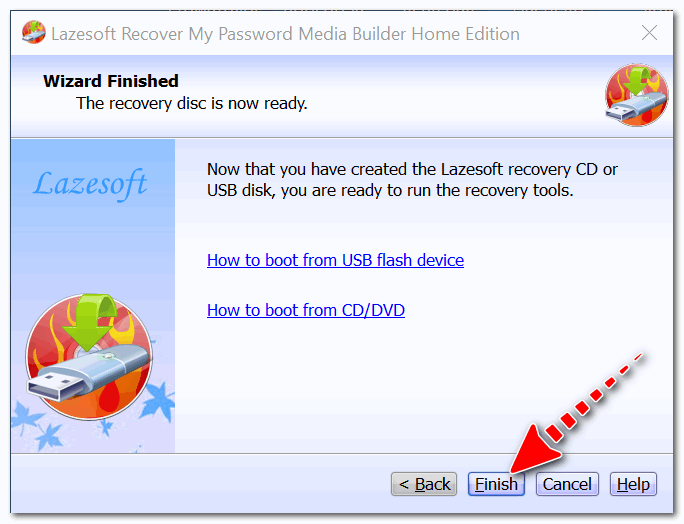

Через 3-5 мин. флешка будет готова (обратите внимание на сообщение, если все OK — увидите «The recovery disc is now ready» как на скрине ниже).

2) Загрузка с подготовленной флешки (Live CD)

👉 Ремарка!

Темы эти достаточно обширны, и если вы не представляете, о чем даже идет речь, то рекомендую ознакомиться вот с этими статьями (там на доступном языке я попытался объяснить, как и что делать).

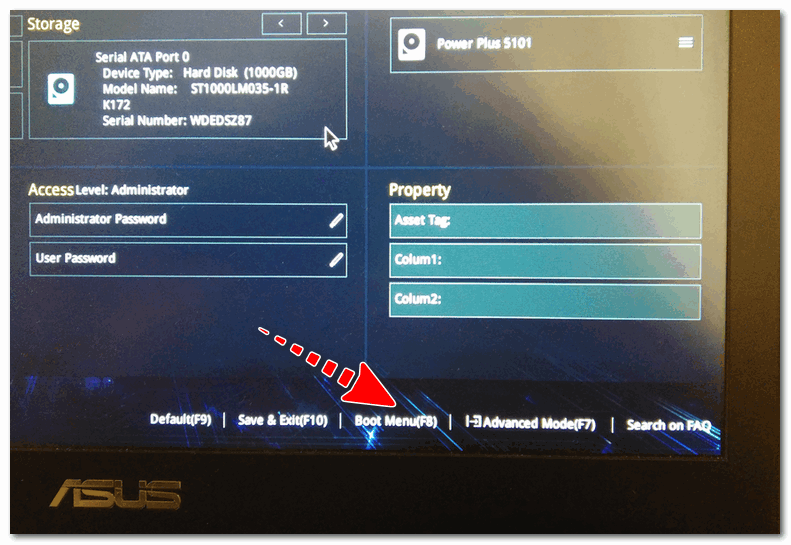

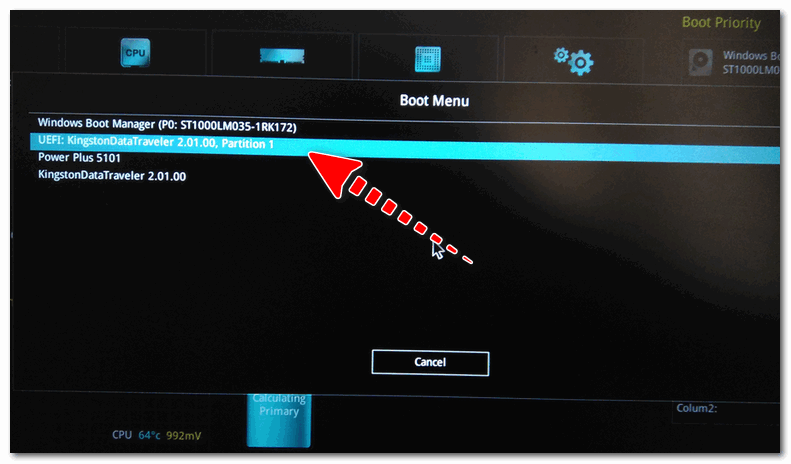

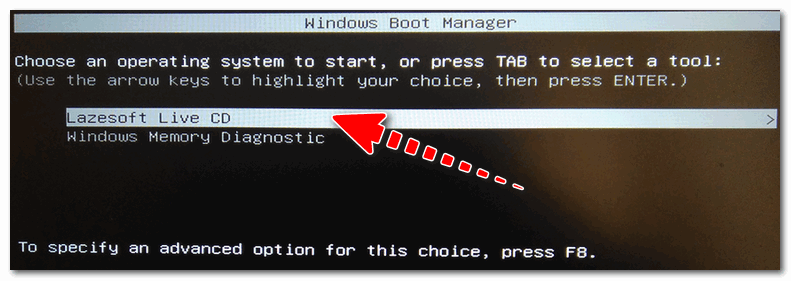

В загрузочном меню необходимо указать тот накопитель, с которого вы хотите загрузиться (ориентируйтесь по названию, у флешек обычно значится что-то вроде «Kingston. «, «Transcend. » и т.д.).

Начинаем загрузку с нашей флешки

Еще одно фото настройки BIOS ноутбука для загрузки с флешки (Boot раздел в BIOS)

3) Сбрасываем непосредственно сам пароль

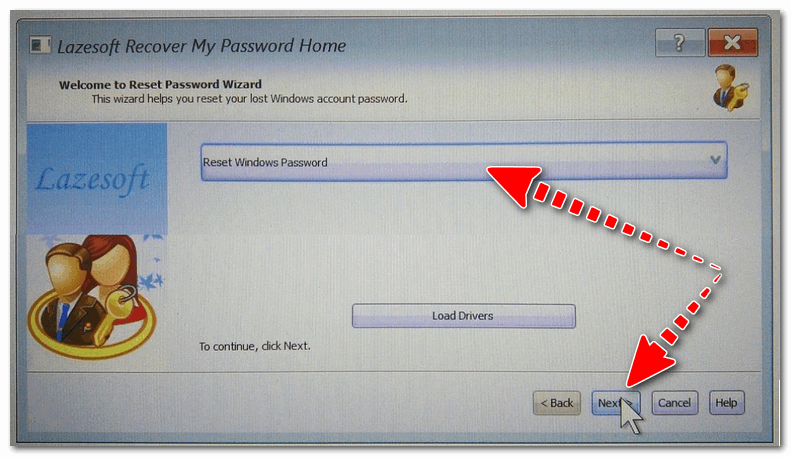

Сброс пароля в Windows (Reset Password Windows)

Если у вас такое окно не появилось (либо случайно его закрыли), нажмите по ПУСК/Lazesoft Recovery My Password (как на фото ниже). 👇

Если вдруг окна авто-запуска не было.

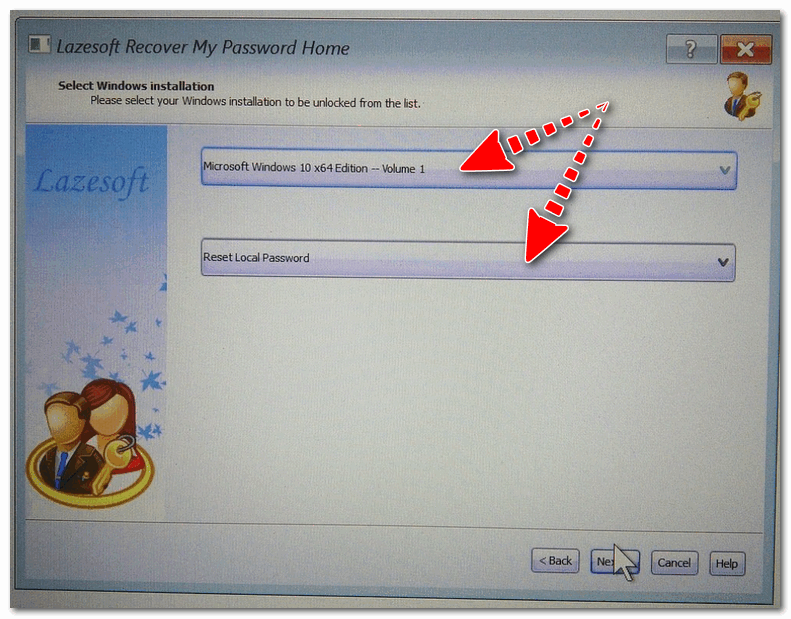

Далее необходимо указать вашу ОС Windows. Вообще, если у вас установлена одна ОС Windows — то программа сама автоматически ее выберет (если у вас несколько ОС на диске — то нужно вручную указать требуемую).

Выбираем текущую ОС Windows

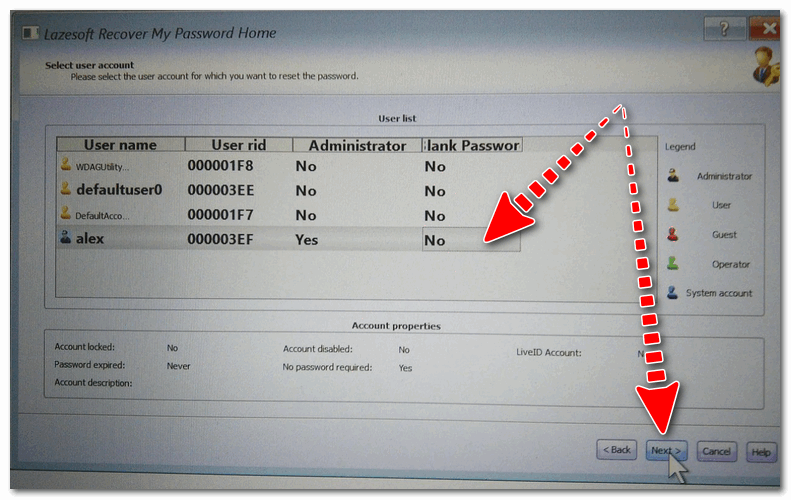

В следующем шаге вы должны увидеть пользователей, которые зарегистрированы в выбранной Windows. Вам необходимо выбрать ту учетную запись, для который вы хотите удалить пароль.

Кстати, утилита также показывает, какая из учетных записей является администраторской.

Выбираем учетную запись пользователя

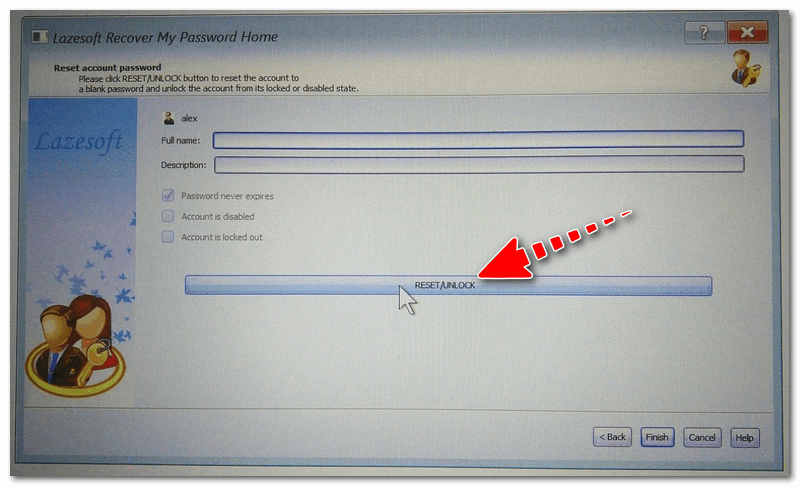

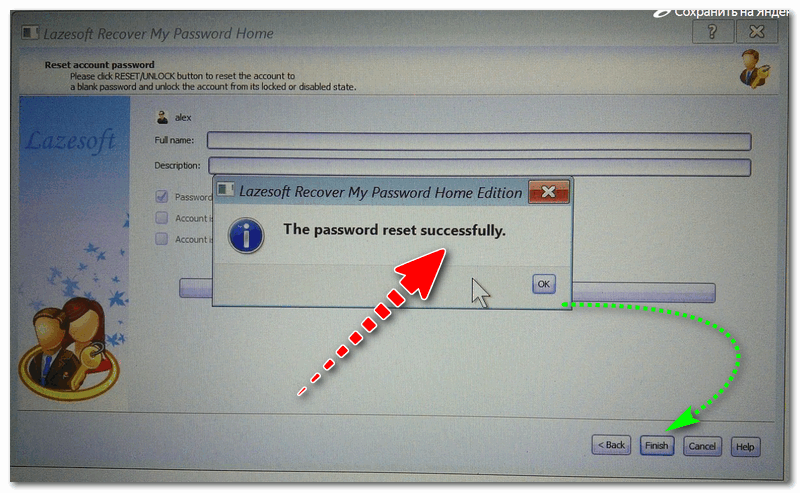

Последний шаг : необходимо нажать на кнопку «Reset|Unlock» (сброс/разблокировка).

Пароль удачно сброшен, выходим

После чего перезагружайте компьютер/ноутбук и попробуйте войти в свою учетную запись.

Осталось только войти. Задача решена!

Почти наверняка, если вы все сделали аналогично советам выше — вы без труда войдете в свою учетную запись, т.к. парольная защита была отключена/разблокирована. 👌

В целом, данный способ достаточно простой, универсальный и доступный для начинающих пользователей.

Если пароль был от учетной записи Windows

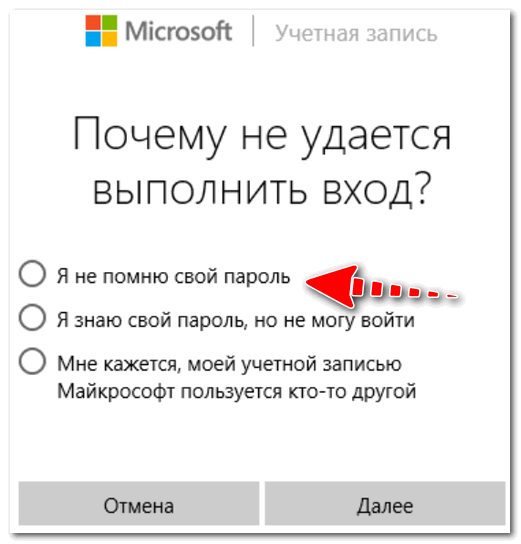

У некоторых пользователей проблема с паролем связана не с локальной учетной записью в Windows, а с учетной записью Microsoft ( примечание : при установке системы Windows 10 предлагается сразу же создать свою учетную запись в сети интернет).

Далее выбрать вариант «Я не помню свой пароль» (как на скрине ниже). 👇

Почему не удается выполнить вход

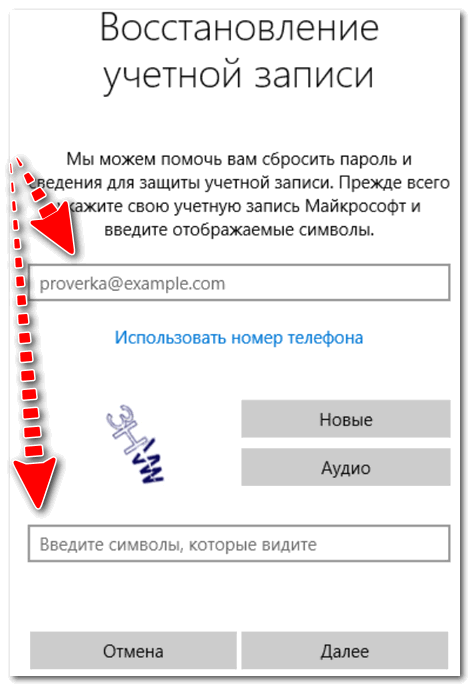

После чего вам будет нужно указать свой 👉 рабочий e-mail и ввести проверочный код с картинки. Через некоторое время на вашу электро-почту должны прийти инструкции по восстановлению доступа к вашей учетной записи.

Восстановление учетной записи

🐤 Видео инструкция

Небольшой ролик с пошаговым примером по решению подобной проблемы.

BootDev

Создание загрузочных дисков и прочие полезные мелочи

Страницы

2018-08-30

Сброс пароля учетной записи Windows с помощью WinPE

Содержание

Пароли Пользователей Windows

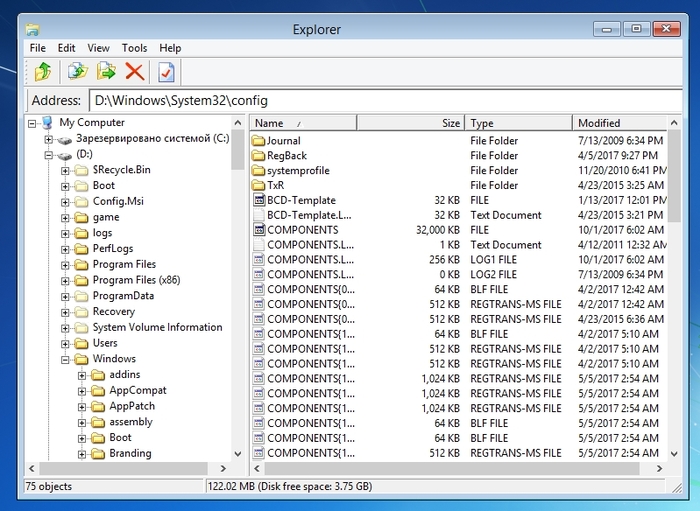

Операционная система Windows хранит всю информацию о своих учетных записях и группах в файле SAM. Расположен он по пути \Windows\System32\config\SAM.

Получить доступ к данному файлу в работающей операционной системе Windows не возможно. Система не допускает к нему никого кроме себя. А вот если загрузиться с другой операционной системы (к примеру WinPE), то функции защиты уже не будут работать, и можно спокойно производить все желаемые манипуляции над данным файлом.

Файл SAM, отчасти является файлом реестра Windows. То есть, его можно открыть в редакторе реестра, и посмотреть какие разделы и ключи в нем содержатся. Смысла в этом не очень много, вся информация в нем представлена в виде бинарных ключей. Пароли при этом не доступны для редактирования, они попросту не отображаются в редакторе, только параметры конкретных учетных записей.

Варианты Сброса

Программы для сброса очень просты по своему использованию. Вы запускаете программу, указываете расположение SAM-файла, выбираете необходимого пользователя, выполняете сброс пароля.

Сброс Пароля

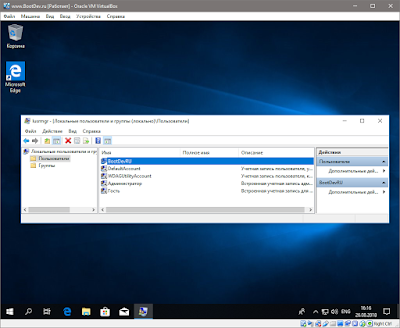

В качестве подопытного кролика будет выступать операционная система Windows 10, установленная в виртуальной машине VirtualBox. В ней будет присутствовать учетная запись с намеренно забытым паролем.

Наша цель, получить доступ к данной учетной записи.

В общем берем в руки установочный Windows-диск и читаем дальше.

Среда Предустановки

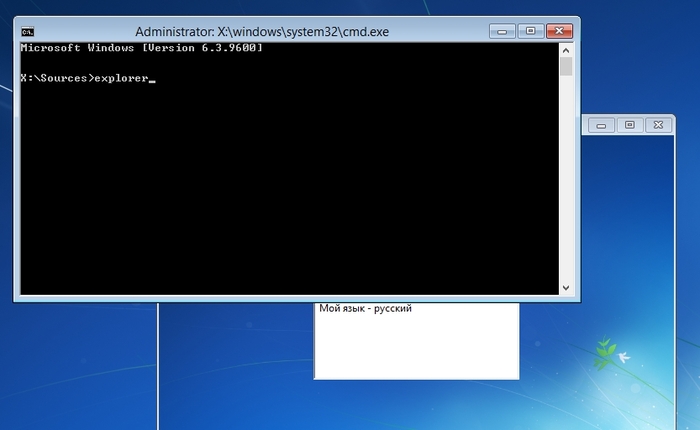

В ходе поисков, целевым диском в моем случае, оказался диск D:\. Выполняем смену рабочего диска командной строки на диск D:\, и переходим в каталог \Windows\System32\config.

Перезагружаем компьютер с жесткого диска. На экране входа в учетную запись, нажимаем на кнопку специальных возможностей.

Вместо привычного окна запуска специальных возможностей, запустится окно командной строки.

Сброс осуществляется установкой пустого пароля.

На этом сброс пароля можно считать завершенным. Остается только вернуть все как было, то есть переименовать обратно файл _Utilman.exe, предварительно удалив ненастоящий Utilman.exe. Сделать все это, можно уже в работающей основной системе, не обязательно грузиться снова с установочного диска.

Не Utilman’ом Единым

Бэкап Файла SAM

В процессе описания процедуры сброса пароля, было произведено резервное копирование файла SAM в файл SAM.bkp. После данный файл больше никак не использовался. Зачем нужна резервная копия файла SAM? С помощью резервной копии файла SAM, можно выполнить откат к состоянию до сброса пароля, то есть вернуть сброшенный пароль обратно. Рассмотрим данный процесс более подробно.

Возврат Сброшенного Пароля

Как говорилось ранее, для осуществления отката к состоянию до сброса пароля, потрербуется резервная копия файла SAM, созданная до сброса пароля.

Необходимо снова загрузиться с установочного Windows-диска, войти в командную строку и перейти в ней папку \Windows\System32\config целевой операционной системы. То есть все то, что мы делали в начале процедуры сброса пароля.

Перезагружаем компьютер, и проверяем результат.

Пароль запрашивается. В завершении, не забываем удалить бэкапы файла SAM, а именно SAM.bkp и _SAM. Делать это нужно естественно загрузившись в среде предустановки.

Мы рассмотрели, ручной способ сброса пароля локальной учетной записи Windows, без применения стороннего программного обеспечения. Все что требуется, это установочный диск Windows.

Сама идея данного способа, хороша тем, что с ее помощью мы получаем в свое распоряжение командную строку с правами системы. Что в свою очередь очень сильно развязывает руки. Хоть Explorer запускай.

Надеюсь данная информация будет полезна вам. А на этом у меня все 😉.

Способ сброса паролей учетных записей Windows.

Если компьютер находился в режиме «сна», или «быстрого запуска», то изменения, произведенные в реестре, не применяться!

Перед сбросом пароля, компьютер нужно правильно выключить (нажать Перезагрузку, вместо выключения)

Перед редактированием файла реестра: SAM, обязательно сделайте резервную копию

Все что вы делаете, на ваш страх и риск, автор статьи ответственности не несет.

Нам понадобится только установочный диск Windows и больше ничего.

(Можно использовать WinPE сборку или WinRE)

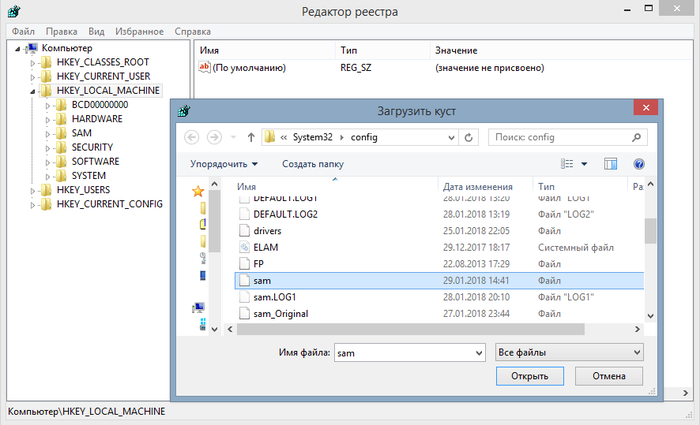

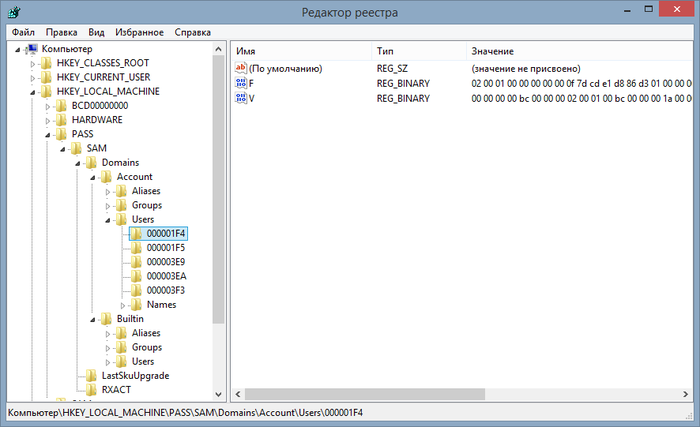

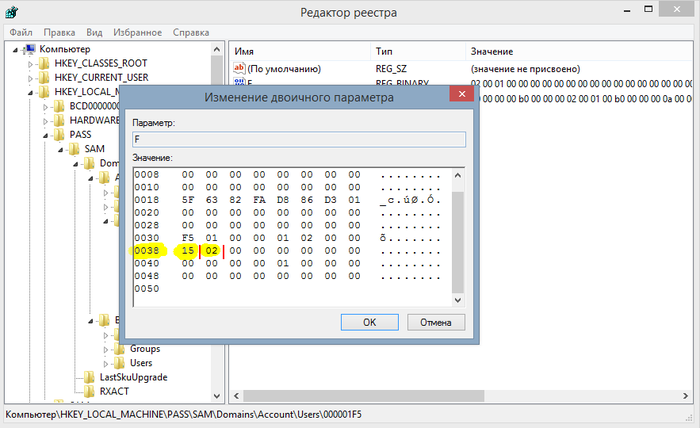

Загружаемся с установочного диска и нажимаем Shift+F10 для вызова командной строки, где вбиваем regedit и жмём Enter для запуска редактора реестра.

Выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем «Файл» → «Загрузить куст…» (File → Load hive…).

Нам надо открыть файл SAM, который находится в папке \Windows\System32\config на том разделе, где установлена Windows.

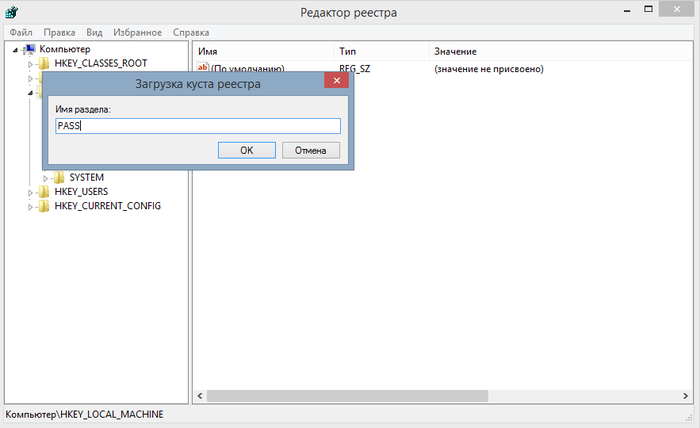

При открытии будет предложено ввести имя загружаемого куста — вбивайте любое.

Назовём его PASS и нажимаем Ок

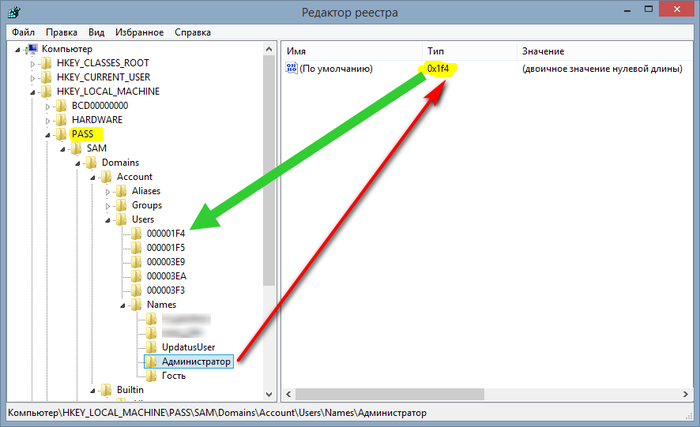

Переходим в HKEY_LOCAL_MACHINE\PASS\SAM\Domains\Account\Users\Names

Ищем имя пользователя, у которого нужно сбросить пароль, клацаем по его имени и справа,

Показывается текст По умолчанию и Rid пользователя, запоминаем его.

Переходим в раздел HKEY_LOCAL_MACHINE\PASS\SAM\Domains\Account\Users

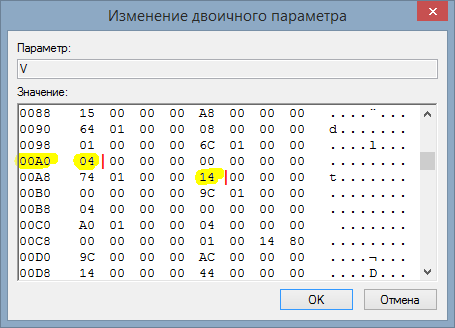

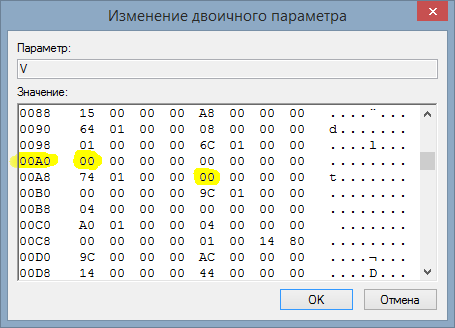

Выбираем параметр «V» и переходим к строке 00A0 и меняем первое значение на: 00, переходим к строке 00A8 и меняем пятое значение на: 00

Чтобы изменить двоичный параметр, нужно поставить указатель (ЛКМ мышки) дальше числа и нажать Delete или Backspace, вписать новое двухзначное число.

После редактирования, нажать кнопку: ОК

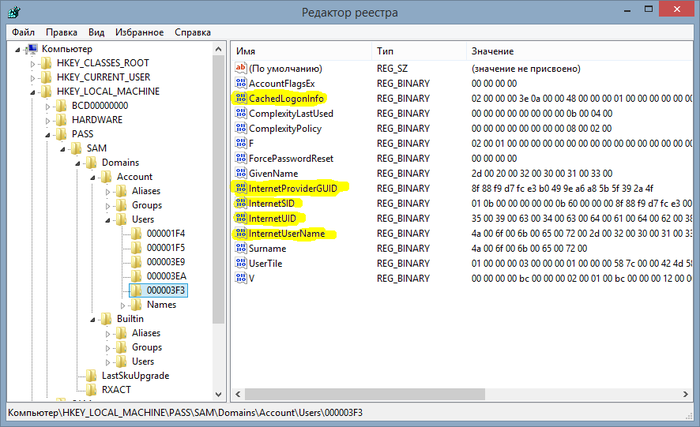

Если сбрасываем пароль учетной записи Microsoft Account LiveID, то дополнительно нужно удалить следующие пять параметров: (ПКМ мыши, выбрать пункт Удалить)

В данном случае, учетная запись станет локальной и без пароля.

Теперь система не будет требовать ввод пароля. (пароль сброшен)

Можно активировать учетную запись, если она отключена или заблокирована, для этого:

Выбираем параметр F (флаги) и надо перейти к первому числу в строке 038 и заменить значение на 10

Перейти ко второму числу и заменить значение на 02 (если там иное значение)

Нажимаем в списке слева, по при монтированному кусту PASS и в меню Файл выбираем Выгрузить куст.

Перезагружаемся, радуемся, пароль успешно сброшен.

Итог: Для сброса пароля пользователей Windows, в том числе учеток LiveID, не требуется никаких дорогостоящих программ, лишь прямые руки и светлый ум.

Если вы хотите, дать права Администратора, Обычному пользователю, то это тоже можно сделать через реестр, но намного сложнее. ( https://www.hackzone.ru/articles/view/id/8215/ )

Легче активировать учетную запись Администратора, сбросить на ней пароль, если он имеется.

Загрузится под учетной записью Администратора, дать права нужному Пользователю и отключить учетную запись Администратора.

Для поиска забытого пароля, нужно скопировать с компьютера файлы реестра: SYSTEM и SAM и подсунуть их программе SAM Inside, Proactive Password Auditor, L0phtCrack Password Auditor, ophcrack.

Они умеют выдергивать хеши паролей и после этого, с помощью разных атак, получить исходный пароль.

В зависимости от сложности пароля, это может занять минуты, дни месяцы, годы.

Всё зависит от мощностей компьютеров, видов атак и конкретной программы.

Можно получить хеши паролей с помощью: PwDump, fgdump, samdump2 и отправить их для онлайн расшифровки на один из представленных сайтов, или на все сразу.

Заодно решите, кто из них справится быстрее.

KON-BOOT, без всяких реестров и сбросов пароля

Можно использовать WinPE сборку или WinRE

Кстати чё там если комп не имеет legacy режима и грузится только через secure boot? Заработают ли эти диски?

Весьма забавно, всему должно быть место, для практики же такого всё это делает chntpw

Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

В декабре 2020 году мною были обнаружены уязвимости на государственных веб-сайтах такие как «Законодательство Российской Федерации» и «Мониторинг государственных веб-сайтов».

На веб-сайте «Законодательство Российской Федерации» было обнаружено, что логин и пароль для авторизации в администраторскую панель присвоен стандартный: admin (логин), admin (пароль). Также на этом веб-сайте была обнаружена отражённая XSS уязвимость.

На веб-сайте «Мониторинг государственных веб-сайтов» была обнаружена хранимая XSS уязвимость, которая позволит злоумышленнику перехватить cookie пользователей (в том числе администраторов, которые имеют функционал администрирования веб-сайтом) и пользоваться аккаунтами в своих личных целях!

Также данные уязвимости существуют и на других государственных веб-сайтах!

Именем администратора

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция]

Дисклеймер: данная статься создана исключительно в ознакомительных целях и не побуждает к действиям. Автор статьи не имеют никакого отношения к разработчику ПО, представленного в данной статье.

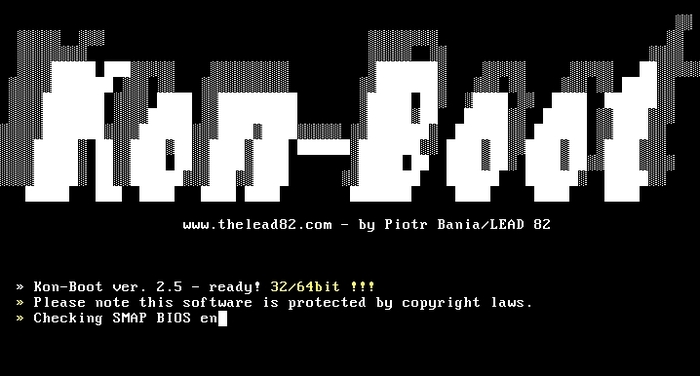

В прошлом моём посте о сбросе паролей учетных записей Windows и утилиты SysKey в комментариях товарищ @pfsenses подсказал, что существует такой продукт, как Kon-Boot for Windows. О нём я сегодня и расскажу.

Поддерживает следующие версии Windows: XP (начиная с SP2), Vista, 7, 8 (8.1), 10, а также Windows Server 2003 и Windows Server 2008.

Для удобности добавил в архив портативную версию UltraISO и отдельно в папку скопировать ISO образ Kon-Boot.

(1) ЗАПИСЬ KON-BOOT НА USB-НАКОПИТЕЛЬ

Инструкция проще некуда. Для начала необходимо записать образ на флешку, либо диск. Это можно сделать с помощью встроенного установщика, он находится в папке «Установщик Kon-Boot«. Но я рассмотрю универсальный метод записи на флешку (этим же методом записываются любые ISO образы на флешку, даже установщики Windows), так как он мне привычнее и удобнее. Просто не люблю использовать сторонние установщики.

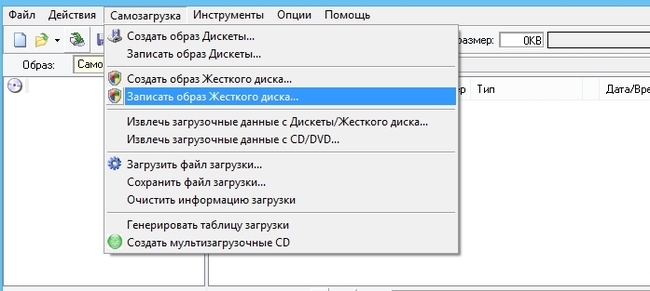

1. Открываем UltraISO.exe из папки «UltraISO Portable«

2. Заходим в меню «Файл» > «Открыть. » и выбираем ISO образ «kon-bootCD.iso» из папки «ISO образ отдельно«

В верхней части программы UltraISO или если вы откроете архивом сам ISO образ, вы можете увидеть, что образ пустой. Это не так, просто некоторые архиваторы и программы не видят BOOT-область в образе. Если вы его откроете 7-zip’ом, то увидите папку [BOOT]. Так что не пугайтесь.

3. Далее в меню «Самозагрузка» выбираем пункт «Записать образ Жёсткого диска. «

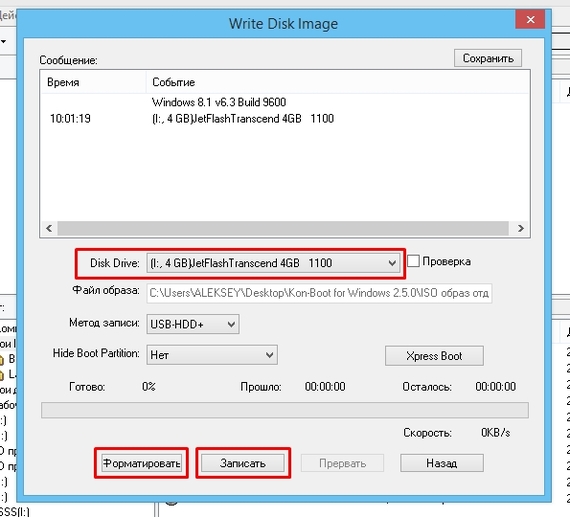

4. Тут мы выбираем нужную нам флешку, при необходимости форматируем (кнопка «Форматировать«) и нажимаем кнопку «Записать«

5. На следующий вопрос отвечаем «Да«

6. Через некоторый промежуток времени образ запишется на флешку и она будет полностью готова к использованию.

(2) ИСПОЛЬЗОВАНИЕ KON-BOOT

Тут ещё проще. Вставляете флешку и в приоритете запуска BIOS выставляете USB-накопитель. Это делается через настройки BIOS, либо дополнительное меню приоритетности устройств. Как это сделать именно на вашей материнской карте можете найти в Интернете.

Далее вы увидите на экране надпись Kon-Boot и после этого начнётся загрузка Windows.

На стадии ввода пароля просто оставьте поле пустым, либо можете написать случайные символы. Windows примет их как за правильный пароль и пропустит в систему.

Сброс паролей Windows и утилиты SysKey. Способ защиты данных на компьютере с помощью шифрования диска [Подробные инструкции]

В конце предыдущего поста я обещал рассказать, как снять пароль, поставленный с помощью утилиты SysKey. Описанный ниже способ снимает не только пароль SysKey, но и все пароли, которые стоят на учетных записях Windows.

Далее расскажу, как всё-таки защитить свои данные на компьютере от посторонних глаз наилучшим способом.

Нам понадобится: Образ Windows, записанный на диск или флешку.

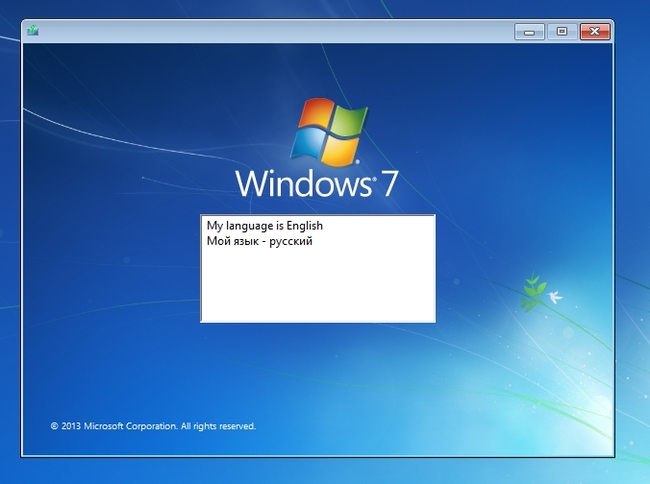

1. Запускаемся с флешки или диска.

2. Нажимаем комбинацию клавиш SHIFT+F10 и вводим команду: explrorer

3. Откроется системный проводник. Вам необходимо попасть в директорию: D:\Windows\system32\config. Обращаю ваше внимание, что если у вас системный диск имеет литеру «C», то в данном проводнике он будет под литерой «D», так как литеру «С» резервируется системой.

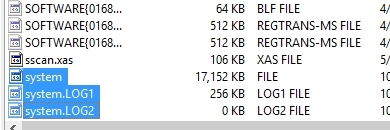

4. Тут необходимо удалить все те файлы, которые начинаются со слова «SYSTEM«. Как правильно это файлы: SYSTEM, SYSTEM.LOG, SYSTEM.LOG1, SYSTEM.LOG2 и ещё какие-то.

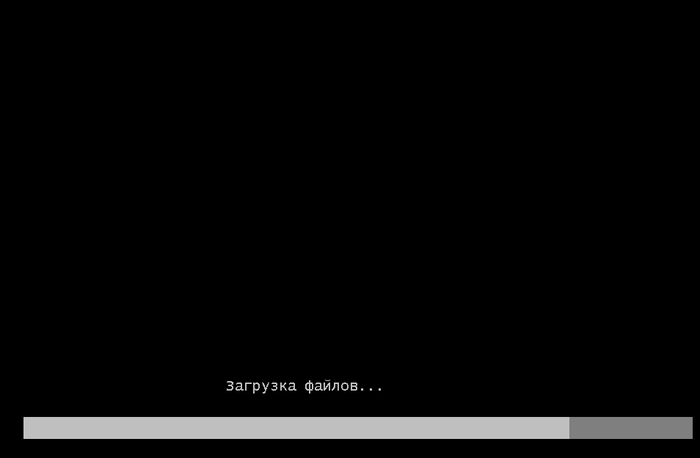

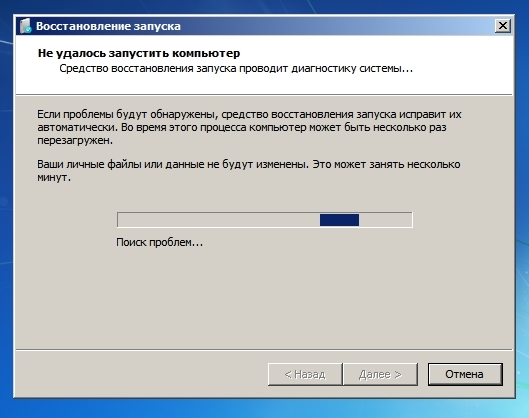

5. После этого закрываем все окна, которые есть на экране и компьютер уходит в перезагрузку. При перезагрузке начнется процесс «Загрузка файлов. «

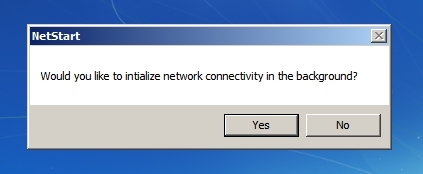

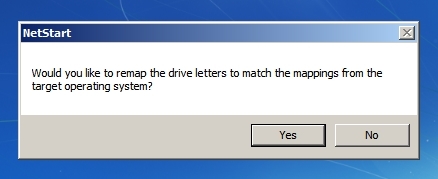

6. После этого вы попадёте в режим восстановления. Вам зададут некоторые вопросы на английском языке. На них можно ответить «No«.

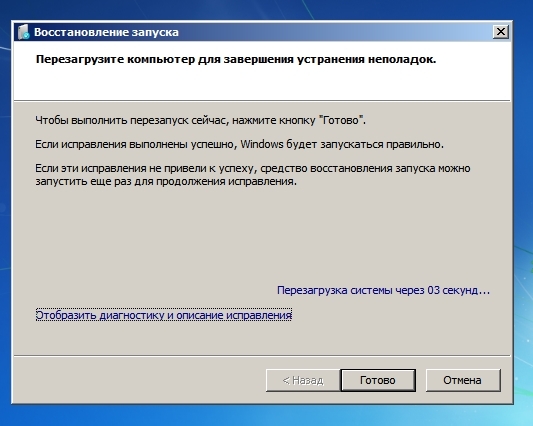

7. После этого Windows сам восстановит необходимые файлы и перезагрузит компьютер

8. После перезагрузки вы попадёте в Windows. Пароль от SysKey сбросится. Также сбросятся пароли от учётных записей Windows.

(2) ЗАЩИТА ДАННЫХ С ПОМОЩЬЮ ШИФРОВАНИЯ

И всё-таки, как защитить свой компьютер от чужих глаз? Всё довольно просто. Если вы ставите пароль на вход в Windows, то в любом случае извне можно будет попасть в файловую систему. Для обеспечения наилучшей безопасности ваших данных необходимо зашифровать файловое пространство. Ключ к расшифрованию будет в виде пароля и его необходимо будет ввести перед запуском Windows.

Дисклеймер №1: Начиная с Windows 8 можно зашифровать диск с помощью встроенной утилиты BitLocker. Инструкции вы можете найти в интернете. Я же, всё-таки хочу показать тот вариант, которым сам пользовался.

Дисклеймер №2: Не бойтесь того, что тут много скриншотов. Просто инструкция сверх-подробная 🙂 А так, все действия очень лёгкие.

После установки в меню Settings > Language можно сменить язык на русский. Скриншоты будут на русском языке.

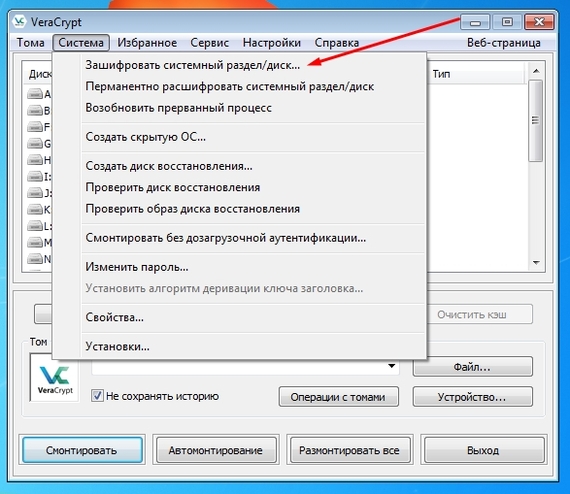

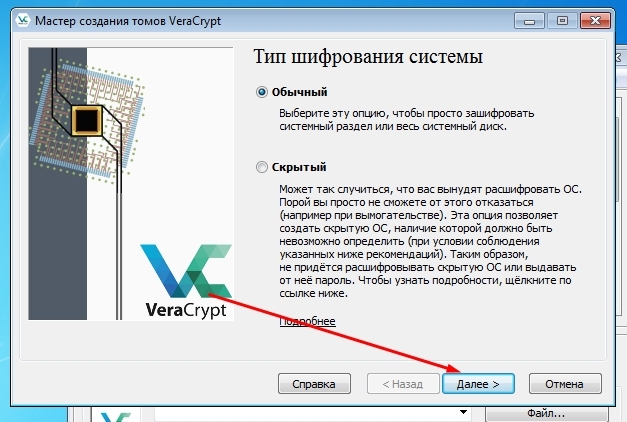

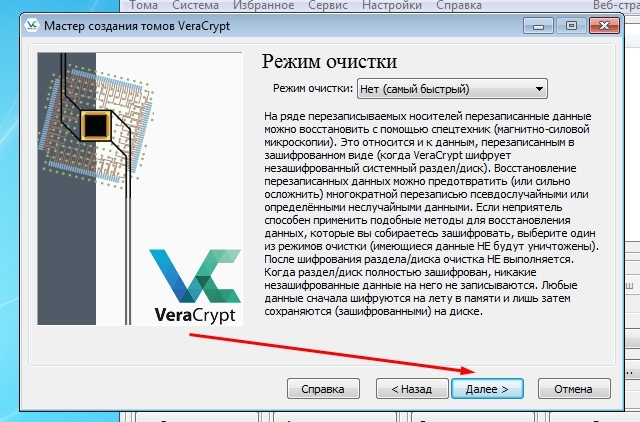

1. Включаем программу. Идём в Система > Зашифровать системный раздел/диск.

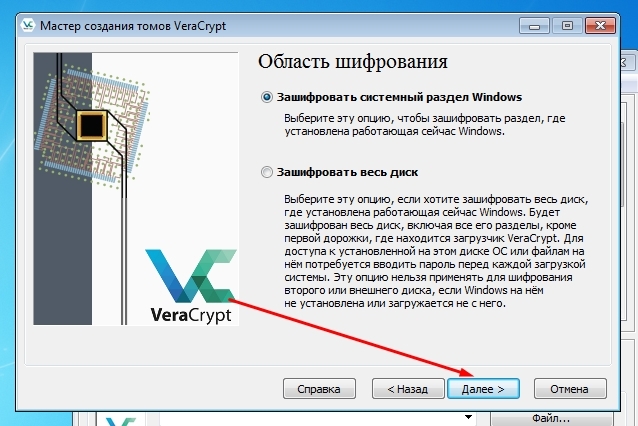

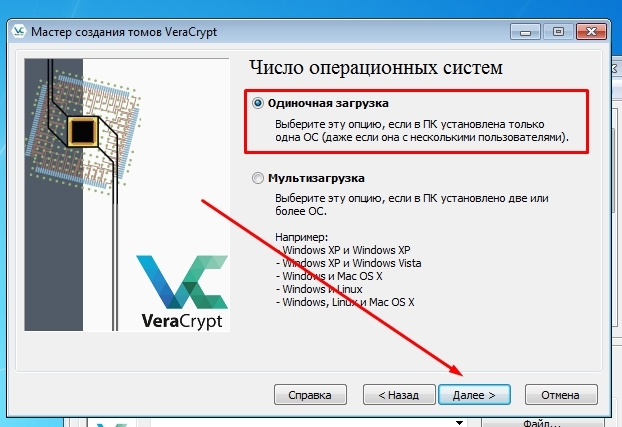

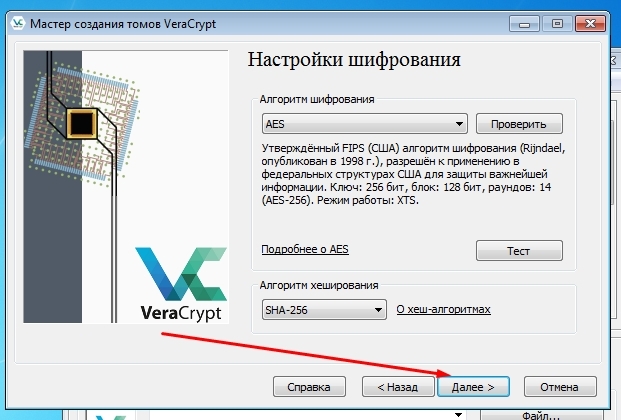

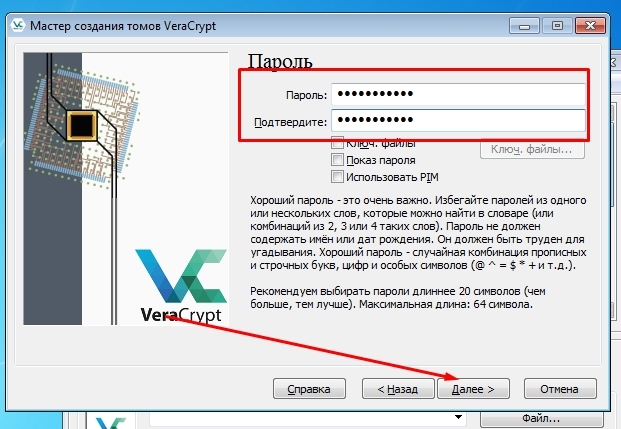

2. Дальше всё просто. Буквально только нажимать «Далее«

4. По своему желанию можете выбрать алгоритм шифрования. Дальше, я думаю, опять всё понятно.

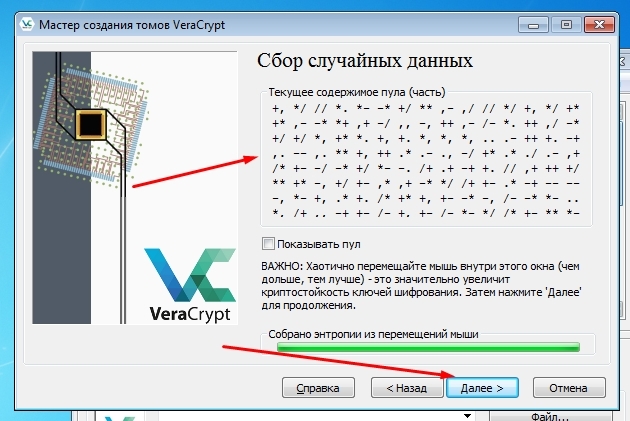

5. В данном окне необходимо поводишь мышкой до полной шкалы внизу окна, чтобы увеличить качество шифрования.

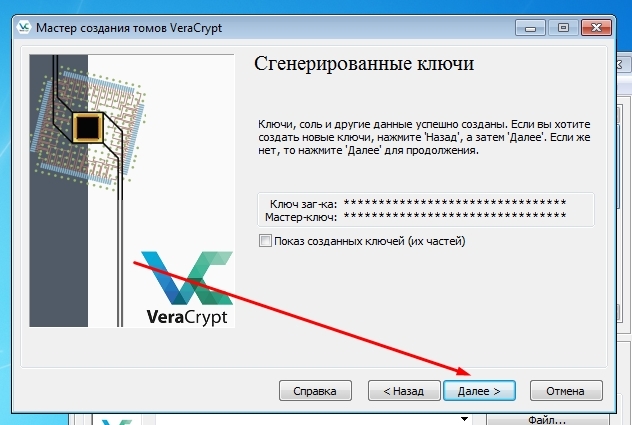

6. Дальше опять понятно, я думаю

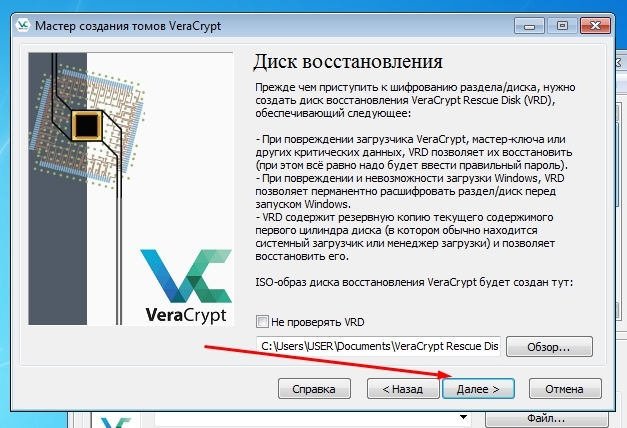

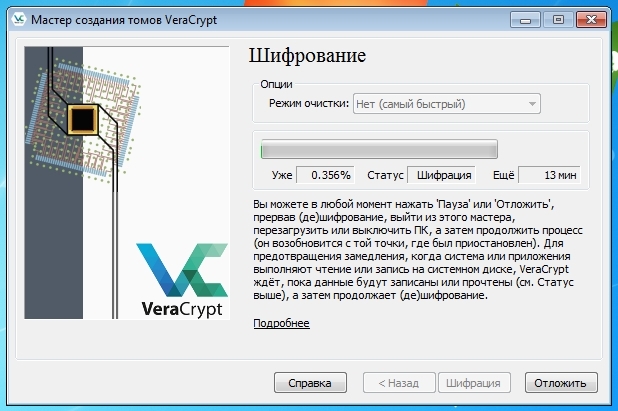

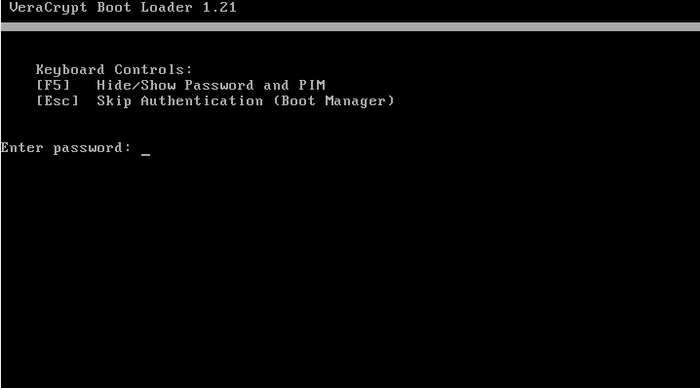

7. Далее VeraCrypt предложит пройти пре-тест шифрования системы и необходимо будет перезагрузить компьютер. После перезагрузки вводите пароль, который вы указали. Когда попросит пароль PIM, просто нажмите Enter.

8. После пре-теста VeraCrypt предложит зашифровать диск.

Вот и всё! После того, как зашифровали диск при каждом включении компьютера вы будете видеть вот это:

Сначала вводите пароль, потом когда запрашивает PIM, то просто нажимаете Enter. Ждёте и загружается Windows.

Псевдо защита от «плаксы»

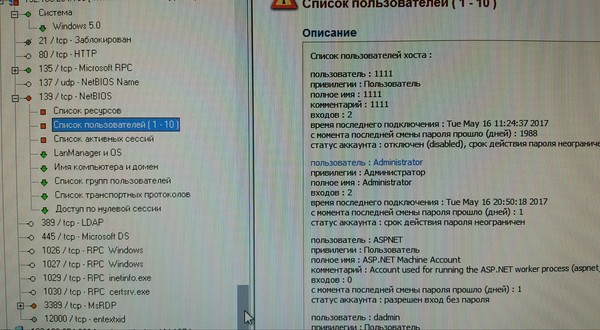

Заодно решил проверить всю Сервисную сеть на уязвимости и к сожалению нашёл несколько Windows Server 2000 и 2003 с рядом уязвимостей, среди которых был сервер отвечающий за телефонию, на котором «админ» VoIP додумался в качестве Админской учётки использовать связку логин/пароль 1111, а на других серверах его зоны ответственности был чуть более секьюрный логин «Администратор» и пароль «12345678». Разговоры с этим недо-админом и нашим начальством ни к чему хорошему не привели, кроме того, что мне сделали выговор, что я полез в чужие сервера и оклеветал классного специалиста, гордость конторы и семьянина воспитывающего маленького ребёнка.

WikiLeaks опубликовала методы ЦРУ по взлому OC Windows

WikiLeaks опубликовала очередную порцию секретных документов ЦРУ под названием Vault7. На этот раз на сайте выложено 27 документов, касающихся методов взлома операционной системы Windows.

«Grasshopper — это программный инструмент для создания пользовательских инсталляционных пакетов для компьютеров, работающих под управлением Microsoft Windows», — говорится в руководстве.

В WikiLeaks отметили, что такие методы установки вредоносов позволяли им избегать обнаружения различными антивирусами, включая встроенный Windows Defender, антивирус от Symantec и Kaspersky Lab. В документах также замечено упоминание о банковском трояне Carberp, который был создан российскими хакерами в 2013 году.

Напомним, предыдущая часть выложенных документов WikiLeaks касалась способов взлома iPhone и MacBook. Всего «утечка» уже содержит около 9 тыс. секретных документов ЦРУ.

Полтора года колонии, за установку WINDOWS 7.

Именно под таким заголовком появилась новость на сайте http://extrim2000.mirtesen.ru/

За установку операционной системы на ноутбук он успел получить всего 3500 рублей.

Басманный суд Москвы приговорил к 1,5 года колонии общего режима 30-летнего Азиза Абдалиева за «неправомерный доступ к компьютерной информации» и «нарушение авторских и смежных прав».

Согласно материалам дела, Абдалиев 4 августа этого года скачал c заблокированного в России торрент-трекера дистрибутивы Windows 7, Microsoft Office, 1С «Бухгалтерия» и 1С «Предприятие». Спустя день Азиза задержали на Курском вокзале, где он устанавливал программы.

Причинённый ущерб потерпевшим ООО «Майкрософт Рус» и ООО «1С» следствие оценило в 884 тысячи рублей.

В своё оправдание задержанный рассказал, что живёт в столице более 10 лет, зарабатывает, чтобы помогать семье в родном Узбекистане, ранее ничем преступным не занимался, а свои настоящие документы потерял.

Абдалиева осудили в «особом» порядке, с учётом полного признания вины. Но даже с учётом сотрудничества со следствием прокурор настаивал на реальном наказании — 1,5 года в колонии, с чем в итоге согласился суд.

Напоследок Абдалиев пообещал потратить время в колонии на изучение английского языка, а после освобождения заняться созданием WEB-сайтов.

Вы обратили внимание на одну интересную вещь. О ней в статье упомянуто между делом, но именно это является уголовным преступлением.

После того как чувака задержали с фальшивыми документами, ментам наверное тут же стало всё равно на его крякнутую винду. И на 99% именно за это его посадили. Ибо за установку крякнутых программ, у нас максимум давали условку или штраф.

Но в статье всё подано по другому. Отсюда вывод, что статья заказная и проплачена правообладателями, чтобы другим неповадно было.