как сделать мощную ддос атаку кали линукс

DDoS attack using SlowHTTPTest (Slowloris) in Kali Linux

Most of web administrators that doesn’t care properly about the security of the servers, are often target of attacks that a lot of black hat hackers know how to perform in mass. One of those tricky attacks are the Slow HTTP attacks that target any kind of web server. Let’s explain quickly graphically what the attack looks like:

Currently, the supported attacks by the slowhttptest library are:

In this article, we’ll teach you how to install slowhttptest on your Kali Linux system and how to use it to perform this attack on your servers.

1. Install slowhttptest

The Slowhttptest library is available from the repositories, so you can easily install it from the command line with the following command:

2. Running test

Slowloris and Slow HTTP POST DoS attacks rely on the fact that the HTTP protocol, by design, requires requests to be completely received by the server before they are processed. If an HTTP request is not complete, or if the transfer rate is very low, the server keeps its resources busy waiting for the rest of the data. If the server keeps too many resources busy, this creates a denial of service. This tool is sending partial HTTP requests, trying to get denial of service from target HTTP server.

Slow Read DoS attack aims the same resources as slowloris and slow POST, but instead of prolonging the request, it sends legitimate HTTP request and reads the response slowly. The command to run the attack to check if the server is the following one:

Note that this will make the server hang if there’s not protection against this attack implemented on the target server.

The command is described as next:

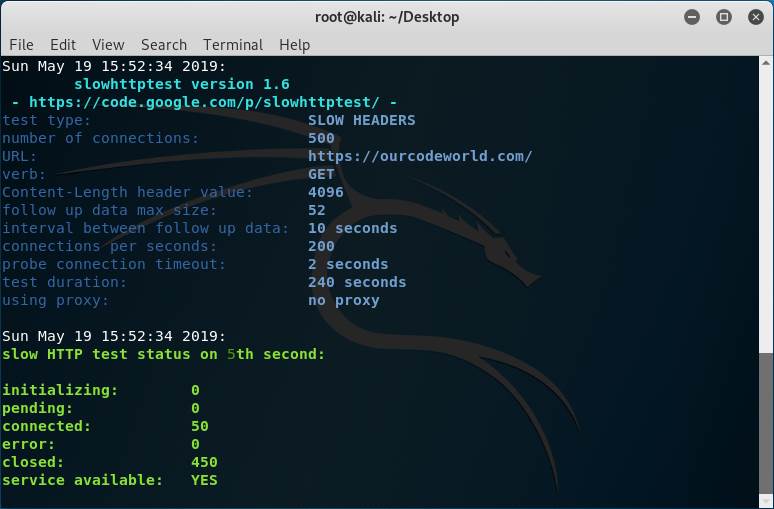

Now if we run the command with the target server, we get a similar output in the terminal:

As you can see, our target is our own website, however even with 500 connections, our server doesn’t hang at all because we do have protection against this kind of attacks. The service available will be always YES if the target is reachable. You can test with another computer/network if the website is still up indeed. The generate output in HTML created by our options, will be the following one:

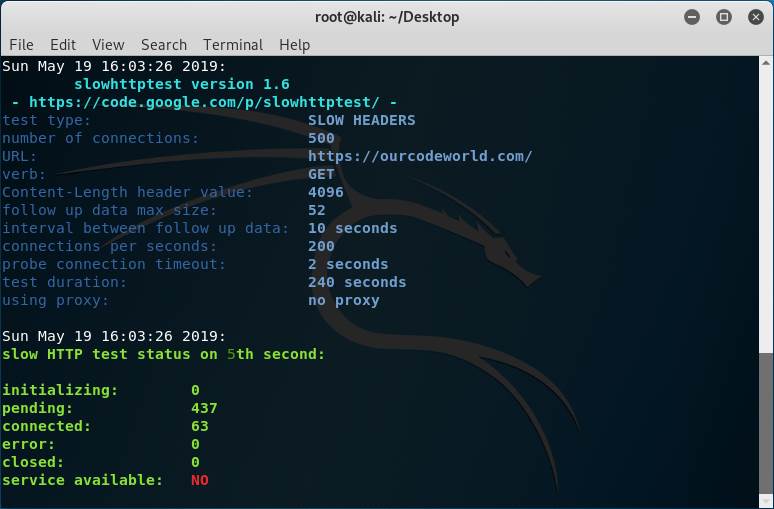

But, what if we disable the protection against Slow HTTP attacks in our server? Well, the output should be different and the website on the target server won’t be reachable:

Don’t trust always the service available message, just try accessing the real website from a browser and you will see if it works or not. The generated output this time is different because of the unreachable website:

Note that the Slow HTTP test needs to be executed on one of your own servers, do not run this kind of test on any third party server without its consent because this could get you in a lot of trouble (this is kind of illegal). This tool is meant to be used to test your own servers and implement protection against it.

Feel free to leave a comment below or reach me on Instagram @iamshubhamkumar__.

DOS and DDOS Attacks in Kali Linux

Today we are going to learn DOS and DDOS attack techniques. Denial-of-service (DOS) is an attack crashes a server, or make it extremely slow. DOS is typically accomplished by flooding the targeted machine or resource with superfluous requests in an attempt to overload systems and prevent some or all legitimate requests from being fulfilled. In simple words by DOS attack an attacker sends a lots of useless traffic to targeted website or server or network that because the system can’t handle this very huge amount of requests, and the system goes down, no one can use the system. As we all know that every server have traffic limits if the requests are more then the traffic limit at once the server becomes very slow or even it can crash. This technique is called DOS (Denial-Of-Service) attack.

DDOS is Distributed Denial-of-Service attack. DOS is the attack which performed from one computer to one targeted network, in DOS a single machine sends millions of useless traffic on a network but in the case of DDOS many attacker machine targets one network and every attacker machine is performing DOS. That means each and every attacker machine sends millions of traffics. DOS becomes useless against high capacity servers because larger servers easily manages millions of traffics. In such cases the attacker needs thousands or more machines from various networks to knee down the target, this is DDOS attack. To do this DDOS attacker need a organized group of hackers or botnets. Hacking group Anonymous is famous for their DDOS attacks.

Black hat hackers uses DDOS to slow down or crashes high profile web servers like banks or payment gateways, for revenges or blackmail and activism.

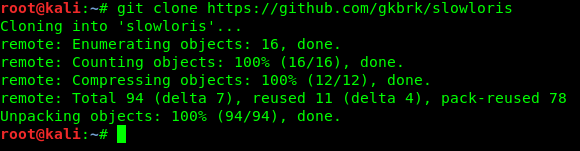

The screenshot of the command is following:

Then we type cd command to navigate in to Slowloris’s directory:

Then we need to run Slowloris Python script. Here we need the IP address of the targeted server or website in our case it is 127.0.0.1 that is our localhost. The command of DOS attack using Slowloris will be as following:

DDoS-атака сайта с Kali Linux. Как положить сервер за 2 минуты?

Сам я, люто ненавижу и презираю, любое вредоносное воздействие направленное на создаваемые людьми сервисы. Ведь это, по меньшей мере, бесчестно, неэтично и попросту аморально. Ладненько, ребзи, завязываем с толерастией и переходим к делу. Вы давно хотели какой-нибудь ролик про DDoS сайтов. И да, сегодня я наконец покажу вам, один из примеров, как злоумышленники проводят такие атаки.

Предвещая комменты умников, сразу отвечу, что я и без сопливых знаю разницу между DoS и DDoS. Однако, первый вариант на ютубчике вообще никто не ищет, поэтому заголовок взят исключительно из соображений оптимизации. Сам же ролик конечно же посвящён DoS’ке. Но при всём при этом никто не мешает вам зарядить это дело с нескольких тачек по разным каналам и получить по итогу полноценный DDoS.

Об этом способе мне поведал кореш из Лен. области, который уже много лет занимается тем, что наживается на наивности государственных учреждений, у которых в обязательном порядке должна быть Web-страничка на просторах сети. Причём качество исполнения, как это обычно бывает, не имеет значения. Должен быть сайт по документам – значит он есть. И занимаются такими гавно-сайтами, как правило, либо наёмные фрилансеры.

Либо сотрудники местного IT-отдела впахивающие за МРОТ и в гробу видавшие всё на свете кроме зряплаты, пива и пятницы. Поэтому о пресловутой безопасности речь в таких учреждениях заходит в самую последнюю очередь. А если и заходит, то дальше бумажек дело продвигается крайне редко. Однако информация, размещаемая на этих ресурсах, очень часто представляет действительно огромную ценность.

Особенно во время сторонних проверок. Нынче же модно проводить различные аудиты, контроли, оценки качества и прочий бред, помогающий зарабатывать копеечку всем тем, кого сердобольные тёточки наняли по знакомству и теперь не могут озадачить путной работой. Поэтому доступ к ресурсам во время этих проверок. Особенно во время этих проверок должен быть максимально стабилен. И не дай бог, сервер не сможет предоставить нужную инфу по запросу.

Это же сразу паника. Все бегут к руководству, а те в свою очередь начинают страпонить ответственного за сайтец. Тот, естественно, начинает искать выход из ситуации и находит его практически сразу. В гугле по первым же запросам выдаются сервисы, гарантирующие вам защиту от DDoSатак на самом высоком уровне. Но в таких конторах люди и по сей день с неохотой доверяют всяким там Интернетам.

Гораздо спокойнее выйти на местного человека, ИПшника, занимающегося предоставлением подобной услуги и которого в случае чего всегда можно будет найти упрекнуть и даже взыскать по факту нарушений пунктов договора, если таковые будут иметь место. Поэтому, лично я, лезть бы в такой бизнес точно не стал. Однако, для опытных кибербезопасников со стажем, это прям золотая жила. Если ещё и ленд свой раскрутите, то от желающих отбоя не будет.

Но суть нашего сегодняшнего разговора не в этом. Мой друг, частенько заглядывая в такие конторы в поисках новых клиентов проворачивал весьма интересный фокус. Сидя за столом напротив очередного скептически настроенного руководителя, он доставал ноут, спрашивал адрес их сайта и запускал стресс-тест Апатча, который в 88% случаев ложит незащищённые сайты уже через пару секунд.

Далее, он с улыбкой просил директора попробовать перейти на сайт своего учреждения и после того, как ехидная ухмылка сменялась недоумением, снова задавал свой вопрос «нуждаются ли они в услугах квалифицированной защиты сайта»? По словам товарища срабатывает в 8 из 10 случае. Главное заранее перед выездом затестить сайт на предмет восприимчивости к данному типу атак и можно смело отправляться пытать удачу.

Сегодня, я так и быть покажу вам эту методику, посредством которой вы сможете в два счёта проверить любой сайт на устойчивость к встроенному стресс-тесту Апатча. Если интересно, устраивайтесь по удобней и будем начинать.

Шаг 1. Я буду использовать виртульную машину с Kali Linux. В версии 20 года уже предустановлена вторая версия Апатча, а с ним в комплекте и нужный нам модуль тестирования Benchmark. Запускаем окно терминала.

Шаг 2. И параллельно открываем на хост-машине сайт для проверки. Я админю парочку сайтов образовательных учреждений, в частности вот страничка с дистанционными курсами. Благо в данном проекте ответственность за безопасность лежит не на мне, поэтому можно чутка поэкспериментировать в благих целях. Сейчас тем более лето, все кто хотел уже отучились. Так что 5 минутный простой никто не заметит.

Шаг 3. Возвращаемся в Kaliи вставляем длинную команду AB’шки с кучей параметров. «n» у нас отвечает за общее число отправляемых запросов, «c» – это сколько из них будет параллельных, по сути, просто количество соединений.

А «H» до кучи передаёт в заголовках User-Agent, чтобы в логах сервера, всё отображалось, как запросы от Google Bot. Добавляем в конец адрес своего сайта, не забывая слэш на конце. Усё. Жмём «Enter»

Шаг 4. И через пару секунд возвращаемся на хост-машинку проверять доступность ресурса. Пробуем обновиться. Тадам. Сайтик слёг. Этот, к слову, работает вроде бы на WordPress’e.

Шаг 5. У меня есть ещё второй. Дмумловский. Причём он, по-моему, даже без сертификата. HTTP’шный. Тут я храню записи подкастов, чтобы выкладывать на iTunes’е. Т.к. особой популярностью они, к сожалению, тоже не пользуются, давайте побалуемся и с этой web-мордой.

Шаг 6. Возвращаемся в Kaliи в новом окне терминала изменяем адрес тестируемого ресурса. Запускаем зверюгу.

Шаг 7. Снова идём на хост и пробуем обновить страницу. Такая ж петрушка. Только тут всё ещё непонятнее, т.к. никакого сообщения об ошибке не появляется.

Эта темка отлично работает в случае, если нужно быстро увести сайтец в даун на короткое время. При желании, можете подождать, пока скрипт отработает все заданные пакеты, а затем проанализировать, сколько времени это заняло. Допустим на 100к паков у машины ушло 5 минут. Исходя из этого понимаем, что примерно каждые 10 минут можно запускать скрипт по новой и бедненький сайт, по сути, будет находиться в постоянном простое.

Ну а автоматизировать запуск такого скрипта по времени сможет любой начинающий эникей. А вот, чтобы обезопасить ресурс от этой заразы своими силами, придётся уже слегка попотеть. И знаете, я впервые сделаю исключение и нарочно не буду в данном сюжете рассказывать, как защититься. Опытные сайто-админы и так знают, а начинающим, будет стимул учиться.

Искренне надеюсь, что после просмотра данного видео тысячи школьников не побегут DDoS’ить сайты своих ни в чём не повинных учебных заведений. Ведь сайтами в таких местах занимаются, как правило, учителя информатики, а им, уж поверьте, и без того не сладко живётся. Говорю по своему опыту. Ладненько, друзья. Если вы хотите более подробно узнать про сервер Apache и вообще про команды Linux. Стать уже наконец востребованным специалистом, а не сидеть до 30ти у мамки на шее.

В таком случае настоятельно рекомендую вам ознакомиться с моим новым обучающим курсом по Администрированию Linuxс нуля. В нём я, как раз подробно освещаю основные моменты по данной теме. В данный момент, его ещё можно приобрести с 50% скидкой. И как знать, быть может это будет лучшее вложение в вашей жизни. Так что не тупите, регистрируйтесь, и начинайте учиться прямо сейчас.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Ну а на сегодня это всё. Если впервые заглянул на канал, то обязательно оформляй подписон и в твоей ленте будут регулярно появляться годнейшие ролики на тему этичных взломов, атак, пентестинга и информационной безопасности. С олдов по традиции жду лайки и конечно же, комментарии по поводу того, как же всё-таки можно защититься от такой простенькой, но согласитесь, весьма эффективной DoS’ки.

Большое спасибо вам за просмотр. Всем удачи, успеха и самое главное, спокойной работы. Берегите себя и свои сайты. Настраивайте на проектах эффективную оборону и тогда, никакой злоумышленник не сможет навредить ресурсам ваших клиентам. С вами, как обычно, был Денчик. Продолжаю прислушиваться к вашим мольбам и пилить видосики чаще. Надеюсь, что вы это цените. До новых встреч, камрады. Всем пока.

Как сделать ДДОС атаку на IP? Kali Linux botnet 2020

Думаю, не для кого не секрет, что мы всё больше и больше приближаемся к моменту, когда мир интернет-вещей станет неотъемлемой частью повседневной жизни каждого человека. Умные чайники, лампочки, кондёры, дверные глазки, системы оповещения о различных чрезвычайных ситуациях и прочие прелести, постепенно становятся привычными атрибутами в домах пролетариата.

В связи с чем, недобросовестные производители ещё на этапе производства договариваются с определёнными лицами о том, что данное устройство можно будет использовать в качестве так называемого зомби-бота. Это такой добровольно или же принудительно заражённый компьютер, вычислительные ресурсы которого могут использоваться для реализации мутных целей.

Рассылка спама, облачный брутфорс паролей, если речь идёт о мощной машинке. Но самое популярное направление, которое досталось нам по наследству из балдёжных 2000-х, это конечно же атака на сервисы до отказа в обслуживании. Или, говоря простым языком, ДДОС. Для того, чтобы этот самый DDoS был успешнее, маломощные устройства, имеющие выход в глобальную сеть, объединяют в так называемые Ботнеты. Получая таким образом целые сети заражённых компьютеров.

С помощью такой чудо-сетки из зомби-тачек злоумышленники получают возможность атаковать отдельно взятый веб-сайт или сетевые ресурсы компании посредством огромного количества поддельных запросов. Учитывая, что в таких сетях хаЦкеры используют десятки тысяч различного рода устройств, каждое из которых обладает своим уникальным IP-адресом, бюджетное оборудование не всегда успевает вовремя отсеять левые запросы.

Ладненько, думаю основную суть уловили. Давайте поскорей перейдём к практике и рассмотрим атаку с помощью популярного на гитхабе бесплатного ботнета UFONet. Он имеет открытый исходный код и предназначен для проведения DDoS-атак на объекты при помощи открытого перенаправления векторов на веб-приложения сторонних разработчиков.

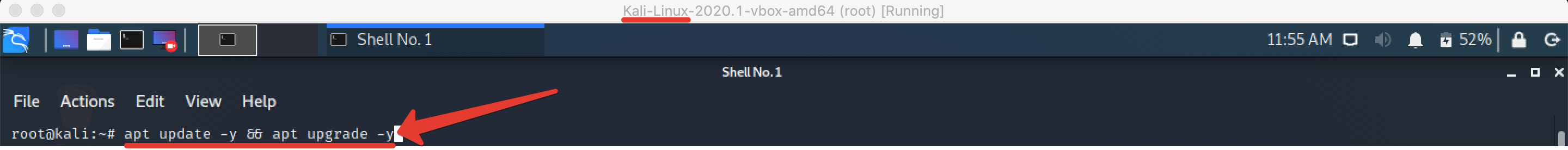

Шаг 1. Первым делом как обычно чекаем и обновляем пакеты на нашей Kali’шке.

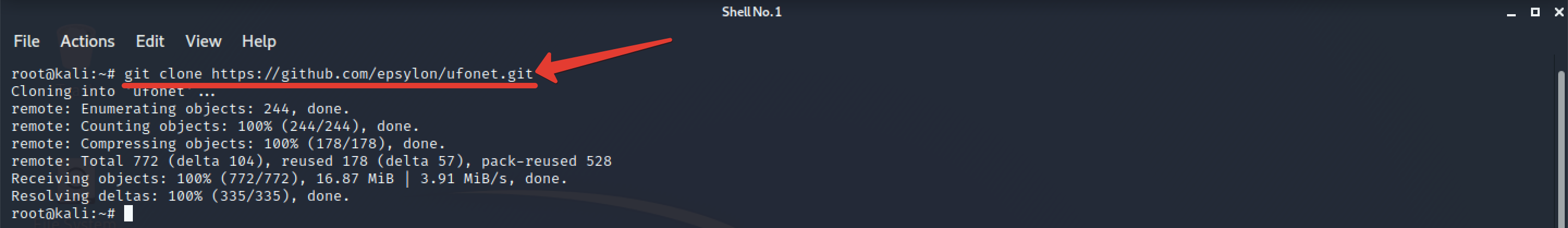

Шаг 2. Далее копируем ufonet с гитхаба.

Шаг 3. Заходим в соответствующий каталог.

Шаг 4. Чмодим сетап.

Шаг 5. Запускаем через 3 питон.

Шаг 6. Далее чмодим непосредственно файл UFOшки.

Шаг 7. Точно также запускаем через последний питон.

Атаки на сетевое оборудование с Kali Linux

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения.

Атакуем CISCO маршрутизатор

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug (https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-19981014-ios-hist)

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cisco-ocs

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-torch

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

Может использоваться для брутфорса паролей и SNMP community-строк.

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

Или NSE скриптом nmap snmp-ios-config.

Атакуем L2 протоколы

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

Опции управления доступны по нажатии на клавишу h:

Графический интерфейс может работать нестабильно. В режиме сервера не поддерживает некоторые виды атак, вроде DHCP Rogue server. Так что, основным режимом запуска можно считать интерактивный режим.

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.

Защита

Для защиты от подобного рода атак производителями используются различные, обычно проприетарные, технологии. На коммутаторах Cisco следует активировать DHCP Snooping и PortSecutiy во избежание атак на протокол DHCP и CAM Overflow. Для защиты от атак на HSRP и прочие протоколы используются другие технологии. Всегда нужно помнить, что дорогостоящее сетевое оборудование после правильной настройки может существенно повысить безопасность сетевой инфраструктуры, в то же время недонастроенное или настроенное неправильно может само стать инструментом в руках злоумышленника и угрозой безопасности. Выявление уязвимостей сетевого оборудования при проведении тестирования на проникновение и применение рекомендаций по результатам аудита помогает снизить риски взлома информационной системы злоумышленниками.