как удалить globalprotect с mac os

Removing Global Protect from my mac

seanwebb68

macrumors 6502

We have this horrible VPN software called global protect on our laptops but i need to remove it as its no longer needed.

Does anyone have any idea on how i can stop this?

This is now resolved so can be closed

simsaladimbamba

Guest

What happens, if you do the following:

Visual presentation of the steps outlined in above link:

seanwebb68

macrumors 6502

suwitcha

macrumors newbie

Uninstall is on this path /Applications/GlobalProtect.app/Contents/Resources

I agree, bad program package.

simsaladimbamba

Guest

Uninstall is on this path /Applications/GlobalProtect.app/Contents/Resources

I agree, bad program package.

Why this complicated? Why the need to go into the package and delete part of the package when deleting the whole package works too, specially in combination with the steps I posted?

Or is this just a necropost without real content?

davegarcia

macrumors newbie

How I uninstalled the annoying GlobalProtect

This is how I removed the annoying GlobalProtect. It is badly developed software.

1. Go to application and rename the application. You will need your password.

2. Log off your user name and log back into your user account on your mac and move GlobalProtect to the Trash where it belongs.

AndreLeComte

macrumors newbie

Re: Removing Global Protect from my mac

Running the install package gives the option to uninstall GlobalProtect. The install package is a file named globalprotect.pkg which can be downloaded by logging in at the VPN server address in a web browser.

khaledhawari

macrumors newbie

thanks for this very helpful post, it was a nightmare.

confirmed was able to uninstall by running the uninstall.sh script in the content package.

had to run the script as sudo though.

yhtomitn64

macrumors newbie

What worked for me

What worked for me was going to /Applications/GlobalProtect.app/Contents/Resources in terminal and then uninstalling. My uninstaller had a different name: uninstall_gp.sh

cd /Applications/GlobalProtect.app/Contents/Resources

sudo bash uninstall_gp.sh

I uninstalled because it doesn’t work to connect to my work VPN and the other solution work offers actually does connect. I didn’t need it running all the time.

fustbariclation

macrumors newbie

I’ve got similar problems. It completely wrecked my iMac. To get rid of it, so you can fix the routing tables and other things it has broken, you not only have to delete the set-up files in:

/System/Library

/Library

But also get rid of the daemons it installs that start to mess it all up again when you restart.

I’m not running it on a mac mini, an old 32-bit one, and it doesn’t seem to make the same mess there.

hostit

macrumors newbie

Easy way to delete globalprotect

1. You must have sudo or administrator rights on your mac

Run the below command:

You may have to run it a few times.

cpl303

macrumors newbie

The built-in Cisco VPN option (system preferences/network/interfaces) works with the global protect gateway on the Mac, you just have to configure a group name and shared secret in GP. PM me and I can show you some screen shots.

I’ve got similar problems. It completely wrecked my iMac. To get rid of it, so you can fix the routing tables and other things it has broken, you not only have to delete the set-up files in:

/System/Library

/Library

But also get rid of the daemons it installs that start to mess it all up again when you restart.

I’m not running it on a mac mini, an old 32-bit one, and it doesn’t seem to make the same mess there.

Installing GlobalProtect VPN – Mac/Linux

Starting in September, ITS will be adding Multi-factor Authentication (MFA) to its general VPN portals. This will change the way that users log in to the VPN. Here is what to expect when the change occurs.

Mac GlobalProtect Client Install

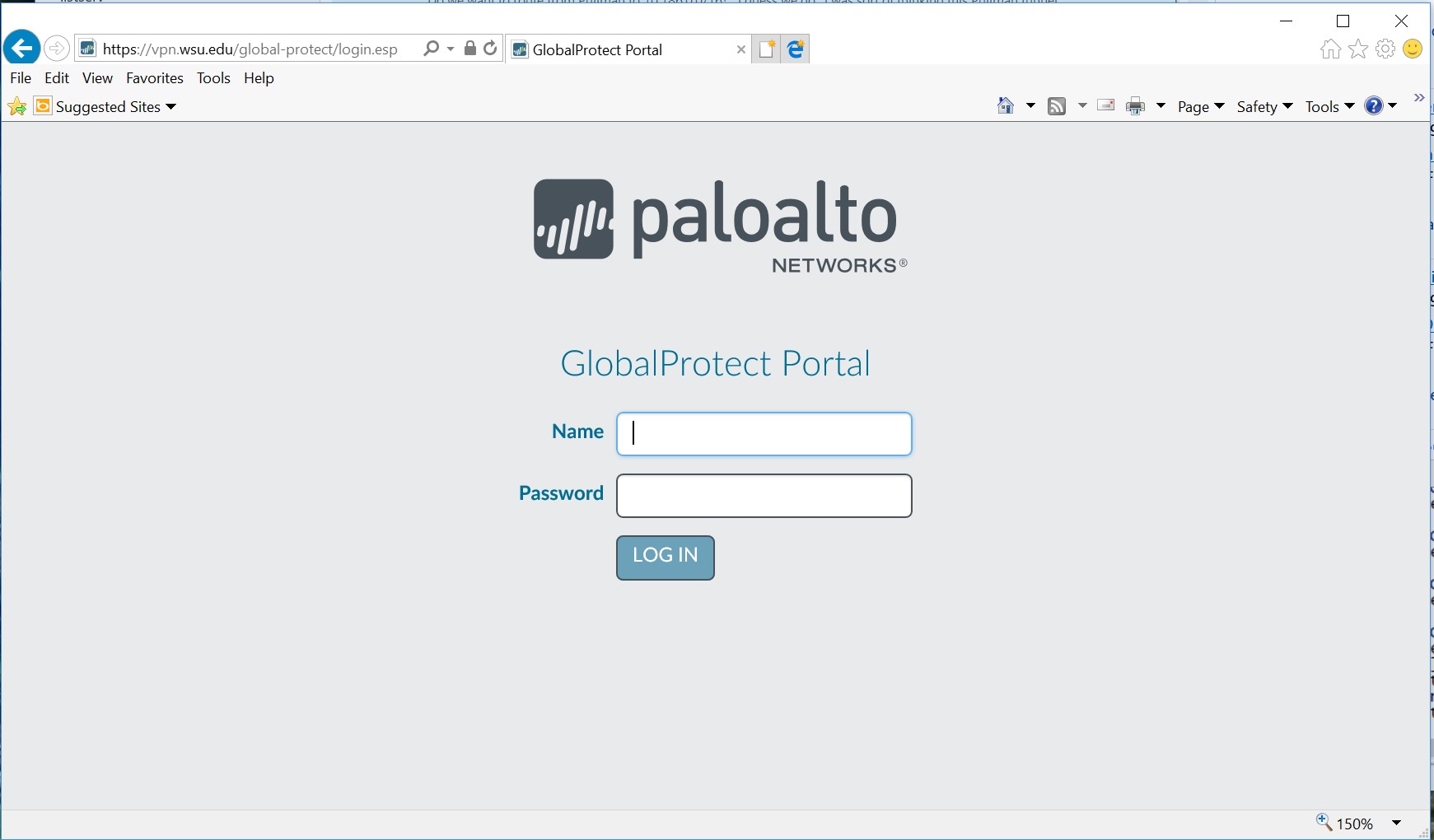

On the Mac, The latest client is available from the VPN portal. Use https with a web browser to connect to https://vpn.wsu.edu.

MFA GlobalProtect VPN Login Steps

Once the VPN portal has been updated to require MFA the user experience will change. When the user connects to the VPN, they will instead receive an Okta login page.

On this page, enter your username and password. If you scroll down on this page, you will see a ‘Remember me’ option. Check this option to have your username saved for future logins. This is recommended.

Once a valid credential pair is entered, you will receive a prompt to choose your MFA option. You can use any MFA option that is supported by Okta, including SMS, App Push, Google Authenticator, Security Key, etc. Push notifications with the Okta Verify App are recommended.

When selecting Okta Verify Push notifications, it is recommended to select the option ‘Send push automatically’

While the option ‘Do not challenge me on this device for the next 24 hours’ option may be checked, this option will not have any effect. You will continue to be prompted for multi-factor authentication for every VPN login.

At this point, you should receive a multifactor prompt on your device or be ready to enter a code from a separate multi-factor app.

IOS Prompt

OKTA MFA Factor Enrollment

To set up your Okta MFA options, visit https://account.wsu.edu.

For technical assistance: Please contact Crimson Service Desk via email, by phone at (509) 335-4357, or online.

Mac Uninstall

Download the installer from the portal page at https://vpn.wsu.edu (same process as the previous Mac GP Client install).

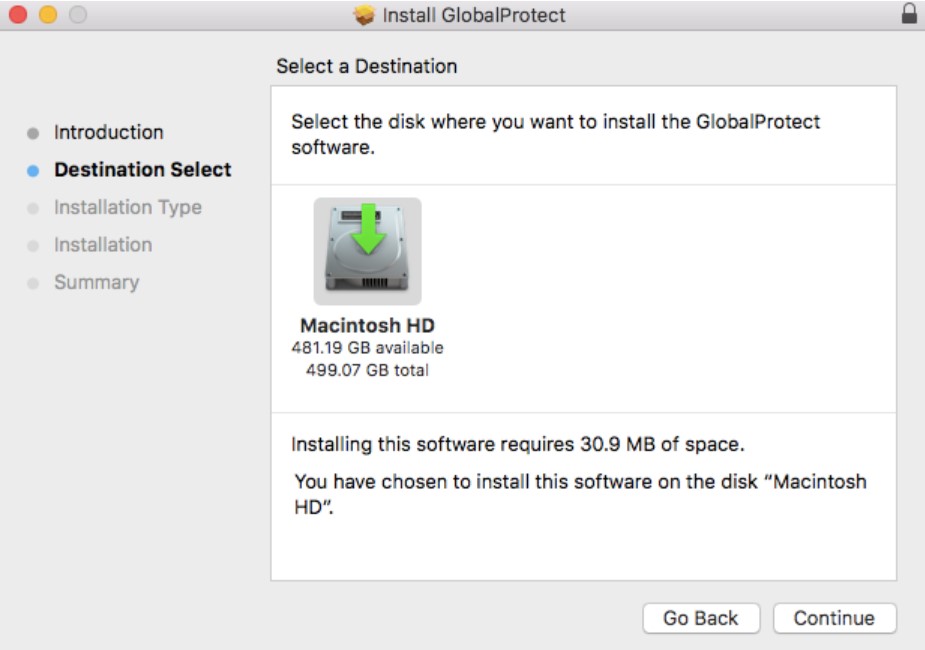

From the GlobalProtect installer, click continue.

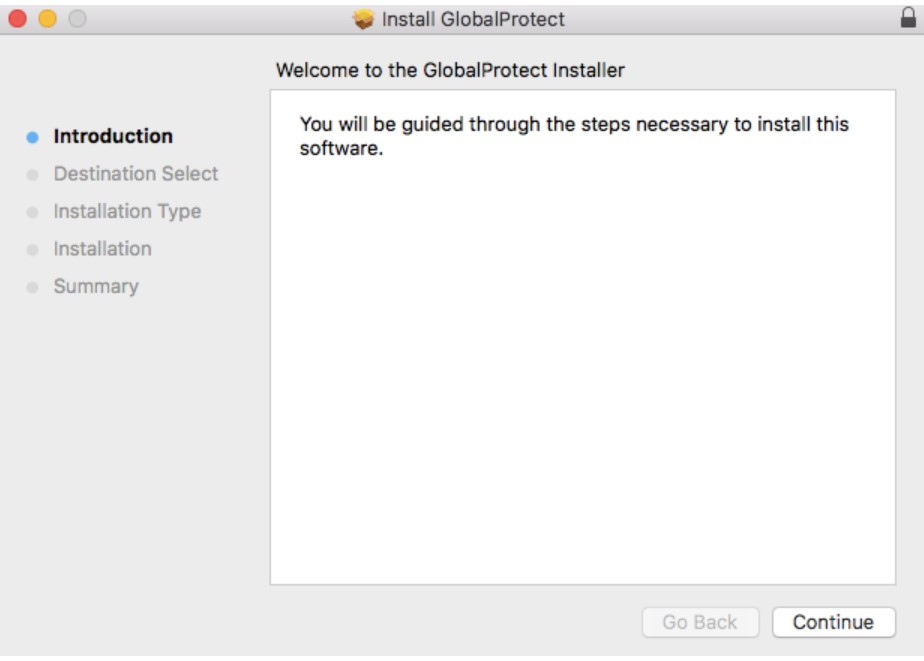

On the destination select screen, click continue.

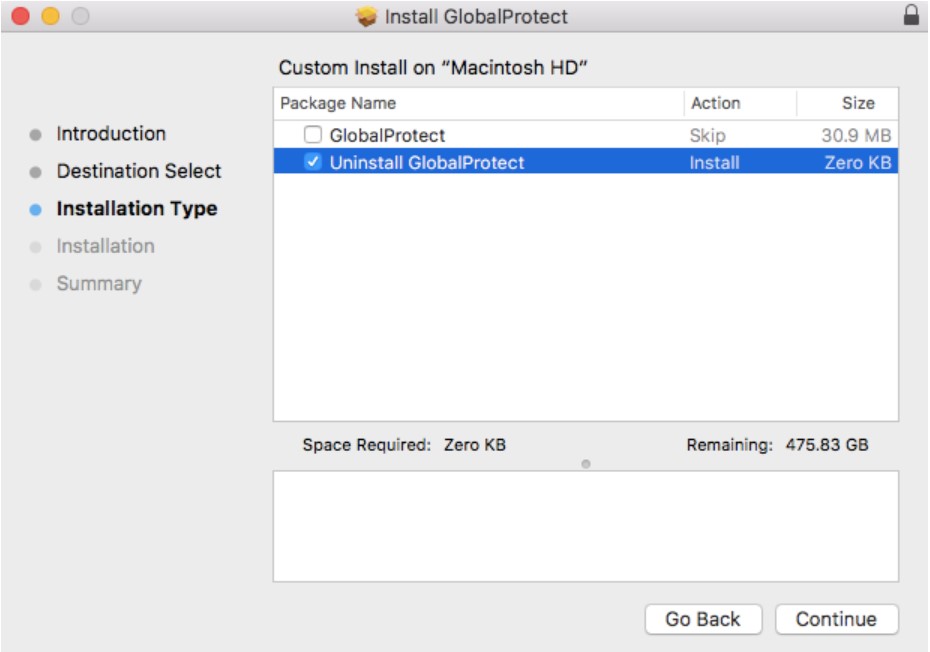

On the Installation Type screen, select the Uninstall GlobalProtect package check box, and then click continue:

Click Install to confirm that you want to remove the GlobalProtect app.

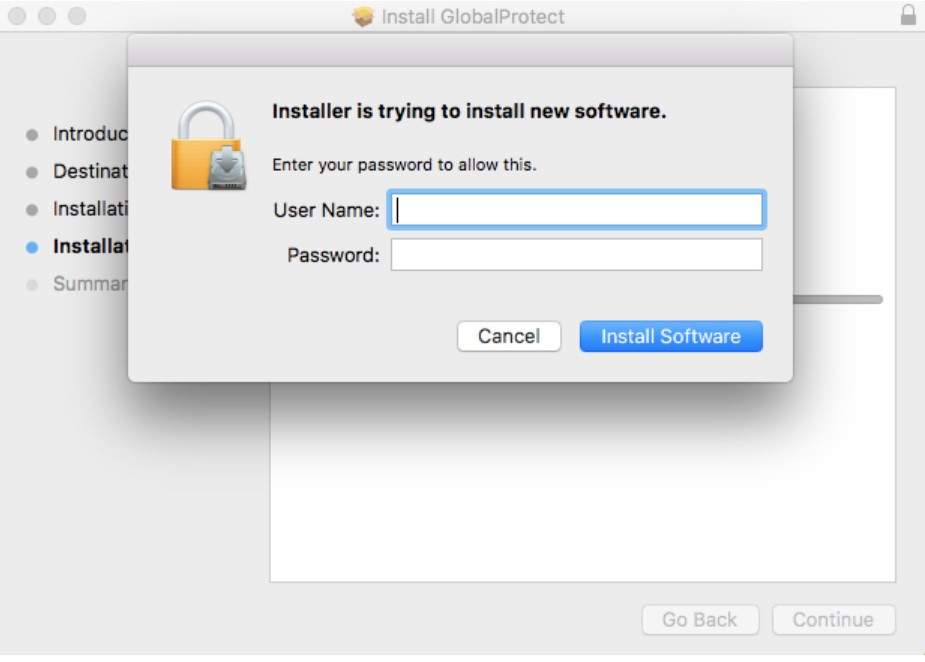

When prompted, enter your Username and Password, and then click Install Software to uninstall GlobalProtect.

A message will pop up that will confirm that the Uninstall GlobalProtect package was successfully installed and that the GlobalProtect app has been removed from the computer.

Linux Install

On Linux, the latest GlobalProtect client can be downloaded from:

There are two clients – download the rpm file for RedHat/CentOS.

For Ubuntu, download the deb file. Open a terminal window to install the client

Ubuntu/Debian –

sudo dpkg – i GlobalProtect_deb-5.0.8.deb

Redhat/CentOS –

sudo yum localinstall GlobalProtect_rpm-5.0.8.rpm

Linux Operation

Using a terminal window, type globalprotect. At the >> prompt, use the connect command to connect to portal vpn.wsu.edu.

$ globalprotect

Current GlobalProtect status: OnDemand mode.

>> connect –portal vpn.wsu.edu

Retrieving configuration…

vpn.wsu.edu – Authentication Failed. Enter login credentials

username(user):user

Password:

Discovering network…

Connecting…

Connected

Other commands of note at the >> prompt include –

>> quit

(exits out of GlobalProtect which continues to run in the background)

>> disconnect

>> show –version

>> show –status

>> show –details

Linux Uninstall

$ sudo apt-get remove GlobalProtect_deb-5.0.8.deb

Reading package lists… Done

Building dependency tree

Reading state information… Done

Troubleshooting

7.1.1. Mac

- Open GlobalProtect and click on the Troubleshooting tab. An option to collect logs will create a support file that can be used for analysis.

7.1.2. Linux

Using the terminal window and in globalprotect mode, run the collect-log command to create the support file.

Как удалить globalprotect с mac os

В 2015 году компания Apple внедрила в OS X El Capitan (10.11) новый механизм защиты пользовательских данных от вредоносного ПО, получивший название System Integrity Protection (также известная как SIP или rootless).

Зачем отключать SIP

Например, Вы хотите понизить версию iTunes после очередного обновления или попросту удалить одну из программ Apple: Safari, iTunes, Photo. но все это предустановленные приложения и удалить их вы не сможете. Но если отключить SIP, то такая возможность у вас появится.

Так же, некоторые «пролеченные» приложения требуют отключения SIP для полноценной работы всех функций из-за особенностей реализации активации.

Инструкция (отключение SIP)

Отключить SIP из самой macOS невозможно, иначе теряется весь смысл защиты. Поэтому потребуется загрузиться в режим Восстановления (Recovery mode) и выполнить определенные команды в терминале.

Intel: Перезагрузите компьютер. Как только экран почернеет, нажмите и удерживайте клавиши Cmd + R до появления на экране логотипа Apple. По завершению загрузки вы попадёте в режим восстановления.

2. Запустите Terminal из меню Utilities:

3. Выполните команду csrutil disable и нажмите Enter.

4. Перезагрузите Mac.

Иногда отключение SIP может привести к цикличной загрузке Mac в режим Recovery вместо обычного режима. Чтобы устранить эту проблему, при последующей перезагрузке удерживайте на клавиатуре клавишу ⌥Option (Alt) для загрузки в режим выбора дисков. Далее выберите диск с системой и кликните по нем мышкой или нажмите Enter.

Дополнительно

Для проверки статуса SIP используйте команду csrutil status

Терминал отобразит: включена (enabled) или отключена (disabled).

Доступно в обычном режиме, и в режиме восстановления.

Особенности настройки Palo Alto Networks: SSL VPN

Несмотря на все преимущества межсетевых экранов Palo Alto Networks, в рунете не так много материалов по настройке этих устройств, а также текстов, описывающих опыт их внедрения. Мы решили обобщить материалы, накопленные у нас за время работы с оборудованием этого вендора и рассказать об особенностях, с которыми столкнулись в ходе реализации различных проектов.

Для знакомства с Palo Alto Networks в этой статье будут рассмотрены настройки, необходимые для решения одной из самых распространенных задач межсетевого экранирования, — SSL VPN для удаленного доступа. Также мы поговорим о вспомогательных функциях для общей настройки межсетевого экрана, идентификации пользователей, приложений и политик безопасности. Если тема заинтересует читателей, в дальнейшем мы выпустим материалы с разбором Site-to-Site VPN, динамической маршрутизации и централизованного управления с помощью Panorama.

Межсетевые экраны Palo Alto Networks используют ряд инновационных технологий, включая App-ID, User-ID, Content-ID. Применение этого функционала позволяет обеспечить высокий уровень безопасности. Например, с помощью App-ID возможно идентифицировать трафик приложений на основании сигнатур, декодирования и эвристики, вне зависимости от используемого порта и протокола, в том числе внутри SSL-туннеля. User-ID позволяет идентифицировать пользователей сети через интеграцию с LDAP. Content-ID дает возможность сканировать трафик и идентифицировать передаваемые файлы и их содержимое. Среди других функций межсетевых экранов можно выделить защиту от вторжений, защиту от уязвимостей и DoS-атак, встроенный анти-шпион, URL-фильтрацию, кластеризацию, централизованное управление.

Для демонстрации мы будем использовать изолированный стенд, с конфигурацией, идентичной реальной, за исключением имен устройств, имени домена AD и IP-адресов. В реальности все сложнее — филиалов может быть много. На границах центральных площадок в таком случае вместо одного межсетевого экрана будет установлен кластер, также может потребоваться динамическая маршрутизация.

На стенде используется PAN-OS 7.1.9. В качестве типовой конфигурации рассмотрим сеть с межсетевым экраном Palo Alto Networks на границе. Межсетевой экран предоставляет удаленный доступ SSL VPN к головному офису. В качестве базы данных пользователей будет использоваться домен Active Directory (рисунок 1).

Рисунок 1 – Структурная схема сети

1. Преднастройка

Основным инструментом настройки межсетевого экрана Palo Alto Networks является веб-интерфейс, возможно также управление через CLI. По умолчанию у management-интерфейса задан IP-адрес 192.168.1.1/24, login: admin, password: admin.

Изменить адрес можно либо подключившись к веб-интерфейсу из той же сети, либо посредством команды set deviceconfig system ip-address <> netmask <>. Она выполняется в режиме конфигурирования. Для переключения в режим конфигурирования используется команда configure. Все изменения на межсетевом экране происходят только после подтверждения настроек командой commit, как в режиме командной строки, так и в веб-интерфейсе.

Рисунок 2 – Параметры интерфейса управления

В случае, если применяется виртуальный межсетевой экран в среде ESXi, в разделе General Settings нужно включить использование MAC-адреса, назначенного гипервизором, либо настроить на гипервизоре MAC-адреса, заданные на интерфейсах межсетевого экрана, либо изменить настройки виртуальных коммутаторов на разрешение изменений MAC-адресов. В противном случае, трафик проходить не будет.

Интерфейс управления настраивается отдельно и не отображается в списке сетевых интерфейсов. В разделе Management Interface Settings указывается шлюз по умолчанию для интерфейса управления. Другие статические маршруты настраиваются в разделе виртуальных маршрутизаторов, об этом будет написано далее.

Рисунок 3 – Параметры служб DNS, NTP и системных маршрутов

2. Установка лицензий, настройка и установка обновлений

Рисунок 4 – Панель управления лицензиями

3. Настройка зон безопасности, сетевых интерфейсов, политики трафика, трансляции адресов

Межсетевые экраны Palo Alto Networks применяют логику зон при настройке сетевых правил. Сетевые интерфейсы назначаются на определённую зону, и она используется в правилах трафика. Такой подход позволяет в будущем при изменении настроек интерфейсов не менять правила трафика, а вместо этого переназначить нужные интерфейсы в соответствующие зоны. По умолчанию, трафик внутри зоны разрешен, трафик между зонами запрещен, за это отвечают предустановленные правила intrazone-default и interzone-default.

Рисунок 5 – Зоны безопасности

В данном примере интерфейс во внутренней сети назначен в зону internal, а интерфейс, направленный в Интернет, назначен в зону external. Для SSL VPN создан туннельный интерфейс, назначенный в зону vpn (рис. 5).

Сетевые интерфейсы межсетевого экрана Palo Alto Networks могут работать в пяти различных режимах:

В данном примере будет использован режим Layer3 (рис. 6). В параметрах сетевого интерфейса указывается IP-адрес, режим работы и соответствующая зона безопасности. Кроме режима работы интерфейса необходимо назначить его в виртуальный маршрутизатор Virtual Router, это аналог VRF инстанса в Palo Alto Networks. Виртуальные маршрутизаторы изолированы друг от друга и имеют свои таблицы маршрутизации и настройки сетевых протоколов.

В настройках виртуального маршрутизатора указываются статические маршруты и настройки протоколов маршрутизации. В данном примере создан только маршрут по умолчанию для доступа во внешние сети (рис. 7).

Рисунок 7 – Настройка виртуального маршрутизатора

1. SSL VPN Access to Web Portal. Разрешает доступ к веб-порталу для аутентификации удаленных подключений

2. VPN traffic – разрешение трафика между удаленными подключениями и головным офисом

3. Basic Internet – разрешение приложений dns, ping, traceroute, ntp. Межсетевой экран разрешает приложения на основе сигнатур, декодирования и эвристики, а не номеров портов и протоколов, поэтому в разделе Service указано application-default. Порт/протокол по умолчанию для данного приложения

4. Web Access – разрешение доступа в интернет по протоколам HTTP и HTTPS без контроля приложений

5,6. Правила по умолчанию для остального трафика.

Рисунок 8 — Пример настройки сетевых правил

Рисунок 9 – Пример настройки NAT

Для любого трафика из internal в external можно изменить адрес источника на внешний IP-адрес межсетевого экрана и использовать динамический адрес порта (PAT).

4. Настройка профиля аутентификации LDAP и функции User Identification

Перед подключением пользователей через SSL-VPN необходимо настроить механизм аутентификации. В данном примере аутентификация будет происходить на контроллере домена Active Directory через веб-интерфейс Palo Alto Networks.

Рисунок 10 – LDAP профиль

Рисунок 11 – Профиль аутентификации

Рисунок 12 – Выбор группы AD

Рисунок 13 – Параметры User Mapping

Рисунок 14 – Параметры Group Mapping

Последним шагом на этом этапе будет создание VPN-зоны и интерфейса для этой зоны. На интерфейсе нужно включить параметр Enable User Identification (рис. 15).

Рисунок 15 – Настройка VPN-зоны

5. Настройка SSL VPN

Перед подключением SSL VPN, удаленный пользователь должен зайти на веб-портал, пройти аутентификацию и скачать клиент Global Protect. Далее, этот клиент запросит учетные данные и подключит к корпоративной сети. Веб-портал работает в режиме https и, соответственно, необходимо установить для него сертификат. Используйте публичный сертификат, если есть такая возможность. Тогда пользователю не будет выдано предупреждение о невалидности сертификата на сайте. Если нет возможности использовать публичный сертификат, тогда необходимо выпустить собственный, который будет применяться на веб-странице для https. Он может быть самоподписным или выпущенным через локальный центр сертификации. Удаленный компьютер должен иметь корневой или самоподписный сертификат в списке доверенных корневых центров, чтобы пользователю не выдавалась ошибка при подключении к веб-порталу. В данном примере будет использован сертификат, выпущенный через центр сертификации Active Directory Certificate Services.

Рисунок 16 – Запрос на сертификат

Рисунок 17 – Настройка пула IP адресов и маршрутов

Затем необходимо настроить Global Protect Portal. Указываем IP-адрес межсетевого экрана, SSL Profile и Authentication Profile и список внешних IP-адресов межсетевых экранов, к которым будет подключаться клиент. Если межсетевых экранов несколько, можно выставить для каждого приоритет, в соответствии с которым пользователи будут выбирать межсетевой экран для подключения.

Как удалить профили VPN с Mac под управлением macOS Catalina

Вот как вы можете найти и удалить профили VPN, установленные на вашем iMac, MacBook Pro, Mac mini и других продуктах, работающих под управлением MacOS Catalina.

Научитесь удалять/удалять профили VPN с вашего Mac в настройках сети, вот как

Мы склонны собирать много «программного мусора», поскольку продолжаем использовать наши компьютеры в течение продолжительных периодов времени – в данном случае, Mac. Например, вы купили VPN-сервис для своего Mac, чтобы выполнить определенную задачу, только чтобы понять, что вы отменили подписку и больше не нуждаетесь в ней. Хотя вы отменили подписку, профиль VPN все еще установлен на вашем Mac. Фактически, если вы опробовали несколько VPN, то несколько профилей уже установлены. Это хорошая идея, чтобы избавиться от них, и в сегодняшнем уроке мы покажем вам, как удалить профили VPN с вашего Mac, на котором установлено последнее обновление MacOS Catalina.

Apple, как сообщается, тестирует macOS на iPhone; Позволит пользователям подключать телефон к монитору, чтобы обеспечить полный рабочий стол

Примечание. Эти шаги применимы и к предыдущей версии macOS. Но шаги могут отличаться, если вы используете что-то очень старое.

Удалить профили VPN с Mac

Шаг 1. Запустите Системные настройки из Dock, Launchpad или Spotlight.

Шаг 2. Нажмите на Сеть.

Шаг 3. С левой стороны вы увидите все свои профили для Wi-Fi, Bluetooth, Thunderbolt и VPN. Просто выделите профиль VPN, который вы хотите удалить, чтобы выделить его.

Шаг 4. Теперь нажмите на значок «-», чтобы удалить профиль VPN. Сделайте это, чтобы удалить профили VPN, которые вам не нужны.

Разработчики начали получать Mac Mini с поддержкой A12Z для подготовки своих приложений

Шаг 5. Закройте настройки сети и затем нажмите «Применить», когда будет предложено сохранить изменения.

Я настоятельно рекомендую вам пройти через настройки сети прямо сейчас, чтобы убедиться, что у вас не установлен какой-либо теневой профиль VPN. Известны случаи, когда VPN-сервисы собирали личные данные пользователей и продавали их третьим сторонам. Это пуля в личной жизни и то, что вы не хотите скрывать. Поэтому, пожалуйста, удалите профили VPN, которые, по вашему мнению, не должны быть там в первую очередь для полного спокойствия.

Пока вы здесь, не забудьте проверить следующее:

Продукты, упомянутые в этом посте

Google Pixel

224,25 долларов США

iPhone 11

iPhone 11 Pro