как установить airgeddon в kali linux

Как установить airgeddon на Linux Mint или Ubuntu

Airgeddon – это многоцелевой инструмент для аудита беспроводных сетей. Программа может помочь вам взломать пароль от Wi-Fi (WPA / WPA2, WPS). Это одна из самых простых программ для взлома Wi-Fi и её смогут воспользоваться даже начинающие пользователи. Airgeddon работает на Linux и не работает на Windows или Mac.

Имеется много совместимых с airgeddon дистрибутивов Linux. Программа может использоваться с любым дистрибутивом Linux если вы установите на него инструменты, которые требуются скрипту для работы. Скрипт проверяет их в начале запуска. Эта инструкция покажет вам, как установить airgeddon и все зависимости для этой программы на Linux Mint или Ubuntu.

Некоторые зависимости airgeddon можно установить прямо из стандартных репозиториев Linux Mint и Ubuntu:

Создадим папку, в которую мы будем скачивать исходные коды программ и перейдём в эту директорию:

Рекомендую удалить очень старую версию aircrack-ng, если она была установлена из стандартных репозиториев, установите зависимости aircrack-ng, загрузите исходный код aircrack-ng, скомпилируйте и установите aircrack-ng следующими командами:

Попробуйте следующую команду:

если вы получите ошибку

То выполните установку следующим образом:

Загрузите исходный код crunch, скомпилируйте и установите crunch

Если команда apt install crunch сработала для вас, то переходите к установке mdk3

Загрузите исходники mdk3, скомпилируйте и установите mdk3

Установите зависимости PixieWPS, загрузите исходники PixieWPS, скомпилируйте и установите PixieWPS

Установите зависимости bully, загрузите исходный код bully, скомпилируйте и установите bully

Возможно, при вводе команды

появится следующая ошибка:

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Основная часть установки:

Возвращаемся в папку

Ну и наконец переходим к установке airgeddon:

Перед каждым запуском airgeddon рекомендуется выполнять следующие команды:

Они закроют приложения (в том числе Network Manager), которые могут помешать.

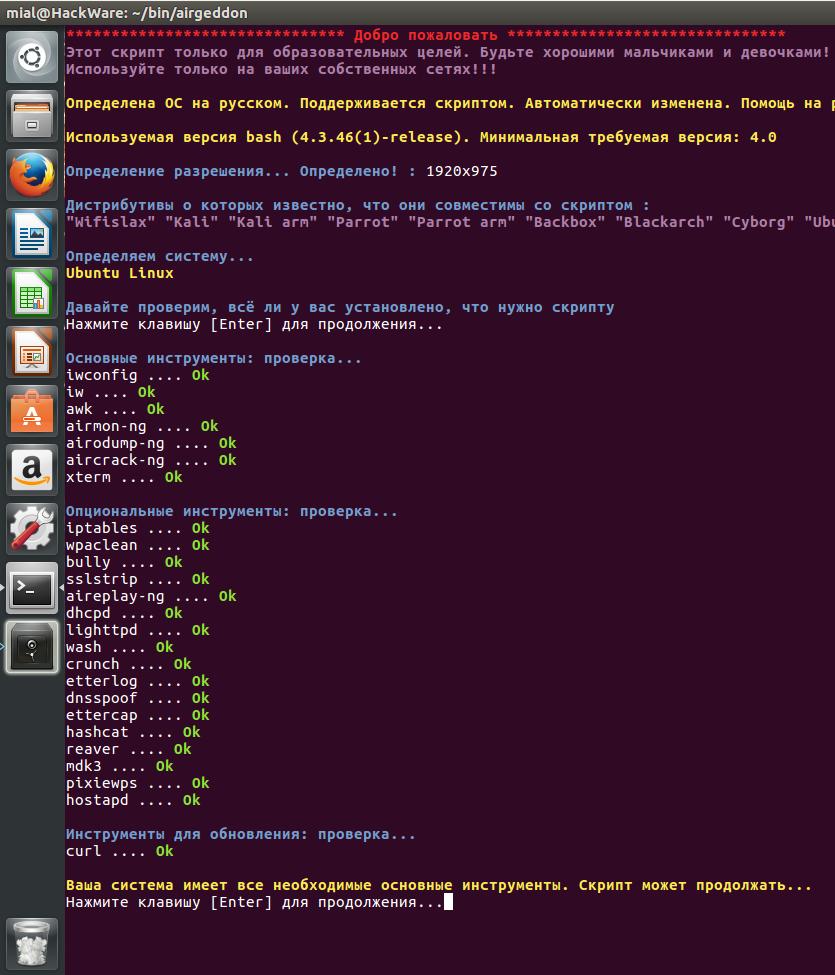

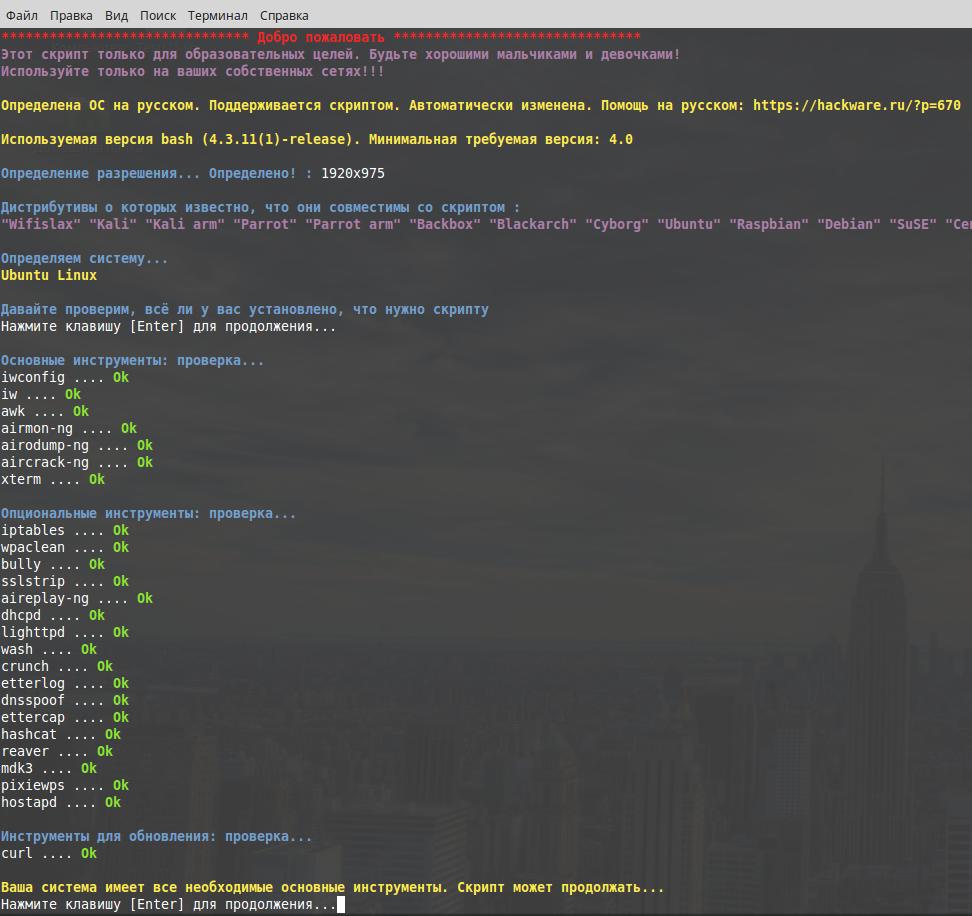

При проверке программа должна показать, что абсолютно все зависимости установлены:

После того, как вы убедились, что всё в порядке, очистите ОС от больше ненужных файлов:

Словарь (список слов) для airgeddon

При взломе пароля методом перебора можно использовать атаку по маске или атаку по словарю. Вторя требует наличия словаря. Rockyou – это хороший словарь, который может вам пригодиться. Следующие команды загрузят rockyou и очистят его от заведомо неподходящих кандидатов в пароли (дубли, слишком длинные или слишком короткие):

Теперь ваш словарь размещён в директории

Чтобы узнать абсолютный путь до него наберите

Wi-Fi карта для airgeddon

Для airgeddon (и вообще для тестирования на проникновение Wi-Fi сетей) подойдёт не любая беспроводная карта. Для лучших результатов рекомендуется любая из этого списка.

Инструкция по использованию airgeddon

Подробную инструкцию по airgeddon о том, как взламывать пароли от Wi-Fi вы можете найти в этой статье.

Видеоинструкция установки airgeddon Linux Mint или Ubuntu

Связанные статьи:

Рекомендуемые статьи:

33 Комментарии

Вы не слишком быстрой нажимаете Cntr-C? Может быть нужно чуть подождать для обнаружения целей.

та же беда, ставил на ubuntu. сети не находит. в виртуалке на кали линукс все работает(

Возможно, в Ubuntu отсутствует драйвер для вашей беспроводной карты. Поскольку в принципе работает, только что попробовал:

После какой именно команды возникает ошибка? Как именно вводите команду?

Может означать, что вы забыли написать sudo.

П,с. Это плохая привычка постить ошибку без комментария: почему я должен тратить своё время на наводящие вопросы: что делали, как вводили и т.д. Почему нельзя сразу всё описать? Здесь телепатов тоже нет.

установка прошла нормально, все нужное airgeddon определил, везде Ок. При запуске доходит до выбора интерфейса и видит только проводной адаптер, хотя wifi работает нормально. Это в Минт 18. Когда пробовал запускать airgeddon в Kali, то все работало.

А что в Linux Mint показывает команда

Добрый день. Установлен kde neon 5.8.12. При запуске показывает все «ок», но как писали выше «не видит сети». Пробовал на 3-х разных usb wifi, результат одинаковый. Пробовал на kali, там все пашет.

Версию aircrack-ng ставите из репозитория, или как здесь советуется компилируете из исходников?

Кстати, при поверке у меня у самого ничего не показалось + появилась ошибка в скрипте. Инструкцию исправил, список изменений ниже. Проверил двумя беспроводными картами с разными чипсетами – сети показывает.

Версию aircrack-ng ставил как здесь советуется. Сделал все по инструкции. Прописал две команды перед запуском, в результате то же самое «сети не найдены»

Окно для поиска сетей открывается и сразу закрывается? Если так, то ошибка в Airodump-ng. Чтобы увидеть ошибку, нужно вручную запустить Airodump-ng. Переведите беспроводную карту в режим монитора любым способом, например, так:

Если у вас другое имя интерфейса, то wlan0 замените на это имя. Узнать имя беспроводного интерфейса можно командой:

Затем запустите Airodump-ng:

Опять же, если у вас другое имя интерфейса, напишите его вместо wlan0.

Окно для поиска появляется и закрывается секунд через 7. Попробовал запустить отдельно airodump-ng (скрин прилагаю).

забыл указать, что сети не появились

Переустановил aircrack-ng. Запустил скрипт. Перевел в режим монитора. Поиск сетей, черный экран 7 секунд и …»сети не найдены«. На kali все появлялось моментально. Куда копать?

На скриншоте ошибка duma и это странно, поскольку в моей инструкции компиляция происходит теперь без этой опции. Для интереса, напишите, что у вас показывает команда

Я вижу три варианта – больше всего мне нравится первый.

Первый вариант: установить чистую Ubuntu в виртуальную машину и в ней попробовать. Если проблема исчезнет, то адресовать свои вопросы мододелу – как (и зачем) он что-то напортачил в своей сборке?

Думаю, это должно помочь – я делаю тесты в свежеустановленных Ubuntu последних версий, у меня всё работает.

Второй вариант: удалите установленный из исходников aircrack и установите его из репозитория:

Третий вариант: ошибка

возникает из-за лимитов ядра linux на количество различных page mappings на один процесс. Значение установлено в /proc/sys/vm/max_map_count. Следующая команда делает резервную копию этого значения:

А эта команда записывает новое (большое) значение:

После этого попробуйте снова запустить airodump-ng.

Чтобы вернуть старое значение выполните (сделайте до перезагрузки, поскольку файлы в /tmp/ после перезагрузки удаляются):

После 1 команды: 65530

Переустановил aircrack-ng, результата не последовало.

Третий вариант результат дал, после введеных команд сети появились, airodump-ng работает (скрин ниже). Вопрос: нужно ли эти команды повторять каждый раз?

Говорят, что значение по умолчанию слишком маленькое (хотя у меня, как и у вас, в Ubuntu и Kali Linux оно равно 65530 – но у меня хотя бы работает). И рекомендуют ставить значение 262144 (в Arch Linux оно установлено по умолчанию).

Т.е. выполните один раз команду

И пускай это значение остаётся таким. Если вдруг передумаете и захотите вернуться к старому значению, то выполните команду:

Спасибо большое за консультацию и помощь. Успехов Вам.

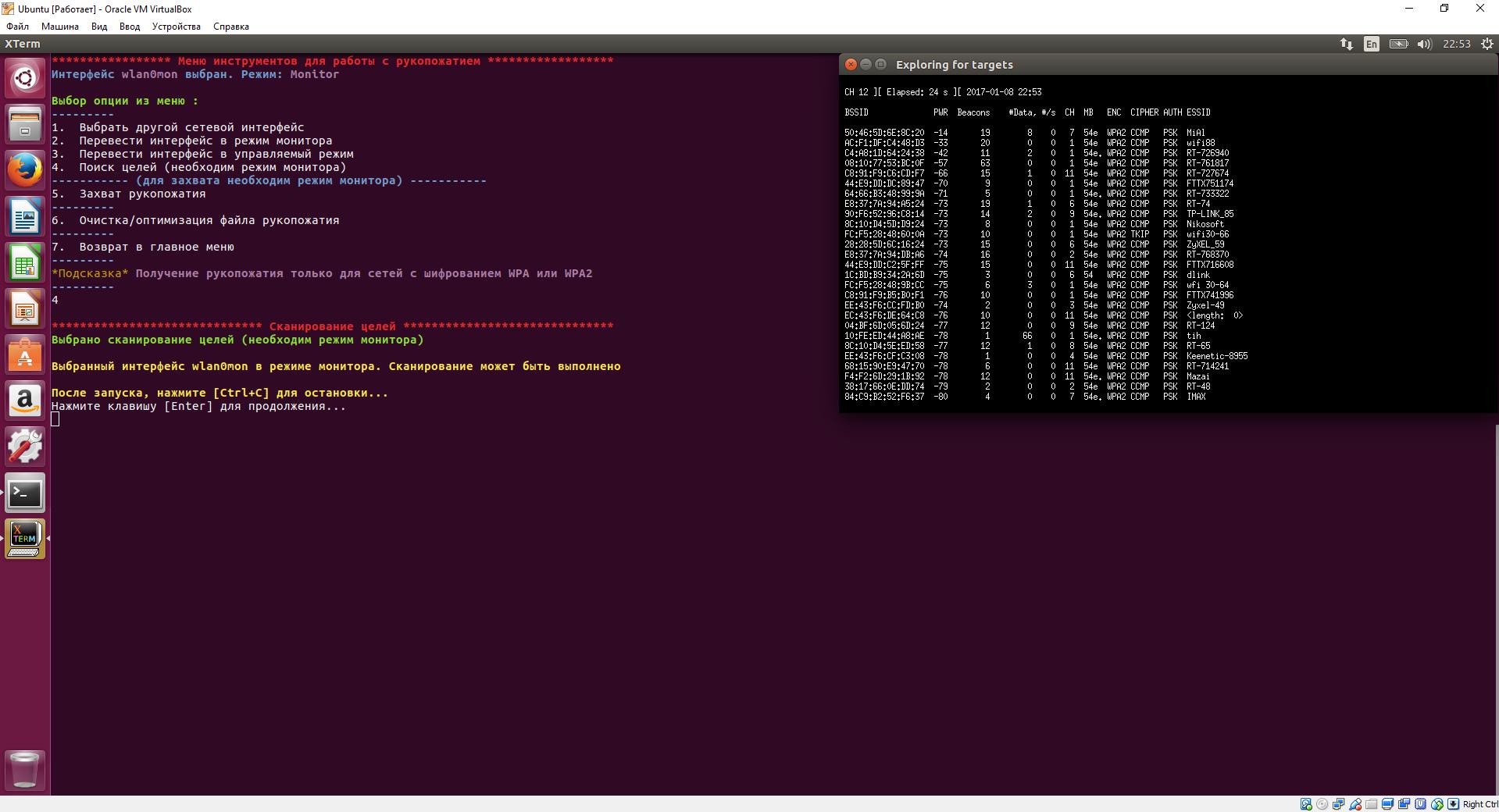

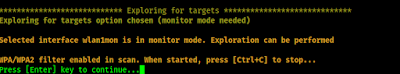

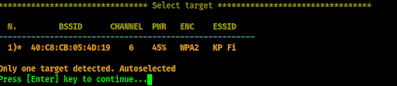

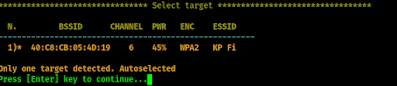

****************************** Сканирование целей ******************************

Выбрано сканирование целей (необходим режим монитора)

Выбранный интерфейс wlan0 в режиме монитора. Сканирование может быть выполнено

После запуска, нажмите [Ctrl+C] для остановки…

Нажмите клавишу [Enter] для продолжения…

airgeddon.sh: строка 8354: /tmp/nws-01.csv: Нет такого файла или каталога

Сети не найдены

Нажмите клавишу [Enter] для продолжения…

Обнаружено прерывание. Вы действительно хотите выйти? [Y/n]

Добрый день, установил все по инструкции, все инструменты видит, все хорошо, но при выборе интерфейса видит только проводной. В wifislax все работает хорошо. Подскажите, в чем может быть проблема?

sudo iw dev выдает следующее:

phy#0

Interface wlo1

ifindex 3

wdev 0x1

addr 2c:33:7a:41:86:87

type managed

channel 13 (2472 MHz), width: 20 MHz, center1: 2472 MHz

Через aireplay-ng ищет вай фай сети и находит, интерфейс wlo1 включается режим мониторинга, на ночь ставил но рукопожатия не произошло. А через airgennon не включается режим мониторинга, пишет интерфейс enp2s0 (non wifi card). Кто знает в чем дело?

Приветствую! Ребята, выручайте! Туплю конкретно, выдает ошибку на некоторых опциональных инструментах, как узнать причину и способы решения?

В связи с добавлением новых функций в airgeddon у это программы появились дополнительные зависимости: John the Ripper, asleap и hostapd-wpe.

Каждая из этих зависимостей является опциональной — то есть в целом airgeddon может работать без них, но они требуются для некоторых функций airgeddon. Далее показано как установить каждую из этих зависимостей. Инструкция выше уже обновлена, поэтому тем, кто делает по ней, не нужно выполнять эти команды.

Установка John the Ripper

Установка asleap:

Установка hostapd-wpe

Основная часть установки:

Здравствуйте, Alexey (Автор записи).

Всё (установка airgeddon) шло чудесно.. как по маслу! Я был просто В ВОСТОРГЕ.

Но.. при «установке asleap» на команде «make» выскочила ошибка →

socket

utils.c:182:2: warning: implicit declaration of function ‘encrypt’; did you mean ‘crypt’? [-Wimplicit-function-declaration]

encrypt((char *)des_input, 0);

^

/usr/bin/ld: utils.o: in function `DesEncrypt’:

/tmp/asleap-2.2/utils.c:179: undefined reference to `setkey’

/usr/bin/ld: /tmp/asleap-2.2/utils.c:182: undefined reference to `encrypt’

collect2: error: ld returned 1 exit status

Makefile:31: ошибка выполнения рецепта для цели «asleap»

make: *** [asleap] Ошибка 1

ll@ll-System-Product-Name:/tmp/asleap-2.2$ collect2: error: ld returned 1 exit status

bash: collect2:: команда не найдена

ll@ll-System-Product-Name:/tmp/asleap-2.2$ Makefile:31: ошибка выполнения рецепта для цели «asleap»

bash: Makefile:31:: команда не найдена

ll@ll-System-Product-Name:/tmp/asleap-2.2$ make: *** [asleap] Ошибка 1

bash: make:: команда не найдена

и.. дальше хода нет (((

ЧТО ДЕЛАТЬ. ПОДСКАЖИТЕ, ПОЖАЛУЙСТА.

…Моя ОС → Ubuntu (Runtu) 16.04.6 LTS

Плохие новости — если коротко, без переписывания исходного кода больше работать не будет. А поскольку последний раз исходный код asleap редактировался 12 лет назад, то автор уже вряд ли к нему вернётся. Остаётся только надеяться, что кто-то из сообщества сделает…

Дело в том, что программа asleap использует функции ядра Linux. А если точнее, функции setkey и encrypt из библиотеки glibc. Поскольку они используют блочный шифр DES, который больше не считается безопасным, crypt (), crypt_r (), setkey () и setkey_r () были удалены в glibc 2.28. Приложения должны переключиться на современную библиотеку криптографии, такую как libgcrypt.

С практической точки зрения это означает, что теперь программа asleap пытается использовать функцию setkey, которая больше не существует (не определена) в указанной библиотеке. Именно об этом и выводиться сообщение при компиляции, которое вы привели в вашем комментарии и компиляция завершается ошибкой.

Выход: переписать исходный код asleap так, чтобы в нём не использовались не существующие более функции.

Я не профи в линукс, но решил вопрос со asleap таким образом. Смотреть скриншот.

Airgeddon is a multi-featured tool for penetration testing on WiFi system or wireless networks. This all-in-one WiFi auditing tool is written in bash by v1s1t0r1sh3r3.

Key-Features of Airgeddon

Airgeddon has so much features for WiFi hacking. They are following:

Installing Airgeddon on Kali Linux

We can install airgeddon from it’s GitHub repository by cloning/downloading the repository. But in Kali Linux 2021.1 update this tool is added to Kali Linux repository. We can install it by simply using apt-get install command from any version of Kali Linux:

This command will install airgeddon on our Kali Linux system. The above command will prompt for root password and disk space permissions. After that this airgeddon and it’s essential requirements will be installed.

Airgeddon also requires some additional tools to use all it’s features. To install them all on our Kali Linux we use following one liner command:

Now we can use airgeddon on our system.

Requirements for Airgeddon

Using Airgeddon on Kali Linux

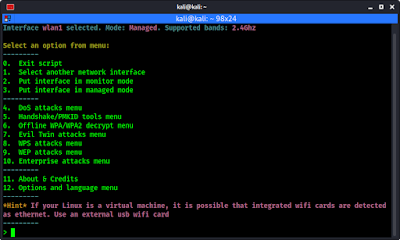

Now we can run following command to run airgeddon on our Kali Linux system.

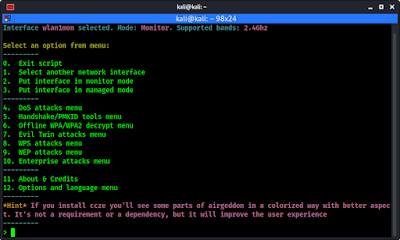

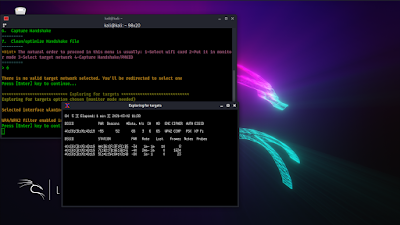

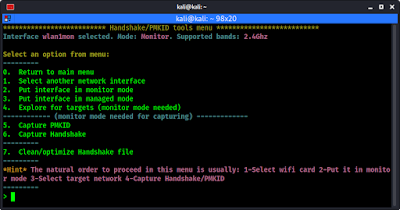

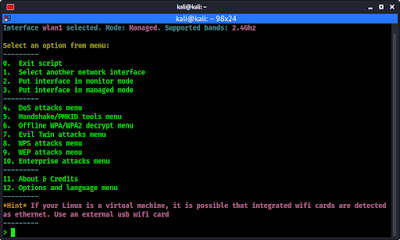

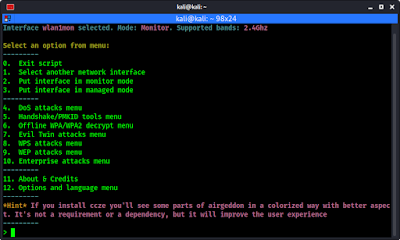

Then airgeddon will open in front of us as shown in the following screenshot:

In the above screenshot we can see that we have all the tools. Now we plugin our external USB WiFi adapter that supports monitor mode and packet injection. Then we again need to press ↵ Enter again to continue.

Here we can see the list of interfaces on our system, as the following screenshot.

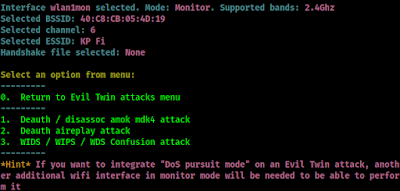

After that we got the main menu of airgeddon script.

In the above screenshot we can see that our interface is changed from wlan1 to wan1mon and the mon is for monitor mode.

Now we can perform attacks using this script. For example here we demonstrate handshake capturing and evil-twin attacks using airgeddon on Kali Linux.

Capture and Crack Handshake File using Airgeddon

For an example first we capture handshake of a wireless network. Now what is handshake file? We know if we previously used a WiFi network using password and the password isn’t changed then we can easily connect to the network because of the handshake file. This file stores the password with encryption.

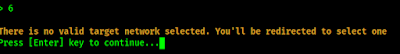

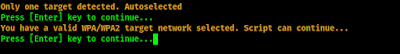

We did not choose any network, so airgeddon is redirect us to select a target WiFi network. We need to press ↵ Enter to continue.

As we told, we have only one WiFi network (we live in a remote area). That’s why airgeddon automatically select this. Otherwise we need to select the number of the WiFi network to select it.

We press ↵ Enter to continue.

Now airgeddon got a valid target it it asks to continue the handshake capture. We again press ↵ Enter to continue.

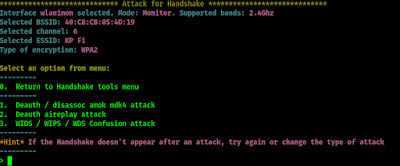

Then airgeddon again prompts for the methods to capture the handshake file, as we can see in the following screenshot.

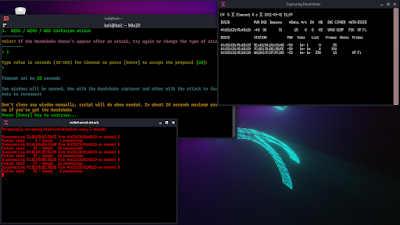

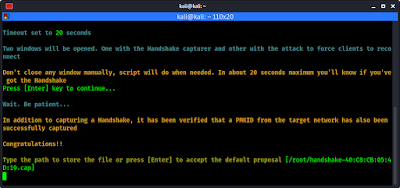

Here we need to type of the value in seconds. We can simply press ↵ Enter to left it on it’s default value, which is 20. Then it show us some advises as we can see in the following screenshot:

We can see in the above screenshot that the tool is going to capture the handshake. It also advice us to not close the windows manually during handshake capturing. We will know when airgeddon capture the handshake file. We need to press ↵ Enter to continue.

Then we can see some terminal window is opened in front of us in the following screenshot. We should not close them.

To clear some things here airgeddon sending de-authentication packets to the network, then all the WiFi users will disconnect for some seconds for the flood. Whenever the devices trying to connect back the WiFi network airgeddon will capture the handshake file.

After successfully capturing the handshake file these will close automatically, and show us a congratulations message. It also asks where we want to save our handshake file. The default is under /root/handshake**.cap as we can see in the following screenshot.

We can press 0 and ↵ Enter to return to the main menu.

Our captured handshake file is stored on /root/ directory. We can see it by opening our thunar file manager with root permission ( sudo thunar ).

We can crack the handshake file in various way. We can use airgeddons menu Airgeddon > Offline WPA/WPA2 decrypt menu > Personal > (aircrack + crunch) Bruteforce attack against Handshake/PMKID capture file. We also can use aircrack-ng or some other brute-forcing tool. There are also some online tools are available.

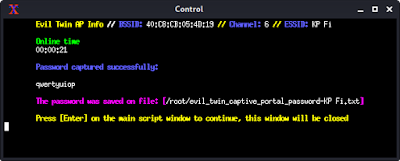

Evil Twin Attack using Airgeddon

We can do a lot of attacks using airgeddon. Evil twin is one of them. In this attack we create a copy of our target access point and whenever the user of the access point try to connect with our fake access point with their access point’s password we got it. But why they do it?

Because we continuously send de-authentication packets to the target access point (AP), so that the user will not able to connect with the original AP, and got trapped.

Then we click ↵ Enter to continue. We get back to the ‘Evil Twin attacks menu’. Here we choose 9 for captive portal attack.

Now here we choose option 2 for ‘Deauth aireplay attack’.

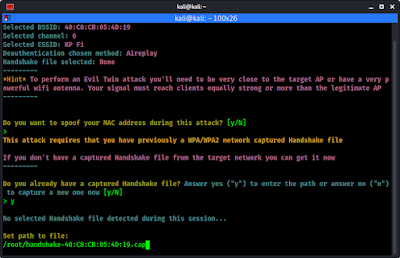

Airgeddon will ask us some question. First it will ask that if we want to integrate «DoS pursuit mode». The default is N for no, we also know that our AP will not change the channel in this case, so we press ↵ Enter to keep it default. Then it will ask if we want to spoof our mac address. We also goes with default (that is N).

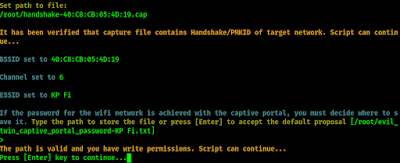

Now airgeddon will ask us that have we captured the handshake of this access point. In our above attack we had captured it. So we choose Y for yes. Then it will prompt for the location of the handshake file, and we provide it, as we can see in the following screenshot:

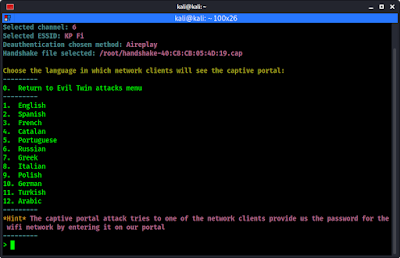

In the next step airgeddon will create a phishing page and asks us for it’s language, as we can see in the following screenshot:

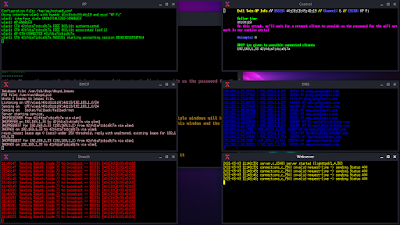

Now airgeddon is ready to run the attack. All parameters and requirements are set. The attack is going to start. Multiple windows will be opened, don’t close anyone. When we want to stop the attack press ↵ Enter on this window and the script will automatically close them all.

We can see lots of terminals here for various works like de-authentication, control, DNS, Web Server etc.

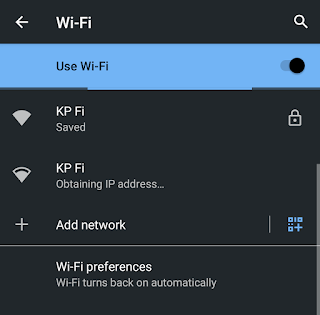

Now we can see on our mobile device that we are not connected to our locked main WiFi access point and there are another access point with same name, in the following screenshot:

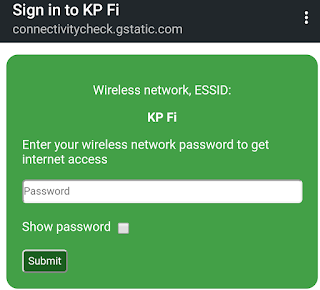

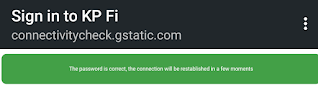

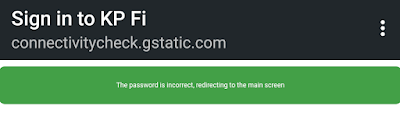

Whenever we connect to the other network. It automatically redirect to log in, as shown in the following screenshot:

Now here if our target use the password it will show the user that it was correct password.

There are many types of attacks we can perform using airgeddon against a wireless network. Here we discuss about only two type because everything is very easy here. We just need to select the options only, everything will be done by the script automatically.

This is how we can install and use Airgeddon on Kali Linux. This is a very easy but powerful tool for WiFi auditing.

Airgeddon is specially designed for Linux. Airgeddon did not compatible on MacOS/OSX, because Aircrack suite does not support airodump and aireplay for OSX/MacOS, and iwconfig does not exist in OSX/MacOS.

Airgeddon is not working with any Linux distribution run under Windows subsystem (WSL). Airgeddon also didn’t support native OpenBSD and FreeBSD, iwconfig command not working there and ifconfig shows different output.

Warning:- Attacking other’s network or WiFi is not legal. We publish this article for educational purpose and tested things on our own devices. If anyone attacks on others devices then we and the tool creator will not be responsible for that.

Loved our articles? Then please subscribe our e-mail subscription for free, to get our articles directly on mailbox. We also updates articles on our GitHub and Twitter, make sure to follow us there.

We also have a Telegram Family where we discuss about lots of things related to cybersecurity.

For any problem or query please comment down in the comments section. We always reply.