как установить nmap на linux

Как установить Nmap 7.01 и использовать его в Linux Mint 18.3

Как установить Nmap 7.01 и использовать на Linux Mint 18.3

Nmap (Network Mapper) является программой с открытым исходным кодом и очень универсальным инструментом для системных / сетевых администраторов Linux. Nmap используется для изучения сетей; выполнять проверки безопасности, сетевой аудит и находить открытые порты на удаленной машине.

Он сканирует виртуальные хосты, операционные системы, фильтры пакетов и открытые порты, работающие на удаленных хостах.

Установка Nmap 7.01 настолько проста, что вы сами сейчас в этом убедитесь.

Установка Nmap

Большинство современных дистрибутивов Linux, таких как Red Hat, CentOS, Fedora, Debian и Ubuntu, включили Nmap в свои репозитории управления пакетами по умолчанию, называемые Yum и APT.

Для установки Nmap выполните следующую команду.

Теперь, когда установлен Nmap, мы увидим широкий диапазон его удобства использования.

Проверка на наличие уязвимостей с Nmap

Во-первых, давайте сканируем нашу цель на уязвимости следующим образом:

После завершения сканирования вы можете просмотреть вывод Nmap, чтобы узнать, какие уязвимости были обнаружены.

Выводы, а также применимые CVE и ссылки на любые эксплойты, которые существуют в базе данных Exploit Insensive Security, перечислены.

Вы также можете использовать команду nmap следующим образом, чтобы проверить, уязвим ли целевой объект на DoS.

Вы также можете использовать команду nmap для сканирования с использованием IP-адреса:

Кроме того, вы можете сканировать информацию о ОС и Traceroute следующим образом:

Если вы хотите узнать версию Nmap, вы можете запустить следующую команду:

Вы также можете распечатать интерфейсы и маршруты ost, используя следующую команду:

Вы также можете выполнить нулевое сканирование TCP, чтобы обмануть брандмауэр.

Таким образом, этот учебник по установке и использованию Nmap на Linux Mint подходит к концу.

Nmap — руководство для начинающих

Многие слышали и пользовались замечательной утилитой nmap. Ее любят и системные администраторы, и взломщики. Даже Голливуд знает про нее — в фильме «Матрица» при взломе используется nmap.

nmap — это аббревиатура от «Network Mapper», на русский язык наиболее корректно можно перевести как «сетевой картограф». Возможно, это не лучший вариант перевода на русский язык, но он довольно точно отображает суть — инструмент для исследования сети и проверки безопасности. Утилита кроссплатформенна, бесплатна, поддерживаются операционных системы Linux, Windows, FreeBSD, OpenBSD, Solaris, Mac OS X.

Рассмотрим использование утилиты в Debian. В стандартной поставке дистрибутива nmap отсутствует, установим его командой

# aptitude install nmap

Nmap умеет сканировать различными методами — например, UDP, TCP connect(), TCP SYN (полуоткрытое), FTP proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, SYN и NULL-сканирование. Выбор варианта сканирования зависит от указанных ключей, вызов nmap выглядит следующим образом:

Для опытов возьмем специальный хост для экспериментов, созданный самими разработчиками nmap — scanme.nmap.org. Выполним от root’а

Ключи сканирования задавать необязательно — в этом случае nmap проверит хост на наличие открытых портов и служб, которые слушают эти порты.

Запустим командой:

Через несколько секунд получим результат:

Interesting ports on scanme.nmap.org (74.207.244.221):

Not shown: 998 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Ничего необычного, ssh на стандартном порту и http на 80. Nmap распознаёт следующие состояния портов: open, filtered, closed, или unfiltered. Open означает, что приложение на целевой машине готово для принятия пакетов на этот порт. Filtered означает, что брандмауэр, фильтр, или что-то другое в сети блокирует порт, так что Nmap не может определить, является ли порт открытым или закрытым. Closed — не связанны в данный момент ни с каким приложением, но могут быть открыты в любой момент. Unfiltered порты отвечают на запросы Nmap, но нельзя определить, являются ли они открытыми или закрытыми.

Хинт: Если во время сканирования нажать пробел — можно увидеть текущий прогресс сканирования и на сколько процентов он выполнен. Через несколько секунд получаем ответ, в котором пока что интересна строчка Device type:

Вообще, точную версию ядра средствами nmap определить невозможно, но примерную дату «свежести» и саму операционную систему определить можно. Можно просканировать сразу несколько хостов, для этого надо их перечислить через пробел:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.3p1 Debian 3ubuntu7 (protocol 2.0)

80/tcp open http Apache httpd 2.2.14 ((Ubuntu))

Service Info: OS: Linux

Прогресс налицо — мы узнали точные названия используемых служб и даже их версии, а заодно узнали точно, какая операционная система стоит на сервере. С расшифровкой никаких проблем не возникает, все вполне понятно.

Nmap выведет очень много информации, я не стану приводить пример. Сканирование может длится довольно долго, занимая несколько минут.

Сканирование проходит довольно быстро, так как по сути это обычный ping-тест, отвечает ли хост на ping. Следует учесть, что хост может не отвечать на ping из-за настроек фаерволла. Если нужный участок сети нельзя ограничить маской, можно указать диапазон адресов, с какого и по какой надо провести сканирование. Например, есть диапазон адресов с 192.168.1.2 до 192.168.1.5. Тогда выполним:

Ответ будет выглядеть так:

Host 192.168.1.2 is up (0.0023s latency)

Host 192.168.1.3 is up (0.0015s latency)

Host 192.168.1.4 is up (0.0018s latency)

Host 192.168.1.5 is up (0.0026s latency)

В моем случае все ip в данный момент были в сети.

Это далеко не все возможности nmap, но уместить их в рамках одной статьи несколько сложновато.

Если вам ближе GUI — есть замечательная утилита Zenmap — графическая оболочка для nmap, умеющая заодно и строить предполагаемую карту сети.

Хочу предупредить, что сканирование портов на удаленных машинах может нарушать закон.

UDPInflame уточнил, что сканирование портов все-таки не является противозаконным.

How to Install and Use Nmap Network Scanner on Linux

Home » Security » How to Install and Use Nmap Network Scanner on Linux

Network Mapper (Nmap) is a free, open-source network security scanning tool. By sending IP packets and analyzing the responses, Nmap can discover information about hosts and services on remote computer networks.

Nmap can also audit the security of a device, identify the vulnerabilities of your network, or perform an inventory check with relative ease.

This tutorial shows how to install Nmap on Linux and explains Nmap’s most important features.

Installing Nmap on Linux

The installation process of NMAP is simple and straightforward, requiring only a single command.

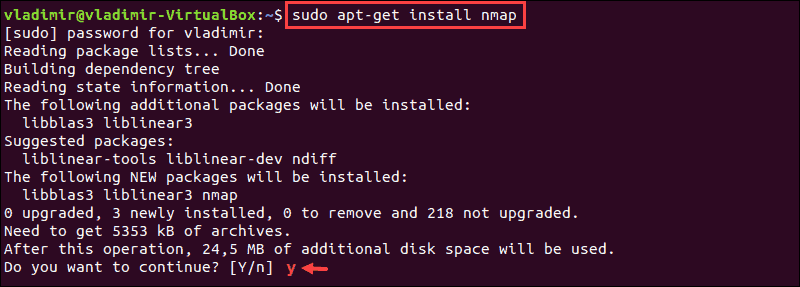

How to Install Nmap on Debian / Ubuntu

1. Install Nmap on Ubuntu by entering the following command:

2. The system prompts you to confirm the installation by typing y.

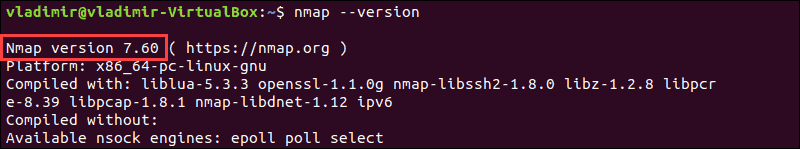

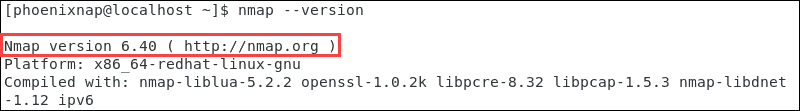

3. After the installation is finished, verify the installed version of Nmap by entering:

In this example, the version is 7.60.

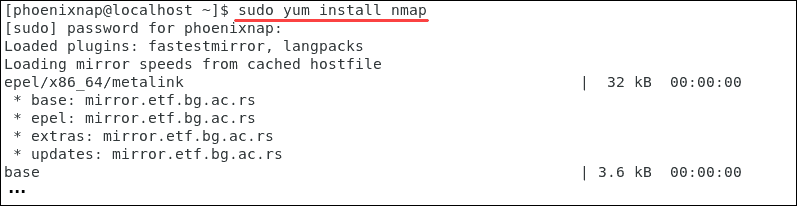

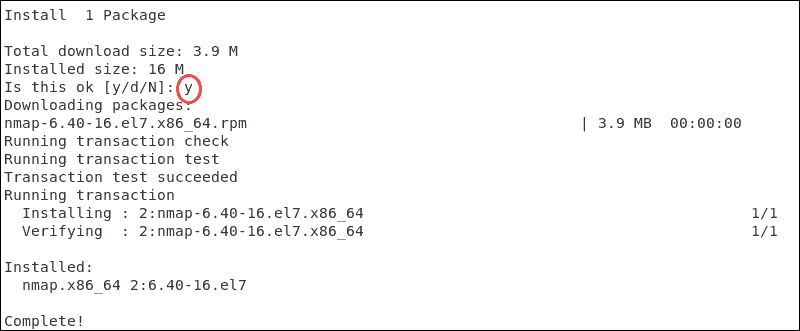

How to Install Nmap on CentOS / RHEL

1. To install Nmap on an RHEL based Linux distribution type the following command:

This is an example of the output in CentOS 7.

2. Confirm the installation by typing y.

3. Like in other Linux distributions, once the installation is completed, check the version of Nmap by entering:

In this example, the installed version for CentOS 7 is 6.40.

How to use NMAP Security Scanner on Linux

Once you complete the installation process, Nmap commands are identical regardless of the Linux distribution. Nmap provides a list of scanned targets along with supplemental information, based on the options and arguments used.

The article covers the basic options this tool has to offer. For a full list of options visit the Nmap official page or access the manual from your command line:

Note: It is important to emphasize that aggressive port scanning to find open ports without permission can be interpreted as malicious by third-party organizations.

Scan IP range or subnet

To obtain general information of a remote system type:

Instead of scanning individual IPs, scan a whole IP range by defining it in your command line:

The following command scans the entire specified subnet:

Port Scanning with Nmap

Nmap is an efficient port scanner that recognizes six port states:

Port Specification and Scan Order

By default, Nmap scans the thousand most common ports for each protocol. It also offers options for specifying which ports are to be scanned, and whether the scan is random or ordered.

The -p option allows you to specify port ranges and sequences:

This command scans ports 80 and 443 for the defined host.

TCP SYN scan

Initiate TCP SYN for a fast and unobtrusive scan. Since this type of scan never completes TCP connections, it is often referred to as half-open scanning.

To run a TCP SYN scan, use the command:

Nmap: Scan Speed, Aggression, and Verbosity

Scan Speed

Scanning a large number of hosts is a time-consuming process. Nmap has an option to define the speed and thoroughness of the scan. Understandably, scans that need to avoid IDS alerts are slower.

Scan speeds designations start at T0 and span to T5. The higher the speed of the scan the more aggressive it is deemed.

Scan Output

The results of sophisticated tests and algorithms need to be presented in an understandable and structured manner to be useful. The –v command increases verbosity and forces Nmap to print more information about the scan in progress.

Open ports are shown in real-time and completion time estimates are provided.

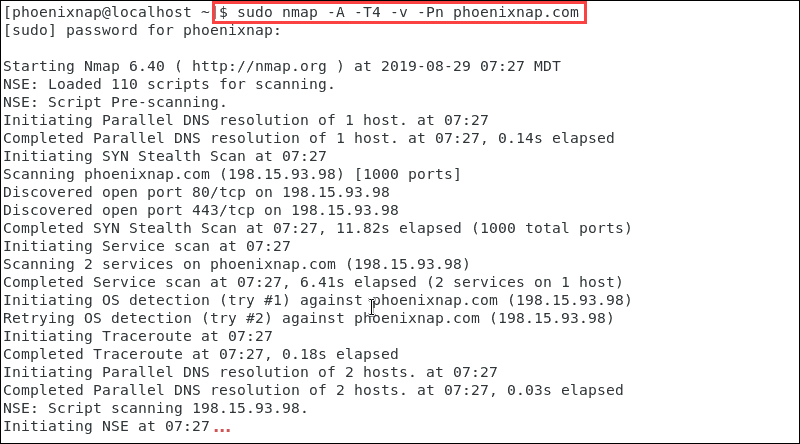

Aggressive Scan

The -A option enables a comprehensive set of scan options. It enables:

Since Nmap accepts multiple host specifications on the command line, they do not need to be of the same type.

We can combine the options listed to detect the OS and version, script scanning, and traceroute. We can also use –A and –T4 for faster execution. Additionally, the –Pn option to tell the Nmap tool not to initiate a ping scan:

The output compiles and presents the information from the scan we requested.

Now you know how to install and use Nmap on your Linux system. Nmap has many available options and can be a powerful and versatile scanning tool to discover network vulnerabilities.

Установка Nmap на Linux с практическими примерами использования программы

В этой статье пойдет речь о Nmap, что способен отправлять пакеты и анализировать ответ, который он получает, чтобы обнаружить хосты и службы, находящиеся в компьютерной сети. Это один из наиболее широко используемых сканеров портов, доступных сегодня.

Он также может помочь пользователю найти открытые порты и обнаружить риски для его безопасности в сети. Это первый шаг для злоумышленника, который получит информацию о сети цели и определит потенциальный способ для начала атаки. Мошенник также будет знать о службах, работающих на открытых портах, а также об их версиях, что поможет ему определить уязвимости для них.

Он широко известен как System Administrator’s Swiss Army Knife благодаря своей способности служить нескольким целям: зондированию компьютерных сетей, обнаружению хостов, сканированию портов, нахождению уязвимостей, определению ОС и их версий. Это кросс-платформенная утилита.

Если пользователю не нравится работать в интерфейсе командной строки, инструмент также доступен с графическом интерфейсом (Zenmap), официальном графическом интерфейсом сканера безопасности Nmap.

Установка

Читатели смогут посмотреть на установку Nmap на два широко используемых дистрибутива Linux — CentOS и Ubuntu. Инструмент доступен в виде пакета в репозитории большинства дистрибутивов Linux.

Установка Nmap на CentOS 6/7.x

Чтобы установить пакет Nmap на CentOS, следует ввести следующую команду:

Система предложит пользователю подтвердить свои действия и завершить установку. Необходимо ввести «y» и нажать на кнопку Enter.

Теперь пользователь проверит, был ли инструмент успешно установлен и установлена ли нужная версия, выполнив приведенную ниже команду:

Установка Nmap на CentOS 8.x

Человек будет использовать DNF для осуществления установки.

С помощью опции «y» DNF/YUM установит указанный пакет, не запрашивая подтверждения пользователя.

Стоит отметить, что DNF (Dandified Yum) — это новый менеджер пакетов в RHEL/CentOS 8, который можно использовать для установки пакетов. Это версия YUM следующего поколения (модифицированный Yellowdog Updater), предназначенная для замены YUM в системах на базе RPM.

Теперь, нужно проверить успешно ли осуществлена установка.

Ubuntu

Пользователь выполнит приведенную ниже команду, чтобы убедиться, что все пакеты на сервере Ubuntu были обновлены.

После этого следует ввести приведенную ниже команду для установки программы:

И воспользоваться параметром «version», чтобы убедиться, что она установлена.

Пример практического использования Nmap

Читатели познакомятся с несколькими примерами, иллюстрирующими использование Nmap.

Сканирование открытых портов

Синтаксис для nmap:

nmap [Scan Type(s)] [Options]

Целью может быть имя хоста, IP-адрес, доменное имя, сеть, подсеть и т.д.

Сканирование домена

Без изменения параметров Nmap будет работать по умолчанию:

Читатели могут увидеть четыре открытых порта, один фильтрованный порт и 995 закрытых портов на данных, представленных выше. Порт, который не может быть определен Nmap, если он закрыт или открыт, что может быть связано с его брандмауэром, также фильтруется.

Здесь, в примере, показанном выше, человек сканирует scanme.nmap.com, который разрешил это сделать.

Пользователь способен использовать опцию быстрого сканирования «F» для сканирования только 100 наиболее часто используемых портов каждого протокола.

Сканирование IP-адреса

Сканирование подсети

Сканирование нескольких хостов

Сканирование нескольких хостов — это очень просто!

Следует добавить имена хостов или IP-адреса, которые человек хочет сканировать один за другим.

Использовать запятую, для того чтобы избежать повторного упоминания IP-адреса.

Использовать дефисы (-) для указания диапазона IP-адресов, как показано ниже.

Приведенная выше команда будет сканировать первые двадцать узлов подсети.

Необходимо применить подстановочные знаки для сканирования всей подсети:

Приведенная выше команда будет сканировать все 256 IP-адресов в подсети.

Пользователь также может указать все хосты, необходимые для сканирования в файле, и использовать следующую команду:

Человек способен исключить несколько хостов из группового поиска, если захочет.

Он также может исключить хосты из поиска, используя флаг «excludefile».

Выбор порта Nmap

Для сканирования определенных портов в системе вместо 1000 наиболее часто используемых по умолчанию можно использовать параметр «p».

Приведенная выше команда будет сканировать только порты 22, 80 и 443 на указанных IP-адресах.

Приведенная выше команда будет сканировать порты от 1 до 500 на упомянутом хосте.

С помощью опции «p» программа будет сканировать все 65535 портов.

Перенаправление выходных данных в файл

По умолчанию Nmap выводит выходные данные на терминале, но при сканировании большой сети стоит сохранить результаты в файле для лучшего анализа. Человек способен это сделать в различных форматах.

Нормальный выходной формат [-oN]

Нормальный режим представит человеку выходные данные, как читатели видят их на экране.

Формат вывода данных XML [-oX]

Человек может произвести экспорт результатов в формате XML. Это один из наиболее часто используемых форматов, поскольку большинство языков программирования имеют библиотеки для синтаксического анализа XML.

Формат вывода данных Grepable [-oG]

Человек получает выходные данные в формате, который очень легко использовать с командой grep. Выходные данные позже могут быть переданы в утилиты командной строки, такие как awk, grep, sed, для выполнения дополнительных операций по мере необходимости.

Вывод данных в виде скрипт-кидди [- oS]

Он использует «leet», заменяя буквы их визуально похожими числовыми представлениями. Этот формат вывода не является полезным для какого-либо конкретного случая и был включен только в качестве шутки.

Различные типы сканирования Nmap

Сканирование подключения TCP [-sT]

Это основная форма сканирования TCP, которая считается самой открытой. Инструмент пытается установить полное соединение с портами диапазона, указанными с помощью трехстороннего обмена рукопожатиями (SYN — > SYN/ACK — > ACK). Успешное соединение указывает на открытый порт.

Это тип сканирования по умолчанию используется Nmap при выполнении действий непривилегированным пользователем.

Сканирование TCP SYN [-sS]

Его еще называются полуоткрытое сканирование, оно является более скрытным, чем сканирование TCP, поскольку инструмент никогда не устанавливает полное соединение. Сканирование TCP SYN — это тип сканирования по умолчанию, выполняемый от имени привилегированного пользователя. Непривилегированные пользователи не будут иметь разрешения на запуск этого сканирования, поскольку оно требует определенных привилегий для запуска необработанного сокета или необработанного пакета.

Как можно увидеть в приведенном выше примере, SYNscan не может быть выполнен непривилегированными пользователями.

Сканирование UDP [-sU]

Если флаг не указан, то по умолчанию Nmap сканирует TCP-порты. Для сканирования UDP-порта следует использовать флаг «sU», как показано ниже.

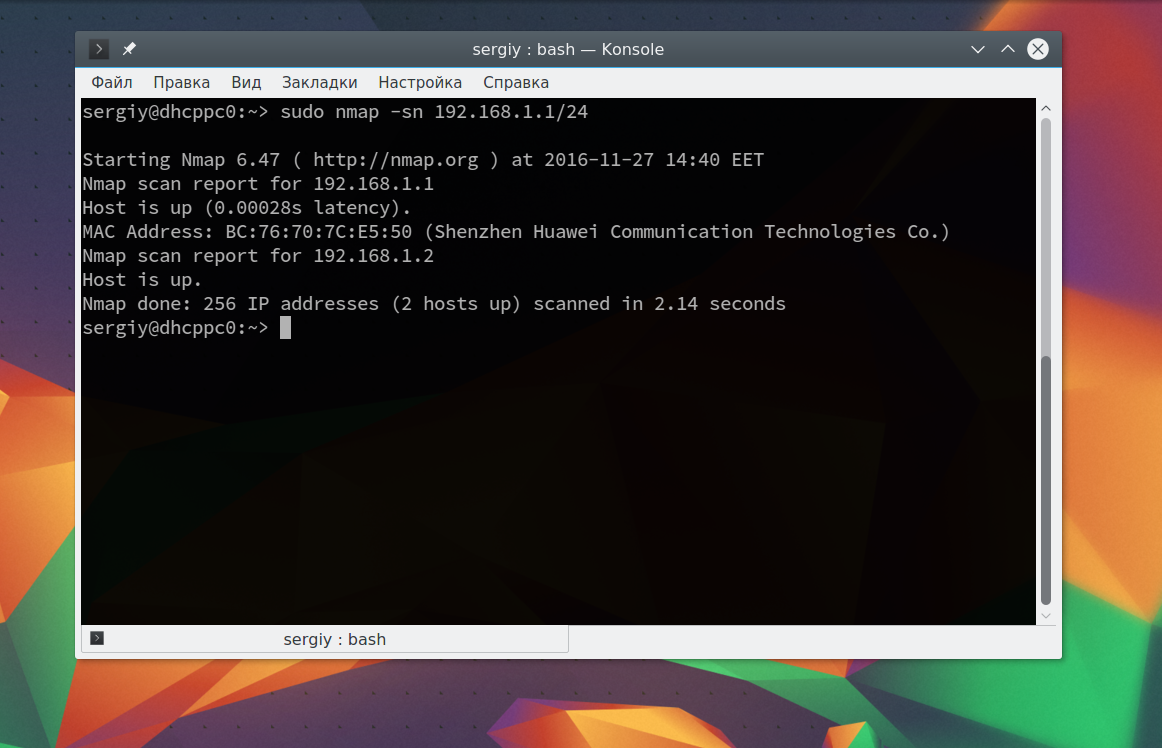

Сканирование Ping [-sn]

Это очень полезно, когда пользователю нужно только знать, работает ли хост или нет, и ему не нужна информация об открытых портах.

Этот способ часто называют «Ping sweep». В предыдущих версиях «-sn» был известен как «-sP».

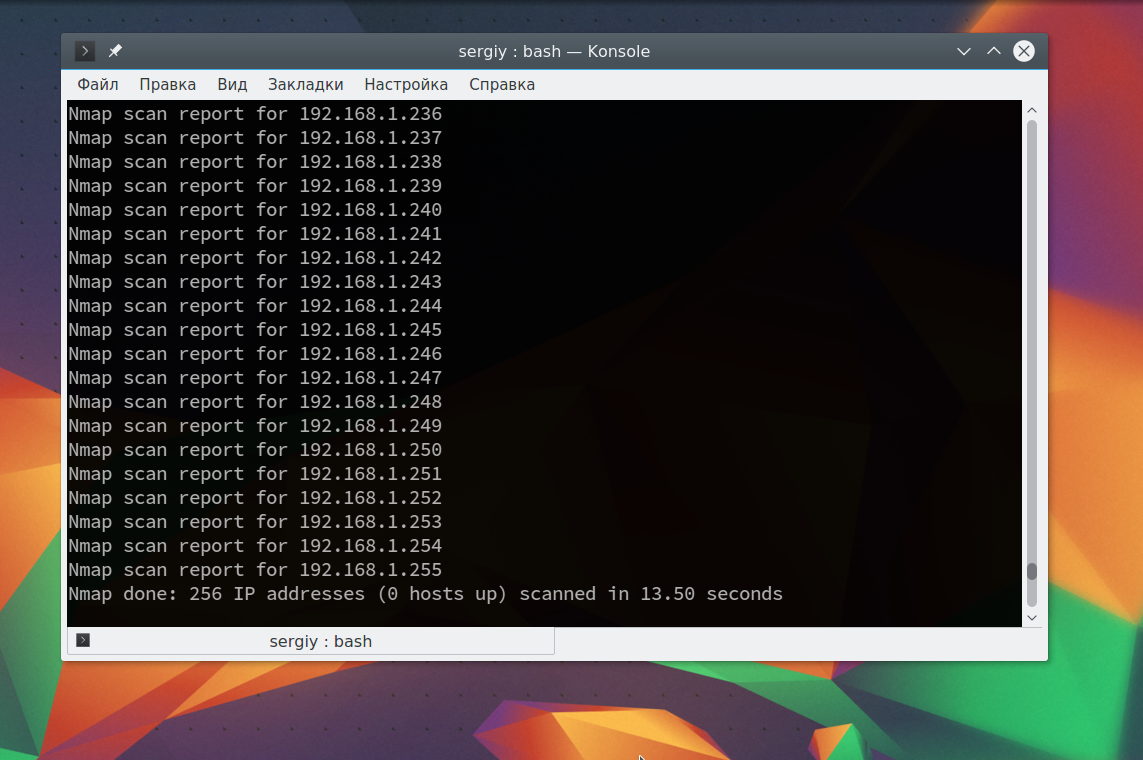

В приведенном выше примере читатели могли увидеть, что в указанной целевой подсети из 256 проверенных IP-адресов работают только три хоста.

Читатели могли увидеть, что только четыре хоста работают из 256 IP-адресов, отсканированных в подсети.

Обнаружение версий ОС и служб

Сканирование операционной системы

Помимо сканирования портов и обнаружения узлов, Nmap может также предоставлять информацию о базовой операционной системе. Nmap имеет одну из крупнейших баз данных отпечатков пальцев операционных систем и может идентифицировать их, анализируя реакцию на зонды TCP/IP.

Этот параметр включается с помощью флага «O». Ниже приведена команда:

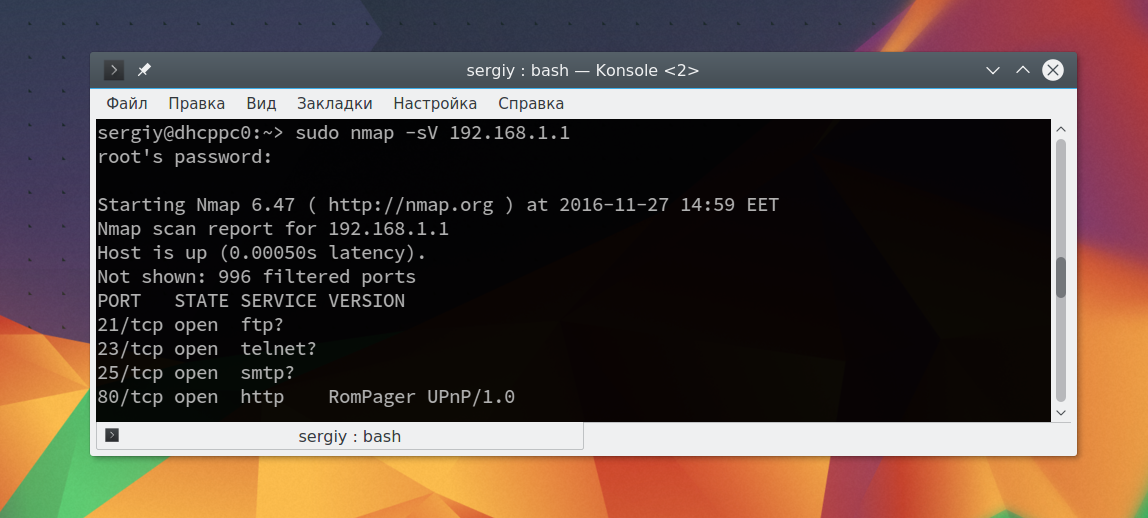

Сканирование версии

Nmap также помогает сканировать запущенные службы и получить информацию об их версиях из открытых портов. Это полезно при сканировании служб, работающих на уязвимых версиях, и может быть использовано для снижения риска.

Этот параметр может быть включен с помощью флага «sV».

Агрессивное сканирование

Nmap также выполняет агрессивное и расширенное сканирование, которое включает обнаружение ОС (-O), сканирование сценариев (-sC), сканирование версий (-sV) и Тraceroute (-traceroute).

С помощью параметра «А» можно выполнить агрессивное сканирование.

Юридические проблемы со сканированием портов

Всегда рекомендуется получить письменное разрешение от владельца целевой сети перед началом любого сканирования.

Как пользоваться Nmap для сканирования сети

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

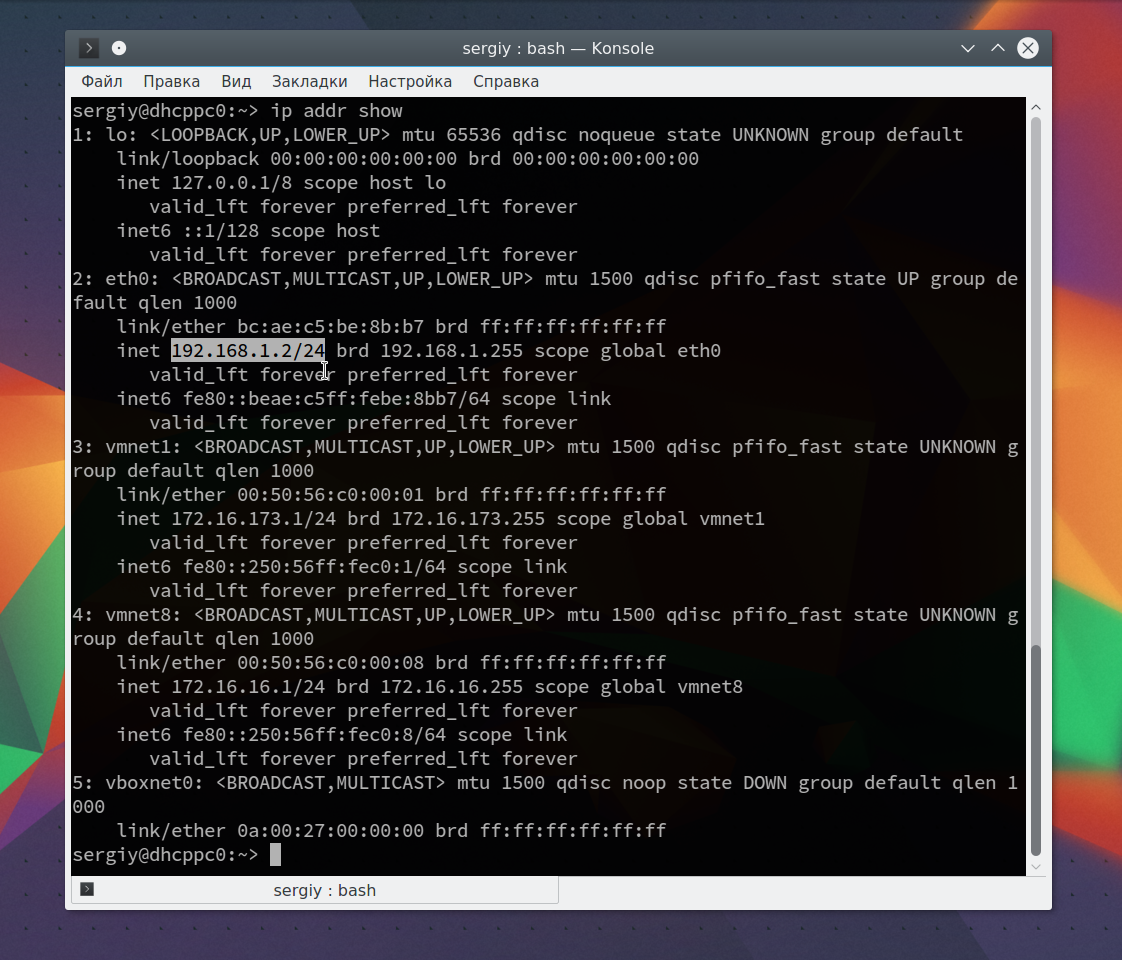

Как пользоваться Nmap для сканирования портов в Linux

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

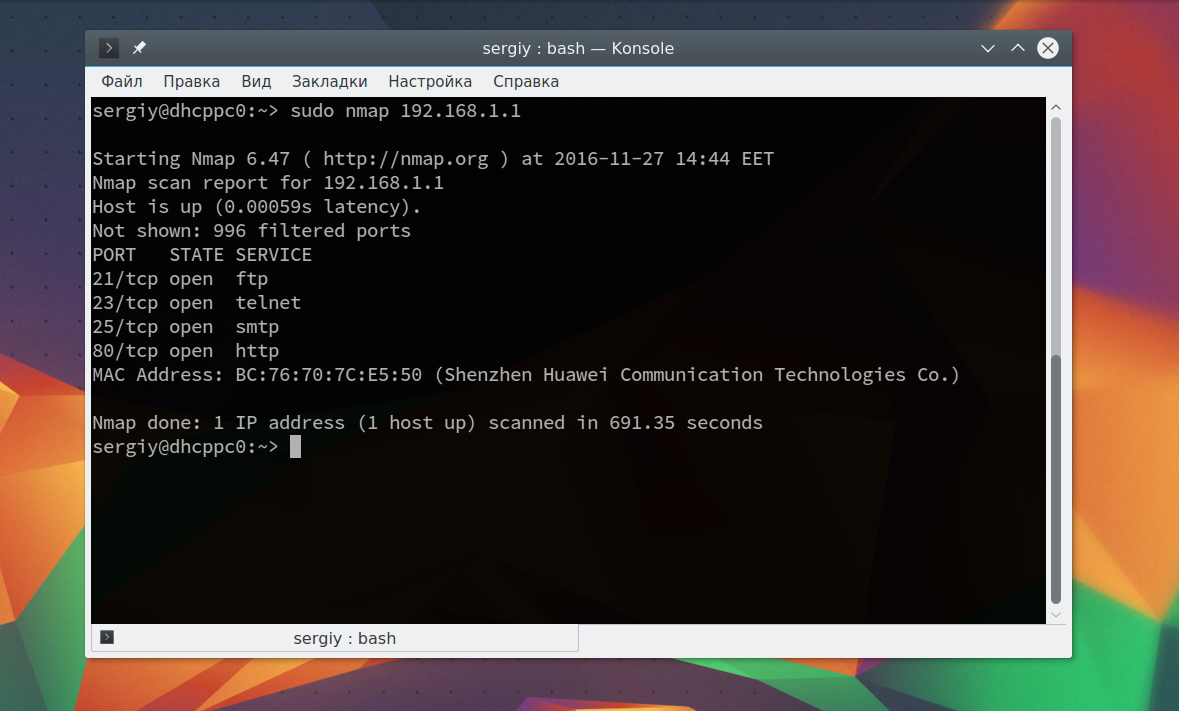

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

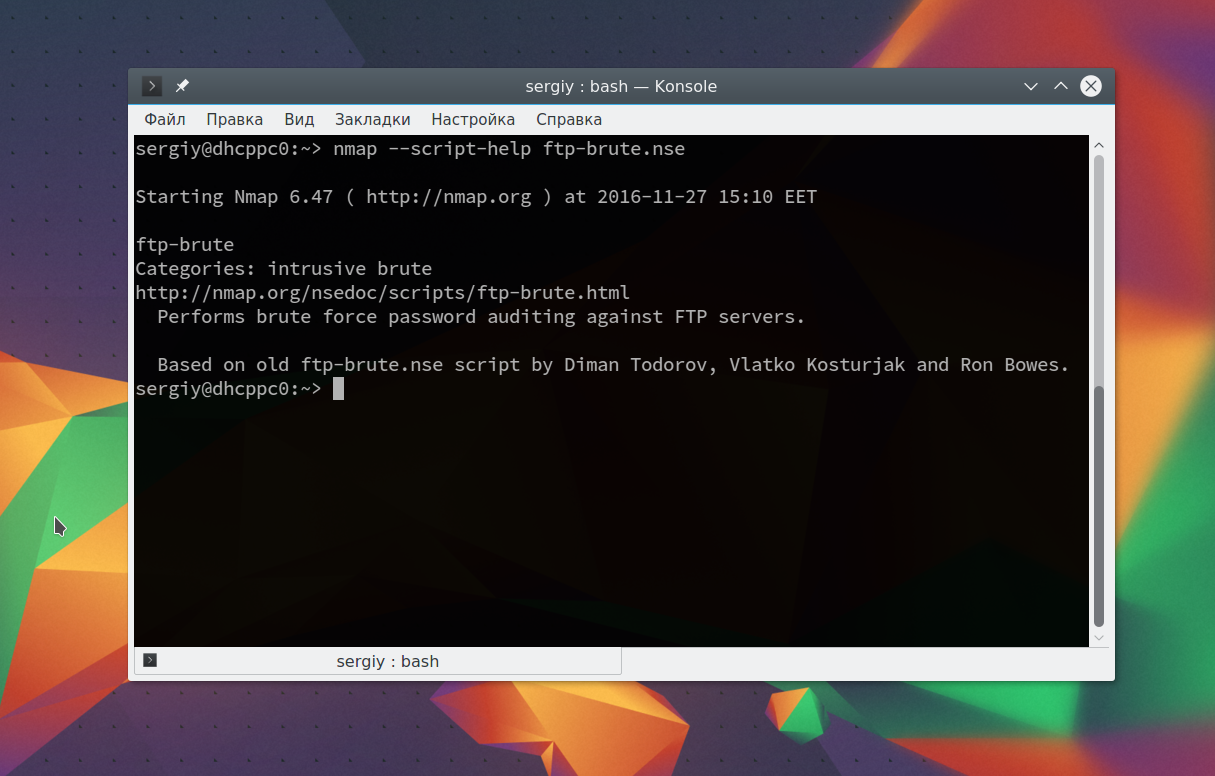

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

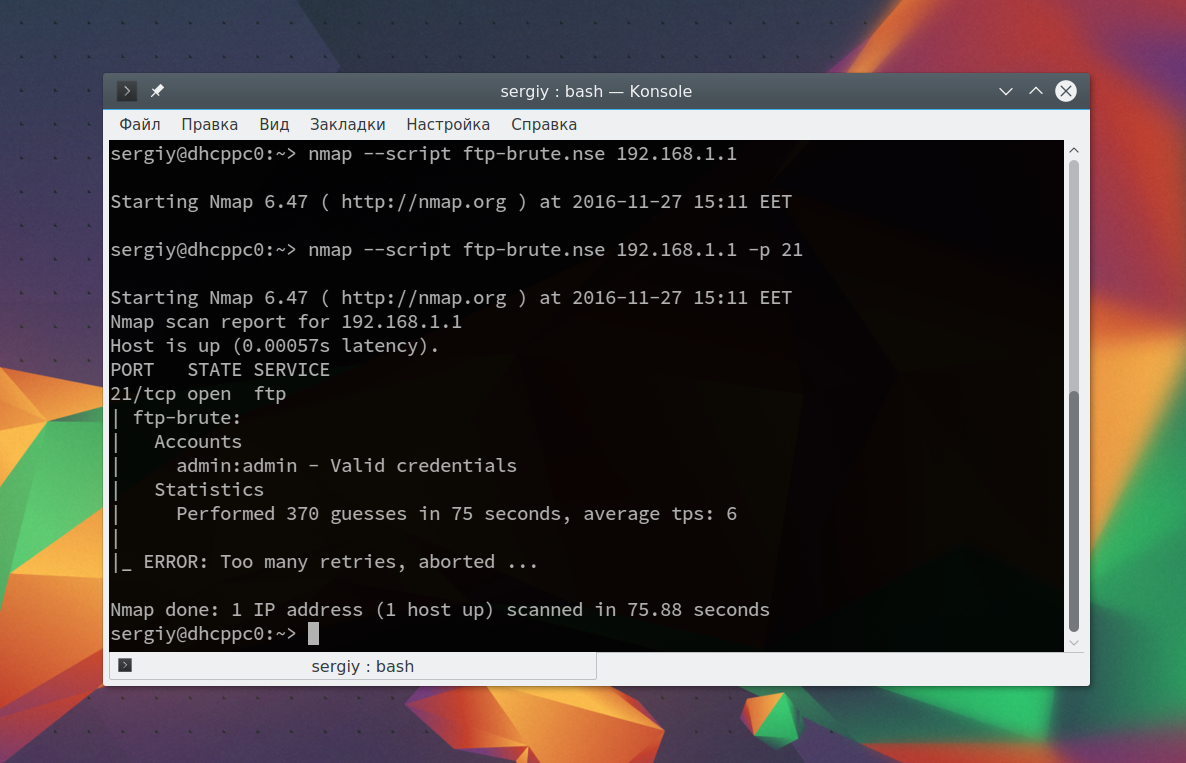

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

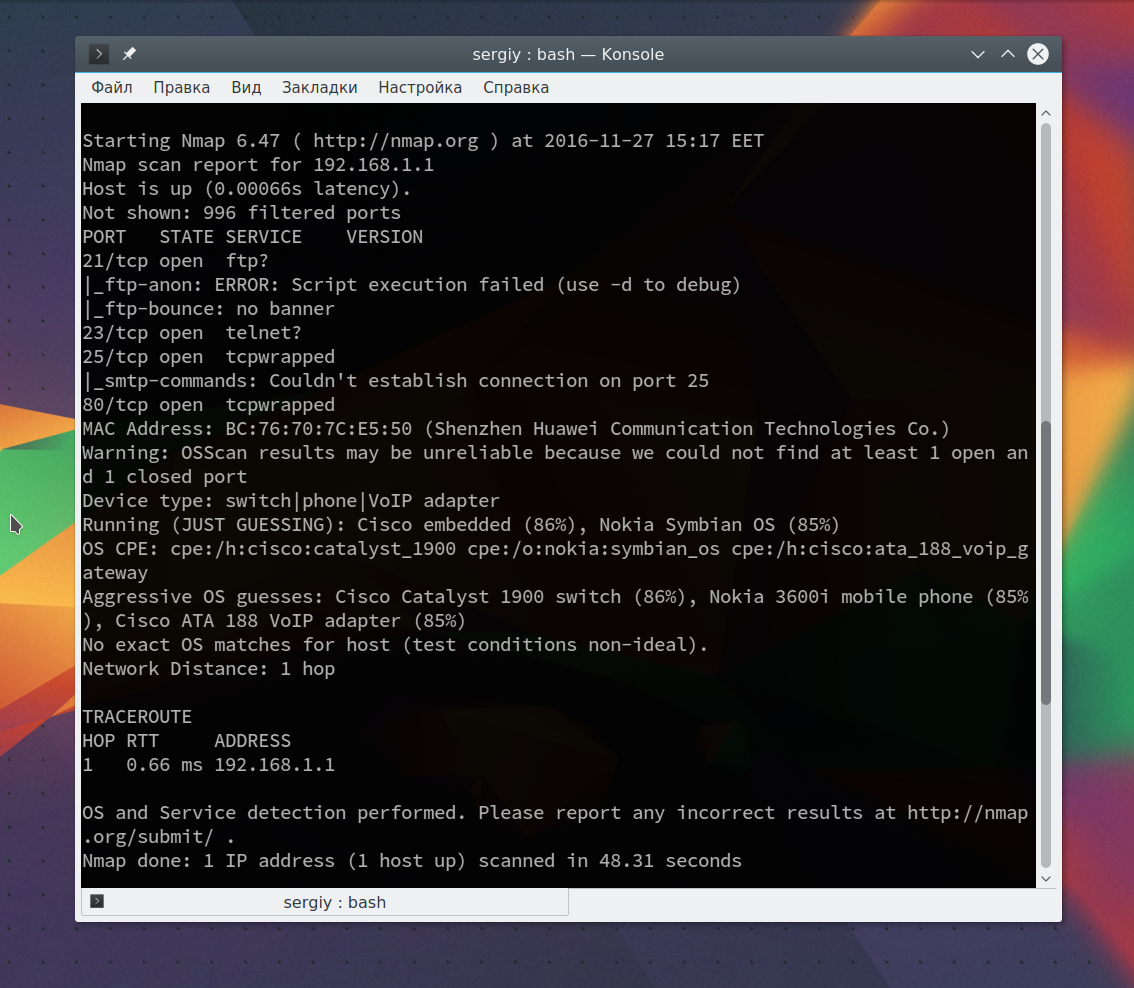

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!