как узнать чужой ip kali linux

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#1 Kali Linux для начинающих. Урок 1 — Основы сетей.

В этом уроке мы изучим основы работы с сетью и научимся находить информацию о сети, такую как наш ip адрес, шлюз сервер и так далее.

Мы научимся определять, какие сервисы запущены на нашей машине.

После взлома линукс сервера, вам нужно выяснить, есть ли у него другие сетевые интерфейсы, и если они есть, то, как правило, это означает, что этот сервер подключен к двум различным сетям, и его можно использовать, чтобы попасть в другую сеть или другой сегмент сети. В корпоративной сети разделение сетей, в которых находится чувствительная информация, чувствительные серверы, является частой практикой.

Также вам нужно знать, с какими dns серверами общается взломанный сервер, и через какой шлюз. В этом случае вы будете лучше понимать, в какой сети находитесь.

Итак, при подключении к сети нас интересует несколько моментов, а именно, какие используются сетевые интерфейсы (проводная сеть, беспроводная сеть, vpn-сеть). Какой у нас ip адрес, шлюз, и по какому маршруту идет наш трафик.

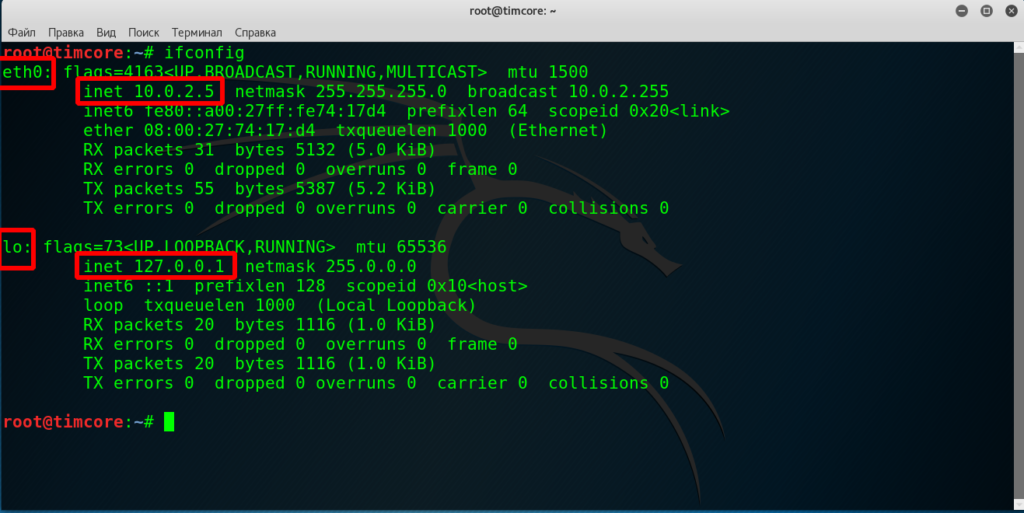

В линуксе сетевые интерфейсы называются следующим образом. Кстати, если вы не знаете что такое сетевой интерфейс, на самом деле это то, каким способом ваш компьютер подключен к сети. Если ваш компьютер подключен к сети через сетевой кабель, то оборудование, через которое он выходит в сеть, называется сетевым адаптером. У сетевого адаптера есть интерфейс с ip адресом, и если это проводная сеть, то интерфейс называется eth0. Это справедливо, если в вашей сети всего один адаптер. Если есть и другие, то они будут называться eth1, eth2 и т. д. Если у вас используется беспроводная сеть, то интерфейс называется wlan0. Lo — это лупбэк адрес, также известный как com или localhost. Его ip адрес 127.0.0.1. Лупбэк адресу всегда соответсвует этот ip адрес.

Переходим в Kali Linux. Чтобы узнать свой ip адрес, то используем команду ifconfig. Как видите тут указан мой ip адрес:

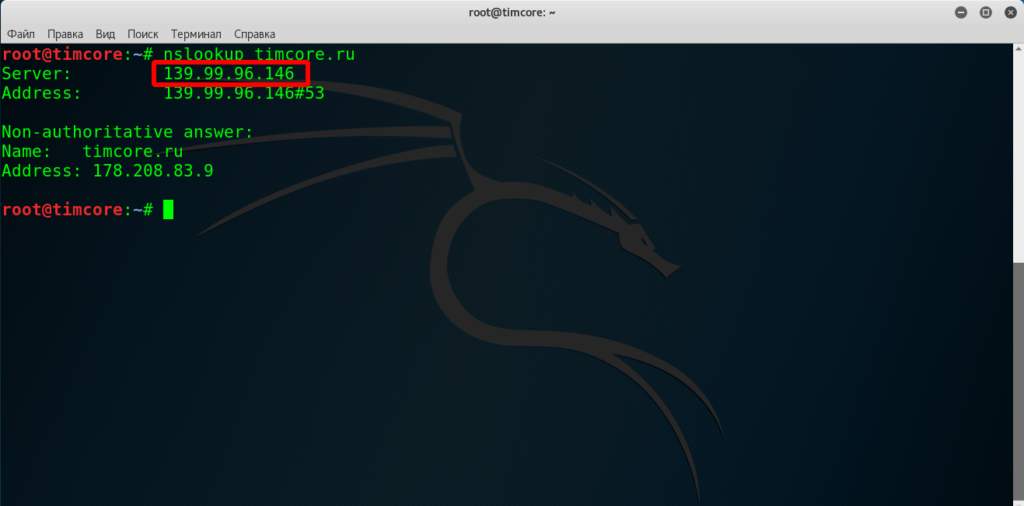

Допустим, мне нужно указать мой dns сервер, и если вы забыли или не знаете что такое dns сервер, то поищите эту информацию в интернете. Думаю ответ не заставит вас долго ждать.

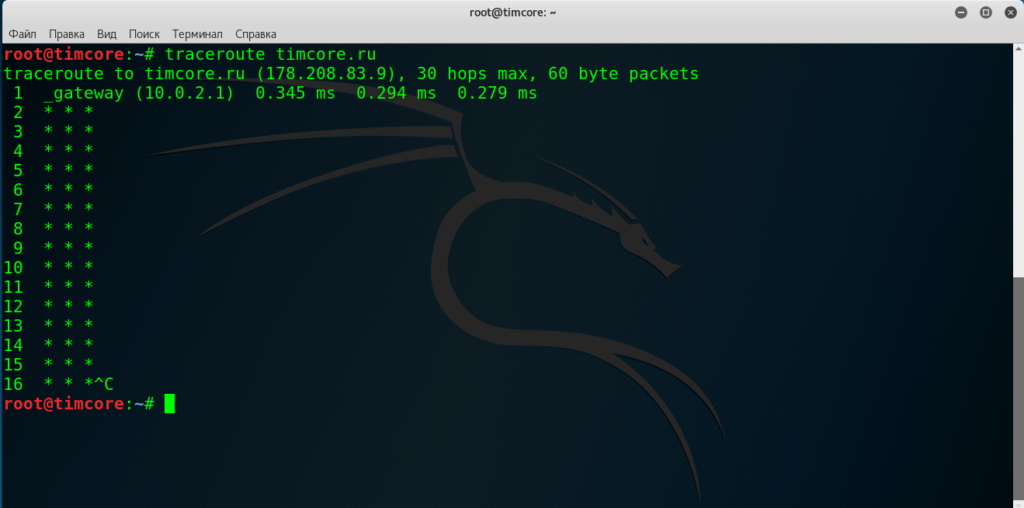

Давайте проверим ip-адрес с помощью команды traceroute timcore.ru:

Для остановки данной команды, используйте комбинацию клавиш Ctrl+C.

Когда вы взломали сервер, нужно знать, какие сервисы на нем запущены, а также какие компьютеры или сервера общаются с этими сервисами. Это можно сделать с помощью команды netstat. Как правило с ней используются опции -a — отображает все запущенные сервисы, -n — это адрес с цифрами. -t — отображает tcp, то есть протокол tcp. -p — отображает название программы, которая запустила этот сервис. Попробуйте эту команду самостоятельно.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать точное расположение пользователя

Как узнать где находится человек

В этой статье будет показано, как с помощью социальной инженерии узнать точное (до дома) расположение пользователя. Это будет важно и тем, кто хочет защититься от подобных атак — вы увидите, чего категорически нельзя делать на ненадёжных сайтах и узнаете, какую информацию о вас может получить лицо, приславшее вам ссылку.

Описанная атака сработает, если пользователь откроет нашу ссылку с мобильного телефона (для точного определения расположения нужен GPS на устройстве «жертвы») и разрешит сайту использовать расположение пользователя. Независимо от того, включён ли GPS, при открытии пользователем ссылки мы получим следующую информацию:

Если будут получено разрешение на доступ к расположению, мы можем получить:

Алгоритм действий очень простой:

Программы для поиска расположения пользователя

Нам понадобятся две программы:

Я покажу пример атаки из Kali Linux, если у вас другой дистрибутив, то инструкции по установке смотрите по ссылкам выше в карточках этих программ.

Установка seeker в Kali Linux

Установка ngrok в Kali Linux

Инструкция по использованию seeker

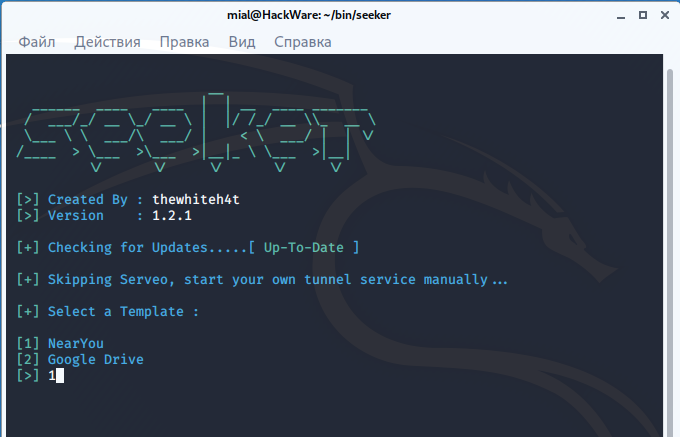

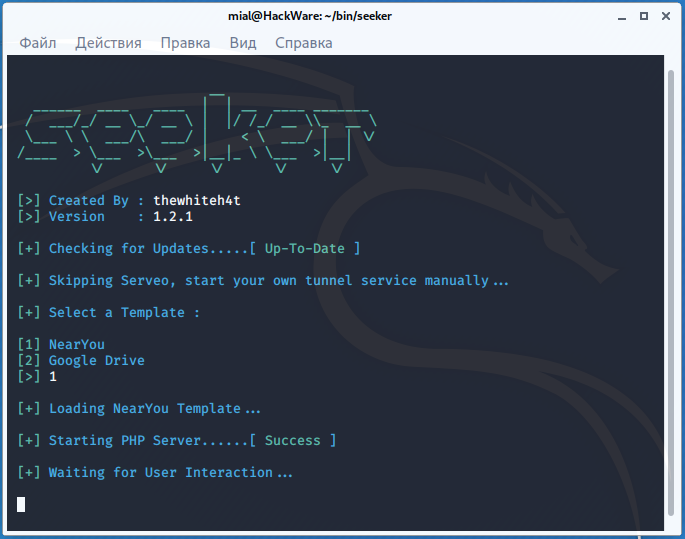

Далее всё очень просто, запускаем seeker:

На выбор присутствует два готовых шаблона:

Допустим, выбираю первый.

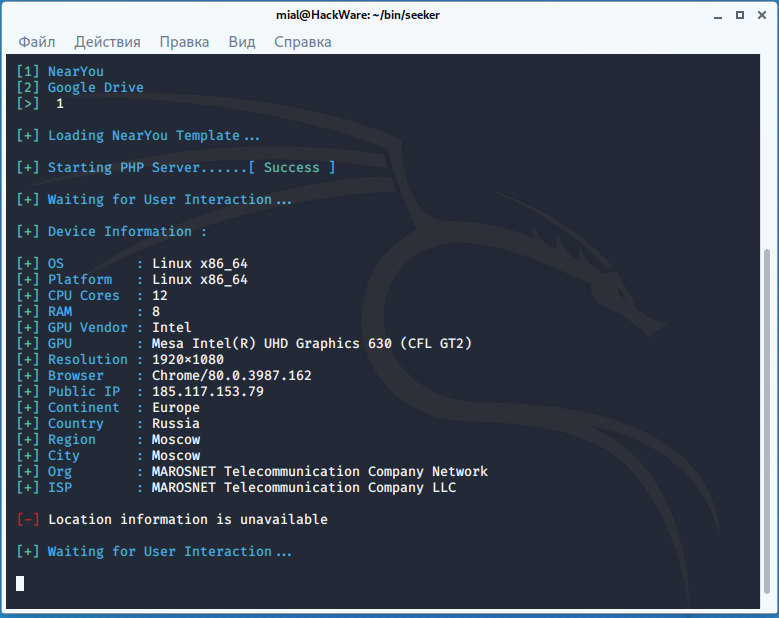

Затем выводится информация:

В ней сказано, что PHP сервер успешно запущен и ожидается взаимодействие с пользователем.

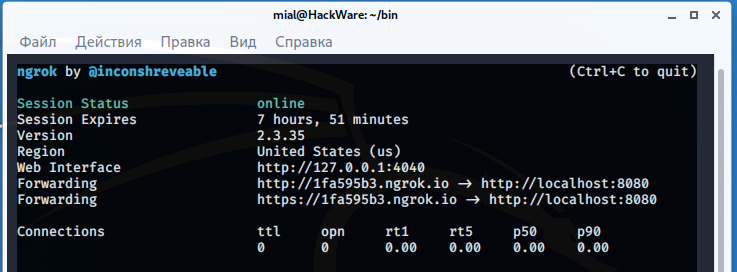

Теперь для создания тоннеля из Интернета до нашего локального сервера, в другом окне запускаем ngrok:

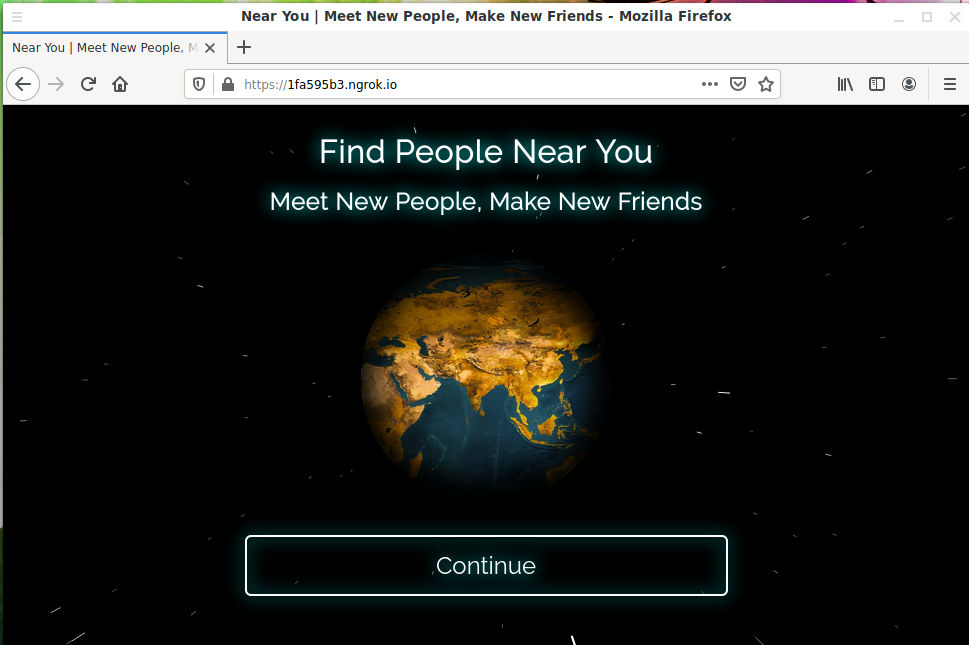

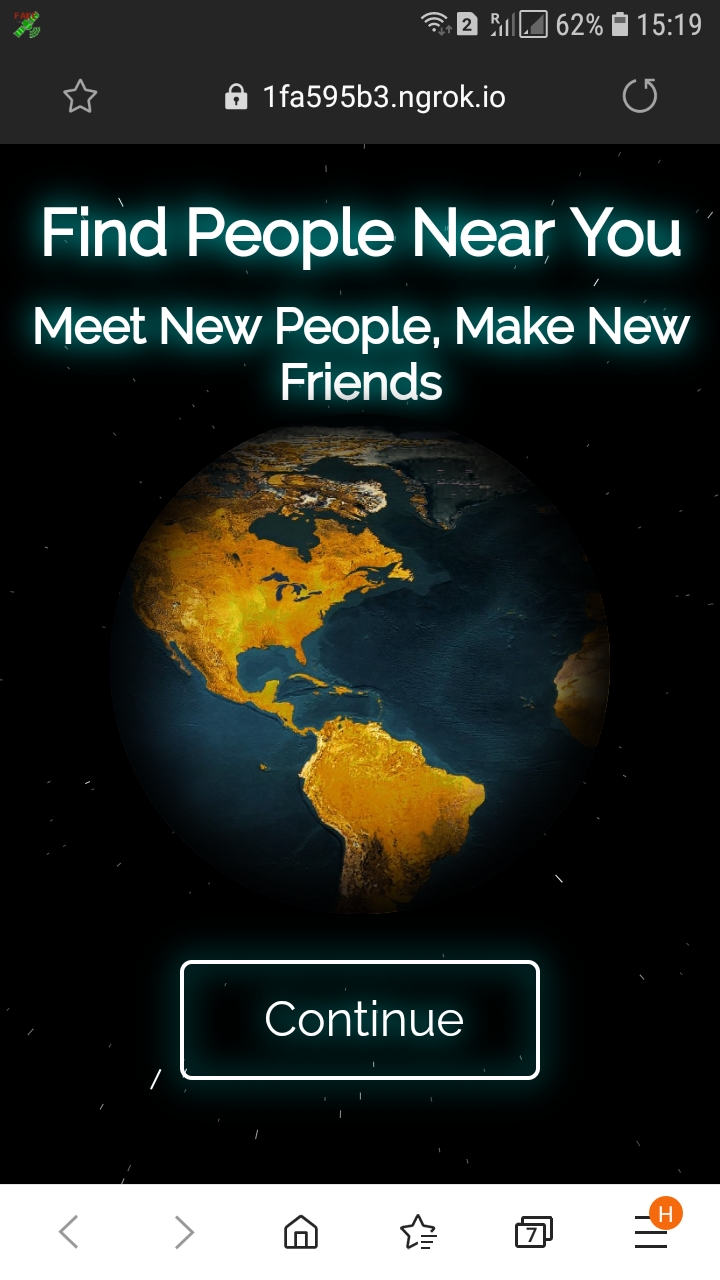

Сгенерирована ссылка https://1fa595b3.ngrok.io. Её нужно отправить «жертве». Предположим, пользователь открыл ссылку на настольном компьютере. В этом случае он увидит:

Страница выглядит очень профессионально, красивая анимация. Надписи говорят о том, что этот сервис позволяет найти людей рядом с вами и завести новых друзей. Предположим, пользователь нажал кнопку «Continue»:

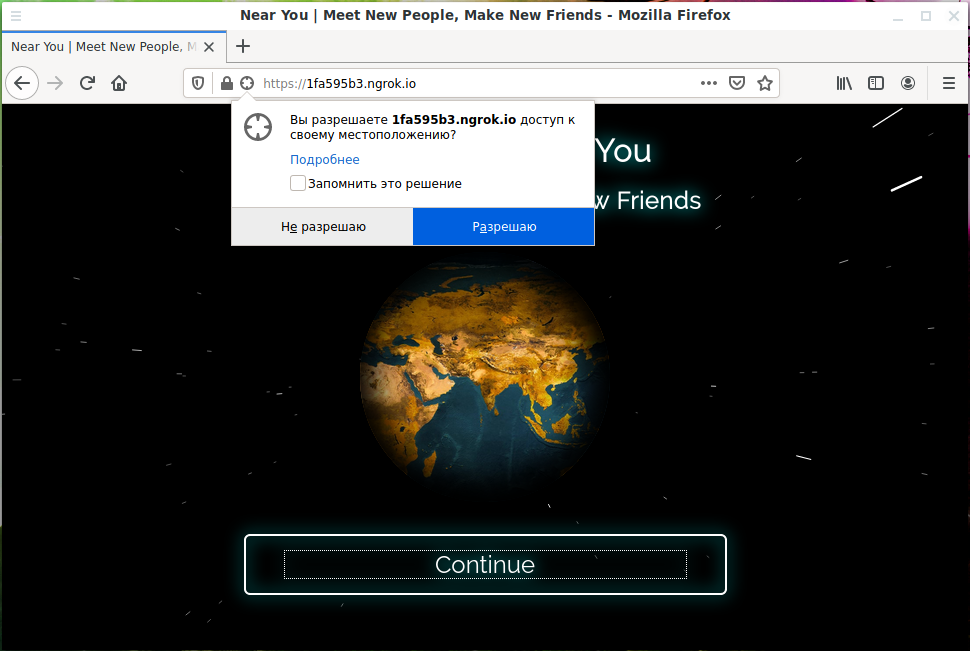

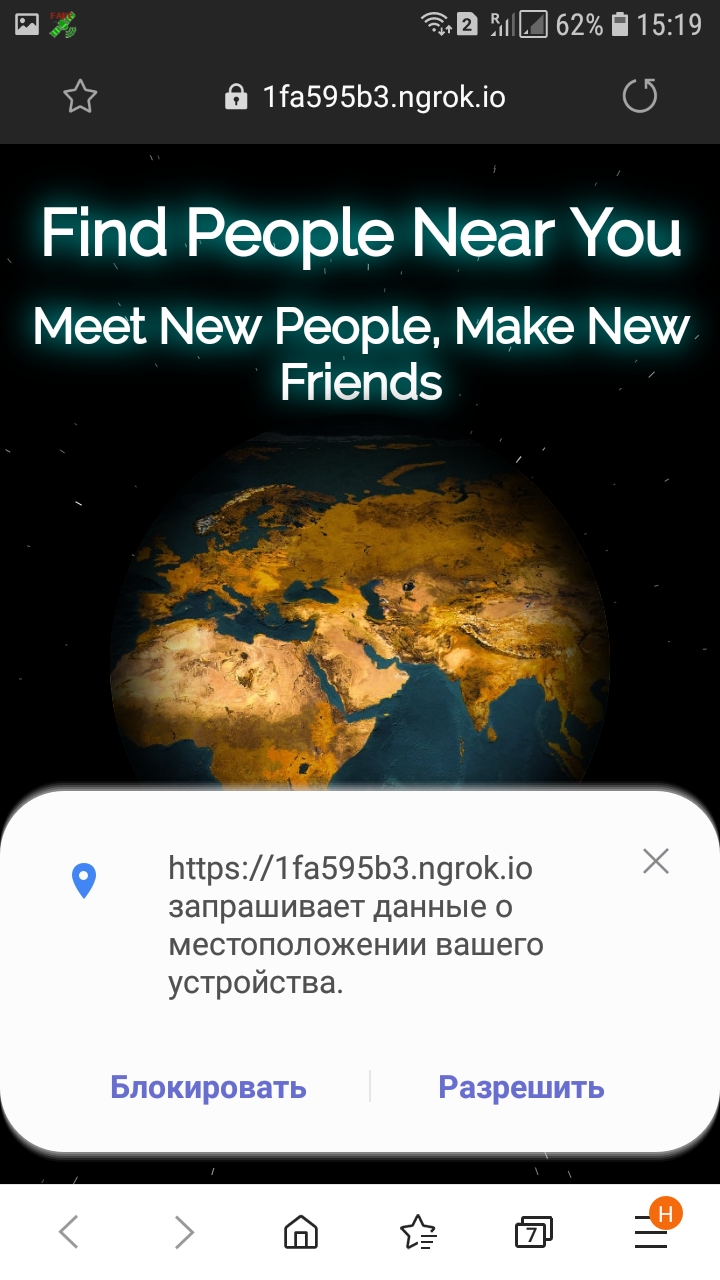

Возникает запрос на доступ к местоположению.

В окне seeker мы видим следующее:

Мы узнали IP и User Agent пользователя, но данные о местоположении не получены, просто потому, что у компьютера нет GPS модуля:

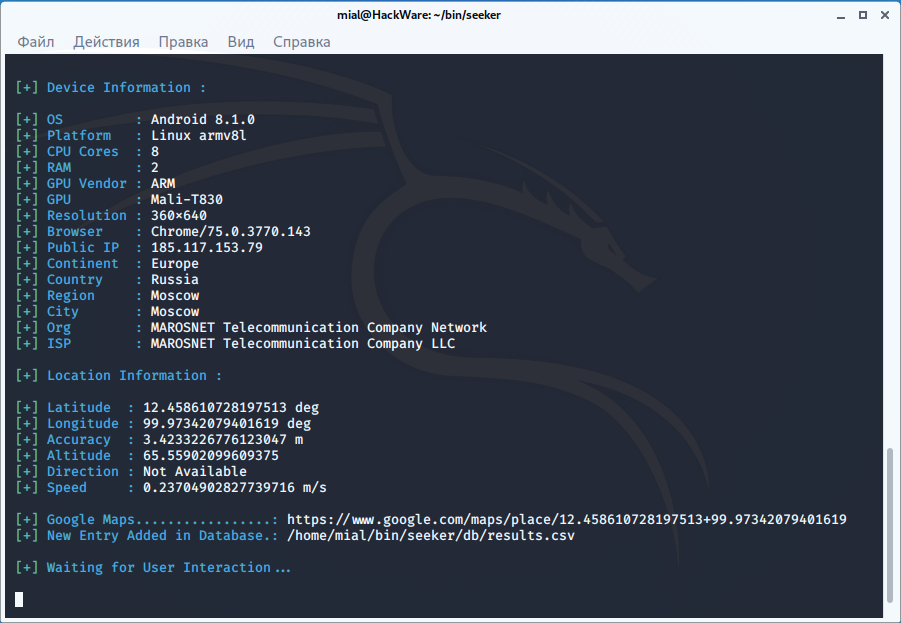

Откроем теперь фишинговую ссылку на мобильном телефоне.

Запрос данных о местоположении:

В этот раз получены данные локации:

Также сказано, что данные сохранены в файл по пути ./seeker/db/results.csv (относительно папки с файлами seeker). В этом файле хранятся все данные, в том числе с предыдущих атак.

Что можно улучшить для реальной атаки

Несмотря на полную реализацию и упаковку в удобную и простую программу, это скорее инструменты для демонстрации рабочего концепта атаки, чем для реальной атаки.

При выполнении реальной атаки можно сделать следующие улучшения:

Как узнать чужой IP адрес

Как узнать чужой IP адрес. В данном материале мы подробно расскажем, как узнать IP адрес любого пользователя в сети!

Как узнать чужой IP адрес

Давно интересовались как узнать абсолютно любой чужой IP адрес, а вместе с этим и примерное его месторасположение и используемого интернет провайдера, тогда читаем внимательно, чтобы ничего не упустить!

Читайте также:

Создание VPN:

Прежде чем начать, важно прочитать…

К сожалению, просто так вам IP адрес ни кто не выдаст или выдаст, но таких людей будет очень мало, поэтому нужно сделать так, чтобы нам в этом помогли.

Способ 1. Узнаем чужой IP адрес

Вам необходимо будет сделать вот что: придумать текстовое сообщение и прикрепить ссылку, на которую должен перейти пользователь, IP которого вы хотите узнать («зацени смешное видео», «деловое предложение»).

Ссылку, которую вы должны будете прикрепить к письму, будет специальная, перейдя на нее, в буфер добавиться IP адрес пользователя, вам лишь останется его просмотреть.

Чтобы в дальнейшем узнать кто переходил на данную ссылку, точней IP пользователя, что перешел по данному адресу вам необходимо будет скопировать url счетчика «Ваша ссылка для показа последних 100 ip Без обновления счетчика» и перейти в него.

После того, как IP будет у вас, переходим на 2ip.ru и получаем более развернутую информацию о необходимом адресе.

Способ 2. Узнаем чужой IP адрес с помощью Kali Linux

Данный способ может указать точное местоположение мобильных устройств.

2. Установите Kali Linux на компьютер или загрузитесь в режиме «Live Mode»

3. Откройте «Терминал» и введите команду:

4. Переходим в загруженный проект и запускаем:

5. Запустится новое окно c url адресами, копируем тот что начинается с https

6. Вставляем ссылку во второе окно, откроется еще одно окно терминала, оставляем все как есть

8. В Kali Linux переходим в браузер Firefox и следуем по адресу 127.0.0.1:4040

9. Копируем цифры после Get/logme/12.3456,78.9012

10. Вставляем координаты в Google Maps и выясняем где находиться «пациент»

Как узнать чужой IP за пару кликов?

В данном материале мы подробно расскажем, как узнать IP адрес любого пользователя в сети!

Давно интересовались как узнать абсолютно любой чужой IP адрес, а вместе с этим и примерное его месторасположение и используемого интернет провайдера, тогда читаем внимательно, чтобы ничего не упустить!

Читайте также:

Прежде чем начать, важно прочитать…

К сожалению, просто так вам IP адрес ни кто не выдаст или выдаст, но таких людей будет очень мало, поэтому нужно сделать так, чтобы нам в этом помогли.

Способ 1. Узнаем чужой IP адрес

Будем использовать, только белые способы, не взламывать чужие аккаунты или выполнять другие противоправные действия. Также стоит отметить, что если человек использует VPN сервисы или Tor Browser, то узнать настоящий IP невозможно.

Вам необходимо будет сделать вот что: придумать текстовое сообщение и прикрепить ссылку, на которую должен перейти пользователь. IP которого вы хотите узнать («зацени смешное видео», «деловое предложение»).

Ссылку, которую вы должны будете прикрепить к письму, будет специальная, перейдя на нее, в буфер добавиться IP адрес пользователя, вам лишь останется его просмотреть.

Для того чтобы получить «специальную ссылку» вам понадобиться специальный сайт IP Logger. Копируем ссылку «Короткая ссылка от Google» и прикрепляем к письму.

Без обновления счетчика» и перейти в него.

Способ 2. Узнаем чужой IP адрес с помощью Kali Linux

Данный способ может указать точное местоположение мобильных устройств.

Остались еще вопросы? Пишите их в комментариях, рассказывайте, что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Android. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Как узнать местоположение человека без его согласия? Seeker Kali

Сегодня, я расскажу вам о скрипте Seeker. С его помощью можно определить точное месторасположение устройства, с которого производится сёрфинг, внешний IP-адрес, версию браузера, процессор, видюху и ещё массу полезных вещей.

Я изучил множество программ в этом сегменте. Популярный TrackUrl, малоизвестный Trape и в итоге пришёл к выводу, что самый эффективный, за счёт своей простоты и незаурядного подхода, всё-таки Seeker.

Напоминаю, что я крайне не рекомендую вам самостоятельно повторять аналогичные действия. Я это делаю исключительно в образовательных целях. Сугубо для того, чтобы повысить уровень осведомлённости моих дорогих подписчиков.

Друзья, если вам интересно узнать о том, как злоумышленники пробивают адреса наивных людей пренебрегающими базовыми правилами информационной безопасности, тогда устраивайтесь по удобнее и будем начинать.

Шаг 1. Запускаем нашу любимую Kali Linux. Ссылка на ролик, в котором я рассказываю о том, как установить такую на свой компьютер всплывёт в углу. Для тех, кто уже в теме, вводим привычную команду «apt-get update» для обновления списка пакетов.

Шаг 2. И следующим шагом копируем из репозитория гитхаба на машинку скрипт Seeker. Что в переводе на русский означает Искатель.

Шаг 3. После того, как искатель скопируется, переходим в каталог с содержимым.

Шаг 4. И чмодим install.

Шаг 5. Далее запускаем его и ждём, когда система проинсталлирует все зависимости необходимые для корректной работы.

Шаг 6. Как только это произойдёт, запускаем PY’шку на третьем питоне в мануальном режиме. К великому сожалению, в рашке заблочен сервис Serveo. Поэтому далее придётся нам тунелить внешнюю ссылку на нашу тачку.

Шаг 7. Но сначала давайте донастроим Seeker. Выбираем из списка вариант 1. Тот, что Google Drive. В этом случае программа эмитирует страничку загрузки файла с гугловского облака.

Шаг 8. Вводим ссылку на какой-нибудь реальный файлик с диска. Я кину ссылку на выдуманное расписание консультаций. Согласитесь, вполне реально представить ситуацию, когда одногруппник из ВУЗа скидывает тебе нечто подобное.

Шаг 9. Окей. Наш локальный сервер успешно стартанул. Теперь открываем браузер и загружаем установщик ngrok. С помощью этой утилиты мы сделаем наш локальный сервак с левой страничкой доступным для всех обитателей интернета.

Шаг 10. Дождавшись загрузки распаковываем содержимое архива. И затем перемещаем его на рабочий стол.

Шаг 11. Открываем новое окно терминала и вводим «cd Desktop/».

Шаг 12. Далее перемещаем файл в каталог bin.

Шаг 13. И наконец запускаем ngrok.

Шаг 14. Туннель прокинут. Копируем сгенерированную внешнюю ссылку HTTPS.

Шаг 15. И переходим на какой-нибудь сервис, предназначенный для сокращения ссылок. Жаль, конечно, что гугловский Short канул в лету, а то было б вообще шоколадно. Да чёрт с ним. Для демонстрации принципа вполне подойдёт и отечественный клик.ру

Шаг 16. Ну а далее всё просто, как дважды два. Злоумышленник скидывает эту ссылку жертве со словами, «хей братиш, глянь, нам там консультацию перенесли. Просто пздц. Ты точно успеешь?». Человек на панике открывает ссылку, видит предупреждение, мол что-то нужно разрешить. Но вроде ведь пишет знакомый человек. И никаких подозрений по поводу того, что страница могла быть взломана нет, поэтому наивный хомячок клацает «разрешить».

Шаг 17. И таки действительно получает доступ к расписанию консультаций. Всё, как говорится, по-честному. Мы русские, своих не обманываем.

Шаг 18. Ладненько. Давайте посмотрим, какие успехи нас ожидают за проделанный труд. Видим подробную информацию о железе жертве, программном обеспечении, через которое сёрфит, ip-адрес и самое главное, ссылку на точку с геолокацией с точностью до 100 метров. Пробуем перейти.

Шаг 19. Вуаля. Весь расклад, как на ладони. К слову, с мобилы работает ещё бодрее. Так что, если заставить перейти по такой ссылочке со смартфона, можно определить местоположение с точностью до подъезда.

Но такие вещи я уже демонстрировать не намерен. Всё-таки личная жизнь, должна оставаться личной. Даже у блогера. Так что пожалуйста, уважайте вышеупомянутый тезис и никогда не повторяйте подобных действий самостоятельно.

А чтобы защитить себя и своих близких от вмешательства подобного рода, достаточно всего лишь соблюдать одно из краеугольных правил информационной безопасности. Никогда не переходить по неизвестным ссылкам.

Благодаря этому ролику теперь вы точно знаете, чем это чревато и к каким последствиям может привести. Сразу после просмотра обязательно поделитесь им со своими близкими, чтобы защитить и их личное пространство от злоумышленников.

С вами был Денис Курец. Если понравилось видео, то не забудь поставить лайк, а тем, кто впервые заглянул на наш канал, советую тупить и скорее клацать на колокол. Нажмёшь на него и в твоей ленте будут регулярно появляться крутые ролики на тему взломов, информационной безопасности и пентестинга.

Олдам по традиции удачи, успехов, отличного настроения. Берегите себя и свои данные. Никогда не переходите по мутным ссылкам и главное. Всегда думайте, прежде чем разрешить браузеру или приложению что-то передавать. Ведь как говорил мудрый Винни Пух, это всё не спроста… До новых встреч, братцы. Всем пока.