какие иерархические уровни относятся к базовой телефонной сети

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

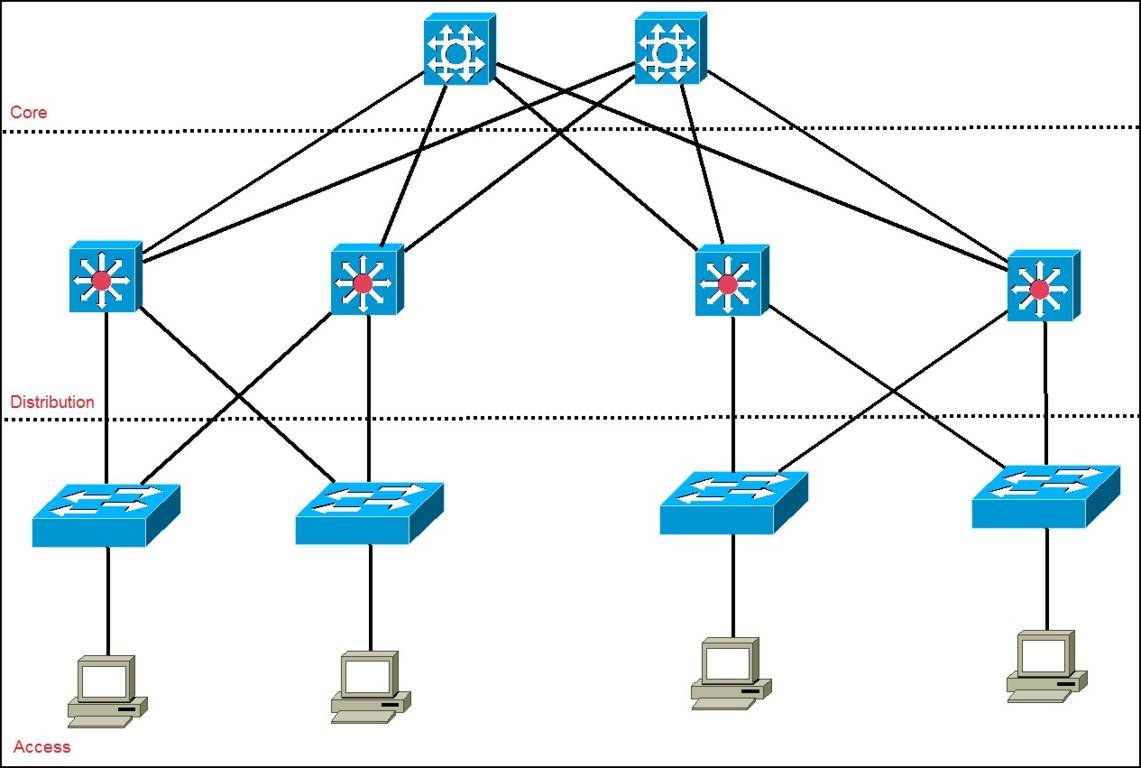

Иерархическая модель сети от Cisco

3-уровневая иерархическая модель Cisco нацелена на построение надежной, масштабируемой и высокопроизводительной сетевой конструкции. Этот высокоэффективный сетевой иерархический подход обеспечивает экономичный, модульный, структурированный и простой метод (обеспечивает несложный и единообразный проект) для удовлетворения существующих и будущих потребностей роста сети. Каждый из уровней имеет свои особенности и функциональность, что еще больше упрощает сети.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Уровень ядра (внутренний уровень) | Core layer

Этот уровень также называется сетевым магистральным уровнем и отвечает за обеспечение быстрого транспорта между распределительными коммутаторами в пределах кампуса предприятия.

Станциями внутреннего уровня являются коммутаторы высокого класса и высокопроизводительные коммутаторы, имеющие модульный форм-фактор. Это полностью резервные устройства, поддерживающие расширенные функции коммутации уровня 3 и протоколы динамической маршрутизации. Основным здесь является сохранение конфигурации как можно более минимальной на уровне ядра.

Из-за очень высокой критичности этого слоя, проектирование его требует высокого уровня устойчивости для быстрого и плавного восстановления, после любого события сбоя сети в пределах блока ядра.

Вот некоторые модели коммутаторов Cisco, работающих на уровне ядра, являются Catalyst серии 9500/6800/6500 и nexus серии 7000.

Распределительный уровень | Distribution layer

Основными моделями коммутаторов Cisco, работающих на распределительном уровне, являются Catalyst серии 6800/6500/4500/3850

Уровень доступа | Access layer

Этот уровень включает в себя коммутаторы уровня 2 и точки доступа, обеспечивающие подключение к рабочим станциям и серверам. На восходящих линиях связи устройства уровня доступа подключаются к распределительным коммутаторам. Мы можем управлять контролем доступа и политикой, создавать отдельные коллизионные домены и обеспечивать безопасность портов на уровне доступа. Коммутаторы уровня доступа обеспечивают доставку пакетов на конечные устройства.

Уровень доступа выполняет ряд функций, в том числе:

Основными моделями коммутаторов Cisco, работающих на уровне доступа, являются Catalyst серии 3850/3750/4500/3560/2960.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Видение отказоустойчивой, надежной, масштабируемой сети передачи данных

Воодушевленный философией сетевых технологий, технологиями передачи данных, да и вообще всем тем, что объясняет, как все работает, решаюсь написать ряд статей о том, что является эталоном сетевых решений, качественной реализацией или настройкой, или что подобным не является, но в современности присутствует, и жутко раздражает.

Что же в этот раз.

В видении построения сетей компании Cisco существует понятие трехуровневая модель.

Трехуровневая модель сети представляет собой некую иерархическую структуру передачи данных не в терминах протоколов или моделей (типа модели OSI или TCP/IP), а в терминах функционирования абстрактных элементов сети.

Из названия очевидно, что все элементы сети делятся на три так называемых уровня. Это деление позволяет строить отказоустойчивые, надежные, масштабируемые сети передачи данных. Роль уровней скорее логическая, и не обязательно существует физическая привязка к конкретному оборудованию.

Базовый уровень (Core Layer)

Является ядром сети. Единственное, что он должен выполнять — молниеносно перенаправлять пакеты из одного сегмента в другой. Базовый уровень отвечает только за скоростную коммутацию трафика, он не отвечает за маршрутизацию. Исходя из этого, базовый уровень нужно обеспечить высокой степенью отказоустойчивости и надежности. Обычно дублируют устройства, работающие на базовом уровне. Рассмотрим, к примеру Cisco WS-C6503-E.

Уровень распределения (Distribution Layer)

Представляет собой «прослойку» между уровнем доступа и уровнем ядра (базовым уровнем). Именно на этом уровне осуществляется контроль над сетевой передачей данных. Также можно создавать широковещательные домены, создавать VLAN’ы, если необходимо, а так же внедрять различные политики (безопасности и управления). На уровне распределения может осуществляться правило обращения к уровню ядра. Приведу некоторые особенности и рекомендации при проектировании уровня распределения, которые выделяют ведущие производители сетевого оборудования.

Уровень доступа (Access Layer)

Важно!

Необходимо при построении сети придерживаться правила, чтобы функции одного уровня не выполнял другой и наоборот.

Естественно, что такая модель приемлема для сети крупного предприятия, в интересах которого функционирование ее должным образом. Немало нужно затратить сил и, времени и средств, чтобы выработать проект, внедрить и обслуживать такую сеть. Но зато это стоит того!

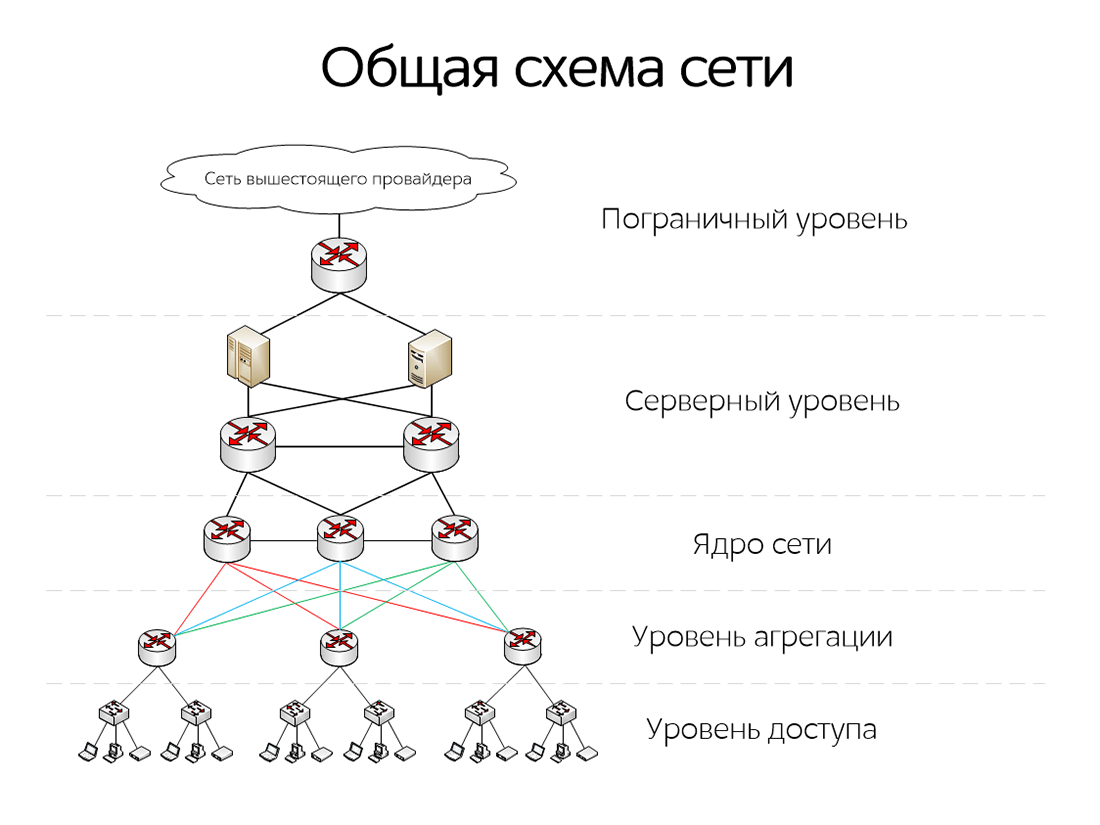

Устройство сетей операторов связи

В зависимости от оператора сеть может быть организована на основе нескольких технологий. Зачастую используются технологии Ethernet и PON, все зависит от предпочтений провайдера, списка востребованных услуг, плотности абонентов и еще многих факторов. В нашей статье мы будем рассматривать классическую Ethernet сеть, развернутую в рамках города с высокой плотностью абонентов.

Для наглядности рассмотрим схему сети интернет провайдера, основанную на модели OSI, но заметим, что «в жизни» схема сети модифицируется и перерабатывается провайдером в рамках собственных задач и возможностей.

Сеть провайдера состоит из следующих уровней:

Как видно по схеме сеть провайдера весьма большая, и для ее реализации необходима масса разнообразного оборудования, начиная от маршрутизаторов и коммутаторов, заканчивая оптическими патч-кордами для стыковки трансиверов. Именно на примере такой сети можно показать и достаточно легко объяснить существующее множество модификаций трансиверов.

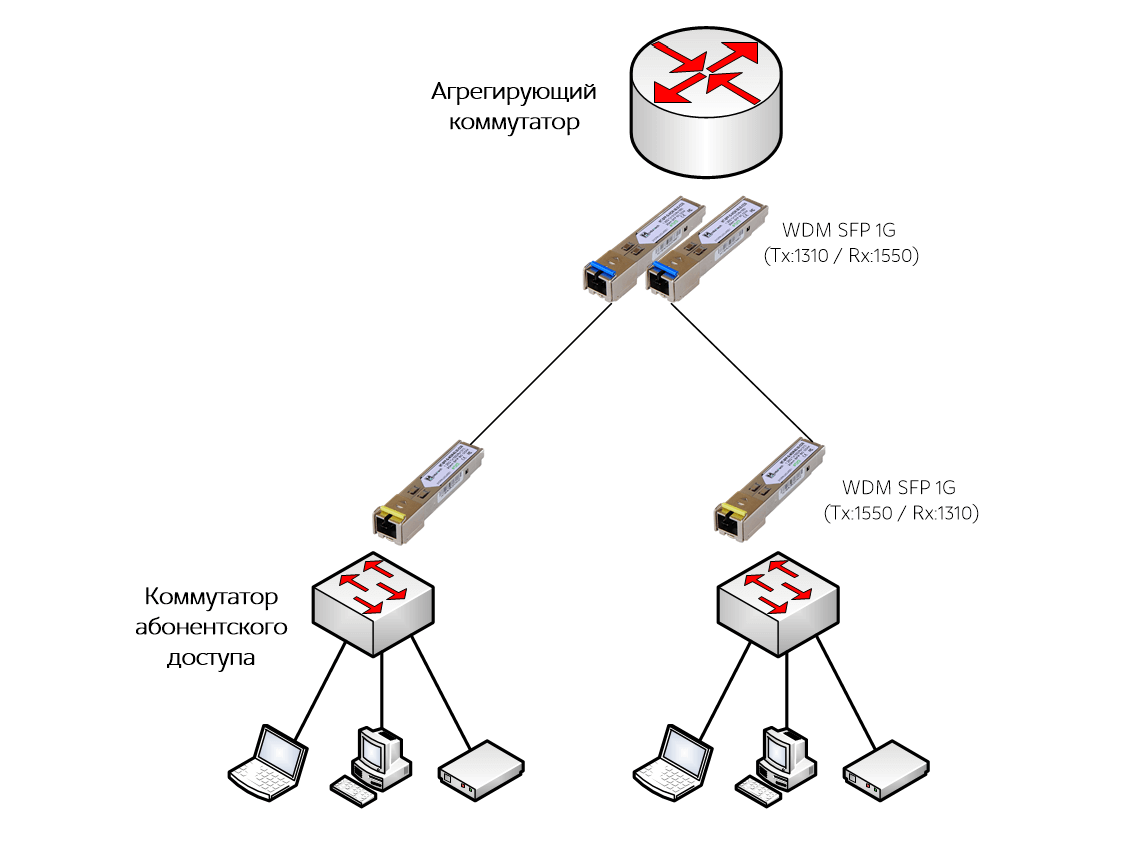

Уровень доступа

Начнем снизу сети – с уровня доступа. Это ближайший к конечным абонентам сегмент операторской сети. В качестве коммутатора доступа, расположенного на чердаке или в подвале многоквартирного дома, зачастую используются бюджетное и неприхотливое оборудование такое как L2-коммутатор, например D-Link XXX или его аналоги от компаний Cisco, Huawei, Eltex и так далее. Все эти модели объединяют схожие характеристики – 24 или 48 10/100Base-T портов для подключения абонентов (в последнее время становится востребована модификация с портами 100/1000Base-T) и двумя или четырьмя 1,25 Гбит/с SFP-портов для подключения к соседним коммутаторам доступа и к уровню агрегации.

Для организации соединений 1,25 Гбит/с зачастую используются оптические модули WDM SFP или одноволоконные трансиверы SFP. Для этого типа подключения выбираются именно одноволоконные модули в связи с удобством их инсталляции и обслуживания. Для образования соединения нужно только одно волокно, в качестве оптического коннектора используются простые и надежные коннекторы типа SC/UPC (Subscriber Connector). Реже используются трансиверы с разъемом LC/UPC (Lucent Connector), меньшая распространённость LC разъемов объясняется их недостаточной надежностью по сравнению с SC.

В связи с небольшой удаленностью коммутаторов доступа друг от друга и от уровня агрегации, используются SFP модули с дальностью передачи 3 км или 20 км. Также некоторыми провайдерами используется модификация WDM SFP трансивера на 10 км, которая представляет собой универсальное решение для организации каналов уровня доступа. Стандартные одноволоконные трансиверы ведут передачу на длинах волн 1310 нм и 1550 нм и работают парно, то есть один трансивер передает на длине волны 1310 нм, принимает на 1550 нм, а второй передает на 1550 нм и принимает на 1310 нм. Но иногда сети операторов связи, построены по принципу PON-сетей в рамках, когда по одному волокну передается интернет трафик и КТВ-сигнал. В таком случае используются нестандартные WDM SFP модули с длинами волн передачи 1310 нм и 1490 нм, это позволяет освободить длину волны 1550 нм, которая необходима для передачи КТВ.

Все вышеперечисленное по большей части относится к подключению физических лиц, юридические лица часто подключаются при помощи WDM медиаконвертера 10/100. Медиаконвертер позволяет организовать на удаленной площадке порт RJ45 с пропускной способностью 100Мб/с. Зачастую их используют для подключения отдельных объектов, на которых не требуется большой пропускной способности. Наиболее востребованы модификации конвертеров со средней дальностью передачи – до 20 км. Также существуют медиаконвертеры с SFP слотом, которые позволяют использовать нестандартные SFP модули для подключения абонента. На рынке встречаются модели, предполагающие установку 1,25 Гбит/с модулей или 100 Мбит/с модулей, также встречаются гибридные модели, работающие с обоими типами SFP трансиверов.

Уровень агрегации

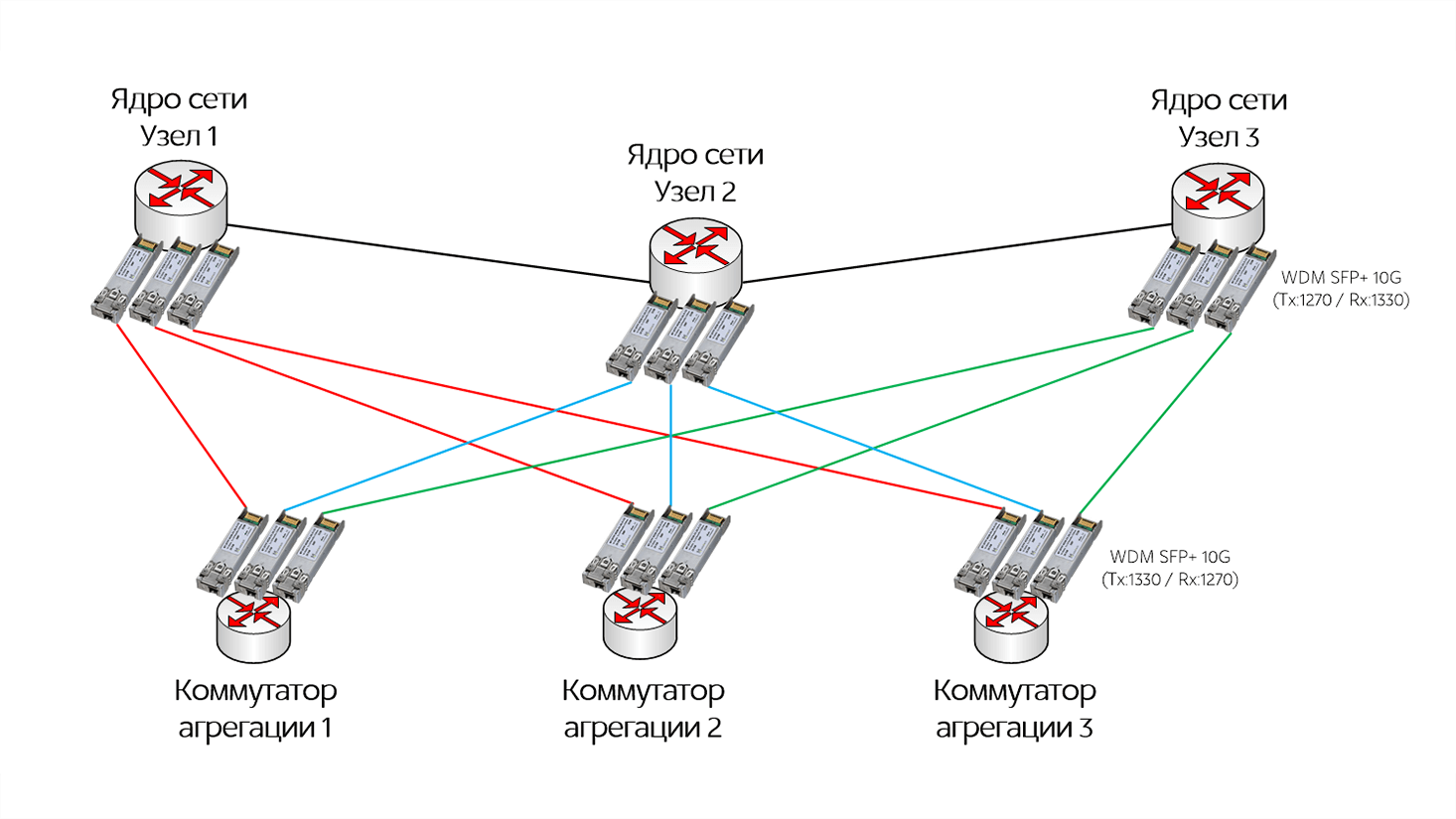

Коммутаторы уровня агрегации подключаются к ядру сети по топологии «Звезда», реже применяется топология «Шина». Объем и скорость передаваемой информации на этом уровне сети заметно выше, чем на уровне доступа. Для организации каналов связи «агрегация – ядро сети» зачастую используются трансиверы со скоростью передачи 10 Гбит/с. В зависимости от схемы прокладки оптических кабелей и их волоконной емкости на уровне агрегации, могут применяться технологии спектрального уплотнения WDM и CWDM, в основном это вызвано дефицитом волокон и необходимостью их экономить. В случае, если уровень агрегации подключается к ядру сети по топологии «Звезда» с организацией одного канала 10 Гбит/с, с каждой точки агрегации логично использовать WDM трансиверы форм-фактора SFP+ или XFP (форм-фактор зависит от используемых коммутаторов агрегации).

В том же случае, если топология подключения уровня агрегации сложнее, чем классическая «Звезда» или же до каждой точки агрегации необходимо доставить больше одного канала 10 Гбит/с, то экономически оправданным является построение CWDM системы, которая позволяет организовать 9 дуплексных каналов связи в рамках одного оптического волокна. Необходимо отметить, что CWDM системы позволяют строить как простые трассы типа «точка-точка», так и трассы со сложной топологией «точка-многоточие» или «кольцо».

Вне зависимости от топологии сети, удаленность узлов агрегации от ядра сети может составлять от нескольких километров до нескольких десятков километров, редко расстояние превышает 20 км.

Уровень ядра сети

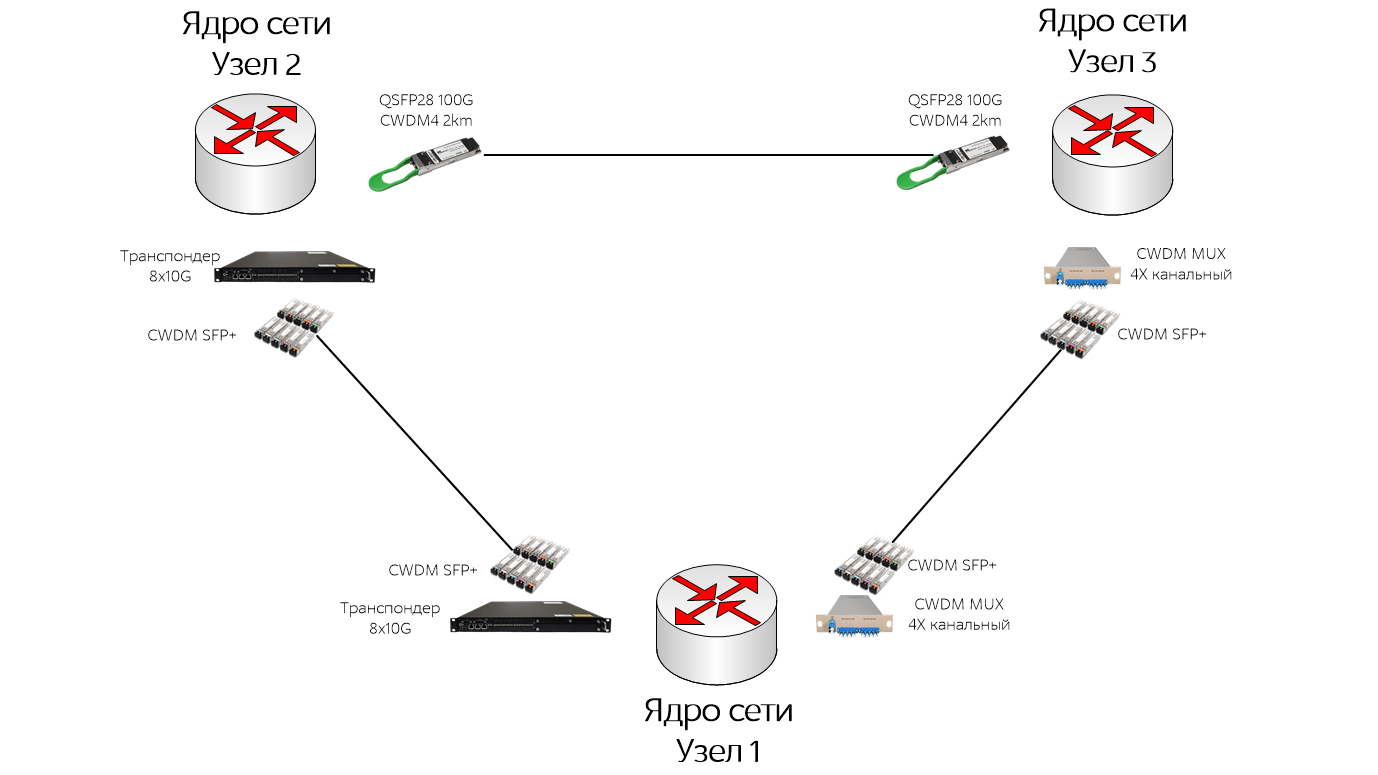

Уровень ядра сети самый ответственный, на нем важна и высокая производительность, и максимальная отказоустойчивость. Резервирование оборудования ядра сети производится с использованием топологии «каждый-с-каждым» и физическим резервированием каналов связи и сервисов. Расстояние между активным сетевым оборудованием на данном уровне может составлять как десятки метров и находиться в рамках одного здания, так и десятков километров с разнесением ядра сети на несколько площадок. Передаваемые скорости внутри ядра сети могут составлять 40 – 100 Гбит/с, все зависит от величины провайдера и объема его абонентской базы.

Соответственно, для организации соединений между коммутаторами ядра сети могут использоваться, как 10 Гбит/с трансиверы, так и высокоскоростные 40 и 100 Гбит/с трансиверы. В зависимости от удаленности сетевого оборудования соответственно применяются, как многомодовые трансиверы типа SR, так и высокопроизводительные системы уплотнения CWDM или DWDM с использованием транспондеров или мукспондеров для передачи высокоскоростных каналов связи.

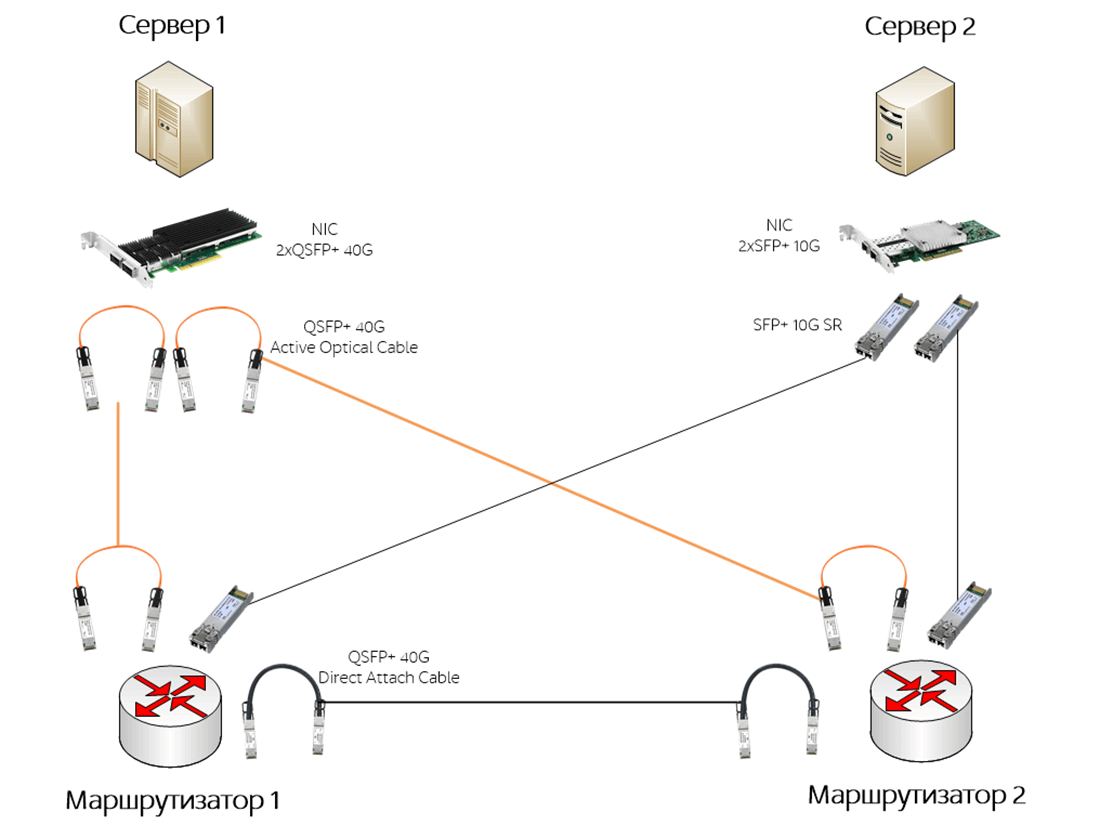

Серверный уровень

Серверный уровень, по факту являясь неотъемлемой частью ядра сети, зачастую располагается недалеко, в пределах одного здания. Его подключение также требует резервирования для обеспечения бесперебойности работы сервисов. В связи с небольшими расстояниями между оборудованием, в пределах машинного зала или здания, на этом уровне сети распространены трансиверы для «коротких» соединений, такие как, DAC-кабели, AOC-кабели, всевозможные вариации Break-out кабелей и трансиверы типа SR и LRM. В основном все соединения имеют скорость передачи 10 Гбит/с и 40 Гбит/с, но с растущим объемом потребляемого трафика все чаще начинает использоваться связка 25 Гбит/с и 100 Гбит/с.

Трансиверы, обеспечивающие скорость передачи 25 Гбит/с это новый форм-фактор – SFP28. Являясь развитием форм-фактора SFP, новый тип трансиверов сохранил компактные габариты корпуса, при этом увеличил скорость передачи до 25 Гбит/с. Важной особенностью данного форм-фактора стала возможность соединения с трансиверами QSFP28 100G. Дело в том, что трансиверы QSFP28 являются четырёх поточными, т.е. номинальная скорость 100 Гбит/с образуется в результате объединения четырёх потоков по 25 Гбит/с. Таким образом, с одним трансивером QSFP28 можно агрегировать до четырёх потоков предаваемых трансиверами SFP28. Для этого нужно подобрать правильные модификации, например MT-QSFP-100G-DF-31-LR4-CD-MPO; при помощи breakout патчкорда можно соединить с модулями MT-SFP28-25G-DF-31-LR-CD. А любой двухволоконный QSFP28 можно соединять с SFP28 при помощи мультиплексоров, CWDM, DWDM или LWDM, в зависимости от модели.

Кроме трансиверов и кабелей на серверном уровне для организации соединений используются сетевые карты или NIC. На данный момент самыми распространёнными стали карты со скоростью передачи на один порт 10/25/40 Гбит/с, реже встречаются высокоскоростные 100Гбит/с. В зависимости от производителя сетевые карты могут быть построены на основе процессоров от Intel, Broadcom, Mellanox, Qlogic и других менее известных. По стечению обстоятельств в России массовую популярность завоевали карты на основе процессоров Intel, например, X520-DA2 на основе чипа Intel 82599ES. Такая популярность породила большой объем OEM продукции на основе оригинальных чипсетов от Intel.

Зачастую доустановка или смена сетевой карты в сервере вызвана увеличением пропускной способности сети, которую спровоцировало повышение запросов абонентов к качеству сервисов. По опыту, выход из строя сетевой карты маловероятен, так как заложенной прочности достаточно для безаварийной работы весь жизненный цикл сервера.

Пограничный уровень сети

Данный уровень сети не изображается на классической схеме сети, но представляет собой важный сегмент сети, а именно точку сопряжения с вышестоящим провайдером. Данный уровень представляет собой границу между локальной сетью провайдера и Интернетом.

На данном уровне используются высокоскоростные модули, дальность которых напрямую зависит от удаленности точки подключения маршрутизатора.

Иерархическая модель сети

Трехуровневая иерархическая модель сети

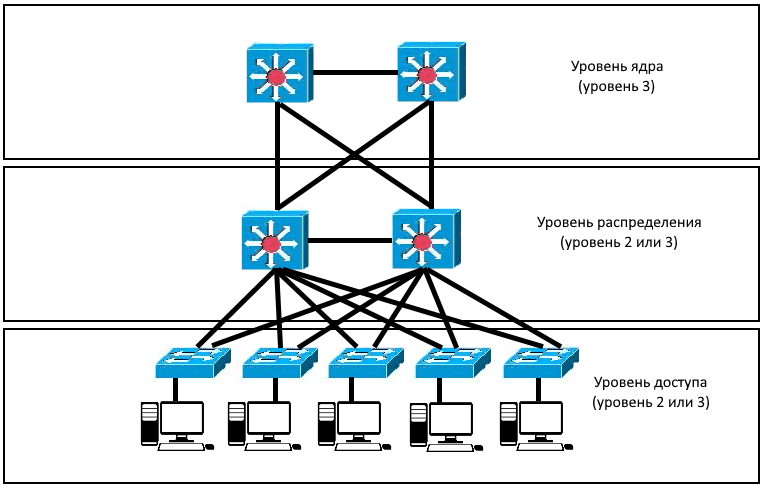

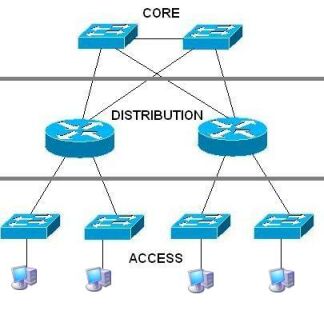

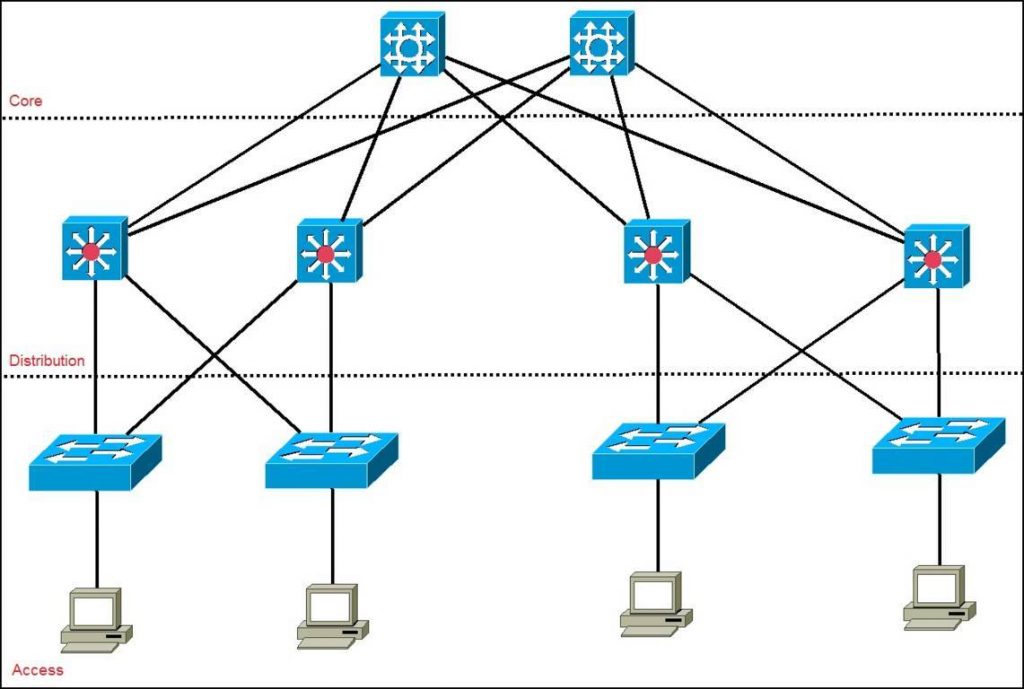

Компания Cisco определила три иерархических уровня, на каждом из которых выполняются специфические сетевые функций.

В модели определены три уровня:

Каждый уровень отвечает за реализацию определенных функций. Однако эти уровни являются логическими и не обязательно согласованы с физическими устройствами. В другой иерархической модели — OSI — тоже используются логические уровни иерархии. Семь таких уровней описывают функции. Однако определенный протокол не обязательно соответствует функциям. Иногда протокол отображается на несколько уровней модели OSI, а в других случаях одному уровню соответствует несколько протоколов. Аналогично, при построении физической реализации иерархической сети несколько устройств могут попасть на один уровень, либо одно устройство будет выполнять функции нескольких уровней. Следовательно, уровни являются логическими, но не физическими понятиями.

Уровень ядра

Уровень ядра, базовый уровень – формирует ядро сети. На самом верху иерархии этот уровень отвечает за быструю и надежную пересылку больших объемов трафика. Единственным предназначением базового уровня является быстрая коммутация трафика. Трафик передается на базовом уровне совместно для нескольких пользователей. Однако на уровне распределения обрабатываются пользовательские данные, что может привести к дополнительным запросам в базовый уровень.

Если происходит ошибка на базовом уровне, то она влияет на всех пользователей. Следовательно, весьма важно обеспечить высокую надежность на базовом уровне. На этом уровне обрабатываются большие объемы трафика, поэтому не менее важно учитывать скорость и задержки. Используются быстродействующие сети Multi-Gigabit Ethernet и Gigabit Ethernet.

Уровень распределения

Уровень распределения, уровень рабочих групп – расположен между базовым уровнем и уровнем доступа. Основные функции уровня распределения состоят в маршрутизации, фильтрации и доступе к региональным сетям, а также (если необходимо) в определении правил доступа пакетов к базовому уровню. Уровень распределения обязан устанавливать наиболее быстрый способ обработки запросов к службам (например, метод файлового обращения к серверу).

После определения на уровне распространения наилучшего пути доступа, запрос может быть передан на базовый уровень, где реализован скоростной транспорт запроса к нужной службе. На уровне распределения устанавливается политика сети, а также обеспечиваются возможности гибкого описания сетевых операций. Используются сети 100-Mbps Fast Ethernet и 1000-Mbps Gigabit Ethernet.

Трёхуровневая модель сети и технологии VLAN, DHCP, OSPF, STP, SNMP, ACL, NTP на Cisco и D-link

Теория трёхуровневой модели

Рассмотрим следующую схему трёхуровневой иерархической модели, которая используется во многих решениях построения сетей:

Распределение объектов сети по уровням происходит согласно функционалу, который выполняет каждый объект, это помогает анализировать каждый уровень независимо от других, т.е. распределение идёт в основном не по физическим понятиям, а по логическим.

Базовый уровень (Core)

На уровне ядра необходима скоростная и отказоустойчивая пересылка большого объема трафика без появления задержек. Тут необходимо учитывать, что ACL и неоптимальная маршрутизация между сетями может замедлить трафик.

Обычно при появлении проблем с производительностью уровня ядра приходиться не расширять, а модернизировать оборудование, и иногда целиком менять на более производительное. Поэтому лучше сразу использовать максимально лучшее оборудование не забывая о наличии высокоскоростных интерфейсов с запасом на будущее. Если применяется несколько узлов, то рекомендуется объединять их в кольцо для обеспечения резерва.

На этом уровне применяют маршрутизаторы с принципом настройки — VLAN (один или несколько) на один узел уровня Distribution.

Уровень распространения (Distribution)

Тут происходит маршрутизация пользовательского трафика между сетями VLAN’ов и его фильтрация на основе ACL. На этом уровне описывается политика сети для конечных пользователей, формируются домены broadcast и multicast рассылок. Также на этом уровне иногда используются статические маршруты для изменения в маршрутизации на основе динамических протоколов. Часто применяют оборудование с большой ёмкостью портов SFP. Большое количество портов обеспечит возможность подключения множества узлов уровня доступа, а интерфейс SFP предоставит выбор в использовании электрических или оптических связей на нижестоящий уровень. Также рекомендуется объедение нескольких узлов в кольцо.

Часто применяются коммутаторы с функциями маршрутизации (L2/3) и с принципом настройки: VLAN каждого сервиса на один узел уровня Access.

Уровень доступа (Access)

К уровню доступа непосредственно физически присоединяются сами пользователи.

Часто на этом уровне трафик с пользовательских портов маркируется нужными метками DSCP.

Тут применяются коммутаторы L2 (иногда L2/3+) с принципом настройки: VLAN услуги на порт пользователя + управляющий VLAN на устройство доступа.

Практическое применение сетевых технологий в трёхуровневой модели

При рассмотрении следующих технологий используется оборудование уровня ядра и распределения Cisco Catalyst, а для уровня доступа — D-Link DES. На практике такое разделение брендов часто встречается из-за разницы в цене, т.к. на уровень доступа в основном необходимо ставить большое количество коммутаторов, наращивая ёмкость портов, и не все могут себе позволить, чтобы эти коммутаторы были Cisco.

Соберём следующую схему:

Схема упрощена для понимания практики: каждое ядро включает в себя только по одному узлу уровня распределения, и на каждый такой узел приходится по одному узлу уровня доступа.

На практике при больших масштабах сети смысл подобной структуры в том, что трафик пользователей с множества коммутаторов уровня доступа агрегируется на родительском узле распределения, маршрутизируется или коммутируется по необходимости на вышестоящее ядро, на соседний узел распределения или непосредственно между самими пользователями с разных узлов доступа. А каждое ядро маршрутизирует или коммутирует трафик между несколькими узлами распределения, которые непосредственно включены в него, или между соседними ядрами.

VLAN — Virtual Local Area Network

Распределим VLAN’ы по схеме:

Начнём с уровня доступа.

На коммутаторе DES_1 (D-Link) создадим VLAN 100 для управления:

create vlan 100 tag 100

Добавим его тегированным на 25 порт:

config vlan 100 add tagged 25

Лучше запретить управляющий VLAN на портах (1-24), к которым подключаются пользователи:

config vlan 100 add forbidden 1-24

Дефолтный VLAN устройства удалим:

config vlan default delete 1-26

Поставим IP адрес коммутатора в управляющий VLAN:

config ipif System vlan 100 ipaddress 172.16.0.2/24 state enable

Пропишем шлюз, которым будет являться логический интерфейс устройства на вышестоящем уровне распределения:

create iproute default 172.16.0.1 1

Создадим VLAN 500, в котором предоставляется сервис DHCP (сам DHCP сервер будет находиться на уровне распределения) и сделаем его нетегированным на пользовательских портах (1-24) и тегированным на аплинке (25):

create vlan 500 tag 500

config vlan 500 add untagged 1-23

config vlan 500 add tagged 25

На DES_2 все те же настройки, кроме IP адреса (172.16.1.2) и шлюза (172.16.1.1).

Теперь перейдём к уровню распределения.

Настраиваем Cat_1.

Если мы используем коммутатор Catalyst, то VLAN’ы создаются в режиме конфигурации ( conf t ) следующим образом:

Vlan

Предварительно лучше VTP переключить в прозрачный режим:

vtp mode transparent

Необходимо создать три VLAN’а: управление узлами доступа – VLAN 100, для связи между Cat_1 и Core_1 — VLAN 20 и у нас один узел доступа на каждый уровень распределения, поэтому для сервиса DHCP создаётся один VLAN – 500, на реальной сети нужно на каждый коммутатор доступа по своему VLAN’у с DHCP:

Vlan 100,20,500

Добавим VLAN 20 на интерфейс (gi 0/1), к которому подключено ядро.

Входим в режим конфигурации:

Cat_1#conf t

Конфигурация интерфейса gi 0/1:

Cat_1(config)#int gigabitEthernet 0/1

Указываем использование стандарта 802.1Q:

Cat_1(config-if)#switchport trunk encapsulation dot1q

Переводим порт в режим транка:

Cat_1(config-if)#switchport mode trunk

Добавляем VLAN:

Cat_1(config-if)#switchport trunk allowed vlan 20

Для конфигурации сразу нескольких интерфейсов одновременно можно делать так:

Cat_1(config)#int range gigabitEthernet 0/2-3

Укажем сеть для управления уровнем доступа:

Cat_1(config)#int Vlan100

Cat_1(config-if)#ip address 172.16.0.1 255.255.255.0

Укажем IP для Cat_1:

Cat_1(config)#int Vlan20

Cat_1(config-if)#ip address 10.10.0.2 255.255.255.248

Cat_2 настраиваем так же, только меняем адреса в VLAN’ах 100 и 20. VLAN 100 – 172.16.1.1 255.255.255.0, VLAN 20 – 10.20.0.2 255.255.255.248

На Core_1 создаём VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_2 и 20 на интерфейс gi 0/2, к которому подключен узел уровня распределения, ставим IP адреса: VLAN 10 – 10.0.0.1 255.255.255.248, VLAN 20 – 10.10.0.1 255.255.255.248.

На Core_2 создаём также VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_1 и 20 на интерфейс gi 0/2, к которому подключен Cat_2, ставим IP адреса: VLAN 10 – 10.0.0.2 255.255.255.248, VLAN 20 – 10.20.0.1 255.255.255.248.

DHCP — Dynamic Host Configuration Protocol

DHCP – это клиент-серверный протокол для автоматической настройки IP адреса и других параметров у хоста сети.

В роли DHCP сервера будет выступать уровень распределения. В клиентском VLAN’е 500 создадим DHCP пул с сетью 192.168.0.0 255.255.255.224 для Cat_1 и 192.168.1.0 255.255.255.224 для Cat_2.

Настраиваем Cat_1.

Указываем DHCP пул:

Cat_1(config)#ip dhcp pool Vlan500

Указываем сеть, из которой будут выдаваться адреса:

Cat_1(dhcp-config)#network 192.168.0.0 255.255.255.224

Указываем шлюз по умолчанию, который получит клиент DHCP:

Cat_1(dhcp-config)#default-router 192.168.0.1

Присваиваем клиенту dns сервера:

Cat_1(dhcp-config)#dns-server

Задаём время аренды в днях:

Cat_1(dhcp-config)#lease 14

Можно указать имя домена:

Cat_1(dhcp-config)#domain-name workgroup_1

После этого выходим из режима конфигурации DHCP и исключаем ip адрес шлюза по умолчанию из DHCP пула:

Cat_1(dhcp-config)#ex

Cat_1(config)#ip dhcp excluded-address 192.168.0.1

Создаём логический интерфейс, который будет шлюзом по умолчанию для пользователей.

Создаём сам интерфейс:

Cat_1(config)#int Vlan500

Ставим IP адрес:

Cat_1(config-if)# ip address 192.168.0.1 255.255.255.224

Для Cat_2 делаем по аналогии, используя в VLAN’е 500 сеть 192.168.1.0 255.255.255.224

После этого пользователи DES_1 и DES_2 будут получать адреса по DHCP.

OSPF — Open Shortest Path First

OSPF — удобный протокол динамической маршрутизации с учётом состояния каналов. Он позволяет составить полную схему сети, а затем выбрать на основе этого оптимальный маршрут. Функционирование основано на получении данных о состоянии сетевых связей или каналов. Подробное описание есть в википедии. Мы будем использовать именно этот протокол.

В реальной сети каждое ядро содержит area 0 (для связи с другими ядрами) и несколько других зон, в которые входят узлы уровня распределения. Эти узлы в пределах одной зоны удобно объединять в кольца, благодаря чему будет резерв и оптимальная маршрутизация. Например, это может выглядеть так:

Определим зоны в нашей сети:

Настройка Core_1.

Включим маршрутизацию:

Core_1(config)# ip routing

Core_1(config)# ip classless

Core_1(config)# ip subnet-zero

Включим процесс OSPF и укажем proccess-id (берётся произвольно, в нашем случае — 111):

Core_1(config)#router ospf 111

Укажем сети для каждой из зон, в которые входит Core_1 (надо использовать инверсию маски):

Core_1 (config-router)# network 10.0.0.0 0.0.0.7 area 0

Core_1 (config-router)# network 10.10.0.0 0.0.0.7 area 10

Обычно прописывают ещё вручную Router-id (идентификатор маршрутизатора), указывая при этом IP адрес этого маршрутизатора. Если этого не делать, то Router-id будет выбран автоматически.

На Core_2 делаем всё точно также как и на Core_1.

При настройке Cat_1 включаем также маршрутизацию и процесс ospf с id 111. Указываем сеть 10.10.0.0 255.255.255.248 в area 10:

Cat_1(config)# ip routing

Cat_1(config)# ip classless

Cat_1(config)# ip subnet-zero

Cat_1(config)#router ospf 111

Cat_1(config-router)# network 10.10.0.0 0.0.0.7 area 10

Необходимо указать редистрибьюцию сети для DHCP (она в int Vlan500) в этот процесс ospf. Делается это командой:

Cat_1(config-router)# redistribute connected metric 5 metric-type 1 subnets

5 — это метрика для перераспределённого маршрута

1 – это тип внешней метрики – OSPF

После этой команды все сети в VLAN’ах Cat_1 будут доступны через ospf.

Редистрибьюцию пользовательских сетей DHCP также можно сделать через route-map и access-list или целиком указать в network x.x.x.x x.x.x.x area x. Всё это зависит от того, как и что нужно анонсировать в маршрутизации по сети.

Cat_2 настраиваем аналогично, только в area 10 надо указать network 10.20.0.0 0.0.0.7

По сути, теперь мы имеем работающую сеть, в которой пользователи с разных коммутаторов уровня доступа смогут обмениваться трафиком.

STP — Spanning Tree Protocol

Сделаем кольцо следующего вида:

Cat_3 и Cat_2 находятся в одной area, работая по VLAN’у 20 и соединены непосредственно друг с другом для резерва по L2.

На Core_2, Cat_2 и Cat_3 включаем rapid-pvst. Rapid-Per-VLAN-Spanning Tree позволяет строить дерево на каждый VLAN отдельно.

Cat_1(config)#spanning-tree mode rapid-pvst

Указываем, что все существующие VLAN’ы должны участвовать в STP с приоритетом этого узла. Чтобы Core_2 был root bridge, ему надо поставить priority меньшее чем у Cat_3 и Cat_2, у которых в свою очередь priority может быть одинаковым.

Core_2:

Core_2(config)#spanning-tree vlan 1-4094 priority 4096

Cat_3:

Cat_3(config)#spanning-tree vlan 1-4094 priority 8192

Cat_2:

Cat_2(config)#spanning-tree vlan 1-4094 priority 8192

После этого Core_2 станет root bridge, а один из портов Cat_3 или Cat_2 заблокируется для передачи трафика по VLAN’у 20 в сторону Core_2. Если необходимо указать, чтобы определённый VLAN не участвовал в STP, то делается это такой командой:

no spanning-tree vlan

Следует заметить, что BPDU пакеты Cisco и D-Link, при помощи которых строится STP, не совместимы между собой, поэтому stp между оборудованием этих двух производителей скорее всего построить будет очень затруднительно.

SNMP — Simple Network Management Protocol

SNMP – протокол простого управления сетью. При помощи него как правило собирается статистика работы оборудования, и он часто используется при автоматизации выполнения каких-либо операций на этом оборудовании.

На узлах всех уровней определим community, которое определяет доступ к узлу на read или write по этому протоколу, при условии, что это community совпадает у источника и получателя.

На Cisco:

Read — snmp-server community RO

Write — snmp-server community RW

Название snmp_community чувствительно к регистру.

На всех узлах ядра и распределения выполняем эти команды:

Core_1(config)# snmp-server community CISCO_READ RO

Core_1(config)# snmp-server community CISCO_WRITE RW

На D-link:

Удаляем всё дефолтное:

delete snmp community public

delete snmp community private

delete snmp user initial

delete snmp group initial

delete snmp view restricted all

delete snmp view CommunityView all

Создаём community на read — DLINK_READ и на write — DLINK_WRITE:

create snmp view CommunityView 1 view_type included

create snmp group DLINK_READ v1 read_view CommunityView notify_view CommunityView

create snmp group DLINK_READ v2c read_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v1 read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v2c read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp community DLINK_READ view CommunityView read_only

create snmp community DLINK_WRITE view CommunityView read_write

ACL — Access Control List

Списки контроля доступа – это условия, которые проходят проверку при выполнении каких-либо операций.

ACL используется в связке со многими протоколами и сетевыми механизмами, фильтруя трафик на интерфейсах и протоколах NTP, OSPF и других.

Создадим правило для закрытия доступа из пользовательской сети Cat_1 (192.168.0.0 255.255.255.224) в сеть Cat_2, которая находится в VLAN’е 500:

Cat_2(config)#ip access-list extended Access_denided_IN

Cat_2(config)#deny ip 192.168.0.0 0.0.0.31 any

Cat_2(config)#deny udp 192.168.0.0 0.0.0.31 any

Как видите, в extended access листах используется инверсия маски.

После создания списка доступа его необходимо применить на нужном интерфейсе:

Cat_2(config)#int Vlan500

Cat_2(config-if)# ip access-group Access_denided_IN in

Тем самым запретив на int vlan500 Cat_2 входящий трафик ip и udp от 192.168.0.0 255.255.255.224 на любой адрес.

NTP — Network Time Protocol

Cisco:

Синхронизация внутреннего времени узла с внешним сервером (можно использовать несколько серверов):

ntp server

Указание часового пояса (GMT +3):

clock timezone MSK 3

Начальная и конечная дата перехода на летнее время:

clock summer-time MSK recurring last Sun Mar 2:00 last Sun Oct 3:00

Эти команды следует выполнить на всех узлах сети, либо указать на роутере ядра ntp master и остальные узлы синхронизировать с ним.

Также можно указать время вручную:

clock set 18:00:00 20 Feb 2011

Но это делать крайне не рекомендуется — лучше использовать NTP.

D-Link:

Используем SNTP – более простая версия NTP.

Включаем SNTP:

enable sntp

Указание часового пояса (GMT +3):

config time_zone operator + hour 3 min 0

Задаём NTP сервера:

config sntp primary secondary poll-interval 600

poll-interval — интервал времени в секундах между запросами на обновление SNTP информации.

Начальная и конечная дата перехода на летнее время:

config dst repeating s_week 1 s_day sun s_mth 4 s_time 0:3 e_week last e_day sun e_mth 10 e_time 0:3 offset 60

Мы рассмотрели теорию трёхуровневой модели сети и некоторые базовые технологии, которые помогут в изучении таких сетей.