проверка подлинности на основе физических параметров что за служба

Проверка подлинности программного обеспечения

Приобретая компьютеры у поставщика, многие заказчики хотят иметь уверенность в установке лицензионного программного обеспечения Windows. Компания «Навигатор» совместно с корпорацией «Microsoft» предлагают свою помощь в плане предоставления эффективных инструментов для проверки подлинности ПО. Мы объединяем свои усилия по борьбе с распространением незаконных копий Windows, предоставляя со своей стороны бесплатные рекомендации и советы, разъясняя все достоинства использования оригинального ПО Windows.

Мы предлагаем быструю и эффективную проверку компьютерной техники не только после закупки их у поставщика, но и во время тендеров, что позволяет нашим клиентам избежать рисков. Своевременная проверка оригинальности сертификатов подлинности (СОА) позволяет безопасно эксплуатировать IT- инфраструктуру, а также повысить уровень конкурентоспособности предприятия.

Согласно законам РФ использование и распространение нелицензионного программного обеспечения является грубым нарушением авторских прав в области информационных технологий. Это влечет за собой строгие меры гражданско-правовой, административной и даже уголовной ответственности, к которой привлекаются не только поставщик, но и покупатель такой компьютерной техники. По этой причине так важно иметь уверенность в том, что ПО является лицензионным, для чего мы и предлагаем свои услуги, осуществляя комплексную проверку, предоставляя официальный ответ заказчику по факту оригинальности ключей активации.

На основании проведенной проверки, будет подготовлен официальный ответ заказчику на предмет принадлежности ключей активации.

Мы настоятельно рекомендуем обращаться за нашей помощью до официального подписания акта приема/передачи о приемке товаров, чтобы в случае обнаружения нарушений исключить необходимость выставления претензий недобросовестному поставщику. Своевременная проверка ПО на предмет лицензионных программ позволяет перезаключить контракт или же отказаться от него, избежав, таким образом, собственной ответственности за приобретение пиратских копий Windows.

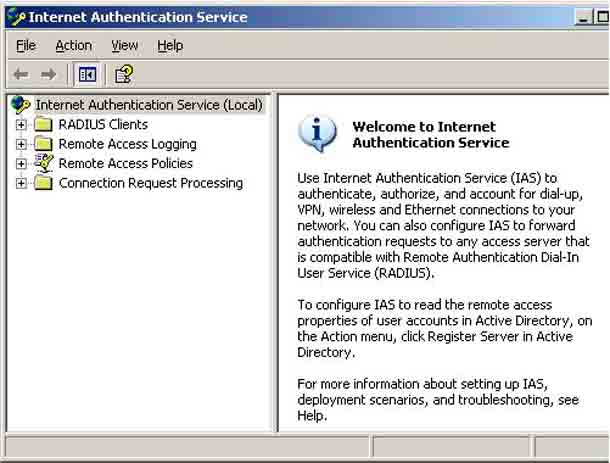

Служба проверки подлинности в Интернете.

в Интернет 17.11.2018 0 166 Просмотров

Служба проверки подлинности в Интернете (IAS) в операционных системах Windows® позволяет создавать авторизацию, аутентификацию и учёт для сетей. Это гарантирует, что сеть в организации останется безопасной при мониторинге использования сетевых ресурсов. Конечным результатом этого является встроенный процесс, который удерживает каждого конкретного пользователя системы на месте, защищая систему от внешних угроз и следя за тем, чтобы сетевые ресурсы были правильно использованы.

Служба проверки подлинности в Интернете работает путём включения встроенной аутентификации, авторизации и учета (AAA) в операционной системе Windows®. AAA – типичный принцип компьютерной безопасности, который не даёт пользователям доступ к системе неавторизованным пользователям. Это гарантирует, что каждый пользователь останется в пределах своей конкретной базы разрешений и отслеживает все события в сети, чтобы помочь снизить бюджет организации на затраты времени и затраты ресурсов.

Часть аутентификации службы проверки подлинности в Интернете гарантирует, что каждому пользователю, пытающемуся войти в сеть, фактически разрешено использовать систему. Подумайте, как список гостей для системы вы будете создавать: без действительного приглашения пользователь не сможет получить доступ к системе. Постоянно контролируя людей, работающих с доступом к сети, служба проверки подлинности в Интернете работает, чтобы хакеры не нарушали функциональность системы для законных пользователей.

Авторизация поддерживает каждого пользователя в системе в пределах их привилегированного уровня. От базовых пользователей до системных администраторов каждому пользователю в сети предоставляется список привилегий, который определяет, какие действия они могут предпринять в системе. Авторизация проверяет действия пользователя с их разрешенными действиями, не позволяя людям злоупотреблять системой после их входа в систему. Например, основные пользователи системы обычно не могут устанавливать или удалять программы на компьютере; если основной пользователь попытается это сделать, компонент авторизации системы проверки подлинности в Интернете будет препятствовать такому действию.

Также работает и учёт пользователей, чтобы поддерживать постоянный трафик сетевых ресурсов, используемых лицами, обращающимися к системе. Это позволяет организации с течением времени оценивать использование сети, и более точно адаптировать свои фактические расходы с запланированными расходами. Более эффективное бюджетирование сетевых ресурсов может помочь компаниям понять, где и как они могут сэкономить деньги в долгосрочной перспективе, предоставляя им возможность сэкономить электроэнергию, аппаратные средства и расходы на пропускную способность в сети.

Настройка методов проверки подлинности

Относится к:

В этой процедуре показано, как настроить методы проверки подлинности, которые могут использоваться компьютерами в изолированном домене или отдельной изолированной серверной зоне.

Примечание: Если вы выполните действия процедуры в этом разделе, измените параметры по умолчанию по всей системе. Любое правило безопасности подключения может использовать эти параметры, указав значение Default на вкладке Проверка подлинности.

Учетные данные администратора

Для выполнения этих процедур необходимо быть участником группы администраторов домена либо иметь делегированные разрешения на изменение объектов групповой политики.

Настройка методов проверки подлинности

В области сведений о главном брандмауэре Защитник Windows с расширенным экраном безопасности нажмите кнопку Защитник Windows Брандмауэр Свойства.

На вкладке IPsec Параметры нажмите кнопку Настроить.

В разделе Метод проверки подлинности выберите тип проверки подлинности, который необходимо использовать из следующих разделов:

По умолчанию. Выбор этого параметра указывает компьютеру использовать метод проверки подлинности, определенный в настоящее время локальным администратором в брандмауэре Защитник Windows брандмауэре или групповой политике в качестве по умолчанию.

Компьютер и пользователь (с помощью Kerberos V5). Выбор этого параметра указывает компьютеру на использование и требуемую проверку подлинности как компьютера, так и зарегистрированного пользователя с помощью учетных данных домена.

Компьютер (с помощью Kerberos V5). Выбор этого параметра говорит компьютеру об использовании и необходимости проверки подлинности компьютера с помощью учетных данных домена. Этот параметр работает с другими компьютерами, которые могут использовать IKE v1, включая более ранние версии Windows.

Пользователь (с помощью Kerberos V5). Выбор этого параметра говорит компьютеру об использовании и необходимости проверки подлинности зарегистрированного пользователя с помощью учетных данных домена.

Сертификат компьютера от этого органа сертификации. Выбор этого параметра и ввод удостоверения сертификационного органа (CA) указывает компьютеру на использование и требуемую проверку подлинности с помощью сертификата, выданного выбранным ЦС. Если вы также выберите Accept только сертификаты здоровья, для этого правила можно использовать только сертификаты, которые включают усиленное использование ключа проверки подлинности системы (EKU), обычно предоставляемого в инфраструктуре защиты сетевого доступа (NAP).

Расширенный. Нажмите Кнопку Настройка, чтобы указать настраиваемую комбинацию методов проверки подлинности, необходимых для вашего сценария. Вы можете указать как первый метод проверки подлинности, так и второй метод проверки подлинности.

Первый метод проверки подлинности может быть одним из следующих:

Компьютер (Kerberos V5). Выбор этого параметра говорит компьютеру об использовании и необходимости проверки подлинности компьютера с помощью учетных данных домена. Этот параметр работает с другими компьютерами, которые могут использовать IKE v1, включая более ранние версии Windows.

Компьютер (NTLMv2). Выбор этого параметра говорит компьютеру об использовании и необходимости проверки подлинности компьютера с помощью учетных данных домена. Этот параметр работает только с другими компьютерами, которые могут использовать AuthIP. Проверка подлинности на основе пользователей с помощью Kerberos V5 не поддерживается IKE v1.

Сертификат компьютера из этого органа сертификации (CA). Выбор этого параметра и ввод удостоверения ЦС сообщает компьютеру об использовании и необходимости проверки подлинности с помощью сертификата, выданного этим ЦС. Если вы также выберите Accept только сертификаты здоровья, то можно использовать только сертификаты, выдавлимые сервером NAP.

Предустанавливаемая клавиша (не рекомендуется). Выбор этого метода и ввод предустанавливаемого ключа указывает компьютеру на проверку подлинности путем обмена предустанавливаемой клавишей. Если они совпадают, проверка подлинности будет успешной. Этот метод не рекомендуется и включается только для обратной совместимости и тестирования.

Если выбор первой проверки подлинностинеобязателен, подключение может быть успешным, даже если попытка проверки подлинности, указанная в этом столбце, не удалась.

Второй метод проверки подлинности может быть одним из следующих:

Пользователь (Kerberos V5). Выбор этого параметра говорит компьютеру об использовании и необходимости проверки подлинности зарегистрированного пользователя с помощью учетных данных домена. Этот метод проверки подлинности работает только с другими компьютерами, которые могут использовать AuthIP. Проверка подлинности на основе пользователей с помощью Kerberos V5 не поддерживается IKE v1.

Пользователь (NTLMv2). Выбор этого параметра подсказывает компьютеру использовать и требовать проверки подлинности зарегистрированного пользователя с помощью учетных данных домена и использует протокол NTLMv2 вместо Kerberos V5. Этот метод проверки подлинности работает только с другими компьютерами, которые могут использовать AuthIP. Проверка подлинности на основе пользователей с помощью Kerberos V5 не поддерживается IKE v1.

Сертификат здоровья пользователя из этого органа сертификации (CA). Выбор этого параметра и ввод удостоверения ЦС сообщает компьютеру об использовании и необходимости проверки подлинности на основе пользователя с помощью сертификата, выданного указанным ЦС. Если вы **** также выберите сопоставление учетной записи с помощью сертификата, сертификат может быть связан с пользователем в Active Directory для предоставления или отказа в доступе к указанным пользователям или группам пользователей.

Сертификат здоровья компьютера от этого органа сертификации (CA). Выбор этого параметра и ввод идентификации ЦС сообщает компьютеру об использовании и необходимости проверки подлинности с помощью сертификата, выданного указанным ЦС. Если вы также выбираете Acceptтолько сертификаты здоровья, для этого правила можно использовать только сертификаты, включав в себя EKU проверки подлинности системы, обычно предоставляемую в инфраструктуре NAP.

Если выбрать вторую проверкуподлинности необязательно, подключение может быть успешным, даже если попытка проверки подлинности, указанная в этом столбце, не удалась.

Важно: Убедитесь, что не выберите флажки, чтобы сделать проверку подлинности как первой, так и второй необязательным. Это позволяет использовать простые подключения при сбой проверки подлинности.

Нажмите кнопку ОК на каждом диалоговом окне, чтобы сохранить изменения и вернуться в редактор управления групповой политикой.

Основные понятия проверки подлинности Windows

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

в этом справочном разделе описываются понятия, на основе которых основана Windowsная проверка подлинности.

Проверка подлинности — это процесс проверки удостоверения объекта или пользователя. Задача проверки подлинности объекта заключается в проверке подлинности объекта. При проверке подлинности пользователя целью является проверка того, что пользователь не является фальшивый.

В контексте сети проверка подлинности — это подтверждение удостоверения сетевого приложения или ресурса. Как правило, удостоверение удостоверяется в криптографической операции, которая использует либо только ключ, который знает пользователь (как при использовании шифрования с открытым ключом), либо общий ключ. Во время проверки подлинности на стороне сервера выполняется сравнение подписанных данных с известным криптографическим ключом для проверки попытки проверки подлинности.

Благодаря тому что криптографические ключи хранятся в безопасном центральном местоположении, процесс проверки подлинности можно масштабировать и поддерживать. Active Directory — это рекомендуемая и используемая по умолчанию технология для хранения сведений об удостоверениях, включая криптографические ключи, которые являются учетными данными пользователя. Служба каталогов Active Directory необходима для реализаций NTLM и Kerberos по умолчанию.

Методы проверки подлинности основаны на простом входе в операционную систему или в службу или приложение, которое определяет пользователей на основе чего-то, что известно только пользователю, например пароль, к более мощным механизмам обеспечения безопасности, использующим то, что пользователь хас’суч как маркеры, сертификаты открытого ключа, изображения или атрибуты биологических. В бизнес-среде пользователи могут открывать множество приложений на различных типах серверов из одного или многих местоположений. Поэтому проверка подлинности должна поддерживать среды для других платформ и других операционных систем Windows.

Проверка подлинности и авторизация: аналоговая поездка

Путешествие

Условие проверяет подлинность путешественника, проверяя, соответствует ли лицо лицу, изображенному на паспорте, и что другие необходимые учетные данные имеют правильный порядок.

транзитивное доверие является основой сетевой безопасности в Windows архитектуре клиента/сервера. Отношение доверия проходит по всему набору доменов, например доменному дереву, и формирует связь между доменом и всеми доменами, которые доверяют этому домену. Например, если домен A имеет транзитивное доверие с доменом B, а домен б доверяет домену C, то домен A доверяет домену C.

Аналогичным образом можно предоставить всем пользователям определенные разрешения домена для доступа к ресурсу. Любой пользователь, принадлежащий к этому домену, имеет доступ к ресурсу, как и в Канаде, и в США входит Канада. Тем не менее, граждан США пытается войти в Бразилии или Индии, чтобы они не могли ввести эти страны только с помощью цифрового паспорта, так как в обеих странах требуется, чтобы в качестве действительного Visa требовалось посетить граждан США. Поэтому проверка подлинности не гарантирует доступа к ресурсам или авторизации для использования ресурсов.

Учетные данные

Паспорт и, возможно, связанные висас — это принятые учетные данные для путешественника. Однако эти учетные данные могут не позволить путешественника ввести или получить доступ ко всем ресурсам в стране. Например, для участия в конференции требуются дополнительные учетные данные. в Windows учетные данные могут быть управляемыми, чтобы предоставить владельцам учетных записей доступ к ресурсам по сети без многократного предоставления учетных данных. Этот тип доступа позволяет системе проверять подлинность пользователей один раз, чтобы получить доступ ко всем приложениям и источникам данных, которые им разрешено использовать, не вводя другой идентификатор учетной записи или пароль. Windowsная платформа обеспечивает возможность использования единого удостоверения пользователя (обслуживаемого Active Directory) по сети путем локального кэширования учетных данных пользователя в локальном центре безопасности операционной системы (LSA). когда пользователь входит в домен, Windows пакеты проверки подлинности прозрачно используют учетные данные для предоставления единого входа при проверке подлинности учетных данных в сетевых ресурсах. дополнительные сведения об учетных данных см. в разделе процессы учетных данных в Windows проверки подлинности.

Субъекты безопасности и учетные записи

в Windows любой пользователь, служба, группа или компьютер, которые могут инициировать действие, являются субъектом безопасности. Субъекты безопасности имеют учетные записи, которые могут быть локальными для компьютера или быть основаны на домене. например, Windows компьютеры, присоединенные к домену, могут участвовать в сетевом домене путем взаимодействия с контроллером домена, даже если никто из пользователей не вошел в систему. Чтобы инициировать обмен данными, компьютер должен иметь активную учетную запись в домене. Прежде чем принимать подключения от компьютера, локальный центр безопасности на контроллере домена проверяет подлинность удостоверения компьютера, а затем определяет контекст безопасности компьютера так же, как и для участника безопасности. Этот контекст безопасности определяет удостоверение и возможности пользователя или службы на определенном компьютере, а также пользователя, службы, группы или компьютера в сети. Например, он определяет ресурсы, такие как файловый ресурс или принтер, к которым можно получить доступ, и действия, такие как чтение, запись или изменение, которые могут быть выполнены пользователем, службой или компьютером на этом ресурсе. Дополнительные сведения см. в разделе субъекты безопасности.

Учетная запись — это средство для распознавания клаимант—пользователя или службы, запрашивающего доступ или ресурсы. Путешественника, который владеет подлинным паспортом, обладает учетной записью, содержащей страну узла. Пользователи, группы пользователей, объекты и службы могут иметь отдельные учетные записи или учетные записи общего доступа. Учетные записи могут быть членами групп и могут назначать определенные права и разрешения. Учетные записи могут быть ограничены локальным компьютером, Рабочей группой, сетью или назначены членство в домене.

Встроенные учетные записи и группы безопасности, в которых они являются членами, определяются в каждой версии Windows. С помощью групп безопасности можно назначить одни и те же разрешения безопасности для многих пользователей, которые успешно прошли проверку подлинности, что упрощает администрирование доступа. Правила для выдачи паспортов могут потребовать, чтобы путешественника были назначены определенным группам, например «Бизнес», «таурист» или «правительственные учреждения». Этот процесс обеспечивает согласованность разрешений безопасности во всех членах группы. Использование групп безопасности для назначения разрешений означает, что Управление доступом к ресурсам остается постоянным, и его можно легко контролировать и подвергать аудиту. Добавляя и удаляя пользователей, которым требуется доступ из соответствующих групп безопасности по мере необходимости, можно максимально ограничить частоту изменений в списках управления доступом (ACL).

автономные управляемые учетные записи служб и виртуальные учетные записи появились в Windows Server 2008 R2 и Windows 7 для предоставления необходимых приложений, таких как Microsoft Exchange Server и службы IIS (IIS), с изоляцией своих учетных записей домена, одновременно устраняя необходимость администратора вручную администрировать имя участника-службы (SPN) и учетные данные для этих учетных записей. групповые управляемые учетные записи служб появились в Windows Server 2012 и предоставляют те же функциональные возможности в домене, но также расширяют эту функциональность на нескольких серверах. При подключении к службе, размещенной на ферме серверов, например к службе балансировки сетевой нагрузки, для протоколов взаимной проверки подлинности требуется, чтобы все экземпляры служб использовали один и тот же субъект.

Дополнительные сведения об учетных записях см. в следующих статьях:

Делегированная аутентификация

Для использования аналогового пути в странах могут выдаваться те же права доступа ко всем участникам официального правительственного делегирования, если они хорошо известны. Это делегирование позволяет одному участнику работать с полномочиями другого участника. в Windows делегированная проверка подлинности происходит, когда сетевая служба принимает запрос на проверку подлинности от пользователя и принимает идентификатор этого пользователя, чтобы инициировать новое подключение к второй сетевой службе. Для поддержки делегированной проверки подлинности необходимо установить серверы переднего плана или сервера первого уровня, например веб-серверы, которые отвечают за обработку запросов проверки подлинности клиентов, а также серверные или n-уровневые серверы, например большие базы данных, которые отвечают за хранение информации. Вы можете делегировать право на настройку делегированной проверки подлинности для пользователей в Организации, чтобы сократить административную нагрузку на администраторов.

Установив службу или компьютер в качестве доверенного для делегирования, вы разрешите этой службе или компьютеру завершить делегированную проверку подлинности, получить билет для пользователя, выполняющего запрос, а затем получить доступ к сведениям для этого пользователя. Эта модель запрещает доступ к данным на внутренних серверах только тем пользователям или службам, которые представляют учетные данные с правильными маркерами контроля доступа. Кроме того, он обеспечивает аудит доступа к этим внутренним ресурсам. Если требуется, чтобы все данные были доступны через учетные данные, которые делегируются серверу для использования от имени клиента, убедитесь, что сервер не может быть скомпрометирован и что можно получить доступ к конфиденциальным сведениям, хранящимся на других серверах. Делегированная проверка подлинности полезна для многоуровневых приложений, предназначенных для использования возможностей единого входа на нескольких компьютерах.

Проверка подлинности в отношениях доверия между доменами

Большинство организаций, имеющих более одного домена, имеют законную потребность в доступе пользователей к общим ресурсам, расположенным в другом домене, так же как путешественника разрешается перемещать в разные регионы в стране. Управление этим доступом требует, чтобы пользователи в одном домене также могли проходить проверку подлинности и авторизованы для использования ресурсов в другом домене. Для обеспечения возможности проверки подлинности и авторизации между клиентами и серверами в разных доменах должно быть отношение доверия между двумя доменами. отношения доверия — это базовая технология, с помощью которой безопасная Active Directoryная связь возникает и является неотъемлемой частью безопасности сетевой архитектуры Windows Server.

При наличии доверительных отношений между двумя доменами механизмы проверки подлинности для каждого домена доверяют, что проверки подлинности поступают из другого домена. Отношения доверия обеспечивают контролируемый доступ к общим ресурсам в домене ресурсов — доверенный домен, проверяя, что входящие запросы проверки подлинности поступают из доверенного центра. Таким образом, отношения доверия действуют как мосты, позволяющие проходить только проверенные запросы проверки подлинности между доменами.

Как конкретное отношение доверия проходит проверку подлинности, зависит от того, как оно настроено. Отношения доверия могут быть односторонними, предоставляя доступ из доверенного домена к ресурсам в доверяющем домене или двусторонним образом, предоставляя доступ из каждого домена к ресурсам в другом домене. Отношения доверия также являются нетранзитивными, и в этом случае доверительные отношения существуют только между двумя доменами партнерских партнеров или транзитивными. в этом случае доверие автоматически распространяется на любые другие домены, которым доверяет любой из партнеров.

Смена протокола

Переключение протокола помогает разработчикам приложений поддерживать различные механизмы проверки подлинности на уровне проверки подлинности пользователя и переключается на протокол Kerberos для функций безопасности, таких как взаимная проверка подлинности и ограниченное делегирование, на последующих уровнях приложений.

Дополнительные сведения о смене протокола см. в разделе Смена протокола Kerberos и ограниченное делегирование.

Ограниченное делегирование

Ограниченное делегирование дает администраторам возможность указывать и обеспечивать границы доверия приложений, ограничивая область, в которой службы приложений могут действовать от имени пользователя. Можно указать определенные службы, из которых компьютер, которому разрешено делегирование, может запрашивать ресурсы. Гибкость в ограничении прав на авторизацию для служб помогает улучшить структуру безопасности приложений, уменьшая возможности взлома недоверенными службами.

Дополнительные сведения о ограниченном делегировании см. в разделе Общие сведения о ограниченном делегировании Kerberos.