утилита конфигурирования ip параметров устройств apc

Утилита конфигурирования ip параметров устройств apc

Что делать, если вам попала сетевая карточка APC AP9619 или AP9631 и вы не знаете ее сетевые настройки (IP адрес) и пароль.

Наиболее простым способом является настройка ее сетевых параметров с помощью утилиты конфигурирования IP параметров устройств от производителя APC

Для этого необходимо установить SNMP адаптер в ИБП.

Важно! Вставлять и извлекать сетевую карту можно только при полностью выключенном ИБП! Для этого ИБП нужно выключить кнопкой Выкл., затем отсоединить шнур питания из розетки 230В, нажать повторно кнопку Выкл и держать до полного выключения ИБП. Вентиляторы выключаются, ИБП полностью обесточивается.

После установки SNMP адаптера в ИБП подключаем его в локальную сеть и включаем ИБП. Ждем некоторое время для загрузки адаптера.

Запускаем утилиту конфигурации IP-параметров устройств. Если эта карточка использовалась ранее в вашей организации, то скорее всего ее IP адрес принадлежит вашей сети в известном диапазоне. На вкладке «Найти по IP-адресу» задаем диапазон IP-адресов и нажимаем кнопку «Начать поиск». Начинается поиск SNMP адаптеров и, если карточка находится она появляется в таблице. Таким образом мы узнаем IP-адрес карточки и набав его в браузере можем произвести дальнейшую настройку адаптера. Пользователь и пароль с правами администратора по умолчанию apc, apc.

Если карточка попала к вам из неизвестной организации, то скорее всего узнать IP-адрес вышеприведенным способом не получится. В этом случае можно воспользоваться вкладкой «Найти несконфигурированные платы». Нажимаем поиск и, если программа обнаруживает карту SNMP, в таблице появляется ее MAC-адрес.

Щелкаем на MAC-адресе и справа вводим необходимые сетевые параметры.

С помощью кнопки «Применить изменения» заносим новые сетевые параметры в карточку. (В нашем случае изменения вносились только со второй попытки). Затем уже в браузере мы имеем возможность продолжать конфигурировать SNMP-адаптер.

В этом случае приходится конфигурировать SNMP-адаптер с помощью программы эмуляции терминала, например HyperTerminal, Tera Term или PuTTY (мы использовали PuTTY, параметры соединения для выбранного порта: 9600 бит/с, 8 бит данных, без проверки четности, 1 стоповый бит, без контроля потока).

Подключаем компьютер к разъему RS 232 ИБП с помощью переходного кабеля USB-RS232 и прилагаемого к ИБП кабеля (940-0024C bkb 940-015c). Использование последнего кабеля обязательно! Напрямую подключать кабель USB-RS232 к ИБП нельзя! Все подключения необходимо производить при полностью выключенном ИБП. Ethernet кабель отсоединить.

Подключаем тестовый ИБП к сети 230В (аккумуляторы должны быть подключены, а сам ИБП можно не включать), ждем пару минут. Запускаем гипертерминал на компьютере (putty.exe в папке PuTTY).

Проверяем связь с SNMP адаптером: несколько раз нажимаем ввод пока не появиться приглашение и убеждаемся, что пароль по умолчанию apc/apc не проходит. Если приглашения нет, значит связь отсутствует. Закрываем окно программы и открываем снова.

Для того чтобы зайти в настроки необходимо получить приглашение user name/password по умолчанию apc/apc. Для этого нажимаем кнопку Reset с помощью скрепки. Ждем, когда правый светодиод на рзъеме RJ45 начинает быстро моргать (зеленый-желтый). В это время нажимаем кнопку Reset еще раз.

После нажимаем Enter на компьютере несколько раз нечасто (примерно 1р в 3с), появляется приглашение (приглашение может появиться с большой задержкой до 1 мин.), вводим apc/apc и заходим в настройки SNMP адаптера. Так выглядит интерфейс AP9619:

Необходимо обязательно настроить сетевые параметры, прописать обычного пользователя и пользователя с правами администратора, чтобы можно было в дальнейшем производить остальные настройки с использованием браузера по сети. Можно настроить все и через гипертерминал.

У карты AP9631 интерфейс отличается:

Примеры команд (внимательно следите за размером по высоте параметров):

после установки новых параметров нужно ввести команду reboot

Для установки имени и пароля администратора по умолчанию используйте команды:

Сохранив сделанные изменения, выключаем полностью ИБП. Отсоединяем компьютер от разъема RS232 ИБП. Подключаем ИБП в компьютерную сеть. Запускаем браузер, вводим IP-адрес адаптера, вводим имя пользователя и пароль пользователя с правами администратора (которые мы прописали до этого).

Если мы зашли с правами администратора, то мы имеем возможность настраивать SNMP адаптер по своему усмотрению.

При входе с правами обычного пользователя многие настройки будут недоступны. Интерфейс может отличаться в зависимости от внутреннего ПО SNMP адаптера.

Мастер настройки ip-адреса устройства apc, Утилита для ini-файлов, Настройка bootp и dhcp – Инструкция по эксплуатации APC Плата сетевого управления

Страница 9

Руководство по установке

Мастер настройки IP-адреса устройства APC

Для поочередного обнаружения в сети ненастроенных плат сетевого

управления и настройки их основных параметров TCP/IP можно

воспользоваться мастером настройки IP-адреса устройства APC на

компьютере с ОС Microsoft

2000, Windows Server

Примечание. Для обнаружения мастером ненастроенных

плат сетевого управления необходимо временно отключить

большинство из программных брандмауэров.

1. При включенной функции автозапуска после вставки

компакт-диска с утилитами для платы сетевого управления

запустится пользовательский интерфейс. В противном случае

откройте расположенный на компакт-диске файл contents.htm.

2. В главном меню выберите мастер настройки IP-адреса устройства.

3. Когда мастер обнаружит ненастроенную плату сетевого

управления, следуйте выводимым на экран инструкциям.

Примечание. Если параметр Start a Web browser when finished

(По завершении запустить обозреватель) включен, то для

доступа к плате сетевого управления через обозреватель

можно ввести apc в качестве имени пользователя и пароля.

Утилита для ini-файлов

Настройка BOOTP и DHCP

Настройка TCP/IP по умолчанию, BOOTP & DHCP, предполагает, что

правильно настроенный сервер BOOTP или DHCP доступен для предостав-

ления настроек TCP/IP для плат сетевого управления. Плата сетевого

управления сначала пробует обнаружить правильно настроенный сервер

BOOTP, затем — DHCP. Эта процедура повторяется до тех пор, пока

не будет найден сервер BOOTP или DHCP.

APTEM.ru: блог перфекциониста-зануды

Есть такие карты как APC NMC (Network Management Card), весьма распространенные и весьма проблемные при этом. Причины их глюкавости кроются в том, что компания APC всегда была слаба в области разработки ПО, но решила к этому своему «навыку» добавить еще и железо 15-летней давности (следы разработки этих устройств ведут в начало нулевых). И на этом старье начала писать сервисы, такие как telnet, FTP, HTTP, HTTPS, SNMP и SSH. По информации от корифеев форума APC, железо не потянуло современную крипту, которая жизненно необходима для HTTP и SSH, и компания-производитель бросила поддержку карт первого поколения в 2010 году (последняя прошивка с бинарниками версии 372/373 датирована февралем 2010 года). А с тех пор в алгоритмах шифрования, применяемых в SSH и SSL нашли кучу багов, и все цивильные производители ПО запретили работу своих продуктов с использованием «дырявых» протоколов. С этого момента начинаются новые проблемы, которых изначально у карт первого поколения не было. Кстати, первое поколение карт APC — это AP9617, AP9618 и AP9619 (далее по тексту заметки просто NMC 1). Внешний вид AP 9617 для общего развития:

Эти карты очень долго продавались после того как их поддержка была прекращена, что позволило «счастливым владельцам» этих карт хапнуть немало горя в процессе их эксплуатации. Карты первого поколения до сих пор встречаются тоннами на eBay и Авито, в том числе, новые в заводской упаковке.

Далее привожу свои наработки по борьбе с особенностями и глюками карт APC NMC 1:

#1. У карт первого поколения (NMC 1) нет разъема Jack 3.5 мм, а значит, нет консольного порта. То есть, при любой критической ошибке конфигурирования вы будете вынуждены делать сброс карты и начинать ее настройку с нуля. Это было бы не так больно, если бы карта желала делать DHCP client с обычного DHCP-сервера (а она не желает, см. ниже).

#2. Вся техника APC, включая PDU, ATS, и, конечно же, карты NMC 1, не умеет грузиться по DHCP в конфигурации по умолчанию. Дело в том, что в APC посчитали, что грузиться по DHCP в любой сети — это глупость и разгильдяйство, а грузиться можно только в сети, где есть должным образом настроенная DHCP Option 43 (если вкратце, то устройство APC при получении IP-конфигурации от сервера делает вывод «годный» он или нет). Поэтому карта, которую вы сбросите в дефолт, в 99% сетей будет недоступна через telnet и веб. А так как у нее нет консольного порта, дело пахнет легким геморроем. По слухам, в NMC 2 этот идиотизм отключили.

#3. Легкий геморрой. Как вы знаете, в APC решили, что грузиться по DHCP в абы какой сети не кошерно, но и IP-адрес по умолчанию задавать тоже не стали. Хотелось бы посмотреть в лицо этому человеку из APC, а потом плюнуть в него же. Потому, что такого извращения я не встречал за свой 16-летней опыт работы с сетевухой. По версии APC, первым делом я должен воспользоваться утилитой Network Management Device IP Configuration Wizard v5.0.2, которая методом сканирования всей моей сети найдет нужное устройство (находит) и установит на нем желанные параметры TCP/IP (не устанавливает). Эта утилита сыпет одной и той же ошибкой, ссылаясь на ARP-кэш и необходимость перезагрузить систему (какую именно — ОС или NMC 1 не уточняется, но перезагрузка вообще всего, ровно как и ручная очистка кэша ARP, не помогают). Я перегружался и пробовал раз 5-6, пока не стало очевидно, что это бесполезно. Дело в том, что NMC 1 стоит в режиме DHCP & BOOTP, и фирменная утилита в принципе не может задать ей IP-параметры, так как для этого нужно выставить интерфейс в режим Manual. Осознанно или неосознанно, Network Management Device IP Configuration Wizard этого сделать не смогла. После понимания причин произошедшего, мне захотелось не только плюнуть в рожу разработчикам, но и обоссать их несколько раз.

Теперь о том, как все же задать IP-конфигурацию при первом использовании карты или после ее ресета, который, кстати, делается установкой и удержанием скрепки в соотв. отверстии NMC. Из командной строки Windows нужно дать команды:

Где 00-00-00-00-00-00 — MAC-адрес NMC, который можно узнать, сканируя вашу сеть все той же утилитой Network Management Device IP Configuration Wizard (с этой задачей она справляется), или из наклейки на NMC (для того, чтобы люди окончательно заебались, в APC решили не печатать MAC-адрес на наклейке на самой коробке). А 192.168.1.5 — желаемый IP-адрес NMC. После этого к карте можно будет подключиться по telnet, используя «apc» в качестве логина и пароля.

#4. Не включайте на NMC 1 протокол SSH, так как он вырубит вам единственно работающий в данном случае протокол удаленного доступа — telnet (они одновременно не «живут»). А если все-таки включили, и больше не можете прицепиться, ищите Putty версии ниже, чем 0.63. Например, Putty 0.62 будет работать. При этом текущая версия Putty (0.73) мгновенно посылает нафиг закрытием коннекта (попытки принудительно разрешить SSHv1 и прочее небезопасное старье успехом не увенчались).

#5. Не включайте на NMC 1 протокол HTTPS! Вы просто потеряете доступ к NMC 1 через веб. В ряде источников указано, что это можно побороть, включив поддержку небезопасного протокола SSLv3, однако мне это не помогло. Браузеры продолжили показывать сообщения об отсутствии совместимого алгоритма шифрования (пробовал Firefox и Internet Explorer). В FF это делается правкой реестра браузера (страница about:config, поиск ключа security.tls.version.min и изменение его значения в 0; после чего перезапустить FF). В IE достаточно поставить соотв. галку в Tools — Internet Options — Advanced, скроллить в самый низ до опций Use SSL 2.0, Use SSL 3.0. Но еще раз — в моем случае это не сработало!

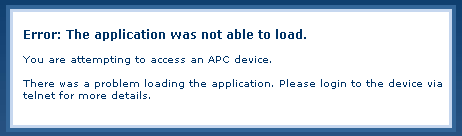

#6. Если вы решили обновить свою карту, думая, что спасение где-то там, то вы ошибаетесь. Во-первых, в последней версии AOS (APC OS) 3.7.3 никакие из этих проблем не решены. Во-вторых, скорее всего, вы увеличите количество проблем на единицу. А именно, при обновлении прошивки через apc_hw02_aos373_sumx372 софтина сообщит вам следующее: Not all Network Management Cards were upgraded successfully / Could not log into the Management Card’s FTP server / Encountered 1 failures during upgrade. Анализ текстового лога (results.txt) показывает, что ОС залилась успешно, а дальше, после 2-минутного ожидания устройства, утилите удалось залогиниться, но дальше что-то сбойнуло. Сначала непонятно что именно пошло не так (разработчикам софта было впадлу сделать вывод осмысленного сообщения), но потом вы понимаете, что даже если зашли в девайс по telnet и вырубили HTTPS, вы не можете попасть в девайс по HTTP: Error: The application was not able to load. / You are attempting to access an APC device. / There was a problem loading the application. Please login to the device via telnet for more details.

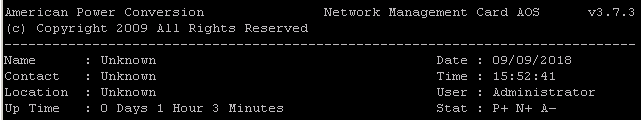

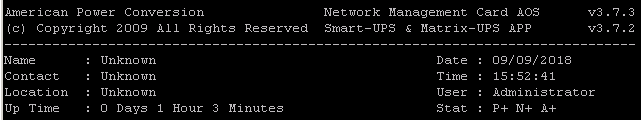

Попахивает пиздецом, конечно. Куда не сунься, везде что-то недоделано, недопилено. И это не только у меня — Google показывает множественные мучения других пользователей. Но поисковики, RTFM и раскидывание мозгами дали результат — оказывается, дело в том, что при старте NMC 1 через telnet можно увидеть некий Stat, а выше его — версию APP.

Так вот, по всей видимости, «A» — это и есть APP, и под этим термином в APC подразумевают и веб-сервер. Если вы не видите строки Smart-UPS & Matrix-UPS APP v3.7.2 (или иной версии), а в Stat вы видите «A минус», то ничего хорошего не ждите, веб-сервер не заработает. Если вы видите «A?», то просто подождите, приложение загружается. В моем случае там был «A минус», что означает отсутствие приложений.

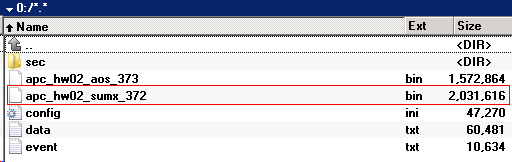

Я прицепился к APC NMC 1 при помощи FTP-клиента, предварительно выставив в нем режим передачи файлов как binary. И влил в корневую директорию файл apc_hw02_sumx_372.bin

После заливки файла карта автоматически перегрузилась, как и задумано разработчиком (именно поэтому за раз нельзя залить более 1 файла). После перезагрузки карты я увидел статус «A?», который после недолгого ожидания и рефреша картинки сменился на «A плюс».

Ну и как вы уже догадались, обращение через браузер показало желанную форму ввода логина и пароля. Ура! Карта побеждена и работает. Подумаешь, что на все это потрачено 2 вечера 🙁

И еще один момент — обратите внимание на название архива с прошивкой, где sumx в названии указывает на то, что это прошивка для SmartUPS & MatrixUPS. Это важно потому, что существует еще минимум 2 других прошивки для NMC 1 для работы совместно с другими UPS. Другая прошивка не убьет вашу карту, но не позволит ей правильно работать с вашим устройством.

Вывод

Несколько улучшить ситуацию можно перейдя на NMC 2, то есть, на карты с номерами AP9630, AP9631 или AP9635 и логотипом Schneider Electric на них. Я лично с ними не работал, но согласно найденной в сети информации, с ними меньше проблем в плане HTTPS, ну и как говорилось выше, они могут грузиться с обычного DHCP-сервера без всяких опций. Также у APC хватило ума оснастить их консольным портом, что позволяет настраивать эти карты без подключения по TCP/IP. Ну и для этих карт существует утилита для обновления с Win32 GUI вместо command line (в 2011-12 годах в APC заметили, что люди больше не работают в командной строке). Но в целом это аналогичный по функциям и качеству продукт, как и NMC 1, и не следует ожидать от них чудес.

Сканирование сети на предмет выявления модулей управления ИБП APC уязвимых к Ripple20

Уязвимости, входящие в состав Ripple20, имеют разные уровни критичности и среди них есть некоторые опасные уязвимости, позволяющие удалённо вызвать отказ в обслуживании или даже получать полный доступ над устройством со всеми вытекающими последствиями.

Данная проблема была освещена на множестве интернет-ресурсов, связанных с темой информационной безопасности. Вот некоторые из них:

Часть вендоров на протяжении нескольких месяцев после огласки Ripple20 выпустили обновления микрокода для своих продуктов, в которых закрываются данные уязвимости. Однако некоторые производители намеренно отказались от обновления микрокода некоторых своих продуктов, снятых с текущей поддержки. Таким образом, все уязвимые устройства, не имеющие обновления, но по прежнему эксплуатируемые в рамках локальных/глобальных сетей, вошли в группу повышенных рисков нарушения режима ИБ.

Проблема с уязвимостями Ripple20 заключается в том, что работа по снижению рисков в рамках больших корпоративных сетей с множеством устройств разных производителей и моделей, требует комплексного подхода с применением разных методик защиты, таких как обновление микрокода, ужесточение правил меж-узлового взаимодействия на уровне сети, использование систем обнаружения сетевых аномалий и т.д.

Применительно к вопросу обновления микрокода на эксплуатируемых сетевых устройствах, требуется отдельное планирование и немалый объём работы по устройствам каждого отдельно взятого производителя и модели. В данной заметке мы рассмотрим вариант сбора информации относительно модулей управления источников бесперебойного питания (ИБП) марки APC («APC by Schneider Electric«), которые широко используются для защиты электропитания серверного и сетевого оборудования.

Модули управления ИБП APC и Ripple20

На сайте вендора опубликован специальный, периодически обновляемый, бюллетень безопасности, где можно найти информацию о том, какие типы и модели устройств получили «заплатки» микрокода:

В этом документе говорится о том, что модули управления третьего поколения NMC3 (такие, как AP9640/AP9641) и модули второго поколения NMC2 (такие, как AP9630/AP9631/AP9635/AP9537SUM) имеют обновления микрокода, закрывающие уязвимости из состава Ripple20. Минимальные рекомендуемые (на данный момент времени) версии микрокода AOS таковы:

Скачать файлы обновлений микрокода для NMC2/NMC3 можно по ссылке:

Если же говорить о модулях управления первого поколения NMC1 (таких, как AP9617/AP9618/AP9619), то здесь ситуация обстоит совсем иначе. Фактически, уязвимыми к Ripple20 объявлены все модули NMC1 c любыми версиями микрокода AOS до самой крайней, поддерживаемой на NMC1, версии 3.9.2. При этом отсутствует какая-либо возможность последующего обновления с целью закрытия уязвимостей.

Что делать с уязвимыми модулями NMC1?

В ранее упомянутом документе даётся несколько рекомендаций относительно того, как можно сузить область возможных атак на NMC1, например, предлагается отказаться от использования протоколов DHCP и DNS. Но подобные действия кажутся полумерами и, похоже, что в данном случае какой-то более или менее ощутимый эффект может дать только жесткая сетевая изоляция модулей управления на уровне сетевого маршрутизирующего оборудования. Однако, подобная изоляция, по разным причинам, возможна не всегда и не везде. К тому же, даже при обеспечении изоляции на уровне маршрутизатора, незакрытой может остаться возможность атаки со стороны хостов, расположенных в одном физическом сегменте сети с уязвимыми модулями управления.

В качестве альтернативного варианта решения вопроса можно использовать физическую замену съёмных SmartSlot-модулей управления первого поколения NMC1 на модули NMC2/NMC3, если это позволяют сделать финансовые возможности компании. Такая замена позволит поднять уровень безопасности сетевого доступа к ИБП на приемлемый уровень. Модули управления NMC2/NMC3 имеют поддержку современных безопасных протоколов SSH/HTTPS (не имеют проблем при работе с современными браузерами с TLS в отличие от NMC1) и, что более важно, имеют встроенный функционал брандмауэра, который позволит максимально эффективно ограничить к ним сетевой доступ и нивелировать возможные риски от обнаруживаемых в будущем уязвимостей.

При планировании замены NMC1 может возникнуть желание использовать более современные модули NMC3, однако следует учесть то, что модули NMC3 совместимы не со всеми старыми моделями ИБП. Информацию о совместимости разных поколений NMC c модельным рядом ИБП можно найти по ссылке:

При этом также следует учесть, что приобретение модулей второго поколения уже сегодня может оказаться не совсем тривиальной задачей, так как эти модули сняты c производства в конце 2020 года. Разумеется, это не означает, что вендор прекратил поддержку NMC2 в плане выпуска обновлений безопасности микрокода и такие обновления будут доступны ещё, как минимум, год-два (по информации из разных источников).

Обнаружение в сети модулей NMC

Перед планированием мероприятий по закрытию уязвимостей NMC может потребоваться проведение «инвентаризации» всех эксплуатируемых в сети модулей управления.

Для сканирования сети на предмет выявления модулей APC NMC можно воспользоваться такими простыми и свободно-распространяемыми инструментами, как, например, утилита APC Device IP Configuration Wizard или сетевой сканер nmap.

Утилита Device IP Configuration Wizard позволит просканировать небольшую сеть и может дать информацию о версии микрокода AOS для всех обнаруженных устройств.

Но эта утилита использует только протокол SNMP со стандартной строкой подключения Community » public «. Поэтому, если на модуле управления выключен данный протокол или изменены его стандартные настройки, то утилита не отобразит информации по такому модулю.

Учитывая то обстоятельство, что на модулях управления NMC реализована работа разных протоколов, каждый из которых мог быть ранее намеренно или по ошибке включен/выключен разными администраторами, стало понятно, что какого-то готового решения для обнаружения всех таких устройств нет и нужно сделать что-то своё. В результате был сделан PowerShell-скрипт, который для сканирования сети не требует никаких сторонних средств, а использует возможности, встроенные в ОС Windows (скрипт проверялся на Windows 10 20H2 c PowerShell 5.1).

Для каждого, ответившего по ICMP хоста, предпринимаются попытки последовательного опроса по протоколам SNMP/FTP/HTTP. Именно эти протоколы выбраны для опроса по той причине, что через них мы прямо или косвенно можем идентифицировать сетевой хост, как модуль управления APC NMC, не предоставляя при этом никаких учётных данных.

Опрос по протоколу FTP для нас интересен тем, что встроенный в NMC FTP-сервер уже на этапе подключения (ещё до ввода учётных данных) бесстыдно раскрывает нам модель NMC и версию AOS в FTP-баннере.

И если на модуле NMC выключен или ограничен к использованию протокол SNMP, но при этом не выключен протокол FTP, то из этого баннера мы сможем получить интересующую нас информацию.

Интерпретация результатов работы скрипта

Опишу для наглядности несколько примеров результата работы скрипта с пояснениями о том, какие выводы можно сделать в каждом конкретном случае.

В этом примере мы видим, что обнаружен и идентифицирован модуль NMC AP9630 через доступные нам протоколы SNMP и FTP:

Какие выводы можно сделать в данном случае:

В следующем примере обнаружен модуль NMC AP9618 через протоколы FTP и HTTP:

Выводы в этом случае следующие:

Ещё один пример, в котором мы обнаружили два хоста, которые не ответили по протоколам SNMP/FTP, но ответили через протокол HTTP:

Похоже, что в данном случае мы обнаружили уязвимые модули управления NMC1, и, после подтверждения этой информации, необходимо выполнять работы по их сетевой изоляции или замене на NMC2/NMC3.

Устройства с встраиваемыми модулями NMC1

Помимо силовых устройств APC, использующих съёмные модули управления NMC в виде плат под разъём SmartSlot, встречаются устройства и со встроенными модулями управления. К таким устройствам можно отнести, например, автоматические переключатели нагрузки ATS (Automatic Transfer Switch).

В первом типе моделей, например, у модели AP7723, используется встроенный модуль управления первого поколения NMC1. На мой запрос в тех.поддержку Schneider Electric о перспективах возможности обновления микрокода встроенного модуля управления (для закрытия уязвимостей Ripple20) для этого типа устройств был получен однозначный ответ о том, что выпуск обновлений производителем не планируется. Поэтому, учитывая невозможность физической замены модуля управления на более современную модель, единственным вариантом остаётся суровая сетевая изоляция такого устройства.

Переключатели AP44XX (например, модель AP4423) представляют собой более новую модельную линию и комплектуются более безопасными встроенными модулями NMC2, для которых на ранее упомянутой странице доступно обновление микрокода AOS до закрывающей уязвимости версии 6.9.6.

Несколько замечаний по настройке модулей NMC2/NMC3

Даже после замены модулей NMC1 на модули NMC2/NMC3 и обновления микрокода AOS до актуальной версии, закрывающей известные уязвимости, необходимо уделить особое внимание правильной настройке каждого такого модуля. А именно:

Разумеется, что все эти замечания представляются очевидными и практически обязательными к проработке. Однако, на практике не редко бывает так, что этим моментам администраторы не уделяют должного внимания или попросту их игнорируют.

Проверенный жизнью закон Мерфи гласит «Если что-то может пойти не так, пойдёт не так», поэтому задача администратора заключается в том, чтобы свести к минимуму всё то, что может «пойти не так».