Version research что это за программа

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

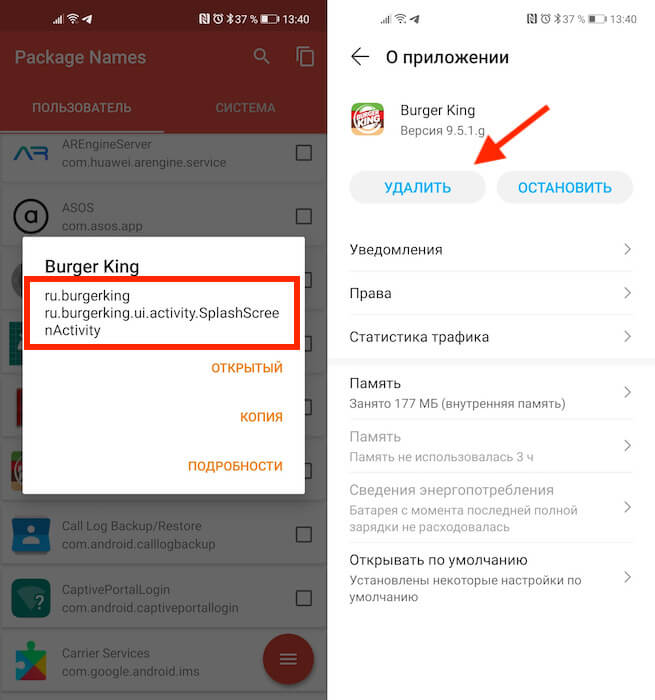

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

В красном квадрате приведен пример названия пакета

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

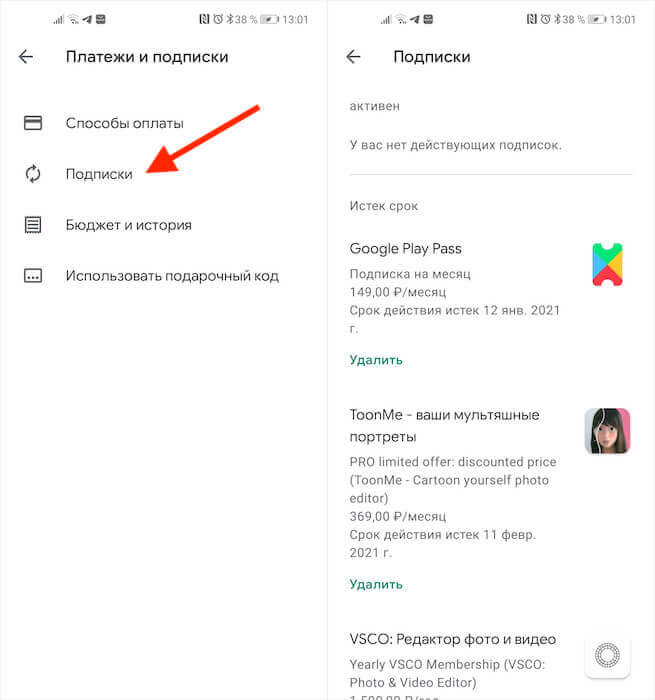

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.

Троянское приложение для Android обходит проверки Google Bouncer

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.

Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

Рис. Регистрация т. н. broadcast receiver.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

В том случае, если пользователь выбирает отмену установки, то вредоносная программа будет показывать запрос каждый раз при смене сетевого подключения. Можно предположить, что простой пользователь будет уверен в серьезности отображаемого уведомления и в какой-то момент, скорее всего, нажмет кнопку установки только чтобы избавиться от него. После запуска троян исполняется в качестве сервиса со своим зарегистрированным broadcast receiver, ожидая изменения подключения.

Когда такое изменение произойдет, троян попытается зарегистрировать себя с помощью сервиса Google Cloud Messages (GCM) для последующего получения сообщений. После этого, Android/Mapin попытается зарегистрировать зараженное устройство на сервере злоумышленников, отправляя туда такую информацию как имя пользователя, аккаунт Google, IMEI, регистрационный идентификатор (ID) и название своего пакета приложения.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Кроме показа рекламы, список выполняемых им вспомогательных функций достаточно обширен: изменение идентификатора publisher ID отображаемой рекламы, загрузка и запуск других приложений, отображение уведомлений пользователю, отключение режима администратора устройства, изменение адреса управляющего C&C-сервера, создание на домашнем экране Android ярлыков, которые ведут на URL-адреса загрузки приложений. После исполнения каждой задачи, полученной с помощью GCM, бот будет информировать об этом удаленный сервер с использованием протокола HTTPS.

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Лучшей практикой для поддержания своего устройства в безопасности является использование только официального магазина приложений для их загрузки. Кроме этого, необходимо уделять внимание отзывам и комментариям пользователей к размещаемым там приложениям. При установке приложения следует внимательно следить за запрашиваемыми приложением правами. Если вы заметили что-либо подозрительное в поведении приложения, его можно отправить в качестве образца в антивирусную лабораторию с соответствующими комментариями о причинах отправки.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.

LiveInternetLiveInternet

—Всегда под рукой

—Цитатник

Самый полный гид по головной боли Антон Лобода, врач-анестезиолог реаниматолог, специализирую.

Как похудеть в лице и убрать щеки: экспресс-советы Как похудеть в лице и убрать щеки: экспресс-со.

—Новости

—Помощь новичкам

—Рубрики

—Метки

—Приложения

—Ссылки

—Резюме

Плешакова Ольга Ивановна

—Музыка

—Фотоальбом

—Видео

—Поиск по дневнику

—Подписка по e-mail

—Интересы

—Друзья

—Постоянные читатели

—Сообщества

—Статистика

Программы-паразиты: как избавиться. Какие вы еще знаете?

Программы-паразиты: как избавиться. Какие вы еще знаете?

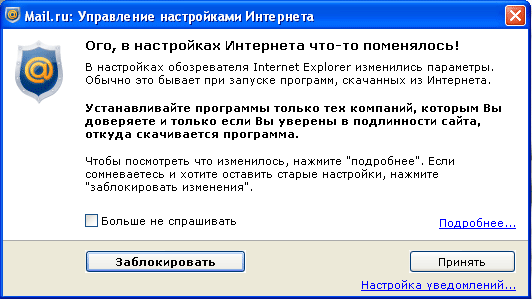

Если у Вас при входе в интернет выскакивает табличка «Ого, в настройках интернета что-то поменялось!» или похожая, Вы не можете изменить стартовую страницу, изменился поиск по умолчанию, в браузере появились новые панели инструментов, при загрузке компьютера выскакивают неведомые окна, начинают сканировать компьютер и рапортовать о существовании кучи проблем — в компютере завелись программы-паразиты. В этой статье я расскажу что это такое, откуда они берутся и как от них избавиться.

Спросите у любого счастливого хозяина новенького компьютера, что за куча ярлыков у него на рабочем столе или в меню «Пуск». Это и есть предустановленный софт, которым 99% пользователей обычно не пользуются и не хотят пользоваться. От него можно избавляться и чем раньше, тем лучше

Куплен принтер, сканер или МФУ, да любой дополнительный девайс. Для его работы надо установить драйвер в систему. Вставляем диск в дисковод, нажимаем кнопочку — новенькое устройство заработало и. Снова поздравляю — вместе с обычным, одним драйвером (которого вполне достаточно для правильной работы купленной техники) Вы выдали ордер на жительство в Вашем компьютере куче лишних программ

Компьютер не новый, скачали с официального сайта, проверили антивирусом полезную и интересную программу, установили её. И даже сняли ненужные галочки во время установки. Но к сожалению, программисты очень часто и не показывают юзерам окон для отмены установки триальных (временных) платных версий своих программ, а включают алгоритм установки их параллельно бесплатной программе

Продолжать можно долго, но перейдём к следующему вопросу

Чем они грозят компьютеру?

1. Панели инструментов (toolbars) занимают полезное пространство окна браузера, препятствуя свободному доступу к нужной и полезной информации.

2. Занимают оперативную память и ресурсы процессора и, в зависимости от их количества, могут существенно замедлить работу компьютера.

3. Практически всегда запускаются вместе с операционной системой а также с браузером, тем самым существенно увеличивают время их загрузки.

4. Могут проводить за спиной у пользователя какую-то свою «недокументированную» деятельность: собирать и передавать своим хозяевам историю посещения интернета, персональную информацию, пароли, модифицировать веб-страницы, поисковую выдачу, перенаправлять на другие ресурсы.

5. Ведя свою «деятельность» могут сильно понизить скорость Интернета.

6. «Халявные» улучшальщики, чистильщики, обновляльщики и оптимизаторы редко бывают полезны, а часто — наоборот.

7. Не всегда качественно написанные и оттестированные программистами, могут быть причиной самых разнообразных иных «глюков» компьютера.

Откуда они берутся?

В отличие от ненужностей, называемых «hijack startpage» вроде webalta.ru apeha.ru, www.ctel.ru, www.smaxi.net, mygame.com.ua, в появлении данных проблем пользователь виноват частично сам. Обычно эти программы честно предупреждают пользователя о том, что они будут устанавливаться (хотя, может, не всегда так явно, как хотелось бы).

Практически все бесплатные программы, игры, а также и некоторые платные имеют этот «халявный довесок»:

При установке ICQ «довески» прячутся в пункте «Настройка установки»

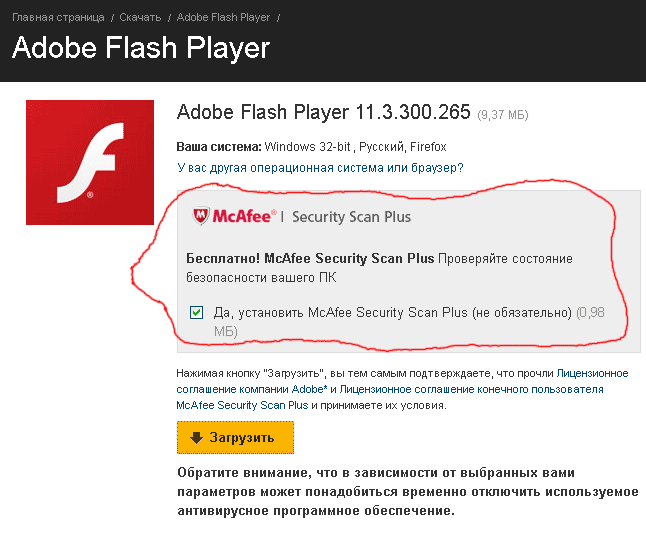

При обновлении программ, плагинов:

При обновлении Adobe Flash Player не пропустите установку McAfee Security Scan Plus!

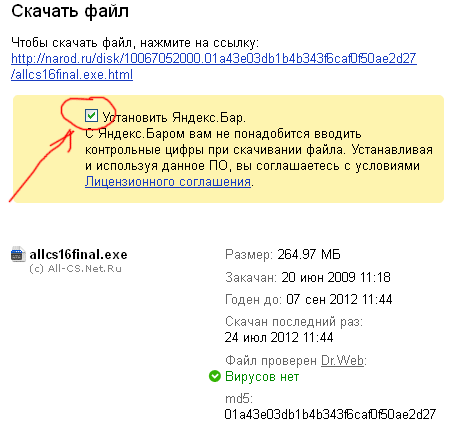

При скачивании файлов из файлообменников:

При загрузке файлов из интернета не пропустите «предложение» установить какой-нибудь Яндекс.Бар

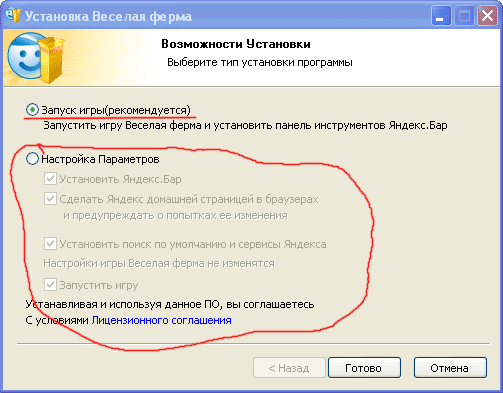

При установке игр, если не обращать внимание на настройку параметров, установится куча ненужных опций

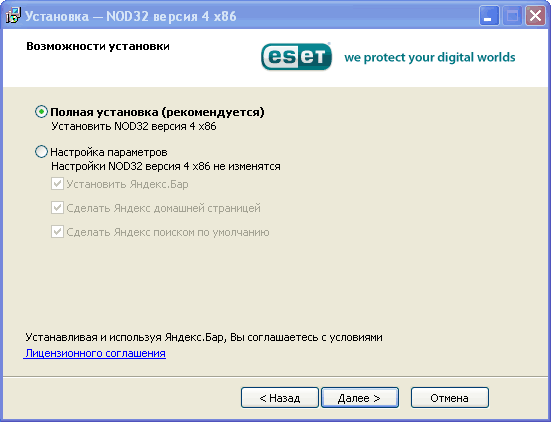

Оказывается, что при установке платных программ (например антивирус NOD32) также нужно быть внимательным, чтобы не «подхватить» какой-то Яндекс.бар вместе с сервисом хранения фотографий «всего лишь за 590 руб на 1 год»:

Вообще, встраивать в платные программы рекламные материалы — это уже жлобство

Можно приятно удивиться, что при установке антивируса Avira его SearchFree Toolbar НЕ ОТМЕЧЕН галочками по умолчанию

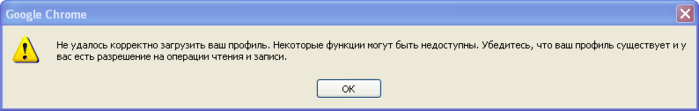

В результате наших невнимательных действий получим такие или похожие всплывающие окна, невозможность изменить стартовую страницу, тулбар в браузер, новую иконку в трей и в автозапуске:

Mail.ru: Управление настройками интернета: «Ого, в настройках интернета что-то поменялось!»

Как с этим бороться?

Лучше этого конечно не допускать, но если уж такое произошло, то необходимо зайти в «Установку и удаление программ» и подчистую поудалять программы-паразиты, которые по неосторожности впустили в компьютер. Вот список из таких программ, которые часто встречаются:

Ask Toolbar

Ask Toolbar Updater

AlterGeo Magic Scanner

Avira SearchFree Toolbar

Bing Bar

Carambis Driver Updater

DAEMON Tools Toolbar

Google Toolbar

Guard@Mail.Ru

Hamster Free ZIP Arhiver

Hamster Lite Arhiver

ICQ Toolbar

livetools

McAfee Security Scan

McAfee SiteAdvisor

Norton Security Scan

Rambler-Ассистент

Skype Click to Call

Skype Toolbars

Ticno multibar

Ticno Indexator

Ticno Tabs

Uniblue DriverScanner

Vpets

Windows iLivid Toolbar

Яндекс.Бар

Mail.Ru Спутник

При удалении Guard.mail.ru сопротивляется и нагло врёт о том, что он «охраняет компьютер от вредоносных программ». На самом деле он охраняет только службы Mail.ru (стартовую страницу, поиск и т.д.)

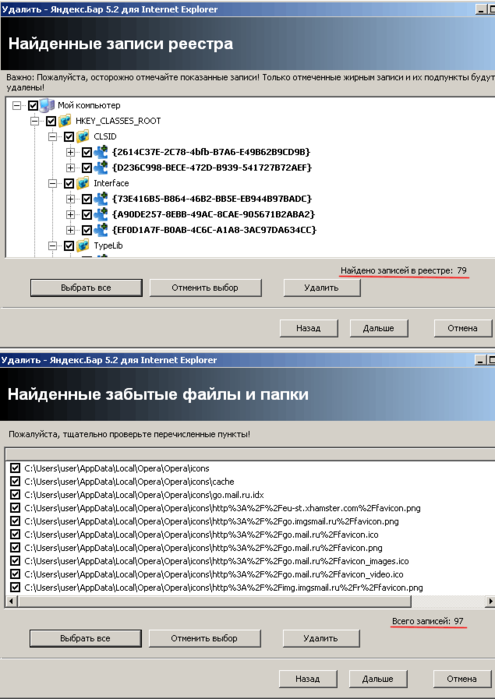

Ещё лучше воспользоваться какой-то продвинутой программой-деинсталлятором. Например, Revouninstaller, чтобы она поподчищала за этими программами все возможные «хвосты», которые остаются в системе после обычной деинсталяции:

Программа-деинсталятор Revouninstaller после удаления Яндекс.Бара стандартными средствами находит и удаляет от него ещё много «хвостов» как в реестре, так и на жёстком диске

После удаления этой гадости необходимо вручную поисправлять в браузерах стартовые страницы, поиск по умолчанию, поудалять ненужные дополнения. Хотя иногда и этого бывает недостаточно: оно иногда так глубоко прописывается в браузере, что искоренить его полностью проблематично.

После удаления Яндекс.Бара в браузере иногда остаются непонятные глюки

В таком случае проще и быстрее их также попереустнавливать при помощи программы деинсталяции (но не забывайте что в таком случае могут пропасть закладки, сохранённые пароли, история посещений и нужные дополнения).

Удачи всем вам, будьте внимательны и не попадайтесь!

p.s. Кстати, а как вы относитесь к таким программам как (удалили бы или нет?)

Элементы Яндекса, Yandex браузер, Служба автоматического обновления прорамм (Mailru Updater), Zona, Uniblue SpeedUpMyPC, PCUtilitiesPro Optimizer Pro, PCUtilitiesPro Driver Pro

Get Styles, Softonic toolbar on IE and Chrome

Google Chrome (с паразитом яндексом)

Advanced System Protector

ReviverSoft Registry Reviver

PC Performer

MiPony, metaCrawler

WebConnect

Web Assistant

BitGuard, FilesFrog

Browser Defender, Image Converter, Image Editor Packages, Mobogenie, Movies Toolbar, OpenIt

MediaGet — маскируется под torrent-клиента (можно удалить и использовать нормальный, например, qbittorrent)

eBay Worldwide OEM

Microsoft Silverlight Microsoft Corporation

SocialJogger CyberLink Corp.

Windows Live Essentials Microsoft Corporation

Микрочипы в вакцинах? Анализ крови даёт удивительные результаты

Дискуссии о вакцинах и вакцинации от COVID-19 не затухают, а, наоборот, становятся всё более горячими. Даже серьёзные медики сомневаются, что у них есть полное представление о составе тех препаратов, которыми делаются прививки. Что же там находится на самом деле?

От чего умирают люди?

Скепсис российских медиков лишь усилился после недавнего заявления академика А. Гинцбурга (Институт Гамалеи, разработчик линейки «Спутников»). Он упомянул какие-то «маркеры» в препарате «Спутник V», которые позволяют определить, кто вакцинацию проходил, а кто лишь купил справку о вакцинации. Об этих «маркерах» в официальной информации о «Спутнике V» ничего не говорится.

Масла в огонь споров и сомнений по вопросу о составе прививочных препаратов добавила конференция учёных-патологоанатомов, которая прошла 20 сентября этого года в Германии в Институте патологии в Ройтлингене (Pathologischen Institut in Reutlingen). В мероприятии, как отмечают СМИ, участвовало от 30 до 40 специалистов, в том числе из Австрии. Ключевыми фигурами были:

Скриншот страницы pathologie-konferenz.de/en/

В центре внимания участников конференции были результаты вскрытий восьми умерших после вакцинации от COVID-19, которые проводились в этом году под руководством профессора Арне Буркхардта. Результаты упомянутых вскрытий удивительным образом подтверждают выводы коллеги Арне Буркхардта профессора, доктора Питера Ширмахера (Prof. Dr. Peter Schirmacher). Последний сделал вскрытия более 40 умерших, имевших инфицирование вирусом ковида. Питер Ширмахер уверенно заявил, что около трети из них умерли не от ковида, а от вакцинации против ковида.

Эти заявления были сделаны летом, власти и подконтрольные им СМИ пытались замолчать или опровергать выводы профессора. И вот подоспела конференция патологов в Ройтлингене, которая вновь вскрыла смертельную опасность вакцинаций против ковида.

Они уже в нас

Конференция транслировалась по видеосвязи. На ней были представлены многочисленные фотографии и рисунки, наглядно дополнявшие картину, которую описывали выступавшие патологи.

Анализ тонких тканей умерших проводился с помощью специального, так называемого «темнопольного» микроскопа. Он позволил выявить содержание в тканях посторонних микрочастиц, которые по форме представляют собой явно неживые структуры достаточно правильной геометрической формы. Внешне они выглядят… как микросхемы!

Скриншот кадра видео Cause of death after COVID-19 vaccination & Undeclared components of the COVID-19 vaccines / odysee.com

Версий появления таких инородных объектов две. Либо они были введены в кровоток готовыми, либо сформировались в организме человека из наночастиц, содержащихся в вакцине. Случайное попадание посторонних частиц в тело человека исключается, поскольку одни и те же инородные объекты выявлены у всех умерших после вакцинации.

Упомянутый выше профессор, доктор Вернер Берггольц как специалист по микрочипам высказал своё мнение по поводу «открытия» патологов. Он не исключает возможности использования выявленных в тканях умерших частиц в качестве тех самых «маркеров» и «идентификаторов», о присутствии которых в вакцинах высказывали подозрения сторонники так называемой «теории заговора».

Pfizer с дополнениями

Это размышление профессора вполне корреспондирует с мнением тех специалистов, которые пытались и пытаются выявить «маркеры» вакцин без вскрытия, путём углублённого химического и физического изучения самих препаратов. Есть ряд исследований, в которых говорится об обнаружении в составе по крайней мере двух препаратов – Pfizer и Moderna (мРНК-вакцины) – графена (также оксид графена), который никакой медицинской роли не выполняет, но вполне годится на роль «маркера», «идентификатора». Масла в огонь добавило заявление Карен Кингстон (Karen Kingston), бывшей сотрудницы компании Pfizer. Кингстон утверждает, что хотя и в патентах на вакцину Pfizer оксид графена не упоминается, он фигурирует в ряде сопроводительных документов.

Скриншот кадра видео Stew Peters show «Former Pfizer Employee Confirms Poison in COVID ‘Vaccine’»/ redvoicemedia.com

Ещё одно направление изучения «пытливыми скептиками» необъявленных производителями вакцин компонентов и свойств препаратов – попытки идентифицировать получивших вакцины людей с помощью специальных технических средств. Та яростная энергия, с которой «Силиконовая мафия» (ведущие IT-корпорации, контролирующие интернет и социальные сети) удаляет публикации подобного рода, также наводят на мысль, что нет дыма без огня.

Трудно поверить, что сказанное на конференции в Ройтлингене по поводу инородных частиц в прививочных препаратах – лишь «дым», который быстро рассеется. Дыма без огня не бывает. Просто этот огонь тщательно скрывают. До того момента, когда начнется вселенский пожар, который уже не остановишь.

Участники конференции приняли резолюцию с призывом к властям Германии, Австрии и других стран начать проводить массовые патологоанатомические исследования умерших после вакцинаций от ковида, обращаться с соответствующими запросами к производителям препаратов и, конечно же, немедленно остановить дальнейший процесс прививок от COVID-19 до полного прояснения вопроса.

Казалось бы, при чём тут Гейтс?

Идея вживления микрочипа в тело человека через прививочный укол вынашивалась мировой элитой давно. В «Prevent Disease.Com» (электронном издании США, специализирующемся на разоблачении планов американской и международной «медицинской мафии») ещё в 2009 году появилась статья «Are Populations Being Primed For Nano-Microchips Inside Vaccines?». Название статьи на русском: «Подталкивается ли население к принятию наночипов, упрятанных в вакцины?». Как отмечалось в указанной статье, ещё в последние годы ХХ века удалось разработать микрочипы нового поколения, основанные на использовании нанотехнологий. Сверхкомпактные (не больше пылинки, радиус порядка 5 микромиллиметра, что примерно в 10 раз меньше радиуса волоса) и недорогие. Вот что, в частности, говорилось в указанной выше статье: «Запущенный Всемирной организацией здравоохранения сценарий с пандемией свиного гриппа как нельзя лучше подходит для пропаганды и принуждения населения добровольно согласиться на введение микрочипов через нановакцины. Всё это будет сделано под лозунгом «высшего блага» для человечества».

Пять лет тому назад была запущена частно-государственная инициатива под кодовым названием «ID2020». Её инициатором был Билл Гейтс, основатель и руководитель IT-корпорации Microsoft, одновременно основатель и руководитель крупнейшего в США благотворительного фонда. Инициатива была поддержана ООН. Суть её проста – провести глобальную цифровую идентификацию населения для того, чтобы мировая элита могла его держать под своим контролем. В первых выступлениях Билла Гейтса как главного энтузиаста тотальной цифровой идентификации он не скрывал, что идентификация через чипизацию является самым простым и надёжным способом решения поставленной задачи.

Но встретив непонимание и даже гневные протесты со стороны ряда политиков и общественных деятелей, Гейтс больше эту идею не озвучивал. И, как считают некоторые эксперты, продолжал её двигать, давая деньги на разработки наночипов, которые станут «бесплатной добавкой» к прививочным препаратам. Решением задачи «наночип и вакцина в одном флаконе» занимались совместно, в тесной кооперации две структуры, находящиеся под контролем Билла Гейтса: упомянутое выше частно-государственное партнёрство «ID2020» и Альянс по вакцинациям GAVI (также частно-государственное партнёрство). Уже в 2018 году все упоминания о наночипах в составе вакцин были удалены с сайтов «ID2020» и GAVI.

Что с того?

Хотя с конференции в Ройтлингене прошло почти два месяца, вы наверняка ничего про неё не слышали – и это яркий пример контроля, установленного «Силиконовой мафией» над каналами распространения информации.

Видео и другие материалы конференции блокируют всеми возможными способами, а там, где нельзя заблокировать, выступают с плакатными «разоблачениями» прозвучавших там «фейков».

Чего только не сделаешь ради воспитания в людях доверия к «спасительным» вакцинам!