Video ui exe что это за процесс windows 10

Video.UI.exe и Music.UI.exe — что это за процессы в Windows 10?

Кнопки управления удобно расположены — внизу идет панель с регулятором громкости, кнопка субтитров, перемотка назад, стоп/пауза, перемотка вперед, переключение на весь экран.

Музыка Groove — позволяет воспроизводить аудио-файлы, в том числе и те, которые загружены в OneDrive. В некотором смысле это аудио-плеер. В Windows 8/8.1 приложение называлось Xbox Music. Внешний вид программы:

Чтобы Музыка Groove не загружалось вместе с Windows, то можно попробовать его отключить из автозагрузки. Для этого можно использовать например CCleaner:

Есть еще один продвинутый анализатор автозагрузки — AnVir Task Manager. Тоже бесплатный. Возможно таким способом и Кино и ТВ получится отключить.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Удалить Video.UI.exe

Что Video.UI.exe такое?

Video.UI.exe — это исполняемый файл, врамкахчивый корпорацией Майкрософт в рамках развлекательной платформы Xbox Live. Это основной компонент этого приложения (также известный как Qune), и он, как правило, находится в C: »Программные файлы »WindowsApps»Microsoft.zuneVideo или YoYo игры папку. Это не основной файл Windows, поэтому он может быть удален, если он вызывает какие-либо проблемы, однако, что не должно произойти, как реальный файл работает в фоновом режиме и не проявляет никаких симптомов. Если файл обнаруживается вашими средствами безопасности или AV-двигателями, это обычно означает, что другой вредоносный файл использует свое имя, чтобы как можно дольше оставаться скрытым в системе. В этом случае нет никаких сомнений в том, что вы должны удалить Video.UI.exe с вашего устройства.

Как Video.UI.exe работает?

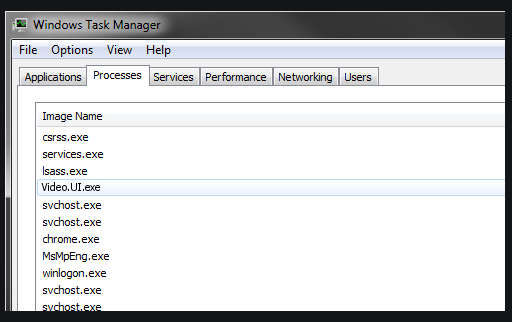

Если Video.UI.exe это законный файл, он не должен влиять на вашу систему в любом случае. Вы можете проверить местоположение файла, чтобы увидеть, если он появляется в правой папке или нет. Чтобы проверить его местоположение, вы должны открыть свой менеджер задач (нажмите Ctrl-Alt-Delete или нажмите на панель задач и выберите менеджер задач), найти процесс, нажмите на него и выбрать место расположения файла. Место, в каком вы должны оказаться, — это C: «Программные файлы »WindowsApps» или C: «Windows»System32. Если вы этого не сделаете, вполне вероятно, что вы имеете дело с вредоносными программами.

Если файл на самом деле вредоносный элемент, используя Video.UI.exe имя, в дополнение к нему не является правой папке, вы заметите другие симптомы, а также. Злокачественное программное обеспечение часто влияет на использование процессора. Если вы видите необычайно высокое использование процессора, вполне возможно, что у вас есть небезопасные файлы на вашем компьютере. Другие общие симптомы включают замедление, замораживание и остановки. Если вы испытываете любой из них, устранить Video.UI.exe из вашей системы без дальнейших задержек.

Как Video.UI.exe удалить?

Если у вас есть вредоносный элемент или элементы на вашем устройстве, вы не должны стесняться удалить Video.UI.exe и другие инфекции. Ручное Video.UI.exe удаление не рекомендуется, так как вы можете устранить неправильный файл или оставить другие вредные элементы позади. Для того, чтобы избавиться Video.UI.exe и очистить вашу систему от всех угроз, вам нужно будет использовать вредоносные программы предотвращения и удаления инструмента. Анти-вредоносные утилиты, представленные на нашей странице может помочь вам в этом. Утилита будет выполнять полное сканирование системы и обнаруживать все злокачественные компоненты. Он будет удалять Video.UI.exe вместе с другими паразитами и улучшить вашу безопасность в Интернете двигаться вперед.

Offers

Скачать утилиту to scan for Video.UI.exe Use our recommended removal tool to scan for Video.UI.exe. Trial version of WiperSoft provides detection of computer threats like Video.UI.exe and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about WiperSoft and Uninstall Instructions. Please review WiperSoft EULA and Privacy Policy. WiperSoft scanner is free. If it detects a malware, purchase its full version to remove it.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.

Что такое Video.UI.exe? Полное руководство по исправлению

Ряд пользователей недавно спросили, что такое Video.UI.exe? Многие утверждают, что Video.UI.exe влияет на эффективность их систем. И именно подозреваемый создает ошибки на своем компьютере.

Многие говорят, что сделал Video.UI.exe это законный файл, который проникает в нашу систему и вызывает серьезные проблемы с Video.UI.exe вирус.

Итак, что же такое video.UI.exe? Все можно было предположить, но мы не можем однозначно утверждать, вирус это или троянский конь, без убедительных доказательств и испытаний. Однако мы предоставили вам всю информацию и решения в этом руководстве, если вы также столкнетесь с этой проблемой.

Вам просто нужно внимательно ознакомиться со статьей. Мы сделали за вас весь фоновый анализ. И мы надеемся, что к концу статьи вы узнаете, как решить эту проблему.

Что такое Video.UI.exe?

Это не требует большой мощности ЦПУ. Когда вы его используете, вам не нужно ничего делать. Некоторые пользователи утверждают, что это вирус или вредоносная программа, которая ломается и наносит большой ущерб их компьютеру.

Некоторые утверждают, что он потребляет силу процессоры и Графические процессоры и приводит к значительному снижению производительности вашего компьютера.

Это произойдет, если пользователи загружают вредоносные файлы с неавторизованных веб-сайтов вместо законного Video.UI.exe. Вам просто нужно запустить антивирусный поиск на своем ПК, чтобы убедиться, что у вас есть вредоносное вредоносное ПО или легальный исполняемый файл.

Когда антивирусная проверка завершена и Video.UI.exe показывает. Прочтите приведенную ниже инструкцию, чтобы узнать, что делать, если вы обнаружите, что этот исполняемый файл является вредоносным.

Video.UI.exe безопасен, это вирус или вредоносное ПО?

Чтобы подтвердить, если Video.UI.exe является легитимным файлом или нет, вы должны проверить его местонахождение. Адрес этого исполняемого файла: C: \ Program Files \ Microsoft Corporation \ Операционная система Windows 10 \ Video.UI.exe Вы найдете этот файл здесь, а не где-либо еще.

Если вы рассматриваете здесь подозрительный каталог, возможно, будет разумным решением проанализировать этот процесс дальше.

Во всех хороших операциях Windows нет проверенного знака подписи ни для положительной, ни для отрицательной подписи. Некоторые важные факты о Video.UI.exe вам следует знать следующее:

- Издатель: Корпорация Microsoft Местонахождение: C: \ Program Files \ Microsoft Corporation \ Операционная система Windows 10 \ подпапке Размер: 6921864 байт Полный путь: C: \ Program Files \ Microsoft Corporation \ Операционная система Windows 10 \ Video.UI.exe SHA1: f8111445955a86c09fdf48ba4fb117d8a9cd807c SHA256: 7c4efbdde95c42224d738e9d0e3c5f1c3f050b2fdc74525db4be6cc3eefd2895 MD5: 4c4b6ce29b2022a34d70d4c7cb92aa11

Вы должны подтвердить легитимность этого исполняемого файла, прежде чем решите удалить или удалить его со своего компьютера. Для этого вы можете найти этот файл в диспетчере задач Windows.

Как только вы найдете его местоположение, вы сможете сравнить его с вышеупомянутыми фактами. Подозрение на то, что вам может быть диагностирован вирус, должно быть быстро устранено.

Вы можете установить программу полной безопасности, например Malwarebytes полностью удалить Video.UI.exe вирус. Обратите внимание, что не каждый инструмент может обнаруживать любые типы вредоносных программ, и до получения эффективных результатов следует пробовать различные решения.

Кроме того, сама конфигурация вируса вызовет Video.UI.exe удаление. В этом случае должен быть разрешен безопасный режим с подключением к сети.

Требуется защищенная система, которая деактивирует большинство процессов и просто активирует инструменты и драйверы. Если у вас есть программа безопасности, вам следует выполнить обзор системы.

Могу ли я удалить или удалить Video.UI.exe?

Любой защищенный исполняемый файл без законной цели не должен удаляться, поскольку это может повлиять на производительность любых программ, связанных с файлом.

Убедитесь, что все приложения и системы обновлены, чтобы предотвратить появление файлов манипуляция вопросы. Обновления программ и тестовых драйверов происходят часто. Если речь идет об улучшениях безопасности, вероятность возникновения таких проблем практически отсутствует.

Примерно 9 процентов Некоторые люди удаляют этот файл согласно различным отчетам в Интернете, и он может быть безопасным, но вы можете проверить себя, является ли он безопасным или вирусным.

T поэтому для решения этой проблемы вам необходимо загрузить надежную программу.

Если файл определен как вредоносный, Video.UI.exe будут отключены, а соответствующее вредоносное ПО будет удалено. Однако лучшим решением этих подозрительных проблем является Reimage. Вы можете запустить полный анализ системы с помощью Reimage, и это очень поможет.

Если его невозможно удалить, возможно, вам потребуется удалить операционную систему Windows 10. чтобы полностью удалить его. В Панели управления Windows вы можете использовать опцию «Добавить / удалить программу».

Распространенные сообщения об ошибках в Video.UI.exe

- «Не удается найти Video.UI.exe». «Ошибка приложения Video.UI.exe.» «Video.UI.exe не найден». «Ошибка запуска программы: Video.UI.exe.» «Video.UI.exe столкнулся с проблемой и должен быть закрыт. Приносим свои извинения за неудобства.» «Неверный путь к приложению: Video.UI.exe». «Ошибка Video.UI.exe». «Video.UI.exe не запущен». «Video.UI.exe не является приложением Win32».

Или даже во время загрузки операционной системы Windows. Имея записи о том, когда и где Video.UI.exe Произошедшая ошибка имеет решающее значение в решении проблемы.

Как исправить Video.UI.exe?

Один из самых простых способов предотвратить Video.UI.exe проблема связана с чистым и свободным от вирусов компьютером. Это гарантирует, что сканирование вредоносных программ завершено, жесткий диск очищается с помощью Cleanmgr и SFC / Сканноу.

Вам больше не нужно удалять программы, вы управляете всеми самозапускающимися программами с помощью MSConfig, поэтому вы можете обновлять Windows автоматически. Не упускайте из виду резервное копирование или хотя бы регулярно определяйте точки восстановления.

Вы можете попытаться вспомнить, что вы делали или последнее, что вы установили в своей системе, прежде чем проблема, с которой вы столкнулись, превратилась в большую проблему. Используя команду « resmon » для классификации проблемных процессов.

Вы также можете попытаться исправить установку или, в случае Windows 8, вы можете выполнить DISM.exe / Online / Очистка-изображение / Восстановить здоровье команду в случае возникновения критических проблем вместо переустановки винды.

Это позволяет исправить операционную систему без потери каких-либо данных. Иногда можно подумать, что следующие инструменты помогают анализировать Video.UI.exe механизм на вашем компьютере.

Диспетчер задач безопасности показывает все активные Задачи Windows и синхронизированные скрытые процессы, такие как отслеживание клавиатуры и браузера. Вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь, обозначается единым рейтингом риска.

Это антивирусное приложение обнаруживает и удаляет шпионское, рекламное ПО, трояны, кейлоггеры, вирусы и трекеры с вашего жесткого диска.

Загрузите или переустановите Video.UI.exe

Более того, поскольку они скрыты как исполняемые файлы, вы не можете распознать такие вирусы. Следовательно, программное обеспечение следует переустановить, когда у вас есть выбор: загрузить или переустановить.

Операционная система Windows 10 можно переустановить с исходным приложением.

Информация об операционной системе

Вывод!

Это все, что у нас есть для вас относительно Video.UI.exe руководство по удалению. Мы надеялись, что нам удалось предоставить вам всю необходимую информацию.

Нажмите Ссылка на для запуска бесплатного сканирования на наличие ошибок, связанных с Video.UI.exe.

Оставьте комментарий Отменить ответ

Этот сайт использует Akismet для уменьшения количества спама. Узнайте, как обрабатываются ваши данные комментариев.

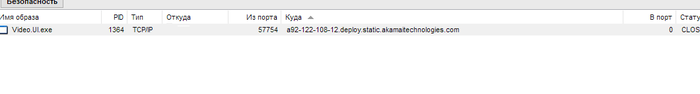

Соединение Video.UI.exe c сервером Akamai Technologies

Доброго времени суток. Вопрос к продвинутым пользователям компьютеров, безопасникам, админам.

Такое вот соединение было процесс Video.UI.exe c сервером Akamai Technologies. В инете пишут, что этот сервер используется службами обновления винды. Video.UI.exe приложение из набора стандартных приложений winddows. Но зачем файлу видеопроигрывателя туда лезть?

соединение Статус Closed_item, видимо значит Неактивно. В инете не нашел информации по связи этого файла и сервера.

wiki: Akamai Technologies — поставщик услуг для акселерации веб-сайтов, провайдер платформ доставки контента и приложений. Использует 240 000 территориально распределённых серверов для более быстрой доставки контента посетителям.

Обновления через акамай ходят, всё нормально

Ответ на пост «Вирус майнер nt kernel system и как с ним бороться. ( Когда открываю диспетчер задач фпс повышается )»

Эхх. где ты раньше был.

Тоже напоролся на этот вирус, пришлось долго мучаться, но всё же смог его удалить.

Если кому поможет, то боролся я с ним так: Пока искал инфу про этот вирус, напоролся на этот сайт: https://it-tehnik.ru/virus/virus-close-browser.html С него я скачал старую версию Касперского. Т.к. сайт не официальный, то вирус его не закрывал. Позже в самом Касперском я обновил его до актуальной версии и просто провёл сканирование и последующую очистку компа.

Может мой способ не самый лучший, но я всё равно хочу его опубликовать, мало ли кому поможет.

Ответ на пост «Надежный пароль и пара советов по информационной безопасности»

Поэтому не стоит скачивать что либо с не проверенных источников!

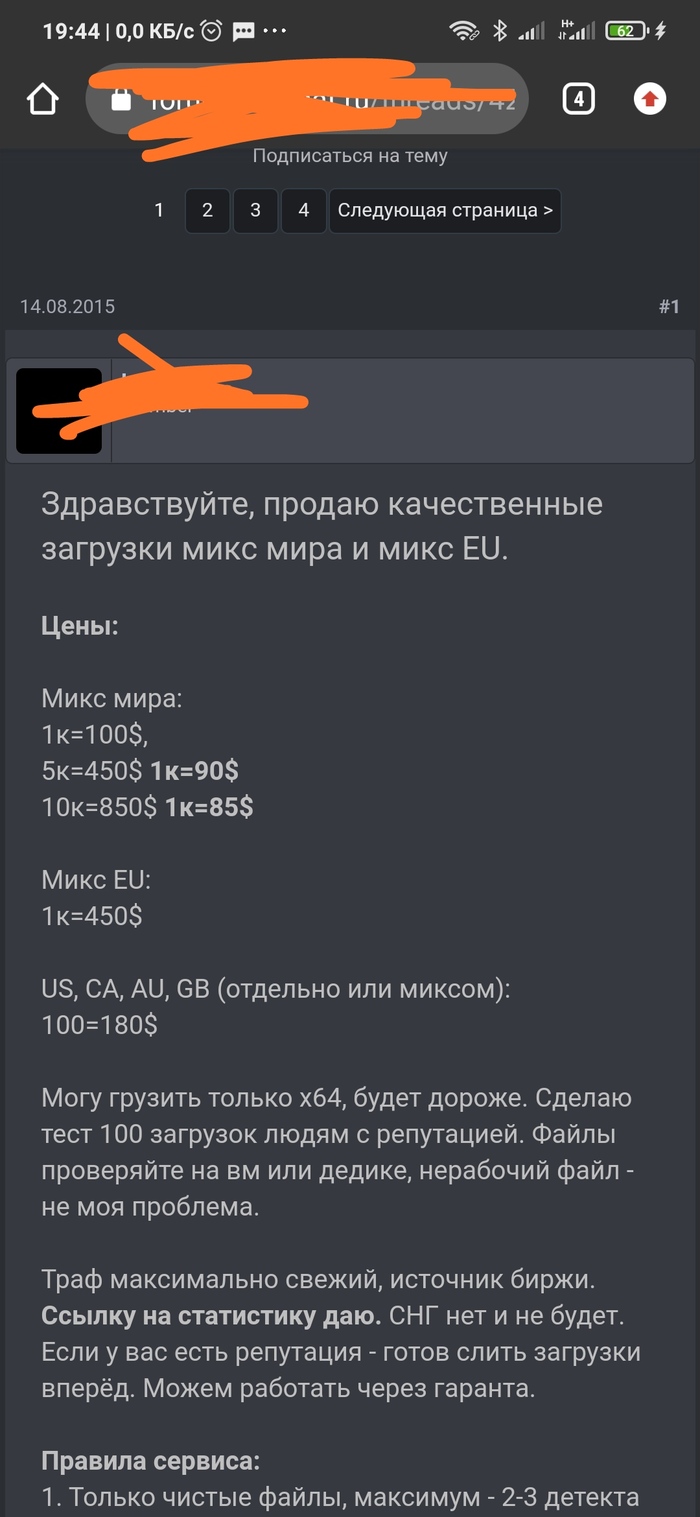

Существует целый ряд форумов где можно купить любого рода вирусные программы, причем не в деркнете, для того что бы его найти достаточно погуглить 10 минут.

Вот к примеру можно купить загрузку своего файла на 10 000 ПК всего за 850$

А вот за 150$ можно купить свой стилер

Итого за 1000$ злоумышленник может получить доступ до приватной информации на 10 000 ПК!

Резюмируя, не стоит ничего скачивать с не проверенных сайтов.

P.S. Чукча не писатель

Антивирусная маска

Записки ведущего #46 Баста, карапузики, кончилися танцы

Привет всем моим подписчикам и Пикабутянам! Я пишу о праздниках и около праздничной суете.

В стране бушует вирус, и эта тема коснулась нашей братии на 146%. Сейчас я приоткрою завесу тайны о настроениях за кулисами организаторов и ведущих торжеств.

Для начала о моей ситуации на апрель:

👉 10.04 Юбилей

👉 11. 04 Свадьба

👉 12.04 Квиз в ресторане

Всё полетело к чертям.

100% Отмены.

👉 18.04 Свадьба

👉 25.04 Свадьба

👉 30.04 Свадьба

Под бооольшим вопросом.

Все чаты ведущих и организаторов переполнены паникой. Коллеги обсуждают как сохранить свои мероприятия. Обсуждают тему возврата или невозврата предоплат.

Прекрасно понимаю, что долгое ожидание торжества со стороны невест, и финансовая нестабильность со стороны подрядчиков побуждает людей на не самые светлые поступки :

Но дело даже не в том, чтобы отгулять долгожданное событие или получить гонорар. Суть в том, что в угоду своих желаний, не стоит отправляться в общественные места пренебрегая опастностью заражения себя и близких.

Вчера вечером я принял решение, что на свои торжества в апреле я не поеду и либо предложу провести свои мероприятия коллегам, либо верну предоплату.

У меня двое детей и если заражусь, то мы с супругой поедем на 21 день во взрослый карантин, а дети (7, 5 лет и грудничёк 6ти месяцев) в детский стационар. Так себе перспектива.

Интернет переполнен видео где вместо того, чтобы сидеть по домам-люди жарят шашлык, а другие делают про первых видеообзоры и гуляют в центре города. Сколько из них уже стало потенциальными носителями?

Я вас очень прошу- не гуляйте на торжествах, как минимум в ближайший месяц. Оградите себя и своих близких. Всё это через несколько месяцев обязательно закончится и тогда хоть неделю веселитесь. Тем более, по окончании всей этой истории праздник вам выйдет значительно дешевле 😁

Не давайте вирусу повода и всё будет лучше.

Радость от мимолётного торжества может нивелироваться последствиями, о которых (возможно) придётся Горько пожалеть.

p. s. В свете последних событий, следующий пост будет то же весьма мрачен.

Будет интересно, хоть и не особо весело. Подписывайтесь. Погрустим вместе.

Ответ на пост «А ты переживаешь за себя?»

Безотносительно содержания, просто зацепил заголовок.

Читаю всяко разное, мотает от «да, вроде, ничего, переживем небось» до муторного «мы все умрём, не от вируса, так от тотального крандеца». Боюсь, что всему придет хана и придется выживать на мою смешную зарплату.

А ты переживаешь за себя?

Когда ты в Китае и очень не хочешь заболеть новый вирусом!

Срок действия вашей лицензии.

Является ли это причиной компенсации рекламодателю, за некачественно оказанную услугу?

Является ли это рекламой/антирекламой Microsoft?

Про бесплатный антивирус

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Разумеется, в первую очередь представители органов безопасности действуют методом убеждения. «Ты не выйдешь отсюда, пока не разблокируешь телефон», — говорят они задержанному, положив перед ним документ, где английским по белому написано, что «предъявитель сего имеет право досмотреть содержимое мобильных устройств» задержанного. Вот только о том, что задержанный обязан собственный телефон разблокировать, в документе ни слова. Что совершенно не мешает органам безопасности беззастенчиво пользоваться правом, которого у них нет.

Трудно в такое поверить? На самом деле не очень: последний такой случай произошел буквально на днях. Американский гражданин Сидд Бикканнавар (Sidd Bikkannavar), работающий в NASA, был задержан на границе при въезде в страну; именно «словом и пистолетом» его убедили разблокировать корпоративный смартфон.

Впрочем, подобные меры можно применять не всегда и не ко всем. Мелкого мошенника, брачного афериста или просто любителя накачать музыки «про запас» без внятных доказательств в тюрьму не запрешь, равно как и серьезного преступника с деньгами и адвокатами. Данные приходится расшифровывать, а пароли — вскрывать. И если в делах, связанных с тяжкими преступлениями и угрозой национальной безопасности (терроризм), руки у экспертов развязаны, а ограничений (финансовых и технических) практически нет, то в остальных 99,9% случаев эксперт жестко ограничен как доступными вычислительными возможностями лаборатории, так и временными рамками.

А как с этим обстоят дела в России? На границе устройства разблокировать пока не заставляют, но… процитирую эксперта, который занимается извлечением информации с телефонов и компьютеров задержанных: «Самый действенный способ узнать пароль — это звонок следователю».

Что можно сделать за 45 минут? А за два дня?

Фильмы не всегда врут. На одной из выставок ко мне подошел человек, в котором я сразу опознал начальника полицейского участка: большой, лысый и чернокожий. Информация с жетона подтвердила первое впечатление. «У меня в участке штук двести этих… айфонов, — с ходу начал посетитель. — Что вы можете сделать за 45 минут?» С такой постановкой вопроса мне раньше сталкиваться не приходилось. Впрочем, на тот момент (три года назад) еще были популярны устройства без сканера отпечатков, Secure Enclave только-только появился, а с установкой jailbreak проблем, как правило, не возникало. Но вопрос занозой засел у меня в голове. Действительно, а что можно сделать за 45 минут? Прогресс идет, защита усложняется, а времени у полиции больше не становится.

В самых незначительных делах, когда телефон или компьютер пользователя конфискуются «на всякий случай» (например, задержали за мелкое хулиганство), у следствия не будет ни времени, ни сил, ни зачастую работников высокой квалификации для вскрытия пароля. Не удалось разблокировать телефон за 45 минут? Обратимся к уликам, собранным более традиционным образом. Если за каждое зашифрованное устройство каждого мелкого хулигана биться до последнего, ресурсов не хватит ни на что другое.

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

В разговорах с полицейскими разных стран чаще всего возникала цифра «два дня», при этом подразумевалось, что задача ложится на существующий кластер из пары десятков компьютеров. Два дня на вскрытие паролей, которыми защищены, к примеру, криптоконтейнеры BitLocker или документы в формате Office 2013, — не слишком ли мало? Оказывается, нет.

Как они это делают

Инструменты для взлома паролей у полиции были изначально, но полноценно применять их научились не так давно. К примеру, полицию всегда интересовали пароли, которые можно извлечь из компьютера подозреваемого, — но извлекали их сначала вручную, потом — при помощи единичных утилит, которые могли, например, получить только пароль от ICQ или только пароль к учетным записям в Outlook. Но в последние несколько лет в полиции пришли к использованию инструментов «всё в одном», которые сканируют жесткий диск и Registry устройства и сохраняют в файл все найденные пароли.

Во многих случаях полиция пользуется услугами частных криминалистических лабораторий — это касается как рутины, так и громких дел (толстый намек на процесс в Сан-Бернардино). А вот «частники» готовы воспользоваться самыми «хакерскими» методами: если оригинальные данные не изменяются, а следов вмешательства не остается, то способ, которым был добыт нужный пароль, значения не имеет, — в суде эксперт может сослаться на коммерческую тайну и отказаться раскрывать технические детали взлома.

Иногда действовать требуется быстро: вопрос не в ресурсах, вопрос во времени. Так, в 2007 году в лабораторию поступил запрос: пропал 16-летний подросток. Родители обратились в (тогда еще) милицию, которая и пришла в лабораторию с ноутбуком пропавшего. Ноутбук защищен паролем. Было понятно, что нескольких месяцев на перебор паролей нет. Пошла работа по цепочке. Снят образ диска, параллельно запущена атака на пароль в Windows. Запущен поиск паролей на диске. В результате в Elcomsoft Internet Password Breaker был найден пароль к почте. Больше ничего интересного на компьютере не оказалось. Ничего, что могло бы помочь в поисках, в почте не было, но через почтовый ящик удалось сбросить пароль к ICQ, а там обнаружилась переписка с друзьями, из которой стало понятно, в какой город и к кому «пропал» подросток. Закончилось благополучно.

Однако далеко не всегда у историй хороший конец. Несколько лет назад в лабораторию обратился французский частный следователь. Его помощи попросила полиция: пропал известный спортсмен. Полетел в Монако, дальше следы теряются. В распоряжении следствия оказался компьютер спортсмена. Проанализировав содержимое диска, на компьютере обнаружили iTunes и панель управления iCloud. Стало понятно, что у спортсмена iPhone. Попробовали получить доступ к iCloud: пароль неизвестен, но маркер аутентификации (вытащили из iCloud Control Panel) сработал. Увы, как это часто бывает, в облачной резервной копии не оказалось никаких намеков на местонахождение «пропажи», а сама резервная копия была создана чуть ли не полтора месяца назад. Внимательный анализ содержимого позволил обнаружить пароль от почты — он был сохранен в заметках (тот самый «желтый стикер» с паролем, чтобы не забыть). Зашли в почту, нашли бронь отеля. Полиция подхватилась… Увы, история закончилась плохо: спортсмена нашли мертвым.

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Не сомневаюсь, ты много раз слышал советы, как выбирать «стойкий» пароль. Минимальная длина, буквы и цифры, специальные символы… А так ли это важно на самом деле? И поможет ли длинный пароль защитить твои зашифрованные тома и документы? Давай проверим!

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

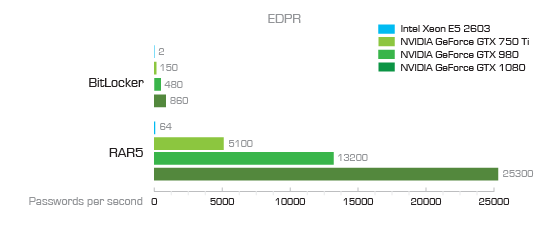

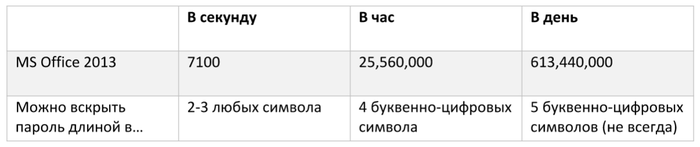

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Тем не менее большинство паролей все-таки вскрывается, и именно за два дня или даже быстрее, причем вне зависимости от длины и сложности. Как так? Неужели полицейские, как в фильмах, узнают имя собачки подозреваемого и год рождения его дочери? Нет, все гораздо проще и эффективнее, если говорить не о каждом отдельном случае, а о статистических показателях. А с точки зрения статистики гораздо выгоднее использовать подходы, которые работают в «большинстве» случаев, даже если они не дадут результата в конкретном деле.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

Если есть доступ к компьютеру подозреваемого, то извлечь из него десяток-другой паролей — вопрос техники и нескольких минут. К примеру, можно воспользоваться программой Elcomsoft Internet Password Breaker, которая вытаскивает пароли из браузеров (Chrome, Opera, Firefox, Edge, Internet Explorer, Yandex) и почтовых клиентов (Outlook, Thunderbird и другие).

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

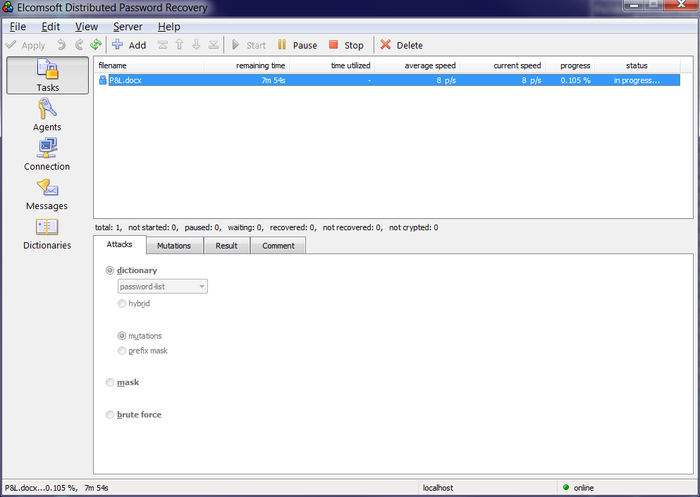

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Атака происходит в три этапа. На первом этапе просто подключаем словарь «как есть».

Этот этап занимает доли секунды; вероятность успеха «здесь и сейчас» — порядка 60% для среднестатистического пользователя (не хакера, не айтишника и не киберпреступника).

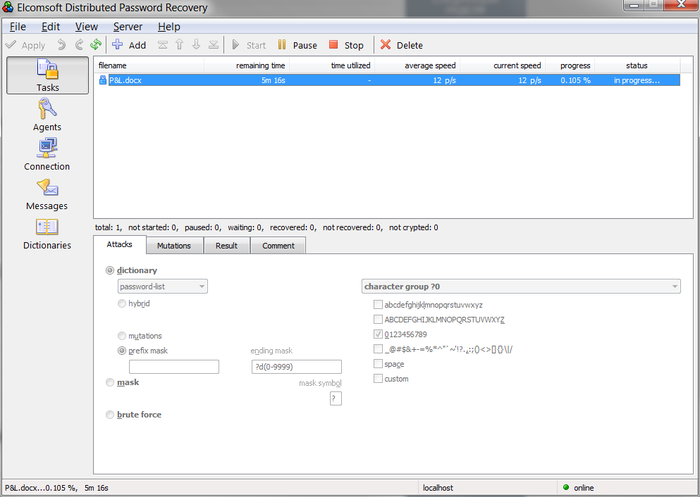

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

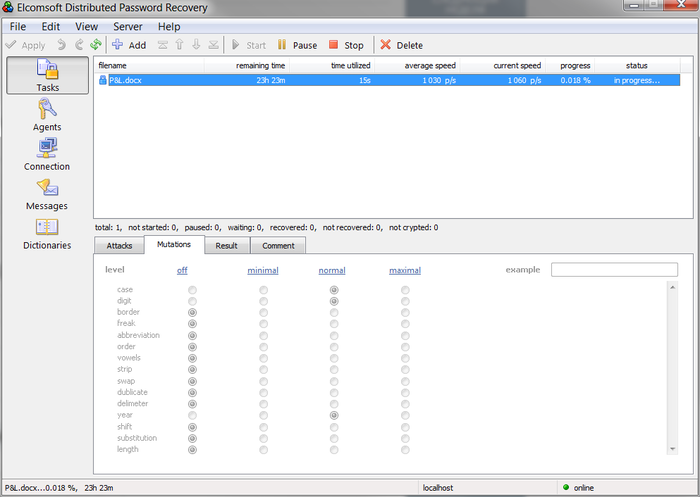

Наконец, третий этап — тот же документ, тот же словарь, но прогоняются вариации («мутации» в терминологии EDPR). На скриншоте можно увидеть список доступных мутаций:

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Даже если «средний» пользователь использует одни и те же пароли, даже если эти пароли содержатся в утечках, ни о какой гарантии речи не идет. Офлайновые ресурсы, зашифрованные тома и документы могут быть защищены принципиально другими паролями; вероятность этого никто не измерял. При расследовании преступлений, связанных с компьютерами, заметно возрастает вероятность нарваться на пользователя, который не попадает в категорию «средних». Говорить о том, что 30% или 70% паролей любого пользователя вскрываются за несколько минут (априорная вероятность), не совсем корректно. А вот о семидесятипроцентной раскрываемости (апостериорная вероятность) рапортовать можно.

Именно такими, быстрыми, легко автоматизируемыми и неплохо прогнозируемыми способами любят пользоваться правоохранительные органы, если «доброе слово и пистолет» не срабатывают.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

Атаковать эту защиту «в лоб» бесполезно; никакой пароль в этом случае пользователь не устанавливает. Помог анализ другого устройства, на которое пользователь заходил с помощью той же учетной записи Microsoft Account. После восстановления пароля к Microsoft Account расшифровка системного накопителя стала делом техники. В другом случае данные с зашифрованных ноутбуков были найдены на сервере в незащищенном виде.