application guard в защитнике windows что это

Расширение Application Guard в Microsoft Defender

Относится к:

Application Guard в Microsoft Defender предоставляет Hyper-V изоляцию Windows 10 и Windows 11, чтобы защитить пользователей от потенциально опасного контента в Интернете. Расширение помогает Application Guard защитить пользователей, работающих с другими веб-браузерами.

Application Guard по умолчанию предоставляет поддержку как Microsoft Edge, так и internet Explorer. Этим браузерам не требуется расширение, описанное здесь для application Guard, чтобы защитить их.

Application Guard в Microsoft Defender Расширение защищает устройства в организации от расширенных атак, перенаправляя ненадеганные веб-сайты в изолированную версию Microsoft Edge. Если ненастоячивый веб-сайт оказывается вредоносным, он остается в защищенном контейнере Application Guard, сохраняя защиту устройства.

Предварительные условия

Application Guard в Microsoft Defender Расширение работает со следующими выпусками Windows 10 версии 1803 или более поздней версии:

Само приложение Guard необходимо для расширения для работы. Он имеет собственный набор требований. Проверьте руководство по установке Application Guard для дальнейших действий, если оно еще не установлено.

Установка расширения

Application Guard можно запускать в управляемом режиме или в режиме автономный. Основное различие между этими двумя режимами состоит в том, были ли установлены политики для определения границ организации.

Enterprise администраторы, работающие в управляемом режиме, должны сначала определить параметры сетевой изоляции Application Guard,поэтому набор корпоративных сайтов уже создан.

После этого действия по установке расширения аналогичны тому, работает ли Application Guard в управляемом или автономным режиме.

Рекомендуемые политики групп браузера

И Chrome, и Firefox имеют собственные групповые политики для браузера. Рекомендуется администраторам использовать следующие параметры политики.

Политики Chrome

Эти политики можно найти в файлополитеке *Software\Policies\Google\Chrome\*с каждым именем политики, соответствующим имени файла (например, IncognitoModeAvailability расположен на сайте Software\Policies\Google\Chrome\IncognitoModeAvailability).

Примечание: Если эта политика не установлена, пользователь может включить или отключить фоновый режим с помощью локальных параметров браузера.

Политики Firefox

Эти политики можно найти вдоль filepath, *Software\Policies\Mozilla\Firefox\*с каждым именем политики, соответствующим имени файла (например, DisableSafeMode расположен в Software\Policies\Mozilla\Firefox\DisableSafeMode).

Подготовка к установке Application Guard в Microsoft Defender

Относится к:

Обзор требований к системе

См. в Application Guard в Microsoft Defender требования к системе для проверки требований к установке оборудования и программного обеспечения для Application Guard в Microsoft Defender.

Application Guard в Microsoft Defender не поддерживается в среде VMs и VDI. Для тестирования и автоматизации на непроизводственных компьютерах можно включить WDAG на виртуальной машине путем включения вложенной виртуализации Hyper-V на узле.

Подготовка к Application Guard в Microsoft Defender

Прежде чем установить и использовать Application Guard в Microsoft Defender, необходимо определить, как вы собираетесь использовать его в вашем предприятии. Application Guard можно использовать в автономном режиме или в режиме управляется предприятием.

Автономный режим

Сотрудники могут работать в сеансах, изолированных от оборудования, без настройки политики администрирования или управления. В этом режиме необходимо установить application Guard, а затем сотрудник должен вручную Microsoft Edge в Application Guard во время просмотра ненарушимых сайтов. Пример того, как это работает, в сценарии испытания Application Guard в автономном режиме.

Enterprise управляемый режим

Вы и ваш отдел обеспечения безопасности можете задать корпоративные границы путем явного добавления доверенных доменов и настройки Application Guard в соответствии с вашими требованиями на устройствах сотрудников. Enterprise режим также автоматически перенаправляет запросы браузера на добавление непредприятного домена (s) в контейнере.

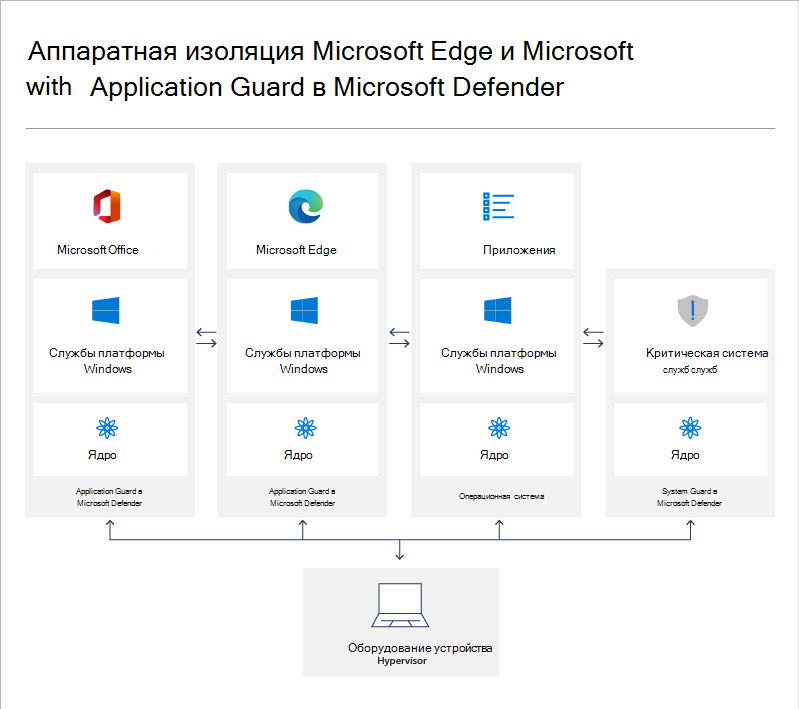

На схеме ниже показан процесс, который проходит между компьютером узла и изолированным контейнером.

Установка Application Guard

Функция Application Guard по умолчанию отключена. Однако его можно быстро установить на устройствах сотрудника с помощью панели управления, PowerShell или решения управления мобильными устройствами (MDM).

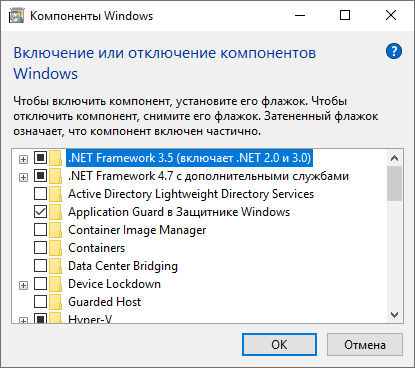

Установка через панель управления

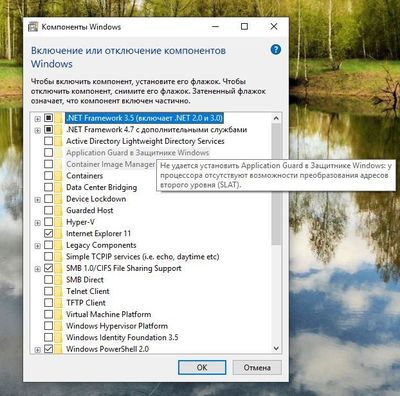

Откройте Панель управления, щелкните раздел Программы, а затем выберите пункт Включение или отключение компонентов Windows.

Выберите рядом с Application Guard в Microsoft Defender и нажмите кнопку ОК.

Application Guard и его базовые зависимости будут установлены в полном объеме.

Установка DFS с помощью Windows PowerShell

Убедитесь, что ваши устройства выполнили все системные требования до этого шага. PowerShell установит функцию без проверки системных требований. Если ваши устройства не соответствуют требованиям системы, application Guard может не работать. Этот шаг рекомендуется использовать только для корпоративных управляемых сценариев.

Щелкните **** значок Поиска или Кортана в панели задач Windows 10 или Windows 11 и введите PowerShell.

Щелкните правой кнопкой мыши Windows PowerShell и выберите команду Запуск от имени администратора.

Для открытия Windows PowerShell необходимы учетные данные администратора.

Введите следующую команду:

Application Guard и его базовые зависимости будут установлены в полном объеме.

Установка с помощью Intune

Убедитесь, что устройства вашей организации соответствуют требованиям и зарегистрированы в Intune.

Выберите **** > профили конфигурации устройств+ > Создайте профильи сделайте следующее:

В списке Платформы выберите Windows 10 и более поздней.

В списке Профилей выберите защиту конечных точек.

Выберите Создать.

Укажите следующие параметры профиля:

Имя и описание

В разделе Выбор категории для настройки параметров выберите Application Guard в Microsoft Defender.

В списке Охрана приложений выберите Включено для края.

Выберите параметры для поведения Clipboard, внешнего контентаи оставшихся параметров.

Выберите ОКи снова выберите ОК.

Просмотрите параметры, а затем выберите Создать.

Выберите назначения, а затем сделайте следующее:

На вкладке Включить в списке Назначение выберите вариант.

Если у вас есть устройства или пользователи, которые необходимо исключить из этого профиля защиты конечной точки, укажите их на вкладке Exclude.

Нажмите кнопку Сохранить.

После создания профиля все устройства, к которым должна применяться политика, будут Application Guard в Microsoft Defender включено. Пользователям может потребоваться перезапустить свои устройства, чтобы обеспечить защиту.

Зачем нужен Application Guard в Защитнике Microsoft для Office

Данная функция основана на Application Guard в Защитнике Microsoft, который используется для загрузки сайтов неизвестного статуса безопасности в изолированном контейнере с использованием автоматизированных и автономных режимов. Автоматизированный режим под названием Enterprise Management Mode (режим управления предприятием) позволяет администратору определять доверенные через групповые политики и другие интерфейсы управления. Доверенные сайты будут открываться в основной системе, а все остальные веб-ресурсы будут расцениваться как ненадежные и будут запускаться в виртуальной среде.

В автономном режиме (Standalone mode) пользователю нужно запускать Application Guard в Защитнике Microsoft вручную.

Application Guard в Защитнике Microsoft для Office пытается бороться с угрозами, которые эксплуатируют уязвимости с Microsoft Office, связанные с поддерживаемыми типами документов и встроенными функциями. Основная идея заключается в том, чтобы запускать сомнительные файлы в безопасной среде и избежать взаимодействия с хост-системой, данными в ней и сетью.

Пользователи Office по-прежнему смогут просматривать, редактировать, печатать и сохранять документы в приложении Office.

Microsoft Office будет открывать файлы из потенциально небезопасных мест в защищенном контейнере Application Guard в Защитнике Microsoft, который изолирован от основной системы с помощью средств аппаратной виртуализации. Когда Microsoft Office открывает файлы в Application Guard в Защитнике Microsoft, пользователь может безопасно читать, редактировать, печатать и сохранять файлы без необходимости повторно открывать файлы за пределами контейнера.

Microsoft приводит следующие системные требования для работы Application Guard в Защитнике Microsoft для Office:

Microsoft ограничила использование данной функции только системами Windows 10 редакции Enterprise с подпиской Microsoft 365 E5 или E5 Security.

Администраторам необходимо открыть редактор групповой политики и включить политику Application Guard в Защитнике Microsoft, которая находится по пути Конфигурация компьютера \ Административные шаблоне \ Компоненты Windows \ Application Guard в Microsoft Defender, установив значение 2 или 3:

После того, как вы включили политику, запустите ненадежный документ, например скачанный из Интернета, чтобы проверить правильность настройки Application Guard для Office. Вы должны получить уведомление «В целях безопасности мы открываем этот документ в Application Guard».

В строке заголовка окна должен отображаться значок Application Guard, указывающий на то, что файл открыт в виртуальной среде.

Application Guard в Защитнике Microsoft для Office устраняет множество векторов атак, связанных с документами Office. Было бы здорово, если бы Microsoft сделала эту функцию доступной для всех пользователей, а не только для корпоративных клиентов, но вероятность этого невысока.

Домашние пользователи могут использовать другие решения для виртуализации, например приложение Sandboxie или виртуальные машины для безопасного открытия сомнительных файлов.

Windows 10 1809: Application Guard

В этой заметке кратко поговорим о технологии Application Guard защитника WIndows.

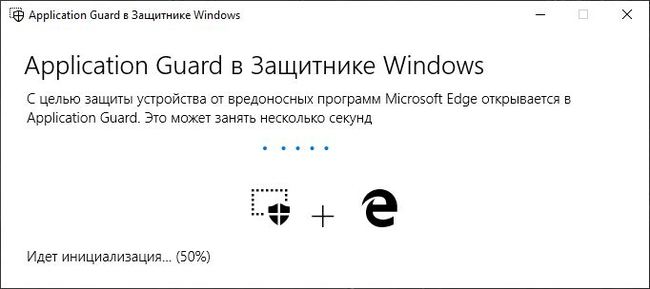

Данная технология позволяет запускать браузер Microsoft Edge в изолированном виртуальном контейнере. Application Guard создает новый экземпляр WIndows с минимальным количеством служб для работы Microsoft Edge. Считайте, что браузер запускается в виртуальной машине.

Потенциально опасный сайт, открытый в таком режиме не сможет получить доступ к данным пользователя, к локальной сети, памяти компьютера и приложениям основной системы.

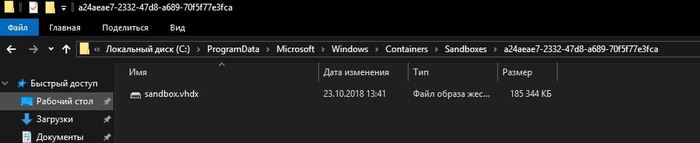

После закрытия браузера, контейнер удаляется.

Более подробно можно почитать в Windows Blog

Для тех, кто не знает: в Windows 10 классическую панель управления можно открыть:

WIN+R и вводим control

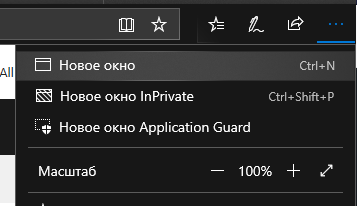

В контейнер можно попасть как через меню браузера, так и настроить автоматическое открытие сайтов через GPO.

При запуске режима, мы увидим процесс создания образа контейнера.

Контейнер хранится в AppData.

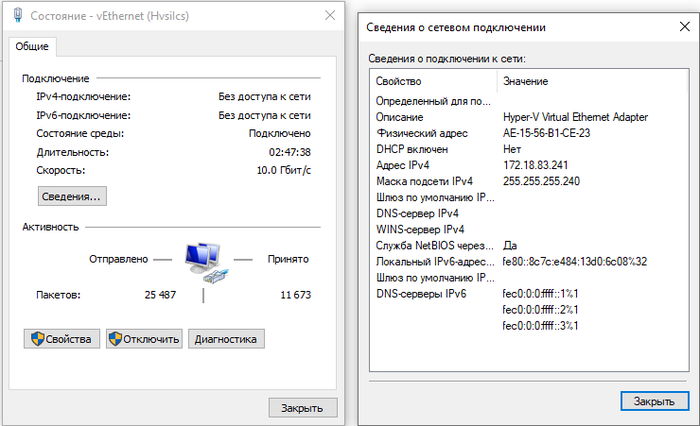

Для контейнера будет создан отдельный сетевой адаптер

Послесловие: Application Guard защищает ваши данные от потенциально опасного сайта. Даже пойманный шифровальщик не будет представлять большого вреда, так как ему недоступны ресурсы сети и локального компьютера, а контейнер удаляется при выходе. Не стоит путать это с режимами Инкогнито.

Лига Сисадминов

663 поста 12.5K подписчиков

Правила сообщества

— # mount /dev/good_story /sysodmins_league

— # mount /dev/photo_it /sysodmins_league

— # mount /dev/best_practice /sysodmins_league

— # mount /dev/tutorial /sysodmins_league

надо отметить, жрет ресурсов прилично, на моем 6006U/8gb/SSD сайты в таком режиме тормозят знатно.

Прочитал, поддался любопытству, включил. Ну, то, что фича распространяется только на Edge, здесь уже упомянуто, а вот момент, заключающийся в установке ядра Hyper-V при активации Application Guard был для меня сюрпризом. Собственно, если бы эмулятор Android не ругнулся, я бы и не узнал про это. В общем, правило «Не ставь новую винду, пока не выйдет сервис-пак» всё еще работает. Пока что AG не более чем свистоперделка.

Опция, принципе, полезная, но есть нюанс: на сокете 775 не работает.

Кстати, эксплоиты для выхода из виртуальной машины (VMWare) на хост только недавно демонстрировали китайцы. А если администратор дурак,то при помощи, скажем, dll-хайджекинга, атаки на сетевую инфраструктуру и прочие способы можно обойтись и без зеродеев.

Раньше я пользовался такой программой как Sandbox. Создавала локальный реестр, локальную файловую структуру (не всю, естественно).

насколько я помню у Касперского есть такая фича, типа запуск сайта в песочнице

и вот он тоже тянет ресурсов прилично

думаю этим стоит пользоваться разве что на сайтах, где вводишь данные карты, например, ну или очень важные данные, но не повсеместно

не поддерживается, говорит, апликейшн гард 🙂

такая же бесполезная вещь как и сам Edge

Потенциально опасный сайт, открытый в таком режиме не сможет получить доступ к данным пользователя, к локальной сети, памяти компьютера и приложениям основной системы.

Но Microsoft с любезностью будет получать телеметрию с этой виртуальной оболочки.

С целью защиты устройства от вредоносных программ нужно просто удалить Edge.

Данная технология позволяет запускать браузер Microsoft Edge

чуваки всё хорошее уже давно придумано)

Программа Shadow Defender поставит систему Windows в режим тени с выборочным сохранением данных, что поможет предотвратить потерю важной информации и защитить операционную систему от проникновения разного рода вируса. На сегодняшний день программа совместима только со всеми версиями операционной системой Windows (XP/7/8).

Первое полезное нововведение в обновлениях десятки. (вообще идея с Appguard и Secure Core годная, но завязка на secure boot и прочую проприетарщину напрочь убивает)

Вот теперь можно в фоллаут играть

Экран блокировки Windows 10 в его фактическом местоположении

Новая корзина в Windows 11

Когда только переустановил винду

В Windows 10 будет больше рекламы

Компания Microsoft представила две опции в настройках, которые предназначены для продвижения и рекомендаций в сервисах Microsoft, Office 365 и браузере Microsoft Edge. В ближайшие несколько недель сверху программы настроек будет появляться уведомления с предложением «получить больше Windows».

После нажатия на этот баннер пользователь будет получать полноэкранную рекламу Microsoft, в которой будут отображаться предложения о настройке различных сервисов, где будет как возможность настроить Windows Hello, так и возможность оформить подписку Microsoft 365. Пользователи смогут продолжить, или отложить напоминание на 3 дня.

Кроме этого, после прохождения сервисов Microsoft, в настройках появится опция для браузера. Там появится предложение установить рекомендуемые настройки, не получится исключить, причем оно будет появляться даже тогда, когда браузер установлен по умолчанию.

Application Guard в Microsoft Defender обзор

Относится к:

Application Guard в Microsoft Defender (Application Guard) предназначена для предотвращения старых и новых атак, чтобы поддерживать производительность сотрудников. С помощью нашего уникального подхода к изоляции оборудования наша цель состоит в том, чтобы уничтожить книгу воспроизведения, используемую злоумышленниками, из-за того, что современные методы атаки устарели.

Что представляет собой Application Guard и как он работает?

Для Microsoft Edge, application Guard помогает изолировать сайты, не защищенные корпоративными данными, защищая вашу компанию во время просмотра сотрудниками Интернета. Как администратор предприятия вы определяете, какие веб-сайты, облачные ресурсы и внутренние сети можно считать доверенными. Все элементы, отсутствующие в вашем списке, расцениваются как ненадежные. Если сотрудник отправляется на ненарушимый сайт через Microsoft Edge или Internet Explorer, Microsoft Edge открывает сайт в изолированном контейнере с Hyper-V включенной поддержкой.

Для Microsoft Office, application Guard помогает предотвратить доступ к доверенным ресурсам файлов Word, PowerPoint Excel и Excel. Application Guard открывает ненавязаные файлы в изолированном Hyper-V с включенной поддержкой. Изолированный контейнер Hyper-V отдельно от хост-операционной системы. Это изолирование контейнера означает, что если ненарушенный сайт или файл окажется вредоносным, хост-устройство защищено, а злоумышленник не может получить данные предприятия. Данная концепция предполагает работу изолированного контейнера в анонимном режиме, поэтому злоумышленник не сможет заполучить корпоративные учетные данные вашего сотрудника.

На каких типах устройств необходимо использовать Application Guard?

Приложение Guard было создано для целей нескольких типов устройств:

Enterprise настольных компьютеров. Эти настольные компьютеры присоединены к домену и контролируются вашей организацией. Управление конфигурацией в основном Microsoft Endpoint Manager или Microsoft Intune. Сотрудники, как правило, имеют стандартные привилегии пользователя и используют высокоскоростную проводную корпоративную сеть.

Enterprise мобильных ноутбуков. Эти ноутбуки присоединены к домену и контролируются вашей организацией. Управление конфигурацией в основном Microsoft Endpoint Manager или Microsoft Intune. Сотрудники, как правило, имеют стандартные привилегии пользователя и используют высокоскоростную беспроводную корпоративную сеть.

Принесите свои собственные мобильные ноутбуки (BYOD). Эти персональные ноутбуки не являются доменными, но управляются вашей организацией с помощью средств, таких как Microsoft Intune. Сотрудник, как правило, является администратором на своем устройстве и использует высокоскоростную беспроводную корпоративную сеть на работе и аналогичную личную сеть дома.

Личные устройства. Эти персональные настольные компьютеры или мобильные ноутбуки не присоединяются к домену и не управляются организацией. Пользователь является администратором на устройстве и использует беспроводную личную сеть с высокой пропускной способностью в то время как дома или сопоставимой общественной сети во время снаружи.