Биометрическая служба windows 10 что это

Какие ненужные службы можно отключить в Windows

Частенько мы задумываемся об облегчении и ускорении работы нашего ПК. В продолжение статьи «Стоит ли отключить службы Windows?» хочу написать о том, какие же службы можно отключать в ОС Виндовс.

Сразу предостерегаю, если вы не понимаете предназначение той или иной службы, которую хотите остановить, лучше ее не трогайте, дабы избежать непредвиденных проблем со всей системой.

Ниже приведу список служб которые тестировались, и тест показал что операционная система Windows отлично работать и без них.

Как найти список служб

Для входа в панель управления службами, откройте:

Пуск – Панель управления – Администрирование – Службы.

Win+R – ввести «services.msc»

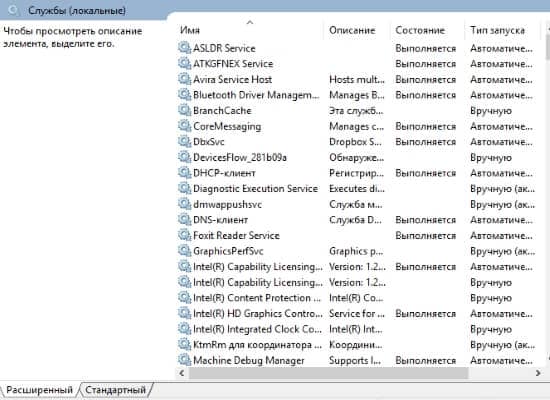

Откроется окно с перечнем и состоянием запуска:

Как остановить работу службы

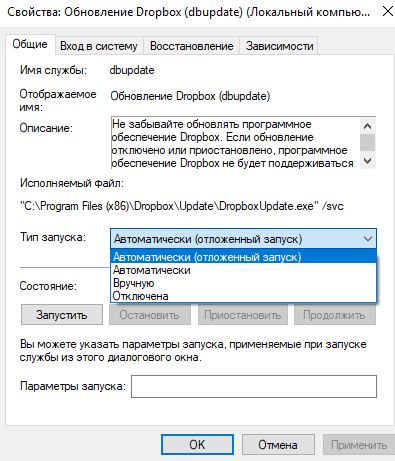

Двойным щелчком мышки или правой кнопкой, затем выбрать «Свойства».

Теперь нужно выбрать тип запуска:

Для некоторых СС Виндовс лучше устанавливать Тип запуска «Вручную», а не «Отключена». Тогда эта служба не будет запускаться автоматически, но если потребуется для работы определенной программы, она будет включаться.

[attention type=red]Рекомендую перед отключением служб, на всякий случай, создать точку восстановления Windows. Чтобы в случае неправильной работы Windows, вы смогли легко восстановить систему до прежнего состояния. [/attention]

Перечень служб, которые могут быть отключены

[attention type=red]Делайте все внимательно и рассудительно, подчеркиваю еще раз: если вы не знаете, какую функцию выполняет та или иная служба, лучше ее совсем не трогать![/attention]

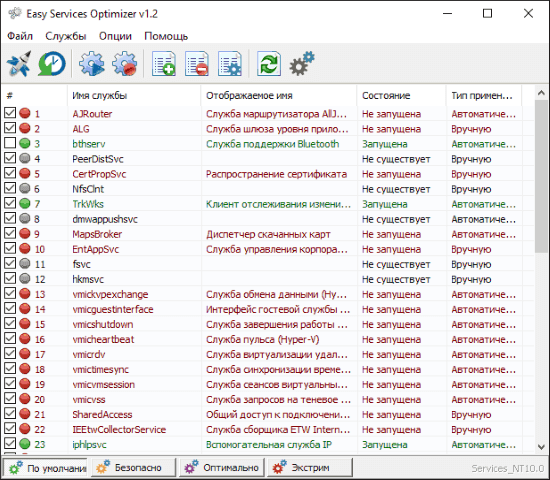

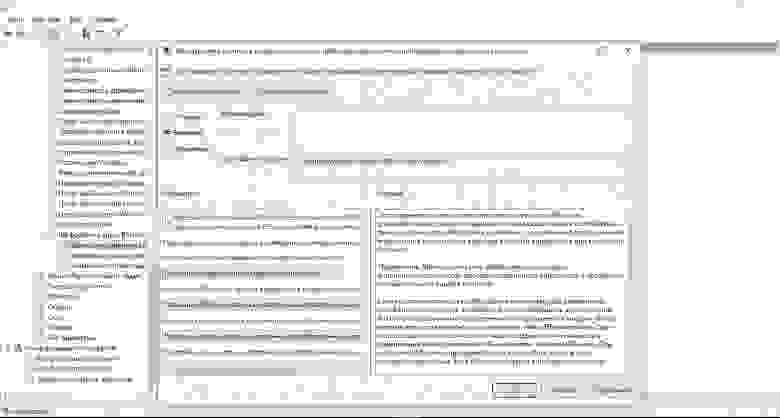

Easy Service Optimizer — бесплатная программа для отключения служб Windows 10

Для неуверенных пользователей стоит упомянуть о бесплатной утилите Easy Service Optimizer, которая поможет оптимизировать параметры запуска служб Windows 10. Язык интерфейса есть на русском языке:

Программка умеет отключать неиспользуемые службы Винды по трем предустановленным сценариям:

Но опять-таки будьте внимательны, чтобы не навредить своему ПК, даже с этой программой не отключайте все службы подряд без раздумья!

Обзор биометрической платформы

У каждого отдельного пользователя есть уникальные характеристики, которые можно использовать для идентификации. Обычно эти характеристики являются физическими и включают такие признаки, как отпечатки пальца, но они также могут включать признаки поведения, такие как гаит и ввод цикл. Термин Биометрия охватывает оба значения. Биометрические сведения все чаще заменяют пароли для определения и проверки пользователей. Он более безопасен и часто более удобен как для пользователя, так и для администратора.

Датчики используются для записи биометрических данных. Информация перехватывается датчиком как образец биометрической метрики. Один пример содержит данные, представляющие одну биометрическую характеристику для одного пользователя. Для создания биометрического шаблона и надежного хранения шаблона можно выполнить усреднение нескольких выборок. Позже пример из неизвестного пользователя сравнивается с хранимыми шаблонами для установки и проверки удостоверения пользователя. биометрическая служба Windows, входящая в биометрическая платформа Windows (вбф), предоставляет следующие функциональные возможности. Чтобы выгодно их использовать, применяйте API биометрической платформы Windows.

Этот API также можно использовать для расширения платформы и создания биометрических адаптеров датчика, соответствующих механизмов и компонентов хранилища. Дополнительные сведения о создании адаптеров датчика, соответствующих механизмов и компонентов хранилища см. в разделе Создание подключаемых модулей адаптера.

Основные компоненты платформы

Интерфейс драйверов биометрических устройств (WBDI)

вбди — это программный интерфейс, который биометрический драйвер может использовать для предоставления биометрического устройства с помощью Windows биометрической службы (сдр). Драйвер ВБДИ можно реализовать с помощью любой поддерживаемой технологии драйверов, включая следующие. Однако мы рекомендуем использовать UMDF, если это возможно для повышения качества драйвера и стабильности системы.

Биометрическая драйвер ВБДИ также должен поддерживать GUID интерфейса драйвера ВБДИ и все обязательные элементы управления вводом-выводом (IOCTL). разработчикам драйверов следует ознакомиться с документацией и примерами кода в комплекте Windows Driver Kit (WDK).

Windows Биометрическая служба (СДР)

биометрическая служба Windows управляет установленными драйверами биометрических драйверов и поддерживает API биометрическая платформа Windows для предоставления доступа к устройствам клиентским приложениям. СДР выполняет следующие функции:

API биометрической платформы Windows

биометрическая платформа Windows API позволяет создавать клиентские приложения, которые могут взаимодействовать с биометрической службой Windows для выполнения следующих действий.

Компоненты взаимодействия с пользователем

Точки обнаружения

Конечные пользователи могут размещать биометрические устройства любым из следующих способов:

Поддерживаемые сценарии

Поддерживаются следующие сценарии:

Компоненты управления

Биометрическую систему можно управлять с помощью групповая политика или управления мобильными устройствами (MDM).

Управление биометрической системой

Вы можете управлять возможностями биометрических функций с помощью групповая политика или MDM. Групповая политика можно использовать для выполнения следующих действий.

Управление проверкой личности с помощью Windows Hello для бизнеса

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

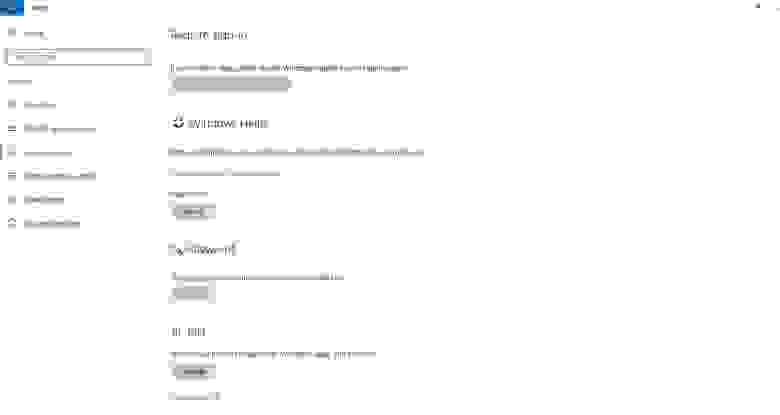

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

FIX-NOTE

Ваш помощник в цифровом мире

Повышаем производительность компьютера отключая неиспользуемые службы

Операционная система Windows предназначена для работы на персональных компьюетерах, лэптопах, мобильных устройствах, однако не всегда мощность устройства позволяет комфортно работать с этой операционной системой.

Windows очень многофункциональная система, способная удовлетворить почти все наши запросы для работы за компьютером. Но далеко не всеми функциями мы пользуемся, а они работают и тратят часть производительности нашего устройства.

Сегодня расскажем вам о некоторых сервисах, которые можно отключить, чтобы увеличить производительность вашего устройства.

Какие службы Windows можно отключать?

Какие службы можно отключать в Windows 10? Например, если у вас нет и вы не планируете пользоваться принтером, можно отключить службу печати. Или, если у вас нет тачпада и сенсорных устройств ввода, можно отключить службы, отвечающие за них, тем самым немного разгрузить работу операционной системы.

Как открыть список служб Windows

Вы можете открыть список служб Windows нажав комбинацию клавиш «Win+R» и в открышемся окне ввести «services.msc»

Или нажав комбинаци клавиш на клавиатуре «Win+X» Выбрать в списке «Управление компьютером» и жмем на вкладку «Службы»

Или открываем «Панель управления», выбираем пункт «Администрирование» и потом «Службы»

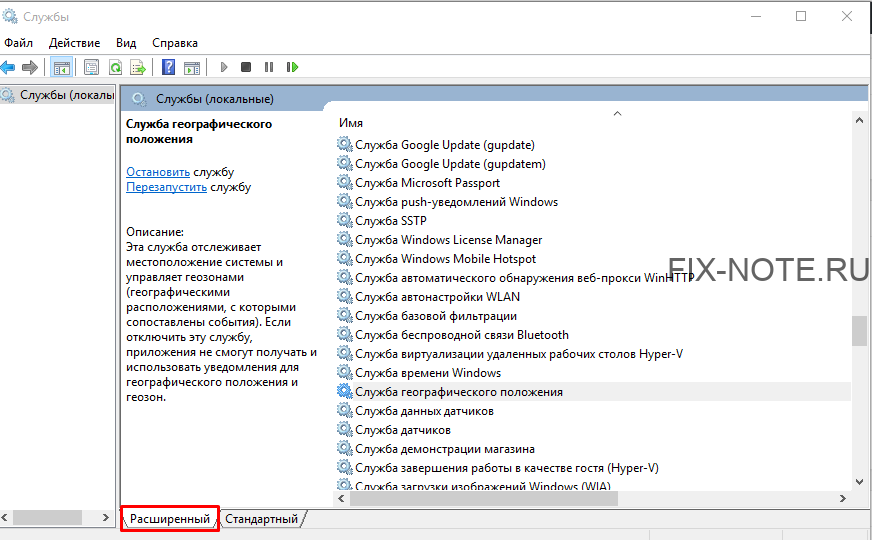

И так, вы открылы окно «Службы» Windows. Переключимся на вкладку «Расширенные», чтобы мы могли видеть полную информацию о выбранной службе, включена ли она и за что отвечает.

Как правильно отключить службу Windows?

ВАЖНО: Не отключайте службу, если вы не знаете, за что она отвечает. Отключив важную для работы системы службу, вы можете наоборот ухудшить работу вашего устройства.

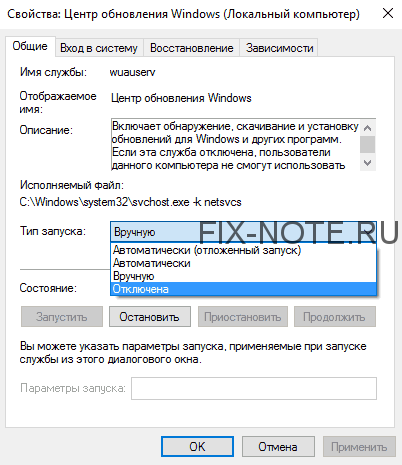

Для отключения выбраной вами службы необходимо дважды кликнуть на название службы. Откроется окно свойств выбранной службы. Выберите в открывшемся окне Тип запуска: «Отключена», чтобы отключить службу. Обязательно после этого сохраните действие, нажав кнопку «Применить».

Какие службы можно отключать?

ВАЖНО: перестрахуйтесь и создайте точку восстановления системы. В случае, если вы сделаете что-то не так, вы всегда сможете восстановить систему до созданной вами точки. Инструкция: Как создать точку восстановления

Ниже приведен список некоторых служб, которые можно отключать без затрагивания основных процессов операционной системы. Вам остается только выбрать неиспользуемые:

Надеемся, у вас все получилось и вы сделали работу за компьютером немножечко удобнее. Если у вас есть какие-то вопросы, то смело задавайте их в комментариях.

Какие службы windows 10 можно отключать.

Некоторые службы windows 10, а также и других операционных систем windows, можно отключить и тем самым увеличить производительность вашей операционной системы.

Все эти службы запускаются при старте вашей операционной системы и работают в фоновом режиме, тем самым загружая вашу системы, расходуя оперативную память и ресурсы.

Некоторые из них, а иногда и многие, вы не используете совсем, если вы отключите их, то увеличите производительность «скорость» вашей операционной системы.

К тому же эти службы windows можно при необходимости включить обратно, таким же способом как отключите.

Для того, чтоб перейти в окно настройки этих служб вам необходимо с помощью комбинаций клавиш Windows + R открыть окно выполнить и ввести команду services.msc, затем нажимаем Enter.

Откроется нужное нам окно в котором находим нужную нам службу, кликаем по ней два раза, в открывшемся окне ее нужно остановить, если она запущена, и затем отключить совсем.

Включаем обратно, если понадобится таким же способом, тут же.

Например в этой статье описано как полностью отключить службу обновления windows 10, именно таким способом.

Вот список служб windows которые при ненадобности можно отключить.

Machine Debug Manager — Используется профессиональными программистами. Если вы не программист – отключаем.

Windows Search — Отвечает за поиск, встроенный в систему. Т.е. помогает по названию отыскать файлы в системе. Если вы поиском не пользуетесь, то отключайте.

Вторичный вход в систему — Отвечает за вход в с нескольких учетных записей. Если у вас одна учетная запись, то можно отключить.

Диспетчер печати — Отвечает за распечатывание файлов посредством принтера. При его отсутствии целесообразно отключить.

Изоляция ключей CNG (ICS) — Если не используете общий доступ к интернету через этот ПК, например не раздаете через него Wi-Fi на другие устройства.

Биометрическая служба Windows — используется для обработки и хранения биометрических данных.

Рабочие папки — Эта служба синхронизирует файлы с сервером рабочих папок, поэтому их можно использовать на любом устройстве, где настроены рабочие папки. Отключайте, если работаете с одним ПК или синхронизация не нужна.

Сервер — Если вы не используете функции доступа к общим файлам и принтерам, то можно отключить.

Служба географического положения — Отслеживает местоположение системы и управляет геозонами для взаимодействия с приложениями.

Служба записи компакт-дисков — Время компакт-дисков уходит в небытие, поэтому при отсутствии дисковода либо необходимости записи информации на компакт-диск отключаем службу.

Служба загрузки изображений — Отвечает за загрузку изображений со сканера и камеры. Если у вас нет сканера, тоже можно отключить.

Служба поддержки Bluetooth — Отключайте, если не используете Bluetoth.

Удаленный реестр — Позволяет удаленным пользователям изменять параметры реестра на этом компьютере.

Служба шифрования дисков BitLocker — Обеспечивает работу функции шифрования дисков. Если не пользуетесь этим — отключайте.

Служба обмена данными (Hyper-V) — Обеспечение обмена данными между вашей ОС и виртуальной машиной Hyper-V. Отключайте, если не пользуетесь виртуальными машинами.

Служба лицензий клиента (ClipSVC) — Если не устанавливаете приложения из официального магазина Windows 10, то отключайте.

Общий доступ к подключению к Интернету (ICS) — Отвечает за раздачу интернета с этого компьютера на другие устройства и пользователей. Можно отключить, если с компьютера выходите в интернет только вы.

Брандмауэр — Должна быть отключена сразу после установки windows.