check point endpoint security что это за программа

Безопасность рабочих станций

Защита рабочих станций Check Point включает в себя обеспечение безопасности данных, сетевую безопасность, расширенную защиту от угроз, криминалистическую экспертизу, обнаружение рабочих станций и ответные действия (EDR), а также решения VPN для удаленного доступа. Чтобы обеспечить простое и гибкое администрирование безопасности, весь комплект безопасности Check Point для рабочих станций может управляться централизованно с помощью одной панели управления.

Отчет Gartner ®: Как подготовиться к атакам программ-вымогателей СКАЧАТЬ СЕЙЧАС

Причины использовать решения для защиты рабочих станций от Check Point

Защита

данных

Защита данных при хранении, использовании и передаче между рабочими станциями

Защита нулевого дня

Специально разработанное решение для защиты рабочих станций, предотвращающее сложные атаки

Единая консоль управления

Простое и гибкое администрирование безопасности с централизованным управлением

Руководство покупателя по защите конечных точек

Узнайте о 5 обязательных, основных принципах оптимального решения по обеспечению безопасности конечных точек и о том, какие ключевые вопросы надо задать при оценке вариантов защиты ваших конечных точек.

По результатам тестов MITRE компания Check Point подтвердила свое лидерство в защите рабочих мест от современных сложных многоуровневых атак

Узнайте, как Harmony Endpoint обнаружило 100% тестовых атак по результатам тестов ATT&CK

Решения по защите рабочих станций

Безопасность рабочих станций

Защита конечных точек Harmony Endpoint обеспечивает простое, унифицированное управление и установление политик для полной безопасности Windows и Mac OS X.

Мобильные устройства

Harmony Mobile – это одно из лучших решений для защиты мобильных устройств от угроз для Android и iOS.

Защита мобильного рабочего места

Capsule Workspace – это решение для мобильных устройств, осуществляющее непрерывную защиту бизнес-среды.

«Нам очень нравится единое решение для управления безопасностью на платформе Check Point Infinity. Все наши платформы управления безопасностью обмениваются данными, и это значит, что мы не просто обнаруживаем угрозы — мы действительно активно их предотвращаем. Это дает нам уверенность в том, что наши корпоративные данные и данные клиентов защищены и что мы соответствуем требованиям GDPR».

-Лоран Грутман, ИТ-директор Laurenty

Отчеты о защите рабочих станций

Harmony Endpoint признана NSS Labs в последнем испытании расширенной защиты рабочих станций

ЗАГРУЗИТЬ ОТЧЕТ

Optimal Media

защищает цифровые активы

с помощью Check Point

Infinity

ПОДРОБНЕЕ

NSS рекомендует: самая высокая эффективность защиты и самая низкая совокупная стоимость владения (TCO)

ЗАГРУЗИТЬ ОТЧЕТ

Веб-трансляция с заказчиком Harmony в лице SE2

СЛУШАТЬ

Что такое безопасность рабочих станций?

Под обеспечением безопасности конечных точек подразумевается защита различных устройство конечных пользователей: ноутбуков, смартфонов или планшетов. Эти конечные точки служат точками доступа к корпоративной сети и конфиденциальным данным. Сегодня безопасность конечных точек играет еще более важную роль для ваших удаленных сотрудников.

Злоумышленники пользуются этой ситуацией, используя беспрецедентную возможность взлома организаций по всему миру через конечные точки в качестве основного вектора атак. Поэтому решение по защите конечных точек должно основываться на передовых методах защиты организаций от самых неизбежных угроз для конечных точек.

Решение от Check Point Endpoint Security по безопасности конечных точек

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

3. Контроль доступности данных:

Крупный производитель сетевого оборудования Check Point презентовал свой программный комплекс по обеспечению защиты отдельных компьютеров и VPN соединений.

Решение, именуемое Check Point Endpoint Security, позволяет сократить количество программных средств, используемых в качестве обеспечения безопасности от различных атак и потери данных. К ним можно отнести:

Firewall

Защита производится при помощи некоторых ограничений, применяемых для трафика (проходящего в сеть или из сети), а также используя в принудительном порядке правила безопасности сети. Дополнительно проводится проверка уровня безопасности еще до момента разрешения доступа в сеть.

Антивирусные средства

Проводится полная проверка зловредных файлов, а также данных, которые могут быть потенциально опасными. Помимо функции обнаружения доступна возможность моментального уничтожения зараженного файла. Сама проверка обеспечивается за счет частого обновления сигнатур, блокировки подозрительного поведения, а также эвристического анализа. Различные службы (например, SmartDefence) гарантируют высокую скорость работы антивирусных средств и комплексную защиту от вторжения в сеть.

Защита данных

За счет современных технологий обеспечивается полная защита данных, хранящихся на ПК/ноутбуках/различных устройствах в сети. Это происходит благодаря полному шифрованию диска, а также возможности разграничивать доступ к приложениям/файлам. Дополнительно отслеживаются состояния портов на устройстве.

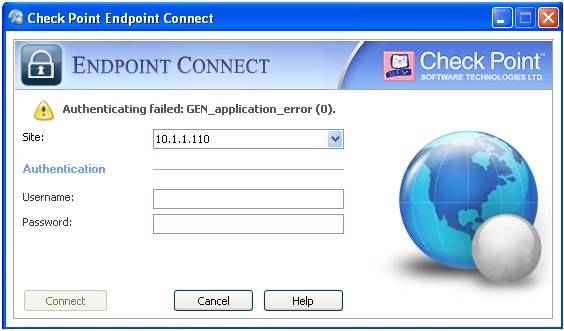

Удаленное подключение

Предназначено для безопасного соединения VPN клиентов. Обеспечивается полное шифрование данных с использованием аутентификации, что позволяет создать полностью безопасное удаленное соединение между устройством и корпоративной/локальной сетью.

Помимо всех вышеперечисленных преимуществ, продукт отличается простотой в использовании, так как имеет единую консоль управления. С её помощью можно управлять различными аспектами безопасности конечных устройств, производя тонкие настройки, используя лишь одно программное решение. Мониторинг и отчетность отображают полную картину защищенности сети.

Таким образом, помимо снижения времени и ресурсов для гарантии безопасности данных на конечных устройствах, появляется возможность снизить издержки на приобретение различных программных средств. Дополнительно решена проблема совместимости подобных решений.

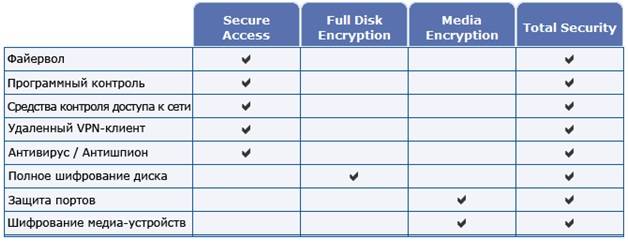

Степень защиты

Поскольку не всегда требуется столь сложное решение, специалисты Check Point расширили продуктовую линейку и выпустили несколько схожих вариаций с разной степенью защиты.

Например, если требуется исключительно защищенный сетевой доступ, используется Secure Access. Он включает в себя:

Для полноценной защиты файловой системы отлично подходит Full Disk Encryption, функцией которого является полное шифрование жесткого диска.

Если в сети присутствует большое количество переносных медиа-устройств, можно использовать Media Encryption. Решение отвечает за:

И, наконец, все вместе объединено в решении Total Security, полный функционал которого был описан в начале.

Даже в случае с комплексным продуктом бывают случаи, когда дополнительная защита лишь затруднит работу со всей системой. А потому разграничение по конкретным областям – очередной плюс к преимуществам решения.

Дополнительные возможности Endpoint Security

Конечно, ранее были описаны лишь общие способы защиты. На практике используется множество более мелких структурных единиц, обеспечивающих безопасность того или иного участка сети/устройства.

Межсетевой экран

Программный контроль

Доступ к сети

Антивирусные средства

Защита от шпионских программных средств

Защита данных

VPN IPSec

Управление

Как ранее уже отмечалось, данное решение действительно достаточно многогранно и охватывает очень тонкие структурные единицы при обеспечении безопасности конечного устройства. Поскольку есть возможность определить наиболее уязвимые места, стоит использовать только часть продуктовых решений Endpoint Security. При наличии большого списка явных угроз (например, при работе с широкой корпоративной сетью) есть смысл использовать полное решение.

Check point endpoint security что это за программа

Check Point Endpoint Security — первый единый клиент безопасности для комплексной защиты конечных точек сети. Решение объединяет межсетевой экран, антивирусное и антишпионское ПО, средства контроля доступа к сети (NAC), программный контроль, средства защиты данных и организации удаленного доступа. Решение Check Point обеспечивает непревзойденную защиту компьютеров, а также исключает необходимость в установке и управлении нескольких клиентов безопасности, что позволяет снизить совокупную стоимость владения системой безопасности. Check Point Endpoint Security является единственным решением, которое включает как защиту данных для предотвращения потерь и краж информации, так и клиента VPN для организации безопасного удаленного доступа.

| Межсетевой экран/контроль доступа к сети/контроль приложений | Защищает конечные точки сети с помощью ограничения внешнего и внутреннего трафика, принудительного выполнения политики безопасности (отбора программ, запускаемых на компьютерах), проверки уровня защищенности до предоставления доступа к сети. |

| Средства защиты от вирусов/шпионского ПО | Обнаруживает и уничтожает вирусы, шпионские и другие вредоносные программы, основанные на комбинировании сигнатур, блокираторах поведения и эвристическом анализе. Благодаря службе SmartDefence обеспечиваются высокие скорости обнаружения вредоносных объектов и ежечасное обновление сигнатур. Основаны на удостоенном наград ZoneAlarm. |

| Безопасность данных | Обеспечивает эффективную защиту данных на ноутбуках, стационарных компьютерах и переносных медиа-устройствах с помощью шифрования содержимого диска, контроля доступа, управления портами и шифрования данных на переносных медиа-устройствах. Основано на лидирующих на рынке технологиях Pointsec. |

| Удаленный доступ | Обеспечивает безопасный удаленный доступ для конечных пользователей благодаря шифрованию и аутентификации данных, передаваемых во время сеансов удаленного доступа между конечной точкой сети и корпоративной сетью. |

Данное решение уникально тем, что включает как защиту данных для предотвращения потерь и краж информации, так и клиента VPN для организации безопасного удаленного доступа. Единая консоль управления позволяет администраторам легко и уверенно управлять политиками безопасности конечных точек сети. Кроме того, решение Check Point Endpoint Security использует единую архитектуру безопасности Check Point, которая позволяет обеспечить мониторинг, анализ и отчетность событий безопасности при защите конечных точек сети благодаря системам SmartCenter™, Provider-1® и Eventia®.

В рамках решения Endpoint Security выпускаются продукты с разным функционалом, позволяющие подобрать нужное решение в зависимости от потребностей предприятия.

Более подробно различие функционала указано в таблице:

Check Point. Что это, с чем его едят или коротко о главном

Здравствуйте, уважаемые читатели хабра! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM — Unified Threat Management

Если коротко, то суть UTM — консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW — Next Generation Firewall

Название говорит само за себя — межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW — глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

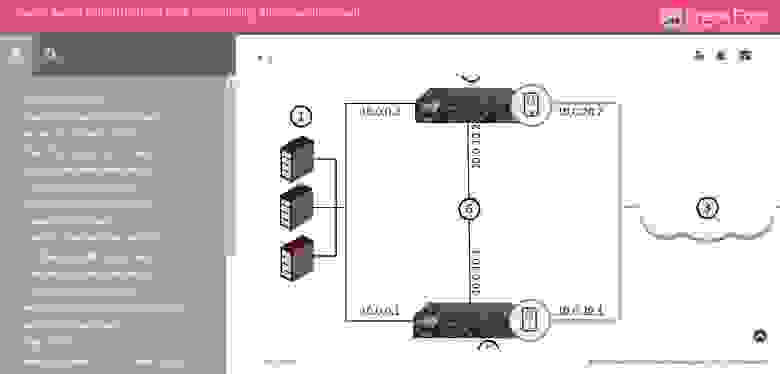

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

Такой вариант подходит когда у вас всего один шлюз, который слабо нагружен пользовательским трафиком. Этот вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS). Однако при серьезной нагрузке шлюза вы можете получить “тормозящую” систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

Оптимальный вариант в плане удобства и производительности. Используется когда необходимо управлять сразу несколькими шлюзами, например центральным и филиальными. В этом случае требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система — Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

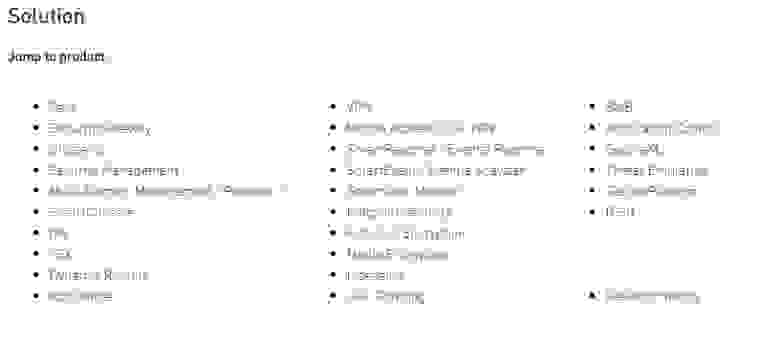

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

2) Для Management (функционал сервера управления)

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном — смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

Если вы хотите подробнее ознакомиться с Check Point, научиться настраивать основные системные параметры, управлять политиками безопасности и еще многому другому, нажмите сюда.

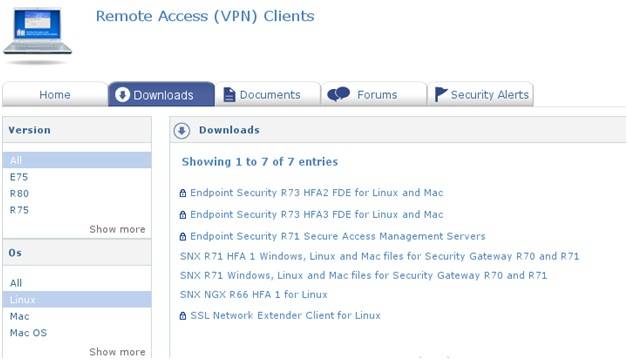

Инструкции и полезная документация Check Point

Относительно недавно мы публиковали статью “Какой firewall лучше всех? Лидеры среди UTM и Enterprise Firewalls (Gartner 2017)”. Безусловно, подобные сравнения очень важны и интересно знать лидеров рынка. Эта информация весьма полезна при выборе решения. Но большинство инженеров/сисадминов обращают внимание на еще один момент — документация. Чем больше документации и чем больше интернет-сообщество, тем проще администрировать выбранное решение. Как же обстоят дела с этим у Check Point? Ниже мы приведем наиболее полезные ресурсы Check Point, где вы сможете найти всю необходимую документацию или ответ на какой-либо технический вопрос. Эти ресурсы будут особенно полезны тем, кто уже использует Check Point.

Начать хотелось бы с небольшого тезиса — Check Point это сложный и высокотехнологичный продукт. Связано это в первую очередь с тем, что он способен выполнять огромное количество функций. Как мы уже описывали ранее, функционал Check Point-а разделен на блейды: Firewall, IPSec VPN, Moblie Access, Application Control, URL Filtering, Data Loss Prevention, IPS, Anti-Bot, Anti-Virus, Threat Emulation, Threat Extraction, Anti-Spam, Identity Awareness, Content Awareness, QoS, Monitoring, Smart Event и т.д. Поэтому если вы ищите одну большую книжку по Check Point, то вы ее не найдете. Вместо этого вся документация Check Point разбита на несколько категорий. Распишем самые важные.

Check Point Support Center

Это самый главный ресурс Check Point. И заходить сюда стоит не только когда вы хотите обратиться в техническую поддержку, но и когда ищите какую-либо документацию.

Как можно увидеть на картинке, любой поисковый запрос (в нашем случае IPS) выдает результаты в четырех разделах:

Check Point Administration Guide

Название говорит само за себя. Думаю это первая документация с которой стоит начинать при возникновении проблем или вопросов связанных с Check Point. “Админ гайды” как правило делятся по блейдам и версиям операционной системы, например: R80.10 Mobile Access Administration Guide или R77 Mobile Access Administration Guide.

Подобные гайды содержат не только описание блейда, но и процедуру настройки. Поиск подобных гайдов естественно осуществляется через Support Center в разделе Documentation. При поиске указывайте название интересующего блейда и фразу “administration guide”. Примечательно, что начиная с версии R80.10 большинство документации доступно не только в виде pdf, но и в web-формате. Пример:

Кроме того, есть возможность скачать “сборник” админ гайдов по конкретной версии ПО. Например:

Check Point Technical Reference Guides (ATRGs)

Бывают ситуации, когда информации в стандартных “админ гайдах” недостаточно. В этом случае стоит обратиться к документам с тегом “ATRG” — Advanced Technical Reference Guides. Как следует из названия, это более углубленные технические гайды, которые позволяют досконально разобраться в работе той или иной функции Check Point. Как и в случае с admin guide, искать ATRG документы можно в Support Center, дополнив запрос названием блейда, пример: atrg threat emulation.

Кроме того, совсем недавно появилась страничка, где приведены все ATRG гайды. Их уже более 35.

Check Point “How To” Guides

Помимо стандартных и расширенных (ATRG) гайдов существуют еще так называемые “How To”. Эти документы содержат инструкции по самым распространенным задачам, с которыми сталкиваются пользователи Check Point. Все гайды разбиты на категории:

Список всех “How To” можно найти в sk65385. Коллекция инструкций просто огромная. Рекомендую всегда держать их “под рукой”.

Check Point Processes and Daemons

Для того, чтобы эффективно решать встречающиеся проблемы с Check Point-ом, очень важно понимать, как он в принципе работает. Здесь на помощь приходит еще один SK — sk97638. Он описывает все процессы и “демоны” Check Point-а, включая такую информацию как:

Какие порты использует Check Point?

Еще один весьма полезный документ Check Point — sk52421. Здесь вы найдете все порты, которые использует Check Point, с детальным описанием для чего и каким блейдом. Документ особенно пригодится, если Check Point находится за другим МЭ.

Оптимизация производительности Check Point (Best Practices)

В sk98348 вы найдете главные рекомендации по настройке и улучшению производительности таких вещей как: Security Gateway, ClusterXL, Cluster — 3rd party, VSX, CoreXL, SecureXL, Application Control, URL Filtering, Anti-Virus, Anti-Bot, IPS. Не стоит пренебрегать этими документами, особенно если ваш Check Point загружен более чем на 50%.

Check Point CheckMates

Последний ресурс, о котором я бы хотел рассказать, это CheckMates. Это комьюнити-портал огромного количества пользователей Check Point. Он так же поддерживается самим вендором. Здесь регулярно публикуются обучающие материалы, вебинары, интересные статьи от экспертов и многое другое. Но самое главное — здесь можно задать вопрос, на который вы не смогли найти ответ в документации (что мало вероятно). Сообщество весьма живое и скорее всего вам ответят очень быстро.

Английский vs Русский

К сожалению, почти вся представленная документация и ресурсы на английском языке (что весьма ожидаемо). Некоторую русскоязычную документацию можно найти на портале наших коллег из RRC, кое что в нашем блоге или ютуб-канале. Но естественно этого недостаточно. Здесь можно сделать только один вывод — без английского никуда. Что касается авторизованного обучения, то к счастью в России читают курсы на русском языке.