check point software technologies что это за программа

VKM Value: Инвестиционный обзор Check Point Software Technologies (CHKP)

Данная статья носит исключительно информационный характер и не является инвестиционной рекомендацией или сигналом к покупке каких-либо ценных бумаг

Всем привет! В сегодняшнем выпуске давайте разберём израильскую компанию Check Point Software Technologies, являющуюся одним из лидеров сферы кибербезопасности и доступную на СПБ бирже под тикером «CHKP».

Check Point Software Technologies является одним из лидеров индустрии кибербезопасности и на протяжении уже более 25 лет стремится обеспечить надёжную работу информационных продуктов своих клиентов.

По мнению менеджмента компании, на данный момент существует 6 поколений киберугроз:

На данный момент, решения Check Point Software Technologies способны противостоять всем вышеперечисленным поколениям кибератак (в то время, как большинство компаний обладают защитой лишь от 1-3 поколений) отчасти благодаря новой консолидированной архитектуре Check Point Infinity, способной обнаруживать и устранять кибератаки 5 и 6 уровней во всех сетях, конечных точках, облаках, рабочих пространствах и Интернете вещей, являющихся частью инфраструктуры клиента.

Check Point Software Technologies работает в крайне перспективной и востребованной сфере кибербезопасности и является одним из лидеров индустрии.

Если говорить о финансовом положении Check Point Software Technologies, то здесь компания также значительно превосходит практически всех своих конкурентов. Чтобы в этом убедиться, достаточно посмотреть на основные денежные потоки компании и её состояние баланса:

Теперь давайте отметим основные финансовые преимущества компании:

Инструкции и полезная документация Check Point

Относительно недавно мы публиковали статью “Какой firewall лучше всех? Лидеры среди UTM и Enterprise Firewalls (Gartner 2017)”. Безусловно, подобные сравнения очень важны и интересно знать лидеров рынка. Эта информация весьма полезна при выборе решения. Но большинство инженеров/сисадминов обращают внимание на еще один момент — документация. Чем больше документации и чем больше интернет-сообщество, тем проще администрировать выбранное решение. Как же обстоят дела с этим у Check Point? Ниже мы приведем наиболее полезные ресурсы Check Point, где вы сможете найти всю необходимую документацию или ответ на какой-либо технический вопрос. Эти ресурсы будут особенно полезны тем, кто уже использует Check Point.

Начать хотелось бы с небольшого тезиса — Check Point это сложный и высокотехнологичный продукт. Связано это в первую очередь с тем, что он способен выполнять огромное количество функций. Как мы уже описывали ранее, функционал Check Point-а разделен на блейды: Firewall, IPSec VPN, Moblie Access, Application Control, URL Filtering, Data Loss Prevention, IPS, Anti-Bot, Anti-Virus, Threat Emulation, Threat Extraction, Anti-Spam, Identity Awareness, Content Awareness, QoS, Monitoring, Smart Event и т.д. Поэтому если вы ищите одну большую книжку по Check Point, то вы ее не найдете. Вместо этого вся документация Check Point разбита на несколько категорий. Распишем самые важные.

Check Point Support Center

Это самый главный ресурс Check Point. И заходить сюда стоит не только когда вы хотите обратиться в техническую поддержку, но и когда ищите какую-либо документацию.

Как можно увидеть на картинке, любой поисковый запрос (в нашем случае IPS) выдает результаты в четырех разделах:

Check Point Administration Guide

Название говорит само за себя. Думаю это первая документация с которой стоит начинать при возникновении проблем или вопросов связанных с Check Point. “Админ гайды” как правило делятся по блейдам и версиям операционной системы, например: R80.10 Mobile Access Administration Guide или R77 Mobile Access Administration Guide.

Подобные гайды содержат не только описание блейда, но и процедуру настройки. Поиск подобных гайдов естественно осуществляется через Support Center в разделе Documentation. При поиске указывайте название интересующего блейда и фразу “administration guide”. Примечательно, что начиная с версии R80.10 большинство документации доступно не только в виде pdf, но и в web-формате. Пример:

Кроме того, есть возможность скачать “сборник” админ гайдов по конкретной версии ПО. Например:

Check Point Technical Reference Guides (ATRGs)

Бывают ситуации, когда информации в стандартных “админ гайдах” недостаточно. В этом случае стоит обратиться к документам с тегом “ATRG” — Advanced Technical Reference Guides. Как следует из названия, это более углубленные технические гайды, которые позволяют досконально разобраться в работе той или иной функции Check Point. Как и в случае с admin guide, искать ATRG документы можно в Support Center, дополнив запрос названием блейда, пример: atrg threat emulation.

Кроме того, совсем недавно появилась страничка, где приведены все ATRG гайды. Их уже более 35.

Check Point “How To” Guides

Помимо стандартных и расширенных (ATRG) гайдов существуют еще так называемые “How To”. Эти документы содержат инструкции по самым распространенным задачам, с которыми сталкиваются пользователи Check Point. Все гайды разбиты на категории:

Список всех “How To” можно найти в sk65385. Коллекция инструкций просто огромная. Рекомендую всегда держать их “под рукой”.

Check Point Processes and Daemons

Для того, чтобы эффективно решать встречающиеся проблемы с Check Point-ом, очень важно понимать, как он в принципе работает. Здесь на помощь приходит еще один SK — sk97638. Он описывает все процессы и “демоны” Check Point-а, включая такую информацию как:

Какие порты использует Check Point?

Еще один весьма полезный документ Check Point — sk52421. Здесь вы найдете все порты, которые использует Check Point, с детальным описанием для чего и каким блейдом. Документ особенно пригодится, если Check Point находится за другим МЭ.

Оптимизация производительности Check Point (Best Practices)

В sk98348 вы найдете главные рекомендации по настройке и улучшению производительности таких вещей как: Security Gateway, ClusterXL, Cluster — 3rd party, VSX, CoreXL, SecureXL, Application Control, URL Filtering, Anti-Virus, Anti-Bot, IPS. Не стоит пренебрегать этими документами, особенно если ваш Check Point загружен более чем на 50%.

Check Point CheckMates

Последний ресурс, о котором я бы хотел рассказать, это CheckMates. Это комьюнити-портал огромного количества пользователей Check Point. Он так же поддерживается самим вендором. Здесь регулярно публикуются обучающие материалы, вебинары, интересные статьи от экспертов и многое другое. Но самое главное — здесь можно задать вопрос, на который вы не смогли найти ответ в документации (что мало вероятно). Сообщество весьма живое и скорее всего вам ответят очень быстро.

Английский vs Русский

К сожалению, почти вся представленная документация и ресурсы на английском языке (что весьма ожидаемо). Некоторую русскоязычную документацию можно найти на портале наших коллег из RRC, кое что в нашем блоге или ютуб-канале. Но естественно этого недостаточно. Здесь можно сделать только один вывод — без английского никуда. Что касается авторизованного обучения, то к счастью в России читают курсы на русском языке.

Инвестидея: Check Point Software, потому что безопасность важнее всего

Сегодня у нас спекулятивная идея: взять акции израильской компании — производителя ПО в сфере кибербезопасности Check Point Software Technologies, чтобы заработать на росте в этом секторе.

Потенциал роста: 14% за 15 месяцев; 10% годовых в течение 10 лет.

Срок действия: 15 месяцев или 10 лет.

Почему акции могут вырасти: это прибыльный бизнес, работающий на растущем рынке.

Как действуем: берем акции сейчас.

Без гарантий

Наши размышления основаны на анализе бизнеса компании и личном опыте наших инвесторов, но помните: не факт, что инвестидея сработает так, как мы ожидаем. Все, что мы пишем, — это прогнозы и гипотезы, а не призыв к действию. Полагаться на наши размышления или нет — решать вам.

Если хотите первыми узнавать, сработала ли инвестидея, подпишитесь на Т—Ж в «Телеграме»: как только это станет известно, мы сообщим.

И что там с прогнозами автора

Исследования, например вот это и вот это, говорят о том, что точность предсказаний целевых цен невелика. И это нормально: на бирже всегда слишком много неожиданностей и точные прогнозы реализовываются редко. Если бы ситуация была обратная, то фонды на основе компьютерных алгоритмов показывали бы результаты лучше людей, но увы, работают они хуже.

Поэтому мы не пытаемся строить сложные модели. Прогноз доходности в статье — это ожидания автора. Этот прогноз мы указываем для ориентира: как и с инвестидеей в целом, читатели решают сами, стоит доверять автору и ориентироваться на прогноз или нет.

На чем компания зарабатывает

Это израильская компания, делающая ПО в сфере кибербезопасности.

Согласно годовому отчету, выручка компании делится на следующие сегменты:

Компания неамериканская, поэтому большую часть выручки Check Point приносят другие страны, хотя США — самый крупный отдельный рынок для компании.

Check Point. Что это, с чем его едят или коротко о главном

Здравствуйте, уважаемые читатели хабра! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

UTM/NGFW

Начиная разговор о Check Point первое с чего стоить начать, так это с объяснения, что такое UTM, NGFW и чем они отличаются. Сделаем мы это весьма лаконично, дабы пост не получился слишком большим (возможно в будущем мы рассмотрим этот вопрос немного подробнее)

UTM — Unified Threat Management

Если коротко, то суть UTM — консолидация нескольких средств защиты в одном решении. Т.е. все в одной коробке или некий all inclusive. Что понимается под “несколько средств защиты”? Самый распространенный вариант это: Межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все это объединяется в рамках одного UTM решения, что проще с точки зрения интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно сказывается на общей защищенности сети. Когда UTM решения только появились, то их рассматривали исключительно для небольших компаний, т.к. UTM не справлялись с большими объемами трафика. Это было по двум причинам:

Ниже представлен знаменитый магический квадрант Гартнера для UTM решений за август 2016 года:

Не буду сильно комментировать данную картинку, просто скажу, что в верхнем правом углу находятся лидеры.

NGFW — Next Generation Firewall

Название говорит само за себя — межсетевой экран следующего поколения. Данный концепт появился значительно позже, чем UTM. Главная идея NGFW — глубокий анализ пакетов (DPI) c помощью встроенного IPS и разграничение доступа на уровне приложений (Application Control). В данном случае IPS как раз и нужен, чтобы в потоке пакетов выявлять то или иное приложение, что позволяет разрешить, либо запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов. Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. По сути, качество NGFW зависит от количества приложений, которые он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016:

Очень частый вопрос, что же лучше? Однозначного ответа тут нет и быть не может. Особенно если учитывать тот факт, что почти все современные UTM решения содержат функционал NGFW и большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.). Как всегда “дьявол кроется в мелочах”, поэтому в первую очередь нужно решить, что нужно конкретно Вам, определиться с бюджетом. На основе этих решений можно выбрать несколько вариантов. И все нужно однозначно тестировать, не веря маркетинговым материалам.

Мы в свою очередь в рамках нескольких статей попытаемся рассказать про Check Point, как его можно попробовать и что в принципе можно попробовать (практически весь функционал).

Три сущности Check Point

При работе с Check Point вы обязательно столкнетесь с тремя составляющими этого продукта:

Операционная система Check Point

Говоря об операционной системе Check Point можно вспомнить сразу три: IPSO, SPLAT и GAIA.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Здесь нет ничего удивительного, как и многие вендоры Check Point имеет несколько вариантов продукта:

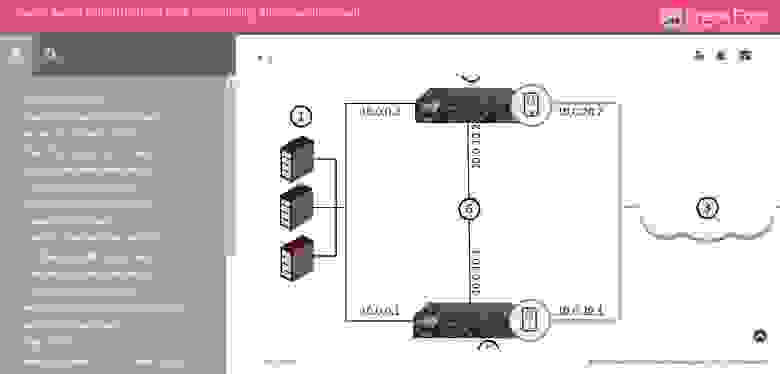

Чуть выше мы уже обсудили что такое шлюз (SG) и сервер управления (SMS). Теперь обсудим варианты их внедрения. Есть два основных способа:

Такой вариант подходит когда у вас всего один шлюз, который слабо нагружен пользовательским трафиком. Этот вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS). Однако при серьезной нагрузке шлюза вы можете получить “тормозящую” систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

Оптимальный вариант в плане удобства и производительности. Используется когда необходимо управлять сразу несколькими шлюзами, например центральным и филиальными. В этом случае требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Как я уже говорил чуть выше, у Check Point есть собственная SIEM система — Smart Event. Использовать ее вы сможете только в случае Distributed установки.

Режимы работы (Bridge, Routed)

Шлюз безопасности (SG) может работать в двух основных режимах:

Программные блейды (Check Point Software Blades)

Мы добрались чуть ли не до самой главной темы Check Point, которая вызывает больше всего вопросов у клиентов. Что такое эти “программные блейды”? Под блейдами подразумеваются определенные функции Check Point.

Данные функции могут включаться или выключаться в зависимости от нужд. При этом есть блейды которые активируются исключительно на шлюзе (Network Security) и только на сервере управления (Management). На картинках ниже приведены примеры для обоих случаев:

1) Для Network Security (функционал шлюза)

Опишем вкратце, т.к. каждый блейд заслуживает отдельной статьи.

2) Для Management (функционал сервера управления)

Архитектура блейдов позволяет использовать только действительно нужные функции, что сказывается на бюджете решения и общей производительности устройства. Логично, что чем больше блейдов вы активируете, тем меньше трафика можно “прогнать”. Именно поэтому к каждой модели Check Point прилагается следующая таблица производительности (для примера взяли характеристики модели 5400):

Как видите здесь приводятся две категории тестов: на синтетическом трафике и на реальном — смешанном. Вообще говоря, Check Point просто вынужден публиковать синтетические тесты, т.к. некоторые вендоры используют подобные тесты как эталонные, не исследуя производительность своих решений на реальном трафике (либо намеренно скрывают подобные данные ввиду их неудовлетворительности).

В каждом типе теста можно заметить несколько вариантов:

Думаю на этом можно закончить вводную статью, посвященную технологиям Check Point. Далее мы рассмотрим, как можно протестировать Check Point и как бороться с современными угрозами информационной безопасности (вирусы, фишинг, шифровальщики, zero-day).

Если вы хотите подробнее ознакомиться с Check Point, научиться настраивать основные системные параметры, управлять политиками безопасности и еще многому другому, нажмите сюда.

Новое в нашей стратегии — 3 группы решений

Будьте готовы к новым реалиям кибербезопасности.

Защитите свою сеть

Унифицированная защита от атак любого уровня для сети вашей компании

Изучите наши сетевые продукты

Гипермасштабируемая защита сетей

Maestro Orchestrator для центра данных нового поколения. Простота масштабируемости — увеличивайте масштаб существующих шлюзов безопасности Check Point по требованию.

Подробнее о продукте

Центры обработки данных и большие корпорации

Quantum Security Gateways — самая комплексная защита дата-центров для максимального увеличения периода работоспособности и производительности.

Подробнее о продукте

Крупные предприятия

Quantum Security Gateways для крупных предприятий обеспечивает комплексную защиту в масштабируемой и удобной конфигурации, которую предпочитают крупные предприятия.

Подробнее о продукте

Предприятия среднего бизнеса

Quantum Security Gateways — это вся сила Gen V в едином шлюзе обеспечения безопасности, разработанном для удовлетворения ваших бизнес-потребностей сейчас и в будущем.

Подробнее о продукте

Филиалы

Quantum Security Gateways обеспечивает безопасность корпоративного уровня в небольшом форм-факторе — это идеальное решение для филиалов компаний и небольших офисов.

Подробнее о продукте

Малый бизнес

Quantum Spark™ — это самая полная безопасность корпоративного уровня для вашего бизнеса с интуитивно понятным и простым управлением и отчетностью с помощью WebUI

Подробнее о продукте

Удаленный доступ через VPN

Quantum VPN предоставляет компаниям любого размера оптимальную в своем классе возможность взаимодействия и безопасность, сохраняя производительность вашего персонала.

Подробнее о продукте

Высокопроизводительные и масштабируемые платформы

Quantum Scalable Chassis — это корпусная масштабируемость мультиблейдовой системы защиты отвечает потребностям постоянно растущих сетей при этом обладает надежностью и производительностью.

Подробнее о продукте

Промышленные устройства

1570R проводные, беспроводные модели

Quantum Rugged обеспечивает наивысший уровень предотвращения угроз для защиты промышленных систем управления для сфер производства, энергетики, инженерных сетей и транспорта.

Подробнее о продукте

Безопасность Интернета вещей

IoT Protect защищает вашу компанию от кибератак на сети и устройства IoT: от IP-камер и интеллектуальных лифтов до медицинских приборов и промышленных контроллеров.

Подробнее о продукте

Виртуальный шлюз филиалов

Quantum Edge защищает филиалы локально с помощью превосходной защиты от угроз, которую можно развернуть за считанные минуты, и которая управляется единой платформой предотвращения угроз и доступа.

Подробнее о продукте

Кибер-безопасность: Шлюзы безопасности и Управление инфраструктурой

Обеспечение самых инновационных и эффективных средств, защищающих пользователей от кибератак пятого поколения.

Подробнее о продукте

Управление безопасностью из облака

Smart-1 Cloud — лучшая система управления безопасностью теперь в облаке.

Подробнее о продукте

Устройства управления шлюзами безопасности

Устройства Smart-1 оптимизированы для оперативного управления безопасностью и сочетают функции управления политиками, мониторинга и управления событиями.

Подробнее о продукте

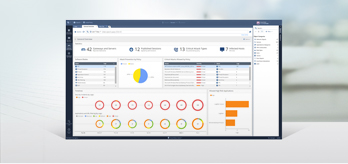

Управление событиями

Интегрированная консоль управления угрозами SmartEvent выполняет функции ведения журналов, мониторинга, сопоставления событий и создания отчетов.

Подробнее о продукте

Защитите свою облачную среду

Одна унифицированная платформа защиты, разработанная специально для облачных сред, автоматизирующая контроль состояния защиты на уровне, предотвращающем сложные угрозы, и предоставляющая вам обзор и контроль над любой рабочей нагрузкой в любой облачной среде

Продукты для безопасности в облаке

Безопасность облачных инфраструктур

Гибкая автоматизированная защита ваших ресурсов и данных в облачной сети с одновременной подстройкой под изменяемые требования публичных облачных сред.

Подробнее о продукте

Контроль состояния облачной безопасности

CloudGuard обеспечивает видимость, постоянное соответствие требованиям, активную защиту и выявление угроз в публичных облачных средах (AWS, Azure, GCP)

Подробнее о продукте

Автоматизированная безопасность приложений

Защита облачных веб-приложений и API CloudGuard защищает от OWASP Top 10 и более, с минимальными ложными срабатываниями и без затрат на администрирование.

Подробнее о продукте

Аналитика и поиск угроз в облачных средах

CloudGuard от Check Point наполняет облачные журналы контекстом, трансформируя их в эффективную логику безопасности.

Подробнее о продукте

Защита бессерверных приложений

CloudGuard от Check Point обеспечивает безупречную автоматизированную оценку уязвимостей и защиту рабочих нагрузок облачной среды во время выполнения.

Подробнее о продукте

Курс: DevSecOps

Изучите известные случаи использования DevSecOps и узнайте, как беспроблемно автоматизировать защиту на протяжении всего жизненного цикла приложения.

Подробнее о продукте

Защитите пользователей и доступ

Изучите наши продукты для защиты пользователей и доступа

Защита рабочих станций

Защита рабочих станций от эксплойтов нулевого дня, фишинга и программ-шантажистов

Подробнее о продукте

Удаленный доступ с принципом нулевого доверия

Бесконтактная технология SASE легко и надежно обеспечивает защищенный удаленный доступ

Подробнее о продукте

Защита филиалов компаний через облако

Защитите подключение к Интернету в своем филиале с помощью служб защиты через облако

Подробнее о продукте

Пограничная служба безопасного доступа (Secure Access Service Edge, SASE)

Harmony Connect, решение SASE от Check Point упрощает обеспечение защиты удаленного доступа и доступа в Интернет для пользователей и филиалов компаний.

Подробнее о продукте

Безопасный выход в Интернет

Встроенная в браузер защита проверяет 100% SSL-трафика и блокирует фишинг и вредоносные программы нулевого дня

Подробнее о продукте

Защита электронной почты и офисных приложений

Защитите электронную почту и такие офисные приложения, как Office 365, G Suite, Teams, Share Drive и OneDrive в облачной среде

Подробнее о продукте

Защита мобильных устройств от угроз

Harmony Mobile защищает устройства iOS и Android от сложных мобильных угроз, гарантируя, что вы можете уверенно развертывать и защищать устройства.

Подробнее о продукте

Унифицированное решение

Унифицированное управление безопасностью Платформа обеспечивает единую точку входа для 100% предотвращения атак и управления безопасностью в сетях, облачных средах, мобильных устройствах и приложениях. Обнаруживайте, узнавайте, предотвращайте атаки быстрее с точночтью до 99,9% с SOC и XDR от Check Point Research

Изучите наши унифицированные продукты для управления безопасностью

Платформа унифицированного управления безопасностью

На портале Infinity реализованы возможности обеспечения безопасности архитектуры Check Point Infinity с единой панели

Подробнее о продукте

Кибер-безопасность: Шлюзы безопасности и Управление инфраструктурой

Обеспечение самых инновационных и эффективных средств, защищающих пользователей от кибератак пятого поколения.

Подробнее о продукте

Управление безопасностью из облака

Лучшая система управления безопасностью теперь в облаке.

Подробнее о продукте

Управление событиями

Интегрированная консоль управления угрозами SmartEvent выполняет функции ведения журналов, мониторинга, сопоставления событий и создания отчетов.

Подробнее о продукте

Центр обеспечения безопасности (SOC)

Infinity SOC — облачная платформа, которая позволяет аналитикам центра обеспечения безопасности выявлять, расследовать и устранять атаки быстрее и с точностью 99,9%.

Подробнее о продукте

Контроль соответствия требованиям

Мониторинг соответствия вашей сети нормативно-правовым требованиям и правилам обеспечения безопасности в реальном времени

Подробнее о продукте

Поддержка

Помощь профессионалов

Запросить стоимость

Отчет о кибербезопасности за 2021 год

Узнайте о последних угрозах в сети, в облаках и в мобильных устройствах