Check point vpn что это за программа

Построение распределенной VPN сети на базе Check Point. Несколько типовых сценариев

В данной статье мы рассмотрим варианты построения распределенных сетей с помощью Check Point. Я постараюсь описать главные особенности Site-to-Site VPN от Check Point, рассмотрю несколько типовых сценариев, опишу плюсы и минусы каждого из них и попробую рассказать, как можно сэкономить при планировании распределенной VPN сети.

Check Point использует стандартный IPSec

Это первое, что нужно знать про Site-to-Site VPN от Check Point. И этот тезис отвечает на один из самых частый вопросов относительно Check Point VPN:

— Можно ли его “подружить” с другими устройствами?

— Да, можно!

Так называемый 3rd party VPN. Поскольку используется стандартный IPSec, то и VPN можно строить с любым устройством, которое поддерживает IPSec. Лично я пробовал строить VPN с Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Все работает, хотя и есть некоторые особенности. Главное правильно задать все параметры для первой и второй фазы. Поддерживаемые параметры для IPSec соединения:

Encryption Method: IKEv1, IKEv2

IKE Security Association (Phase 1)

— Encryption Algorithm: AES-128, AES-256, DES, 3DES, CAST

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

— Diffie-Hellman group: Group 1, Group 2, Group 5, Group 14, Group 19, Group 20

IKE Security Association (Phase 2)

— Encryption Algorithm: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

Дополнительные параметры:

— Use aggressive mode (Phase 1)

— Use Perfect Forward Secrecy (Phase 2)

— Support IP Compression (Phase 2)

Т.к. VPN можно строить не только с Check Point-ом, то сразу появляется вопрос, что “ставить” в филиалах?

Какое оборудование использовать для филиалов?

Здесь всего два варианта. Рассмотрим их и попробуем описать плюсы и минусы каждого из них.

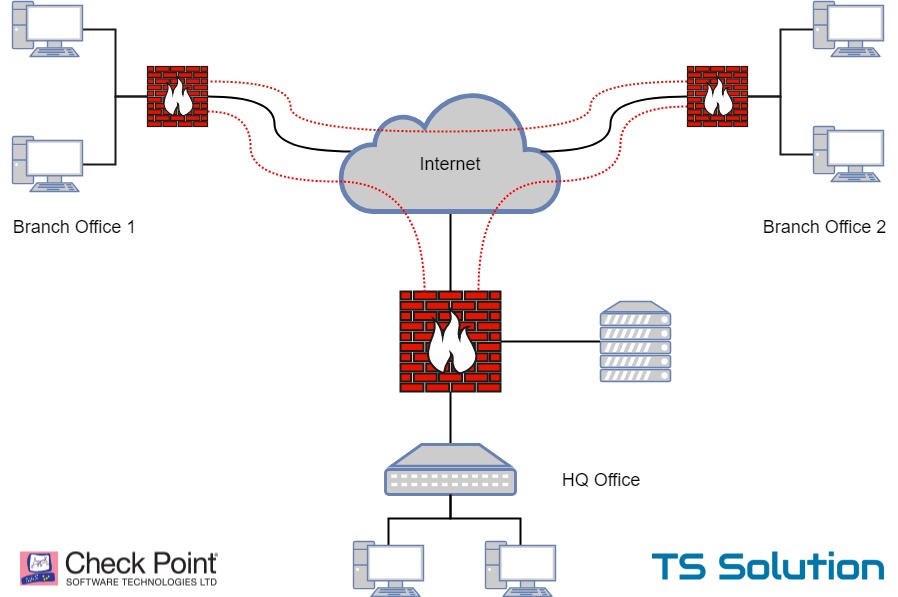

1. Check Point в филиале

Это самый простой вариант. Check Point устанавливается в центральном офисе (HQ) и в филиалах (Branch).

Плюсы. Главный плюс — удобство управления. Вы управляете политиками безопасности из одного места (Security Management Server). Все логи хранятся в одном месте. Есть возможность генерировать отчеты и видеть общую картину. Существенно упрощается администрирование распределенной сети. Возможно вам даже не понадобится система мониторинга, часть функций по умолчанию выполняет центральный менеджмент сервер. Настройка VPN ускоряется, нет необходимости в бесконечной правке access-list-ов. В грубом приближении это можно сравнить с DMVPN от Cisco (об этом чуть позже).

Минусы. Единственный минус — финансовые затраты. Безусловно, вопрос “дорого или недорого” немного философский и я не буду дискутировать на эту тему. Но даже самый маленький филиал (даже банкомат) потребует установки шлюза Check Point. Чуть позже мы обсудим конкретные модели для таких задач.

Кто использует подобный вариант (Check Point в филиале)? На самом деле практически все сегменты бизнеса: банки, ритейл, промышленность, здравоохранение, нефтегазовые компании.

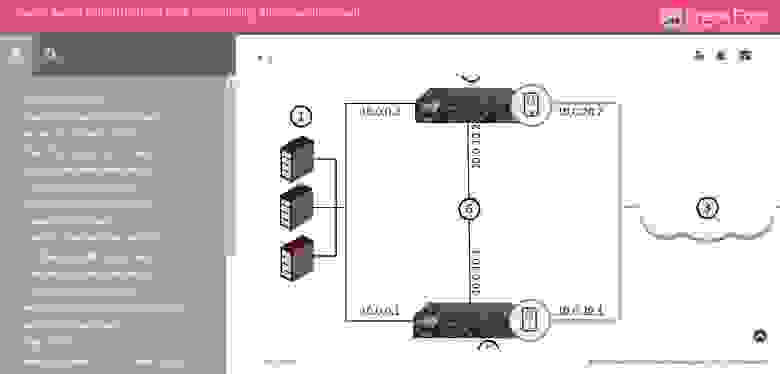

Рис. 1. Check Point SmartConsole с отображением всех шлюзов филиалов

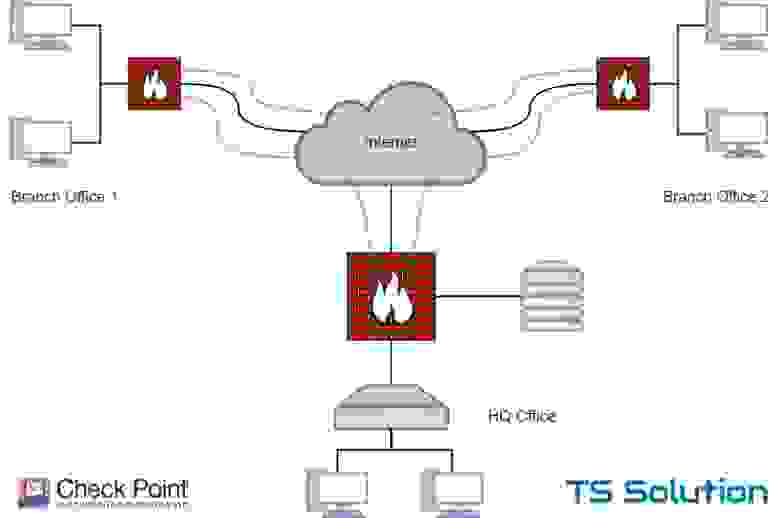

2. НЕ Check Point в филиале

Тоже довольно распространенный вариант. В центре (HQ) ставится Check Point, а в филиалах (Branch) — любое другое устройство, которое поддерживает IPSec VPN.

Плюсы. Пожалуй единственный плюс — минимальные финансовые затраты. Можно поставить самый дешевый Mikrotik или D-Link, VPN до центрального офиса будет прекрасно работать.

Минусы. Минусов гораздо больше. По сути вы лишаетесь всех плюсов, описанных в предыдущем варианте. Придется “ручками” править настройки на каждом из филиалов. Если их 2 — 3, то возможно это не такая большая проблема. Но если их больше 5-10, то встанет серьезный вопрос дальнейшего масштабирования. Управление конфигурациями, политики доступа, мониторинг, все это придется организовывать на основе сторонних решений (возможно open source). Еще один большой минус — невозможно организовать резервирование VPN канала.

Кто использует подобный вариант (НЕ Check Point в филиале)? Как правило это малый бизнес с небольшим количеством филиалов.

Тип выхода в Интернет для филиалов. Самостоятельный или централизованный?

Выбор устройства для филиала во многом зависит от типа выхода в Интернет. Здесь тоже два варианта и у каждого есть свои плюсы и минусы.

1. Самостоятельный выход в Интернет

Используется чаще всего. VPN канал используется исключительно для доступа к ресурсам центрального офиса (где стоит Check Point).

Плюсы. Выход в Интернет не зависит от VPN канала и оборудования в центральном офисе. Т.е. есть если в центральном офисе все “упало”, филиал сохранит выход в Интернет, просто потеряет доступ к некоторым корпоративным ресурсам.

Минусы. Существенно усложняет управление политиками безопасности. По сути, если у вас стоит задача обезопасить филиалы, то вы должны применять там такие защитные меры как IPS, потоковый антивирус, URL-фильтрацию и т.д. Отсюда вытекает куча проблем с управлением и мониторингом ИБ.

Рекомендации. При таком варианте конечно же лучше использовать Check Point-ы на филиалах. Вы сможете управлять всем этим “хозяйством” централизованно. Можно создать одну типовую политику доступа в Интернет и “раскатать” ее на все филиалы. Мониторинг тоже существенно упрощается. Вы будете видеть все инциденты ИБ в одном месте с возможностью корреляции событий.

2. Централизованный выход в Интернет

Этот вариант используется гораздо реже. Строится VPN до центрального офиса (где стоит Check Point) и туда заворачивается абсолютно весь трафик филиалов. Выход в Интернет возможен только через центральный офис.

Плюсы. В этом случае вам в принципе все равно, что стоит в филиале, главное строить VPN до центра. Больших проблем с конфигом тоже не должно быть, т.к. по сути там будет всего одно правило — “весь трафик в vpn”. Все политики безопасности и аксес-листы вы будете настраивать только в центральном офисе. Как вы понимаете, при таком варианте вы существенно экономите на покупке Check Point.

Минусы. Все еще сохраняется проблема с масштабируемостью, управлением и мониторингом (хоть и не такая критичная как при самостоятельном выходе в Интернет). Плюс работа филиалов полностью зависит от центрального офиса. В случае нештатной ситуации “ляжет” вся сеть. Филиалы останутся без Интернета.

Рекомендации. Такой вариант отлично подходит при небольшом кол-ве филиалов (2-4). Конечно если вас устраивают озвученные риски (зависимость от центра). При выборе устройства Check Point для центрального офиса стоит учесть трафик филиалов и внимательно рассчитать нужную производительность. По сути вы получите централизованное управление трафиком филиалов при минимальных финансовых затратах. Однако при большом кол-ве филиалов (и “серьезном” трафике) такая схема крайне не рекомендуется. Слишком большие последствия в случае отказа. Траблшутинг будет усложняться, а для центрального офиса потребуется весьма мощное железо, которое может в итоге стать дороже, чем если бы в филиалах стояли собственные шлюзы Check Point.

Возможная экономия на лицензиях

Если вы решили использовать Check Point в филиалах и вам нужен только VPN (например при централизованном выходе в Интернет), то можно существенно сэкономить на лицензиях. Blade IPSec VPN никак не лицензируется. Купив устройство вы навсегда получаете функционал Firewall и VPN. Не нужно покупать для этого продление сервисов, все и так будет работать. Единственное, что придется покупать — сервис технической поддержки, чтобы была возможность обращаться в саппорт и заменить устройство в случае поломки. Однако и здесь есть вариант сэкономить (хоть я его и не рекомендую). Если вы уверены в своих знаниях и что вам не придется обращаться в саппорт, то можно не покупать продление технической поддержки. Можно закупить одно-два устройства в ЗИП и если в одном из филиалов произойдет поломка, то просто поменять это устройство. При большом кол-ве филиалов может быть экономически выгоднее купить пару запасных устройств, чем покупать саппорт на все остальные. Повторюсь, что я не рекомендуюу такой вариант.

Модели Check Point для филиалов (SMB)

Бытует мнение, что Check Point это вендор исключительно для больших компаний. Однако в модельном ряду представлено довольно много вариантов устройств и для SMB сектора. Особенно если данная “железка” будет использоваться для филиалов, находясь под управлением центрального Management Server-а в головном офисе.

Рис. 2. Модельный ряд Check Point

VPN топологии (Start, Mesh)

Поговорим о более “технических” вещах и начнем с топологий VPN (VPN Community в терминологии Check Point). Как и у других вендоров у Check Point-а есть два типа:

Стоит отметить, что при этом вам никто не мешает комбинировать эти две топологии. Например связать два Start Community через одно Mesh:

Рис. 3. Star + Mesh

Два типа туннелей

Наконец-то мы дошли до пункта, где можем обсудить, чем действительно удобен VPN от Check Point-а при условии, что в филиалах тоже Check Point. При построении VPN туннеля у нас есть выбор из двух типов:

1. Domain Based VPN

Смысл довольно простой. В свойствах шлюза филиала (и центра тоже) вы указываете сети, которые находятся за Check Point-ом, т.е. локальные сети филиалов.

Рис. 4. Определение VPN Domain

Поскольку все шлюзы находятся под управлением одного менеджмент сервера, то эта информация “шарится” между всеми участниками VPN Community (будь то Star или Mesh). Таким образом, нет нужды править настройки VPN на каждом из шлюзов, они уже и так будут знать где, какая сеть и с какими IPSec параметрами строить VPN. Никакого прописывания peer-ов или access-list-ов. Настройка быстрая и весьма простая. На мой взгляд это даже удобнее чем DMVPN. Domain Based VPN на практике используется чаще всего.

2. Route Based

Данный тип VPN покажется очень знакомым для любителей Cisco. На шлюзах создается VTI (Virtual Tunnel Interface) и поднимается VPN канал с туннельными адресами. Шифруется тот трафик, который маршрутами заворачивается в туннель. При этом маршруты могут быть как статические, так и динамические. К примеру, вы можете поднять такой VPN со всеми филиалами и запустить OSPF. Таким образом все шлюзы будут знать про все доступные сети и автоматически “заворачивать” нужный трафик в нужный туннель. Думаю это можно сравнить с GRE туннелями.

Рекомендации

Route Based VPN используется гораздо реже, т.к. в большинстве случаев хватает Domain Based VPN, который проще в понимании и быстрее в настройке. При этом Domain Based VPN можно использовать и в случае стороннего оборудования (НЕ Check Point) в филиалах. Опять же, основываясь на личном опыте, могу порекомендовать использовать именно Domain Based VPN. Будет гораздо меньше проблем. Route Based лучше не использовать вообще (много ограничений, деградация в производительности). Хотя конечно все зависит от ваших задач и каждый случай нужно рассматривать отдельно.

VPN на сертификатах или Pre-shared key

Как и любое устройство с поддержкой IPSec, Check Point может строить VPN на основе Pre-shared key и на основе сертификатов. Не буду объяснять, в чем преимущество VPN канала на сертификатах. Просто скажу, что еще одно преимущество построения распределенной сети на решениях Check Point — наличие встроенного центра сертификации (CA). Этот CA по умолчанию всегда присутствует на Management Server-е и автоматически генерирует сертификаты на все шлюзы Check Point, которые находятся под его управлением. Не нужно “мучаться” со сторонним центром сертификации (хотя его тоже можно “прикрутить” к Check Point-у).

Отказоустойчивость VPN

Довольно часто забывают про эту возможность. А она есть. В филиале и центральном офисе может быть по два Интернет канала. Если в филиале тоже стоит Check Point, то мы можем настроить отказоустойчивый VPN (Domain Based). Не пренебрегайте этой возможностью Check Point, тем более что это настраивается буквально в пару кликов.

Лицензирование Management Server-а

Еще один важный момент, про который забывают при планировании распределенной сети. Security Management Server лицензируется по количеству шлюзов, которыми он может управлять. Есть лицензии на управление 5-ю шлюзами, 10, 25, 50, 150 и более. При этом цены очень сильно отличаются. Кластер считается как два шлюза! Будьте внимательней при планировании бюджета.

Дополнительные преимущества Check Point VPN

С технической точки зрения у VPN от Check Point есть еще очень много преимуществ. Можно было бы рассказать по wire mode, возможность постоянно держать туннель даже если нет трафика, возможность создавать разные правила для шифрованного и обычного трафика, возможность исключать определенный тип трафика из туннеля и т.д. Но мне бы не хотелось вдаваться в такие технические детали, чтобы никого не утомить. Если интересует что-то конкретное, то спрашивайте в комментариях. Я постарался пройтись больше по архитектурным особенностям.

Инструкции и полезная документация Check Point

Относительно недавно мы публиковали статью “Какой firewall лучше всех? Лидеры среди UTM и Enterprise Firewalls (Gartner 2017)”. Безусловно, подобные сравнения очень важны и интересно знать лидеров рынка. Эта информация весьма полезна при выборе решения. Но большинство инженеров/сисадминов обращают внимание на еще один момент — документация. Чем больше документации и чем больше интернет-сообщество, тем проще администрировать выбранное решение. Как же обстоят дела с этим у Check Point? Ниже мы приведем наиболее полезные ресурсы Check Point, где вы сможете найти всю необходимую документацию или ответ на какой-либо технический вопрос. Эти ресурсы будут особенно полезны тем, кто уже использует Check Point.

Начать хотелось бы с небольшого тезиса — Check Point это сложный и высокотехнологичный продукт. Связано это в первую очередь с тем, что он способен выполнять огромное количество функций. Как мы уже описывали ранее, функционал Check Point-а разделен на блейды: Firewall, IPSec VPN, Moblie Access, Application Control, URL Filtering, Data Loss Prevention, IPS, Anti-Bot, Anti-Virus, Threat Emulation, Threat Extraction, Anti-Spam, Identity Awareness, Content Awareness, QoS, Monitoring, Smart Event и т.д. Поэтому если вы ищите одну большую книжку по Check Point, то вы ее не найдете. Вместо этого вся документация Check Point разбита на несколько категорий. Распишем самые важные.

Check Point Support Center

Это самый главный ресурс Check Point. И заходить сюда стоит не только когда вы хотите обратиться в техническую поддержку, но и когда ищите какую-либо документацию.

Как можно увидеть на картинке, любой поисковый запрос (в нашем случае IPS) выдает результаты в четырех разделах:

Check Point Administration Guide

Название говорит само за себя. Думаю это первая документация с которой стоит начинать при возникновении проблем или вопросов связанных с Check Point. “Админ гайды” как правило делятся по блейдам и версиям операционной системы, например: R80.10 Mobile Access Administration Guide или R77 Mobile Access Administration Guide.

Подобные гайды содержат не только описание блейда, но и процедуру настройки. Поиск подобных гайдов естественно осуществляется через Support Center в разделе Documentation. При поиске указывайте название интересующего блейда и фразу “administration guide”. Примечательно, что начиная с версии R80.10 большинство документации доступно не только в виде pdf, но и в web-формате. Пример:

Кроме того, есть возможность скачать “сборник” админ гайдов по конкретной версии ПО. Например:

Check Point Technical Reference Guides (ATRGs)

Бывают ситуации, когда информации в стандартных “админ гайдах” недостаточно. В этом случае стоит обратиться к документам с тегом “ATRG” — Advanced Technical Reference Guides. Как следует из названия, это более углубленные технические гайды, которые позволяют досконально разобраться в работе той или иной функции Check Point. Как и в случае с admin guide, искать ATRG документы можно в Support Center, дополнив запрос названием блейда, пример: atrg threat emulation.

Кроме того, совсем недавно появилась страничка, где приведены все ATRG гайды. Их уже более 35.

Check Point “How To” Guides

Помимо стандартных и расширенных (ATRG) гайдов существуют еще так называемые “How To”. Эти документы содержат инструкции по самым распространенным задачам, с которыми сталкиваются пользователи Check Point. Все гайды разбиты на категории:

Список всех “How To” можно найти в sk65385. Коллекция инструкций просто огромная. Рекомендую всегда держать их “под рукой”.

Check Point Processes and Daemons

Для того, чтобы эффективно решать встречающиеся проблемы с Check Point-ом, очень важно понимать, как он в принципе работает. Здесь на помощь приходит еще один SK — sk97638. Он описывает все процессы и “демоны” Check Point-а, включая такую информацию как:

Какие порты использует Check Point?

Еще один весьма полезный документ Check Point — sk52421. Здесь вы найдете все порты, которые использует Check Point, с детальным описанием для чего и каким блейдом. Документ особенно пригодится, если Check Point находится за другим МЭ.

Оптимизация производительности Check Point (Best Practices)

В sk98348 вы найдете главные рекомендации по настройке и улучшению производительности таких вещей как: Security Gateway, ClusterXL, Cluster — 3rd party, VSX, CoreXL, SecureXL, Application Control, URL Filtering, Anti-Virus, Anti-Bot, IPS. Не стоит пренебрегать этими документами, особенно если ваш Check Point загружен более чем на 50%.

Check Point CheckMates

Последний ресурс, о котором я бы хотел рассказать, это CheckMates. Это комьюнити-портал огромного количества пользователей Check Point. Он так же поддерживается самим вендором. Здесь регулярно публикуются обучающие материалы, вебинары, интересные статьи от экспертов и многое другое. Но самое главное — здесь можно задать вопрос, на который вы не смогли найти ответ в документации (что мало вероятно). Сообщество весьма живое и скорее всего вам ответят очень быстро.

Английский vs Русский

К сожалению, почти вся представленная документация и ресурсы на английском языке (что весьма ожидаемо). Некоторую русскоязычную документацию можно найти на портале наших коллег из RRC, кое что в нашем блоге или ютуб-канале. Но естественно этого недостаточно. Здесь можно сделать только один вывод — без английского никуда. Что касается авторизованного обучения, то к счастью в России читают курсы на русском языке.

Построение распределенной VPN сети на базе Check Point. Несколько типовых сценариев

В данной статье мы рассмотрим варианты построения распределенных сетей с помощью Check Point. Я постараюсь описать главные особенности Site-to-Site VPN от Check Point, рассмотрю несколько типовых сценариев, опишу плюсы и минусы каждого из них и попробую рассказать, как можно сэкономить при планировании распределенной VPN сети.

Check Point использует стандартный IPSec

Это первое, что нужно знать про Site-to-Site VPN от Check Point. И этот тезис отвечает на один из самых частый вопросов относительно Check Point VPN:

— Можно ли его “подружить” с другими устройствами?

— Да, можно!

Так называемый 3rd party VPN. Поскольку используется стандартный IPSec, то и VPN можно строить с любым устройством, которое поддерживает IPSec. Лично я пробовал строить VPN с Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Все работает, хотя и есть некоторые особенности. Главное правильно задать все параметры для первой и второй фазы. Поддерживаемые параметры для IPSec соединения:

Encryption Method: IKEv1, IKEv2

IKE Security Association (Phase 1)

— Encryption Algorithm: AES-128, AES-256, DES, 3DES, CAST

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

— Diffie-Hellman group: Group 1, Group 2, Group 5, Group 14, Group 19, Group 20

IKE Security Association (Phase 2)

— Encryption Algorithm: AES-128, AES-256, AES-GCM-128, AES-GCM-256, DES, 3DES, DES-40CP, CAST, CAST-40, NULL

— Data Integrity: SHA1, SHA256, SHA384, MD5, AES-XCBC

Дополнительные параметры:

— Use aggressive mode (Phase 1)

— Use Perfect Forward Secrecy (Phase 2)

— Support IP Compression (Phase 2)

Т.к. VPN можно строить не только с Check Point-ом, то сразу появляется вопрос, что “ставить” в филиалах?

Какое оборудование использовать для филиалов?

Здесь всего два варианта. Рассмотрим их и попробуем описать плюсы и минусы каждого из них.

1. Check Point в филиале

Это самый простой вариант. Check Point устанавливается в центральном офисе (HQ) и в филиалах (Branch).

Плюсы. Главный плюс — удобство управления. Вы управляете политиками безопасности из одного места (Security Management Server). Все логи хранятся в одном месте. Есть возможность генерировать отчеты и видеть общую картину. Существенно упрощается администрирование распределенной сети. Возможно вам даже не понадобится система мониторинга, часть функций по умолчанию выполняет центральный менеджмент сервер. Настройка VPN ускоряется, нет необходимости в бесконечной правке access-list-ов. В грубом приближении это можно сравнить с DMVPN от Cisco (об этом чуть позже).

Минусы. Единственный минус — финансовые затраты. Безусловно, вопрос “дорого или недорого” немного философский и я не буду дискутировать на эту тему. Но даже самый маленький филиал (даже банкомат) потребует установки шлюза Check Point. Чуть позже мы обсудим конкретные модели для таких задач.

Кто использует подобный вариант (Check Point в филиале)? На самом деле практически все сегменты бизнеса: банки, ритейл, промышленность, здравоохранение, нефтегазовые компании.

Рис. 1. Check Point SmartConsole с отображением всех шлюзов филиалов

2. НЕ Check Point в филиале

Тоже довольно распространенный вариант. В центре (HQ) ставится Check Point, а в филиалах (Branch) — любое другое устройство, которое поддерживает IPSec VPN.

Плюсы. Пожалуй единственный плюс — минимальные финансовые затраты. Можно поставить самый дешевый Mikrotik или D-Link, VPN до центрального офиса будет прекрасно работать.

Минусы. Минусов гораздо больше. По сути вы лишаетесь всех плюсов, описанных в предыдущем варианте. Придется “ручками” править настройки на каждом из филиалов. Если их 2 — 3, то возможно это не такая большая проблема. Но если их больше 5-10, то встанет серьезный вопрос дальнейшего масштабирования. Управление конфигурациями, политики доступа, мониторинг, все это придется организовывать на основе сторонних решений (возможно open source). Еще один большой минус — невозможно организовать резервирование VPN канала.

Кто использует подобный вариант (НЕ Check Point в филиале)? Как правило это малый бизнес с небольшим количеством филиалов.

Тип выхода в Интернет для филиалов. Самостоятельный или централизованный?

Выбор устройства для филиала во многом зависит от типа выхода в Интернет. Здесь тоже два варианта и у каждого есть свои плюсы и минусы.

1. Самостоятельный выход в Интернет

Используется чаще всего. VPN канал используется исключительно для доступа к ресурсам центрального офиса (где стоит Check Point).

Плюсы. Выход в Интернет не зависит от VPN канала и оборудования в центральном офисе. Т.е. есть если в центральном офисе все “упало”, филиал сохранит выход в Интернет, просто потеряет доступ к некоторым корпоративным ресурсам.

Минусы. Существенно усложняет управление политиками безопасности. По сути, если у вас стоит задача обезопасить филиалы, то вы должны применять там такие защитные меры как IPS, потоковый антивирус, URL-фильтрацию и т.д. Отсюда вытекает куча проблем с управлением и мониторингом ИБ.

Рекомендации. При таком варианте конечно же лучше использовать Check Point-ы на филиалах. Вы сможете управлять всем этим “хозяйством” централизованно. Можно создать одну типовую политику доступа в Интернет и “раскатать” ее на все филиалы. Мониторинг тоже существенно упрощается. Вы будете видеть все инциденты ИБ в одном месте с возможностью корреляции событий.

2. Централизованный выход в Интернет

Этот вариант используется гораздо реже. Строится VPN до центрального офиса (где стоит Check Point) и туда заворачивается абсолютно весь трафик филиалов. Выход в Интернет возможен только через центральный офис.

Плюсы. В этом случае вам в принципе все равно, что стоит в филиале, главное строить VPN до центра. Больших проблем с конфигом тоже не должно быть, т.к. по сути там будет всего одно правило — “весь трафик в vpn”. Все политики безопасности и аксес-листы вы будете настраивать только в центральном офисе. Как вы понимаете, при таком варианте вы существенно экономите на покупке Check Point.

Минусы. Все еще сохраняется проблема с масштабируемостью, управлением и мониторингом (хоть и не такая критичная как при самостоятельном выходе в Интернет). Плюс работа филиалов полностью зависит от центрального офиса. В случае нештатной ситуации “ляжет” вся сеть. Филиалы останутся без Интернета.

Рекомендации. Такой вариант отлично подходит при небольшом кол-ве филиалов (2-4). Конечно если вас устраивают озвученные риски (зависимость от центра). При выборе устройства Check Point для центрального офиса стоит учесть трафик филиалов и внимательно рассчитать нужную производительность. По сути вы получите централизованное управление трафиком филиалов при минимальных финансовых затратах. Однако при большом кол-ве филиалов (и “серьезном” трафике) такая схема крайне не рекомендуется. Слишком большие последствия в случае отказа. Траблшутинг будет усложняться, а для центрального офиса потребуется весьма мощное железо, которое может в итоге стать дороже, чем если бы в филиалах стояли собственные шлюзы Check Point.

Возможная экономия на лицензиях

Если вы решили использовать Check Point в филиалах и вам нужен только VPN (например при централизованном выходе в Интернет), то можно существенно сэкономить на лицензиях. Blade IPSec VPN никак не лицензируется. Купив устройство вы навсегда получаете функционал Firewall и VPN. Не нужно покупать для этого продление сервисов, все и так будет работать.

Единственное, что придется покупать — сервис технической поддержки, чтобы была возможность обращаться в саппорт и заменить устройство в случае поломки. Однако и здесь есть вариант сэкономить (хоть я его и не рекомендую). Если вы уверены в своих знаниях и что вам не придется обращаться в саппорт, то можно не покупать продление технической поддержки.

Можно закупить одно-два устройства в ЗИП и если в одном из филиалов произойдет поломка, то просто поменять это устройство. При большом кол-ве филиалов может быть экономически выгоднее купить пару запасных устройств, чем покупать саппорт на все остальные. Повторюсь, что я не рекомендуюу такой вариант.

Модели Check Point для филиалов (SMB)

Бытует мнение, что Check Point это вендор исключительно для больших компаний. Однако в модельном ряду представлено довольно много вариантов устройств и для SMB сектора. Особенно если данная “железка” будет использоваться для филиалов, находясь под управлением центрального Management Server-а в головном офисе.

Рис. 2. Модельный ряд Check Point

Мы уже публиковали отдельную статью по SMB решениям, поэтому я просто перечислю модели которые чаще всего используются для филиалов:

VPN топологии (Start, Mesh)

Поговорим о более “технических” вещах и начнем с топологий VPN (VPN Community в терминологии Check Point). Как и у других вендоров у Check Point-а есть два типа:

Стоит отметить, что при этом вам никто не мешает комбинировать эти две топологии. Например связать два Start Community через одно Mesh:

Рис. 3. Star + Mesh

Два типа туннелей

Наконец-то мы дошли до пункта, где можем обсудить, чем действительно удобен VPN от Check Point-а при условии, что в филиалах тоже Check Point. При построении VPN туннеля у нас есть выбор из двух типов:

1. Domain Based VPN

Смысл довольно простой. В свойствах шлюза филиала (и центра тоже) вы указываете сети, которые находятся за Check Point-ом, т.е. локальные сети филиалов.

Рис. 4. Определение VPN Domain

Поскольку все шлюзы находятся под управлением одного менеджмент сервера, то эта информация “шарится” между всеми участниками VPN Community (будь то Star или Mesh). Таким образом, нет нужды править настройки VPN на каждом из шлюзов, они уже и так будут знать где, какая сеть и с какими IPSec параметрами строить VPN. Никакого прописывания peer-ов или access-list-ов. Настройка быстрая и весьма простая. На мой взгляд это даже удобнее чем DMVPN. Domain Based VPN на практике используется чаще всего.

2. Route Based

Данный тип VPN покажется очень знакомым для любителей Cisco. На шлюзах создается VTI (Virtual Tunnel Interface) и поднимается VPN канал с туннельными адресами. Шифруется тот трафик, который маршрутами заворачивается в туннель. При этом маршруты могут быть как статические, так и динамические. К примеру, вы можете поднять такой VPN со всеми филиалами и запустить OSPF. Таким образом все шлюзы будут знать про все доступные сети и автоматически “заворачивать” нужный трафик в нужный туннель. Думаю это можно сравнить с GRE туннелями.

Рекомендации

Route Based VPN используется гораздо реже, т.к. в большинстве случаев хватает Domain Based VPN, который проще в понимании и быстрее в настройке. При этом Domain Based VPN можно использовать и в случае стороннего оборудования (НЕ Check Point) в филиалах. Опять же, основываясь на личном опыте, могу порекомендовать использовать именно Domain Based VPN. Будет гораздо меньше проблем. Route Based лучше не использовать вообще (много ограничений, деградация в производительности). Хотя конечно все зависит от ваших задач и каждый случай нужно рассматривать отдельно.

VPN на сертификатах или Pre-shared key

Как и любое устройство с поддержкой IPSec, Check Point может строить VPN на основе Pre-shared key и на основе сертификатов. Не буду объяснять, в чем преимущество VPN канала на сертификатах. Просто скажу, что еще одно преимущество построения распределенной сети на решениях Check Point — наличие встроенного центра сертификации (CA). Этот CA по умолчанию всегда присутствует на Management Server-е и автоматически генерирует сертификаты на все шлюзы Check Point, которые находятся под его управлением. Не нужно “мучаться” со сторонним центром сертификации (хотя его тоже можно “прикрутить” к Check Point-у).

Отказоустойчивость VPN

Довольно часто забывают про эту возможность. А она есть. В филиале и центральном офисе может быть по два Интернет канала. Если в филиале тоже стоит Check Point, то мы можем настроить отказоустойчивый VPN (Domain Based). Не пренебрегайте этой возможностью Check Point, тем более что это настраивается буквально в пару кликов.

Лицензирование Management Server-а

Еще один важный момент, про который забывают при планировании распределенной сети. Security Management Server лицензируется по количеству шлюзов, которыми он может управлять. Есть лицензии на управление 5-ю шлюзами, 10, 25, 50, 150 и более. При этом цены очень сильно отличаются. Кластер считается как два шлюза! Будьте внимательней при планировании бюджета.

Дополнительные преимущества Check Point VPN

С технической точки зрения у VPN от Check Point есть еще очень много преимуществ. Можно было бы рассказать по wire mode, возможность постоянно держать туннель даже если нет трафика, возможность создавать разные правила для шифрованного и обычного трафика, возможность исключать определенный тип трафика из туннеля и т.д. Но мне бы не хотелось вдаваться в такие технические детали, чтобы никого не утомить. Если интересует что-то конкретное, то спрашивайте в комментариях. Я постарался пройтись больше по архитектурным особенностям.