что значит утечка ip через webrtc

Чем опасна утечка локального IP через WebRTC в плане приватности?

Например, злоумышленник получил мой локальный IP: 192.168.1.5.

Каким образом это угрожает мне?

Даже если бы у меня был очень редкий локальный IP, то это опасно только если я подключен к большой локальной сети, в которой также находится злоумышленник. Или я ошибаюсь?

man «Вычислить по IP»

Как ты по локальному вычислишь? Я скинул выше свой локальный IP, вычисли меня.

Так webrtc раскрывает одновременно локальные IP (в candidates list) и глобальный (серверу, через который ты соединяешься). По комбинации уже можно продуктивно искать.

Кстати, да. Если в сети много компьютеров. Но это не совсем то, что я хотел узнать.

Есть куча статей, где почти кричат как опасно WebRTC, т.к. это позволяет узнать локальный IP. Часто акцентируют внимание на том, что это угрожает пользователям VPN, их анонимности. Мне вот и стало интересно, что плохого в том, что кто-то узнает мой локальный IP.

Я о том, что локальный IP без глобального ничего не стоит. Это так?

ublock origin защищает от webrtc среди прочего, кстати.

Это повышает уникальность пользователя.

А если у меня нет локального IP, только белый?

Не понимаю, как это возможно? Ну, по идее, WebRTC передает собеседнику серый и белый IP. Просто серый IP не имеет смысла, т.к. он ничего особо о личности не скажет; а белый, в случае использования публичного VPN, также ничего не говорит. То есть, получается, что WebRTC никакой угрозы анонимности не представляет.

Покупаешь белый IP. Подключаешь без NAT хост с одним интерфейсом. WebRTC сливает белый IP, каким бы VPN’ом или прокси ты не пользовался?

Ты говоришь о выходе в интернет напрямую, без интернет провайдера?

Я это спросил, потому что для меня, например, это невозможно. У нас все клиенты провайдера с города подключены к одной огромной локалке, а потом идет NAT сервер, то есть я никак не смогу избавить от локального IP. И, если честно, не понимаю как это возможно на практике, потому что не могу представить иную ситуацию. Только если каким-то образом выходить в интернет минуя провайдера, но и это я не могу представить каким образом можно сделать.

Кстати говоря, щас посмотрел в Wireshark трафик, потому что не мог понять, каким образом при включенном VPN в браузере https://diafygi.github.io/webrtc-ips/ определяет мой реальный IP.

Там происходит обращение к STUN серверу по этому же протоколу.

Слушай, ты можешь рассказать о чем шла речь? Я целый день ждал ответа, ибо заинтересовался этим вопросом, а ты проигнорировал.

Я ничего в этом не понимаю, я сам спросил.

Извини, если так. Я подумал, что ты пытаешься действовать более нейтрально, ставя знак вопроса вместо точки.

Ты в любом случае всегда за маршрутизатором, кто сейчас кабель напрямую втыкает? Но любые уникальные параметры позволяют выдать тебе токен, который совершенно однозначно идентифицирует твои «анонимные» действия в сети, как выполненные с твоего устройства предположительно тобой.

А по теме того сомнительного вопроса, засветит адрес интерфейса, и вообще без вебртц есть куда более приятные способы спалить ойпи. И кстати наверное никто не отменял трассировку пути с твоего хоста.

Про трассировку не совсем понял. Можно поподробнее, как это работает?

Ну а кто-то получает белый IP от провайдера, и вставляет кабель напрямую в компьютер, таким образом, WebRTC сообщит все IP на интерфейсах злоумышленнику, в том числе и его настоящий, а не «серый».

Так там же еще один NAT между локалькой провайдера и внешкой. У всех его клиентов по городу диапазон в локалке 10.222/16. Т.е. WebRTC скажет мой локальный IP(10.222.100.100) и внешний(который легко меняется с помощью VPN).

Или ты имеешь в виду, что IP в локалке = внешнему?

Меньшинство провайдеров выдают «внутренние» адреса клиентам, в основном, выдаются полноценные маршрутизируемые («внешние»), и никакого NAT нет.

Ох, не знал. Ясно, спасибо. Более-менее стало понятно.

Другое дело что эти внешние обычно временные

Разве без NAT можно реализовать динамические IP-адреса для клиентов?

Конечно. Динамические адреса были задолго до появления NAT. В чем проблема?

Я думал, что динамические IP-адреса используются лишь вместе с динамическим NAT. Т.е. когда у провайдера клиентов больше, чем адресов, и в этом есть нужда. Просто преимущство статического IP перед динамическим очевидно для меня, и поэтому я не вижу смысла менять клиентам IP-адреса, если в этом нет нужды.

Хотя если подумать, то действительно проблем в реализации динамических адресов без NAT нет. Но зачем, если нет дефицита?

Дефицит IPv4-адресов есть, еще какой. Зачем делать пулы динамических адресов, я не знаю, возможно для того, чтобы статические адреса продавать за отдельную стоимость.

Хотя если подумать, то действительно проблем в реализации динамических адресов без NAT нет.

В общем, не всё так просто с динамическими IP, на самом деле.

Чтобы получить небольшой профит на продаже статичных IP. Это единственная причина, кто бы что ни говорил. Никакого дефицита IPv4 сейчас нет.

Как предотвратить утечки DNS, VPN, WebRTC и IPv6?

Конфиденциальность в интернете стала огромной проблемой в информационную эпоху, особенно из-за роста киберугроз и слежки. Интернет-провайдеры и государственные учреждения могут следить за нашей деятельностью в сети, рекламные компании также отслеживают и составляют наши профили, а киберпреступники ищут любую личную информацию о нас, которую потом могут использовать в своих черных целях. Это привело к увеличению использования виртуальных частных сетей. Некоторые VPN компании делают все возможное, чтобы обеспечить безопасное соединение без утечек, но то же самое нельзя сказать о большинстве VPN.

Что такое утечки VPN?

VPN шифрует ваш трафик и отправляет данные на VPN сервер через защищенный туннель. Это гарантирует, что ваш провайдер или любая другая третья сторона не сможет увидеть, что вы делаете в сети. Но иногда DNS запросы могут быть непреднамеренно перенаправлены к провайдеру, который предоставляет сайты, которые вы посещаете. VPN также может не обрабатывать ваш трафик IPv6, что приводит к разоблачению. Все это и есть утечки VPN.

Утечки DNS

DNS отвечает за сопоставление доменных имен с IP-адресами, которые могут быть поняты компьютером. Как правило, ваш провайдер обрабатывает эти запросы, что означает, что он может видеть сайты, к которым вы обращаетесь. Когда вы подключаетесь к защищенному VPN, эти запросы перенаправляются на анонимный DNS сервер. В случае, если VPN не перенаправляет эти запросы полностью, происходит утечка DNS. Существуют различные сайты, которые позволяют проверить DNS на утечку. Проверка (тест) предоставит вам IP адрес и имя узла DNS сервера, который вы используете. Если оно указывает на сервер вашего провайдера, то это и есть утечка DNS.

Как предотвратить утечки DNS?

Утечки WebRTC

WebRTC — это технология, позволяющая браузерам общаться друг с другом посредством голоса и видео чата. Технология использует IP-адреса двух сообщающихся устройств. К сожалению, веб-сайт может получить эти адреса с помощью различных команд JavaScript.

Как предотвратить утечки WebRTC?

Вы можете отключить WebRTC в браузерах или использовать расширение для его блокировки. Однако наиболее эффективным способом является использование VPN, который делает то же самое.

Утечки IPv6

Адреса IPv6 были введены для замены IPv4-адресов, но переход не обошелся без проблем с конфиденциальностью и безопасностью. VPN обрабатывают только IPv4 запросы, и поэтому, если ваш провайдер использует IPv6 адреса, VPN может игнорировать эти запросы. Это приводит к утечке IPv6.

Как предотвратить утечку IPv6?

VPN — это наши лучшие линии защиты от онлайн-наблюдения и киберугроз, но они также могут быть скомпрометированы. Поэтому важно понимать угрозы, связанные с различными утечками в VPN, и научиться их предотвращать. Но несмотря на то, что существуют различные способы устранения этих утечек, единственный верный способ — выбрать VPN, который отлично защищает от них.

Что такое WEB RTC LEAKS и как защититься от этого

WebRTC (Web Real Time Communications) — технология, благодаря которой можно общаться по видео- и аудиосвязи в браузерах. WebRTC встроена в браузеры Google Chrome, Mozilla Firefox и Opera. Поэтому не нужно устанавливать сторонних программ или расширений для коммуникации через браузер.

WebRTC обеспечивает конфиденциальность пользователя. Для этого технология защищает IP-адрес от прослушивания и взломов. Иногда WebRTC взламывают, такой процесс называется WebRTC Leak.

Что такое WEB RTC LEAKS и как защититься от этого

Что такое WebRTC Leak?

Это утечка настоящего IP-адреса. Такое случается, когда WebRTC включен и работает некорректно.

При некорректной работе WebRTC скрыть трафик не поможет VPN или прокси.

Почему утечка WebRTC нарушает конфиденциальность

WebRTC обнаруживает IP-адреса с помощью протокола ICE (Interactive Connectivity Establishment). Это происходит с помощью двух методов:

Не будем подробно рассказывать об этих технологиях. Их задача — определить ваш айпи-адрес. Вредоносные сайты могут использовать STUN/TURN-серверы и хосты для того, чтобы узнать IP-адрес пользователя → использовать его в своих целях.

Поэтому утечка айпи-адреса через WebRTC опасна, потому что через него злоумышленники узнают ваш адрес, отследят ваши действия в сети и др. Следите за WebRTC Leaks.

Как защититься от WebRTC Leak?

Как отключить WebRTC через браузер?

Разберем на примере Google Chrome и Mozila Firefox. В Chrome WebRTC установлен по умолчанию, поэтому отключить через настройки его нельзя.

Для этого нужно перейти в интернет-магазин расширений и установить “WebRTC Control”. После установки приложение автоматически установится и будет гореть синим цветом.

Защита от утечки WebRTC с помощью ВПН

ВПН защищает ваш IP-адрес. Для этого используются протоколы и шифрования, которые невозможно взломать. Если IP скрыт, ваши данные не утекут в открытый доступ. Поэтому мы рекомендуем использовать VPN-приложения и расширения, которые 24/7 будут защищать ваш трафик. Мы протестировали 20 сервисов и рекомендуем 4: ExpressVPN, NordVPN, PureVPN, SurfShark.

Проверка на утечку через WebRTC

Проверка на утечку через WebRTC

ExpressVPN не подключен подключен подключен

Ваша конфиденциальность может быть под угрозой, даже если вы подключены к VPN.

Чтобы проверить свою безопасность, выполните эти действия.

Попробуйте открытие этой страницы в новой вкладке.

Если вы все еще видите утечку, возможно, ваше приложение устарело.

Обновите страницу, чтобы повторить попытку.

Ваш браузер не посылает ваш IP-адрес на веб-сайты, которые вы посещаете.

Остановите утечку WebRTC:

WebRTC предоставил следующие IP-адреса

Ваш браузер передает эти IP-адреса веб-сайтам, которые вы посещаете

Не обнаружена утечка через WebRTC

ExpressVPN защищает вас от утечки данных через WebRTC.

WebRTC недоступен

Ваш браузер не поддерживает WebRTC или WebRTC отключен.

Проверка на утечку через WebRTC не завершена

Узнайте, как отключить WebRTC:

Как сделать проверку на утечку через WebRTC

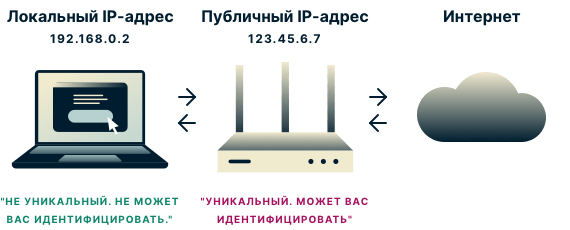

В чем разница между публичными и локальными IP-адресами?

При проверке на утечку вы увидите два типа IP-адресов: публичный и локальный.

Публичные IP-адреса уникальны. Они являются частью вашей идентификации в Интернете. Когда вы используете VPN, сайты видят публичный IP-адрес VPN-сервера вместо вашего, то есть ваша конфиденциальность защищена.

Однако, если WebRTC обнаруживает ваш реальный публичный IP-адрес, когда вы подключены к VPN, а не адрес VPN-сервера, то третьи стороны могут использовать его для вашей идентификации. Если вы видите свой публичный IP-адрес в результатах теста, то ваша конфиденциальность может быть под угрозой.

Локальные IP-адреса не являются уникальными только для вашего устройства. Эти IP-адреса назначаются вашим роутером и повторно используются миллионами роутеров по всему миру. Поэтому, если третьи лица узнают ваш локальный IP-адрес, они все равно не смогут связать его напрямую с вами. Если вы видите локальный IP-адрес в результатах теста, то это не угрожает вашей конфиденциальности.

Инструкции для проверки на утечку через WebRTC (с использованием VPN и без VPN)

Если вы не используете VPN, то ваши конфиденциальные данные наверняка станут доступными третьим лицам. (Хотите получить больше информации? Узнайте, как VPN скрывает ваш IP-адрес, чтобы ваша информация оставалась конфиденциальной.)

Если вы используете VPN, а наш тест показывает, что утечка возможна, вы можете выполнить еще одну проверку:

Отключите VPN и откройте эту страницу в новой вкладке или окне.

Запишите все публичные IP-адреса, которые видите.

Подключитесь к сети VPN и заново откройте страницу.

Если вы все еще видите какой-либо из публичных IP-адресов, которые вы записали на 2 шаге, у вас есть утечка.

Если вы используете VPN, и наш тест показывает, что утечки нет, то вы в безопасности!

Хотите проверить, есть ли у вас другие утечки конфиденциальной информации? Попробуйте эти инструменты:

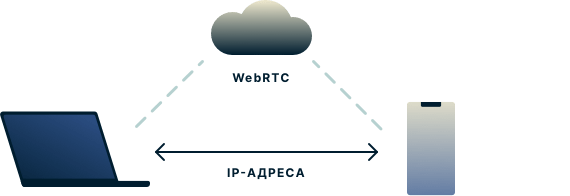

Что такое WebRTC?

Веб-коммуникации в режиме реального времени (WebRTC) представляют собой набор стандартизированных технологий, позволяющих веб-браузерам напрямую общаться друг с другом без необходимости использования промежуточного сервера. В числе преимуществ WebRTC более высокая скорость и меньшая задержка при использовании видеочатов и приложений для передачи файлов и потоковой трансляции.

Однако любые два устройства, взаимодействующие друг с другом напрямую через WebRTC, должны знать реальные IP-адреса друг друга. Теоретически это может позволить стороннему веб-сайту использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его для вашей идентификации. Это то, что мы называем утечкой через WebRTC.

Любая утечка вашего публичного IP-адреса — это угроза вашей конфиденциальности, но утечки через WebRTC менее известны, легко упускаются из виду, и не все VPN-провайдеры защищают вас от них!

Каким образом утечка через WebRTC ставит под угрозу мою конфиденциальность?

Проблема с WebRTC заключается в том, что этот стандарт использует более продвинутые методы для выявления IP-адресов, чем те, которые используются при «стандартном» обнаружении IP-адресов.

Как WebRTC обнаруживает мои IP-адреса?

WebRTC выявляет IP-адреса через протокол ICE (Interactive Connectivity Establishment). Этот протокол использует несколько методов обнаружения IP-адресов, два из которых описаны ниже.

STUN/TURN-серверы

STUN/TURN-серверы выполняют две ключевые роли в технологии WebRTC: они позволяют веб-браузерам задавать вопрос «Какие у меня публичные IP-адреса?», а также упрощают взаимодействие двух устройств друг с другом, даже если они находятся за пределами NAT и межсетевых экранов. Первая функция может повлиять на вашу конфиденциальность. STUN/TURN-серверы определяют ваш IP-адрес так же, как веб-сайт видит ваш IP-адрес, когда вы его посещаете.

Обнаружение возможного хоста

У большинства устройств есть несколько IP-адресов, связанных с их оборудованием. Обычно они скрыты от веб-сайтов и STUN/TURN-серверов файрволами. Однако спецификация протокола ICE подразумевает, что браузеры могут собирать эти IP-адреса, просто считывая их с вашего устройства.

В большинстве случаев устройствам присваиваются локальные IPv4-адреса, и их обнаружение никак не повлияет на вашу конфиденциальность. Однако, если у вашего устройтва IPv6-адрес, то ваша конфиденциальность может быть под угрозой.

IPv6-адреса работают не совсем так, как IPv4-адреса. Как правило, IPv6-адрес — это внешний, публичный адрес, то есть он является уникальным. Если у вашего устройства IPv6-адрес, и он обнаружен с помощью протокола ICE, то ваши конфиденциальные данные могут стать доступными.

Вредоносный веб-сайт может использовать STUN/TURN-серверы или протокол обнаружения возможного хоста, чтобы обманным путем вынудить ваш браузер предоставить IP-адрес, который может быть использован для вашей идентификации без вашего ведома.

Утечки через WebRTC: какие браузеры наиболее уязвимы?

На данный момент пользователи настольных версий браузеров Firefox, Chrome, Opera, Safari и Microsoft Edge наиболее уязвимы для утечек через WebRTC, потому что эти браузеры по умолчанию поддерживают стандарт WebRTC.