fingerprint test что это за программа на андроид

Выбираем android-приложение для управления устройством с помощью жестов сканера отпечатков пальцев: Fingerprint Quick Action, Fingerprint Gestures и Fingerprint Scanner Tools

Оглавление

Вступление

реклама

В 2017 году даже бюджетные модели оснащаются сканером отпечатков пальцев, ведь эта фишка и полезна, и удобна. Но как извлечь еще больше пользы из данного сенсора? Над этим задумались в Google и снабдили новый смартфон Google Pixel эксклюзивной функцией – поддержкой жестов дактилоскопического датчика.

Правда, на данный момент новая возможность поддерживается «из коробки» лишь одним гаджетом. Как же быть пользователям других устройств? Ведь опция программная и ее многие хотели бы видеть в своих смартфонах. Что ж, пока Google жадничает, сторонние разработчики не дремлют. Они уже попробовали перенести часть функций на привычный сканер отпечатков, создав несколько интересных приложений.

Участниками обзора стали Fingerprint Quick Action, Fingerprint Gestures и Fingerprint Scanner Tools – самые передовые и, к сожалению, единственные приложения для использования жестов сканера отпечатков пальцев. На примере данной тройки мы выясним, что из этого вышло и как они работают.

В качестве тестового оборудования использовалось следующее устройство:

Fingerprint Quick Action

Знакомство

Для разминки и понимания задумки жестов сканера отпечатков пальцев мы взглянем на достаточно простое приложение под названием Fingerprint Quick Action.

Разработчик постарался перенести все функциональные возможности из Google Pixel и при этом внести кое-что свое в приложение, сделав его понятным для обывателей.

реклама

Fingerprint Quick Action поддерживает следующие функции:

Первый взгляд

Первый запуск Fingerprint Quick Action не сопровождается фанфарами, торжественными надписями и логотипами, нас просто «забрасывают» в недра программы и оставляют наедине.

Прямо на главном и единственном экране собраны все функции и настройки, для доступа к ним необходимо активировать программу. Для ее работы нам не нужны Root-права и какие-либо «костыли», все работает сразу после установки из Google Play.

В Fingerprint Quick Action мы можем настроить определенные действия на одиночное нажатие на сканер отпечатков пальцев, на двойное нажатие и «быстрый свайп». Увы, две последние функции работают не идеально.

Мы можем перенести на сканер управление системными клавишами, открытие разнообразных системных меню, опций, запуск того же фонарика и прочих приложений. Это достаточно удобно, например, в моем случае я установил «сон» аппарата на одиночное нажатие. В случае 5.5-дюймового устройства нам не придется тянуться к клавише включения/выключения экрана. При этом в удобстве использования или в минимализме я нисколько не потерял.

«Быстрый свайп» – удобная возможность, но здесь она работает не очень хорошо. А вот опция с двойным нажатием меня реально разочаровала, так как из-за конструктивных особенностей устройства (а точнее расположения сканера отпечатков пальцев на задней панели) я не могу очень быстро нажимать на клавиши, в то время как максимальная задержка может составлять до 750 миллисекунд. Если объективно, этого времени мало для совершения подобной операции.

Идем далее. Поскольку сканер отпечатков пальцев – датчик для сохранения конфиденциальности, мы можем запретить реагировать устройству на все нажатия, сместив приоритет в сторону владельца мобильного решения.

Настройки

реклама

В завершение рассказа о функциональности стоить сказать о расширенных настройках, которые доступны и для обычных моделей, и для аппаратов с установленной программной надстройкой Xposed. Естественно, в последнем случае у нас будет больше различных параметров.

В данном случае мы сможем отдать фоновой службе Fingerprint Quick Action приоритет, выбрать метод засыпания устройства, автоматическую работу приложения в фоне и «черный список» программ, которые могут закрываться, чтобы не конфликтовать с приложением.

Тестирование

Для работы Fingerprint Quick Action нам потребуется самый простейший смартфон с OC Android 6.0 и новее. Кроме того, необходимо выделить программе до 5 Мбайт встроенной памяти и около 60-70 Мбайт ОЗУ в режиме работы.

| Версия приложения | 0.11.2 |

| Размер дистрибутива | 1.06 Мбайт |

| Размер приложения в установленном виде | 3.87 Мбайта |

| Потребление ОЗУ | 60-70 Мбайт |

реклама

С функционированием Fingerprint Quick Action у меня не было никаких проблем, любое действие отрабатывалось на отлично. С вылетами, зависаниями и какими-либо подтормаживаниями мне столкнуться не довелось.

Единственная проблема – это «потеря сознания» устройства с рекомендуемым режимом сна, который поддерживает разблокировку сканером. Однако с данным режимом бывают проблемы – аппарат не всегда просыпается. Для этого рекомендуется использовать сторонние алгоритмы, в том числе и с задействованием Root-прав, хотя все это индивидуально.

Выводы

Fingerprint Quick Action – простая и в то же время удобная, функциональная программа, добавляющая дактилоскопическому сенсору новые возможности. Она качественно сделана, потребляет минимум ресурсов, содержит рекламу в меню и при этом абсолютно бесплатна.

Оценка приложения: 8 по десятибалльной шкале.

Что такое фингерпринт (отпечаток браузера) и как его скрыть?

Безопасность и защита конфиденциальной информации является постоянной и главной проблемой во всем мире. Повсеместное применение технологий позволяет легко собирать личную информацию. Кроме этого, пользователи самостоятельно делятся, в социальных сетях, мессенджерах, при переписке по электронной почте и на других онлайн-платформах.

Что такое фингерпринт (fingerprint)?

В сфере информационных технологии фингерпринтом принято называть возможность однозначно идентифицировать человека через его устройство, настройки, программное обеспечение и другие пользовательские характеристики.

Технологию фингерпринтинга можно трактовать, как существенную уязвимость в информационной безопасности и в то же время, как нарушение приватности и конфиденциальности пользователей. Мы посещаем те или иные сайты, у многих из нас в браузере есть персональные настройки: шрифты, плагины, закладки, дополнения и расширения, разрешения экрана, расположение окон, размещение навигационных кнопок и т. д. Сочетание этих элементов представляет собой уникальный цифровой отпечаток устройства и может быть условно сопоставлено с биометрическими данными человека, а именно, отпечатками пальцев.

Где применяются и для чего используются фингерпринт браузера?

В Интернете мы делаем, говорим и пишем абсолютно разные вещи: добрые и хорошие, плохие и злые, полезные и бесполезные. То, что в реальной жизни для нас представляет проблему, в виртуальном мире кажется пустяком. Признаться в симпатии и любви? Легко! Написать гневный комментарий и оскорбить человека? Без проблем! Пообещать выплатить средства за онлайн-работу, а после ее выполнения исчезнуть и не реагировать на человека? Очень просто!

Многие из нас не видят никакой проблемы в том, что каждый шаг и каждое действие, находится под контролем и оседает в «больших данных». Другие, наоборот, чрезвычайно озабочены своей конфиденциальностью, что разрабатывают специальные средства и программы, которые проверяют, затрудняют, искажают и блокируют сбор информации.

Отпечатки цифровых устройств применяются для предотвращения мошенничества и «кражи личности». Пользователь сети Интернет сам того не подозревая предоставляет данные о себе, без какого-либо на то согласия. С повышением количества собранных данных формируется профиль человека, который способен содержать в себе:

Также, Browser Fingerprinting, находит свое применения для внутренней аналитики, таким образом, действия пользователя (просмотренные страницы, клики, движения мышкой и т. п.) позволяют разработчикам получать негласную обратную связь, видеть, на, что пользователь обращает внимание в первую очередь, что интересно, что ему нравится или же нет и корректировать свои онлайн-платформы для достижения максимального отклика, и в определенных ситуациях манипулировать этими действиями (смещать акцент внимания от одного объекта к другому и наоборот).

Виды фингерпринта и методы отслеживания

Браузер загружает файлы cookie каждый раз, когда Вы посещаете сайты, при этом используются абсолютно разные типы файлов:

Когда Вы посещаете веб-сайт, он делает проверку файлов cookie на компьютере, тем самым сформирует индивидуальные настройки. Помимо этого, куки позволяют определить, являетесь Вы новым посетителем или нет.

Файлы cookie и IP-адреса в некоторой степени управляемые. Однако отпечатки являются «скрытыми» идентификаторами. Суть в том, что код этой системы опрашивает программное обеспечение на наличие специфичных и уникальных настроек браузера. Информация, подлежащая анализу:

Как проверить отпечаток браузера и его уникальность?

В интернете существует довольно много исследований и онлайн-проектов, где акцентируют особое внимание на уникальности цифровых отпечатков устройств. При этом, для масштаба своих исследований, некоторые из компаний предоставляют возможность пройти тест в режиме онлайн. Давайте рассмотрим наиболее популярные из них:

Panopticlick

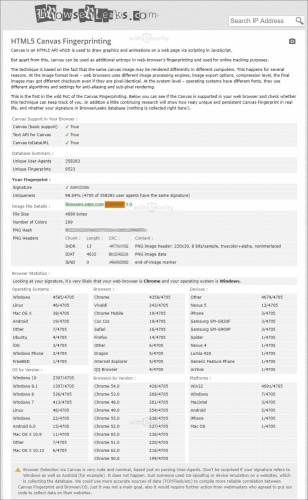

Canvas Fingerprinting

Для общего понимания рассмотрите полный набор инструментов, но в рамках данной статьи нас интересует Canvas Fingerprinting:

Все, что требуется всего лишь перейти на страницу и он автоматически выполнит тест. Canvas используется для рисования графики и анимации на веб-странице с помощью сценариев JavaScript. При этом, данная утилита доступна, как дополнительная энтропия в формировании фингерпринта для отслеживания.

Данная методика работает только потому, что одно и то же изображение, в разных браузерах, на разных компьютерах отображается по-разному, поскольку используются различные механизмы обработки картинок.

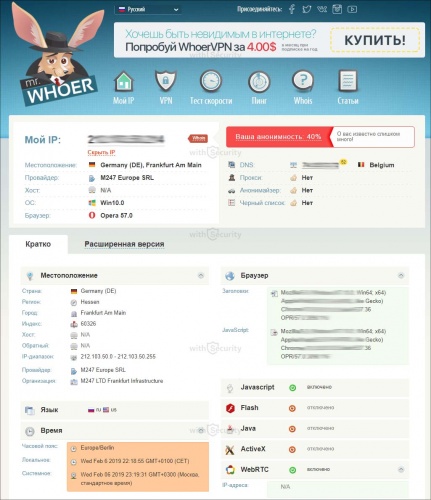

Whoer

Здесь также просто, как и в предыдущем случае. Переходим на сайт, ждем несколько секунд и видим результат Вашей анонимности с полным списком подробностей. Позволяет определить действительные настройки системы и уязвимые места, которыми могут воспользоваться сторонние ресурсы и узнать о Вас больше, чем Вы хотели бы рассказать.

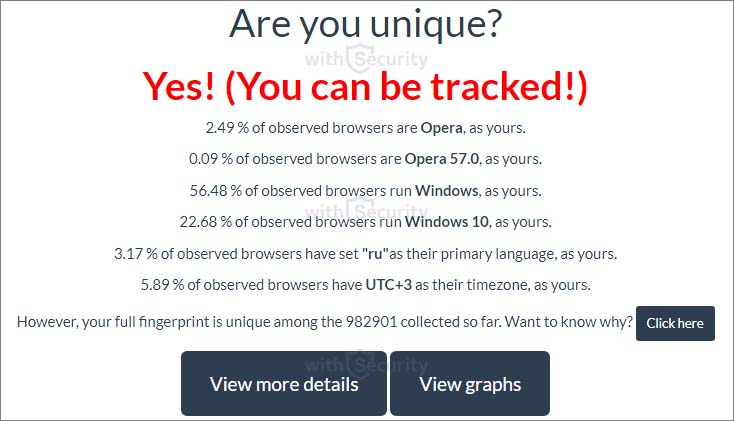

Am I Unique?

По своей реализации напоминает первый сервис из этого списка. В базе содержаться более 400 000 «отпечатков пальцев». На нем анализируются самые современные методы фингерпринтинга и отчет формируется, как в графической составляющей, так и в текстовой.

Как скрыть (изменить) отпечаток браузера?

Фингерпринт является сложным и мощным методом отслеживания пользователей по Интернету. Существуют защитные меры, при использовании браузеров, но ни один из них не сработает на все 100%. И возникает логический вопрос: «Имеет ли смысл использовать какое-то специализированное программное обеспечение или устанавливать расширения блокирующие те или иные процессы при посещении сайтов?» Ответ будет неоднозначным, поскольку возникает своего рода диссонанс.

Неоднократные исследования подтверждали, что компьютеры и программное обеспечение с настройками «по умолчанию» сложнее идентифицировать и «привязать» к конкретному человеку, в то время, как даже небольшие изменения имеют обратный эффект.

На практике, наиболее эффективной защитой является использование Tor Browser, разработчики, которого прикладывают довольно много усилий для снижения уникальности отпечатков. Для повседневного использования, хорошим вариантом будет использование такого расширения, как Privacy Badger. С помощью него можно снизить уровень отслеживания и количество передаваемой информации. Для еще большей уверенности и защиты конфиденциальность все это необходимо использовать на виртуальной машине.

«Запутать следы» можно и через системные настройки, например:

Все эти методы имеют место, однако для рядового пользователя такие действия создают определенные трудности и пустую трату времени.

Самый эффективный метод от отслеживания – не совершайте глупостей (и никакого интереса конкретно к Вам не было и не будет), а также не выделяйтесь из массы пользователей (один за всех и все за одного, но это только в контексте данной темы).

Если тема для Вас является весьма интересной и актуальной посмотрите видео от Ufocoder, где он довольно подробно рассказывает и показывает, как работает технология фингерпринта и можно ли с этим бороться:

Android Fingerprint API: приделываем аутентификацию по отпечатку

Привет, Хабр! Прошло достаточно много времени, как появился Fingerprint API для Android, в сети много разрозненных сэмплов кода по его внедрению и использованию, но на Хабре по какой-то причине эту тему обходили стороной. На мой взгляд, настало время исправить это недоразумение. Всех заинтересовавшихся прошу под кат.

Кратчайший ликбез

Итак, что же представляет собой Fingerprint API? API позволяет пользователю аутентифицироваться посредством своего отпечатка, очевидно. Для работы с сенсором API предлагает нам FingerprintManager, достаточно простой в освоении.

Как его использовать? А вот это уже интереснее. Практически везде, где требуется аутентификация по паролю, можно прикрутить аутентификацию по отпечатку. Представьте себе приложение, состоящее из LoginActivity и MainActivity. При запуске мы попадаем на экран логина, вводим пин-код, проходим к данным. Но мы хотим заменить вход по пин-коду на вход по отпечатку. К слову, полностью заменить не получится, мы можем лишь избавить пользователя от ручного ввода пин-кода, подставляя ранее сохраненный пин-код (имеется ввиду клиент-серверное приложение, в котором нужно отправить пароль серверу).

Где сенсор?

Чтобы начать получать профит от нового API, первым делом нужно добавить permission в манифесте:

Само собой, использовать Fingerprint API можно только на устройствах, его поддерживающих: соответственно, это устройства Android 6+ с сенсором.

Совместимость можно легко проверить с помощью метода:

FingerprintManagerCompat — это удобная обертка для обычного FingerprintManager’а, которая упрощает проверку устройства на совместимость, инкапсулируя в себе проверку версии API. В данном случае, isHardwareDetected() вернет false, если API ниже 23.

Дальше, нам нужно понять, готов ли сенсор к использованию. Для этого определим enum состояний:

И воспользуемся методом:

Код достаточно тривиальный. Небольшое недопонимание может вызвать момент, когда мы проверяем заблокировано ли устройство. Нам нужна эта проверка, так как, хоть Android и не позволяет добавлять отпечатки в незащищенное устройство, некоторые производители это обходят, поэтому подстраховаться не помешает.

Различные состояния можно использовать для того, чтобы дать пользователю понять, что происходит и направить его на путь истинный.

Подготовка

Итак, не зацикливаясь на проверке пин-кода на валидность, прикинем следующую упрощенную логику действий:

Что нам нужно для шифровки и расшифровки:

Хранилище

Для работы с отпечатками система предоставляет нам свой кейстор — “AndroidKeyStore” и гарантирует защиту от несанкционированного доступа. Воспользуемся им:

Следует принять, понять и простить, что кейстор хранит только криптографические ключи. Пароли, пин и другие приватные данные там хранить нельзя.

На выбор у нас два варианта ключей: симметричный ключ и пара из публичного и приватного ключа. Из соображений UX мы воспользуемся парой. Это позволит нам отделить ввод отпечатка от шифрования пин-кода.

Ключи мы будем доставать из кейстора, но сначала нужно их туда положить. Для создания ключа воспользуемся генератором.

При инициализации мы указываем, в какой кейстор пойдут сгенерированные ключи и для какого алгоритма предназначен этот ключ.

Сама же генерация происходит следующим образом:

Здесь следует обратить внимание на два места:

Шифровальщик

Шифровкой и дешифровкой в Java занимается объект Cipher.

Адовая мешанина в аргументе — это строка трансформации, которая включает в себя алгоритм, режим смешивания и дополнение.

После того, как мы получили Cipher, нужно подготовить его к работе. При генерации ключа мы указали, что будем использовать его только для шифровки и расшифровки. Соответственно, Cipher тоже будет для этих целей:

где initDecodeCipher() и initEncodeCiper() следующие:

Нетрудно заметить, что зашифровывающий Cipher несколько сложнее инициализировать. Это косяк самого Гугла, суть которого в том, что публичный ключ требует подтверждения пользователя. Мы обходим это требование с помощью слепка ключа (костыль, ага).

Момент с KeyPermanentlyInvalidatedException — если по какой-то причине ключ нельзя использовать, выстреливает это исключение. Возможные причины — добавление нового отпечатка к существующему, смена или полное удаление блокировки. Тогда ключ более не имеет смысла хранить, и мы его удаляем.

Метод, который собирает всю цепочку подготовки:

Шифровка и расшифровка

Опишем метод, который зашифровывает строку аргумент:

В результате мы получаем Base64-строку, которую можно спокойно хранить в преференсах приложения.

Для расшифровки же используем следующий метод:

Опа, на вход он получает не только зашифрованную строку, но и объект Cipher. Откуда он там взялся, станет ясно позднее.

Не тот палец

Для того чтобы наконец использовать сенсор, нужно воспользоваться методом FingerprintManagerCompat:

Хендлер и флаги нам сейчас не нужны, сигнал используется, чтобы отменить режим считывания отпечатков (при сворачивании приложения, например), коллбеки возвращают результат конкретного считывания, а вот над криптообъектом остановимся поподробнее.

CryptoObject в данном случае используется как обертка для Cipher’a. Чтобы его получить, используем метод:

Как видно из кода, криптообъект создается из расшифровывающего Cipher. Если этот Cipher прямо сейчас отправить в метод decode(), то вылетит исключение, оповещающее о том, что мы пытаемся использовать ключ без подтверждения.

Строго говоря, мы создаем криптообъект и отправляем его на вход в authenticate() как раз для получения этого самого подтверждения.

Если getCryptoObject() вернул null, то это значит, что при инициализации Chiper‘а произошел KeyPermanentlyInvalidatedException. Тут уже ничего не поделаешь, кроме как дать пользователю знать, что вход по отпечатку недоступен и ему придется заново ввести пин-код.

Как я уже говорил, результаты считывания сенсора мы получаем в методах коллбека. Вот как они выглядят:

В случае успешного распознавания мы получаем AuthenticationResult, из которого можем достать объект Cipher c уже подтвержденным ключом:

Теперь можно с чистой совестью отправить его на вход в decode(), получить пин-код, сымитировать его ввод и показать пользователю его данные.

На этом на сегодня всё, замечания, комментарии, предложения и вопросы приветствуются.

Простейший вариант работы кода можете посмотреть на гитхабе.

Следи за руками: как понять, когда сайты снимают ваши отпечатки браузера

Исследователи сделали расширение, позволяющее понять, какую информацию сайты собирают для составления отпечатков браузера.

Человека можно с очень высокой точностью идентифицировать по отпечатку пальца — и по отпечатку браузера. И если первой технологией пользуются, например, криминалисты и производители смартфонов, то второй — всевозможные интернет-сервисы. Причем иногда это делается в ваших интересах, а иногда — скорее против.

Юлиан Фиткау (Julian Fietkau) и команда сотрудников Университета бундесвера в Мюнхене разработали плагин для браузера, который позволяет отслеживать, какие сайты собирают ваши отпечатки браузера и как они это делают. Также Юлиан и ко проанализировали 10 тысяч популярных сайтов на предмет того, какую именно информацию они собирают, — и рассказали обо всем этом в своем докладе на Remote Chaos Communication Congress (RC3).

Что такое отпечаток браузера

Отпечатком браузера (browser fingerprint, иногда на русском тоже говорят слово «фингерпринт») обычно называют совокупность данных, которые сайт может получить о вашем компьютере и браузере, запросив эту информацию при загрузке веб-страницы. В отпечаток входят десятки разных параметров — от языка, который вы используете, и временной зоны, в которой находитесь, до списка расширений и версии вашего браузера. Сюда же может входить информация об операционной системе, об объеме оперативной памяти, разрешении экрана устройства, параметрах шрифтов и многом другом.

Различные сайты собирают разное количество этой информации. На ее основе они потом генерируют ваш уникальный идентификатор, по которому будут определять, что это именно вы. При этом отпечаток браузера — это не куки (cookies), хотя их и можно использовать похожим образом. Но если на использование cookies вы должны дать согласие (наверняка вы уже замучились закрывать различные всплывающие уведомления «Наш сайт использует cookies»), то на снятие вашего отпечатка браузера никакого согласия формально вроде как не требуется.

Более того, от снятия отпечатка браузера не спасает и режим «Инкогнито», поскольку почти все параметры браузера и устройства остаются прежними и по ним можно идентифицировать, что вы — это вы.

Как используют отпечатки браузера (и почему это не всегда хорошо)

Отпечатки браузера чаще всего используют в одной из двух целей. Цель первая — убедиться в том, что пользователь тот, за кого себя выдает, не заставляя его совершать дополнительных действий. Это, например, используют банки в своих онлайн-сервисах: если по отпечатку браузера они понимают, что это именно вы совершили транзакцию, то они не будут присылать вам код 3DSecure на телефон, чтобы лишний раз вас не дергать. А если в личный кабинет зашел кто-то с непривычным отпечатком браузера, то банк может прислать вам уведомление. В этом случае отпечатки браузера служат вашему удобству, с одной стороны, и безопасности — с другой, так что их использование вполне оправданно.

Цель вторая — показывать вам таргетированную рекламу. Некий высокопосещаемый сайт может снять ваш отпечаток и передать его рекламной сети. Предположим, на этом сайте вы прочитали гид по выбору утюга. И когда вы зайдете на другой сайт, где размещается эта же рекламная сеть, она поймет, что это вы, и покажет вам рекламу утюгов. По сути, это слежка, причем без спроса, — и можно понять, почему такой вариант использования отпечатков браузера может вам не нравиться.

При этом на самом деле ваши отпечатки собирают и анализируют множество сайтов, в которые встроены компоненты различных рекламных сетей и аналитических сервисов.

Как понять, что сайт снимает ваш отпечаток браузера?

Чтобы получить информацию для составления отпечатка браузера, сайт должен отправить несколько запросов, на которые браузер даст ответы, и совокупность таких ответов в результате и превратится в отпечаток вашего браузера. Эти запросы браузер получает в виде встроенного в веб-страницы кода, написанного на языке JavaScript.

Фиткау и его коллеги проанализировали наиболее популярные библиотеки такого JavaScript-кода, составив в результате список из 115 различных приемов, которые чаще всего используются для работы с отпечатками браузеров. Затем они сделали расширение для браузера под названием FPMON, которое анализирует веб-страницы на предмет использования этих приемов и сообщает пользователю, какие именно данные пытается собрать тот или иной сайт для составления отпечатка браузера.

Если у пользователя установлен FPMON, то при загрузке сайта он увидит уведомление, что этот сайт запросил у браузера такую-то и такую-то информацию. Причем Фиткау и ко разделили типы собираемой информации на две категории: деликатная (sensitive) и агрессивная (aggressive).

К первой категории относится та информация, которую сайт вполне может хотеть знать по легитимным причинам: например, информация о языке браузера нужна, чтобы отобразить сайт на подходящем вам языке, а сведения о временной зоне — чтобы показать вам правильное время. Тем не менее это все еще информация, которая может что-то о вас сказать.

К агрессивной относится информация, которая сайту совершенно ни к чему, она не может быть использована ни для чего, кроме как для составления отпечатка браузера, — например, такая как объем памяти или список плагинов, установленных в браузере.

Насколько агрессивно сайты собирают отпечатки браузеров?

FPMON позволяет обнаруживать запросы на 40 типов различной информации. При этом почти все сайты запрашивают хотя бы какую-то информацию о браузере или устройстве. Вопрос в том, начиная с какого количества стоит считать, что сайт действительно пытается составить отпечаток. То есть если сайт собирает меньше типов информации, чем это количество, то можно особо не беспокоиться, а если больше, это уже значит, что, скорее всего, за вами пытаются следить.

Для оценки этого исследователи воспользовались уже существующими сайтами вроде сделанного EFF проекта Panopticlick (он же Cover Your Tracks), созданного для демонстрации того, как работает снятие отпечатков браузера. Panopticlick требует для своей работы 23 различных параметра и с вероятностью более 90% позволяет с их помощью однозначно идентифицировать пользователя. Фиткау и команда решили принять за некую отметку, что 23 параметра — это как раз то значение, начиная с которого можно считать, что сайт следит за пользователем.

Исследователи прошлись по 10 тысячам самых популярных сайтов (по данным рейтинга Alexa) и посмотрели, как много информации собирает каждый из них. Оказалось, что большая часть сайтов (почти 57%) запрашивает от 7 до 15 параметров, а медианное значение по всей выборке — 11 параметров. Примерно 5% сайтов вообще не собирают ни одного параметра, при этом максимальное количество собираемых параметров — 38 из 40, но из всех 10 тысяч изученных сайтов такое количество собирают только три.

Сайты из этой подборки используют более сотни разных скриптов для сбора этих данных. При этом скриптов, которые собирают много информации из категории «агрессивная», очень мало, зато используются они на очень посещаемых сайтах.

Как защититься от снятия отпечатков

Для того чтобы скрипты на сайте не смогли собрать отпечаток вашего браузера, можно использовать два подхода: либо блокировать их при запуске, либо отдавать им неполную или неправильную информацию. Различные программы для обеспечения приватности используют либо один, либо другой метод. Так, браузер Safari с недавних пор отдает только основную обезличенную информацию, защищая пользователей от слежки при помощи фингерпринтинга.

А, например, Privacy Badger, плагин для защиты приватности, разработанный EFF, пытается блокировать скрипты, хотя и не все. Некоторые данные, которые могут быть использованы при составлении отпечатка и которые запрашивают те или иные скрипты, могут быть нужны для корректного отображения страницы или работы каких-то ее функций. Такие скрипты Privacy Badger не трогает.

Этот же подход мы используем и в нашем расширении для браузера Kaspersky Protection, не позволяя собирать слишком много информации о пользователе и тем самым снимать его отпечаток. Kaspersky Protection входит в состав наших основных защитных решений, нужно просто не забыть его включить.