как пользоваться aircrack ng linux kali linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (программа)

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по aircrack-ng

Руководство по aircrack-ng

Общие опции:

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

Выбрать целевую сеть основываясь на MAC адресе.

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

Если указан этот ключ, то информация о состоянии не отображается.

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

Записать ключ в файл.

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

Поиск только буквенно-цифровых символов.

Поиск только бинарно-закодированных десятеричных символов.

Поиск числа ключа для Fritz!BOX

Указать маску ключа. Например: A1:XX:CF

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для последовательного исключения каждой атаки.

Отключить брутфорс последних keybytes (не рекомендуется)

Включить брутфорсинг последнего keybyte (по умолчанию)

Включить брутфорсинг последних двух keybytes.

Отключить многопоточный брутфорсинг (только SMP).

Показать ASCII версию ключа в правой части экрана.

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

Отладка PTW: 1 Отключить klein, 2 PTW.

Использовать атаки KoreK вместо PTW.

Использовать режим раскрытия WEP.

запустить только 1 попытку для взлома ключа с PTW

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

Путь до файла словаря для взлома wpa. Укажите «-» для стандартного ввода. Списки словарей: https://kali.tools/?p=1896

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или —restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Создать файл захвата Hashcat v3.6+ (HCCAPX).

Создать файл захвата Hashcat (HCCAP).

тест скорости взлома WPA.

Продолжительность теста скорости взлома WPA в секундах.

Путь до базы данных airolib-ng. Нельзя использовать с ‘-w‘.

SIMD selection:

—simd=

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

—simd-list

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда «более низкая» оптимизация, такая как «generic», является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

Руководство по Aircrack-ng в Linux для новичков

Всем привет. В преддверии старта курса «Практикум по Kali Linux» подготовили для вас перевод интересной статьи.

Сегодняшнее руководство познакомит вас с основами для начала работы с пакетом aircrack-ng. Конечно, невозможно предоставить всю необходимую информацию и охватить каждый сценарий. Так что будьте готовы делать домашние задания и проводить исследования самостоятельно. На форуме и в Wiki есть множество дополнительных туториалов и другой полезной информации.

Несмотря на то, что оно не покрывает все шаги от начала до конца, руководство Simple WEP Crack подробнее раскрывает работу с aircrack-ng.

Настройка оборудования, установка Aircrack-ng

Первым шагом в обеспечении правильной работы aircrack-ng в вашей системе Linux является патчинг и установка соответствующего драйвера для вашей сетевой карты. Многие карты работают с несколькими драйверами, некоторые из них предоставляют необходимый функционал для использования aircrack-ng, другие нет.

Думаю, излишне говорить о том, что вам нужна сетевая карта, совместимая с пакетом aircrack-ng. То есть то аппаратное обеспечение, которое полностью совместимо и может внедрять инъекции пакетов. С помощью совместимой сетевой карты можно взломать беспроводную точку доступа менее, чем за час.

Чтобы определить к какой категории относится ваша карта, ознакомьтесь со страницей совместимости оборудования. Прочитайте Tutorial: Is My Wireless Card Compatible?, если не знаете, как обращаться с таблицей. Тем не менее, это не помешает вам при чтении руководства, которое поможет вам узнать что-то новое и убедиться в тех или иных свойствах вашей карты.

Для начала, вам нужно знать, какой чипсет используется в вашей сетевой карте и какой драйвер вам для него понадобится. Вам нужно определить это с помощью информации из абзаца выше. В разделе drivers вы узнаете, какие драйверы вам нужны.

Установка aircrack-ng

Последнюю версию aircrack-ng можно получить, скачав с главной страницы, или же вы можете воспользоваться дистрибутивом для проведения тестирования на проникновение, таким как Kali Linux или Pentoo, где стоит последняя версия aircrack-ng.

Чтобы установить aircrack-ng обратитесь к документации на странице установки.

Основы IEEE 802.11

Хорошо, теперь, когда все готово, пора сделать остановку прежде, чем мы начнем действовать, и узнать кое-что о том, как работают беспроводные сети.

Следующую часть важно понять, чтобы смочь разобраться в случае, если что-то будет работать не так, как ожидается. Понимание того, как все это работает, поможет вам найти проблему или, по крайней мере, правильно ее описать, чтобы кто-то другой смог вам помочь. Здесь все немного заумно, и, возможно вам захочется пропустить эту часть. Однако для взлома беспроводных сетей нужно немного знаний, и потому взлом – это чуть больше, чем просто набрать одну команду и позволить aircrack сделать все за вас.

Как найти беспроводную сеть

Эта часть – краткое введение в управляемые сети, которые работают с точками доступа (Access Point, AP). Каждая точка доступа посылает около 10 так называемых Бикон-фреймов (beacon frame) в секунду. Эти пакеты содержат следующую информацию:

Именно эта информация отображается в инструменте, который подключается конкретно к этой сети. Она отображается, когда вы разрешаете карте сканировать сети с помощью iwlist interface> scan и когда выполняете airodump-ng.

Каждая точка доступа обладает уникальным MAC-адресом (48 бит, 6 пар шестнадцатеричных чисел). Выглядит он примерно так: 00:01:23:4A:BC:DE. У каждого сетевого устройства есть такой адрес, и сетевые устройства взаимодействуют друг с другом с их помощью. Так что это что-то вроде уникального имени. MAC-адреса уникальны и нет двух устройств с одинаковыми MAC-адресами.

Подключение к сети

Есть несколько вариантов подключения к беспроводной сети. В большинстве случаев используется Open System Authentication. (По желанию: если вы хотите узнать больше об аутентификации, прочтите это.)

Open System Authentication:

Это самый простой случай, но проблемы возникают, когда вы не имеете прав доступа, поскольку:

Простой сниффинг и взлом

Обнаружение сетей

Первое, что нужно сделать – это найти потенциальную цель. В пакете aircrack-ng для этого есть airodump-ng, но можно использовать и другие программы как, например, Kismet.

Прежде чем искать сети, вы должны перевести свою карту так называемый «режим мониторинга». Режим мониторинга – это специальный режим, который позволяет вашему компьютеру прослушивать сетевые пакеты. Этот режим также позволяет внедрять инъекции. Об инъекциях мы поговорим в следующий раз.

Чтобы перевести сетевую карту в режим мониторинга, используйте airmon-ng:

Так вы создадите еще один интерфейс и добавите к нему «mon». Итак, wlan0 станет wlan0mon. Чтобы проверить, действительно ли сетевая карта находится в режиме мониторинга, выполните iwconfig и убедитесь в этом сами.

Затем, запустите airodump-ng для поиска сетей:

Если airodump-ng не сможет подключиться к WLAN-устройству, вы увидите что-то подобное:

airodump-ng перескакивает с канала на канал и показывает все точки доступа, от которых он получает биконы. Каналы с 1 по 14 используются для стандартов 802.11 b и g (в США разрешено использовать только с 1 по 11; в Европе с 1 по 13 за некоторым исключением; в Японии с 1 по 14). 802.11a работает в диапазоне 5 ГГц, и его доступность варьируется в разных странах больше, чем в диапазоне 2,4 ГГц. В целом, известные каналы начинаются с 36 (32 в некоторых странах) по 64 (68 в некоторых странах) и с 96 по 165. В Википедии вы можете найти более подробную информацию о доступности каналов. В Linux о разрешении/запрете передачи по определенным каналам для вашей страны заботится Central Regulatory Domain Agent; однако он должен быть настроен соответствующим образом.

Текущий канал показан в левом верхнем углу.

Через некоторое время появятся точки доступа и (надеюсь) некоторые связанные с ними клиенты.

Верхний блок показывает обнаруженные точки доступа:

| bssid | mac-адрес точки доступа |

| pwr | качество сигнала, когда выбран канал |

| pwr | сила сигнала. некоторые драйверы ее не сообщают. |

| beacons | количество полученных биконов. если у вас отсутствует показатель силы сигнала, вы можете измерить ее в биконах: чем больше биконов, тем лучше сигнал. |

| data | количество полученных фреймов данных |

| ch | канал, на котором работает точка доступа |

| mb | скорость или режим точки доступа. 11 – это чистый 802.11b, 54 – это чистый 802.11g. значения между этими двумя – это смесь. |

| enc | шифрование: opn: нет шифрования, wep: wep шифрование, wpa: wpa или wpa2, wep?: wep или wpa (пока неясно) |

| essid | имя сети, порой скрыто |

Нижний блок показывает обнаруженные клиенты:

| bssid | mac-адрес, с которым клиент ассоциируется у данной точки доступа |

| station | mac-адрес самого клиента |

| pwr | сила сигнала. некоторые драйверы ее не сообщают. |

| packets | количество полученных фреймов данных |

| probes | имена сети (essid), которые этот клиент уже апробировал |

Теперь вам нужно следить за целевой сетью. К ней должен быть подключен хотя бы один клиент, поскольку взлом сетей без клиентов – это более сложная тема (см. раздел Как взломать WEP без клиентов). Она должна использовать WEP-шифрование и иметь хороший сигнал. Возможно, вы можете поменять положение антенны, чтобы улучшить прием сигнала. Иногда для силы сигнала несколько сантиметров могут оказаться решающими.

В примере выше есть сеть 00:01:02:03:04:05. Она оказалась единственной возможной целью, поскольку только к ней подключен клиент. А еще у нее хороший сигнал, поэтому она является подходящей целью для практики.

Сниффинг Векторов Инициализации

Из-за перескоков между каналами вы не будете перехватывать все пакеты из целевой сети. Поэтому мы хотим слушать только на одном канале и дополнительно записывать все данные на диск, чтобы в последствии иметь возможность использовать их для взлома:

Перед взломом WEP, вам понадобится от 40 000 до 85 000 различных векторов инициализации (Initialization Vector, IV). Каждый пакет данных содержит вектор инициализации. Их можно переиспользовать, поэтому количество векторов обычно немного меньше, чем количество перехваченных пакетов.

Таким образом, вам придется подождать, чтобы перехватить от 40к до 85к пакетов данных (с IV). Если сеть не занята, это займет очень много времени. Вы можете ускорить этот процесс используя активную атаку (или атаку повторного воспроизведения). О них мы поговорим в следующей части.

Взлом

Есть у вас уже есть достаточно перехваченных векторов инициализации, которые хранятся в одном или нескольких файлах, вы можете попробовать взломать WEP-ключ:

Больше информации о параметрах aircrack-ng, выводе и использовании вы можете получить из руководства.

Количество векторов инициализации, необходимых для взлома ключа, не ограничено. Так происходит потому, что некоторые вектора слабее и теряют больше информации о ключе, чем другие. Обычно эти вектора инициализации смешиваются с более сильными. Так что, если вам повезет, вы сможете взломать ключ всего с 20 000 векторами инициализации. Однако часто и этого бывает недостаточно, aircrack-ng может работать долго (неделю или больше в случае высокой погрешности), а затем сказать вам, что ключ не может быть взломан. Чем больше у вас векторов инициализации, тем быстрее может произойти взлом и обычно это делает за несколько минут или даже секунд. Опыт показывает, что для взлома достаточно 40 000 – 85 000 векторов.

Существуют более продвинутые точки доступа, которые используют специальные алгоритмы, чтобы отфильтровывать слабые вектора инициализации. В результате вы не сможете получить больше, чем N векторов от точки доступа, либо вам понадобятся миллионы векторов (например, 5-7 миллионов), чтобы взломать ключ. Вы можете почитать на форуме, что делать в таких случаях.

Активные атаки

Большинство устройств не поддерживают инъекции, по крайней мере без пропатченных драйверов. Некоторые поддерживают только определенные атаки. Обратитесь к странице совместимости и посмотрите в столбец aireplay. Иногда эта таблица не дает актуальной информации, поэтому если вы увидите слово “NO” напротив вашего драйвера, не расстраивайтесь, а лучше посмотрите на домашнюю страницу драйвера, в список рассылок драйверов на нашем форуме. Если вам удалось успешно провести повторное воспроизведение с помощью драйвера, который не был включен в список поддерживаемых, не стесняйтесь предлагать изменения на странице таблицы совместимости и добавлять ссылку на краткое руководство. (Для этого нужно запросить учетную запись wiki на IRC.)

Для начала нужно убедиться, что инъекция пакетов действительно работает с вашей сетевой картой и драйвером. Самый простой способ проверить — это провести тестовую инъекционную атаку. Перед тем, как продолжать работу, убедитесь, что вы прошли этот тест. Ваша карта должна иметь возможность внедрять инъекции, чтобы вы могли выполнить следующие шаги.

Вам понадобится BSSID (MAC-адрес точки доступа) и ESSID (сетевое имя) точки доступа, которая не выполняет фильтрацию по MAC-адресам (например, ваша собственная), и находится в доступном диапазоне.

Попробуйте подключиться к точке доступа с помощью aireplay-ng:

ARP replay

Теперь, когда мы знаем, что инъекция пакетов работает, мы можем сделать что-нибудь, что сильно ускорит перехват векторов инициализации: атака инъекций ARP-запросов.

Основная идея

Если говорить простым языком, то ARP работает, передавая широковещательный запрос на IP-адрес, а устройство с этим IP-адресом отправляет обратно ответ. Поскольку WEP не защищает от повторного воспроизведения, вы можете сниффить пакет и отправлять его снова и снова, пока он валидный. Таким образом, вам нужно просто перехватить и воспроизвести ARP-запрос, отправленный точке доступа, чтобы создать траффик (и получить вектора инициализации).

Ленивый способ

Сначала откройте окно с airodump-ng, который сниффит трафик (см. выше). Aireplay-ng и airodump-ng могут работать одновременно. Дождитесь появления клиента в целевой сети и начинайте атаку:

Теперь вам нужно дождаться получения ARP-пакета. Обычно нужно ждать несколько минут (или прочитать статью дальше).

Если вам повезло, вы увидите что-то подобное:

Агрессивный способ

Большинство операционных систем очищают кэш ARP при отключении. Если нужно отправить следующий пакет после повторного подключения (или просто использовать DHCP), они отправляют ARP-запрос. В качестве побочного эффекта вы можете сниффить ESSID и, возможно, keystream во время переподключения. Это удобно, если ESSID вашей цели скрыт или она использует shared-key authentication.

Пускай airodump-ng и aireplay-ng работают. Откройте еще одно окно и запустите атаку деаутентификации:

Больше инструментов и информации о них, вы найдете здесь.

Kali Linux Часть 3: Взламываем WI-FI при помощи Aircrack-ng (WPA\WPA2)

Привет всем! Прошло уже достаточно времени с моей последней статьи про Kali Linux. Теперь настало время для практики. И в этой статье мы попробуем «проверить на безопасность» свою собственную беспроводную точку доступа в интернет. И так, приступим.

Цель этого шага в том, чтобы запустить вашу wi-fi карту в так называемом режиме мониторинга. Данный режим позволяет вам «слушать» все пакеты, т. е. Не только те которые адресованы вашей карте.

Точная процедура включения режима монитора отличается в зависимости от используемого драйвера. Для определения драйвера, выполните следующую команду:

На машине с Ralink, Atheros и Broadcom система выдаст примерно следующее:

Сперва остановим ath0, выполнив:

airmon-ng stop ath0

Выполните команду «iwconfig», чтобы убедиться в том, что больше никаких интерфейсов athX не запущено. Это должно выглядеть примерно так:

Теперь введите следующую команду, чтобы переключить беспроводную карту на канал 9 в режиме мониторинга:

airmon-ng start wifi0 9

После этой команды мы должны увидеть что-то похожее на:

Теперь убедимся что наш интерфейс правильно настроен, снова выполняем команду iwconfig

Ответ должен выглядеть так:

airmon-ng start wlan0 9

Обратите внимание, что монитор включен на mon0.

Стадия 1С — Настройка прочих драйверов

Для других ( ieee80211 основе ) драйверов, просто выполните следующую команду, чтобы включить режим мониторинга (замените rausb0 вашим именем интерфейса):

airmon-ng start rausb0 9

Шаг 2 — Начало. Сбор хэндшейков.

Целью этого шага является сбор т. н. рукопожатий

Вот какой будет вывод если беспроводной клиент подключится к сети:

А вот так если не подключится:

Данный шаг может затянуться, и вам придется ждать пока кто-то из клиентов не подключится к точке доступа. Но думаю это не проблема.

На основании вывода Airodump-ng в предыдущем шаге, вам удалось определить клиента, который в данный момент подключен. Нам понадобится его MAC-адрес.

Откройте другой сеанс консоли и введите:

Вот как будет выглядеть результат команды:

На данном этапе нам нужно взломать предварительный ключ WPA/WPA2. Чтобы сделать это, нам понадобиться словарь слов в качестве входных данных.

Откройте другой сеанс консоли и введите:

Вот типичный вывод, когда нет хэндшейков:

Когда это происходит, вы должны либо повторить шаг 3 или ждать дольше, если вы используете пассивный подход.

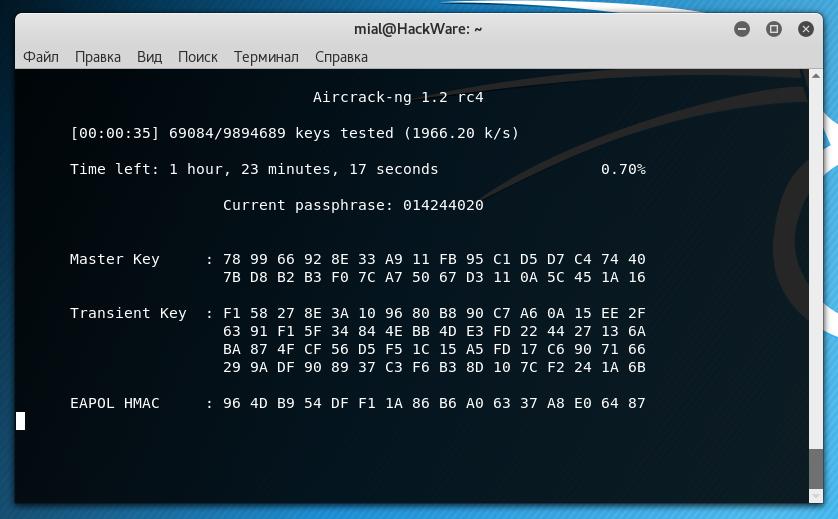

Вот таким может быть вывод если хэндшейк будет найден:

Теперь в этот момент, Aircrack-ng начнет пытаться взломать предварительный ключ. В зависимости от скорости вашего процессора и размера словаря, это может занять много времени.

Вот таким будет вывод при успешном взломе:

Ну вот, ключ у нас. Беспроводная сеть проверена на безопасность 😉

Взлом Wi-Fi сетей, Aircrack-ng, Kali Linux.

Aircrack-ng – это набор инструментов, которые позволят вам отслеживать, а также взламывать чужие сети Wifi. Вы сможете производить тестирование своего подключение, чтобы отыскать в нем слабые места и устранить их. Приложение позволяет вам создать максимальную защиту от сторонних пользователей, которые желают подключиться к вашей точке доступа. Aircrack ng – это очень сильный инструмент, который позволяет вам анализировать и искать точки подключения WiFi. Он также может помочь подобрать пароль для них, если там используется шифрование типа WPA и Wep. Имеется встроенная технология диагностики трафика, а также средство для тестирования сети на наличие уязвимостей, а также поврежденностей атаками. Предоставляет полный набор информации о точке доступа, работает практически со всеми существующими адаптерами. Может перебирать ключи, также поддерживает два типа протоколов.

Утилита корректно работает практически со всеми операционными системами, в случае с Microsoft – это Win XP и более поздние версии. Также поддерживается на Linux, Mac OS и UNIX. Если вы не работали с подобными программами рекомендуется ознакомиться с инструкциями по использования.

Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

Убедитесь что установлена именно последняя версия aircrack-ng:

$ aircrack-ng —help Aircrack-ng 1.2 rc4 — (C) 2006-2015 Thomas d’Otreppe https://www.aircrack-ng.org

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет.

В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю.

Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Airmon-ng: Режим Мониторинга

Теперь необходимо перевести беспроводной сетевой интерфейс в режим мониторинга.

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

$ sudo airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi — [phy0] (monitor mode enabled on mon0)

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng. Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng — это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

Airodump-ng: Перехват Рукопожатия

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng:

$ sudo airodump-ng mon0

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

Теперь нам остается только ждать когда airodump-ng словит рукопожатие.

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

В этом случае Crunch создаст словарь с паролями #$.

Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

В интернете про запуск reaver’a и aircrack’a под android’om информации мало, в основном на XDA-Developers. Исходя из того что я вычитал из XDA для того чтобы как перевести WiFi в режим монитора нужно компилировать/ставить на телефон кастомные драйвера для WiFi, которые, к тому же, не факт что будут работать… Ну в общем ничего хорошего я там не вычитал, разве что нашел reaver скомпилированный под android. А вот с aircrack’om вышла проблема, его я искал долго и нудно, но нашел статическую версию для armel. Итак пол дела сделано, осталось разобраться с режимом монитора. Опять же на XDA была статья про это, но там требовалось ставить кастомные драйвера и по моему ядро. Я подумал что это слишком, подумал может как нибудь получится без этого. Запустил на телефоне эмулятор терминала и начал колупать. В итоге выяснил что и драйвера и адаптер режим монитора поддерживают, но перевести адаптер в этот самый режим оказалось не так просто. Но добрый гугл мне помог разобратсья с этой проблемой. Итак уже почти все готово. Запускаем airodump-ng

О чудо он работает. Ну впрочем теперь можно и reaver

Неужели и он работает? Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал. Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

Итак приступим

Тут есть два варианта:

Я выбрал второй способ.

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен). Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

su iw phy0 interface add mon0 type monitor

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

Если набрать netcfg

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее. А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

UPD: Для тех у кого нет iw, его можно взять тут Для тех у кого нет ifconfig нужно установить busybox Для тех, у кого нет iwconfig, его можно найти тут

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Скачать: Kali Linux Nethunter

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.