как проверить брандмауэр windows

Как диагностировать и исправить проблемы Брандмауэра Windows 10

Windows 10 включает несколько функций безопасности для поддержания безопасности компьютера и защиты данных от вредоносных программ и хакеров. Одной из таких функций является Брандмауэр Windows, который помогает предотвращать несанкционированный доступ к вашему компьютеру и блокировать потенциально вредоносные приложения.

Хотя в большинстве случае Брандмауэр работает стабильно и надежно, иногда вы можете столкнуться с проблемами. Например, возможен сбой запуска служб Брандмауэра или возникновение ошибки 80070424 или ошибки сервиса 5 (0x5). Кроме того, иногда приложения или функции, например, средство подключения к удаленному рабочему столу (Remote Assistant), могут потерять доступ к общим файлам и принтерам из-за ошибочной блокировки системным фаерволом.

Если вы наткнетесь на любую из этих или подобных проблем, вы предпринять несколько действий. Вы можете использовать инструмент “Устранение неполадок брандмауэра Windows”, который является автоматизированным средством сканирования и устранения распространенных проблем. Также доступен сброс настроек брандмауэра по умолчанию и ручное управление сетевым доступом приложений, заблокированным Брандмауэром.

Как исправить проблемы с Брандмауэром Windows 10

Чтобы диагностировать и устранить проблемы с Брандмауэром, используйте следующие шаги:

Если инструмент не смог исправить проблему, нажмите ссылку “Просмотреть дополнительные сведения”, чтобы ознакомится с подробной информацией обо всех проблемах, которые он пытался исправить, включая общий доступ к файлам и принтерам, проблемы с Remote Assistant и службами фаервола.

Затем вы можете найти дополнительную информацию о проблеме с помощью поисковых систем или обратиться за помощью в комментариях ниже.

Как сбросить настройки Брандмауэра Windows

Если средство устранения неполадок брандмауэра Windows не смогло обнаружить проблему, то скорее всего она связана с конкретным параметром в системе. В данном сценарии, вы можете попытаться удалить текущую конфигурацию и вернуть настройки по умолчанию.

Важно: после восстановления настроек по умолчанию, может потребоваться повторная настройка приложений, которые запрашивают доступ к сети через фаервол.

Чтобы вернуть настройки брандмауэра по умолчанию, проделайте следующие шаги:

Откройте панель управления (нажмите клавишу Windows и введите фразу “Панель управления”).

После того, как выполните эти шаги, будут восстановлены стандартные правила и настройки, и все проблемы конфигурации будут устранены.

Разрешаем доступ к сети через Брандмауэр

Если проблема заключается в ошибочной блокировке приложений, то вы можете использовать следующие шаги, чтобы разрешить доступ приложений к сети.

Совет: если приложения или функция не отображаются в списке, то нажмите кнопку “Разрешить другое приложение”, чтобы добавить его в список.

Вы можете использовать данную инструкцию, чтобы выполнить повторную настройку приложений после восстановление стандартных настроек Брандмауэра Windows.

Хотя в данном примере мы использовали Windows 10, вы можете использовать эти же инструкции для устранения проблем брандмауэра в Windows 8.1 и Windows 7.

Назначение брандмауэра Windows и его настройка

Так необходимая нам Всемирная глобальная сеть далеко не безопасное место. Через интернет мошенники активно распространяют откровенно вредоносные либо зараженные, с виду безобидные программы. Каждый из нас может нарваться на такой неприятный сюрприз, следствием которого является утечка личной информации и снятие средств с банковских счетов, злоумышленное шифрование данных, повреждение системных файлов и нарушение работы компьютера. Барьером для всех вышеперечисленных угроз выступает брандмауэр Windows, о котором мы подробно расскажем в нашей статье.

Функции брандмауэра Windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Включаем брандмауэр в Windows 7, 8, 10

После установки или восстановления Виндоус ее брандмауэр запущен по умолчанию. Поводом для его ручного отключения должна быть веская причина, например, выскакивающая ошибка 0х80070422, сообщающая о сбое защиты и конфликте служб.

Самостоятельно отключить (или запустить) брандмауэр в Windows 7, 8 и 10 можно двумя способами: через командную строку или панель управления.

Сначала рассмотрим первый вариант, как наиболее простой.

Владельцы десятки для открытия консоли могут сразу кликнуть ПКМ по значку «Пуска».

После нескольких секунд система уведомит об успешном отключении: «ОК».

Теперь разберем вариант №2.

Включение производится в обратном порядке. После всех действий желательно перезагрузить компьютер.

Разрешаем запуск программ через брандмауэр

Работа межсетевого экрана не всегда корректна, и он может заблокировать вполне безобидную программу, требующую доступ к Сети. Такое часто случается при установке и первом запуске клиента онлайн-игры или загрузчика. В настройках можно самостоятельно добавить программу в исключения брандмауэра, но только если вы уверены в ее источнике.

Делается это следующим образом:

Но если и тут не оказалось искомого exe-файла ‒ укажите путь к нему через «Обзор».

После подтверждения этих изменений перезагружать компьютер необязательно.

Настройка брандмауэра в режиме повышенной безопасности

Теперь стоит упомянуть альтернативный способ настройки брандмауэра, позволяющий, кроме всего прочего, открывать порты и устанавливать политику безопасности. В нем есть инструмент для создания новых правил ‒ алгоритмов действия межсетевого экрана при работе с некоторыми приложениями.

Чтобы попасть в расширенные настройки:

Решаем проблемы с брандмауэром

Как описывалось выше, эта защита неидеальна тем, что может приводить к сбоям и конфликтам служб Windows. Также ее работа потребляет ресурсы компьютера, ощутимо «просаживая» производительность слабых машин. Из-за этого многие пользователи полностью отключают брандмауэр, оставаясь при этом уязвимыми. В результате люди, отключившие сетевой экран на своем ПК, могут увидеть сообщение такого рода: «ошибка 0х80070422 не удалось изменить некоторые параметры».

Проблема устраняется путем включения брандмауэра стандартным способом или через службы центра обновления и брандмауэра Windows.

После всех манипуляций перезагружаем компьютер и анализируем результат.

Если брандмауэр не запускается ни обычным способом, ни через консоль служб, то проблема может крыться в заражении компьютера вирусами. Воспользуйтесь антивирусной программой (например, Dr.Web CureIt!) и сделайте полную проверку компьютера. Также мы рекомендуем воспользоваться службой поддержки Microsoft по ссылке, где эта проблема уже описывалась.

Вдобавок к вышесказанному

Из нашей статьи вы узнали, что такое брандмауэр Виндоус, почему он так важен для безопасности системы, где он находится и как настраивается. По традиции мы дадим вам полезный совет: не отключайте сетевой экран Windows без острой необходимости, так как он является первой и последней «линией обороны» на пути червей, троянов и прочей шпионской заразы, попадающей к нам из интернета. Даже при заражении компьютера вредоносная программа в большинстве случаев будет блокирована и не сможет осуществлять передачу данных.

Как проверить, не блокирует ли брандмауэр Windows порты / программы

Безопасность имеет решающее значение для любого устройства или системы. Вот почему Windows поставляется со встроенным инструментом, который блокирует любые подозрительные и вредоносные соединения и программы на вашем компьютере. Брандмауэр Windows — это полезный инструмент, который защищает вашу ОС Windows и устраняет угрозы. Однако иногда брандмауэр Windows может также блокировать другие программы и порты, которые вы можете использовать.

Если вы подозреваете, что брандмауэр Windows блокирует ваши законные программы, а также некоторые определенные порты в вашей системе, есть способы выяснить это. Вы можете продолжить чтение статьи ниже, чтобы узнать больше.

Как найти и увидеть, не заблокировал ли брандмауэр Windows программу на ПК

Чтобы проверить, не блокирует ли брандмауэр Windows одно из программ, приложений или программ, которые вы используете в Windows 10, вы можете перейти непосредственно к настройкам Windows.

Как узнать, блокирует ли брандмауэр Windows порт, и как это остановить

Есть два способа узнать, блокирует ли брандмауэр Windows порт или нет. Вы можете просмотреть журналы брандмауэра Windows или командную строку.

Проверьте журналы брандмауэра Windows

Теперь вы можете увидеть порты, заблокированные брандмауэром Windows.

Узнайте заблокированные порты через командную строку

Как открыть заблокированный порт в брандмауэре Windows 10

Если брандмауэр Windows заблокировал порт, который вы используете, вы можете его открыть.

Вы узнали, блокирует ли брандмауэр Windows вашу программу или порт? Если вы хотите поделиться своим опытом, напишите нам комментарий ниже.

Как проверить Firewall на Windows

08.09.2019 [12:27], andrey

Если используете чужой компьютер или не помните какие сделали изменения в работе Брандмауэра, то нужно проверить Firewall на Windows.

Первым делом стоит проверить включен ли Брандмауэр или нет.

Если данный способ не привёл к желаемому результату, то проверьте настройки фаервола. Для этого можете ознакомиться с нашей статьёй – Как настроить Firewall на Windows.

Надеюсь эта статья помогла вам разобраться в том, как настраивать Firewall на Windows, а если остались вопросы, задавайте их в комментариях.

Как проверить Firewall на Windows » DelPC.ru

Firewall включен или выключен? какие настройки у брандмауэра и как их изменить? Простая инструкция для проверки Firewall Windows.

Как отключить Firewall на Windows 10

Firewall или брандмауэр, представляет из себя фильтр защищающий от утечек и проникновений извне ваш компьютер подключенный к интернету. Давайте разберёмся как отключить Firewall на Windows, ведь он настроен не самым корректным образом и может мешать некоторым нужным программам работать в сети.

Отключить Firewall можно двумя способами, выключить защиту или отключить службу, рассмотрим оба способа.

Выключаем брандмауэр Windows:

Как отключить службу Firewall Windows

Чтобы навсегда выключить службу брандмауэра пройдите по следующему пути:

Либо проделать это-же, но быстрее – через командную строку Windows:

Если появилась надпись ОК (если успеете заметить), значит вы отключили службу Firewall windows и теперь она не будет мешать работать необходимым программам.

Как проверить Firewall на Windows » DelPC.ru

Firewall включен или выключен? какие настройки у брандмауэра и как их изменить? Простая инструкция для проверки Firewall Windows.

Лучшие практики для настройки Защитник Windows брандмауэра

Относится к:

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

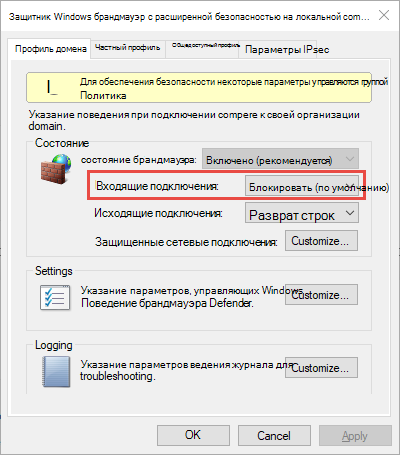

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Понимание приоритета правил для входящие правила

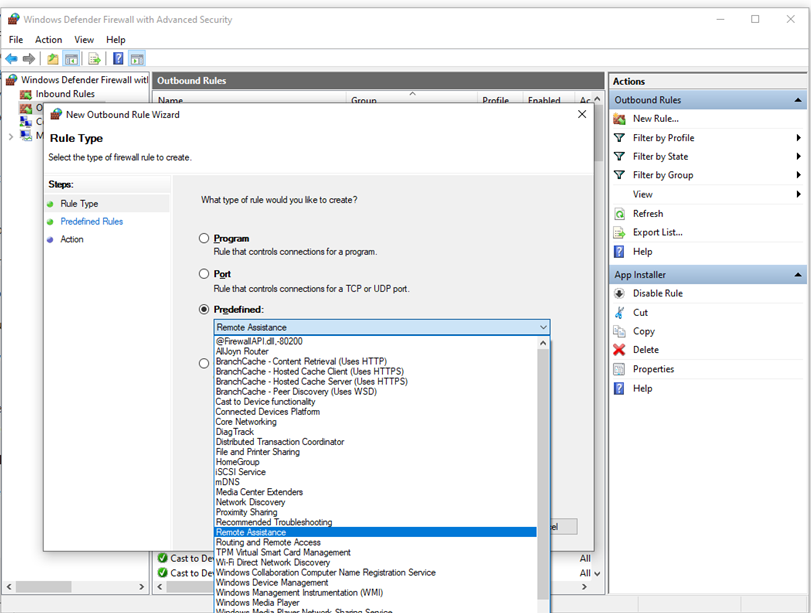

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

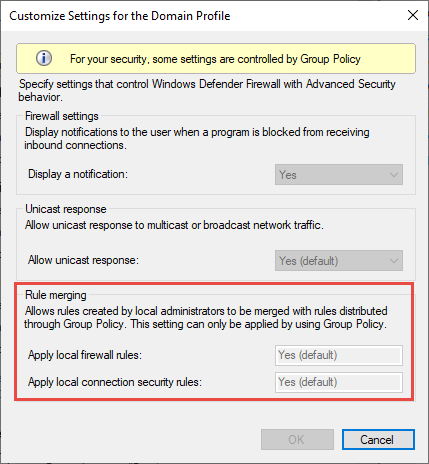

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

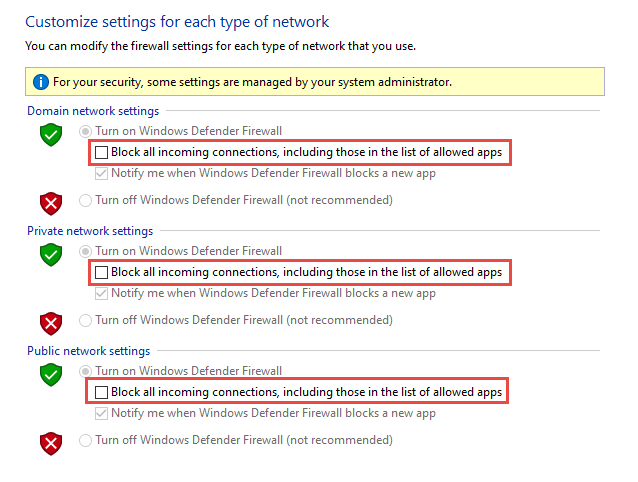

Знать, как использовать режим «экраны» для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.