Mikrotik что это за программа

Мой MikroTik – моя цифровая крепость (часть 1)

1. Введение

В комментариях опубликованной ранее статьи один из пользователей спросил: «А можно добавить раздел про то, как нужно защитить свой, микротик чтобы управление им не ушло на сторону?». Один из пользователей написал на это следующее: «Универсальных принципов для любого сетевого устройства два – администрирование только с внутреннего интерфейса (снаружи закрыто все) и регулярно обновлять прошивку» (сохранена авторская орфография). А мы сразу поняли, что одним коротким ответом здесь не обойтись, и этот вопрос заслуживает полноценного отдельного рассмотрения с учётом широких возможностей операционной системы RouterOS, а также сопрягаемых с ней opensource решений, комплексно завершающих проблемный вопрос информационной безопасности. Кроме непосредственно настройки безопасности доступа до маршрутизатора, необходимо использовать его как полноценный барьер для разноуровневых атак, которые могут быть нацелены на защищаемую сеть. Технологий реализации этого достаточно много, поэтому разделим применяемые возможности на логические уровни и представим предметные рекомендации по администрированию сетей на базе оборудования MikroTik.

2. Общие рекомендации

Первое, что мы всегда делаем с железкой — это обновляем прошивку:

Далее смотрим, сколько создано пользователей, лишних удаляем. Ставим пароли, соответствующие политике информационной безопасности компании, если такая есть, если нет, тогда просто посильнее:

Если паранойя зашкаливает, тогда используем SSH вход без ввода пароля (и пользователя admin можно заменить на другого). Сгенерим пару RSA ключей, размер укажем 4096 бит, что уж мелочиться:

На выходе будет закрытый ключ test_user:

И открытый ключ test_user.pub:

Привяжем открытый ключ к пользователю RouterOS:

Добавляем хардкор, запретив логиниться по паролю:

Важно отметить, что если есть пользователь, для которого не импортирован публичный ключ, то, несмотря на вышепоказанную настройку, RouterOS сохраняет возможность логиниться под ним с помощью пароля. С учётными записями разобрались, далее выключаем серверы различных протоколов управления, в том числе небезопасные, разумеется, есть ли они вам не нужны:

Можно поменять прослушиваемый порт для SSH сервера. Особенно на значение, не входящее в сканируемые по умолчанию nmap-ом, но мы в этом защиты не видим, скорее маскировка:

Сканируем роутер и видим, что всё работает корректно. Сервер SSH будет недоступен, пока на роутер не пройдут попытки установления соединения на 28 порт, затем в течение 30 секунд на 29 порт, затем в течение 30 секунд на 30 порт. Если последовательность обращений верна и временные лимиты соблюдены, то IP адрес источника сможет в течение 30 секунд установить SSH сессию, а иначе drop:

Необходимо отметить, что если вы укажете порты стука примерно в таком порядке: 21, 80, 443, а прослушиваемый SSH порт перенесете на значение 8080 (все четыре входят в список по умолчанию для сканирования nmap), то ваш секретный порт 8080 определится при первом же сканировании. Если вы действительно хотите использовать технологию port knocking, то выбирайте порты в порядке уменьшения, а сами значения портов на «не сканируемые» nmap-ом: ни в режиме top 100, ни в режиме top 1000. Кроме этого, можно ограничить IP адреса, с которых доступны протоколы управления, на диапазон доверенных:

Таким образом, несмотря на то, что 22 порт готов принимать TCP соединение, однако с не доверенных IP адресов оно будет сброшено SSH сервером:

Как общие рекомендации, лучше не использовать протоколы, не имеющие шифрования для передачи защищаемой информации. Если такой возможности нет, тогда старайтесь пускать трафик по шифрованным VPN туннелям. Но лучше даже внутри таких соединений использовать безопасные протоколы, ведь VPN сеть может уходить далеко за пределы периметра, контролируемого вами. Если есть возможность, не используйте протоколы pap, http (в том числе при реализации API), ftp, smtp и т.д. Всегда используйте их безопасные аналоги: chap, mschap2, https, smtps.

Делайте регулярные резервные копии конфигураций ваших устройств. В RouterOS есть два типа backup: бинарный *.backup

и текстовый конфигурационный файл *.rsc

Первый рекомендуется откатывать только на полностью идентичных устройствах, и не подлежит редактированию (при откате восстанавливается точный образ операционной системы). Второй же, наоборот, можно вручную контролируемо построчно обрабатывать (до получения необходимо результата), однако он может содержать чувствительную информацию (если не делать /export hide-sensitive), поэтому рекомендуем обезопасить хранение такого рода backup файлов. Ставить ли регулярный backup в планировщик заданий, или нет, тут уже каждый решает сам. Главное — не запутаться во всех резервных копиях и не передавать их на удалённый сервер по открытому интернет каналу посредством ftp.

3. Защита L1

Писать правила про установку сетевого оборудования в серверных помещениях, в защищённых телекоммуникационных ящиках, сейфах и т.д. мы не будем, это не тема статьи. Для защиты L1 на оборудовании MikroTik будет достаточно программно отключить не используемые сетевые интерфейсы:

Сюда же пойдёт организация безопасности беспроводных соединений. В идеале, конечно, следует настроить WPA2-Enterprise (подробно о настройке RADIUS сервера мы напишем во второй части статьи), так как реальных угроз безопасности таких сетей пока не известно:

Если такой вариант вам не подходит, тогда используйте WPA2-PSK со словарно неподбираемым паролем, который держите в тайне от третьих лиц, и отключённый PMKID:

Ещё можно запретить подключаться к точке доступа с низким уровнем сигнала, т.е. физически удалённым пользователям, которые, можно предположить, находятся за контролируемым периметром и не легитимны:

На этом свои рекомендации по поводу L1 безопасности остановим и перейдём к более интересным вещам.

4. Защита L2

Для начала ограничим работающие сервисы уровня L2:

Первый скрипт позволяет осуществлять mac-ping только для внутренней сети. Второй ограничивает L2 подключение посредством службы Winbox:

RouterOS поддерживает работу таких протоколов, как CDP, LLDP и MNDP. Чтобы не осуществлять широковещательную рассылку пакетов указанных протоколов во все стороны, ограничиваем их работу:

Чтобы со стороны провайдера не догадывались, что у вас стоит роутер MikroTik, можно сменить MAC адрес WAN интерфейса, но это скорее баловство:

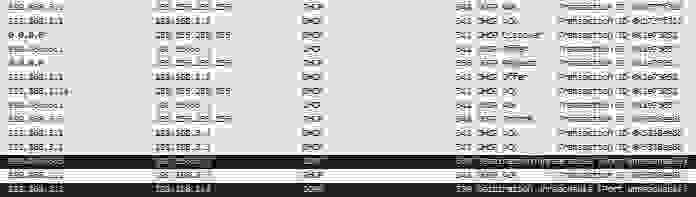

Если в вашем L2 сегменте появится второй или более незаконный DHCP сервер, то это может здорово навредить работе всей сети. Так в примере видно, что работают две указанные службы (192.168.1.1 и 192.168.3.1), раздавая по факту разные сетевые настройки:

Для защиты от такого рода атак (ведь хакер может назначить и своё устройство в качестве шлюза) существует технология «DHCP snooping». После её активации бридж пропускает DHCP пакеты только в доверенную сторону:

Защита оконечных устройств выходит за рамки данной статьи, но декларируем, что многие антивирусы справляются с этой задачей, детектируя манипуляции с ARP пакетами. На скрине видно, что действиями выше мы организовали MITM для хоста 192.168.1.3 и перехватили его HTTP запросы:

В следующем примере показаны ложные записи ARP таблицы маршрутизатора, а ведь так намеренно можно заполнить весь имеющейся пул и втупить работу легитимного DHCP сервера:

Для защиты от таких действий в RouterOS необходимо, первым делом, настроить DHCP сервер, что позволит активировать функцию заполнения ARP таблицы, либо в результате его работы, либо в ручном режиме:

После этого настраиваем бридж, переводя маршрутизатор в режим только ответа на ARP запросы (если у вас работает hotspot, то от этой идеи придётся отказаться, так как он перестанет нормально функционировать), таким образом, сторонние манипуляции будут бессильны:

Дополнительно следует выключить режим обучения портов MAC адресам:

Если ваш маршрутизатор гоняет пакеты для логически разделённых сетей, в том числе с точки зрения безопасности, то их следует разнести по различным VLAN. Важно понимать, что если через ваше устройство проходят несколько VLAN, то в случае несанкционированного доступа к роутеру или коммутатору, могут быть скомпрометированы устройства во всех этих подсетях. Здесь всё понятно. Дополнительно можно указать устройству проверять tag трафика и дропать пакеты, у которых VLAN ID не найден в его таблице VLAN:

5. Заключение

На этой админской ноте прервём наши рассуждения, которые отображают подходы, применяемые нами в построении реальных сетей и обеспечении их информационной безопасности. Никакие ноухау статья не раскрывает, но в определённой мере систематизирует имеющиеся возможности и показывает их практическое применение. Дальше будет интереснее…

Mikrotik что это за программа

RouterOS MikroTik это операционная система для оборудования MikroTik RouterBOARD.

Прежде всего RouterOS это операционная система для RouterBOARD устройств, но Вы можете установить ее на обычный PC x86, использовав для этого как старенький системный блок с Intel Pentium 200, так новейшие материнские платы с многоядерными процессорами.

RouterOS поддерживает установку на IDE, SATA и USB устройства хранения информации, в том числе HDD, CF и SD карты и SSD диски, потребуется по крайней мере 64Mb дискового пространства. При установке система отформатирует раздел и станет системой по умолчанию!

И конечно же RouterOS поддерживает множество сетевых устройств, включая последние 10 Gigabit Ethernet карты, 802.11a/b/g/n беспроводные карты и 3G модемы.

В случае отсутствия доступа на уровне IP RouterOS поддерживает доступ на MAC уровене, через MAC Telnet или Winbox.

RouterOS имеет мощный, но в тоже время легкий в освоении коммандный интерфейс с поддержкой скриптов.

В новой версии RouterOS v4 появляется поддержка скритового языка Lua, который расширяет возможности по автоматизации и программированию Вашего маршрутизатора.

Firewall (брандмауэр) осуществляет контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Network Address Translation (NAT) позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу.

Firewall предоставляет возможность маркирования пакетов для дальнейшей маршрутизации их.

Есть возможность задать фильтрацию по IP-адресу, диапазону адресов, портам, диапазону портов, IP протоколу, DSCP и другим параметрам, а также поддерживаются статические и динамические списки адресов.

Layer7 filter позволяет фильтровать пакеты на основе данных уровня приложения. Иными словами, он позволяет распознавать пакеты HTTP, FTP, Gnucleus, Kazaa и т.д., независимо от порта.

Firewall RouterOS поддерживает IPv6.

RouterOS также поддерживает виртуальную маршрутизацию и перенаправление (VRF). Вы можете использовать фильтр Firewall-а, чтобы отметить определенные подключения маркером маршрутизации, и затем отмеченный трафик перенаправить на определенного провайдера.

RouterOS добавлена поддержка MPLS и VRF.

VPN (Virtual Private Network) логическая сеть, создаваемая поверх другой сети, например Интернет. Несмотря на то, что коммуникации осуществляются по публичным сетям с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов.

RouterOS поддерживает различные методы VPN и тунельных протоколов:

Ipsec, OpenVPN, PPTP, PPPoE, L2TP, MLPPP, BCP, IPIP, EoIP, IPv6 over IPv4, VLAN – IEEE802.1q Virtual LAN support, Q-in-Q support, MPLS based VPNs

RouterOS поддерживаем множество беспроводных технологий, основная из них это точка доступа + клиент.

Основные поддерживаемые технологии:

Шлюз Hotspot позволяет предоставлять доступ к сети Интернет в общественных местах используя беспроводную сеть для устройств, использующих технологию Wi-Fi.

RouterOS MikroTik позволяет создавать профили для различных пользователей, ограничивая по скорости доступа, объему трафика, времени работы.

Основные особенности:

Управление пропускной способностью это ряд механизмов по контролю за распределением нагрузки, задержками, своевременностью доставки данных и надежностью.

Качество обслуживания (QoS), означает, что маршрутизатор может расставлять приоритеты сетевого трафика.

RouterOS MikroTik позволяет организовать кэширующий прокси сервер для ускорения «браузинга» клиентов т.к. объекты, попавшие в кэш передаются по локальной сети с гораздо большей скоростью.

Mikrotik — Плюсы и минусы

Периодически на Хабрахабре проскакивает упоминание данных роутеров (в основном их советуют в q&a на вопросы о выборе роутера). Также в рунете достаточно много ресурсов и тем посвященных данному железу. Но очень мало информации о плюсах и главное минусах данного решения. Данной статьёй я и хочу несколько поправить ситуацию. Также надеюсь, что в комментариях меня дополнят и расскажут что-нибудь новое.

Для начала можно обратиться к википедии ru.wikipedia.org/wiki/MikroTik и узнать, что

Mikrotīkls Ltd (торговая марка MikroTik) — латвийский производитель компьютерного сетевого оборудования. MikroTik разрабатывает, устанавливает и продает проводные и беспроводные маршрутизаторы, операционные системы к ним и сопутствующее оборудование. Компания была основана в 1995 году с целью продажи оборудования на развивающихся рынках. В 2007 году в компании работало более 70 сотрудников.

Можно разделить железо, которое называется RouterBoard и операционную систему, которая называется RouterOS. В разговорной речи, когда говорят об этом всём, говорят просто Mikrotik.

Теперь перейдём к плюсам и минусам.

Какие плюсы есть у микротика

1. Стоимость — в своей ценновой категории конкурентов просто нет.

2. Функциональность — По сравнению с Dlink, TP-Link, Zyxell и прочими «домашними» роутерами функционал огромен. Сравнивать надо больше с Cisco, Juniper и прочим «взрослым» железом или с системами linux или freebsd (только сетевой стек). Перечислять не вижу смысла, но могу заметить, что можно реализовать практически любую «хотелку» в сетевых технологиях.

3. Надёжность и стабильность — если микротик настроен и протестирован он будет работать ОЧЕНЬ долго и безпроблемно. Также очень спасают встроенный скриптовый язык (с помощью которого можно настроить всевозможные действия на проблемы) и технология WatchDog которая спасает при зависшем роутере. Все проблемы какие у меня были, возникали из-за проблем с питанием (очень много и часто грозы). При наличии хорошего заземления и ИБП проблем практически нет. Хотя периодически на форумах и слышу про баги и браки, но сам ни разу не сталкивался (если не считать свои кривые руки багом).

4. Документация и обновления — есть вполне подробная официальная википедия. Все прошивки лежат прямо на сайте, доступные для скачивания даже без авторизации. В отличии от той же Cisco где простое обновление получить иногда проблема (требуется статус сертифицированного специалиста или вообще говорят, что это только для тех.поддержки)

5. Единая ОС и система конфигурации — так как везде используется RouterOS это позволяет и быстро менять оборудование, востанавливать на новое железо или просто передавать-советовать другим как и что сделать.

6. Масштабируемость — Есть предложения практически для каждого сегмента малого и среднего бизнеса (для крупного я бы не рекомендовал). Причём если вам не хватает к примеру какого-нибудь из Core-серии, всегда можно развернуть RouterOS на мощном x86 сервере с нужной производительностью.

1. Если вам требуется реально бесперебойная работа, то микротик вам вряд ли подойдёт. Но это уже железо совсем другого уровня (несколько блоков питания, резервирование всего и вся, и прочие радости жизни). Однако есть примеры внедрения на RouterOS на нескольких х86 серверов + VMware Fault Tolerance, да и VRRP не зря придумали.

2. Если вам требуется маршрутизировать более 10G трафика ежесекундно (да есть Core-серия, но будем откровенны — на ней тоже не всё гладко).

3. Когда вам требуется шифрование по ГОСТу, или у вас динамическая маршрутизация на EIGRP, или и прочие радости Vendor Lock.

4. Если вы не разбираетесь в сетях — конечно настроить по куче мануалов из сети не очень сложно, но для обычного пользователя достаточно трудоёмкий процесс.

5. Если вы являетесь продавцом железа — предположим, что вы закладываете наценку в 20%. Тогда вам выгоднее продать ту же CISCO, чем Mikrotik. Так как CISCO дороже и соответственно принесёт вам большую прибыль.

6. Если вам нужно устройство «всё-в-одном» — NAS, торренто-качалка, DLNA, кофеварка и всё другое то вряд ли вам подойдёт Mikrotik. Это именно роутер (хотя через встроенные средства виртуализации и можно реализовать, но работать это будет не очень стабильно)

*здесь должна была быть картинка с троллейбусом из буханки хлеба*

7. Если вы Ричард Столман или трепетно относитесь к GPL. Потому что да. Нарушают. RouterOS основана на Linux, но что было изменено и как никто не знает.

8. Минус от пользователя с хабры, высказанным им в одном из постов —

«DrDiza: ставлю клиентам в офис. для небольшой нагрузки — самое то. поствил и забыл. минус в том, что эти клиенты больше не звонят, потому что у них все работает. и платных вызовов у меня все меньше.»

9. Отсутствует «корпоративная» техподдержка и гарантии — здесь нет чтобы вам в течении 2 часов заменили железку на новую. Или удалённо подключившись настроили что-либо. Либо разбираться самому, либо платить фрилансерам. Вообще поддержка есть и если вам не требуется “здесь и сейчас”, то вполне возможно вам она подойдёт.

10. Малое распространение марки — это достаточно существенный минус. И он как для потребителей, так и для специалистов. Так как RouterOS слабо распространен, то и спрос на специалистов разбирающихся в ней мал. Так и для фирм — если у вас сеть построена на данной ОС и затем ваш системный администратор ушел, вам будет сложнее найти специалиста который бы разбирался в данном вопросе. Да и вдалеке от крупных городов найти роутеры Mikrotik подчас достаточно большая проблема

На этом пожалуй всё, жду ваших комментариев, вопросов и дополнений.

PS: Уважаемые хабрапользователи, если вы сравниваете железо, давайте сравнивать хотя бы примерно сопоставимое по цене — не надо сравнивать железку за 3000 рублей и железку за 3000 долларов 🙂

Mikrotik winbox, где скачать и как использовать

Для настройки RouterOS Mikrotik существует удобная и простая программа winbox. Скачать последнюю версию можно с официального сайта Mikrotik https://download.mikrotik.com/routeros/winbox/3.18/winbox.exe, а так же с web интерфейса маршрутизатора Микротик, для этого подключитесь к lan сети роутера, запустите браузер, наберите в строке поиска ip адрес шлюза на открывшейся странице кликните значок winbox.

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

К сожалению, русского языка у приложения нет, но интерфейс интуитивно понятен, сложностей в работе не возникает. Так же работает winbox только в windows, если захотите запустить его, например под Ubuntu, то придется делать это только через wine. Для Linux утилиты winbox нет.

Как подключиться к Микротик через winbox

Для подключения к маршрутизатору запустите файл winbox.exe, в открывшемся окне введите ip адрес маршрутизатора, логин/пароль, в дефолтных настройках логин admin пароль пустой.

Для подключения нажмите кнопку «Connect», Каждый раз для подключения вводить ip адрес с логином и паролем не совсем удобно, нажмите кнопку Add/Set, для сохранения подключения. В дальнейшем достаточно два раза кликнуть по нужному подключению, что бы подключиться к маршрутизатору.

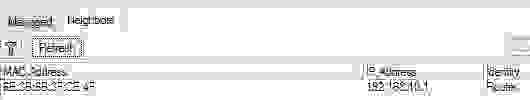

Еще одна интересная вкладка Neighbors, поиск доступных маршрутизаторов Mikrotik, при переходе на нее открывается список всех доступных в сети роутеров Микротик.

Для подключения кликните два раза по нужному маршрутизатору, введите логин и пароль.

Рабочее окно winbox

После подключения к маршрутизатору, мы попадаем в рабочее окно утилиты винбокс

Рассмотрим основные области

1.Главное рабочее окно, здесь открываются все окна настроек.

2. информация о подключении, адрес и модель маршрутизатора

3. Основное меню

4. Подменю

5. Кнопка «назад» отменяет предыдущий шаг настройки

6. Кнопка «вперед» возвращает отмененную настройку

7. Кнопка Safe Mode безопасный режим

Safe Mode-очень полезная функция winbox для включения нажмите на кнопку «Safe Mode». Функция этой кнопки заключается в том, что при потери связи между маршрутизатором Mikrotik и программой winbox, все настройки возвращаются к настройкам до нажатия на эту кнопку. Это полезно если идет удаленная настройка роутера через интернет, если в результате настройки, имеется возможность потерять связь с маршрутизатором, тогда при потери связи настройки вернуться к исходным и можно будет подключиться к Микротику заново. Не забудьте после всех манипуляций отжать кнопку Safe Mode, иначе после отключения от роутера все сделанные настройки будут сброшены.

Вопросы, проблемы и их решения

Какой порт используется для подключения к роутеру?

Для подключения к маршрутизатору Микротик винбокс использует по умолчанию порт 8291. Этот порт можно сменить в настройках, зайдите в меню ip-services, выберите winbox,

Так же можно изменить другие сервисные порты ssh, telnet, web.

Winbox не подключается к маршрутизатору.

1.Если программа не видит Микротик, проверьте не закрыт ли порт 8291, можно подключиться через web интерфейс по ssh или telnet, при подключении по ssh или telnet в консоли даем команду

и ищем строку наподобие

если такая строка имеется то даем команду

В открывшемся окне измените «drop» на «accept» и нажмите ctr^o

Цифра 2 берется из номера строки по первой команде.

2.проверьте настройку порта для винбокс, зайдите телнетом, ssh, через web интерфейс на Микротик и в ip-services проверьте настройку порта и включен ли сервис винбокс.

Телнет, ssh команда выглядет так

Что бы прописать порт 8291 введите команду

3.Попробуйте отключить все запрещающие правила в firewall. Зайдите через web интерфейс, ip-firewall, напротив каждого правила, где action=drop нажмите значок « — « удалить, или нажмите на это правило и снимите галочку enable.

Ошибка ERROR: router requires newer winbox, please upgrade

Означает, что необходимо обновить winbox, Скачайте последнюю версию с официального сайта http://mikrotik.com

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.