Pegasus что за программа

Pegasus, созданный для взлома телефонов преступников, использовали против журналистов и активистов

Washington Post и 16 других изданий проанализировали список из более чем 50 тысяч телефонных номеров, отобранных для ведения слежки при помощи шпионской программы Pegasus. По условиям лицензии программу можно применять только для слежки за особо опасными преступниками или террористами. Несмотря на это в списке находятся не только они, но и журналисты, правозащитники, крупные политики, бизнесмены и их родственники.

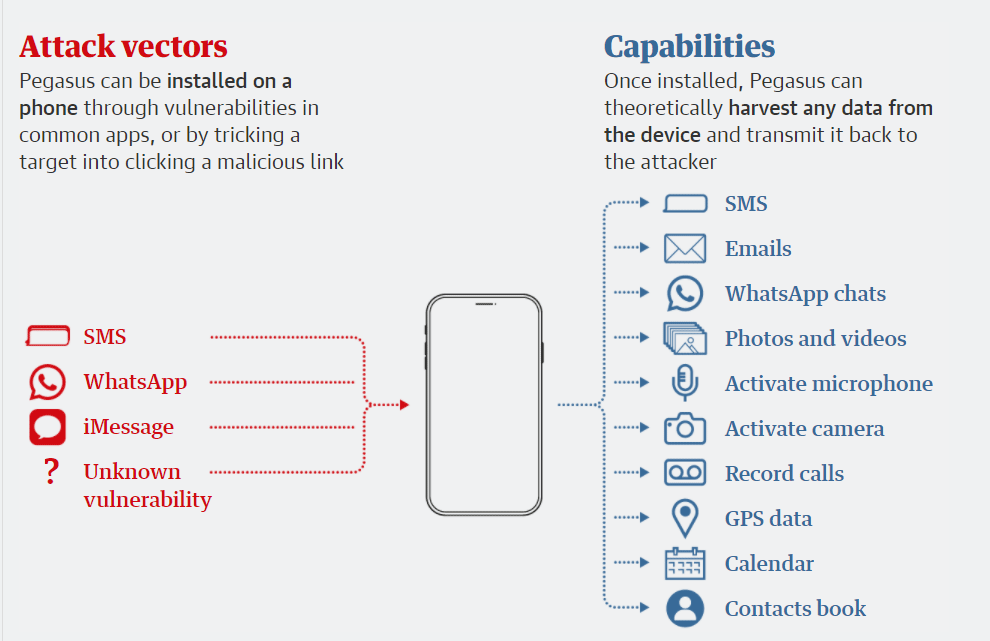

Pegasus — разработка израильской компании NSO. Она предоставляет владельцу полный доступ ко всем данным на устройствах пользователей, включая медиафайлы, контакты, встречи, GPS, почту и сообщения. Кроме того, Pegasus может прослушивать и записывать телефонные звонки и видео, управляя микрофоном и видеокамерой устройства.

NSO продаёт шпионские программы правительствам под условием, что софт будут применять только против серьёзных преступников и террористов. Журналисты почти двух десятков организаций провели расследование и обнаружили список клиентов компаний и телефонных номеров, которые они отслеживают или планируют отслеживать при помощи шпионских программ.

Расследование проводили 80 журналистов и 17 медиа-организаций из 10 стран. Руководила ими компания Forbidden Stories при технической поддержке Amnesty International, проводившей криминалистические тесты по выявлению шпионских программ на смартфонах. Forbidden Stories — некоммерческая организация, занимающаяся вопросами защиты свободы слова и деятельности журналистов. Она также помогает репортёрам, попавшим в трудную ситуацию, и продолжает расследования убитых или севших в тюрьму журналистов.

Благодаря утечке данных из NSO Forbidden Stories получила доступ к списку из 50 тысяч телефонных номеров, выбранных клиентами компании для слежки. В ходе анализа выяснилось, что как минимум десять клиентов израильской компании в качестве цели указали 189 журналистов из 20 стран. Кроме журналистов в качестве целей указаны члены арабской королевской семьи, 65 руководителей частных компаний, 85 правозащитников и более 600 политиков и правительственных чиновников, включая агентов служб безопасности, военных, несколько глав государств и премьер-министров. Журналисты заявили, что постепенно раскроют личности всех людей, указанных в списке.

Как показал анализ, около 15 тысяч номеров из списка принадлежали гражданам Мексики. Марокко и Объединённые Арабские Эмираты выбрали для отслеживания по 10 тысяч номеров каждая. Кроме них за смартфонами активно следят правительства Азербайджана, Бахрейна, Казахстана, Руанды, Саудовской Аравии, Венгрии и Индии. Около тысячи номеров из списка принадлежат жителям европейских стран.

Журналисты, ведущие расследование, тоже обнаружили себя или своих родственников и друзей в списке. Среди них часть работает в крупных престижных изданиях, таких как CNN, Guardian, New York Times, Associated Press, Bloomberg, Financial Times и Reuters.

В списке находятся и уже убитые репортёры, в частности, Сесилио Пинеда Бирто. Через месяц после того, как его номер добавили в список, Бирто убили в ходе вооружённого нападения. Часть журналистов получали юридические угрозы, были арестованы или сбежали в другую страну из-за преследований. Например, азербайджанская журналистка Хадиджа Исмайлова, отсидевшая полтора года в тюрьме по обвинению в уклонении от налогов и растратах. Правозащитные организации и сама Хадиджа назвали дело сфабрикованным. За ней и её родственниками также велась слежка через Pegasus.

Amnesty International провела анализ 67 смартфонов, заподозренных в наличии Pegasus. Из них 23 устройства действительно содержали следы деятельности программы. В 14 смартфонах специалисты обнаружили признаки попыток взлома. Остальные 30 устройств не показали присутствия вредоносной программы, но специалисты связывают это с недавней заменой телефонов и особенностями работы разных операционных систем. В отличие от iOS, Android не регистрирует информацию, необходимую для экспертизы. Тем не менее, на трёх устройствах с Android специалисты нашли признаки таргетинга, связанного с Pegasus. Результаты экспертизы подтвердила канадская лаборатория Citizen Lab, занимающаяся исследованиями в области информационной безопасности.

Журналисты сделали несколько запросов NGO и правительствам стран для выяснения обстоятельств. NGO ответила, что не управляет системами, которые продаёт «проверенным государственным заказчикам», и не имеет доступа к данным целевых объектов. По словам юристов компании, заявления журналистов ложные и найденный им список не может быть списком номеров, на которые нацелены их покупатели.

Авторы расследования попросили у NGO информацию о клиентах, которая подтвердила бы или опровергла их выводы. Но компания отказалась предоставлять данные, добавив, что продолжит внутреннее расследование инцидента и самостоятельно примет все соответствующие меры.

В своих ответах страны категорически отрицают причастность к использованию Pegasus для слежки за журналистами и политическими активистами. Руанда заявила, что не использует Pegasus и не обладает для этого техническими возможностями. Правительство Венгрии также опровергло обвинения, заявив что Венгрия — демократическое государство, всегда действующее в рамках закона. Власти Марокко и Индии назвали обвинения журналистов бездоказательными. Правительства Объединенных Арабских Эмиратов, Дубая, Саудовской Аравии, Азербайджана, Бахрейна, Казахстана и Мексики не ответили на запрос журналистов.

Власти 11 стран используют троян Pegasus под iOS и Android для слежки за общественными активистами

Шпионская программа Pegasus от израильской компании NSO Group эксплуатирует 0day-уязвимости на iOS и Android для скрытой установки на смартфоны и дистанционного съёма информации. Например, на iOS 14.6 её можно удалённо установить через сообщение iMessage без перехода по ссылке (zero-click attack).

Pegasus официально лицензируется для правоохранительных органов с целью отслеживания преступников и террористов. Но оказывается, что власти Азербайджана, Казахстана, Венгрии и нескольких других стран используют Pegasus для прослушки членов гражданского общества — журналистов и активистов из общественных организаций.

Расследование началось после утечки 50 тысяч телефонных номеров, которые могли отслеживаться через Pegasus с 2016 года. Судя по всему, утечка произошла с серверов NSO Group. Как сообщается, первыми этот список получили в своё распоряжение французская некоммерческая медиаорганизация Forbidden Stories и правозащитная группа Amnesty International.

Получив список потенциальных целей, организации начали выборочную проверку. Например, Amnesty International смогла получить смартфоны у 67 человек, входящих в список наблюдения. Как выяснилось, 23 из них действительно были инфицированы, на 14 обнаружены попытки проникновения. На остальных 30 проверка не дала чёткого положительного результата.

Программное обеспечение Pegasus позволяет тайно и удалённо собирать данные с чужих телефонов. Компания NSO Group предоставляла право пользования Pegasus только в исключительных случаях и по специальному разрешению израильского правительства.

Шпионское ПО Pegasus используют для слежки за активистами, журналистами и политиками

Linux для хакера

В минувшие выходные правозащитная организация Amnesty International, некоммерческий проект Forbidden Stories, а также более 80 журналистов из консорциум из 17 медиаорганизаций в 10 странах мира опубликовали результаты совместного расследования, которому дали название «Проект Пегас».

«Проект Пегас»

Специалисты выявили масштабные злоупотребления шпионским ПО, созданным израильской компании NSO Group. Согласно отчету, спайварь активно применяется для нарушения прав человека и наблюдения за политиками, активистами, журналистами и правозащитниками по всему миру.

Речь идет о небезызвестной малвари Pegasus, которую впервые обнаружили еще в 2016 году. В последующие годы ИБ-специалисты продолжали находить все новые инциденты с использованием Pegasus и критиковать NSO Group за то, что компания продает свои решения правительствам и спецслужбам по всему миру (зачастую репрессивным режимам), хотя использование малвари в итоге не задокументировано практически никем и нигде.

Pegasus предназначен для шпионажа и способен собирать с устройств на базе iOS и Android текстовые сообщения, информацию о приложениях, подслушивать вызовы, отслеживать местоположение, а также похищать пароли и так далее.

Наши последние открытия показывают, что клиенты NSO Group в настоящее время могут удаленно взломать даже последние модели iPhone и все версии iOS».

Дело в том, что в распоряжении исследователей оказался список 50 000 телефонных номеров, которые якобы «представляли интерес» для клиентов NSO Group и тщательно отбирались с 2016 года. И хотя сам факт присутствия номера в этом списке еще не означает, что его владелец обязательно подвергся атаке, заражение спайварью удалось подтвердить «в десятках случаев».

Так, в списке можно найти данные политиков, активистов, журналистов, правозащитников, руководителей предприятий, религиозных деятелей, ученых и так далее. Отдельно подчеркивается, что в списке содержались телефоны как минимум 10 глав государств.

В итоге расследование выявило клиентов NSO Group как минимум в 11 странах мира, включая Азербайджан, Бахрейн, Венгрию, Индию, Казахстан, Мексику, Марокко, Руанду, Саудовскую Аравию, Того и ОАЭ. При этом Руанда, Марокко, Индия и Венгрия уже отрицают, что использовали Pegasus.

0-day в iOS

Интересно, что в ходе расследования исследователям удалось обнаружить iPhone под управлением последней версии iOS, взломанный с помощью zero-click эксплоитов (не требующих никакого взаимодействия с пользователем) для iMessage. К примеру, Amnesty International подтвердила активное заражение iPhone X активиста (CODE RWHRD1) от 24 июня 2021 года, работающего под управлением iOS 14.6.

«Amnesty International обнаружила доказательства взлома iPhone XR индийского журналиста (CODE INJRN1), устройство работало под управлением iOS 14.6 (последняя версия доступная на момент написания) не далее как 16 июня 2021 года», — также гласит отчет.

Выводы исследователей подтверждены уже Биллом Марчаком, экспертом исследовательской лаборатории Citizen Lab, где провели независимую экспертную оценку «Проекта Пегас».

(1) @AmnestyTech saw an iOS 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. We at @citizenlab also saw 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. All this indicates that NSO Group can break into the latest iPhones.

We @citizenlab were asked to verify analysis and undertake a peer review of methods, and found them all sound.

«Механика работы этого zero-click эксплоита для iOS 14.x, по-видимому, существенно отличается от эксплоита KISMET для iOS 13.5.1 и iOS 13.7, что позволяет предположить, что это на самом деле другой zero-click эксплоит для iMessage», — пишут эксперты Citizen Lab.

Бан на Amazon

После выхода отчета Amazon Web Services (AWS) заблокировала всю инфраструктуру и аккаунты, связанные NSO Group. Дело в том, что исследователи заметили, что «Pegasus отправлял информацию службе, обслуживаемой Amazon CloudFront», то есть NSO Group в последние месяцы перешла на использование AWS.

Инфраструктура CloudFront использовалась при развертывании вредоносного ПО для ряда целей, включая телефон французского юриста по правам человека. Исследователи отмечали, что переход на CloudFront в некоторой степени защищает NSO от исследователей или других третьих лиц, пытающихся изучить инфраструктуру компании.

Стоит отметить, что в отчете сказано, что NSO также пользуется услугами других компаний, таких как Digital Ocean, OVH и Linode.

«Когда мы узнали об этой активности, мы оперативно закрыли соответствующую инфраструктуру и учетные записи», — сообщил изданию Vice Motherboard представитель AWS.

Реакция NSO Group

Представители NSO редко молчат в ответ на подобные обвинения. Обычно в компании отвечают, что продают свои инструменты только государственным заказчикам и правоохранительным органам, но не могут контролировать, что ее клиенты делают с этими инструментами далее. Этот раз не стал исключением. В заявлении для The Guardian представители компании сообщили следующее:

«NSO не управляет системами, которые продает проверенным государственным заказчикам, и не имеет доступа к данным о целях своих клиентов. NSO не использует свои технологии, не собирает, не владеет и не имеет доступа к каким-либо данным своих клиентов. По договорным причинам и соображениям национальной безопасности NSO не может подтвердить или опровергнуть личность наших государственных клиентов».

Также на сайте компании уже появилось официальное заявление, в котором NSO Group отрицает все обвинения, называя их ложными:

«Проверив заявления [Amnesty International и Forbidden Stories], мы решительно отрицаем ложные все утверждения, содержащиеся в их отчете. Их источники предоставили информацию, не имеющую фактических оснований, о чем свидетельствует отсутствие подтверждающей документации для многих их заявлений. На самом деле, эти обвинения настолько возмутительны и далеки от реальности, что NSO рассматривает вопрос подачи иска о клевете».

У телефонов есть уши. Как защититься от шпионского ПО Pegasus

Фото: Unsplash | Пользователь смартфона iPhone

Программа Pegasus от NSO могла следить за 50 тысячами человек, используя уязвимости нулевого дня. Фокус расскажет, как сохранить конфиденциальность.

Скандал со шпионским софтом Pegasus («Пегас») продолжает набирать обороты после расследования издания The Guardian и еще 16 медиа-организаций. Фокус разбирался, как работает система и можно ли защититься от слежки.

Читайте лучшие материалы раздела на странице «Фокус. Диджитал» в Facebook

По заверениям разработчика Pegasus, компании NCО, программа предназначена для борьбы с террористами и преступными элементами, однако журналисты выяснили, что ее использовали для слежки за политиками, правозащитниками и активистами в разных странах мира. Все эти люди могли стать жертвами авторитарных режимов, сами того не подозревая.

Как работает ПО Pegasus и что грозит пользователям

По данным сайта Android Authority, компания NSO Group продает Pegasus правительственным органам за миллионы долларов. Это коммерческое шпионское программное обеспечение для смартфонов, которая считается одной из самых сложных. После заражения систем Android или iOS смартфоны превращаются в полноценные следящие устройства.

Как работает ПО Pegasus и к каким данным владельца могут получить доступ:

Самые ранние версии Pegasus заметили еще в 2016 году, однако с тех пор программа значительно эволюционировала. Клиент, купивший шпионский софт, после подключения к чужому смартфону может как просто смотреть информацию, так и копировать ее. Комбинируя такие функции с возможностью доступа к данным о прошлом и актуальном местоположении, он может узнать всю подноготную своей жертвы. Журналисты уверены, что некоторые правительства использует эти возможности для преследования журналистов, бизнесменов, религиозных, общественных и политических деятелей, неугодных действующей власти.

Уязвимость нулевого дня в ПО Pegasus

Любое программное обеспечение содержит ошибки, которые называю багами. Их количество напрямую зависит от сложности программы: больше кода = больше ошибок. Подавляющее большинство ошибок проявляются в виде неправильной работы функций и вызывают лишь мелкие неудобства. Ответственные разработчики стараются быстро их исправлять (фиксить), выпуская обновления, однако часто даже известные проекты поддерживаются лишь небольшой группой энтузиастов. Недавно в ядре Linux были обнаружены три ошибки, связанные с безопасностью, которые существовали в течение 15 лет.

Самую большую угрозу представляют как раз баги в системе безопасности ПО, ведь из-за них злоумышленники могут получить доступ ко всей операционной системе. Google признала ситуацию настолько опасной, что даже запустила систему вознаграждения за сообщения о критических ошибках в Android, Chrome или Google Play, таким образом за 2020 год компания выплатила 6,7 миллиона долларов. Amazon, Apple и Microsoft разделяют такую политику.

Несмотря на все усилия, в коде Android, iOS, Windows, macOS и Linux все еще скрывается множество неизвестных багов, угрожающих безопасности устройства. Среди них выделяются «уязвимости нулевого дня», когда лазейка известна третьей стороне, но разработчик программы о ней не знает. Такое название означает, что у автора было ноль дней на исправление проблемы до ее обнаружения.

Очень сложно найти «уязвимость нулевого дня» в программном обеспечении, и использовать тоже непросто, однако именно через такие «дыры» действует «Пегас». Компания NSO собрала команду специалистов, которые исследуют и анализируют мельчайшие детали операционных систем, таких как Android и iOS в поисках уязвимых мест. Эти слабости затем превращают в механизмы для взлома смартфонов и ПК. Конечная цель заключается в получении привилегированного доступа и контроля над устройством. Как только повышение привилегий будет достигнуто, Pegasus получает возможность устанавливать приложения, менять настройки, изучать данные и активировать функции, которые обычно требуют разрешения владельца, например включение камеры.

Чтобы использовать уязвимость 0-дня, необходим вектор атаки – способ проникновения эксплойта в систему. Они часто представляют из себя ссылки в сообщениях или электронных письмах, которые запускают скачивание и установку вредоносного По. У такого софта только одна задача: попытаться использовать уязвимость нулевого дня. К сожалению, существуют эксплойты «нулевого щелчка», когда процесс выполняется без участия пользователя. Согласно исследованию, Pegasus активно использовал ошибки в iMessage и Facetime в течение 2019 года и мог устанавливать себя, просто позвонив на телефон жертвы.

Как защититься от шпионского ПО Pegasus

В этом деле очень много зависит от разработчиков: насколько быстро они найдут и исправят уязвимости, которые уже использовала программа. Android Authority отмечает, что пока у экспертов по кибербезопасности нет полного списка «лазеек», представляющих угрозу для пользователей. Android и iOS имеют собственные доли зарегистрированных уязвимостей, публично раскрытые угрозы получают номер в списке Общих уязвимостей и рисков (Common Vulnerabilities and Exposures). За 2020 год Android составил 859 отчетов о CVE, iOS, в свою очередь, опубликовал всего 304, при этом 140 из них допускали несанкционированное выполнение кода (Android таких оказалось 97). Четыре отчета касались оценки привилегий в iOS, в то время как три отчета касались оценки привилегий в Android.

Что же делать пользователям? Если правительственная структура всерьез нацелилась на человека, избежать слежки в 2021 году будет очень трудно, ведь вокруг слишком много электроники. Самым радикальным и простым решением будет отказ от смартфона – так власти точно не смогут следить за вами. В качестве безопасной альтернативы владелец может оставлять устройство дома или в машине перед тем, как отправиться на важную встречу. Следует также убедиться, что рядом нет чужих телефонов, с помощь которых власти могут вести слежку. Еще можно отдельно отключить камеру или другие элементы, что Эдвард Сноуден и продемонстрировал в 2016 году.

Еще один способ, который значительно снижает риск попасться на крючок шпионов: никогда не нажимать на ссылки, если есть хоть малейшие сомнения в ее подлинности и безопасности. От необдуманных действий могут пострадать владельцы гаджетов как на Android, так и на iPhone – нельзя быть на 100% уверенным в надежности ОС, чтобы не говорили разработчики. Как выяснили эксперты, в 2019 году Pegasus активно использовал уязвимости в Facetime, которые позволяли ему незаметно устанавливаться на iPhone и другие устройства от Apple, хотя их система безопасности считается весьма надежной.

Напоследок, пользователям стоит быть бдительными, но уравновешенными. История с Pegasus – это еще не конец света, но игнорировать ее тоже нельзя. Стоит предупредить всех знакомых, родственников и даже коллег об угрозе слежки и мерах безопасности, которые помогут ее избежать.

Ранее Фокус писал, кто шпионит за людьми при помощи Pegasus. Лидером среди клиентов NSO Group стала Мексика, из 50 тысяч номеров телефонов, которые могли стать жертвами шпионажа, около 15 тысяч зарегистрированы именно в этой стране.

Как обнаружить и удалить шпионское ПО Pegasus на iPhone и iPad

На прошлой неделе эксперты-аналитики Citizen Lab обнаружили опасное вредоносное приложение Pegasus. Атаке подвержены мобильные устройства, в том числе под управлением iOS. Пользователям, которые хотят обеспечить полную защиту своих устройств, следует выполнить несколько простых действий.

Pegasus – это изощренная атака, использующая для установки шпионского ПО цепочку из трех уязвимостей в iOS, известную как Trident и позволяющую злоумышленникам установить на устройство шпионскую программу. Последняя открывает доступ к персональным сообщениям, камере, телефонным вызовам, электронной почте, а также к ряду приложений на iPhone и iPad, в том числе к Gmail, Facebook, Skype, WhatsApp, Viber, FaceTime, Calendar, Line, Mail.Ru, WeChat, SS, Tango и т.д.

Вредоносная программа, или «эксплойт», использующая уязвимости безопасности iOS, существует уже несколько месяцев, однако насколько широко они применялись, неизвестно. Владельцам iPhone и iPad не следует переходить по ссылкам, которые они получают в SMS-сообщениях. Это относится не только к СМС с неизвестных номеров, но и от знакомых, так как номер отправителя может быть подделан.

Чтобы защититься от Pegasus, рекомендуется выполнить следующее:

Устройства без джейлбрейка:

Шаг 2: Установите из App Store бесплатное приложение Lookout или обновите его до последней версии, если оно уже установлено. Откройте приложение и в разделе «Защита» проверьте оценку системы, чтобы убедиться, что ваш iPhone или iPad защищён.

Устройства с джейлбрейком:

Шаг 1: Установите приложение Lookout или обновите его до последней версии. Откройте приложение и в разделе «Защита» проверьте оценку системы, чтобы проверить защиту вашего iPhone или iPad.

Шаг 2: Если вы обнаружили, что устройство инфицировано, возможности обновиться на iOS 9.3.5 без того, чтобы потерять джейлбрейк, пока не существует. Поэтому запустите Cydia и добавьте новый репозиторий https://coolstar.org/publicrepo/.

Шаг 3: После установки репозитория найдите программу Perl и установите ее.

Шаг 4: Добавьте в Cydia еще один репозиторий http://load.sh/cydia.

Шаг 5: Найдите через поиск пакет pgcheck и установите его.

Шаг 6: После установки двух приложений перезагрузите устройство. Не забудьте перевести свой iPhone или iPad в режим джейлбрейка по инструкции здесь.

Шаг 7: После перезагрузки на вашем устройстве будет работать утилита pgcheck, которая в автоматическом режиме сканирует устройство на предмет обнаружения Pegasus. Если вредоносное ПО будет обнаружено, следует перевести устройство в Авиарежим: далее все необходимое выполнит pgcheck.