vidocscrobbler что это за программа

Vidocscrobbler что это за программа

В конце января мы анализировали мнение экспертов компании AV-TEST, специализирующейся на защите данных. Тогда они заявили, что ещё два года пользователям Windows 7 не грозят массовые атаки. При этом они призвали всех тех, кто опасается за сохранность своих данных, установить бесплатную антивирусную программу Microsoft Security Essentials. Как выяснилось, угроза существует, мало того она масштабна и несёт потенциальную угрозу миллионам компьютеров.

реклама

Вымогатель по имени Робин Гуд (RobbinHood) впервые был обнаружен в 2018 году. Опасная программа получала полный доступ к компьютеру жертвы, шифровала файлы и требовала выкуп в размере 10 000 долларов. Мало того, если пользователь не оплачивал в указанный срок, сумма выкупа увеличивалась ежедневно на те же 10 000 долларов. Ещё в 2018 году звучали подозрения, что виной всему драйвера Gigabyte, но только сейчас компания признала свою вину. Заражение происходит следующим способом: исполняемый файл Steel.exe, который находится в пакете Gigabyte gdrv.sys, распаковывает файл ROBNR.EXE, который отвечает за установку самого драйвера от Gigabyte и вредоносного ПО.

Первым делом Робин Гуд удаляет антивирус. Эксперты по безопасности Sophos заявляют, что они впервые видят такой уровень атаки. Ещё никогда вредоносная программа не использовала надёжный драйвер для проникновения в систему. По их мнению, это открывает настоящий ящик Пандоры, когда десятки и даже сотни разработчиков подобного ПО будут активно эксплуатировать такой метод.

Наиболее опасной в этом смысле видится позиция Gigabyte. Вместо того, чтобы решить вопрос, выпустив обновлённый драйвер для своих материнских плат, производитель отказался от его поддержки. Что любопытно, в новой операционной системе Windows 10 опасность заражения не столь велика, поскольку универсальные драйвера от Microsoft способны закрыть подобную дыру на большинстве новых материнских плат, не затрагивая только наиболее старые модели. Совсем другая ситуация в Windows 7. Там пользователь оказывается один на один с Робином, спастись от которого невозможно.

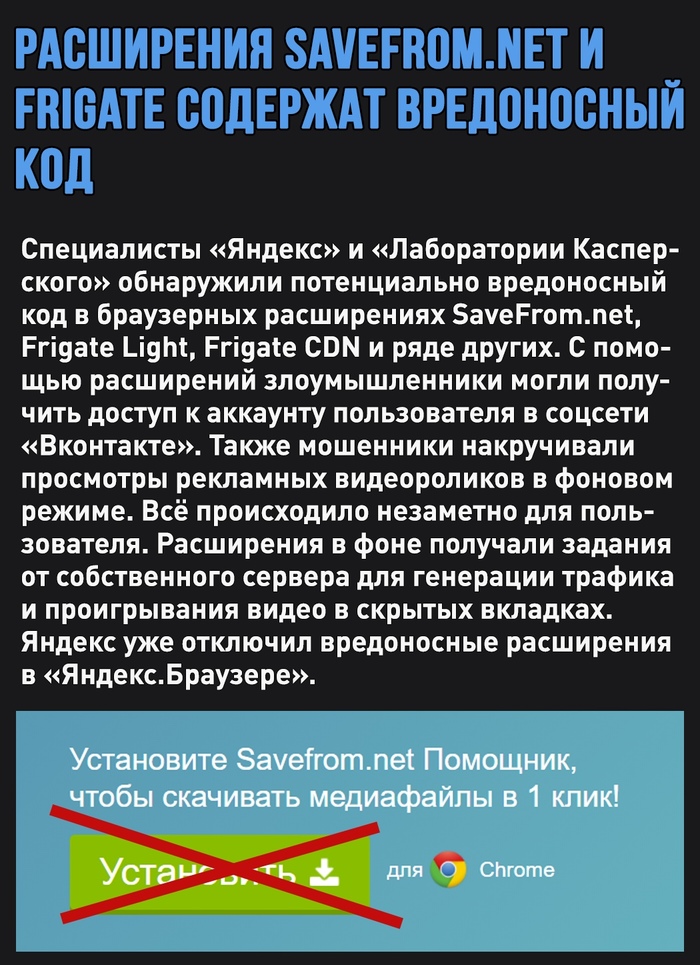

Удалите эти расширения немедленно

VDP: Best Video Downloader

Y2Mate Video Downloader

friGate3 proxy helper

Специалисты Яндекса и Касперского, которые сами продадут любые данные пользователя.

Яндекс, в котором засрано рекламой абсолютно все, объявляет ВПН вредоносным.

Это оформление ставит пост наравне с вышками 5g и вредной давжды кипяченой водой.

О, забеспокоились всё-таки. Рекламные видосы прокликиваются вхолостую, надо же)

Таки сегодня 31 декабря расширения серии frigate были заблокированы в Crome. В Менеджере расширений они помечены красным сообщением о наличии вредоносного ПО, в Магазине расширений страницы frigate недоступны.

С ВК источник ведёт на хаброблог Яндекса. В статье намного более подробные объяснения и даже разбор кода.

https://habr.com/ru/company/yandex/blog/534586/

Амиго надо установить срочно!

Некоторые думают но это не значит что это так, касперский антивирус тож многие нормальные проги за вирусы принимает. А яндекс и хром давно уже обнаглели берут на себя роль антивируса, хотя задача браузкра только доступ в интернет.

нет ябраузера нет проблем

Это какой-то ржач? Я не в курсе, ребят. Но вот Friate и SaveFromNet я доверяю больше, чем Яндексу!

я как-то поставил расширения впн, так потом кто-то ломался мне в ФБ, то ли пароль хотели сменить хотели, то ли что-то такое

ужас какой, пойду лучше сам удалюсь

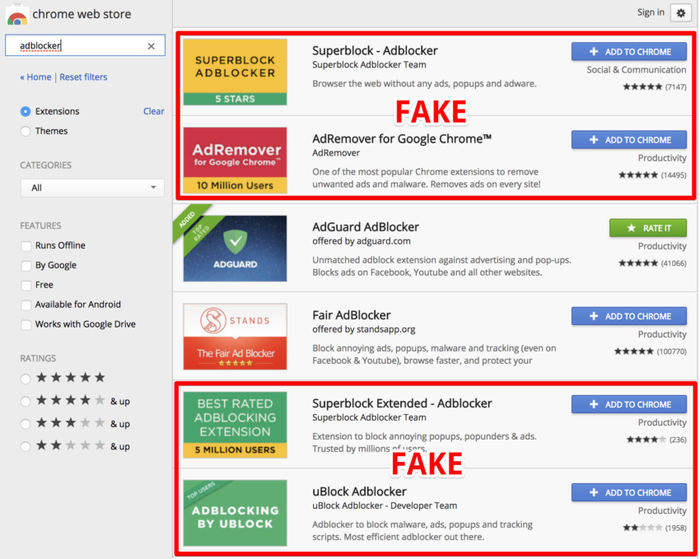

Больше 20 миллионов пользователей используют фальшивые блокировщики рекламы

Один из сооснователей и разработчиков AdGuard, Андрей Мешков, опубликовал в блоге компании интересную запись. Он пишет, что из-за плохой модерации Chrome Web Store более 20 млн пользователей установили себе фальшивые блокировщики рекламы и фактически являются участниками ботнета.

Фальшивые блокировщики рекламы, равно как и подделки любых популярных аддонов и приложений, вовсе не редкость. К примеру, осенью 2017 года в официальном Chrome Web Store обнаружили поддельную версию Adblock Plus, которой пользовались порядка 37 000 человек.

Мешков рассказывает, что данная проблема не нова. Мошенники довольно давно размещают в Chrome Web Store клоны популярных блокировщиков (добавляя всего несколько строк собственного кода). В результате пользователи вполне могли установить что-то вроде Adguard Hardline или Adblock Plus Premium или другие имитации. Единственный возможный способ борьбы с подобными фейками — это обратиться к Google с жалобой о неправомерном использовании товарного знака. Удаление клона занимает несколько дней.

По данным AdGuard, в настоящее время ситуация стала хуже, а мошенники умнее. На скриншоте ниже приведены результаты поиска, содержащие подделки. К этим клонам злоумышленники добавили пару строк кода и аналитику, но также употребляют ключевые слова в описании расширений, чтобы оказаться первыми в результатах поиска.

Очевидно, что таких простых трюков и пребывания в топе достаточно для завоевания доверия случайных пользователей. К примеру, только у одной из подделок насчитывается более 10 миллионов пользователей.

Об исследовании кода можно прочитать тут:

Так что опасные расширения с именами:

AdRemover for Google Chrome™(10+ млн пользователей);

uBlock Plus(8+ млн пользователей);

Adblock Pro(2+ млн пользователей);

По сути почти все расширения со словом «AdRemover» и «Adblocker» являются потенциально опасными, так как эти ключевые слова используют злоумышленники для поднятия своих фейков в топ.

Так же обратите внимание на превьюшку расширения в Chrome Web Store (скрин 1). У поддельных расширений она зачастую без логотипа и нарисована «на коленке в парке под пивко».

Для того чтобы скачать официальный блокировщик:

Это самое распространенное.

Берегите свои данные и себя!

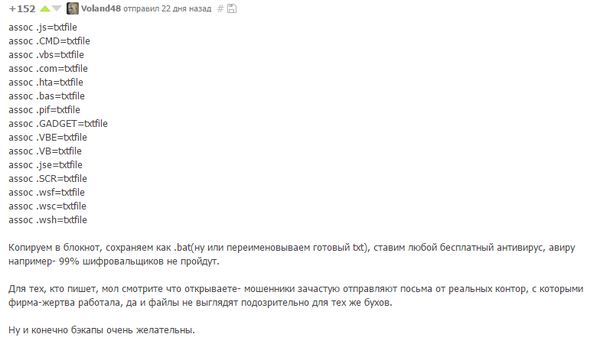

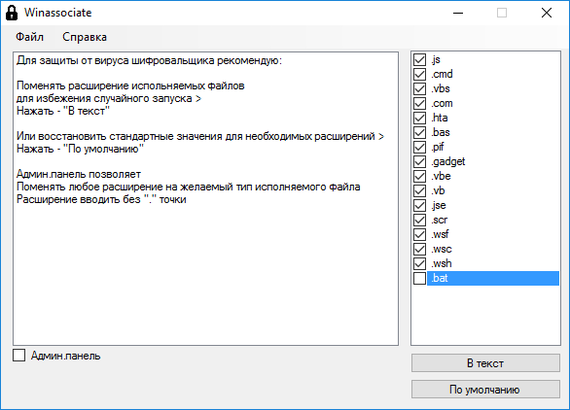

Хочу довести информацию, что данный топорный метод #comment_82295458 имеет место быть.

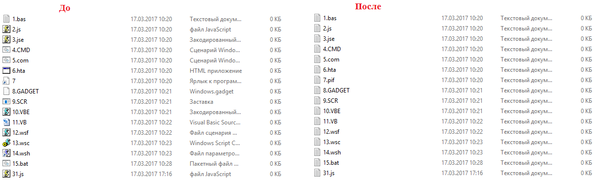

После этого все исполняемые файлы с которыми часто запускаются шифровальщики будут ассоциироваться с текстовым файлов и открываться в блокноте.

Если потребуется вернуть стандартные значения прописываем в командной строке:

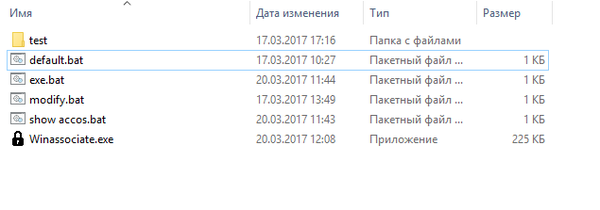

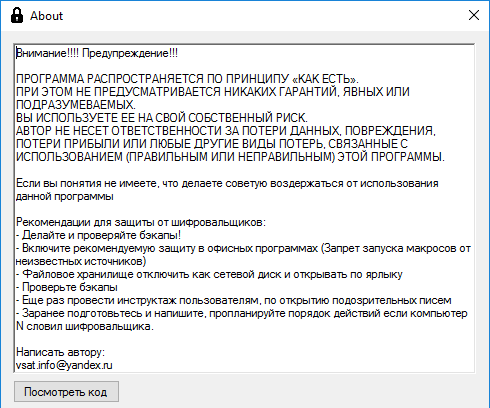

Для упрощения данных операций написал следующую простую программу

+ добавил расширения исполняемых файлов

Было желание сделать только для данных расширений, но позже добавил

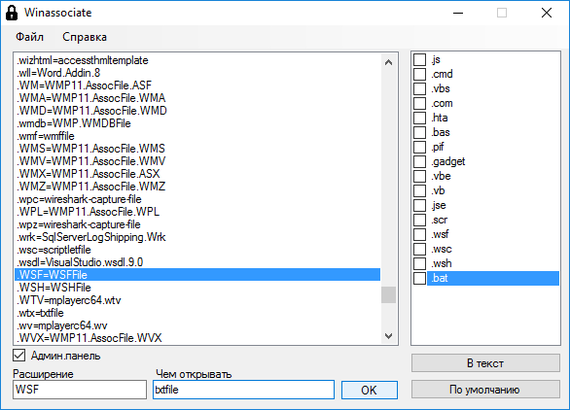

+ Админ.панель которая показывает и позволяет менять все расширения (ассоциации)

Для того чтобы проверить в папке «test» пустые файлы со всеми расширениями в списке

Программа будет работать только если Запустить от имени администратора

Для желающих напишите на почту отправлю исходники

Советы, рекомендации, пожелания туда же

Спасибо тем кто дочитал, надеюсь кому нибудь окажется полезной.

Для тех, кто резко против прошу не топить (коменты для минусов прилагаются)

Вирус-параноик FURTIM проверяет ПК на наличие 400 разных антивирусов

Если установка все же прошла успешно, Furtim избегает сервисов DNS фильтрации, сканируя сетевые интерфейсы зараженной машины и подменяя известные фильтрующие неймсерверы на публичные неймсерверы Google и Level3 Communications. Также малварь блокирует порядка 250 различных доменов связанных с информационной безопасностью.

Однако «паранойя» зловреда на этом не заканчивается. Furtim также отключает механизм уведомлений и всплывающие окна в Windows, и перехватывает контроль над командной строкой и Диспетчером задач, не давая попасть туда жертве.

Убедившись, что все под контролем, вредонос собирает данные о зараженной машине и отправляет на командный сервер. Управляющий сервер, в свою очередь, использует эту информацию для идентификации жертв, и передает Furtim финальную порцию пейлоадов, так как до этого на компьютере, по сути, работал только загрузчик малвари. Эта операция производится всего один раз, что тоже затрудняет работу экспертов по безопасности.

Костяк вредоноса состоит из трех файлов. Первый отключает на зараженной машине спящий режим и не дает жертве изменить соответственные настройки. Второй файл, это малварь Pony, похищающая данные. Pony ворует все, что плохо лежит, от учетных данных FTP-серверов и почтовых клиентов, до истории браузера и паролей, хранящихся на компьютере. Что делает третий пейлоад, эксперты enSilo пока понять не смогли, так как «разобрать» его им пока не удалось.

Также исследователи enSilo смогли определить, что управляющий сервер малвари расположен на российском домене и связан с несколькими украинскими IP-адресами.

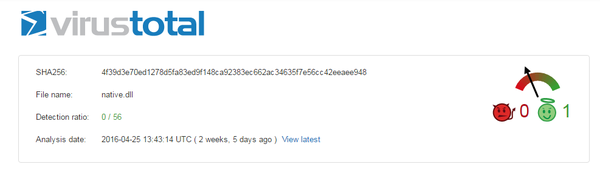

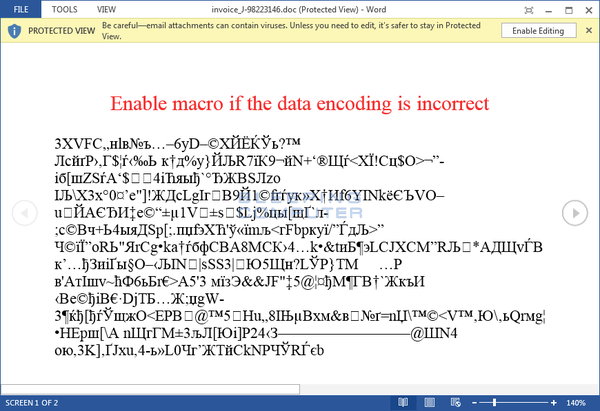

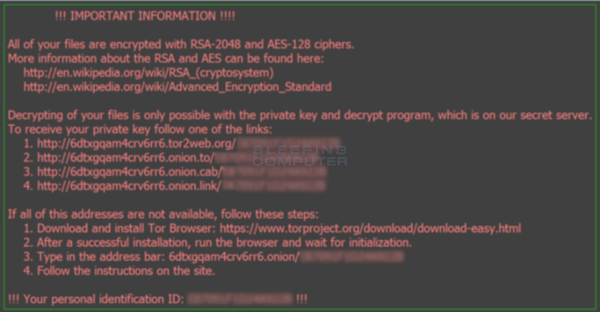

Новый вирус криптовымогатель «Locky»

Исследователями в области информационной безопасности был обнаружен новый тип ransomwave — вредоносной программы, шифрующей пользовательские файлы и требующей выкуп в bitcoin. Новый криптовымогатель, который сами создатели назвали «locky», распространяется не совсем стандартным для подобного ПО способом — при помощи макроса в Word-документах.

По словам специалиста по информационной безопасности Лоуренса Абрамса, криптовымогатель маскируется под выставленный пользователю счет и приходит жертве по почте.

Прикрепленный файл имеет имя вида invoice_J-17105013.doc, а при его открытии пользователь увидит только фарш из символов и сообщение о том, что «если текст не читабелен, включите макросы».

При включении макросов начинается загрузка исполняемого файла зловреда с удаленного сервера и его установка на компьютер жертвы.

Изначально загруженный файл, из которого и производится дальнейшая установка Locky, хранится в папке %Temp%, однако, после старта шифрования пользовательских данных он удаляется.

В начале своей работы Locky присваивает жертве уникальный шестнадцатеричный номер и после начинает сканировать все локальные диски, а также скрытые и сетевые папки. Для шифрования пользовательских данных зловред использует AES-шифрование.

Отдельно следует заметить, что Locky шифрует и сетевые диски, поэтому всем системным администраторам следует обратить внимание на политики доступа и максимально ограничить возможности пользователей. Но и это не все. Locky также удаляет все теневые копии файлов, чтобы пользователь не мог восстановить даже то, с чем он недавно работал.

После того, как все, до чего смог дотянуться зловред, зашифровано, он создает на рабочем столе и в каждой папке файл _Locky_recover_instructions.txt, в котором объясняется, жертвой чего стал пользователь, а также инструкции по выкупу своих данных.

Трафик Locky варьируется от 1 до 5 запросов в секунду. Таким образом, к концу сегодняшнего дня, жертвами криптовымогателя могут стать еще до 100 000 компьютеров по всему миру, кроме уже зараженных, что делает Locky беспрецедентным явлением в области кибербезопасности.

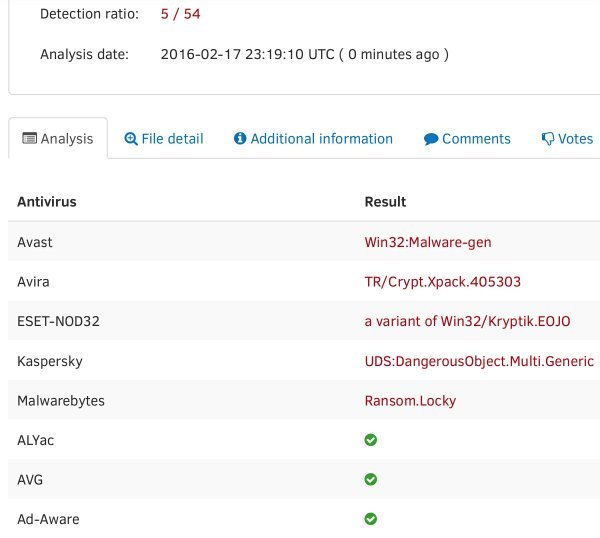

Вчера, по данным Кевина, Locky заражал до 18 000 компьютеров в час, а уже сегодня эта цифра может быть значительно больше. Еще печальнее то, что пока Locky детектится всего 5 антивирусами из 54 протестированных:

Как обнаружить вредоносные программы

Да, да, эта штука на столько серьезна, что её выкупила империя зла и разместила на своём официальном сайте.

В списке программ наглядно видно какая программа запустила какую и кому принадлежит.

В общем устал я писать, и так более чем достаточное руководство расписал. Удачи в поисках наркоманов!

идентифицировать цветок дерево

Glority Global Group Ltd.

Снимки экрана

Описание

PictureThis® распознает более 1 000 000 растений ежедневно с точностью 98% — результаты лучше, чем у большинства экспертов. Получайте ответы на вопросы по садоводству и будьте частью нашего глобального сообщества!

Увидели на прогулке красивый цветок, но ничего о нем не знаете?

Хотите увлечь своих детей?

Нуждаетесь в совете по уходу за растениями?

Просто сфотографируйте растение и предоставьте всю работу PictureThis!

Мы создали уникальную систему искусственного интеллекта, которая постоянно учится у специалистов — теперь она всегда у вас под рукой. Откройте для себя новое восприятие природы.

Основные возможности:

— Мгновенная идентификация растений, цветов и деревьев с помощью искусственного интеллекта

— Автоматическая диагностика проблем растений и рекомендации по их устранению

— Консультации наших специалистов в формате «один на один»

— Уникальные руководства по уходу, которые помогут выбрать и вырастить красивые, здоровые растения.

— Заметки, напоминания и анализ роста ваших растений, цветов и деревьев

— Фотографии высокого разрешения благодаря простому в использовании интерфейсу

PictureThis был рекомендован App Store более чем в 100 странах.

PictureThis создает активное сообщество любителей растений и помогает им узнавать больше о мире природы.

Отзывы пользователей:

“Очень впечатлены. Пусть приложение и не идеально, но оно с высокой точностью различает разные виды в нашей коллекции редких растений. Оно способно даже распознать сорт — это потрясающе. Также поразило то, как приложение работает с любой фотографией и с высокой точностью обеспечивает распознавание.”

-San Fran Today

Просто и легко

“Очень доволен этим приложением. Я использовал три приложения, прежде чем перейти к PictureThis, и должен сказать, что оно намного удобнее.”

-FoodCake

[О Премиум-версии PictureThis]

• Оплата будет взиматься с iTunes Account при подтверждении покупки.

• Подписка автоматически продлевается, если не отменить автопролонгацию не позднее чем за 24 часа до окончания текущего периода.

•Оплата за продление подписки будет сниматься с вашего аккаунта в течение 24 часов до окончания текущего периода

• Неиспользованное время бесплатного пробного периода будет потеряно при покупке подписки.

• Управлять подписками и автопролонгацией можно в учетной записи после покупки.

Честный ЗНАК 17+

Сканер маркировки товаров

Markirovka

Для iPhone

Снимки экрана (iPhone)

Описание

Зачем сканировать товар?

• Проверка товара по QR коду на этикетке

• Информация о производителе товара (дата, время и место производства, срок годности)

• Проверка подлинности штрихкода онлайн

• Определение подделки и контрафакта, защита потребителя от покупки фальсификата, алкоголь сканер

• Регистрация жалобы на поддельный продукт

• Регулярные обновления базы товаров.

Откройте бесплатное приложение Честный ЗНАК, наведите камеру смартфона на товар, чтобы распознать:

Сканер штрих кода бесплатно позволит изучить состав товара, срок годности и условия хранения.

Проводите чек скан QR кода и сохраняйте чеки в истории покупок, чтобы вести учет расходов. Проверяйте качество товара и остерегайтесь магазинов, продающих нелегальную продукцию. С этим приложением сканер QR кода у вас всегда будет под рукой.

Расшифруйте специальные символы на упаковке с помощью штрихкод сканер QR кода. Узнайте о правилах использования товара, условиях его хранения и транспортировки, стандартах сертификации.

Какие можно сканировать товары?

Проверить качество лекарства и его подлинность по штрихкоду легко. Сканируйте коды Data Matrix на медикаментах и узнайте данные о таблетках, производителе и сроке годности. Это поможет избежать распространения поддельных лекарственных средств.

Хотите купить брендовые духи и качественную туалетную воду? Проверить батч код парфюма можно с помощью приложения Честный ЗНАК.

Чтобы узнать информацию о подлинности шубы через телефон, отсканируйте QR код на бирке. Если меховое изделие сертифицировано, вы узнаете его статус, дизайн, вид меха и страну производителя.

Как проверить обувь на оригинал? Для этого нужно сканировать код, который наносится на бирке кроссовок, где указана цена или на коробке.