где взять код 2fa nicehash

Настройка двухфакторной аутентификации на nicehash.com, за минуту

Добрый день! Уважаемые читатели и гости SEO и криптоблога Pyatilistnik.info. В прошлом году был большой скандал вокруг популярного сервиса по облачному майнику Nicehash.com.Если в двух словах, то его взломали и вывели от туда все средства, в виде биткоина, такое сейчас не редкость, что говорить аккаунты Google в Twitter взламывают и тем самым вводят в заблуждение огромную аудиторию. Сегодня я хочу показать вам, каким образом вы можете усилить защиту своего аккаунта, на все 100% возможные с вашей стороны, так как за сам сервис вы отвечать не можете. Мы с вами поговорим про настройку двухфакторной аутентификации на Nicehash.

100% защита аккаунта на Nicehash.com

Любой современный сервис, который радеет за безопасность ваших данных, средств и свою репутацию, давно реализовал у себя возможность подключения двухфакторной аутентификации 2FA, о ее принципах читайте подробнее по ссылке слева. Если вы мой постоянный читатель, то помните, что мы уже ее использовали на различных биржах:

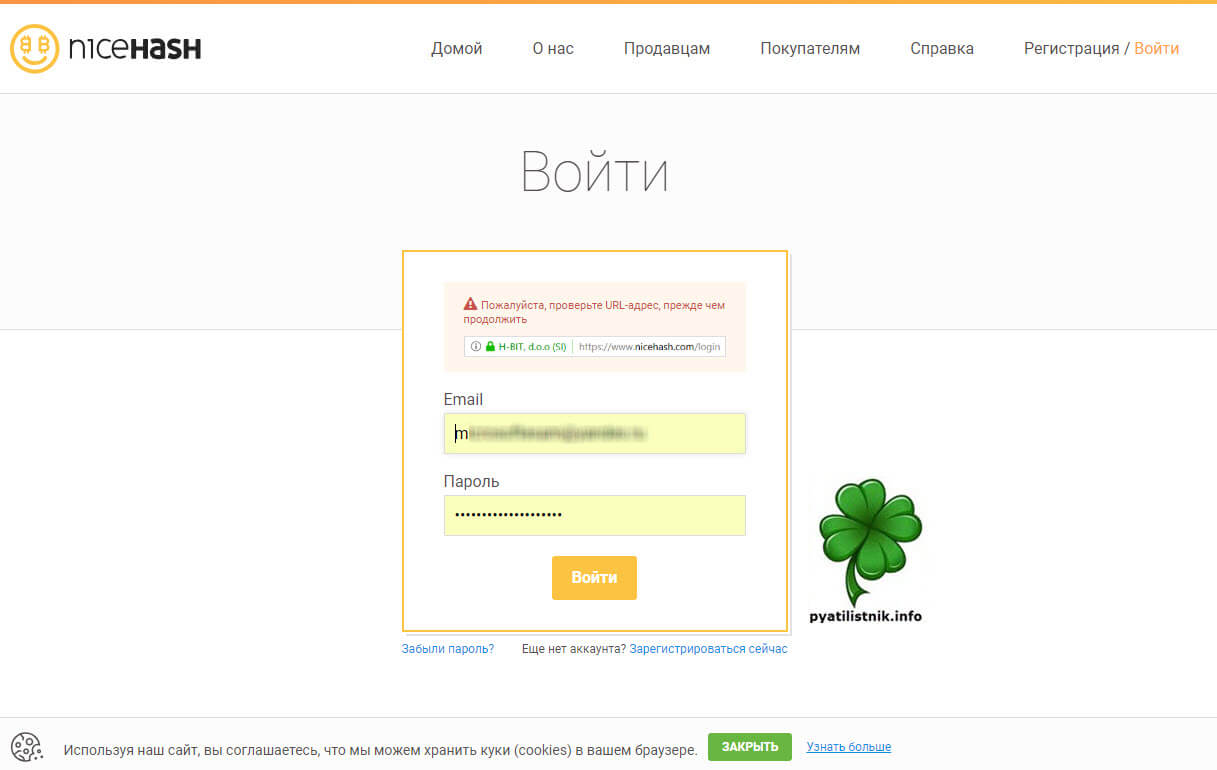

Давайте начинать. На всю настройку двойной защиты аккаунта на Nicehash у нас уйдет минута-полторы. Производите авторизацию в вашем аккаунте, для этого в правом углу нажмите кнопку входа.

Ваш ip-адрес будет проверен на ddos атаку сервисом Cloudflare, если все хорошо, то вы в течении 5 секунд будите допущены до формы авторизации.

Логинитесь, вводя ваш логин и пароль.

Вы попадаете в личный кабинет найсхеш, в самом верху вы увидите уведомление, что для усиления защиты аккаунта, хорошо бы установить 2FA, щелкаем по этой ссылке.

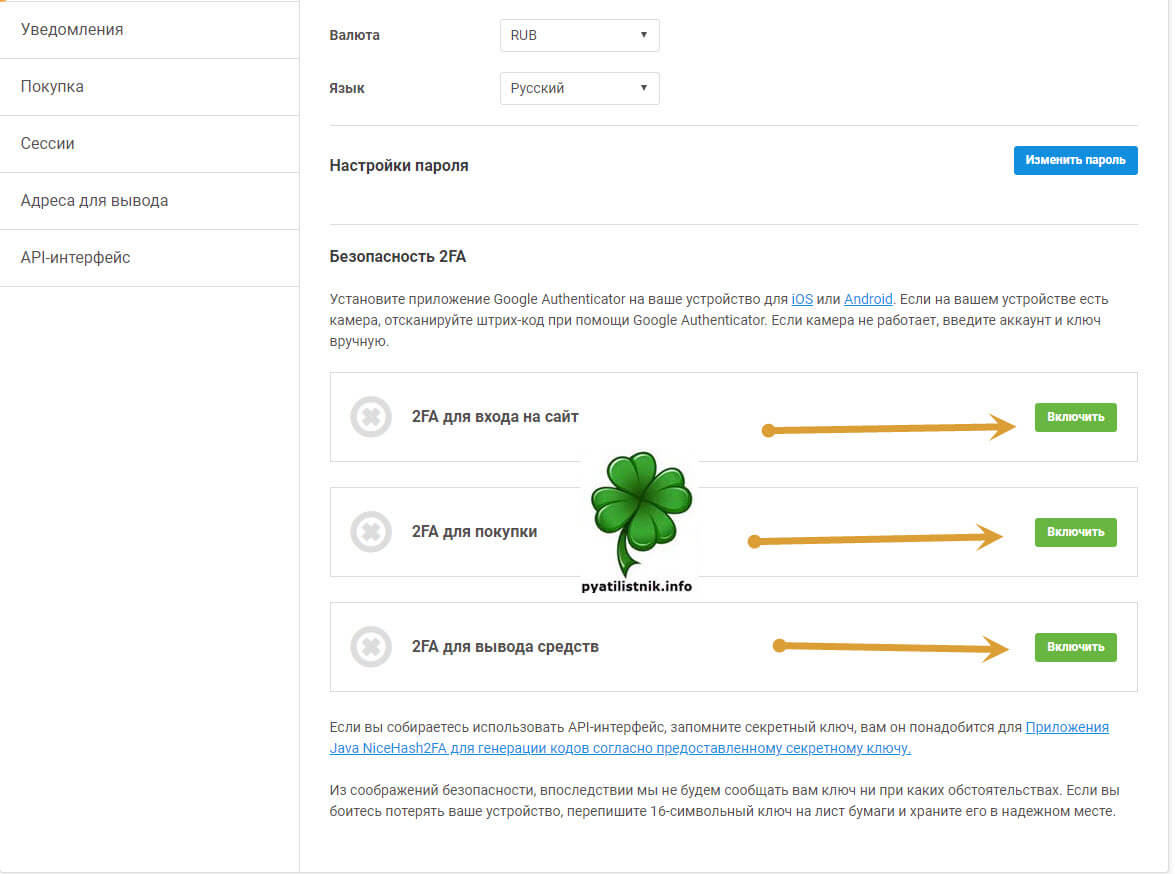

Попав в раздел по настройке безопасности у вас будет три варианта включения двухфакторной аутентификации:

На против каждого пункта вы увидите зеленую кнопку «Включить», которая позволит произвести активацию данной возможности.

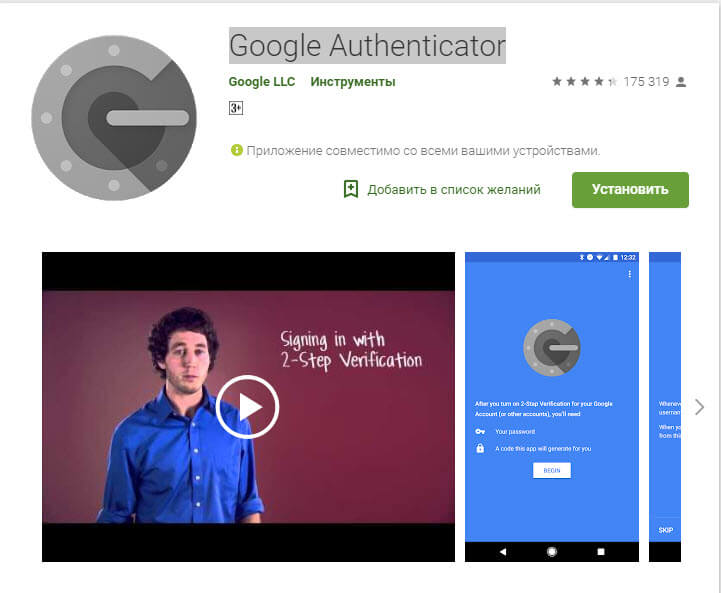

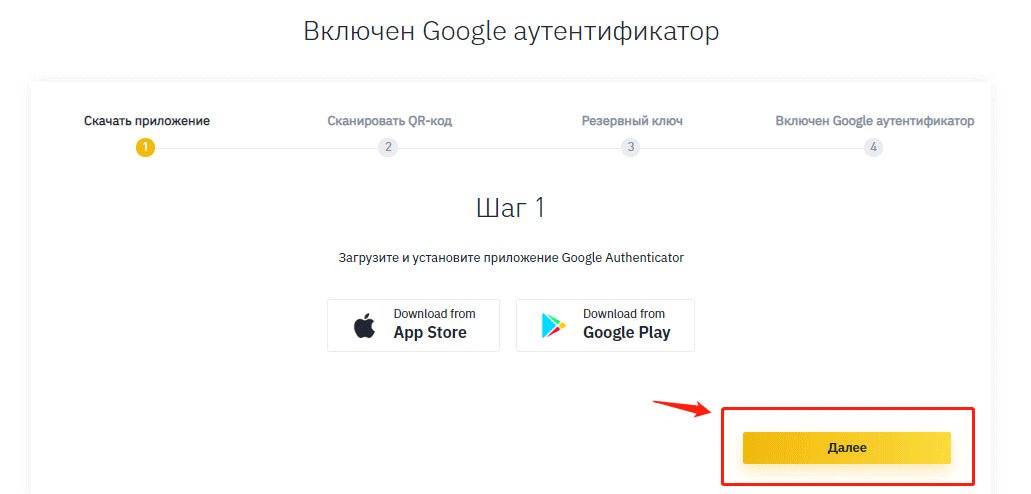

Перед тем как мы включим данные пункты, вам необходимо установить себе на телефон Google Authenticator, это специальная бесплатная утилита от компании Google, которая позволяет вам генерировать временные коды доступа.

Инсталляция Google Authenticator

Устанавливаете себе приложение Google Authenticator, я больше доверяю ему. (https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2)

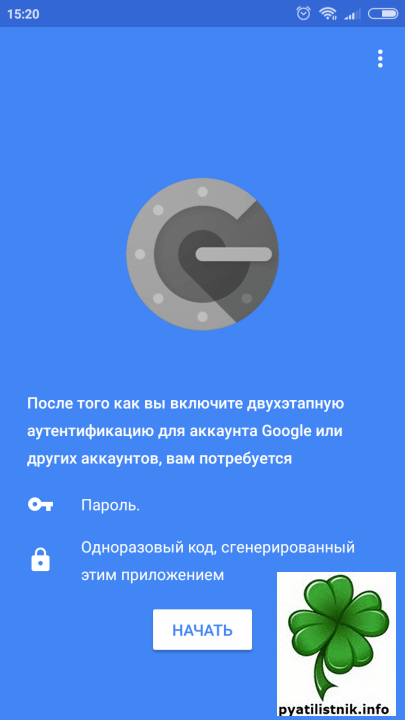

Открываем приложение Google Authenticator, вас будет приветствовать мастер настройки, можно сразу нажать кнопку «Начать»

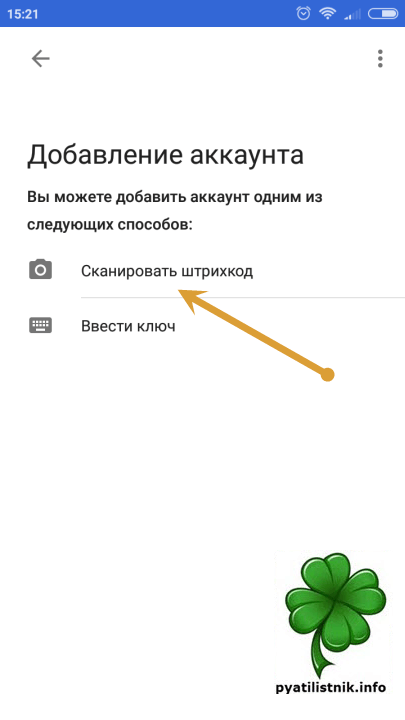

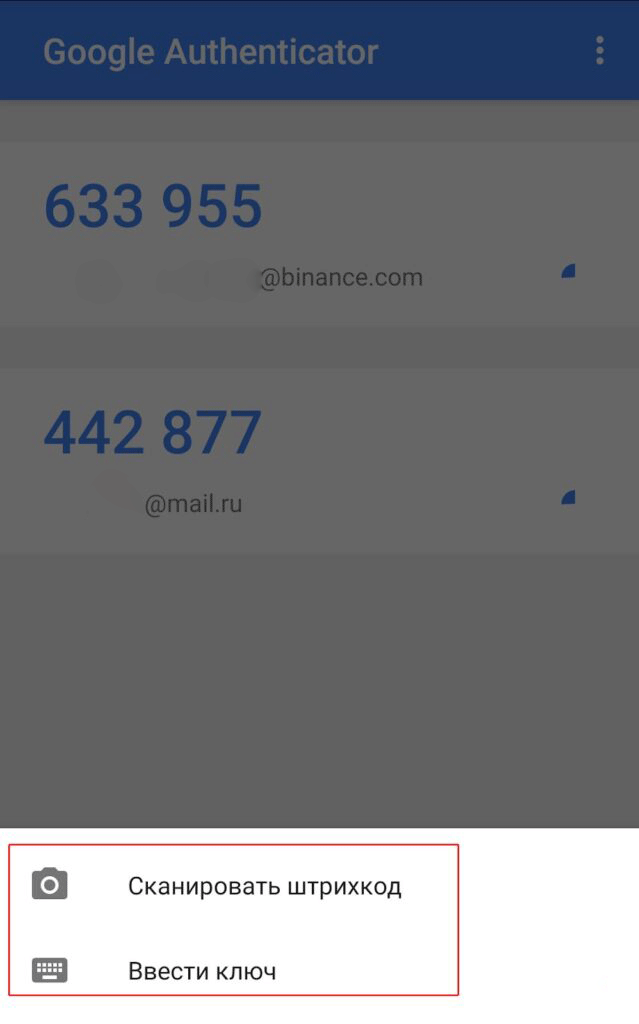

У вас будет два метода добавить сюда нужный аккаунт из сервисов, QR-код и просто ключ, я выберу QR-код, который вам уже предоставил Nicehash.com.

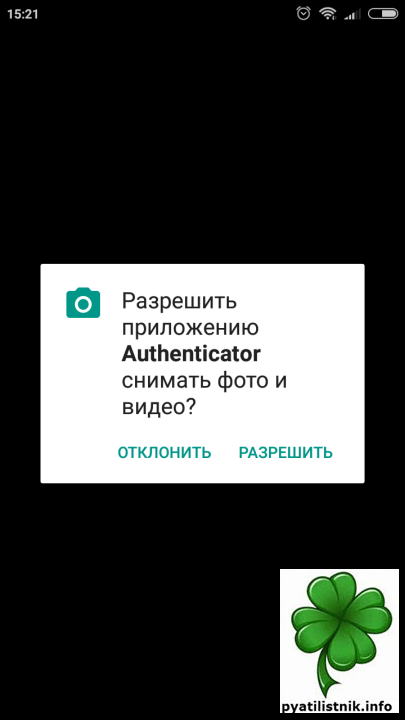

У вас будет запрошено разрешение на использование камеры, разрешаем.

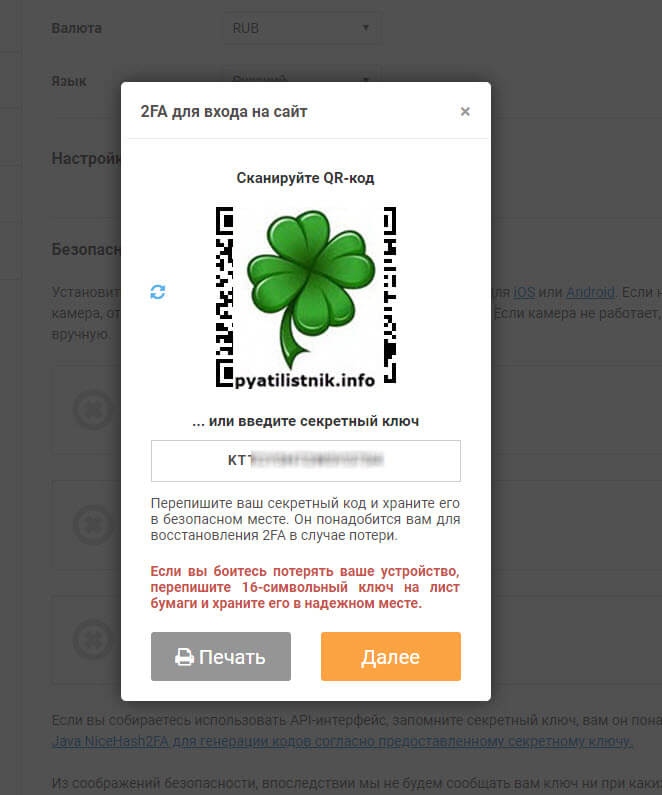

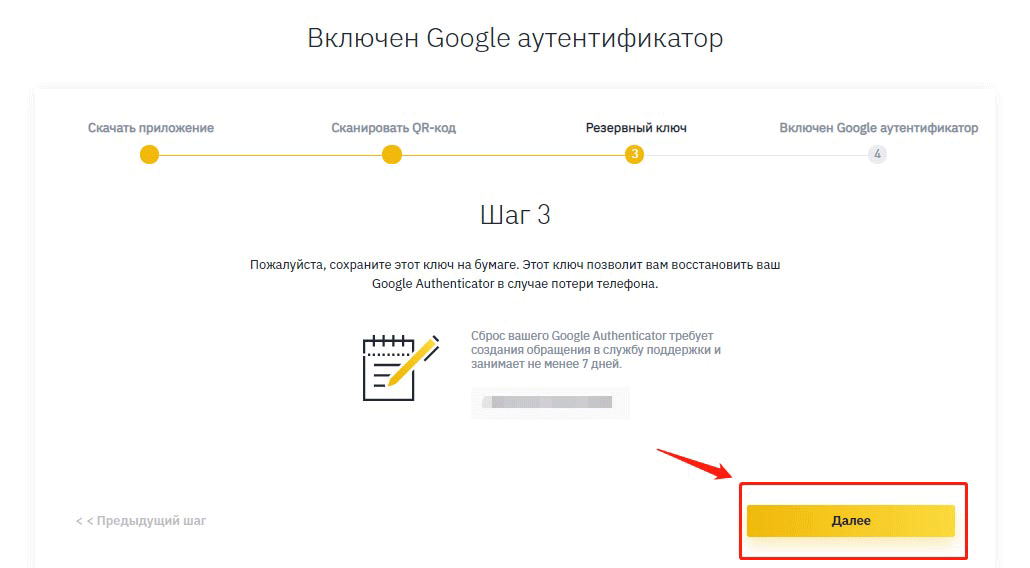

Считываем QR-код представленный на окне включения 2FA аутентификации на Nicehash.com. ОБЯЗАТЕЛЬНО СОХРАНИТЕ СЕБЕ резервную копию ключа из 16 символов (16-Digit Key) и сфотографируйте сам QR-код. Теперь когда приложение у вас на телефоне, можно включать двухфакторную защиту аккаунта. Я выбираю для начала «2FA для входа на сайт». После нажатия кнопки «Включить» у вас появится QR-код с секретным ключом, ниже он будет представлен в виде 16 символов, его нужно себе записать или сфотографировать, не передавайте его третьим лицам, данный код будет использоваться при восстановлении доступа к личному кабинету найсхеша.

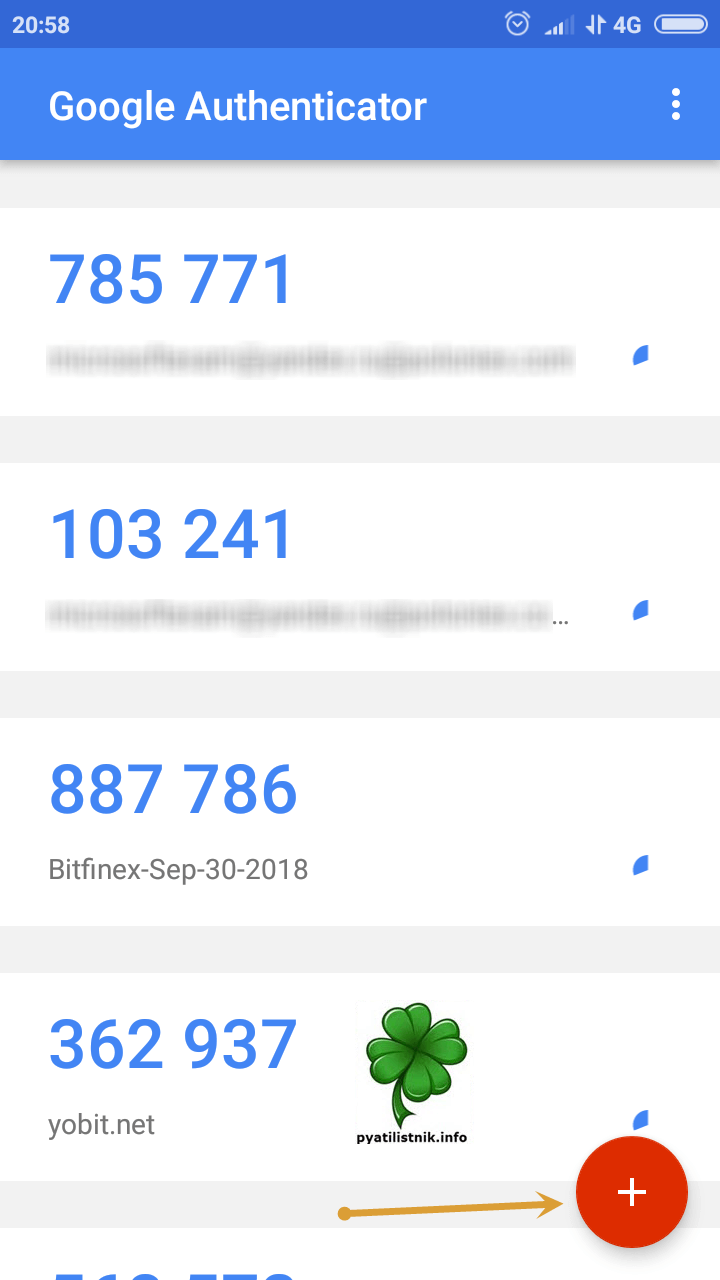

Далее вы открываете утилиту Google Authenticator, нам нужно добавить здесь новый аккаунт, для этого нажмите в правом углу красную кнопку с крестиком.

У вас на выбор будет два варианта:

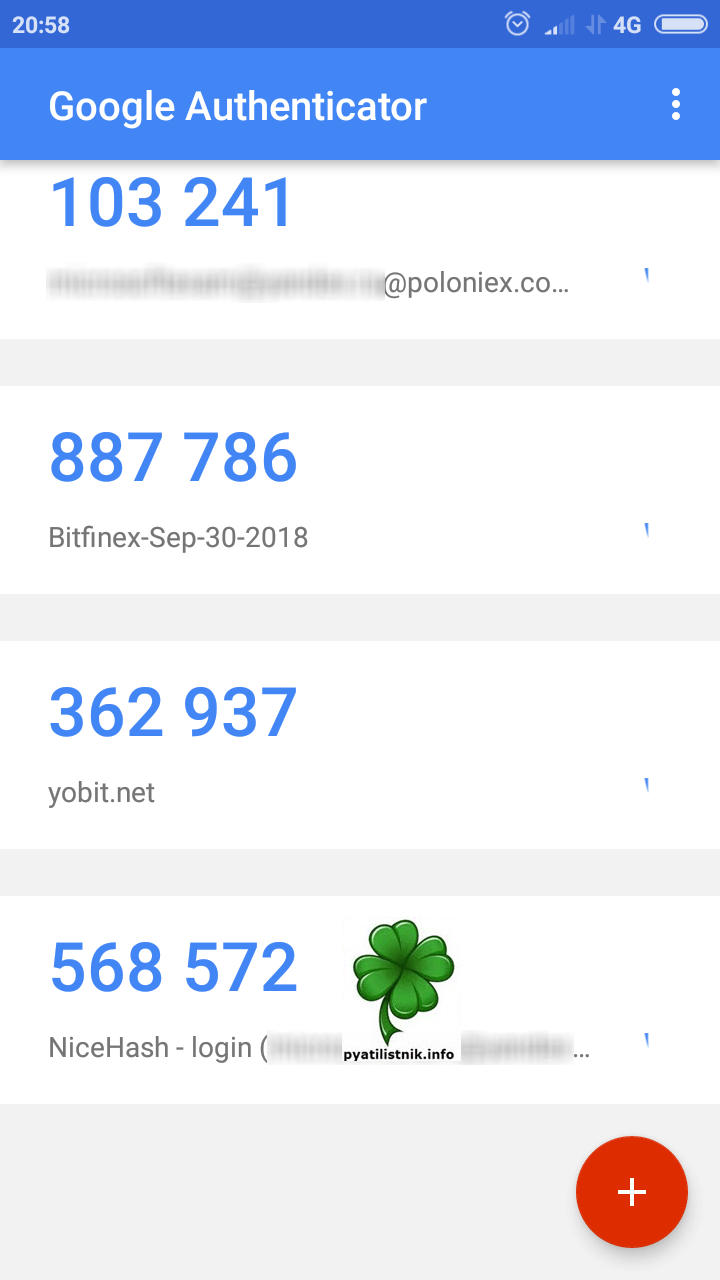

На выходе вы получите запись с кодами доступа к конкретной функции на Nicehash.com, в моем случае, это двухфакторная аутентификация на вход.

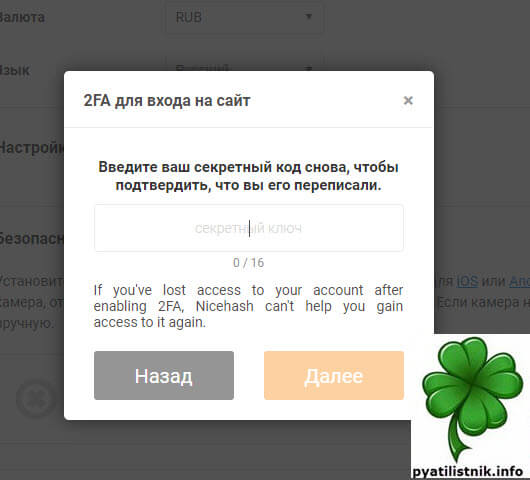

Теперь когда у нас есть Google Authenticator, мы можем включать 2FA на найсхеше. Далее вы возвращаетесь в мастер настройки 2FA для входа на сайт и указываете ваш 16-ти значный код, который вы получили на первой картинке и нажимаете далее.

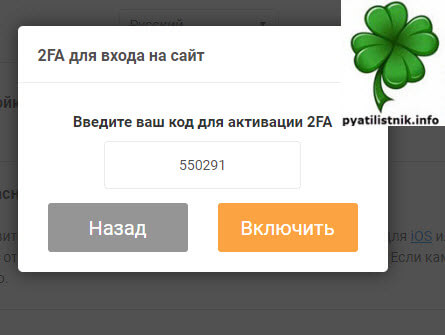

Далее вас попросят ввести 6-ти значный ключ полученный из Google Authenticator

Если все хорошо, то вы увидите активную кнопку «Включить»

После этого у вас будет активирован пункт «2FA для входа на сайт Nicehash.com»

Аналогичным образом вы делаете для остальных пунктов.

Двухфакторная аутентификация Google Authenticator — как включить и настроить 2FA

Работа в интернете всегда связана с риском утечки персональной информации и потери цифровых активов в результате взлома учетных записей торговых площадок и электронных кошельков. Какого бы уровня сложности пароль вы ни создали, лучше иметь второй уровень проверки доступа, так вы намного усложните жизнь хакерам. Программа генерации 2fa code будет для этого вполне подходящим вариантом.

Наверное, нет ни одного криптовалютного сервиса или биржи, которые бы не рекомендовали своим клиентам активировать дополнительную защиту аккаунта с помощью Google Authenticator. Настройка данной опции иногда является обязательным условием. И это правильно, лучше пусть юзер использует 2fa code, чем потеряет свои криптомонеты. Ведь если злоумышленник взломает пароль вашей учетной записи на криптобирже 2fa, это единственный барьер между ним и вашим депозитом.

В криптовалютных сервисах деньги клиентов защищает многоуровневая система безопасности и двухфакторная аутентификация — Google Authenticator является ее неотъемлемой частью. Если вы встретите биржу, на которой эта функция не предусмотрена, то бегите с нее без оглядки. Что собой представляет приложение для 2fa code и как выполняется его настройка мы вам сейчас и расскажем.

Навигация по материалу:

Что такое двухфакторная аутентификация?

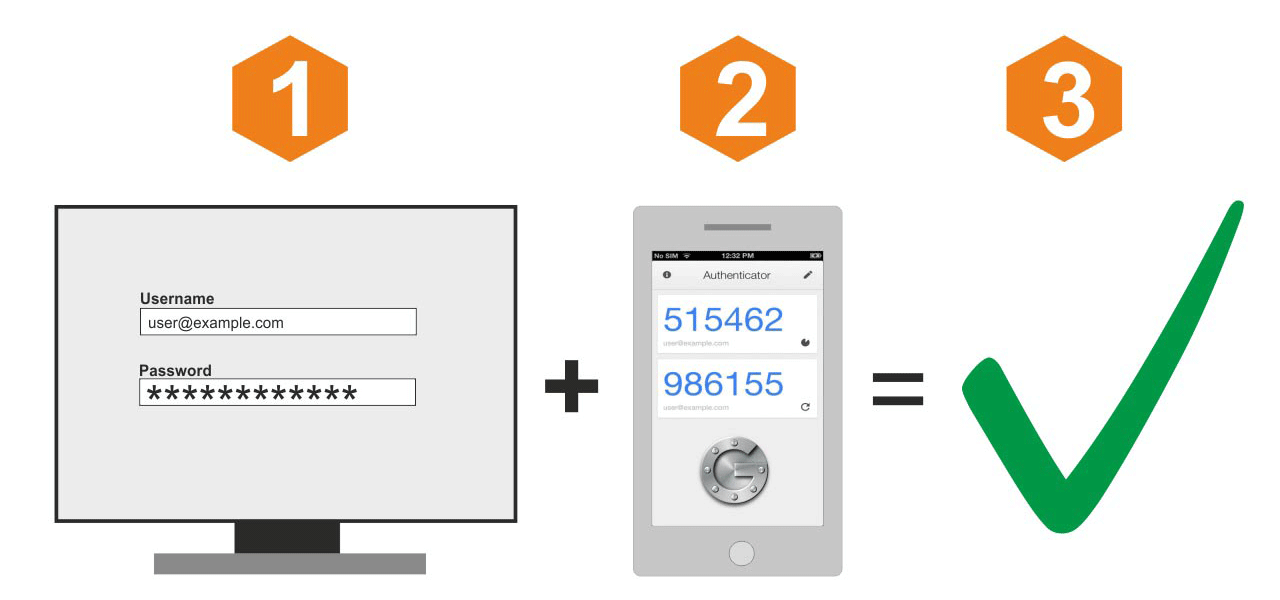

Двухфакторная аутентификация (2fa code) — это метод подтверждения права доступа юзера к учетной записи того или иного веб-сервиса с помощью системы одноразовых паролей.

Настройка 2FA — это включение дополнительных факторов для входа в систему. Например, с помощью смс, отпечатков пальца при помощи специального устройства или шестизначного кода Google Authenticator (GA) о котором мы и расскажем в данном материале.

Что такое шестизначный код GA — это одноразовый пароль, который постоянно генерируется в течение 30 секунд. За это время его нужно будет успевать ввести в поле при входе на биржу или в другие системы, где у вас стоит защита 2FA. Это шестизначный код генерируется даже при отключенном интернете.

Существует несколько вариантов практической реализации данного метода защиты аккаунта. В этом обзоре мы рассмотрим настройку специального приложения для генерации случайных кодов Google Authenticator. Эта программа была разработана для защиты учетных записей гугл, но получила широкое применение на криптовалютных биржах и других ресурсах.

Гугл аунтификатор используется как второй уровень защиты при входе в личный кабинет или выводе средств с торговой площадки, а на некоторых биржах даже и при формировании ордеров.

Программа, установленная на ваш мобильный девайс, создает каждые 30 секунд шестизначный цифровой пароль. Для подтверждения входа или другой операции вы должны ввести его в формуляр запроса. Если код прошел проверку на валидность, ваши права доступа подтверждены. Порядок активации Google Authenticator идентичен для всех веб-ресурсов.

Как включить 2FA?

Подробная инструкция по активации google authenticator, как работает схема защиты, и что необходимо для ее функционирования. В качестве наглядного примера выберем самую крупную и популярную криптобиржу Binance.

В первую очередь зарегистрируйтесь на сайте https://www.binance.com. В принципе на любой серьезной криптобирже есть инструкция по настройке двухфакторной аутентификации с помощью google authenticator, мы просто изложим ее в общих чертах, чтобы начинающие трейдеры были заранее подготовленными.

Для подключения и настройки 2fa code понадобится смартфон или планшет с установленным приложением и доступ к учетной записи.

Пошаговая инструкция по установке и настройке Google Authenticator

Скачать и установить Google Authenticator можно по официальным ссылкам:

Если у вас девайс на базе Android откройте Google Play Market и найдите там google authenticator, ну а счастливому владельцу продукции компании Apple нужно совершить аналогичное действие в App Store. Можно загрузить файл apk (for Android) с другого источника, но это не самый надежный вариант.

Сервис выведет QR-код и резервный ключ. Откройте Google Authenticator и нажмите символ фотоаппарата, чтобы программа отсканировала штрих-код.

Если по каким-то причинам произошел сбой, например, у вас не работает камера, введите 16-значный ключ 2FA в интерфейсе приложения на смартфоне и нажмите кнопку «Добавить». Неважно добавили вы аккаунт автоматически или вручную, ни в коем случае не забудьте сохранить в надежном месте (желательно на бумаге) код подключения.

Как создать пароль приложения Google Authenticator?

Пароль приложения представляет собой 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашему аккаунту Google.

Если вы используете двухэтапную аутентификацию и видите ошибку “неправильный пароль” при попытке войти в свою учетную запись Google, пароль приложения может решить проблему. В большинстве случаев вам нужно будет вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

Как восстановить Google Authenticator? Что делать, если телефон потерян?

Если у вас активирована двухфакторной аутификации, то, потеряв свой смартфон, вы потеряете и доступ к учетной записи. Записали 16-значный ключ 2FA — прекрасно, нет никаких проблем.

Скачайте программу для двухфакторной аутентификации на другое устройство и добавьте аккаунт вручную. Но если у вас кода восстановления все намного сложнее. Пользователи, прошедшие полную верификацию на бирже, могут обратиться в службу поддержки и там им объяснят, как восстановить гугл аутентификатор. Ну а если вы работаете инкогнито, то сбросить настройки аутентификации Google, можно следующим образом:

Важно! Теперь вам придется пройти полную верификацию личности и только после этого вы сможете заново активировать двухфакторку. Пока вы этого не сделаете ваш биржевой депозит будет заблокирован.

Настройка приложения Google Authenticator на нескольких устройствах

Программу можно настроить так, чтобы она генерировала коды подтверждения на двух или даже трех гаджетах.

Осталось проверить корректность работы 2fa-приложения на каждом девайсе, и сохранить настройки. Таким образом, вы застрахуете себя от потери доступа к 2fa code, маловероятно, что выйдут из строя или будут украдены 2 или 3 устройства одновременно.

Альтернативные приложения двухфакторной аутентификации

Альтернативой google authenticator является утилита Authy, у нее очень удобный интерфейс. Кроме мобильных устройств Authy, можно установить на Windows, macOS или Chrome.

Скачать и установить Authy можно по официальным ссылкам:

Также, для генерации одноразовых кодов, используются приложения:

Более простая, но менее безопасная альтернатива двухэтапной авторизации это получение кода на адрес электронной почты или через СМС. Последний метод широко практикуется коммерческими банками и электронными платежными системами, например, Киви или Яндекс Деньги.

Заключение

В заключение следует сказать, что если вы прочитаете о взломе двухфакторной аутентификации (google authenticator), а такие посты на форумах иногда встречаются, то, скорее всего, это случилось из-за небрежного хранения 16-значного кода. Хакер просто нашел его на ПК и воспользовался.

Судите сами, легко ли за 30 секунд подобрать нужную комбинацию из шести цифр и сколько вычислительных ресурсов нужно для такой акции? Настраивайте google authenticator и не забывайте о других правилах безопасности, особенно если вы торгуете на криптобирже.

Дата публикации 16.04.2020

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Немного о 2FA: Двухфакторная аутентификация

Cегодня мы решили обратить внимание на тему двухфакторной аутентификации и рассказать о том, как она работает.

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

Обход 2FA на Binance и потеря 200000$

Когда речь заходит про безопасность обычный пользователь интуитивно доверяет самым популярным сервисам настолько, что мыслей о своей безопасности не возникает: даже если речь идёт про деньги и многие годы потраченного времени на их зарабатывание. Речь идёт о недавнем взломе известного в русском сегменте среди крипто-трейдеров блогере на самой популярной крипто бирже Binance. Первые реакция и мысли от жертвы можете увидеть здесь.

С применением социальной инженерии блогер был заражён вирусом REDLINE распакованный код которого можно скачать отсюда, а оригинальный файл которым осуществлялось заражение здесь. Подключение вирус вёл по данным IP: 80.85.139.166:40955 и 188.119.113.239:39889. Оба IP принадлежат хостинг-провайдеру и находятся в ДЦ Нидерланд.

16 августа ночью была осуществлена кража сессии авторизации на Binance из браузера с ноутбука жертвы и исходя из логов IP на бирже (отсутствуют сторонние IP) вероятней всего с помощью backconnect-proxy установленном на компьютер жертвы через loader первичного вируса успешный и незаметный вход на саму биржу.

Для многих кража логинов и паролей и даже активных сессий из браузера не кажется чем-то существенным благодаря присутствию на бирже 2FA-подтверждений через ввод SMS/E-Mail кодов. Ведь действительно: каждый раз для вывода средств или перевода их кому либо Вам потребуется данное подтверждение. Но, с недавних пор на бирже появился NFT-market где люди могут покупать и продавать цифровые товары (графика) и как выяснилось на многих хакерских форумах почти сразу начали появляться предложения о «выводе» денег с балансов через данную уязвимость. В Google просто введя фразу «обход 2FA Binance» можно встретить действительно огромный выбор исполнителей.

Сам взлом как и кража средств была проведена очень простым и ироничным способом: хакер разместил NFT по цене 193000$ и просто купил его с аккаунта жертвы у самого себя. Для этого на бирже нет абсолютно никаких ограничений, подтверждений и попросту механизмов защиты. Далее по словам BInance деньги были выведены с биржи, а сам аккаунт как они предполагают был «взломан». Сразу же возникает вопрос как хакер обходил на чужом аккаунте всё те-же двухфакторные авторизации. Может аккаунты оформлены на поддельные документы и биржа не желает признать что её «верификация» не более чем «пук в муку»?

Для NFT должен быть отдельный счет, перевод средств на который только через 2FA (и за отсутствие данного решения бирже и их специалистам по безопасности по моему мнению должно быть стыдно)

PIN для авторизации с новых IP на WEB-интерфейсе. Даже для активной сессии.

Моё мнение: Binance обязаны компенсировать все украденные деньги по простой причине: это не вина пользователя. И они в таких случаях обязались возвращать средства. Да, пользователь подхватил вирус, но, пользователь был уверен что вывод без 2FA не возможен. Это именно дыра в их безопасности. Потому Binance обязаны извинится за долгое отсутствие реакции, а так-же немедленно исправить данную уязвимость пересмотрев те дыры услуги по которым предоставляют все кому не лень. Для биржи с такими доходами не должно быть проблемой просто взять и «воспользоваться» услугами этих хакеров, обнаружить проблемы и исправить. Это говорит о многом.

Доверяйте, но проверяйте. Но если Вы далеки от этих дел и Вам не понятна суть проблемы:

Представьте свой банковский кабинет. За перевод средств с Вас спрашивают код. Вы защищёны ровно до того момента как не появится в банке магазин nft-картинок который Вы даже не открывали и не знаете что оно такое и как работает. В мобильных приложениях данного раздела попросту даже и нет, потому открыть и воспользоваться им можно только через веб интерфейс.

У Вас не спросили нужен ли Вам этот маркет, не попросили никакой подтверждающей активации данного раздела при первом посещении, не спросили подтверждения на перевод средств на этот маркет и не выявили подозрительным внезапную продажу всех активов на спотовом рынке за доллары и покупку картинки на впервые открытом разделе биржи. Это максимально наплевательское отношение и искусственно созданная дыра от плохой проработки аспекта безопасности нововведения. Разве пользователь обязан изучать биржу каждые 5 минут на предмет обновлений, быть специалистом по безопасности чтобы выявлять дыру в логике работы нововведений? Я считаю нет. Одно дело когда взламывают и сливают деньги со всей биржи. Другое, когда биржа без спроса пользователя создает возможность обойти двойную авторизацию на которую рассчитывает пользователь.

Поймать троян можно множеством способов: начиная от личной невнимательности, заканчивая тем, что сплоиты могут Вас заразить через браузер просто при пассивном посещении любого сайта. Вас могут протроянить склейкой с полезным файлом или используя уязвимости в системе и Вы попросту здесь не виноваты. Вы просто были подключены к интернету и не выполняли никаких действий. Ваши пароли могут украсть расширения из официального магазина браузера. Потому Вы рассчитываете на то, что главные действия с деньгами будут требовать подтверждения 2fa даже если Вас взломают. И биржа получает с Вас комиссионные за каждую сделку. Она работает не на «добром слове», а значит беря деньги, должна их защищать. Может я чего-то не понимаю о справедливости?